Qu’est-ce que TPM 2.0, comment le détecter et l’activer ?

Une question de sécurité

Le 25 juin 2021 à 05h58

5 min

Hardware

Hardware

Microsoft a dévoilé hier les nouveautés attendues pour Windows 11, attendu pour cet automne. L'éditeur en a profité pour évoquer ses prérequis matériel et logiciel, plus élevés qu'auparavant. On y trouve la mention du TPM 2.0, une solution de sécurité qui n'est pas toujours activée par défaut. On vous explique.

Lorsque vous utilisez une carte bancaire, votre smartphone avec un forfait de téléphonie mobile, une smart card ou une clé de sécurité comme les YubiKey, vous utilisez un produit contenant un « élément de sécurité ».

Une question de sécurité

C'est le principe de la carte à puce française, que l'on retrouve désormais sous diverses formes dans le domaine des nouvelles technologies. Cet élément de sécurité permet de stocker une ou des informations importantes (secrètes), de les utiliser pour vous identifier, permettre certaines actions, sans crainte qu'elle ne soit récupérée par un tiers.

Vous pouvez ainsi payer avec votre carte bancaire en tapant un code PIN sans qu'une personne l'ayant récupérée ne puisse en faire une copie. Il en est de même avec une clé de sécurité, qui peut par exemple contenir la partie privée d'une paire de clés pour du chiffrement asymétrique, vous permettant de signer ou déchiffrer des emails ou des fichiers, sans qu'une personne mal intentionnée ne puisse la récupérer à votre insu.

C'est également le principe de TPM, ou Trusted Platform Module. Défini par la norme ISO/IEC 11889, il s'agit d'un module cryptographique pouvant stocker des « secrets » et les utiliser à des fins d'authentification, de chiffrement, de sécurité au sens large. Créé en 2009, il prenait alors la forme d'un composant, présent ou non sur la carte mère.

Une solution de moins en moins rare...

Mais il était alors trop souvent réservé aux seules machines visant les professionnels, ou n'était proposé que sous la forme d'un module optionnel à connecter sur la carte mère. Cela a d'ailleurs abouti à ce que de nombreux outils fassent l'impasse sur cette solution qui n'était que trop rarement présente.

Sa version 2.0, renforçant les prérequis en termes de sécurité, a été l'occasion pour certains constructeurs d'introduire d'autres implémentations de TPM, se reposant sur un élément de sécurité intégré non pas sur la carte mère mais un autre élément de leur plateforme. De quoi largement renforcer la présence de cette technologie sur le marché.

Intel et Microsoft ont publié des implémentations open source de TPM 2.0 ici ou là.

... via AMD fTPM ou Intel PTT

Les Ryzen/EPYC d'AMD intègrent ainsi un élément sécurisé au sein de leur architecture, exploitant la solution ARM TrustZone. Le constructeur et ses partenaires présentent cela comme un firmware TPM (fTPM). Chez Intel, cette fonctionnalité se nomme la Platform Trust Technology (PTT) introduite au sein de sa plateforme en 2013.

Depuis ses débuts, l'architecture Zen dispose d'une « Secure Zone »

Depuis le 28 juillet 2016, Microsoft oblige les intégrateurs fournissant une machine sous Windows 10 à activer TPM 2.0 sous la forme de leur choix. On la retrouve depuis de manière systématique ou presque. Elle est par contre souvent désactivée par défaut sur les cartes mères vendues au détail, ce qui explique que de nombreux utilisateurs se voient indiquer que leur machine n'est pas compatible avec Windows 11 via l'outil de test.

Comment activer (f)TPM ou PTT ?

L'activation de TPM 2.0 passe par le BIOS/UEFI qui permet de contrôler le système. Pour savoir comment y accéder, référez-vous au manuel de votre ordinateur ou de sa carte mère. En général, il suffit d'appuyer frénétiquement sur la touche « F2 » ou « Suppr » de votre clavier une fois le PC allumé, avant le démarrage de Windows.

Une fois dans l'interface, recherchez une référence à TPM 2.0, fTPM ou PTT, en général dans les options de sécurité, ou celles en lien avec la plateforme. Vous pourrez alors simplement l'activer et/ou la désactiver.

L'activation d'Intel PTT sur une carte mère ASUS Z490

L'activation d'Intel PTT sur une carte mère ASUS Z490

Comment vérifier l'activation sous Windows ?

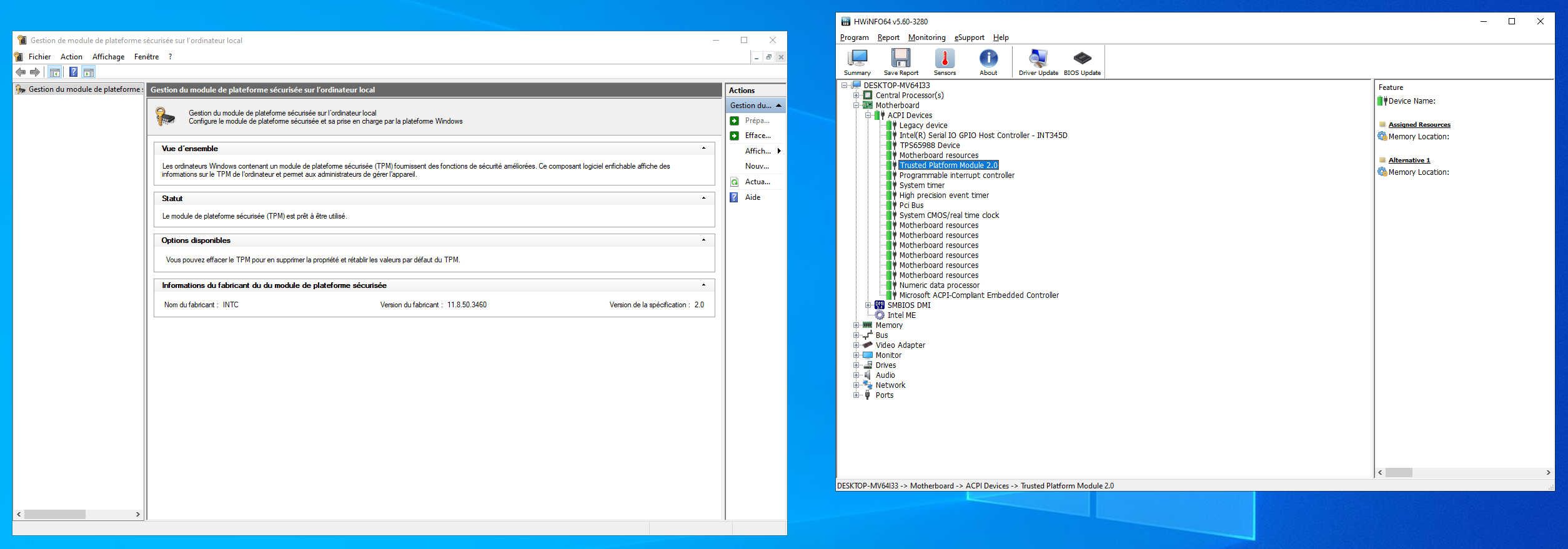

Windows permet bien entendu de gérer le module TPM d'une machine et donc de vérifier son état. Pour accéder à cet outil, ouvrez le menu démarrer et tapez « tpm.msc ». L'application Gestion de module de plateforme sécurisée sur l'ordinateur local s'affichera alors. Vous y verrez le statut de votre module TPM ainsi que sa version.

Vous pouvez également utiliser des applications telles que HWiNFO64 qui référence la présence ou non d'un module TPM au sein de la plateforme dans la section ACPI de la carte mère. Pour un processeur Intel, la section Intel ME (Managment Engine) vous indiquera si votre machine dispose ou non de la fonctionnalité PTT.

La présence et l'activation de TPM 2.0 sont bien confirmées

Qu’est-ce que TPM 2.0, comment le détecter et l’activer ?

-

Une question de sécurité

-

Une solution de moins en moins rare...

-

... via AMD fTPM ou Intel PTT

-

Comment activer (f)TPM ou PTT ?

-

Comment vérifier l'activation sous Windows ?

Commentaires (115)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 25/06/2021 à 06h19

Faudra que je vérifie, mais jil me semble que sur les CM gigabyte, c’est désactivé par défaut, et c’est re-désactivé après une mise à jour du bios.

Le 25/06/2021 à 06h26

Pour ceux qui ont un PC fixe avec un connecteur TPM, c’est un composant à 20€ à acheter au pire.

Le 25/06/2021 à 06h28

Comme dit, les carte mères avec un module ne sont pas forcément TPM 2.0 et si c’est le cas la version firmware est en général présente. Si ce n’est pas le cas, il y a de grandes chances que la machine ne soit pas compatible pour d’autres raisons de toutes façons, donc autant éviter une dépense inutile.

Le 25/06/2021 à 06h38

Merci beaucoup pour cet article.

Le 25/06/2021 à 06h46

C’est forcement un module physique ?

Ou une mise à jour du bios peu permettre de passer à une version récente plus récente du TPM ?

Le 25/06/2021 à 06h51

Lire l’article

Pas de quoi

Le 25/06/2021 à 07h00

Sur un portable fujitsu de 2014, une mise à jour l’a validé en TPM2.0. Donc ça arrive.

Le 25/06/2021 à 07h01

Bon bah c’est bien mon pc date de 2012 mais marche toujours très bien ( 4 coeurs 16 giga de RAM une carte cg haut de gamme de 2012…. ) Un SSD mais j’ai paasle droit à windows 11… Depuis le temps que je me tentais de passer à Ubuntu.. Merci Microsoft de m’aider 😂

Le 25/06/2021 à 07h06

Sinon dans le gestionnaire de périphériques > Périphériques de sécurité , si vous avez un éléments module de plateforme sécurisé 2.0 c’est bon .

Le 25/06/2021 à 07h08

Donc mise à jour du bios et hop c’est bon ou tu as fais quelques chose d’autre ?

Le 25/06/2021 à 07h14

Tu sais pourquoi TPM 2.0 est obligatoire?

Je pensais qu’il ne servait qu’à stocker les clef de chiffrements pour BitLocker. :/

Moi ça va, j’ai été l’un des premier à râler sur l’article de Windows 11 hier donc j’ai pu me faire aider avant ton article !

Le 25/06/2021 à 07h17

Non, c’est pas le BIOS, c’est une mise à jour du firmware du TPM. En plus, on ne pouvait faire la màj qu’en Windows 10 < 17.03 - j’ai dû utiliser une install d’une version inférieure…

Je pense que c’est assez rare - la màj corrigeait une faille dans le TPM et en même temps le rendait compatible TPM2.0.

Le 25/06/2021 à 07h18

Ok merci pour les infos :)

Le 25/06/2021 à 07h28

bon, ben mon PC avec son i5-3770k sur une asus P8-Z77-v pro n’est pas compatible avec Win11 ….

je pense qu’ils vont faire une retour en arrière sur ce point, pas possible que des PCs encore puissants (meme si près de 8ans) ne tournent pas dessus ….. c’est la 1ère fois que je vois ca chez MS …

Le 25/06/2021 à 07h35

En gros, le TPM2 combiné au secureboot peut fournir une environnement où seul un noyau signé peut accéder au au contenu sécurisé, créant une chaîne complète où les secrets liés au chiffrement du disque restent inaccessibles si la machine démarre sans les signatures requises.

Microsoft veut sans-doutes pousser l’enveloppe plus loin question sécurité, comme le fait Apple.

Le 25/06/2021 à 07h42

Mon vieux Dell Latitude E6500 dispose d’une puce TPM 1.2 et non 2.0. Il restera donc en double boot Ubuntu / Windows 10.

Le 25/06/2021 à 07h44

Antérieur à 2010 non ?

Le 25/06/2021 à 08h09

Mon i7-6700K ne supporte pas la Trusted Platform et les cartes mères de l’époque Z170 n’avaient pas de puce. Pourtant tout date de fin 2015 et tourne sans aucun souci. Par contre il y a un slot 14-1 TPM, qui supporte le 2.0 sur module externe.

Je ne vois pas ce qui ne serait pas compatible au delà de cette absence de support firmware et TPM interne.

Le 25/06/2021 à 08h34

Merci pour la découverte du PTT, moi qui m’embarrassais d’un mot de passe sur bitlocker

Fonctionne parfaitement avec le combo gigabyte z270x ultra gaming + i7-7700k sans puce tpm supplémentaire

Le 25/06/2021 à 08h36

Oui, c’est un Core 2 Duo. Mais il fait le taf pour une utilisation web + mail + bureautique + netflix.

J’aime pas jeter.

Le 25/06/2021 à 08h43

Mon ancien PC avec la version juste apres i7 4771 a un slot pour TPM2.0 , donc t es passe tout près… Ca fait quand meme une bonne longévité je trouve , surtout au vu des failles et des arnaques qui se développent a vitesse grand V et qui profitent des failles des vieux matériels …

Le 25/06/2021 à 08h55

Mais ça implique que sur Windows 11 Bitlocker sera obligatoirement activé ?

Et question subsidiaire: WIndows 11 ne pourra pas être virtualisé du coup ?

Le 25/06/2021 à 08h56

Ma carte mère (MSI) dispose juste du connecteur TPM : si j’achète une puce TPM 2.0 de n’importe quelle marque (ASRock par exemple) ça fonctionnera ou bien il existe des problèmes de compatibilité ?

Le 25/06/2021 à 08h58

Cm Asus z87-a … y’a le header mais pas le module TPM. J’ai une 4790k mais pas de ptt intégré. Dommage…

Le 25/06/2021 à 09h01

Merci pour l’article bien utile

Mon Asus Maximus VI Hero (2014) ne semble pas avoir cela, il y a un connecteur TPM dessus… A voir si cela vaut la peine d’en acheter un. Elle fait encore très bien le taff la bougresse, c’est juste dommage.

Le 25/06/2021 à 09h15

Sur Core 6th Gen, PTT doit être présent

Non

Il pourra l’être

Comme dit plus haut et dans l’article, acheter un tel module ne sert à rien. Si tu es TPM 2.0 tu peux sans doute activer fTPM/PTT.

Oui apparemment PTT est postérieur à cette génération

Le 25/06/2021 à 09h16

Perso, après avoir activé le fTPM (plateforme AMD Ryzen), l’outil indique que je ne suis pas compatible, ce serait pas mal que MS détaille les conditions

Le 25/06/2021 à 09h19

Pour reprendre une expression récente servie ici, pour les mêmes raisons, ce Windows 11 est un bien mauvais signal… Mais, une aubaine pour les constructeurs (hasard fortuit ?)

Le 25/06/2021 à 09h22

C’est pas impossible qu’il indique qu’une configuration comme non compatible parce que pas encore testée.

J’imagine que l’outil est restrictif au début pour éviter des migrations potentiellement foireuses, puis ils ouvriront les vannes au fur et à mesure.

Le 25/06/2021 à 09h37

Tu peux utiliser un TPM virtuel.

Le 25/06/2021 à 09h48

Bon, visiblement, on aurait juste besoin d’un TPM 1.2

Microsoft

Microsoft

Et “rien” pour dx12/wddm2 par contre.

Le pb du TPM reste donc un vrai point dur pour les VM/ESXi, car le vTPM n’est pas dispo “hors” vCenter :/

Le 25/06/2021 à 10h01

Ryzen de première génération ? (Si oui ils ne sont pas dans la liste de compatibilité CPU pour le moment).

Le 25/06/2021 à 10h09

Oui on a vu l’article de base a été mis à jour on adapte les deux autres là

Le 25/06/2021 à 10h15

Rhoo, je suis trop deg’ …. sur la P8Z77-V ‘normale’ il y a un connecteur TPM, mais pas sur la version PRO de la carte …. j’hallucine ….. le comble ….

Le 25/06/2021 à 10h39

Idem que pour beaucoup, sur ma ASUS ROG HERO VI C2 de 2013, le TPM était en option et même en mettant à jour le BIOS dans la dernière version disponible (2014) rien trouvé concernant TPM / fTPM ou PPT ou autres éléments de sécurité.

Dommage car ce PC tourne comme une horloge (avec I7 4770K) et je travail dès que je peux dessus plutôt que sur mon PC Pro qui est anémique (i3 d’il y a 3ans je pense).

Le 25/06/2021 à 10h59

Un truc que je me demande avec l’activation de fTPM: ça ne m’enpêcherait pas de changer de CPU ?

Le 25/06/2021 à 11h36

Non

Le 25/06/2021 à 11h46

Ma carte mere Asus sabertooth z77 n’est pas compatible et je ne trouve pas ce connecteur 13 broches non plus… Pourtant mon PC fonctionne encore super bien avec CPU i7 generation 3 que j’avais assemblé en 2013. Triste

et je ne trouve pas ce connecteur 13 broches non plus… Pourtant mon PC fonctionne encore super bien avec CPU i7 generation 3 que j’avais assemblé en 2013. Triste

Le 25/06/2021 à 11h55

Thx :)

En fait, je crois commencer à comprendre la différence entre les specs du pdf, et les specs du site:

Le pdf liste donc les specs pour les “Devices Made for Windows 11”, donc un peu similaire aux specs attendues pour les NOUVEAUX pc Windows 10, qui ont déjà cette obligation d’avoir un TPM 2.0

A priori, ça pourrait donc avoir un requirement différent sur un “upgrade” de PC existant :)

Ce qui rassure un peu !

Le 25/06/2021 à 12h10

Carte Mère achetée en 2019 et module optionnel on board (Modèle Gigabyte X470 Aorus Gaming).

J’ai des questions: que Windows dise si le TPM fonctionne est une chose, est-ce que Windows 10 peut exploiter le secure boot? Quel impact sur les performances? Cela signifie-t-il que tout est chiffré ou ça sert uniquement à vérifier la signature du noyau au boot? Merci pour les réponses.

Le 25/06/2021 à 12h20

Non, un Ryzen 5 2600 :‘(

Le 25/06/2021 à 12h29

Il est bien dans la liste de compatibilité. Mais bon l’outil va être mis à jour on aura sans doute plus de détails à ce moment là.

Le 25/06/2021 à 13h43

Et ben quand on voit tout ce bordel avec le TPM (obligatoire, oui, mais en fait non, enfin le 1.2 mais pas la 2, etc…), on peut se dire que la communication de Microsoft est bien ratée, mais comment font-ils ?

On dirait qu’ils improvisent en permanence

Le 25/06/2021 à 13h53

est ce que l’on sait pourquoi M$ pousse l’obligation du module TPM 2.0 ?

en cherchant trusted technology sur ark.intel.com je vois que les cpu non K ont ce module depuis super longtemps tandis que les version K l’ont que depuis le 8700K.

ça reviens à faire de l’obsolescence en obligeant un module présent depuis pas si longtemps ça poussera les gens à remplacer ou à migrer sur d’autre OS. En plus d’etre attaquable en justice M$ se prive tout une partie d’utilisateur potentiel sur W11, non je ne vois pas pourquoi ils font ça hormis s’il y a complicité avec les fabricants de pc pour forcer le remplacement du parc info un peu partout.

Le 25/06/2021 à 14h05

Ce n’est pas dans le CPU (attention à ne pas confondre avec TXT au passage)

Le 25/06/2021 à 14h09

J’ai une carte mére Asrock Fatal1ty X470 Gaming K4, il y a juste le connecteur TPM

Le 25/06/2021 à 15h25

X470 = Ryzen = fTPM (faudrait vraiment lire les articles avant de commenter)

Le 25/06/2021 à 15h29

P7P55D LE et i7-860 avec GTS250…

Tout ça a pourtant bien été honorablement vendu.

Ça fait 11 ans maintenant que ça tourne encore !

Le 25/06/2021 à 15h32

PTT n’est pas = à TXT ? car c’est bien des techno CPU contrairement à TPM qui est une puce dédiée sur la carte mère.

PTT d’après l’article c’est dans intel ME/CSM donc dans la section du bios réservé au CPU

quand c’est écris TXT c’est quoi alors ? des instructions cpu hardware spécifiques ? comment tu sais que ce n’est pas dans le ME/CSM ?

Le 25/06/2021 à 16h34

J’ai testé l’outil de test de compatibilité de Crosoft pour savoir si mon PC de 2 ans d’âge pouvait supporter Windows 11…. et c’est niet!

J’ai eu beau regarder, je n’ai rien trouvé (ou alors, j’ai mal vu) qui m’expliquait pourquoi il n’était pas compatible!!

Çà m’a rappelé les MAJ windows qui plantaient au 3⁄4 de l’install à cause d’une erreur 0x012345… ç’était trop compliqué de mettre “espace disque insuffisant” (pour moi, il y avait la place…. mais j’avais oublié que des répertoires system étaient dupliqué avec les grosses MAJ…)

Heureusement, NextInpact et Inpact Hardware sont là! Un petit tour dans l’UEFI, activer fTPM …. et miracle!! Mon PC est compatible!!

Merci de l’info!!

Le 25/06/2021 à 17h16

Bon cet histoire de TPM m’a fait compulser le manuel de ma carte mère … J’ai un emplacement pour connecter un module TPM sur ma MEG X570 Godlike. J’ai cherché sur MSI j’ai trouvé deux références :

TPM 2.0 (MS-4462)

-Supports Intel 400 series / AMD 500 series motherboards

TPM 2.0 (MS-4136)

C’est quasiment introuvable, sauf en import most expansive par rapport au prix du module…

Suis-je le cas échéant obligé d’utilisé un de ces modules, ou puis-je en mettre simplement un autre compatible ?

J’avoue que je suis perdu là …

Le 25/06/2021 à 17h48

Dit dans l’article, dit dans des commentaires : Ryzen : fTPM

Le 25/06/2021 à 18h35

D’accord autant pour moi, j’ai pas percuté !

Le 25/06/2021 à 19h03

Le module TPM 2.0 ou comment forcer le changement de matériel… l’obsolescence programmée dans toute sa splendeur… avec la perpective d’avoir en 2022 un TPM 3.0…

Cette idée de merde est repris de chez Appleu…

Espérons qu’un petit malin nous sortent un patch pour passer outre.

Le 25/06/2021 à 19h27

Comme dit, TPM à une bonne dizaine d’année, il est exigé depuis 5 ans. On a vu plus brutal (sachant que 2.0 est optionnel comme dit dans les article sur le sujet)

Le 25/06/2021 à 22h20

J’espère que je ne me plante pas complètement… (sinon n’hésitez pas à me ridiculiser ;) Mais avec des arguments qui tiennent la route SVP)

Mais cet article me pose problème car il ne présente qu’un seul aspect de TPM : le coffre-fort tout gentil.

Et de ce que j’ai compris, il est plus que ça.

Le coffre-fort en théorie ne me poserai pas plus de problème que ça.

Mais, c’est un coffre-fort dont on a pas la clé même en étant le propriétaire de la machine.

Et là, ça me pose problème.

Et si ça peut probablement se justifier (plus ou moins) pour certaines situations (surtout pour des devices pro), je n’aime pas du tout le principe de ne pas avoir les clés de chez-moi.

Ce sont les applications qui y enregistres des secrets qui en ont les clés, et les gens qui les ont créées et les contrôles, enfin ça on ne sais pas bien, ça dépend de pleins de choses.

Et, ça pose aussi le problème de migrer ces secrets vers une nouvelle machine. Je suis sûr que MS à une solution à ce problème …grâce …au compte Microsoft. Si! Si! Vous verrez si ce n’est pas déjà le cas, ça viendra.

Donc si TPM me permet d’avoir une sorte de master key qui permet de consulter/modifier/effacer(*) tous les secrets stockés dedans, quand je le veux (On est d’accord que si je me la fait piquer, je n’aurais que mes yeux pour pleurer), alors ça va. C’est peut-être pas si mal.

Mais si n’importe quel éditeur de soft que j’ai installé peut y stocker n’importe quoi à mon insu sans que je puisse l’en empêcher, ça va pas. Et je crois que le “gentil” coffre de TPM, c’est justement plutôt ça.

Et l’aspect pas du tout abordé par l’article, c’est l’identification, TPM permet aux applications qui y ont accès, d’identifier de façon unique le PC. Elles ont déjà d’autres moyens plus ou moins fiable, pour le faire, mais si ça devient obligatoire, celui-là est royale, l’identifiant unique du Pentium, à côté, c’est du pipi de chat.

En gros, il a tout ce qu’il faut pour servir de super cookie (je ne veux pas dire par-là que les sites que l’on visite depuis le PC ‘y auront (directement) accès. Mais au niveau de l’OS et des appli ça devrait permettre un tracking beaucoup plus fin et poussé qu’avant).

Il y a apparemment aussi un aspect surveillance des appli qui tournent sur le PC (même si je ne suis pas sûr d’avoir tout compris à ce niveau, c’est peut-être parfaitement inoffensif, ou pas)

Donc c’est bien un coffre-fort, mais pas seulement, et surtout ce n’est pas le coffre-fort du propriétaire de la machine (comme pourrait l’être un Firefox Lockwise (en local) ou un Keepass).

Ça permet de protéger des secrets de la curiosité des “méchants”, mais aussi de la curiosité du propriétaire de la machine.

Et ça non merci.

Je comprends bien que certains “gains” en sécurité peuvent nécessiter des compromis sur certaines libertés. Mais je ne pense pas que le choix de MS de rendre obligatoire ce truc soit vraiment dans mon intérêt, c’est surtout dans leur intérêt à eux, je pense.

(*) effacer, c’est apparemment possible. Mais tout d’un coup, pas de granularité, et sans pouvoir consulter avant ce qui est effacé. Un bon gros reset des familles.

Le 25/06/2021 à 23h21

Youpi : cette fois, ma vieille P6T deluxe + i7 [email protected] + 24 Go… ne pourra pas passer à Windows 11 à cause du TPM pas présent. Enfin, à moins d’acheter un module.

Le 25/06/2021 à 23h28

Je suis pas sur de comprendre, c’est dans le SoC de la puce ? C’est simulé par le CPU ?

Le 26/06/2021 à 01h24

Y a-t-il une différence en termes de sécurité entre utiliser le fTPM / Intel PTT via l’UEFI et utiliser un module à brancher ou souder sur la CM ? Ou s’il n’y a aucune différence ou avantage à utiliser l’un ou l’autre? Si tel est le cas, alors l’achat du module est inutile et son activation dans l’UEFI est plus que suffisante.

Le 26/06/2021 à 03h23

Tu confonds l’outil et son usage (avec une bonne grosse dose de spéculation personnelle), et le besoin pour les services/applications de respecter les lois en vigueur.

Toute solution peut être utilisée à des fins malveillantes (même du papier peut couper), et en matière d’identification il y a bien plus simple que de passer par TPM.

D’ailleurs tu opposes TPM et Keepass, ce qui montre à quel point tu passes à côté du sujet. Keepass pourrait très bien stocker une masterkey dans TPM pour la protéger plutôt que de l’avoir sur la machine accessible à tous.

Opposer les deux n’a pas de sens. Pour rappel, GnuPG a notamment été mis à jour récemment pour un stockage plus sécurisé dès clefs privées dans TPM pour éviter de nécessiter une enclave tierce comme une smart card. Ces solutions sont utilisées depuis des années pour la sécurité en entreprise et pour des tas d’usages divers.

Concernant MS, ils imposent TPM 2.0 depuis 2016 comme évoqué, notamment parce que quand des machines sont vendues (aux particuliers mais aussi aux entreprises), assurer une chaîne de confiance dans l’exécution matérielle/logicielle est nécessaire (sinon on va venir parler d’attaque supply chain, evil maid toussa).

Chaque approche a ses avantages et inconvénients.

Le 26/06/2021 à 05h28

Bon, ma vieille GA-EX58-UD4P intègre un module TPM (infineon), mais je pense qu’il est TPM 1.2.

En soit, ce n’est pas très grave, étant donné que mes PCs fonctionnent sous linux, que mes Windows sont tous dans des VMs, et que qemu propose un périphérique TPM virtuels

Le 26/06/2021 à 07h08

Comme dit dans l’article la version se vérifie assez facilement (même sous Linux mais les outils peuvent dépendre des distributions de mémoire)

Le 26/06/2021 à 07h12

l’outil est une version alpha, il s’ra mis à jours prochainement

Le 26/06/2021 à 07h18

Bonjour,

la vrai question est comment installer Windows 11 sans le TPM dont je n’ai pas l’utilité. Désolé mettre des “secrets” à mon insu et même s’il y a d’autre moyen pour le faire c’est très peu pour moi.

Le TPM est un moyen supplémentaire et complémentaire contrôler la machine (d’où le TRUSTED”) .

Le 26/06/2021 à 07h20

Il y a déjà eu une mise à jour hier soir, mais comme c’était fait à la va-vite, apparemment les nouveau textes n’ont été mis que pour la version anglaise du coup la française ne montre aucun changement 🤷♂️

Le 26/06/2021 à 07h22

Microsoft n’a pour le moment rien précisé. Windows 11 arrivera à l’automne, ce sera sans doute éclairci (et modifié) d’ici là

Il n’est pas question de ça. Enfin pour être précis par rapport au propos qui est confusant, des tas d’applications utilisent des secrets constamment, TPM est juste une manière de les stocker de manière sécurisée, puisque ne permettant pas à un attaquant de les récupérer simplement.

Non

Le 26/06/2021 à 07h24

Authentification forte, FIDO2, chaine de sécurité dès le boot loader.

Le 26/06/2021 à 07h27

La communication de MS est clair le problème est la presse informatique qui mélange deux types de specs l’une s’adresse aux machines qui vont sortir, l’autre aux machines qui vont upgrade. Ce ne sont pas les mêmes, pour celles qui vont upgrade un TPM 1.2 fait l’affaire.

Le 26/06/2021 à 07h30

Hey, P7P55D et i7-875K ici ! Autant dire que le TPM, hein…

Le 26/06/2021 à 07h46

Par exemple dans l’avenir des sociétés (Netflix ou autre) pourront mettre en secret la nationalité du pc et ne plus permette de regarder la version américaine. Il faudra passer par un RAZ et tout réinstaller. C’est un moyen de contrôle. Ici on peut considérer mon exemple comme légitime mais ça ne sera pas toujours le cas.

Comme j’ai dis plus haut, il y a d’autres moyens faire ça mais l’avantage TPM c’est que tout est enregistré sur le pc et qu’il n’y a pas besoin de connexion Internet.

Le 26/06/2021 à 08h55

Merci à David et à cet article !

Je me rends ainsi compte que j’avais plus que “survolé” le sujet et lu vraiment en diagonale le manuel de ma X570 GB…

Je pensais candidement qu’avant d’activer le fameux fTPM, il me fallait installer un module physique TPM. Bah du coup, je viens grâce à vous d’activer cette option dans le BIOS… Et ça marche parfaitement, et en plus, j’allais avoir besoin de m’en servir !

Don NXI / INpact Hardware, je plussoie : Que des articles précis et intéressants, factuels et non spéculatifs. Ça fait toujours du bien aux neurones Merci

Merci

Le 26/06/2021 à 09h59

Oui, mais cet outil permet de nouveaux usages, en tout cas les “sécurise” d’une façon qui n’était pas possible avant. Et cette façon de faire en excluant la possibilité à l’utilisateur, et même au propriétaire (quand ce n’est pas la même personne) de le contrôler me pose problème. Il rend possible un ransomware off-line (bon! s’il arrive à utiliser TPM, ce qui n’est sans doute pas du tout gagné) ou par exemple donne la possibilité à MS de copier Google et Apple en retirant les droits root au propriétaire de la machine sans possibilité de le contourner (trop facilement) car dépendant d’un secret gardé dans TPM. Actuellement ce n’est pas possible, sauf à ce que ce secret soit en-dehors de la machine, par exemple en ligne (ce qui pose d’autres problèmes et le rend globalement impraticable à l’échelle d’un Windows complet).

Je ne les opposent pas dans ce sens (fonctionnalité de stocker un secret) je les oppose dans le sens où le propriétaire de Keepass peut accéder (lire/modifier) tous les secrets contenu dans son Keepass. Le propriétaire d’un TPM ne peux pas.

Mais comme indiqué dans mon autre commentaire sur NI, sur mon HP grand publique de 2018, il est là. Mais désactivé par défaut. A moins qu’ils aient une procédure pour le réactiver à l’install de W11 (ou que mon cas soit un cas isolé), c’est comme s’ils n’existaient pas pour la très grosse majorité du parc. )

)

(bon, ce point là est plutôt positif pour moi, qui ne souhaite pas que le TPM actuel devienne obligatoire

Oui, et j’ai bien conscience que ce que je voudrai, peut être vu comme une backdoor, compte tenu du concept même de TPM. Mais pour moi la solution de TPM a comme principal inconvénient de pouvoir rapprocher l’univers PC de celui des smartphone en donnant la possibilité technique de retirer au propriétaire du PC son pouvoir de contrôle. Ne plus être le vrai admin de sa machine (je ne dit pas que c’est le cas pour W11, ça peut parfaitement attendre W12. Mais c’est une brique très utile pour y arriver).

Et si tu pense que je serai moins inquiet si ce n’était pas Microsoft (d’où peut-être l’exemple de GnuPG) tu as en partie raison :) . Mais je pense que si une prochaine version du noyau Linux rendait obligatoire le TPM actuel, ça ne me plairait pas non plus.

Le 26/06/2021 à 10h10

J’ai testé dans la foulée (activation dans le BIOS + installation des outils de gestion) c’est bien un TPM 1.2.

D’un autre côté, cette CM n’est pas UEFI (gigabyte a été lent à basculer dessus), donc pas de TPM 2 possible.

Les outils dépendent aussi de la version TPM ciblée

Le 26/06/2021 à 10h20

Non, comme dit plus haut, MS a revu ce point, c’est TPM 2.0 ou rien, précisé partout dans toutes les documentations. La presse n’a rien à voir avec les errements de la comm” de MS.

Elles le font déjà sans TPM. Pour rappel, le meilleur ciblage là dessus c’est le moyen de paiement.

L’outil n’est pas l’usage

On peut accéder à n’importe quelle donnée stockée/chiffrée sans connexion internet sans TPM. Comme dit, ça n’a aucun rapport, tu fais de la prospective qui détaille sur la base de rien.

Alors que tu aurais du l’apprendre par coeur

Heureux d’être utile

Oui, et il le fait depuis plus de 10 ans en fait

Pourquoi ? Et en quoi ce serait plus le cas qu’un fichier qui serait chiffré sur la machine et illisible de la part de l’utilisateur par exemple ? J’insiste : tu confonds outil et usage.

N’importe quelle application peut utiliser TPM

MS n’a aucun intérêt à le faire (parce que le PC est la plateforme libre par essence, ce qui fait son succès), par contre ils ont intérêt à ce que les machines vendues soient protégées par des mécaniques comme Secure Boot pour limiter les surface d’attaque. C’est le cas depuis des années, comme dit dans l’article.

Et à mon avis, s’il y a du mouvement à l’avenir, c’est plutôt pour une libération de ce qu’il est possible de faire avec les appareils actuellement trop verrouillés (que ce soit volontaire ou poussé par le législatif).

Et donc potentiellement un attaquant. Tu as donc compris l’intérêt de TPM

On verra ce que MS et ses partenaires feront là dessus. Si TPM 2.0 reste une caractéristiques “dure”, il faudra un moyen facile de l’activer pour les utilisateurs peu au fait du BIOS/UEFI. On verra.

Outil/Usage

TPM ne change rien à qui est admin de sa machine (d’ailleurs c’est une notion OS, pas système).

C’est le problème de ce genre de réaction en fait : elle ne repose que sur le fait que ça concerne MS. On peut broder tout ce que l’on veut autour, c’est le seul fait véritablement reproché. In fine, ça rend la critique un peu courte.

Le 26/06/2021 à 10h37

Plutôt que d’indiquer des années, il serait plus simple je pense d’indiquer à partir de quelle génération de corei on est bon !

Le 26/06/2021 à 10h56

Ça dépend surtout de la carte-mère. Si elle permet d’accueillir/embarque un module TPM 2.0. C’est donc au cas par cas

Le 26/06/2021 à 14h04

retirant les droits root au propriétaire de la machine

Il est impossible d’obtenir les droits roots sur Windows sans les clefs cryptographique de MS et le seul process qui peut faire ça n’est même pas visible depuis Windows même en explorant la mémoire, car Windows n’est qu’un sous système.

Le 26/06/2021 à 14h07

Faut que tu arrêtes House of Card & co, ça ils peuvent déjà le faire sans aucun problème TPM ou pas.

Le 26/06/2021 à 14h48

Désolé de n’a pas avoir été assez claire sur mon premier post, en parlant de moyen “supplémentaire et complémentaire” sous-entendait que d’autres moyens existaient déjà.

Le 26/06/2021 à 15h24

La sécurité du TPM est plus que discutable. Le mode par défaut consiste à crypter le disque dur sans demander de mot de passe. La sécurité se limite donc au vol seul du disque dur puisque si c’est la machine entière qui est volée, ce qui est très souvent le cas car plus pratique, le disque est parfaitement lisible puisqu’il n’a pas changé de machine, il y a tout pour le lire.

Le 26/06/2021 à 15h27

Et bah en tout cas, on peut dire que malgré les teasers pourri et la prestation pas terrible de Panos Panay, le buzz et l’engouement autour de W11 ne cesse de croitre !

Le 26/06/2021 à 16h13

L’avantage c’est d’obliger les personnes à faire des sauvegardes :)

Mais pour l’occasion vous parlez du bitlocker.

Le 26/06/2021 à 19h14

Non, tu confonds TPM et ce qu’en font certains OS. Là tu sembles évoquer Bitlocker qui peut se reposer sur TPM pour stocker ses clés de chiffrement (crypter ne correspond d’ailleurs à rien pour rappel).

Tu peux compléter TPM par d’autres protections de mémoire (mais ce n’est pas fait en général pour éviter de devoir taper un mot de passe long comme le bras au démarrage). Tu sembles aussi oublier que TPM est utilisé dans d’autres scénario/fonctionnalités et pas que pour l’OS.

Comme dit dans l’article, TPM n’est plus un module physique lié à la carte mère depuis longtemps. Cela peut l’être mais ce n’est plus vraiment le cas par défaut (plutôt fTPM/PTT). Du coup ça dépend plutôt du CPU/Plateforme que de la seule carte mère (qui doit avoir l’option dans le BIOS/UEFI mais c’est toujours le cas en général).

Voir la réponse au-dessus

Le 27/06/2021 à 07h25

Merci pour les articles.

Pour les cartes ASUS AMD, il y a 3 modes possibles : none, discrete ou firmware.

Il faut sélectionner firmware. (j’avais discrete, le TPM 2.0 n’était pas actif)

C’est fou que l’outil de Microsoft ne sortent pas les raisons de la non compatibilité de W11.

Le 27/06/2021 à 07h47

Discrete = une puce TPM physique

Pour l’outil il le fait, mais uniquement dans sa version anglais pour le moment. Mais il y a des outils tiers plus complets qui ont été développés depuis

Le 27/06/2021 à 07h51

Je peux comprendre l’intérêt d’un tel dispositif, mais dès qu’on active le sécure boot et TPM, ont a pas mal de soucis lorsqu’on veux un double boot avec linux. Par exemple, l’installation de mageia et le secure boot ne sont pas compatibles car il faudrait que le projet mageia dispose d’une clé et cela représente un coût pour le projet. Je crains qu’avec l’arrivée de windows 11, c’est le début de la fin pour le double boot windows/linux si celui ci impose le secure boot.

Le 27/06/2021 à 09h25

Je croyais que TPM était un élément obligatoire pour Secure Boot, lui même obligatoire depuis Windows 8 ?

Tu peux activer TPM et désactiver sans pb SecureBoot :)

Le 27/06/2021 à 16h13

Sans rentrer dans les détails, certains aspects sécuritaires des TPM “discrètes” ont été cassés, d’une façon qui serait beaucoup plus compliquée à mettre en œuvre sur des fTPM.

Le 27/06/2021 à 16h22

Je ne vais pas dire que c’est une protection complète, mais si tu as volé la machine et que tu la démarres pour te voir demander le mot de passe du compte Windows, c’est pas encore gagné… (c’est pas non plus perdu ;))

Le 28/06/2021 à 07h08

Personnellement, je pense que MS a rempli leurs objectifs: tout le monde parle de W11.

Le reste, je parie que MS analyse les retours avant de statuer plus définitivement parce qu’ils ont l’opportunité de faire une rupture technologique en somme avec W11 sans trainer toute la backward derrière eux.

Le 28/06/2021 à 12h17

Chez MSI c’est dans Security > Trusted Computing > Security Device Support normalement.

C’est là que j’ai trouvé l’option (MPG B550)

Le 28/06/2021 à 14h21

Le script git hub me renvoie bien le KO sur le TPM …

Carte mère Asus Z-170A (6700K) : rien dans le bios mais j’ai bien un connecteur physique … donc faut acheter un module TPM …

@david tu me confirmes ?

flemme de changer de CM, forza horizon 4 tourne en ultime en 4k à 144fps (32go de ram + RX6900XT).

Merci pour l’article ;)

Le 28/06/2021 à 14h36

Je confirme qu’il faut lire l’actu ;) Si tu n’as rien dans le BIOS c’est sans doute que tu as mal regardé.

Le 28/06/2021 à 15h27

J’ai bien regardé dans le bios dans la section advanced > PCH configuration, rien.

Je confirme que j’ai rien dans le bios sur du PTT ou TPM.

J’ai aussi fait une recherche sur le PDF du manuel, rien en PTT et un j’ai le port physique pour module additionnel TPM.

Après si c’est une autre appellation pour Asus je suis preneur.

Le 28/06/2021 à 17h30

Il faut bidouiller le BIOS mais avec un CPU K c’est pas sur que ça soit possible d’avoir l’option qui va bien, ici même CPU et même carte mère mais pas possible d’avoir l’option ou elle ne reste pas activée : https://www.win-raid.com/t9091f39-Cannot-enable-Intel-PTT-TPM-at-ASUS-Z-A.html

Le 28/06/2021 à 17h49

Je ne me vois pas bidouiller à ce niveau le bios …

J’ai trouvé un des derniers modules TPM en vente sur amazon, on verra ce que ca donne.

Mais je pense que d’ici la réception du colis, les commentaires de la news seront fermés, donc je ne pourrai pas vous donner le résultat ^^

Le 28/06/2021 à 19h28

Hé zut. J’ai bien suivi pour activer le TPM sur mon Zenbook Pro…. il affiche bien que la fonctionnalité est activée…. mais en 12 seulement ! :-O Zut alors ! Un bô Zenbook Pro à 16Go de Ram, 1 To de SSD, un i7 quad core…. qui fonctionne comme au premier jour !

Le 28/06/2021 à 19h59

Un TPM prérequis pour exécuter un OS ??? Et ça ne choque personne ?

Le 29/06/2021 à 00h24

D’un point de vue historique Microsoft a toujours eu intérêt à faire tourner les derniers windows sur une majorité de machines (un peu comme Blizzard pour WoW sur le registre des jeux-vidéos).

C’est tout de même fou de voir qu’on a toujours pu faire tourner les derniers windows sur des bécanes qui datent de Babel, et maintenant MS qui demande à tout le monde de racheter une conf on croirait voir Hidalgo interdire les critair 3.

Donc vu que la plupart des gens vont gueuler un grand coup, je pense que MS fera machine arrière.

Le 29/06/2021 à 08h06

Microsoft sont tombés sur un vieux dossier longhorn à l’époque ça avait fait moult discussions

Qui dit TPM dit chaine de confiance

Le 29/06/2021 à 11h58

«…élément de sécurité permet de stocker une ou des informations secrètes…»

C’est quoi les secrets d’un particulier ? Cacher à son épouse ses visites à des sites de fesses fraîches, pour masquer au percepteur le fric qu’on a caché à l’étranger ? Informations confidentielles OK pour les entreprises ou pour un particulier de la pègre mais pour M. Toulemenonde c’est simplement de l’obsolescence forcée si c’est imposé.

Les constructeurs de bécanes ont aussi tendance à souder les composants et tout coller et à rendre indépannable leur matériel et de figer les composants difficile par ex. d’avoir un ordi avec un processeur puissant et une petite carte graphique ce qui en ce moment peut doubler la facture… (désolé, c’est hors sujet)

Le 29/06/2021 à 12h51

“Secret” est un terme générique pour une information à protéger. Les particuliers en utilisent au quotidien dans le savoir grâce à ces technologies, comme évoqué dans l’article.

PS : ceux qui pensent n’avoir aucun secret (légitime) sont soit fous soit incompétents en matière de sécurité.

PS 2 : Mêmer l’obscolescene à tout ça n’a guère de sens non plus.

Le 29/06/2021 à 13h04

Pour les particuliers ?

Les données des comptes bancaires, les actes de propriété, les copies des passeports, permis divers, ceux du conjoint, des enfants, des vieux parents. Les documents médicaux, les contrats d’assurance, les épargnes, actions, titres. Les diplômes, résultats scolaires, d’université aussi.

Le 29/06/2021 à 15h51

Oui j’ai fini par trouver ! Mais je te remercie quand-même pour le coup de pouce !

Le 29/06/2021 à 16h32

bonjour, j’ai un soucis pour activer le TPM sur une machine CM asus X570 PRO et proc ryzen 3850

Dans le Bios j’ai pour TPM deux lignes

la 1 choix entre Discrete et Firmware

la 2 enable et disable

pour la ligne 2 enable me semble évident.

pour la 1 c’est sur Discréte par défaut

Puis que la MAJ sur win 11 bloque à cause du TPM j’imagine que je dois choisir firmware. Mais j’hésite car je ne comprends pas bien la mise en garde associée qui est en anglais.

remarque : Bitlocker n’est pas activé sur mes DD ou SSD

merci pour vos conseils éventuels.

Le 29/06/2021 à 19h41

firmware/enable

Le 30/06/2021 à 01h39

Si ça n’est pas activé par défaut, ça ne compte pas.

Pour un usage grand publique, c’est actuellement marginal.

Et c’est bien avec Win11 que ça pourrai changer.

Non, j’insiste, je ne confond pas.

Un des intérêt (et encore, je trouve que ça se discute) et le danger de cet outil est sa capacité à soustraire une info au proprio de la machine.

Peu importe l’usage!

Le fichier chiffré que tu prend en exemple, s’il est chiffré sur la machine et peut y être déchiffré, alors le proprio de la machine peut y accéder.

Des logiciels peuvent essayer de le camoufler comme ils peuvent. Tant que le proprio est maître de sa machine il peut d’une façon ou d’une autre y accéder (moi, je n’y arriverai certainement pas, mais d’autres plus compétent que moi peuvent m’y aider. Et le simple fait que ce soit possible sert de garde fou).

Il y a de plus en plus d’exceptions à ce que je dit, avec l’aide de matériel déjà existants, en général dans un but assez spécifique comme les DRM. Ou encore en utilisant des services en lignes pour faire une partie du traitement (encore des choses qui ne peuvent plus être sous le contrôle du proprio de la machine, puisque justement ce n’est plus dessus), mais ça pose encore des pb, et ne permet pas tout.

TPM non plus ne permettra pas tout, mais il retire encore un peu de contrôle au proprio de la machine sur sa propre machine.

Secure boot pose le même genre de problème en ne permettant pas au proprio de la machine de choisir lui-même à qui il souhaite faire confiance. Il y a des palliatifs (MS qui permet à certaines distrib de signer leurs noyaux avec une clé qui lui appartient, ou une sorte de noyau minimal signé (avec la clé de MS, je crois), qui permet de lancer ensuite ce qu’on veut sur un secure boot actif). Mais c’est l’outils qui est foireux à la base en ne permettant pas au proprio de la machine le contrôle.

Peu importe l’usage

Oui, désolé, je me plante probablement la-dessus

L’idée était que si un ransomware peut exploiter TPM, ça peut l’aider. Un des but d’un ransomware est d’utiliser et soustraire un secret au proprio de la machine (la clé qui permettra de déchiffrer les données) et il doit être crédible dans sa capacité à la fournir sous conditions. Je me dit que si la clé est sur la machine c’est pas plus mal pour sa crédibilité.

Mais vu qu’il faut à un moment où un autre que celui qui a conçus le ransomware sache qu’il a été payé pour (dans l’hypothèse où c’est un ransomware “honnête”) libérer le secret.

Et là ça implique forcément des échanges avec l’extérieur si la clé est dans TPM.

Là encore j’espère qu’il a une forme de contrôle et que le proprio de la machine y aura son mot à dire.

A minima sous une sorte de liste d’autorisation. C’est peut-être déjà le cas?

J’espère que tu as raison.

Mais Microsoft à déjà fait une tentative pour essayer de lancer une plateforme verrouillée (RT).

Qu’ils la verrouillent, ou l’ouvrent à tous en les obligeant tous à passer par eux, même gratuitement, pour moi ça revient au même. C’est un pb avec Google ou Apple, ça en sera un avec MS.

Le législatif, pour améliorer la situation ? Possible, mais c’est pas gagné, ça pourrait même être le contraire, et en tout cas ça prendra du temps.

Oui, et son principal défaut.

Le problème qu’ils n’ont pas réussi (ou pas voulu) résoudre, c’est mettre les secrets à l’abri de tout le monde, sauf du proprio.

Si l’appli qui a déposé le secret peut y accéder (lire, ou parfois juste l’utiliser sans elle-même le connaître), le proprio de la machine devrait avoir un moyen de faire de même.

S’ils peuvent mettre en place une chaîne de confiance pour l’appli d’origine, il peuvent le faire aussi pour le proprio de la machine. Peut-être TPM 3.0 si ça prend la tournure que j’espère ?

Oui, on verra. Mais s’ils ne peuvent pas l’activer simplement à la place du proprio, c’est à mon avis foutu pour la majorité des anciennes machines pourtant (potentiellement) compatibles.

Et s’ils peuvent l’activer simplement sans action du proprio, pour la confiance, il faudra repasser.

On revient toujours au même point, qui contrôle quoi. Qui est le vrai propriétaire de la machine et peut en dernière ressort décider ce qu’elle peut faire, ou pas. Y compris parfois de mauvais choix.

Non, c’est l’outil qui permettra par sa nature ce type d’usage, alors qu’il pourrait en être autrement.

C’est un choix de conception de l’outil.

Ça peut justement dépendre de l’usage, du contexte d’utilisation. Du coût/risque.

Mais les caractéristiques de l’outil vont déterminer les usages qui seront possibles, faciles, compliqués, impossibles avec.

Je peux me tromper, mais si un OS qui ne donne pas de vrai droits admin peut chiffrer des données à l’insu du proprio, ça peut compliquer les choses pour tenter de contourner cette limitation.

Mais c’est peut-être plus secure boot qui est important dans ce cas (en bloquant l’exécution d’un élément de l’OS qui aurait été modifié)

Pour moi, si une telle limitation peut être facilement contournée, il ne la feront pas. Si elle est très compliquée à contourner, ils seront tenté de le faire.

Heu… j’ai justement dit que si le noyau Linux annonçait la même chose ça ne me plairait pas non plus.

J’ai un mauvais “a priori” sur MS, c’est indéniable.

Je n’ai pas une parfaite maîtrise du sujet, on ne va pas se voiler la face. Mais qui l’a ici ?

Mais non, ce n’est pas le seul fait véritable que je reproche.

Je reproche depuis le début l’impossibilité de complètement contrôler TPM par le proprio de la machine.

Tu as le droit de penser que ça n’est pas important.

Que ça dépendra de l’usage de l’outil.

Il me semble que tu n’as pas beaucoup d’argument non plus.

Tu as peut-être raison.

Mais perso, je ne vois pas l’utilité de protéger contre moi, les secrets des appli qui tournent sur mon système. Elles y ont peut-être un intérêt, mais pas moi.

Le 30/06/2021 à 07h44

Qu’est-ce que tu appelles contrôle ? Tu veux pouvoir accéder à l’un des secrets stockés dans TPM ? Tu veux pouvoir accéder à celui de ta carte bancaire ? Toute la sécurité de ces systèmes repose sur le fait que les secrets sont constamment innaccessibles. Tout le reste, c’est une backdoor.

Le 30/06/2021 à 09h40

Parce que le seul fait de te permettre d’accéder au contenu de ton propre TPM implique de facto quelqu’un d’autre que toi y accéderas aussi, rendant caduque tout l’intérêt de la solution.

Et puis as-tu besoin de connaitre la clé de chiffrement du certificat de ta banque ? As-tu besoin de connaitre la clé de chiffrement de ton disque dur lié à ton ordinateur par sécurité ? Tout cela tu n’en as pas besoin, tu as juste besoin de savoir si ces clés sont fiables et protégées. Le TPM t’apportes l’assurance que tes clés seront inaltérables par un tiers ni extractibles. Si c’est le fait que ce soit Windows qui manipule ce mécanisme t’inquiètes il n’y a pas de souci à se faire car le fonctionnement est complètement autonome et non limité à ce dernier. Un secret utilisé/généré sous Windows sera utilisable sous un autre système sur le même ordinateur au besoin (par exemple encore un disque dur chiffré pourra être lu sous Win et Linux si le soft existe sur les deux systèmes).

Le 30/06/2021 à 20h37

Bonsoir,

Peut on autoriser ou non d’écrire dans le TPM ?

Peut on connaitre le titre du “secret” (sans connaitre son contenu) ?

Peut on supprimer un enregistrement sans à avoir tout supprimer ?

Je vois tout à fait l’intérêt des éditeurs de logiciels et même l’intérêt de l’utilisateur mais ce TPM ressemble plus à un mouchard qu’à quelque chose de positif.

Le 01/07/2021 à 04h38

Il y a pas mal d’outils pour faire des requêtes sur TPM, mais comme dit plus haut, il faut voir ça comme un espace de stockage. Ton HDD/SSD peut être utilisé pour te pister sans que tu le saches. Un simple fichier perdu au nom obscur y suffit. On peut aussi faire ça avec un enregistrement dans la mémoire qu’on peut décider de faire persister par différentes manières. TPM n’est ici pas plus utile que 200 autres moyens bien plus pratiques.

Ce que sait faire TPM en revanche, c’est générer des clé/certificats et les utiliser pour signer/(dé)chiffrer sans jamais livrer le secret qui permet ces actions. En terme de pistage c’est peu utile. Pour la sécurité c’est essentiel. On peut en être méfiant si on le souhaite : ça se désactive. Mais c’est comme ceux qui utilisent 50 extensions pour ne pas être pisté en ligne mais vont faire leur courses avec une CB et une carte de fidélité. C’est faussement se rassurer face à un problème. Pas le combattre.

Le 01/07/2021 à 07h05

Merci pour cet article très intéressant.

Je me demande néanmoins pourquoi le TPM est désactivé par défaut ? J’imagine qu’il y a une raison ? Baisse de performances par exemple ?

En dehors de la compatibilité Windows 11, est-il préférable de l’activer ? Il n’y aura pas d’impact sur le PC ?

Le 01/07/2021 à 10h55

Utiliser 50 extenstions pour ne pas être pisté, est, je pense, pire que la carte de fidélité

Suffit de lire les autorisations, le petit côté Android assez badant sur les modules complémentaires de navigateurs depuis quelques temps est plutôt parlant en plus.

EDIT:

Le minimum reste quand même le mieux.

La bite, le couteau et un peu de cerveau. Et ça devrait bien se passer.

Le 01/07/2021 à 14h22

Aucune raison particulière. C’est un peu comme BAR qui est désactivé par défaut, ERP ou la virtualisation.

Le paramétrage par défaut d’un UEFI est sans doute basé sur ce qui est obligatoire pour que ça fonctionne, les fonctionnalités optionnelles ne le sont jamais par défaut.

Après, sur un portable pro, TPM est activé par défaut tout comme la virtualisation.

Le 01/07/2021 à 16h23

Ok merci !