Fedora 34 : d’importantes améliorations techniques, GNOME 40 en version finale

De gauche à droite

Le 24 mars 2021 à 16h09

11 min

Logiciel

Logiciel

La nouvelle Fedora, riche en nouveautés, arrivera fin avril. L’équipe de développement en propose déjà une bêta publique. Comme souvent avec cette distribution, les apports sous le capot sont importants. Cette fois cependant, d’importantes modifications ergonomiques sont de la partie, grâce à GNOME 40.

Pour celles et ceux qui ne connaitraient pas Fedora, résumons la situation : il s’agit du laboratoire de Red Hat. L’éditeur y teste des technologies et composants bien avant leur éventuelle intégration dans RHEL (Red Hat Enterprise Linux). Fedora est donc une distribution Linux connue pour embarquer les dernières technologies.

L’un des cas les plus emblématiques est l’utilisation par défaut du serveur d’affichage Wayland dès Fedora 25, sortie en novembre 2016, alors que d’autres – comme Ubuntu – n’y sont toujours pas passées.

C’est également cette orientation particulière qui la rend « impropre » à l’utilisation pour une partie des utilisateurs, qui chercheront d’avantage un système beaucoup plus axé sur les versions LTS et la maturation des technologies, à l’instar de Debian. Reste que Fedora est un bon indicateur des vents soufflant sur le monde de l’open source.

Fedora 34 ne fera pas exception. L’intégration de GNOME 40 est bien sûr sa nouveauté la plus visible, mais la distribution cache également d’importantes modifications et améliorations sous son interface.

Installation et accueil

L’installation du système ne réserve aucune surprise : rien n’a changé. On retrouve le bon vieil Anaconda, que certains aiment et d’autres détestent. Pour notre part, nous lui reprochons toujours certaines incohérences ergonomiques, notamment dans la partie formatage et préparation du disque, où les contrôles n’ont rien d’intuitif, avec par exemple une validation en haut à gauche de la fenêtre.

Une fois arrivé, on est accueilli par l’assistant classique permettant d’activer ou non certaines capacités comme la géolocalisation. Vient ensuite la configuration des comptes pour synchroniser les contacts, agendas et autres.

Après cet assistant survient une nouvelle fenêtre pour présenter les principales nouveautés de GNOME 40. Ce n’est pas un luxe, car plusieurs aspects du nouvel environnement risquent d’en déstabiliser plus d’un, même si – ce n’est que notre avis – les changements sont relativement vite absorbés.

Les panneaux mettent l’accent sur les Activités, l’arrangement horizontal des espaces de travail ou la possibilité de ranger les icônes comme on le souhaite dans la grille des applications. On peut revenir à n’importe quel moment dans cette fenêtre en lançant Visite depuis la grille d’applications. On attend d’ailleurs une traduction française.

Au-delà de ces quelques informations, on peut commencer à utiliser Fedora 34 comme n’importe quelle version précédente. C’est seulement en cliquant sur Activités que l’on verra la différence.

GNOME 40 et la délicate question de l’horizontalité

C'est l’un des plus gros changements de GNOME 40 – si ce n’est le plus gros – notamment dans la manière dont l’environnement gère les espaces de travail. Les intéressés le savent sans doute, cette version est synonyme d’horizontalité. Depuis des mois, les testeurs s’interrogent : s’agit-il d’une modification dans le bon sens ?

Pour comprendre le cœur de ce qui est presque une polémique, regardons comment les bureaux virtuels fonctionnent sur une Fedora 33. Lorsque l’on clique sur Activités, on peut voir le bureau en cours d’utilisation au centre de l’écran. Le dock apparait à gauche, le champ de recherche en haut, la liste des autres bureaux à droite :

Cette liste est verticale et se comporte comme telle. Avec la molette de la souris, on peut déplacer le sélecteur bleu, avec pour conséquence de parcourir les bureaux avec des animations montrant bien l’enchainement.

Ce comportement a toujours soulevé des questions. D’un côté, les personnes trouvant que ce fonctionnement semble naturel, puisque la molette de la souris agit le plus souvent en verticalité. D’autres, en revanche, soulignent que les écrans sont en mode portrait et que les informations se lisent – la plupart du temps – de gauche à droite.

Se pose en outre la question des écrans multiples, puisque là aussi le défilement se fait verticalement. Or, pour le second groupe d’utilisateurs, ce comportement semble beaucoup moins naturel dans le cas de plusieurs écrans disposés les uns à côté des autres. Ils renvoient, encore une fois, au caractère horizontal de l’information.

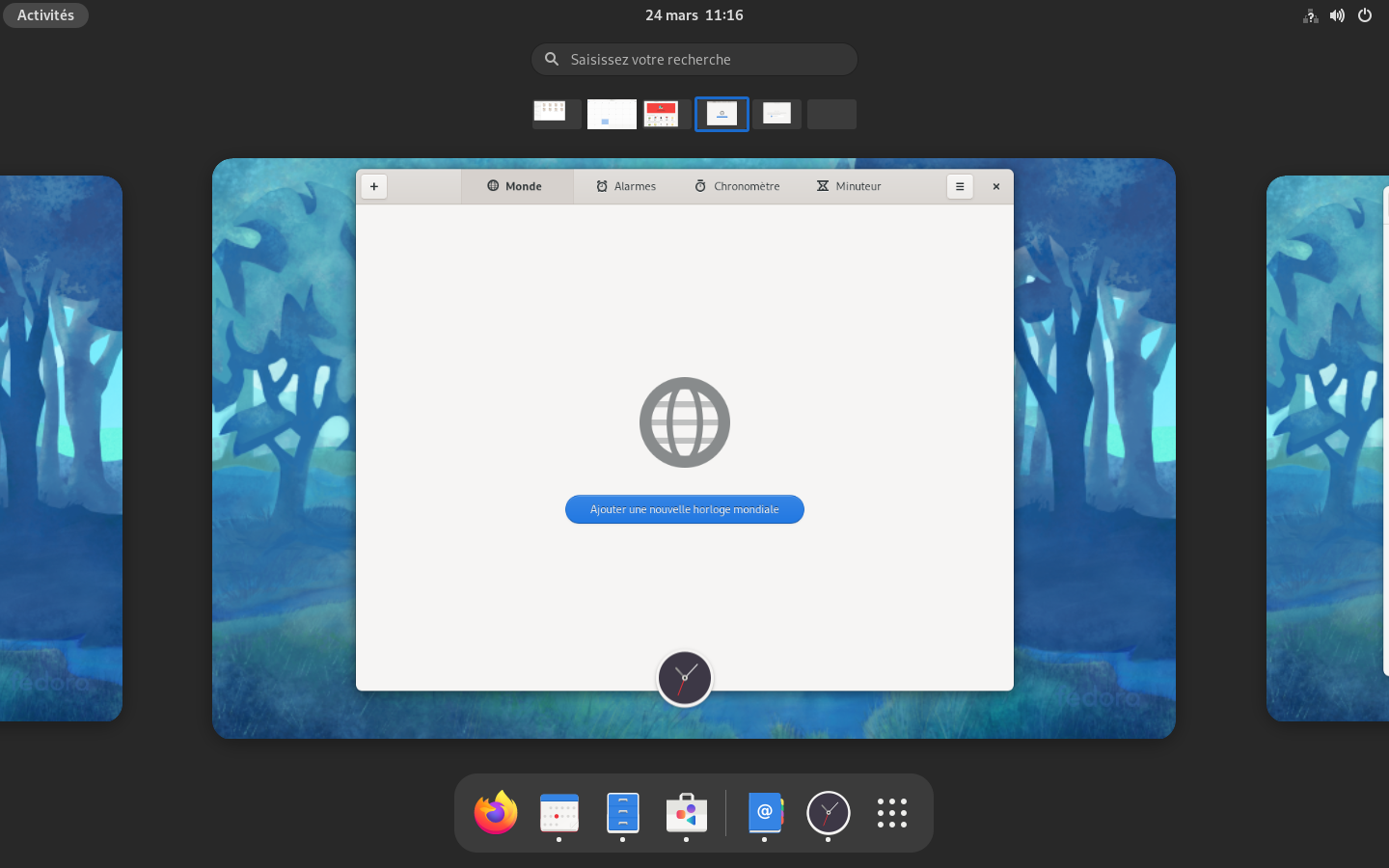

Avec GNOME 40, changement de décor : tout est maintenant horizontal :

Les captures sont issues d’une Fedora 34, dont la bêta vient tout juste de sortir et intègre la nouvelle version de l’environnement. On peut voir très nettement la manière dont l’interface est organisée, avec les espaces de travail organisés horizontalement, tout comme la vue réduite au-dessus. Globalement, les manipulations restent les mêmes, avec possibilité bien sûr de déplacer les fenêtres d’un espace à un autre.

Conséquence immédiate, utiliser la roulette fonctionne toujours mais déclenche un mouvement horizontal lui aussi. Pour les habitués du vertical, la nouvelle interface va demander un temps d’adaptation. Certains s’y feront, d’autres risquent de continuer à râler. On peut voir sur Reddit notamment ce long commentaire sur la question.

Pour l’équipe de développement, il s’agit d’un mouvement naturel, pour suivre notamment les configurations à écrans multiples. S'exprimant fin février sur la question, elle indiquait que « les espaces de travail horizontaux sont une fonction [commune à] tous les autres environnements desktop ».

Elle ajoutait que « non seulement tous les autres le font, mais c’était également comme ça que GNOME le faisait avant la version 3.0, et que le mode classique de GNOME le fait encore. Nous estimons donc que les espaces horizontaux et les écrans disposés horizontalement peuvent bien aller ensemble. Si quelqu’un s’inquiète de ça, nous lui suggérons d’essayer et de voir ce que ça donne ».

Cette nouvelle présentation influe également sur le positionnement du dock, maintenant en bas de l’écran. Si l’on clique sur la grille, les espaces de travail sont repoussés en haut de l’écran, et à moins d’en avoir un très grand nombre, ils sont tous présents. On peut bien sûr saisir l’icône d’une application et la déposer dans l’un des espaces pour y provoquer son ouverture, y compris dans l’espace vide à droite, en créant ainsi un nouveau.

À noter que les noms des applications dans la grille sont censés s'afficher entièrement, là où ils étaient jusqu’ici tronçonnés quand ils dépassaient une certaine taille. Dans la pratique, ce n'est pas encore ça, comme on peut le voir avec les icônes LibreOffice dans le capture.

Les applications et autres composants

L’arrivée de GNOME 40 signale également celle des applications intégrées dans la même version. En ce qui concerne leur statut d’ailleurs, le système a beau être en bêta, GNOME 40 est pour sa part en version finale depuis hier. Après installation du système, de nombreuses mises à jour sont donc signalées vers ces moutures finalisées.

Mais contrairement au reste de l’environnement, il n’y a pas vraiment beaucoup à en dire. Dans la grande majorité des cas, les applications sont peu ou prou les mêmes, mais on note parfois de petites évolutions d’interface ayant pour objectif d’harmoniser les interfaces.

Parmi les évolutions de paquets, particulièrement à l’intention des développeurs, on note l’arrivée de Binutils 2.35, gcc 11, glibc 2.33, Golang 1.16, IBus 1.5.24, LLVM 12, Ruby 3.0, uEFI for ARMv7, BINF 9.16, MariaDB 10.5, PostgreSQL 13, Ruby on Rails 6.1, Stratis 2.3.0 ou encore, du côté des environenments de bureau, LXQt 0.16.0 et Xfce 4.16.

Sous le capot, de nombreuses nouveautés

Le plus souvent, c’est dans les entrailles de Fedora qu’il faut chercher les plus grandes nouveautés, puisque Red Hat y teste à l’avance des technologies récentes en vue d’une intégration plus tard dans RHEL. Autour du noyau Linux 5.11, on trouve plusieurs apports technologies importants. D’abord le remplacement – attendu depuis longtemps – de PulseAudio par PipeWire. C’est peu dire que PulseAudio a mauvaise réputation, avec un entretien complexe.

Les avantages sont multiples : unification de JACK (destiné aux professionnels de l’audio avec en particulier une faible latence) et de PulseAudio (la partie grand public), plus grande fiabilité, meilleur support du Bluetooth audio, fonctionnement compatible avec les conteneurs (dont les flatpaks) et meilleure sécurité.

Avec l’impulsion donnée à PipeWire par Fedora, il n’est donc pas impossible que le projet prenne de l’ampleur et finisse par devenir l’unique solution d’un grand nombre de distributions, mettant fin à la fragmentation JACK/PulseAudio par la même occasion.

On peut néanmoins s'attendre à quelques pots cassés, car de l’aveu même de l’équipe de développement, l’annonce du passage à PipeWire avait réjoui la communauté, sans qu’elle s’implique réellement. Mais l’arrivée concrète a apparemment changé la donne, les participations étant nombreuses, de l’aide pour les tests aux patchs.

Compression transparente dans Btrfs et travaux dans Wayland

L’autre grand apport est la compression « transparente » du système de fichier Btrfs. Selon l’équipe de développement, cet apport « augmente la durée de vie des médias basés sur la mémoire flash en réduisant l’amplification des écritures pour les SSD. Cette compression améliore les performances en lecture et écriture pour les gros fichiers, avec des gains de temps potentiellement significatifs dans les flux de travail ».

Sur les trois algorithmes de compression pris en charge – ZLIB, LZO et ZSTD – c’est ce dernier qui a été retenu par l’équipe, qui évoque un meilleur ratio et de plus grandes performances de compression. Les nouvelles installations auront donc cette compression active, laissant /boot en ext4, pour des raisons de compatibilité avec GRUB.

Le support de Wayland continue de s’améliorer, mais de manière indirecte. Selon les développeurs de Fedora en effet, le serveur d’affichage est prêt depuis longtemps dans la distribution, mais plusieurs points restent à voir. Par exemple avec l’accélération graphique de XWayland quand le pilote binaire de NVIDIA est utilisé. Le problème est en cours de résolution et un nouveau pilote devrait régler la situation d'ici cet été.

Un autre travail important est en cours pour supporter « l’affichage sans » via Wayland, par exemple quand on souhaite se connecter à une machine distante via VNC ou RDP. L’effort devrait être terminé prochainement. L’équipe considèrera alors sa transition vers Wayland complète. Les développements continueront, mais viendront de l’évolution naturelle du serveur, et pas de la course pour rattraper les fonctions perdues de X11.

À noter d’ailleurs que le Spin KDE Plasma de Fedora utilise pour la première fois Wayland par défaut. Puisque l’on parle des variantes de Fedora, signalons que le même Spin existe maintenant pour aarch64. En outre, un Spin i3 est disponible pour la première fois, embarquant le gestionnaire de fenêtres du même nom.

De plus, toutes les variantes de Fedora activent désormais systemd-oomd par défaut. Ce mécanisme, apparu avec Fedora 32, définit un comportement plus agressif du système quand il vient à manquer de mémoire et risque le blocage. Les processus sont notés par un score et, quand il reste moins de 10 % de mémoire et de swap libres, un signal SIGTERM est envoyé au processus le plus consommateur pour lui demander de se terminer. En dessous de 5 %, c’est un SIGKILL qui est envoyé pour tuer le processus.

Fedora 34 : d’importantes améliorations techniques, GNOME 40 en version finale

-

Installation et accueil

-

GNOME 40 et la délicate question de l’horizontalité

-

Les applications et autres composants

-

Sous le capot, de nombreuses nouveautés

-

Compression transparente dans Btrfs et travaux dans Wayland

Commentaires (57)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 24/03/2021 à 17h02

Au top

J’admire le boulot fait de GNOME sur l’ergonomie.

Le 24/03/2021 à 17h06

Il faut vraiment détruire cette légende urbaine que les SSD seraient fragiles au point qu’il faille à tout prix réduire les écritures dessus pour espérer les faire durer plus d’un an : à usage égal, sans autre entretien que le TRIM effectué automatiquement par l’OS, un SSD durera plus longtemps qu’un disque dur mécanique (en termes de MTBF), et c’est comme ça depuis des années. Faut oublier les résultats de tests datant d’il y a 15 ans : les technos ont évolué et se sont améliorées, depuis.

Ça n’a donc absolument plus le moindre sens de vouloir réduire les écritures sur un SSD. Ce serait même contre-productif par rapport aux performances, qui sont quand même ce qu’on attend en priorité de la part de ces supports.

Le 24/03/2021 à 17h27

Je dirais même plus, il y a facilement 10 bonnes années, Google avait publié des résultats sur la comparaison de la durée de vie des SSD et des disques magnétiques dans un datacenter. Le résultat était que la durée de vie se valait (dans les 5 ans) mais que c’était plus prévisible pour les SSD.

Le retour de downloadmoreram en downloadmoressd.com ?

Le 24/03/2021 à 18h05

Personne ne dit ici que les SSD sont fragiles, je crois que tu surinterpretes. Ce n’est pas parce qu’il y a eu du FUD sur ce sujet il y a quelques années, qu’il faudrait s’interdire toute amélioration dans le domaine. D’après la release note, cette compression réduit les “write amplifications”, ce qui a priori est une bonne chose, pas uniquement pour la durée de vie, potentiellement aussi pour les performances (selon le cas d’usage) cf https://fedoraproject.org/wiki/Changes/BtrfsTransparentCompression

Le 24/03/2021 à 18h11

j’airais encore encore plus loin j’ai toujours mon ssd de première génération (et je réinstalle l’os dessus tous les ans), le seul et unique SSD de gen 1 qui m’a lâché c’est du a (si vous vous souvenez) les contrôleurs qui perdait les clef déclenchant une mort subite du ssd (donc pas de l’usure mais une panne du a une erreur de conception).

Maintenant comme Jotak le dit, ils sont pas en beur au soleil, mais réduire les écritures reste une bonne chose, car ce qui ralenti le plus une machine c’est sont disque (suffi de voir la puce M1 d’apple plus on rapproche la données du CPU plus ca va vite), donc en plus d’une augmentation de durée de vie écrire/lire moins en ssd = vitesse supérieur.

Le 24/03/2021 à 18h22

Perso je suis déçu a chaque nouvelle version de ne pas voir plus d’avancée sur l’intégration du support de ce qu’Apple appelle : “la sécurité soutenue par le hardware”, plus communément appelé puce TPM et autre technique du style (dans le monde PC) pour amélioré la sécurité de l’os lui même (un scan clamAV (mais avec une base de donnée contenant les malware linux) une fois par semaine ou autre truc du style pour détecté les éventuels malware dans linux), car linux comme Mac sont très vulnérables face au malware installé par l’utilisateur lui même (que se soit en root ou non).

Du coup piqué l’idée de “Intego virus barrier” (un qui se spécialise en AV Mac), au lieu d’avoir un moteur AV sur Mac en version gratuite (ce qui est a mon sens peu utile), avoir un moteur qui fait un scan de temps en temps de la machine (emplacement au choix de l’utilisateur) afin de découvrir d’éventuel malware, et comme l’anti malware intégré a Mac qui vérifie qu’un logiciel lancé ne fait pas partie des malware connu.

Cela ou amélioré l’intégration de la “trust chain” autrement dit une fois que le launcher linux est démarré via le secure boot continuer en bloquant par défaut tout élémént critique (meme de configuration) non signé par Fedora (par défaut désactivable biensur).

Autrement dit amélioré la sécurité globale du système car surtout en ce moment (2020 étant une année record niveau piratage et 2021 partant sur la même lancée) ca serait dommage que linux finisse dernier niveau sécurité globale de son système (microsoft ayant fait d’énorme progrès et Apple continuant sa sécurisation progressive).

Le 24/03/2021 à 18h51

Linux est un composant (le noyau), pas un OS à part entière.

Un OS comparable à Windows ou macOS utilisant le noyau Linux est Android, qui continue ses amélioration de sécurité au point d’être aujourd’hui considéré comme plus sécurisé que iOS.

Par ailleurs, si un système est compromis, que ce soit par l’utilisateur ou autre, c’est trop tard.

Les solutions basées sur des “scans” réguliers sont en presque complètement inutiles.

Les distros GNU/Linux du type de Fedora sont en train de passer à un modèle de container+permissions similaire à ce que font Apple et Google sur mobile.

Le 24/03/2021 à 21h55

Pour en revenir à la durée de vie des ssd, le problème est qu’à chaque génération de techno NAND, on réduit le nombre d’écriture possible par cellule. Pire: j’ai commencé à voir apparaitre des nombres maximum de lecture par cellule (même si c’est encore de l’ordre des millions).

Alors certes avec des SSD de plus en plus gros en To, il faut ecrire plusieurs centaines de To avant de statistiquement voir les premières erreurs (ce qui est juste ENORME). Mais si on réduit encore par 10 le nombre d’écriture pat page avant erreur (actuellement à 100), on risque de vite avoir des SSD dédiés stockage froid (beaucoup de lecture, peu d’écriture).

Le 24/03/2021 à 22h47

Je teste Gnome 4.0 depuis qu’il a été implanté dans fedora rawhide. L’horizontalité m’a gêné durant les premières heures mais au delà je me suis habitué, même si le changement de bureau en montant ou descendant la molette avec un mouvement horizontal du bureau me fait toujours étrange lorsque je reviens à ma machine virtuelle fedora après avoir passé du temps sur mon ordinateur sous gnome 3.

Donc, à titre personnel, c’est plus une habitude qu’une gène. Mais encore une fois, l’OS ayant fedora rawhide avec gnome 4 est une machine virtuelle, donc moins utilisée au quotidien

Le 25/03/2021 à 01h47

Apple depuis le M1 commence a faire pareil sous Mac, si tu ne lance rien en admin, c’est “isolé”, d’ou l’anti malware dont je parlais car vu que ca n’a aucun droid admin tu vire l’app et ses fichier de config et ton système est propre.

Par contre si tu installe un pkg en admin qui est un malware la t’es mort.

Le 25/03/2021 à 02h16

Sur ce point la je suis totalement … pas d’accord.

Vu qu’un mobile dure en moyenne (ca reste une moyenne) 5 a 6 ans et qu’en moyenne les mises jours de sécurité sont fait 2 a 3 ans.

Dans les fait énormément de smartphone android ne sont plus mis a jours Alors qu’il sont toujours utilisé.

Ce qui arrive moins souvent sur IOS car mis a jours plus longtemps (logique ils doivent pas attendre le bon vouloir des constructeur feignant qui font de l’obsolescence via ce manque de mise a jour).

Par exemple ma tante a un iPhone 6 qui reçois toujours des mises a jours de sécurité, hors mon téléphone android de la même époque ca fais des années qu’il est abandonné et ne reçois plus d’update de sécurité.

Linux (et dans la tête des 3⁄4 des gens quand on dit linux on parle de l’ensemble des distribution je connais pas grand monde hormis les puriste qui s’emm* a dire GNU/Linux - nom de la distribution).

Bien que en théorie il est plus sécurisé, plusieurs étude (je saurais pas sortir les liens la mais une recherche google devrais en trouvé une) ont démontré que linux était moins sécurisé que beaucoup le pense et que selon la configuration (par défaut ou expert), Windows pouvais être plus sécurisé que linux.

Sans parlé du fait que les 3⁄4 des distribution linux ne supporte pas le secureboot ou leur utilisateur recommande de le désactivé, ce qui rent l’os vulnérable au rootkit et autre joyeuseté qui se glisse entre le bios et l’os.

Je ne me rappel pas si Mac a été évoqué dans ces études mais ils sont a la pointe niveau secureboot anti démarrage (activation lock) pour évité de reset le Mac ou accédé au donnée de boot (si Mac intel) sans l’accès au compte iCloud les Mac M1 n’ont pas de partition boot séparé il semblerais).

Sans parlé du faut que tous les Mac récent on une puce GPS de localisation contre le vol.

Windows marche a pas forcé pour comblé sont retard a ce niveau (secureboot puce tpm, antivirus intégré, windows hello, etc) et linux qui a tous les outils intégré pour gérer les puces tpm n’en fait rien.

Ils est actuellement le seul a ne pas géré nativement le chiffrement passwordless avec les puce tpm.

Windows (pro) et Mac (firevault) le font de manière native et transparente pour l’utilisateur.

Sans parlé du fait que linux est le seul a n’intégré aucun anti malware (a froid (c’est a dire qui ne scan pas tous en permanence)) sans parlé du fait qu’il est le seul a ne pas proposé (de manière payante, externe ou intégré) de firewall applicatif utilisable out of the box.

Et ne me sorté pas les deux qui existe un plus mis a jours depuis 2 ans et l’autre buggy as fuck qui laisse passé la moitié des logiciel.

J’adore linux pour serveur, mais pour desktop j’ai laissé tombé il a trop de retard et malheureusement les vieux de la vielle qui pense toujours comme au jurassique dans les process de décision n’aide pas a son évolution suffi de voir le nombre de monde qui sont contre le système de flatpak et autre système de conteneurisation qui ralenti donc l’évolution de l’isolation tel que fedora silver blue aimerais amener.

J’espère voir le jours ou la commu se réveillera et prendra au sérieux secureboot et autre protection matérielle, en attendant,je reste déçu a chaque sortie de chaque distribution linux que je voit ici.

Car pour la majorité des gens on veux juste quelque chose qui comme dit un amis “on branche et ca juste marche” qui nous protège matériellement et logiciellement.

Le 25/03/2021 à 07h30

Comme tu viens de le dire, certaines distribution envisage la solution de la conteneurisation et c’est bien au niveau des distributions de proposer ça.

Le boulot sur Linux (le noyau) est déjà fait. Ca te passe par dessus la tête mais la nuance est importante. Chaque distribution aura a faire le boulot pour intégrer ça.

On doit aussi permettre aux utilisateurs de choisir les solutions qui leur conviennent le mieux. Dire que toutes les distributions te décoivent parce qu’elles ne partent pas dans la direction que tu souhaites soulève juste qu’aucune distribution ne te convienne vraiment, et non pas qu’aucune ne suit le bon chemin ;)

Le 25/03/2021 à 08h42

Pour ma part, j’attends avec grande impatience le jour où je pourrai utiliser les driver nVidia avec Wayland. Je connaissais pas le projet XWayland et maintenant, ça m’intéresse beaucoup. Wait and see

Le 25/03/2021 à 08h50

Encore quelques mois de patience alors

Le 25/03/2021 à 09h04

C’est quoi ton souci? J’ai wayland + drivers proprio nvidia, ça fonctionne bien. Peut-être que ça dépend de la carte…

Le 25/03/2021 à 09h31

Pour les SSD, la résistance dépend de l’usage, du taux de remplissage et du type de cellules flash utilisées.

Pour un usage “pc de bureau”, même les fragiles cellules QLC suffisent. Par contre, dès qu’on monte un peu dans les i/o parallélisés (db type cassandra, etcd, ou stockage ceph par exemple), les ssd se retrouvent vite en danger sans stratégie adaptée.

Regardons par exemple le cas des disques EVO de samsung: jusqu’à 8To de stockage et pourtant une endurance d’écriture n’atteignant pas les 50 réécritures totales. La raison? Les 8Go de cache en écriture SLC qui vont atteindre leur endurance max autorisée après avoir vu passer 380To.

Le 25/03/2021 à 10h54

Installée en bêta depuis 1 mois, ça marche d’enfer. J’adore la UI, les changements sont très pertinents. Cela me fait un petit peu penser à macOS l’arrangement horizontal des bureaux virtuels. C’est pratique.

La compression transparente du file-system sur les partitions BTRFS est superbe aussi. Cela m’économise plus de 20% de tout mon espace de stockage et les performances sont meilleures !

Le 25/03/2021 à 12h29

Non mais vous êtes au courant que sur Internet de ce que l’ont peut trouver : des sources de Linux libres de droit !!!! Autrement dit n’importe quel pirate voit les failles de Linux et peux les exploiter !

Sous Linux vous êtes à la merci des virus et autres troyens.

(Toute ressemblance avec un troll passé est intentionnelle )

)

Le 25/03/2021 à 14h12

Cela ne vient rien dire, cette phrase. On ne sait pas de qu’elle distribution tu parles (elles sont loin d’être égales en termes de sécurité), et on ne sait de qu’elle menace il est question.

Non la quasi totalité des distributions Linux (desktop et serveur, car la majorité des distributions Linux sont en faite des distributions embarquées) supporte secureboot.

Cela dépend des distributions.

Là par contre c’est vrai que c’est un gros maque le firewall applicatif.

Le 25/03/2021 à 15h56

Moi non plus, je ne suis pas d’accord, d’après la majorité des sources qu’on trouve en ligne, en 2019 (je ne sais pas si des stats plus récentes ont déjà été consolidées), le durée de renouvellement moyenne (mondiale) est de 20 mois, et 24 pour la France. Elle est certes en augmentation (effet covid et absence d’évolution majeure) mais certainement pas de quoi la multiplier par 2 ou 3.

Le 25/03/2021 à 16h00

Cela ne change rien au fait que sur tous les forum que j’ai pu voir il est conseillé de juste le désactivé.

Cite moi une seul distribution qui utilise la TPM pour chiffré le disque ou n’importe quel opération de sécurité par défaut

Spoiler alert : aucune

Je ne me rappel plus trop du contenu donc je vais évite de faire dire des fausse information mais il me semble qu’il discutais justement du conseil mal avisé de coupé Secure boot et de la facilité avec la quel les “experts autoproclamé” linux avais facile a copier collé une commande en root sans la comprendre.

Le 25/03/2021 à 16h02

Va dire ça a tous les utilisateurs qui garde leur téléphone plus de 2 ans (beaucoup) et ceux qui n’ont tous simplement jamais de mise a jours (oublie pas la moyenne prend aussi les pignouof qui change de smartphone tous les 6 mois) du coup de l’autre coté t’en a qui le garde plus de 2 ans …

Donc mon affirmation reste exact, Android amène plus de soucis de sécurité du a sa non mise ajoure de sécurité, qu’Apple qui maintiens a jours ses smartphones bien plus longtemps

Le 25/03/2021 à 16h28

C’est clair que les téléphones Android non mis à jour sont un vrai problème.

Mais il faut aussi être conscient qu’avec un téléphone à jour, la sécurité est équivalente ou meilleure sur Android, en tout cas d’après le marché des “security exploits”, où une faille Android vaut désormais plus qu’une faille iOS.

Le 25/03/2021 à 16h07

Oui du coup si aucune n’implémente les outils de sécurité que la concurrence implémente, bah oui c’est pas suivre le bon chemin, en 2021 la sécurité n’est plus facultative, donc ne pas implémenté une sécurité “simple” car toute les machine équipée de windows 10 on un processeur proposant une puce tpm intégrée, est simplement de la fainéantise.

Sans parlé des distributions soit disant grand publique qui refuse tout intégration de secureboot #manjaro, donc non cela ne viens pas de moi.

Moi je constate simplement que linux fait du surplace (entendre par la aucune amélioration majeure évidement qu’il se sécurise en virant des failles etc) niveau sécurité la ou les concurrents s’améliore, le seul qui tente des truc c’est silver blue mais c’est une version pour dev donc je ne le compte pas encore) et ça change rien au problème sous-jacent.

Le 25/03/2021 à 16h34

Euh non… juste non… Pour en citer une Fedora, pour en citer plus Redhat, Debian, Arch, Ubuntu, …

Soyons aussi précis, on ne chiffre pas un disque avec TPM, on utilise TPM pour stocker et protéger la clef.

Ensuite, le TPM2 est supporté soit via les commandes natives tpm2_, soit via l’overlay Clevis.

Ce dernier est d’ailleurs assez facile à mettre en œuvre et tu peux combiner TPM2, et challenge Tang pour rajouter une contrainte de présence sur un réseau en faisant du Shamir Secret Sharing. Tang est un super ajout si tu veux la garantie de ne pouvoir déchiffrer un volume que sur un segment réseau bien précis.

Alors non, ce n’est pas par défaut, il y a un petit boulot de configuration qui prend deux minutes assez facile à automatiser si on gère une flotte de portables d’entreprise, mais il faut bien constater que le TPM n’est pas non-plus par défaut sur l’ordinateur de madame Michu.

Le 25/03/2021 à 17h12

Oui entreprise commande manuel.

Apple et Microsoft le font nativement pour tous en un clic c’est bien ce que je dis AUCUNE distribution ne le fait donc y’a liste est erroné et Linux reste inférieur en desktop car c’est commandé manuellement

Le 25/03/2021 à 17h15

Oui mais si on prend en compte la durée de mise à jour Android sera plus vite percé qu’iOS car souvent iOS a toujours des update quand le user change de téléphone la ou androïde reste utilisé sans mise à jour.

Sans parlé du problème majeur d’aspiration de donnée par Google la ou Apple est plus orienté vie privée.

Le 25/03/2021 à 20h06

En effet aucune distribution n’utilise de TPM pour chiffrer les disques et je ne pense que même Windows ne le fait pas car ce n’est pas vraiment le rôle d’une TPM. Par contre toutes les distributions qui utilise cryptsetup pour chiffrer les disques (comme Fedora) peut utiliser TPM pour stocker les clés dedans. Sinon Fedora supporte et est capable d’utiliser les TPM par défaut.

Il faut savoir qu’avec Linux on a plein d’autre mécanisme de secure boot que UEFI secure boot (qui n’est pas réputé comme étant le meilleur).

Le gros plus sous Linux niveau sécurité, c’est qu’on peut rendre le système uniquement accessible en lecture et en utilisant des mécanismes de vérification d’intégrité pour s’assurer que le contenu n’a pas été altéré (mais c’est peut utiliser en dehors de l’embarqué même s’il y a des tentatives comme Fedora Atomic).

C’est hors sujet les conseils sur les forums. UEFI est supporté par la majorité des distributions pas besoin de le désactiver.

Là aussi, c’est hors-sujet sous Windows aussi il y a plein de gens sur les forums qui raconte n’importe quoi.

Je travail dans le domaine et je peux te garantir que c’est faux. De plus tu sembles penser les TPM et UEFI secureboot sont des outils qui résout, mais c’est totalement faux. De plus la sécurité ne se limite pas au boot.

Attention ce que fait Apple et Microsoft est moins sécurisé que la configuration par défaut de Fedora lorsqu’on choisi d’activer le chiffrement des disques à l’installation.

Je m’explique, Apple et Microsoft vont stocker la clé pour déchiffrer le disque dans un élément de sécurité TPM ou puce dédié pour Apple et utiliser cette clé au démarrage pour déchiffrer le disque sans intervention de l’utilisateur, puis vont utiliser les systèmes de “mesurement” de leurs éléments de sécurité par attendre une authentification correcte de l’utilisateur (qui peut prendre de différente).

Sous Fedora et pas mal d’autre distribution on n’a pas la clé pour déchiffrer les disques stockés dans la machine On va donc la demandée à l’utilisateur au début du démarrage.

Cette solution est plus sécurisée, car on ne stocke pas la clé, supprime un vecteur d’attaque et intervient plus tôt au démarrage là où le risque d’attaque est plus faible. Par contre, elle est moins pratique.

Le 25/03/2021 à 20h22

Actuellement windows l’utilise c’est justement pour cela qu’une fois que BitLocker est activé il ne demande plus aucun mots de passe, de plus lorsque présent, c’est dans la puce Tpm qu’est enregistrer la clef privée de Windows hello (il me semble) et utilise une clef de secours (a exporté soit vers le compte microsoft soit vers un autre disque).

Sauf que le secureboot/chiffrement du disque a plus pour but de lié le disque a la machine que réellement rendre les info illisible (je m’explique car c’est un poil vague).

Tu a le secureboot et autre mécanisme (bios lock, etc), qui empêche un utilisateur non authentifié d’avoir accès a une partition de secours ou tout autre moyen de démarré un os tier.

De ce fait les données chiffrée doivent être accessible uniquement via l’os installé, cependant démonté le disque et le mettre dans une autre machine contourne la sécurité.

De ce fait ajouté une puce (tpm ici) qui stocke le mot de passe n’a rien de grave car les éléments de sécurité cité plus haut empêche l’accès au données chiffrée, le disque est chiffré donc un démontage ne permet d’accédé qu’a des données chiffrée, on évite la fuite de la clef (car l’utilisateur doit la connaitre dans ton cas, tandis que dans le miens il ne sait même pas qu’il y en a une) et cela évite l’interception de la clef lorsque l’utilisateur la rentre (car encore une fois il connais même pas son existence).

enfin la clef peut être méchamment plus complexe/longue, car l’utilisateur ne doit jamais la rentré.

D’un coté tu a une sécurité software basique qui peut être contourné via un os tier, l’interception de la clef lorsque l’utilisateur l’entre.

De l’autre tu a un blocage total a tous les niveau qui force l’utilisateur a s’authentifier auprès de l’os installé sur la machine a la quel le disque est lié pour avoir accès (ou faire appel a la clef de secours qui est sécurisé a un autre endroit qui vu la rareté de son utilisation est longue a entrer).

Voila pourquoi je trouve que la sécurité de linux est loins derrière car ne prend pas en compte les vecteur d’attaque physique pour récupéré les information, la ou apple (et microsoft qui rattrape sont retard), mettent en place une sécurité qui ne fait pas confiance non plus a l’utilisateur physique s’il n’est pas connecté a l’os de la machine cible.

Le 25/03/2021 à 20h52

J’imagine que ça fait partie du troll, mais les sources de Linux ne sont pas libres de droit, elles sont sous licence libre (GPL v2) ce qui n’est pas pareil.

Le 25/03/2021 à 21h04

Non.

Interception de la clé par quoi ? il n’y a encore quasi rien de lancé et la chaine d’intégrité du boot est garanti par secureboot à ce moment-là. Et la sécurité n’est pas que software (d’ailleur bitlocker repose un peu trop sur le hardware. Par défaut, il utilise le mécanisme chiffrement interne des SSD donc pas mal ont été cassés voir : https://www.cert.ssi.gouv.fr/actualite/CERTFR-2018-ACT-017/ et continue de le faire).

Donc voilà tu as toujours une clé et tu as rajouté d’autres mécanismes (avec des aberrations en termes de sécurité comme se reposer sur du hardware reconnu compromis ou envoyer la clé de recup dans le cloud) par-dessus qui rajoute des vecteurs d’attaques. Donc non cette solution est moins sécurisée.

Non cela ne change rien dans les deux cas les disques sont chiffrés et peuvent être déchiffré avec une clé sur une autre machine. Il y a juste dans la solution Microsoft une clé en plus qui est stocké dans le TPM.

Enfin pour conclure l’ANSSI n’a pas certifié Bitlocker.

Le 25/03/2021 à 21h13

C’est quand même sacrément différent de ce que tu disais plus tôt, on est passé en gros de “aucune distribution ne l’implémente” à “aucune distribution ne l’active pas défaut” et “aucune distribution ne l’active en un clic”, c’est pas pareil…

Pareil pour secure boot, il est bien présent et supporté. L’activer demande des opérations manuelles, par ex sur Debian, mais ca n’empêche pas qu’il est bien supporté de base.

En fait, ce qui te gène, c’est que tout ca n’est pas activé par défaut ou activable en un clic. Donc dire que Linux est inférieur aux autres systèmes sur Desktop, c’est un raccourci (facile) pour dire “pas aussi grand public que les autres”. J’ai bon ?

Le 25/03/2021 à 21h18

Je ne sais pas ou tu travail ni dans quel domaine mais sache qu’on a déjà vécu des mots de passe volé par une “simple” clef usb branchée entre le clavier et la machine, donc la le sécure boot ne sait rien y faire, dans le cas de la tpm ça n’arrive pas car il ny a rien a intercepté vu qu’aucun mots de passe n’est utilisé.

Encore une fois hors de propos, mes clefs de secours ne sont pas dans le cloud (et je t’invite a te renseigné sur la sécurité de malade des serveurs azure qui stocke les clefs de chiffrement et on en reparle), durant leur extraction je les ai mise dans une clef chiffré matériellement (avec un chiffrement logiciel par dessus et sont dans mon coffre dans mon bureau enfin il est extrêmement clairement spécifié durant l’installation de stocké cette clef en sécurité (donc pas sur un postit ou dans ton Dropbox).

Enfin pour stoppé tout tes tentative de dire linux c’est mieux psk la solution de microsoft apple couvre pas ça.

Il vaut mieux une sécurité imparfaite que pas de sécurité du tous.

Recherche Biais de la solution parfaite (c’est un biais psychologique normal) mais dans la sécurité informatique si on le connais pas on est mort.

Le 25/03/2021 à 21h23

Je pensait que c’était clair que je parlais de la simplicité d’activation je m’en excuse c’est que je n’ai pas été assez explicite, cependant cette simplicité clairement pas au rendez vous sous linux car si on ne connais pas de manière approfondie le fonctionnement des mécanisme de boot on est mort pour l’activé.

Donc autant dire qu’elle ne sera activé que par une très très très faible partie des utilisateurs, la ou sur Apple (Mac & iOS), Android, et maintenant (windows). c’est la norme, et c’est ceux qui ne l’utilise pas qui devienne la partie très très très faible (qui généralement savent ce qu’il font).

Le 25/03/2021 à 21h54

C’est plus clair comme ça. Là je suis d’accord.

Le 25/03/2021 à 21h50

C’est une forme d’attaque locale rare et la solution à base de TPM n’a pas été faite pour ce protéger de cette attaque, car MS pouvait la contrer facilement s’il le voulait en imposant une communication chiffrée entre le PC et le clavier (cela existe déjà ce genre de clavier). À mon avis le principal risque de chiffrer le disque avec mot de passe est plutôt le bon vieux post-it.

Je parle de la mise en place de la solution de MS pas de ton utilisation. Après la sécurité des serveurs de MS est invérifiable donc suit on suit les bonnes pratiques de sécurité il faut la considérer comme non fiable (et même fiable cela rajoute un vecteur d’attaque).

En effet, mais là il y a des solutions sur Linux juste différentes (enfin différente par défaut, car on peut aussi stocker la clé dans la TPM avec Linux et chiffrer les disques avec Veracrypt sous Windows pour avoir le même comportement que sous Fedora).

Enfin niveau sécurité sur Linux à améliorer le secureboot me semble pas la priorité. Perso je préférerais avoir un firewall applicatif simple à utiliser par exemple, un système pour faciliter la création de rules selinux ou des GPO super fine à la Windows.

Le 25/03/2021 à 22h26

La dessus totalement d’accord, les équivalent GPO et le firewall application manque, mais bon c’est pas comme si ca faisait 20 ans (pour le firewall applicatif) qu’on le demande et qu’on se heurte au bobo pro libre qui nous sorte des truc du genre “si tu n’a pas confiance tu installe pas”

Le 25/03/2021 à 23h15

Possible mais 380 To ça fait un peu moins de 50 000 x 8 Go, et il me semble que le SLC c’est plutôt de l’ordre de 100 000 écritures minimum.

Et es-tu certain que la partie utilisée en SLC est toujours la même ? (justement pour la raison que tu as indiquée)

Pour les 860 Evo en tous cas je lis “jusqu’à 2 400 TBW” pour une capacité max de 4 To, on est beaucoup plus haut que ce que tu indiques.

Le 26/03/2021 à 05h34

Dans le libre, il n’y a pas une entreprise ou une entité supérieure qui pourrait imposer de telles décisions. C’est plutôt le principe du « si tu le veux, tu le fais ». Il manque donc juste un groupe de bénévoles pour développer une belle interface graphique simple d’emploi à nftables. Et ça serait encore mieux si une entreprise, un gouvernement, l’Europe… pouvait sponsoriser un tel développement.

Malheureusement, comme d’hab, pour utiliser gratuitement ou se plaindre de tel ou tel manque dans le libre, ils sont toujours les premiers, mais dès qu’il faut mettre la main à la poche ou contribuer pour combler les lacunes, il n’y a plus personne.

Le 26/03/2021 à 07h21

Valable pour à peu près tous les domaines.

Le 26/03/2021 à 10h22

Un mot important dans ta phrase, c’est “moyenne”. Si la moyenne de renouvellement est de 24 mois, il y a beaucoup de monde qui renouvelle moins que ça. Donc oui dans les faits, il y a énormément de device android criblées de trous.

Concernant l’article cité plus haut [1] sur les 0-days donnant “l’avantage” à Android, il ne faut pas surinterpréter : non seulement la valeur n’est pas indexée uniquement sur la sécurité du système (la popularité entre en compte), mais surtout, cette approche élude la question de la vulnérabilité des systèmes non mis à jour, puisque dans ces cas-là, même les failles connues publiquement restent non patchées. Ce qui est bien le problème majeur d’Android niveau sécurité.

[1] https://threatpost.com/android-zero-days-worth-more-iphone-exploits/147981/

Le 26/03/2021 à 10h43

En pratique je suis dubitatif sur le fait que ces trous soient exploités ou exploitables ; quand je vois l’usage de mes parents de leur Android : envoyer quelques SMS ou appeler, utiliser WhatsApp avec les enfants pour écrire des mots, et plus récemment une application comme AntiCovid, je me demande ce qui peut leur arriver.

Et même à titre perso je fais peu de mises à jour de mon mobile.

Évidemment pour ceux qui installent plein de trucs sans trop regarder, qui utilisent beaucoup leur mobile pour naviguer ou communiquer, qui cliquent sur des liens sans faire gaffe, etc c’est une autre histoire, le risque est plus présent.

Le 26/03/2021 à 22h26

Sur mon précédent smartphone, même sans installer trouze mille applis (je me contente de l’essentiel, je hais globalement l’inefficacité ergonomique de ce support et la stupidité de ses logiciels) j’ai eu droit à l’écran de verrouillage qui a subitement été remplacé par une écran publicitaire flashy bouffant la batterie.

Je n’ai jamais trop su quelle appli s’est vérolée, mais visiblement ça peut partir en couille aussi assez vite. Vu que les applis ne semblent pas vraiment vérifiées chez Google, ça a le temps de faire du dégât avant que le “kill switch” ne soit déclenché je pense.

Le 26/03/2021 à 12h41

Bah il y en a qui l’ont fait mais ça a vite été abandonné vu que les distro on pas suivi, et les 3⁄4 des devs que je connais ont un boulot à faire ou ne tourne pas en Linux en desktop (mon cas) enfin avec flatpak et les permissions on aura peut être ce filtrage un jour

Le 26/03/2021 à 12h57

Ben disons que comme c’est une fonctionnalité “entreprise”, lire la doc est généralement acceptable.

Firewall applicatif : opensnitch

GPO: il y a un mécanisme partiel dans sssd et son intégration IPA, mais dans l’ensemble, le modèle GPO n’est pas applicable tel quel ‘sauce windows’ et on préfèrera un outil de configuration plus centré sur le modèle unix (par exemple SaltStack)

Sinon, en général, l’emploi du mot “bobo” pour pisser sur une communauté, ça en dit pas mal sur la personne qui l’utilise.

Le 26/03/2021 à 13h26

Bobo est simplement un terme utilisé pour démontré a quel point la personne que je décrit est stupide car les 3⁄4 des personnes qui réponde “si tu fais pas confiance…” sont simplement des libriste intégriste qui ne réfléchisse pas au implication ni a pourquoi on demande la feature ils ont raison point barre.

open snitch n’est pas maintenu et est un portage d’un app Mac qui explose très souvent durant les process d’update (fait partie des deux que je parlais).

Sortir des exemple des outils de configuration c’est bien sympas mais on arrive pas a la simplicité quasi enfantine des GPO windows (évidement qu’on veux pas un copier collé des GPO, mais un système équivalent tout aussi simple.

Enfin encore une fois cela démontre que les linuxiens pur et dure sont incapable de comprendre le mot simple.

J’ai beau adoré linux, je reviens systématiquement sous windows ou Mac, car les 3⁄4 des truc que linux font oblige l’utilisateur a s’y connaitre pour le configurer correctement, bien que linux ses dernière année est devenu bien plus user friendly qu’a ses début #l’époque ou il fallait installé manuellement le drivers graphique en compilant des truc, on est encore très loins de la simplicité de sécurisation qu’apporte Mac ou windows.

Et qu’on me sorte pas que c’est par ce que j’aime pas le terminal quand j’était sous linux c’était sous archlinux installé a la main (ligne de commande), donc la ligne de commande je connais.

Le 26/03/2021 à 13h45

Ha ben y a quand même du progrès on dirait.

Je sais pas moi mais je pense que si on veut que Madame Michu sache installer Ubuntu sur son laptop, c’est pas au niveau de la configuration automatique du TPM qui faut regarder, elle saura déjà pas récupérer l’iso et encore moins en faire une image bootable.

C’est sûr que si Linux était distribué aux gens comme le sont Windows ou Mac ça serait différent mais pour l’instant ça s’adresse quand même toujours à un public assez spécifique.

Est-ce que c’est vraiment un défaut à l’heure actuelle de devoir aller lire une ou deux page d’un wiki (parce que c’est pas vraiment beaucoup plus complexe que ça au final tu sais, on te demande pas de comprendre toute l’implémentation derrière) pour pouvoir configurer tel ou tel truc (et du coup te forcer à faire un choix un peu plus éclairé) connaissant le public impacté ?

Le 26/03/2021 à 13h54

Bobo est utilisé par simplisme et envie d’apposer un stéréotype.

Pas maintenu? Le dernier commit était il y a 14h.

Lest GPO n’ont rien d’enfantin, les appliquer est certes facile mais faire des modèles qui tiennent la route et n’explosent pas en complexité dans un environnement d’entreprise nécessite une bonne maîtrise et une bonne planification.

Appliquer des fichiers avec SaltStack est aussi enfantin, mais nécessite une bonne maîtrise et une bonne planification pour donner de bons résultats.

Les outils de gestion de parc sont faits pour être gérés par des gens capables de lire la documentation, s’adapter et réfléchir.

Je pense surtout que ça te gave de lire de la doc et que tu veux juste un gros bouton à cliquer et que tu n’accepteras rien du plus fatiguant.

Le 26/03/2021 à 15h06

Avec une moyenne à 24 mois, il ne peut pas y avoir une majorité de terminaux gardés plus de 5 ans, c’est juste contraire à la définition de la moyenne.

Le 26/03/2021 à 15h07

Actuellement si car aucune doc n’est complète donc l’implémentation du TPM (quand ca marche car d’autre doc sont obsolète tpm1,2 au lieu de tpm2, ca pète a la moindre Maj du noyaux ou grub.

Le 26/03/2021 à 15h10

J’irais pas plus loin je parle pas au monsieur je sais tous (car oui tu sais mieux que moi mes intention et ou ce que je veux dire …) billet d’intentionnalité (va voir c’est intéressant).

btw, j’en ai strictement rien a faire de ce que tu pense, car installé une gentoo et une arch a la main je sais faire donc lire la doc est loin d’être difficile mais vu que tu n’y connais rien en tpm tu ne sait pas que ca pète a chaque Maj de certain composant bien spécifique donc fait pas genre tu me connais.

Chiao.

Le 26/03/2021 à 23h56

Sans oublier les joyeuseté du style faille Bluetooth ou faille wifi qui fait que si un bot passe non loin de toi (pas de bol) il t’injecte une …. dans ton téléphone (bon cas rare mais j’en ai déjà vu).

Ca ou le type qui a besoin de courant se branche dans une prise usb public et paf, infecté.

Le 27/03/2021 à 22h04

Étonnant ; peut-être un site Web inhabituel que tu as regardé et qui avait du JS vérolé (c’est déjà arrivé comme pour du minage).

C’est pas une légende urbaine ça ?

Il faudrait qu’une personne mal intentionnée aille démonter la prise pour y coller un mini-ordi pour qu’ensuite ça puisse injecter du code malveillant dans le mobile. D’ailleurs comment peut-on se faire infecter comme ça ? En acceptant de mettre le mobile en mode mémoire de masse ? En tous cas le mien (un Android) demande quand je le connecte à n’importe quel ordi (Linux ou Windows) si je veux activer la connexion USB.

Le 27/03/2021 à 23h46

Malheureusement non ça arrive très souvent dans les aéroports mais heureusement moins ailleurs la solution la plus simple reste le petit usb qui neutralise le fil data de l’usb ça coute pas cher et impossible à contourner

Le 28/03/2021 à 10h14

Non, en fait dès que le contôleur usb essaye de négocier une session avec un périphérique (par exemple juste négocier le wattage de charge), il y a déjà risque d’attaque sur le contôleur (et par rebond sur l’OS). Et si la négociation passe le cap découverte de périphérique, l’OS est en danger.

Les attaques de ce type ne peuvent être bloquées au niveau OS à part si l’OS a coupé complètement les ponts avec le contrôleur, que celui-ci n’a pas de DMA assigné et que ses interruptions sont ignorées… bref pas pratiquable de nos jours.

Reste le câble ‘idiot’ comme l’a pointé Macqael, pas de data du tout. Alternativement, si tu es un peu plus parano, tu peux altérer le port usb de ton téléphone pour en retirer les pins data… chargement lent garanti et attaques rapide sur le port usb à la douane ou par les forces de l’ordre impossible.

Le 29/03/2021 à 09h39

Mais on est d’accord que ça suppose une vulnérabilité de l’OS importante, si on peut monter le contenu du téléphone sans son accord ?

(comme je disais, par défaut avec mon mobile le contenu n’est pas accessible quand on le branche en USB, il demande une validation avec un popup)

Le 29/03/2021 à 10h41

oui sauf que les failles dans le protocol de communications via usb ne sont pas corrigée aussi vite que celle du wifi ou du bluetooth qui ont des mises a jours prioritaire, donc les téléphone bas de gamme (et certain mauvais acteur du moyen gamme) n’ont ces failles jamais patchée ou très longtemps après (sous android) car ces failles requièrent un branchement direct.

Ios lui même est “assez” vulnérable (du aux failles découvertes rapidement via se biais pour le jailbreak) bien que du a ses mesures de sécurité matériel il est plus difficile de généré un malware iOS qui résiste au reboot, mais ca reste possible.

Enfin on est d’accord que si on a un téléphone a jours le risque en est réduit, mais personnellement je préfère recourir au petit dongle usb entre mon chargeur et leur prise qui neutralise le fil data de l’usb que de croisé les doigts en espérant qui ai pas de faille 0-day dans la nature.

“Better safe than sorry” comme dirais l’autre.