VeraCrypt : comment chiffrer et cacher un OS complet

Tu me vois, tu me vois plus

Le 14 février 2017 à 11h12

12 min

Logiciel

Logiciel

Si VeraCrypt permet de chiffrer et de cacher des fichiers et autres clefs USB, on peut aller bien plus loin. Car il est possible de faire de même avec un disque dur contenant un système d'exploitation, et de le cacher de manière assez fine.

Nous sommes revenus sur la montée en puissance de VeraCrypt à la fin de TrueCrypt, dans un précédent article. L'occasion d'évoquer ses notions de base, son installation ou son utilisation pour le chiffrement de données et de périphériques externes.

Désormais, nous allons nous tourner vers une autre possibilité offerte par cet outil : le chiffrement d'une partition ou d'un disque système. Comprendre, là où se situe votre OS. Une fonctionnalité utile puisqu'elle permet de rendre vos données illisibles pour un tiers qui aurait accès à votre disque dur/SSD principal.

Cela peut éviter de voir vos données dans la nature en cas de perte ou de vol d'un ordinateur portable, ou de voir un réparateur un peu trop curieux fouiller dans votre vie lorsque vous lui déposez votre machine.

Pour les utilisateurs de Windows, VeraCrypt viendra ici jouer le rôle d'alternative à Bitlocker, qui a un défaut majeur : cette fonctionnalité n'est proposée qu'à ceux qui disposent d'une licence « Pro ». L'OS de Microsoft est d'ailleurs le seul système concerné (de Windows XP à Windows 10). Linux et macOS intègrent eux aussi nativement un dispositif de chiffrement de la partition système (via LUKS ou FileVault).

Notre dossier sur Veracrypt :

- VeraCrypt : comment chiffrer et cacher des fichiers, un disque dur externe ou une clef USB

- VeraCrypt : comment chiffrer et cacher un OS complet

Chiffrer une partition ou l'intégralité du disque système

Passons maintenant à la pratique. Une fois VeraCrypt installé et lancé, clique sur Create Volume, puis sur Encrypt the system partition or entire system drive. Comme précédemment, il est possible d'opter pour un chiffrement normal ou la création d'un volume caché. Nous opterons d'abord pour la première solution.

Vous devrez ensuite choisir entre ne chiffrer que la partition contenant Windows ou le disque complet. Dans le second cas, on pourra choisir de chiffrer ou non la HPA (Host Protected Area) qui peut être utilisée par les constructeurs pour y stocker des outils. Attention donc à ne pas la chiffrer dans un tel cas.

Pendant cette procédure, lorsqu'il faudra taper le mot de passe, le clavier du système sera configuré en langue anglaise (QWERTY). En effet, après le chargement du BIOS/UEFI au démarrage de la machine, c'est cette configuration de clavier qui sera utilisée. Une astuce qui vous évite d'avoir à gérer la conversion du mot de passe.

Il faudra ensuite créer un disque de récupération, ou au moins son image ISO que l'on pourra graver ou extraire sur une clef USB par la suite. Après avoir sélectionné la méthode de nettoyage du disque, un « pré-test » sera lancé. Objectif, vérifier que tout va bien au démarrage de votre machine. Si c'est le cas, la phase de chiffrement débutera.

Une fois la procédure terminée, un message s'affichera désormais au démarrage de la machine, invitant à taper le mot de passe et éventuellement le PIM (Personal Iterations Multiplier, voir notre précédent article). Il est possible de masquer ce message et de le remplacer par un simple texte, laissant par exemple penser que votre machine n'a pas d'OS installé.

Pour cela, il faut se rendre dans les paramètres du chiffrement de VeraCrypt (System>Settings). Une case à cocher prévue à cet effet sera présente, ainsi qu'un champ de texte d'un maximum de 24 caractères. C'est celui-ci qui apparaîtra au démarrage. Attention à ne pas utiliser de caractères spéciaux ou accentués.

Si cette option est mise en place, la machine apparaitra comme figée. Mais si l'utilisateur tape le bon mot de passe, le PIM éventuellement associé puis sur la touche Entrée, elle démarrera comme si de rien n'était après quelques secondes.

Cacher entièrement un système d'exploitation

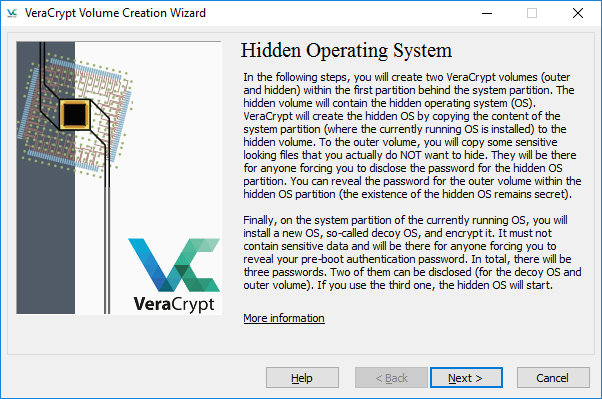

Une seconde possibilité existe pour le chiffrement du système, mais elle ne s'adressera pas à Monsieur Tout le monde. Elle consiste en effet à cacher une partition contenant un OS complet. Ici, on fait face à la procédure la plus complète, mais aussi la plus complexe proposée par VeraCrypt.

Ce n'est donc pas aussi simple que de masquer un conteneur ou une partition secondaire. Ici, il faudra enchaîner quelques manipulations pour arriver au résultat final, ce qui demandera du temps et un peu de patience :

- Créer une partition vide, dont une partie sera cachée

- Y déplacer votre système d'exploitation actuel

- Effacer et nettoyer la partition initiale

- Installer un nouvel OS factice

- Y installer VeraCrypt

- Chiffrer l'OS factice

Tout d'abord, sachez que le comportement de VeraCrypt sera ici identique à celui des autres dispositifs de contenu caché. Ainsi, on disposera d'une partition principale avec un OS « factice » (decoy) et une partition secondaire. Elle contiendra un volume chiffré (outer) dans lequel vous pourrez ajouter des fichiers.

Mais une partie de celui-ci contiendra un volume caché avec le second système d'exploitation, qui sera totalement isolé du reste et ne sera pas détectable à moins d'une analyse poussée :

Ainsi, en donnant de mauvais éléments de sécurité, un Windows fonctionnel mais factice sera lancé, avec des applications et une partition secondaire contenant des fichiers. Avec les bons éléments de sécurité, on aura accès à un Windows caché et isolé dont le contenu (fichiers, applications) sera tout à fait différent.

Les critères de répartition de l'espace de stockage

Pour procéder, il faut tout d'abord créer une partition secondaire. Celle-ci doit être d'une taille au moins 5 % supérieure à votre partition principale contenant le système actuel. Si jamais vous optez pour un formatage en NTFS, cette seconde partition doit être d'une taille d'au moins 110 % supérieure à la première.

Mais attention, le volume contenant le système caché sera de la même taille que celui contenant le système principal. Le choix de la répartition ne devra donc pas être pris à la légère. De plus, cette répartition ne sera pas toujours facile avec un système existant.

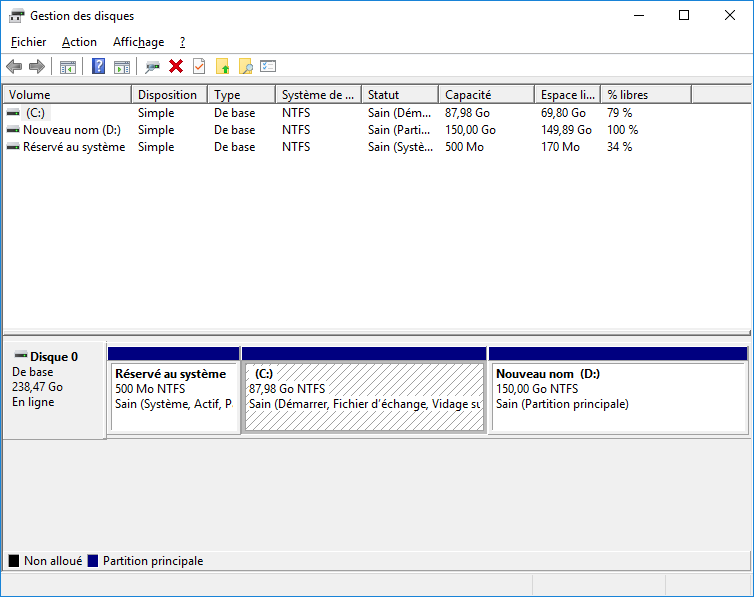

Prenons l'exemple de la machine utilisée pour notre essai. Elle dispose d'un disque dur avec 237 Go d'espace total. 59 Go sont occupés par le système actuel. Il reste donc 178 Go d'espace pour la création de la partition secondaire. VeraCrypt exige de son côté qu'elle soit d'une taille minimale de :

- 61,95 Go (+ 5 %)

- 123,9 Go si NTFS (+ 110 %)

Nous avons donc décidé d'opter pour la répartition suivante :

- 87 Go pour la partition de l'OS factice

- 150 Go pour la partition secondaire, soit :

- 87 Go pour l'OS caché

- 63 Go pour des données secondaires

Un équilibre que l'on peut modifier, mais attention à ne pas laisser trop de place aux OS, ce qui réduirait un peu trop l'espace dédié aux données secondaires qui peuvent « donner le change » en cas de contrôle de votre machine.

Attention si vous partez d'un système existant

Pour procéder à ce changement, nous nous rendons dans l'outil Gestion des disques (clic droit sur le menu Démarrer>Gestion du disque). Nous sélectionnons la partition principale C: puis Réduire le volume... Là, il ne nous est malheureusement proposé qu'une taille minimale de 129,7 Go. La raison invoquée ? « Vous ne pouvez pas réduire un volume au-delà du point où tous les fichiers non déplaçables sont situés ».

Bref, le plus simple dans la procédure de création d'un système d'exploitation caché est de partir d'une installation neuve et minimale de Windows. Il sera alors facile de réduire la taille du système comme bon nous semble (ou presque) et passer à la suite.

Chiffrement et déplacement du système d'exploitation caché

Une fois que le système est préparé avec une partition secondaire de taille suffisante, VeraCrypt va commencer par procéder au chiffrement de celle-ci et à la copie du système d'exploitation. Ainsi, c'est bien celui qui est actuellement installé qui y sera déplacé puis caché.

Il faudra ensuite installer exactement la même version de Windows sur la partition principale. Celle-ci servira à assurer le déni plausible, veillez donc à y installer des applications, y placer des fichiers. Vous pouvez même l'utiliser au quotidien pour des effectuer des tâches qui ne sont pas sensibles. Plus elle sera crédible, mieux ce sera.

Attention, tout au long de la procédure, VeraCrypt livrera des conseils et des indications de sécurité (fichiers de pagination, mémoire, hibernation, etc.). Veillez à les lire et à les prendre en compte lors de l'installation et de votre utilisation de la machine.

Une fois la partition secondaire chiffrée, la machine va redémarrer pour assurer la copie du système dans un volume caché. Il faudra donc taper les éléments de sécurité afin de lancer la procédure qui peut durer un bon moment. N'hésitez donc pas à le faire lorsque vous avez du temps, ou même avant de vous coucher.

Effacement de la partition initiale et installation du Windows factice

Ensuite, le Windows caché démarrera. L'étape suivante sera d'effacer la partition initiale en choisissant le nombre de passes à effectuer : d'une seule à 256 pour les plus « minutieux ».

Une fois ceci fait, il faudra éteindre la machine, attendre quelques minutes, puis la redémarrer pour installer le Windows factice. Celui-ci devra être mis en place sur la première partition du disque (la plus petite) qui sera préalablement supprimée, tout comme celle réservée au système (voir ci-dessous).

Attention, toute trace de VeraCrypt sera alors effacée, même dans le bootloader. Vous ne serez plus en mesure d'accéder au volume caché tant que tout ne sera pas terminé.

Installation de VeraCrypt et accès au Windows caché

Une fois l'installation arrivée à son terme, téléchargez et installez VeraCrypt. Lancez une procédure de chiffrement de la partition système (et non du disque entier). Optez pour le mode standard, « single boot ». Utilisez les mêmes algorithmes de chiffrement/hash que pour le Windows caché mais avec des éléments de sécurité différents.

Il faudra alors passer la phase de pré-test qui permet de vérifier que les éléments de sécurité sont bien reconnus. Tapez ceux du système factice pour finaliser la procédure. Si tout s'est bien passé, le chiffrement sera mis en place. Redémarrez alors votre machine et choisissez le système que vous voulez lancer en tapant les éléments de sécurité de l'un ou l'autre.

Bien entendu, il est là aussi possible de personnaliser le message affiché et cacher la présence de VeraCrypt. Il faut se rendre dans les paramètres du chiffrement de VeraCrypt (System>Settings). Une case à cocher prévue à cet effet sera présente, ainsi qu'un champ de texte d'un maximum de 24 caractères. C'est celui-ci qui apparaîtra au démarrage. Attention ici aussi à ne pas utiliser de caractères spéciaux ou accentués.

Si cette option est mise en place, la machine apparaitra comme figée. Mais si l'utilisateur tape le bon mot de passe, le PIM éventuellement associé puis sur la touche Entrée, elle démarrera comme si de rien n'était après quelques secondes.

L'accès aux données du volume secondaire

Notez que dans les deux Windows, un disque secondaire apparaît dans le gestionnaire de fichiers. Il s'agit de la seconde partition qui est vue comme un volume VeraCrypt et que l'ont peut monter avec les éléments de sécurité du système factice. Dans notre cas, cela représente 150 Go, mais attention à ne pas oublier que le système caché occupera une partie de cet espace de stockage (ici, 87 Go).

Le mieux est de rendre inaccessible ce lecteur qui est illisible pour Windows via l'outil Gestion des disques (clic droit sur le menu Démarrer>Gestion du disque). Il suffit d'effectuer un clic droit sur la partition, de sélectionner l'option Modifier la lettre de lecteur et les chemins d'accès..., de supprimer la lettre puis de valider.

Il restera ensuite à monter la partition dans VeraCrypt comme n'importe quel élément chiffré (Sélection d'une lettre de lecteur, Select Device>Mount). Ce montage peut d'ailleurs être automatisé, tout comme VeraCrypt peut être démarré au lancement de Windows. Les fichiers seront accessibles en écriture depuis le système factice, mais pas depuis le système caché. Ce pour des raisons de sécurité et pour éviter que vous ne laissiez des traces à votre insu.

Vous pouvez maintenant utiliser votre machine comme bon vous semble et découvrir les nombreuses options de VeraCrypt. L'outil est en effet relativement complet, et permet d'aller bien plus loin que nos guides. N'hésitez d'ailleurs pas à partager vos astuces dans nos commentaires ou à poser vos questions au sein de nos forums.

Retrouvez notre dossier Chiffrement, clefs de sécurité et cryptobidules :

- Chiffrement : notre antisèche pour l'expliquer à vos parents

- OpenPGP et GnuPG : 25 ans de chiffrement pour tous, ce qu'il faut savoir avant de s'y mettre

- GPG : création de votre première paire de clefs et chiffrement d'un fichier

- GPG : comment créer une paire de clefs presque parfaite

- Keybase.io : profil certifié, partage de fichiers et maintenant un chat sécurisé

- Keybase.io : comment ça marche ?

- Facebook : comment y diffuser votre clef GPG et recevoir des notifications chiffrées

- KeePass : comment protéger l'accès avec une Yubikey et le plugin KeeChallenge

- KeePass : comment monter automatiquement vos volumes chiffrés par VeraCrypt

- VeraCrypt : comment chiffrer et cacher des fichiers, un disque dur externe ou une clef USB

- VeraCrypt : comment chiffrer et cacher un OS complet

- Clefs GPG : comment les stocker et les utiliser via une clef USB OpenPGP Card ?

- Yubikey et Windows 10 : comment se connecter simplement à travers Windows Hello

- Apple Watch et Yubikey : comment simplifier votre connexion sur macOS Sierra

VeraCrypt : comment chiffrer et cacher un OS complet

-

Chiffrer une partition ou l'intégralité du disque système

-

Cacher entièrement un système d'exploitation

Commentaires (105)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 14/02/2017 à 13h58

Non, tu vois une partition de 150 Go montée comme n’importe quel partition chiffrée VC. La seule différence, c’est que tu n’as pas vraiment 150 Go de disponible " />

" />

Le 14/02/2017 à 14h02

Le 14/02/2017 à 14h05

Ahah quelle surprise de revoir l’icône mIRC ! c’est encore utilisé ? Hormis pour trouver des matchs cas 1.6 lol..

En tout cas article très intéressant !

Le 14/02/2017 à 14h06

tuto sympa..

mais POURQUOI cacher un OS tel que windows ?

entre les mouchards, les failles de securité… etc perso si j’avais un truc a caché se serai plus sur un OS libre genre debian (ubuntu est plus simple a prendre en main… mais ya aussi une boite derriere… donc potentiellement aussi des oreilles ^^ )

apres faut vraiment avoir une activité très discutable pour avoir besoin de tout cacher …

car niveau perf ca doit forcement etre moins rapide que sans cryptage :P

et juste surfer, lire ses mails et jouer… pas besoin de cryptage

Le 14/02/2017 à 14h24

Le 14/02/2017 à 14h27

Pendant ce temps à veracrypt…

" />

" />

Le 14/02/2017 à 14h28

Vous conseillez quoi entre chiffrer le disque de l’OS avec VEracrypt, et utiliser l’outil “maison” (comme Ubuntu le propose depuis Trusty) ?

Le 14/02/2017 à 14h38

Malgré le support du chiffrement AES par le processeur (i5, i7), avec un SSD je crois que les débits en lecture/écriture sont divisés par 3-5 et les accès aléatoires par 20.

Le 14/02/2017 à 14h39

Le 14/02/2017 à 15h06

Le 14/02/2017 à 15h08

Pour la Saint Valentin, faites lui une fleur.

" />

" />

Faites la/le passer du cryptage au chiffrement.

Le 14/02/2017 à 15h14

Le 14/02/2017 à 15h15

Ou le tremper dans de l’acide chlorhydrique puis sulfurique.

" />

" />

Le 14/02/2017 à 15h16

Le 14/02/2017 à 15h23

Merci, j’adore les fleurs pourpres " />

" />

Le 14/02/2017 à 15h34

je vois fleurir des formations digitales. Mais que font ils de leur dix doigts ?

Le Crédit Mutuel de Bretagne se dit banque digitale, mais où donc nous mettent ils les doigts ?Banque digitale

Le 14/02/2017 à 11h22

hé bé, on peut en faire des trucs rigolos avec cet outil…

Le 14/02/2017 à 11h22

La référence du sous-titre 👌👍

Le 14/02/2017 à 11h24

Cacher un os c’est bien mais il faut en avoir un second à coté parce qu’en cas de perquisition le mec vois qu’il n’y a aucun os sur aucune machine il va trouver ça louche.

Le 14/02/2017 à 11h25

Le 14/02/2017 à 11h28

Le 14/02/2017 à 11h28

Le 14/02/2017 à 11h29

Missing Operating Sytem

Circulez, ya rien à voir !

Merci pour ces différents tuto en tout cas !

Le 14/02/2017 à 17h27

pour réagir plus directement sur l article: en prenant l option d un win10 chiffré, voire chiffré+caché, que se passe t il qd l OS fait une upgrade (par ex de 1511 à 1607) ??

La crainte de voir tout partir en vrille est la principale raison de ne PAS chiffrer win10 avec VC pour moi.

Le 14/02/2017 à 17h27

Samsung Magician, avec et sans chiffrement. Je croyais que c’était l’usure mais non, c’est bien le chiffrement.

Le 14/02/2017 à 17h33

ok, mais on parle de VC ici :)

Le 14/02/2017 à 17h56

Comment ça se passe avec des utilitaires de clonage type Acronis une fois le système chiffré?

Si la partition fait 200go mais les data que 80go, Acronis arrive-t-il à différencier cela ou on est obligé de copier toute la partition si on fait une image disque de backup?

Et lorsque l’on a un dual-boot linux/windows par exemple, Veracrypt chiffre une couche au-dessus ou il efface le grub?

Le 14/02/2017 à 18h22

Chiffrement avec VC bien entendu. Samsung Magician est le logiciel pour mesurer les performances du SSD.

Le 14/02/2017 à 18h33

Le 14/02/2017 à 18h35

Le 14/02/2017 à 18h37

Le 14/02/2017 à 18h45

Article fort intéressant, bravo pour le boulot de pédagogie " />

" />

Le 15/02/2017 à 07h17

uniquement pour les versions pro, dommage

Le 15/02/2017 à 07h56

Le 15/02/2017 à 08h00

Et pour un SSD pas cher, RIP ^^

Le 15/02/2017 à 09h22

Donc tu me réponds la chose suivante : “non il n’y a aucun soucis, ahhh mais si en fait ? ” Tu me rassures pas du tout en fait là :-) :-)

Le 15/02/2017 à 10h56

En effet mais cette mise à jour est exceptionnelle car elle a écrasé le bootloader, c’est du jamais vu et plutôt honteux de la part de MS.

Le 16/02/2017 à 06h18

Je me demandais, vous avez un aussi bon dossier sur les backups ?

Le 16/02/2017 à 06h52

Tu entends quoi par là ? Un dossier qui dit “utilisez un NAS, du RAID et une copie externe pour éviter tout cas typique de perte des données genre un incendie” ? " />

" />

Le 14/02/2017 à 11h31

@David, tu confirme que Veracrypt gère pleinement l’UEFI maintenant ?

Le 14/02/2017 à 11h32

Le 14/02/2017 à 11h35

Je n’ai pas tenté sur 50 machines mais je n’ai pas eu de souci particulier, excepté sur une mais elle a un fonctionnement assez spécifique :p De toutes façons, si le chiffrement n’est pas géré pour le disque complet pour une raison ou une autre, ce sera grisé " />

" />

Le 14/02/2017 à 11h40

Question con, j’ai lu cet article, et à moins d’avoir raté l’info je ne pense pas l’avoir vu.

Vu qu’on est parfaitement clean et irréprochable, et que le seul but est de protéger nos données, j’imagine qu’on veut également respecter le contrat de licence qui nous lie avec Microsoft.

Dans le cas ou on protege et cache notre windows principal, il nous faut donc une seconde licence pour le windows “factice” ?

Le 14/02/2017 à 11h40

as-tu des infos (ou testé toi-même) la compatibilité avec des fichiers conteneurs/ disques non-os cryptés avec truecrypt ?

Le 14/02/2017 à 11h41

Je savais pas qu’on pouvait cacher un OS avec VC… " />

" />

Le 14/02/2017 à 11h42

NXI en cette Saint-Valentin, laisse-moi te dire que je t’aime. <3

Le 14/02/2017 à 11h42

Le 14/02/2017 à 11h43

Le 14/02/2017 à 11h44

Depuis quelques versions VeraCrypt assure la compatibilité avec les conteneurs TrueCrypt " />

" />

Le 14/02/2017 à 11h45

Si je mets un Linux c’est lui que je cache, j’aurais trop honte que mon PC boot la dessus " />

" /> " />

" />

Le 14/02/2017 à 11h45

Le 14/02/2017 à 11h47

Le 14/02/2017 à 11h48

C’était une vraie question, et on sait que souvent entre logique et réalité il y a de grosses surprises.

Si on part par là, que penser d’un serveur qui heberge 10 windows virtualisés.

Tu es toujours dans le scenario 1 licence = 1 machine (physique).

Le 14/02/2017 à 11h49

Le 14/02/2017 à 11h50

Le 14/02/2017 à 15h36

Le 14/02/2017 à 15h37

Le 14/02/2017 à 15h39

Le 14/02/2017 à 15h40

Le 14/02/2017 à 15h45

Le 14/02/2017 à 15h47

Le 14/02/2017 à 15h49

Le 14/02/2017 à 16h01

Tu ne veux pas le chiffrement avant ?

Le 14/02/2017 à 16h39

La question porte sur l’usage de l’IRC ou spécifiquement le logiciel mIRC ? (et puis là on est sous Windows, hein)

Le 14/02/2017 à 16h55

Tu peux mettre plusieurs citations dans un même message, ou répondre à des messages un à un. Mais globalement, il faudrait éviter le spam par multi-post, merci : chinois:

Le 14/02/2017 à 17h06

Ben si c’est chiffré, c’est caché, non ? Je veux dire qu’on connaît certes l’OS mais qu’on ne peut pas y accéder (pas même en live cd/usb).

Le 14/02/2017 à 17h08

Il n’y a pas de risque de tout perdre et de ne plus pouvoir rien faire une fois que c’est crypté ? Si Windows 10 déconne par exemple, y’a pas de bug à la con qui traîne et qui t’empêche de réinitialiser ou encore restaurer une sauvegarde ? Je suis toujours un peu frileux avec ce genre d’outil par peur et surtout incompréhension, je l’avoue sans peine :-)

Le 14/02/2017 à 17h08

Le 14/02/2017 à 17h21

as tu des liens et réponses officielles de MS là dessus?

On en parlait récemment ici: http://forum.hardware.fr/forum2.php?config=hfr.inc&cat=4&subcat=…

Le 14/02/2017 à 17h23

Non aucun souci avec la maintenance de Windows, sauf la mise à jour Windows 1607 (Anniversary) qui écrasait le bootloader… Il fallait déchiffrer avant, faire la mise à jour Windows puis rechiffrer.

Microsoft

Microsoft

Donc il valait mieux pouvoir bloquer la mise à jour via un outil Microsoft : wushowhide diagcab

Le 14/02/2017 à 17h24

Le 14/02/2017 à 11h51

Sauf que là, il n’y a pas de virtualisation :)

Le 14/02/2017 à 11h52

Le 14/02/2017 à 11h57

Merci pour l’article, je vais me le mettre de coté. Je voulais justement tester Vera Crypt " />

" />

Le 14/02/2017 à 11h59

Merci " />

" />

Le 14/02/2017 à 12h11

Sympa ces articles sur VeraCrypt :)

Bravo Nxi !

Le 14/02/2017 à 12h18

:implosiondutibia: (sourriar hfr pour les conoisseur :o )

Le 14/02/2017 à 12h18

Cette pratique peut-elle éviter de se faire attaquer par un ransomware ?

Le 14/02/2017 à 12h20

Non, puisque si tu le choppes en étant dans une session “ouverte” il pourra brouiller tes données comme si le disque n’était pas chiffré.

Le 14/02/2017 à 12h24

Ok, merci !

" />

" />

Du coup qu’est ce que ça apporte concrètement ? C’est juste en cas de perquisition ?

Le 14/02/2017 à 12h29

Le 14/02/2017 à 12h29

Salut,

Quel est l’impact d’utiliser un OS chiffré sur le système ? Par rapport à un OS non chiffré ?

Merci :)

Le 14/02/2017 à 12h31

Le 14/02/2017 à 12h35

Je crois qu’il parle en terme de performance (du système hein !)

Le 14/02/2017 à 12h38

Dans ce cas c’est un peu difficile à dire vu que ça dépend de :

Bref, impossible à dire, mais le plus souvent ça sera assez peu sensible avec un CPU récent (sauf à chiffrer/compresser sur un HDD de manière simultanée sans accélération matérielle :p)

Le 14/02/2017 à 12h40

En effet, après le chargement du BIOS au démarrage de la machine…

J’ai arrêté de lire là. Après l’avoir subi pendant 40 ans, le monde du PC a abandonné le BIOS au profit de l’(U)EFI. Et à ceux qui diront que l’EFI c’est un BIOS, je vais leur faire réviser leur CP/M.

Le 14/02/2017 à 12h42

Et quand on dit UEFI on nous dit que “y’a toujours ceux qui sont sur un BIOS” " /> Je rajoute, mais aller juger un article de 26 000 signes de la sorte est… risible ?

" /> Je rajoute, mais aller juger un article de 26 000 signes de la sorte est… risible ?

Le 16/02/2017 à 08h21

Je pensais à une présentation d’une ou plusieurs des solutions possibles quand on veut backup un OS complet, des plus accessibles aux plus bidouilleuses. Mais si je n’ai pas trouvé, c’est que ça ne doit pas exister, tout simplement.

Le 18/02/2017 à 02h05

mIRC lol ! HexChat c’est bien mieux !

" />

" />

Super tuto !

Le 14/02/2017 à 12h46

Ça consomme légèrement pour le dechiffrage, idem pour le chiffrage, mais sur une bonne machine c’est négligeable (surtout récente avec prise en charge matérielle pour l’AES)

Personnellement j’ai pas constaté de différences flagrantes “avant/après” mais vu qu’en fait il charge la clé pour chiffrer/dechiffrer à la volée, tu le verras pas forcément.

Après avec un benchmark tu devrais constater une légère différence quand même.

Le 14/02/2017 à 12h58

Un OS contient tout un tas de métadatas ou dump de la mémoire qui permettent de déduire ce que tu as fait:

Le 14/02/2017 à 13h00

Attention David il existe une espèce de troll évolué qui cache bien son jeu et tu es tombé dessus. " />

" />

Le 14/02/2017 à 13h05

Wipe mode 256 pass ! Pour un disque de 3 TO t’en as pour deux semaines mdr.

" />

" />

Le 14/02/2017 à 13h07

Le 14/02/2017 à 13h07

Merci, effectivement je parlais en terme d’overhead CPU.

Le cas typique ici c’est un PC un peu limite pour jouer, mais qui remplit son rôle internet/bureautique largement.

Je me demandais quel impact un chiffrement du disque complet (parce que je trouve ca intéressant) aurait sur les performances en mode jeu.

Merci David d’avoir répondu et pour ce bel article.

Le 14/02/2017 à 13h08

Le 14/02/2017 à 13h08

Merci pour l’article complet et bien détaillé :)

Le 14/02/2017 à 13h10

Le 14/02/2017 à 13h16

Je répond parce que j’ai ce cas (deux systèmes avec la même licence).

Pour m’être renseigné sur les forums communautaires Microsoft, la licence Windows n’interdit que l’exploitation (possible) d’une même clé au même moment (en gros, le fait que tu puisses utiliser Windows à 2 endroits avec la même clé).

Par contre, tu peux avoir 50 partitions Windows sur ton PC avec la même clé, il y aura aucun problème puisque quand tu utiliseras un OS, les 49 autres seront inutilisables.

Le 14/02/2017 à 13h18

Merci " />

" />

Le 14/02/2017 à 13h26

Le 14/02/2017 à 13h30

Le 14/02/2017 à 13h49

Merci pour cet article très intéressant (le précédent aussi d’ailleurs).

Je vais m’intéresser de plus près à Veracrypt maintenant :)

Le 14/02/2017 à 13h51

@David :

Depuis l’os factice, le montage via veracrypt de l’outer volume ne révèle pas le shadow os ? (Comprendre browser le fs et découvrir un container, ou pire le shadow os en RO ?)

Le 14/02/2017 à 13h53

Non tu ne vois rien, voir tu écris tranquillement sur la zone “caché” si tu ne la protège pas…