Cox Media Group (CMG) admet écouter les conversations pour du ciblage publicitaire

Bence Boros

Le 22 décembre 2023 à 08h15

1 min

Sécurité

Sécurité

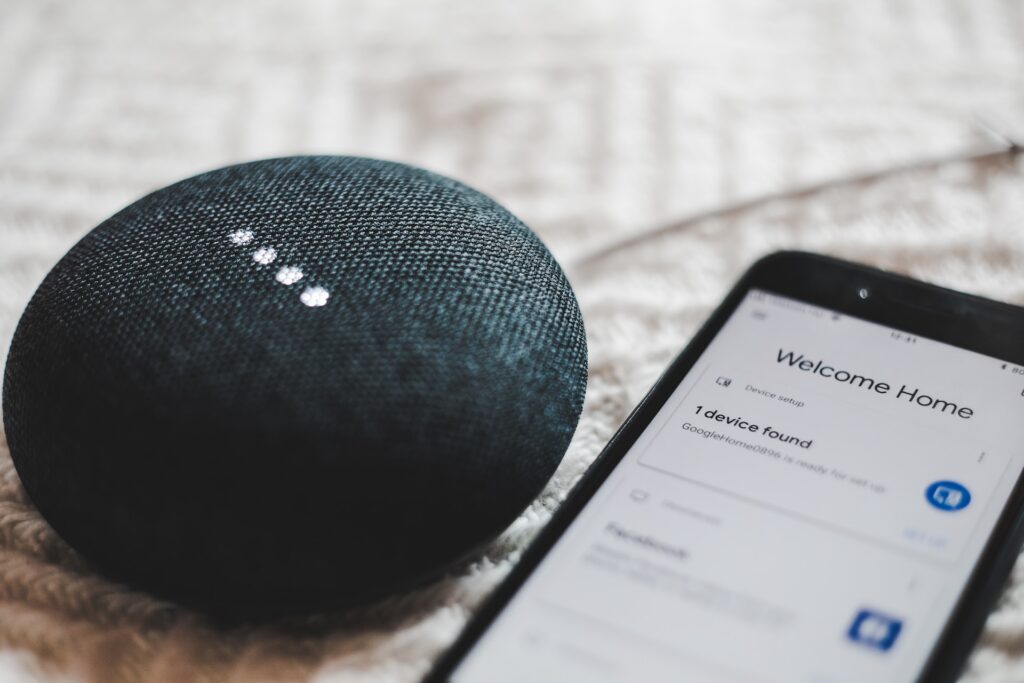

Le conglomérat américain Cox Media Group (CMG) déclare à ses clients pouvoir écouter les conversations « d’ambiance » par l’intermédiaire des microphones de smartphones, smart TV et autres outils intelligents, selon différents supports marketings consultés par le média 404.

Nommée « Active Listening », la fonctionnalité serait présentée par l’entreprise comme permettant d’identifier de nouveaux clients « via des conversations en temps réel ».

Les documents récupérés par le média ne permettent pas de savoir avec certitude si le dispositif est déjà utilisé, mais il est présenté comme « adapté au futur » (et parfaitement « légal », car les consommateurs tendent à accepter les conditions d’utilisation lorsqu’ils achètent de nouveaux outils et/ou installent de nouvelles applications).

Le 22 décembre 2023 à 08h15

Commentaires (48)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 21/12/2023 à 17h30

Après, pas dit que ce genre d'autorisation soit légal en France...

H.S. : cet article est badgé "Le Brief", mais n'apparait pas quand on clique sur le lien de notre Brief quotidien...

Le 22/12/2023 à 09h06

Le 22/12/2023 à 14h21

Sinon pour les fainéants il y a des initiatives :

https://tosdr.org/

Sinon depuis quand c’est une bonne idée d’accepter des choses qu’on ne comprends pas ?

Le 21/12/2023 à 17h42

Le 21/12/2023 à 18h25

Le 21/12/2023 à 19h17

Le 22/12/2023 à 10h46

https://www.cnil.fr/fr/les-bases-legales/consentement

Le 24/12/2023 à 09h16

Aux USA je sais que la loi varie par état, en France j'ai un gros gros doute vis à vis du respect de la vie privée (régime : toutes les parties doivent être informées et d'accord)

Le 22/12/2023 à 08h30

Pour le reste... Aie.

J'achète autant que possible des choses sans micro ou caméra. J'ai pris une "air mouse" (souris-gyro) j'ai cru qu'il y avait un micro dedans quand je l'ai reçue. Ouverte, non, rien, sinon ça aurait été le fer à souder...

Modifié le 22/12/2023 à 13h34

Le 22/12/2023 à 18h01

Mais il faut plutôt prendre ma question dans le sens "je me trompe ? Y'a moyen de contourner ?"

Modifié le 22/12/2023 à 21h05

Dans les grandes lignes, Android s'appuyant sur Linux bénéficie donc des modèles de contrôle standard de ce dernier dont SELinux. À ma connaissance et sauf exception, c'est ce dernier qui est utilisé par la plupart des distributions Android.

Il s'agit d'un modèle de type Type Enforcement (TE) utilisé de façon obligatoire (MAC) donc du quasi top en terme de garantie de sécurité. Il souffre néanmoins de trois limitations :

1/ les politiques de contrôle sont fastidieuses et complexes à écrire donc source d'erreurs ;

2/ le contrôle se fait exclusivement sur les accès directs, il est donc possible de contourner SELinux via un flux indirect

3/ SELinux - comme d'autres - est dans l'incapacité absolue de contrôler ce qui se passe à l'intérieur d'une application/processus

Sur ce dernier point, un autre modèle de contrôle d'accès prends le relais : les Capabilities.

Les applications s'exécutent dans une machine virtuelle dont l'hyperviseur se nomme Dalvik. Enfin ... ART sur les versions récentes d'Android mais c'est une autre histoire. Pour faire simple, les spécifications d'Android définissent un ensemble de permission nécessaire pour appeler des APIs précises de la machine virtuelle. Les applications possédant l'une de ces permissions est ainsi en capacité d'appeler les APIs, d'où le nom de ce modèle. Typiquement, c'est ce qu'il se passe lorsqu'une application te demande de pouvoir accéder à tes contacts, passer des appels, etc... Sans rentrer dans les détails mathématiques, c'est du très robuste mais tricky à implémenter correctement. La majorité des vulnérabilités ayant affecté Java, Dalvik, ART, ou encore .Net sont relatives à cette difficulté.

Donc pour résumer : oui c'est contournable mais il faut s'accrocher pour y arriver :)

Le 24/12/2023 à 09h07

Modifié le 28/12/2023 à 07h58

Si le sujet t'intéresses, tu peux commencer par lire cette thèse : https://www.theses.fr/2015ORLE2023

Le 22/12/2023 à 08h44

La TV refuse de se mettre en marche ?

Ou alors il y a ensuite moyen de désactiver la fonctionnalité ?

Le 22/12/2023 à 10h25

Ma tv Sony, après sa 1e mise à jour, a affiché un écran de CGU pour "analyse des habitudes à but publicitaire". Tant que je ne validais pas, impossible de lancer l'app Youtube ainsi que le lecteur video/DLNA intégré.

Le 22/12/2023 à 18h25

Le 22/12/2023 à 09h17

Ben en même temps tu n’as pas le choix c’est soit tu acceptes soit le produit est inutilisable. Je ne pense pas qu’on puisse parler de consentement ici.

Enfin chez moi la « Smart TV connectée » est déconnectée, ni RJ45 ni Wifi. C’est un écran pur.

Le 22/12/2023 à 09h43

ALors certes derrière ce n'est connecté à rien, mais quelqu'un de proche peut utiliser la faille du bluetooth. :(

Tout ce monde moderne connecté c'est une plaie.

Et on peut rajouter toutes les voitures modernes et connectées. (cf l'étude de mozilla)

Le 22/12/2023 à 12h11

Le 22/12/2023 à 14h07

On rappellera la faille bluetooth CVE-2023-45866 présente sur android, corrigé sur le patch de décembre. Or on le sait tous le suivi des maj des tv android par exemple est proche du néant. (et il faut en plus être connecté du coup pour pouvoir les mettre à jour).

Quand à savoir si ça en a un quelconque intérêt pour espionner un particulier c'est une chose différente. Le fait est que la faille elle est bien là.

Mais ne pas oublier que certaines de ces TV se trouvent dans des entreprises comme écran dans les salles de réunions, proches de parking public et là l’intérêt d’espionner ce qui s'y passe est tout autre...

Modifié le 23/12/2023 à 14h38

À ce moment va vivre sous terre dans un bunker.

Il y a 50 façons d'espioner plus facilement un voisin, avec zéro compétence. Si tu as peur que t'es voisins t'écoutent, le BT d'une TV non connectée devrait être ton dernier soucis...

Bref, c'était un petit parenthèse sans importance.

Le 24/12/2023 à 11h05

Et comme évoqué de tel tv se trouvent aussi en entreprise à porté de parking publiques.

Quand au maj des tv android ou autre ça fait doucement rire.

Une tv panasonic achetée il y a moins d'un mois: maj android 11 patc mai 2023, bbox tv android 9 patch mai 2023 etc.

Autant dire que ce patch de décembre tu peux l'attendre avant longtemps.

Et la faille ne permet pas qu'écouter, tu peux saisir tout ce que tu veux donc télcharger un trojan etc.

Ne pas oublier qu'android est aussi présent dans les voitures modernes....

Bref ça ne s'arrête pas juste au cadre de l'écoute par ton voisin.

Le 22/12/2023 à 18h04

Et au cas où, lis mon post plus haut, je ne plaisante pas. J'étudie l'achat d'une Shield, mais comme elle sera connectée au réseau, le micro devra obligatoirement sauter.

Les voitures ça fait peur, j'ai regardé, Toyota propose de tout désactiver. Ok, comment ? Une option acceptable c'est couper l'alimentation, par exemple du module radio. Y'a plein de façons pas top de désactiver.

Le 22/12/2023 à 16h28

Le 22/12/2023 à 18h05

Le 22/12/2023 à 10h30

Le 22/12/2023 à 11h04

Mais en attendant...

Le 22/12/2023 à 18h04

Modifié le 26/12/2023 à 13h40

Plus d’infos sur des techniques de blocage des collectes de données par les TV : https://sebsauvage.net/links/?Utw8FQ

Modifié le 22/12/2023 à 11h08

C'est arrivé à plusieurs reprises que nous ayons une discussion sur un sujet, un produit par exemple. Et, alors qu'elle n'a jamais fait de recherche dessus, l'application Facebook s'est ensuite mise à lui afficher des publicités en lien avec notre conversation.

Au début on a cru à une coïncidence. Sauf que cela s'est reproduit plusieurs fois.

Alors quand c'est un produit sur lequel la personne a pu faire des recherches depuis son smarpthone,avec le tracking ça ne me surprend pas.

Mais quand c'est suite à une discussion juste auparavant, et qu'aucune recherche n'avait été faite jusque là... ça interroge pas mal...

Le 22/12/2023 à 11h16

Mais ça remonte à quelques années et cet article du Brief ne me rassure pas du tout. :/

Modifié le 22/12/2023 à 12h07

Je suis de nature sceptique mais à un moment on finit forcément par s'interroger 😅

Surtout pour ressortir exactement le sujet de nos conversations. A noter que l'on a constaté la même chose avec des amis, que ça a tout autant surpris. Ça fait beaucoup trop de coïncidences pour que ce ne soit que le hasard.

Par contre on a noté cela qu'avec Facebook.

Le 22/12/2023 à 12h17

Ma femme par contre n'est pas assez sensibilisée sur ça (c'est pas faute d'essayer lol). C'est possible qu'elle ait donné les accès au microphone sans le savoir.

Je regarderais et je désactiverais les autorisations si besoin. On verra bien si ça change quelque chose.

Le 22/12/2023 à 21h46

Le 22/12/2023 à 11h15

Le 22/12/2023 à 17h07

Pour qu'un voyant soit fiable, il faudrait le relierau capteur, cela à la conception matérielle.

Note : c'est identique avec un interrupteur, d'ailleurs sur un iPhone récent je crois c'est programmable.

Le 22/12/2023 à 18h11

Il faudrait que ça soit systématisé sur tous les systèmes

Le 24/12/2023 à 09h10

Le 24/12/2023 à 09h12

Il y a longtemps, je mettais un Jack dans la prise micro de mes pc portable, à cette époque, l'insertion déplaçait une patte dans le Jack femelle et coupait le micro (un seul ADC).

Depuis, on est passé en software. La désactivation ou non est gérée par logiciel, donc aucune certitude.

Le 22/12/2023 à 11h22

Modifié le 22/12/2023 à 12h17

Le 22/12/2023 à 19h56

Le 23/12/2023 à 14h30

Le 26/12/2023 à 14h06

Le 27/12/2023 à 16h33

Le 22/12/2023 à 11h37

Le 22/12/2023 à 12h12

Auquel cas ça me semble complètement illégal, peu importe l'acceptation des CGU.

Parce que si l'on coupe l'accès au microphone dans les autorisation d'Android, par exemple, ça ne devrait pas fonctionner en tout logique.