Haurus, de la DGSI aux droits de la défense (en passant par le darkweb)

Another Cop is Bar's Star

Le 20 janvier 2021 à 10h13

30 min

Droit

Droit

Mis en examen pour avoir revendu des informations sensibles sur le darkweb, un ancien officier de police judiciaire à la DGSI veut aider les avocats à mieux défendre leurs clients. Il vient pour cela de publier un guide pratique de vulgarisation consacré aux investigations techniques en matière de téléphonie mobile et de messageries chiffrées.

Cédric D. se présente comme « ancien fonctionnaire de police, officier de police judiciaire ayant exercé à la Direction Générale de la Sécurité Intérieure (DGSI) », qui avait été « mis en cause sous l'alias "Haurus" dans l'affaire éponyme ».

En septembre 2018, il avait été écroué pour avoir vendu, sur le darkweb, des informations tirées des fichiers de police émanant notamment de la Plateforme nationale des interceptions judiciaires (PNIJ) à laquelle, affecté à la division « J », branche judiciaire du renseignement intérieur, il avait accès. Haurus pouvait en outre consulter tous les fichiers liés aux identités, immatriculation, antécédents judiciaires et même effectuer des réquisitions aux opérateurs pour obtenir des géolocalisations de téléphones portables.

« J'ai manqué totalement à la moralité, j'ai conscience à quel point je me suis fourvoyé », a-t-il déclaré, en novembre dernier devant la cour d'appel, reconnaissant avoir « dévoyé son service et ses collègues qui font un travail extraordinaire. J'ai fait ces choses-là pour de l'argent, j'étais dans un engrenage, fébrile psychologiquement, mais j'ai été intraitable sur la matière terroriste », avait-il assuré.

« En règle générale #facebook collabore de manière efficace »

Inscrit sur Twitter depuis fin 2019, il a commencé à tweeter depuis janvier, avec notamment plusieurs threads consacrés aux questions d'investigation numérique. On peut l'y voir brocarder la PNIJ et, plus sérieusement, découvrir comment des policiers essaient d'aspirer ou de récupérer des données de l'application sécurisée Signal. Ou pourquoi l'application Onoff (qui permet d’obtenir plusieurs numéros de mobile avec une seule carte SIM) ne garantissait pas pour autant l'anonymat. Et comment Facebook collabore (efficacement) avec les services de police.

Les mises à jour de la PNIJ. https://t.co/iiVURecL6M

— Haurus (@Ced_haurus) January 4, 2021

Cédric D. y vient aussi d'y annoncer la parution d'un livre intitulé « Investigations & Téléphonie Mobile : Le guide à l'usage des avocats », et du site associé, haurus.fr, qui « a pour objectif d'informer les avocats, les professionnels du droit sur les techniques d'investigation déployées par les enquêteurs et les services de renseignements » :

« À travers cet ouvrage, vous découvrirez le fonctionnement de la PNIJ, l'identification de l'utilisateur d'une ligne mobile, comment sont exploitées les #fadettes, le fonctionnement des écoutes téléphoniques, les techniques spéciales d'enquêtes mais aussi comment sécuriser vos échanges professionnels à l'aide des messageries sécurisées telles que #WhatsApp, #Telegram et #Signal. »

« Le débat judiciaire est inégal »

Au Parisien, qui vient de l'interviewer, il reconnaît avoir « dérapé à tous les niveaux et cela a pris des proportions hallucinantes », mais explique également avoir été confronté à un magistrat qui ne maîtrisait pas le sujet, et s'être senti lésé en découvrant que « le débat judiciaire est inégal » (voir aussi l'interview qu'il nous a accordée).

Pour lui, « on peut faire dire n'importe quoi à la téléphonie dans une enquête, qu'on présente comme une preuve irréfutable ». Ce pourquoi son livre « s'adresse à tous les acteurs de la procédure, avocats et mis en cause certes, mais aussi magistrats et enquêteurs intéressés à la problématique. Tout le monde doit avoir les mêmes armes lorsque l'on fait face à la justice ».

En exergue de son essai, auto-édité et disponible en ebook ou broché sur Amazon, deux citations d'avocats pénalistes rappelant par ailleurs qu'au-delà de la compréhension des enquêtes techniques, il en va aussi d'une bonne hygiène en matière de (télé)communications téléphoniques, numériques, et donc de sécurité informatique :

« Les Whatsapp, Signal, Telegram et autres messageries cryptées sont les Bismuth de 2020 ! […] Et parmi leurs utilisateurs, il y a des magistrats, des policiers… » (Jacqueline Laffont, Avocate Pénaliste – 09 décembre 2020)

« Il m’arrive de dire à un client ou à un confrère "On est au téléphone…arrêtez…" C’est déplorable. » (Henri Leclerc, Avocat Pénaliste – 03 décembre 2020)

« Les preuves numériques s'avèrent pertinentes dans environ 85 % des affaires pénales »

Il ne nous appartient pas de juger, même et y compris moralement, ce qu'a pu faire Cédric D. qui, sur LinkedIn, se présente désormais comme « consultant indépendant en cyberinvestigation et analyse de données mobile au sein des procédures judiciaires », sans cacher qu'il a été mis en cause dans l'affaire Haurus.

Mais force est de constater que la démarche de vulgarisation de cet ancien « enquêteur spécialisé dans la téléphonie mobile et l'analyse numérique » est inédite, et précieuse. Le domaine est complexe, il suscite nombre de fantasmes, regorge de biais, chausse-trappes et impairs, a fortiori, comme le rappelle l'adage, parce que « le problème est situé entre la chaise et le clavier » (« Problem Exists Between Chair And Keyboard », PEBCAK, en VO).

Le commissaire européen à la Justice Didier Reynders relevait récemment que « loin de se limiter à la cybercriminalité, les preuves numériques s'avèrent pertinentes dans environ 85 % des affaires pénales, couvrant aujourd'hui tous les types de criminalité dans l'Union européenne ». Ce qui rend la lecture de ce guide d'autant plus importante pour toute personne, avocate ou non, ayant affaire à ces questions.

« Les avocats doivent souvent lutter dans un rapport déséquilibré »

Sur son site, il explique que « durant l’enquête portant sur les faits pour lesquels je suis mis en cause, j’ai pris conscience que, bien trop souvent, les professionnels du droit (avocats, magistrats, greffiers) ne disposent pas du même niveau d’information en matière de téléphonie mobile d’investigation » :

« Ainsi, de nombreux aspects de la Plateforme Nationale des Interceptions Judiciaires (PNIJ), des logiciels d’exploitations de données, des techniques spéciales d’enquête, demeurent incompris, voire tout simplement méconnus. L’enjeu est pourtant capital ! Notamment lorsque les données issues des téléphones mobiles participent à fabriquer une preuve dont la force probante, en adoptant les bons réflexes, pourrait être largement questionnée. »

Ce pourquoi, écrit-il, « je souhaite apporter ma contribution, en livrant mon expérience dans ce domaine à travers cet ouvrage, et pour permettre aux avocats de s’ouvrir à cette thématique désormais omniprésente » :

« La maîtrise des investigations, des outils, et des conclusions en matière de téléphonie mobile d’investigation doit pouvoir être accessible à tous les acteurs de la procédure pénale. Et plus spécifiquement aux avocats, qui souvent, doivent lutter pour défendre les intérêts de leur client, dans un rapport déséquilibré.

Plus que jamais, les informations que nous confions à la disposition des autorités publiques sont précieuses. Leur utilisation en matière pénale doit faire l’objet de toutes les précautions, de façon loyale, et d’une interprétation rigoureuse. »

« L'exercice du droit à la défense se révèle entravé par la PNIJ »

« Au fil des enquêtes judiciaires auxquelles j'ai participé au sein du contre-terrorisme français, je me suis forgé une expérience sur la thématique de la téléphonie mobile d'investigation et l'exploitation des supports numériques », explique-t-il en préambule de son guide pratique.

Son objectif est de « permettre aux avocats de comprendre de quelles manières tous les éléments gravitant autour du téléphone mobile sont recueillis et exploités ». Et donc de « maîtriser le lexique technique, appréhender le raisonnement des enquêteurs et ainsi assurer une défense efficiente de chaque mis en cause, lorsque la téléphonie mobile se trouve au coeur de la procédure pénale », « d'analyser comment les investigations téléphoniques ont conduit a parfaitement matérialiser les faits reprochés », voire de pouvoir « discuter de la pertinence de la preuve ».

Cédric D. invite par exemple les avocats « à s'assurer de la fidélité des réquisitions effectuées à celles indiquées dans le scellé des données issues de la PNIJ en clôture d'enquête », ainsi que de « solliciter une copie des données placées sous scellés au magistrat qui sollicitera à son tour la Délégation des interceptions judiciaires (DIJ) ».

Il estime en effet que « l'exercice du droit à la défense se révèle entravé depuis la mise en place de la PNIJ », à mesure qu'« auparavant, les enquêteurs procédaient à la gravure sur CD-Rom des enregistrements issus d'interceptions de communications », dont une « copie de travail , accessibles aux avocats, permettaient à ces derniers de prendre connaissance des communications et exercer le droit à une défense effective ».

Or, « la PNIJ place désormais sous scellé numérique l'ensemble des enregistrements et seul le magistrat peut solliciter une copie auprès de la Délégation aux interceptions judiciaires (DIJ) ». De plus, « il semble que la remise d'une copie physique des enregistrements soit au bon vouloir de cette administration publique qui s'octroierait le droit de refuser la délivrance des enregistrements ». Dès lors, interroge Cédric D., « comment un avocat peut-il aujourd'hui défendre efficacement son client, sans accès aux enregistrements mis en avant dans une procédure ? ».

« La PNIJ apparaît comme un outil obscur et attentatoire au respect de la vie privée »

Au-delà, « un problème plus grave encore se pose quant aux traitements des renseignements obtenus lors des interceptions de communications ». En effet, « la PNIJ permet aux enquêteurs de rédiger directement en ligne, les procès-verbaux de retranscriptions des écoutes réalisées et de laisser des commentaires en annotation ».

La PNIJ « conserve donc officiellement tout ce que les enquêteurs relèvent lorsqu'ils procèdent aux écoutes », souligne l'auteur : « le bon sens ainsi que les principes qui régissent la pratique pénale auraient voulu que seuls les éléments utiles à la manifestation de la vérité fassent l'objet d'une retranscription ».

L'article R40-44 du Code de procédure pénale dispose en effet que la PNIJ « permet d'enregistrer des données à caractère personnel évoquées lors des communications ou dans les données interceptées ». Dès lors, écrit-il (en caractères gras), « il est permis de consigner les opinions politiques, religieuses, les informations sur l'origine raciale ou ethnique, sur l'orientation sexuelle, de l'individu écouté, ainsi que celles de ses contacts » :

« Au-delà de la possibilité offerte aux enquêteurs d'en dire bien plus sur un suspect en l'habillant autour de ses opinions qui ne regardent que lui, que deviennent ces informations ? Ont-elles vocation à être détournées et alimentent-elles les services de renseignement ? »

Cédric D. renvoie à ce titre les lecteurs à une tribune parue sur Dalloz en février dernier, « Du rififi chez les grandes oreilles », pour qui « la crainte du détournement d’un appareil de surveillance de masse et la tentation d’utiliser la PNIJ à des fins autres que judiciaires, aussi théoriques qu’elles apparaissent, ne sont pas totalement sans fondements ».

L'auteur déplore au surplus qu'« aucune mesure n'est mise en place pour permettre la consultation ou la suppression d'informations nominatives personnelles qui vous concernaient, détenues au sein de la PNIJ ». Pour lui, « à l'aune des grands principes sur le respect de la vie privée des citoyens et de l'accès à leurs informations, la PNIJ apparaît comme un outil obscur et paradoxalement lui-même attentatoire au respect de la vie privée ».

Il rappelle en outre que la CNIL elle-même, dans une délibération en date du 16 janvier 2014 concernant la mise en place de la PNIJ, avait elle aussi souligné que « les risques que cette centralisation d'une masse importante de données personnelles soulève sont substantiels ».

L'auteur conclut que « le réel défi serait de proposer un outil transparent dans son usage et son contenu, un outil au service de l'investigation et de la Justice, dans le respect des intérêts de la défense ».

D'« innombrables possibilités de croisement des données »

Rappelant qu'une Fadette (facture détaillée, ndlr) « n'est ni plus ni moins qu'un fichier Excel (tableur) pouvant contenir parfois jusqu'à 100 000 lignes », et qu'« il n'est pas envisageable de le traiter manuellement », l'auteur se penche ensuite sur le logiciel Mercure d'analyse de données utilisé par la police (la gendarmerie utilise une solution développée en interne).

Son éditeur, Ockham solutions, le présente comme « la référence en matière de téléphonie d’investigation », à même de pouvoir traiter « jusqu’à plusieurs centaines de millions d’appels ». Il propose « plus de 100 fonctionnalités-clés », allant de « corrélations entre facturations, trafics antennes, extractions, balises ou tracking GPS » à des « recherches d’habitudes, d'entourages, d'intermédiaires, de points de rencontre, de modes opératoires sur scènes de crime », etc.

« Toute l'efficacité de ce logiciel réside dans la possibilité de partager les données téléphoniques », mais également de profiter des « innombrables possibilités de croisement des données », écrit l'auteur. « Une fois le sélecteur technique (n° de mobile, adresse, identité, etc.) injecté dans Mercure, s'il apparaît dans d'autres affaires du service, il sera possible de le savoir en effectuant une simple recherche ».

À ceci près que « les données sont partagées uniquement entre enquêteurs au niveau local et non pas national. Par exemple : les enquêteurs de la Police Judiciaire de Lille n'ont pas automatiquement accès aux données Mercure de la PJ de Marseille », bien qu'ils peuvent néanmoins effectuer différentes recherches dans la base de données de la PJ, en vue d'exporter les données d'une base Mercure dans celle d'un service différent.

« Des données issues de la PNIJ conservées indéfiniment dans Mercure »

Mercure peut absorber « des millions d'appels, de données de géolocalisation, des répertoires téléphoniques, des données de disques durs », et les croiser pour savoir par exemple :

- si deux lignes mobiles ont été localisées au même endroit dans un temps rapproché ;

- si un individu a changé de téléphone portable en listant ses n° IMEI (le n° unique propre à chaque téléphone) ou s'il l'a prêté à quelqu'un qui y aurait inséré une autre carte SIM ;

- si un individu utilise plusieurs lignes qui auraient été identifiées dans d'autres affaires ;

- quelles sont les personnes avec qui il est le plus souvent en contact ;

- la liste des n° en commun avec d'autres personnes, etc.

Mercure propose également d'« analyser des environnements téléphoniques complets », d'autres n° de téléphone à étudier de plus près, ou encore d'obtenir, d'un simple clic, les habitudes d'un utilisateur : combien de temps il passe au téléphone, sur internet, plutôt la nuit ou le jour, à quels endroits, sur quels créneaux horaires...

Mercure produit en outre « d'excellents graphes où l'enquêteur visualise l'ensemble des personnes proches "téléphoniquement" et les interactions entre ces différentes personnes ». De plus, les données extraites de disques durs et de téléphones peuvent également être versées dans le logiciel, afin d'analyser « tous les identifiants contenus, les contacts, les messages qui sont classés et inventoriés pour faciliter la recherche sur l'environnement d'un individu ».

L'auteur note que « le stockage des données ne fait pas l'objet d'une contrainte quant à la durée de conservation » et qu'« il n'est pas rare de constater la présence indéfinie dans le temps de données issues de la PNIJ et qui sont conservées dans Mercure ».

« L'identification de masse de plusieurs lignes »

Les enquêteurs commencent d'ordinaire, explique l'auteur, par interroger le fichier Aerope de l'Arcep, qui permet de savoir à quel opérateur correspond le n° de téléphone, mais également de savoir s'il a depuis résilié son abonnement pour migrer chez un autre opérateur, et depuis quand. Il peut également y verser un tableur extrait de la PNIJ pour « l'identification de masse de plusieurs lignes ».

Une fois l'opérateur saisi, via la PNIJ, l'enquêteur obtiendra une ribambelle de données :

- les nom et prénom de l'abonné,

- sa date et lieu de naissance,

- son adresse déclarée,

- ses coordonnées (autre n° fourni, adresse mail),

- si l'utilisateur de la ligne n'est pas l'abonné (ses enfants par exemple),

- la date de souscription et le type d'abonnement (carte prépayée, abonnement d'entreprise, etc.),

- les anciens n° de mobile s'il y en a eu,

- le numéro ICCID (le numéro de série de la carte SIM, qui permet de connaître les changements de cartes SIM même s'il s'agit du même opérateur et de la même ligne),

- le numéro IMSI (l'identifiant technique qui permet d'être identifié sur le réseau téléphonique),

- l'IMEI (numéro unique propre à chaque téléphone mobile), avec leur historique s'il y a eu changement d'opérateur.

L'enquêteur peut également demander à accéder aux données de facturation, et donc au moyen de paiement utilisé avec le RIB ou le numéro de carte bancaire associé, ou encore obtenir une copie du contrat souscrit et donc un justificatif de domicile ou fac-similé d'une pièce d'identité.

Il peut en outre effectuer une recherche inversée à partir d'un des éléments précités et obtenir un numéro de téléphone à partir d'un nom, d'une adresse postale ou e-mail, d'une date de naissance, d'un n° IMEI, IMSI ou ICCID, d'un RIB ou n° de carte bancaire.

« La seule véritable limite se trouve être l'imagination de l'enquêteur »

« Dans la pratique, la seule véritable limite se trouve être l'imagination de l'enquêteur », souligne l'auteur. Pour autant, plusieurs problèmes ou complications peuvent apparaître. Les opérateurs commercialisant des cartes SIM prépayées doivent, « dans un délai pouvant varier de 15 jours à un mois », obtenir l'identité de leurs clients, sous peine de désactiver la ligne. Or, « si l'utilisateur change de carte SIM prépayée tous les 15 jours, cela complique nettement son identification mais ce n'est pas impossible ».

Il est en effet loisible d'identifier le point de vente et « donc en théorie d'exploiter la vidéosurveillance de ce dernier et du quartier (conditionné à la présence de caméras en état de fonctionnement ». Sauf qu'« en règle générale », les opérateurs revendent des lots de cartes SIM prépayées à des distributeurs qui les répartissent eux-mêmes entre différents points de vente « et il devient difficile de savoir spécifiquement dans quelle boutique un lot a été vendu ».

De plus, « dans certaines boutiques de réparation de téléphonie mobile », des vendeurs enregistrent de fausses informations, « pratique régulièrement constatée » auprès de petits revendeurs, et « il n'est pas rare pour un enquêteur » de tomber sur ce type d'informations :

Nom : XXXyyyssjekk

Prénom : OkLyMpsQ

Date de naissance : 01/01/2000

Adresse : 1173 avenue de la République 75011 Paris

« C'est bien souvent le facteur humain qui trahit l'utilisateur »

Pour autant, un individu qui changerait souvent de carte SIM sans changer de téléphone mobile « sera identifiable grâce à ce dernier et son numéro IMEI ». S'il change également de mobile, il suffira à l'enquêteur d'obtenir les Fadettes de ses contacts familiers ou amicaux réguliers pour espérer pouvoir identifier son nouvel IMEI et les identifiants associés à sa nouvelle carte SIM.

Mercure dispose en effet d'un outil permettant de croiser et d'obtenir les « numéros communs » présents dans différentes Fadettes. L'enquêteur n'aura dès lors qu'à identifier un nouveau numéro inconnu présent sur toutes les Fadettes peu après le changement de SIM et de téléphone du suspect pour potentiellement identifier ses nouveaux identifiants.

La fonction « numéros communs » permet en outre aux enquêteurs ayant d'ores et déjà identifié au moins deux suspects d'espérer pouvoir identifier leurs complices potentiels. En tout état de cause, « et malgré un usage précautionneux, c'est bien souvent le facteur humain qui trahit l'utilisateur ».

L'auteur revient également sur l'application « Onoff », créée par Taïg Khris, un ex-champion de roller, qui permet « de disposer de plusieurs numéros de mobiles en n'ayant qu'une seule et unique carte SIM », mais également d'« activer ou désactiver les numéros à volonté, personnaliser chaque messagerie, changer de numéro... » De fait, l'application est régulièrement mentionnée comme étant utilisée par de nombreux arnaqueurs.

Lorsqu'un enquêteur veut identifier une ligne délivrée par Onoff, il obtient pour résultat « ligne mobile gérée par Transatel », l'opérateur qui revend des numéros de ligne en lot à Onoff, qui est elle-même tenue de fournir aux enquêteurs « les identifiants de connexion renseignée, l'adresse IP et le numéro de la dernière carte SIM insérée dans le smartphone ayant utilisé son application », ainsi que la liste de tous les autres numéros associés, voire le détail du contenu des SMS après autorisation d'un magistrat « puisqu'il s'agit là d'une interception de communication ».

« Les enquêteurs sollicitent très souvent les Fadettes de l'entourage des suspects »

L'auteur rappelle en outre que les Fadettes en disent « parfois bien plus long sur l'utilisateur de la ligne qu'un placement sous interception judiciaire de communication » puisqu'elle va « renseigner l'enquêteur sur ses interlocuteurs, sur l'utilisateur réel de la ligne, son usage du téléphone et ses déplacements ». En obtenant les Fadettes de ses interlocuteurs, il pourra également identifier quand ils se sont parlé, et potentiellement quand ils se sont rencontrés.

Il note qu'« en pratique, une Fadette est très facile à obtenir, car elle est possible dans tous les cadres d'enquête (préliminaire sous réserve d'autorisation du procureur de la Républiqe, flagrance et comission rogatoire) sans autorisations particulières : il s'agit d'une simple réquisition » via la PNIJ.

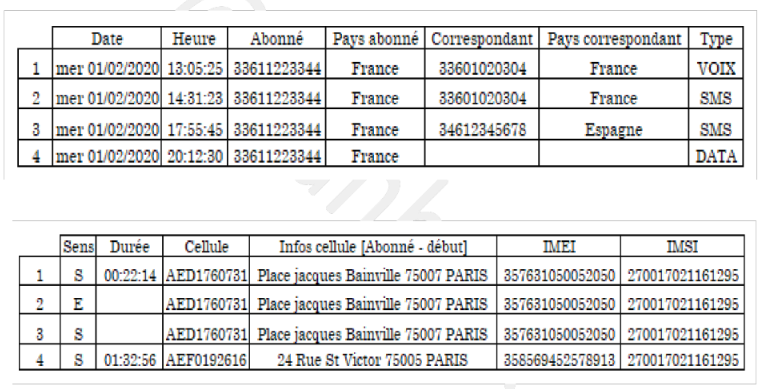

Dès lors, souligne-t-il (en gras), « les enquêteurs sollicitent très souvent les Fadettes de l'entourage d'un individu malgré le fait que ces proches ne soient pas directement impliqués dans l'affaire ». Et ce, alors que les opérateurs téléphoniques sont quant à eux tenus de conserver le détail des communications pendant un an maximum. Un enquêteur sollicitant un opérateur pour obtenir le détail des communications de l'un de ses abonnés obtiendrait quelque chose comme ça :

Concrètement, l'utilisateur du n° 33611223344 a téléphoné à 13h05 pendant 22 minutes à 33601020304 à proximité de la place Bainville à Paris, reçu un SMS de ce même n° au même endroit à 14h31, envoyé un SMS à un n° espagnol à 17h55, et s'est connecté à Internet via la 4G (le WiFi n'est pas logué, ndlr) pendant 1h32 à 20h12 à proximité de la rue Saint Victor en utilisant un autre carte téléphone (le n° IMEI a changé). Il suffira à l'enquêteur d'envoyer ledit n° IMEI aux opérateurs pour obtenir des informations concernant son titulaire.

L'auteur précise cela dit que « la Fadette est volontairement succincte. En réalité, avec l'usage des smartphones, les Fadettes sur un mois ou plus sont emplies de lignes "DATA", ce qui permet une meilleure géolocalisation puisqu'il y a une indication fréquentes des cellules déclenchées ».

Et c'est tout l'intérêt de Mercure de pouvoir traiter et analyser ces milliers de communications et données, « classer les contacts par fréquences, indiquer les numéros IMEI utilisés par la ligne, matérialiser les déplacements sur une carte et les endroits les plus fréquentés, etc. »

« Identifier jusqu'à 300 numéros de téléphone, en une seule fois »

Les enquêteurs peuvent également effectuer des recherches de Fadette inversée à partir d'un numéro IMEI pour « tracer systématiquement chaque carte SIM insérée dans n'importe quel mobile sur une période d'un an ». Ou encore classer et identifier l'ensemble des contacts d'un individu pour identifier rapidement ceux avec qui le suspect communique le plus souvent. Avant de procéder via la PNIJ à une « identification en nombre d'abonnés » lui permettant d'« identifier jusqu'à 300 numéros de téléphone, en une seule fois ».

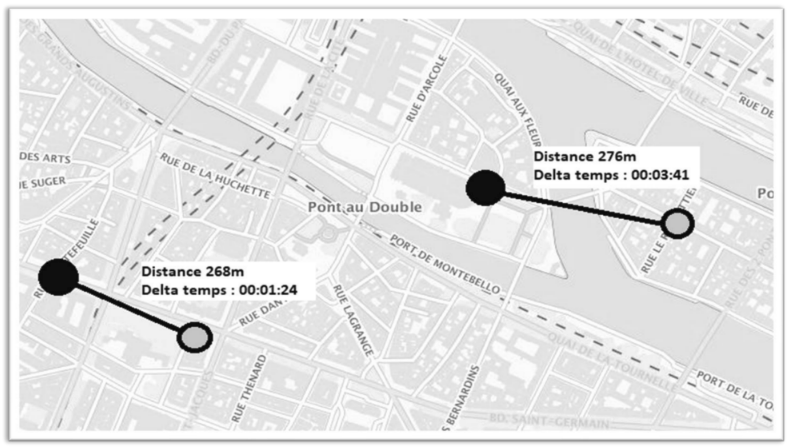

Mercure dispose en outre d'une fonction « points de rencontre » permettant de visualiser sur une carte les possibles rencontres entre deux (ou plusieurs) utilisateurs. Un enquêteur peut par exemple demander à identifier les communications passées dans un rayon de moins de 300 mètres entre les cellules déclenchées, dans un laps de temps inférieur à 5 minutes, pour espérer identifier les endroits où les portables des suspects auraient borné à proximité dans un intervalle de temps donné.

La PNIJ permet également à un enquêteur de « solliciter l'obtention de toutes les communications ayant transité par une cellule » sur une période de 4 heures, ce qui se chiffre souvent « en dizaines de milliers de communications ». Une prestation « à utiliser avec parcimonie généralement demandée sur un évènement exceptionnel de grande ampleur, quand les enquêteurs sont dans l'incertitude et cherchent à "geler" les données de téléphonie d'un secteur ».

L'auteur évoque par exemple un meurtre commis place de la République à Paris, dont les suspects ont ensuite été aperçus dans le centre-ville de Lille. Il suffira à l'enquêteur d'obtenir la liste des téléphones ayant borné dans ces deux endroits aux périodes données pour espérer pouvoir confirmer la présence des suspects, et/ou identifier leurs numéros.

« Les interceptions de communications ont connu un bond spectaculaire »

Évoquant les écoutes téléphoniques, l'auteur relève qu'« alors qu'elles devraient représenter la dernière mesure mise en place, les autorisations de placement d'une ligne sous interceptions de communications ont connu un bond spectaculaire ces dernières années ».

En 2020, la Cour des comptes a dénombré une moyenne de 10 000 lignes écoutées en permanence, ainsi qu'un total d'interceptions de 100 millions de communications par an, alors que le ministère de la Justice en décomptait pour sa part respectivement 8 500 et 31 millions en 2017.

Et ce, alors même que « la VOIP et les messageries chiffrées ont limité les capacités d'interceptions ». L'auteur souligne en effet que « les interceptions restent toutefois utiles car l'usage des appels "classiques" laisse des éléments exploitables non négligeables pour la procédure pénale ».

S'il peut paraître évident qu'un mis en cause « aurait tendance à ne pas s'exprimer pleinement lors d'une conversation téléphonique pouvant le mettre en cause sur le plan judiciaire », ses habitudes de vie, contacts, leurs degrés de proximité, des noms, adresses, pseudonymes peuvent être une source importante d'indices utiles aux enquêteurs.

« Le ministère de l'Intérieur ne dispose que de 11 IMSI-catchers »

L'auteur rappelle en outre que les « techniques spéciales d'enquêtes » telles que les IMSI Catcher et Keylogger sont certes des « outils à la pointe de la technologie », mais qu'ils « restent néanmoins l'apanage des enquêtes judiciaires liées à la délinquance et la criminalité organisées et même s'ils se démocratisent, leur usage demeure exceptionnel ».

Les premiers, agissant comme une fausse antenne relais, forcent les téléphones mobiles dans son rayon d'action à s'y connecter en brouillant les signaux 3G et 4G, afin d'exploiter une faille du réseau 2G, qui « demande au téléphone de s'identifier, mais pas l'inverse ».

Objectif : « intercepter à distance les informations d'un téléphone, le trafic des communications mobiles ou de tracer les mouvements de l'appareil », voire de « pister un téléphone » et, « en fonction de la puissance reçue du téléphone suivi, de donner une indication sur sa position ».

S'ils enregistrent « également l'ensemble des communications émises », ce sont généralement les méta-données qui sont ciblées, « pas nécessairement le contenu », bien qu'il soit « possible d'écouter jusqu'à 4 lignes simultanément », mais pendant 48 heures seulement.

« Clairement utilisés quand les enquêteurs ignorent tous des lignes mobiles utilisées par les personnes visées », ils sont plus spécifiquement utilisés pour « identifier l'ensemble des lignes mobiles d'une maison, d'un bâtiment, d'un quartier quand les enquêteurs ignorent tout des lignes mobiles utilisées par les personnes visées ».

Leur puissance dépend de leur taille, et de l'utilisation voulue : « un IMSI catcher tenant discrètement dans un sac à dos sera utile pour intercepter un mobile dans un rayon de quelques mètres ». A contrario, « le modèle tenant à l'arrière d'un fourgon sera capable d'être déployé sur un rayon de plusieurs centaines de mètres ».

« Le prix moyen d'un IMSI Catcher est de 100 000 euros », souligne l'auteur, qui rappelle qu'en 2018, la commission des lois du Sénat avait relevé que « le ministère de l'Intérieur ne dispose que de 11 IMSI-catchers pour les services enquêteurs ».

« L'arme ultime pour espionner les communications d'un individu »

« En anglais, "keylogger" signifie enregistreur de frappe », et c'est, écrit-il (en gras), « très certainement l'arme ultime pour espionner les communications d'un individu, car il offre un accès direct à tout ce qui se passe sur l'écran utilisé ».

Ce type de logiciel espion est en effet « capable de transmettre aux enquêteurs tout ce qu'il se passe sur un équipement informatique et en temps réel ». Non content de pouvoir « enregistrer l'utilisation de votre écran, il enregistre les frappes du clavier, le son, l'objectif frontal ou arrière, les applications ouvertes (sécurisées ou non) avec leurs contenus, les positions GPS. Absolument tout ».

Voire : « le logiciel est majoritairement introduit en exploitant une faille du système d'exploitation Android », a fortiori s'il s'agit d'une ancienne version, alors que pour les téléphones Apple, « la démarche est beaucoup plus compliquée, car le système IOS est très sécurisé et ne laisse que peu d'opportunités. S'il s'agit d'un iPhone datant de quelques années, c'est possible, mais pour les toutes dernières générations, sans possibilités de "craquer" le code du système d'exploitation, il est impossible d'utiliser un keylogger ».

D'un point de vue légal, « l'utilisation du keylogger se fait dans les mêmes conditions d'autorisations et de durées que pour l'IMSI Catcher et il vise uniquement les infractions liées à la criminalité organisée et les infractions à caractère terroriste ».

De plus, « il nécessite beaucoup de conditions spécifiques pour être mis en place et seuls quelques services spécialisés sont en mesure de le faire ». D'après l'auteur, « en 2015, ce dispositif n'a été utilisé qu'à cinq reprises ».

Récupérer les messages chiffrés, y compris ceux qui ont été effacés

Si les messageries sécurisées dites « chiffrées » telles que WhatsApp, Telegram ou Signal, « apportent une garantie non négligeable à la protection de vos données », elles « ont également bouleversé les capacités d'investigations en termes de téléphonie mobile et se sont avérées être des freins importants à la récupération de données et d'échanges entre individus. Hormis l'usage d'un keylogger, rien ne permet à ce jour de briser à distance la protection offerte par ces applications ».

« Néanmoins, là où la technique protège, l'erreur humaine se révèle être une faille exploitable », rappelle l'auteur. « Si les messages ne sont pas supprimés, et que certaines fonctions de protection d'accès ne sont pas activées » (tel que le chiffrement du contenu du téléphone, qui n'est pas, contrairement aux iPhones, activé par défaut sur les Android), il est possible d'en lire le contenu en disposant d'un accès physique au téléphone, « en main propre ».

Les enquêteurs disposent en effet d'« outils pour "aspirer" le contenu de notre smartphone et obtenir une bonne partie des données », tout comme ils peuvent accéder aux données archivées dans le Google Drive. Du côté d'IOS, il est également possible d'accéder aux sauvegardes sur iCloud, qui ne sont pas aussi sécurisées que les données sur les iPhones.

« Dans le cadre d'une garde à vue où le mis en cause refuse de divulguer ses codes de déverrouillage », l'enquêteur « peut insérer la carte SIM dans un autre smartphone (ou utiliser sur ordinateur un logiciel spécialisé) et se faire envoyer le code de vérification pour récupérer tout le contenu des conversations sauvegardées » sur les serveurs des messageries sécurisées. Ce qui ne fonctionnerait pas, cela dit, en cas d'utilisation d'une double authentification.

Reste que « dans de nombreuses affaires, les suspects n'ont pas fourni les codes d'accès au téléphone ou permis le déverouillage de WhatsApp. Mais à la suite d'investigations informatiques, les messages ainsi sauvegardés sur le smartphone ont été récupérés même ceux qui avaient été effacés grâce aux techniques de récupération de données effacées » et ce, sans pour autant utiliser des outils aussi sophistiqués que la gendarmerie.

Des décapotables, une voiture fermée à clef et des véhicules blindés

Cherchant à expliquer les différences entre les messageries, l'auteur file la métaphore : « imaginez que nos communications circulent dans une voiture. Avec Facebook Messenger, Snapchat ou Instagram, elles roulent dans une décapotable sur l'autoroute. Avec WhatsApp, c'est une voiture fermée à clé. Avec Telegram et Signal, elles roulent dans un véhicule blindé dans un tunnel ».

L'auteur précise cela dit que « le protocole de chiffrement de Telegram n'est pas en libre accès ce qui suscite une certaine méfiance de la part des spécialistes du chiffrement qui ne peuvent ainsi vérifier sa solidité et dénoncent son opacité ».

Il rappelle, a contrario, que « la transparence du développement » de Signal « et la qualité du chiffrement sont unanimement reconnues par les professionnels de la sécurité », qu'Edward Snowden affirme n'utiliser exclusivement que Signal, qu'il « recommande de ne pas utiliser WhatsApp ou Telegram ».

L'auteur n'en fournit pas moins toute une série de conseils pratiques et recommandations avisées visant à optimiser la configuration et l'utilisation des trois messageries, de sorte d'en optimiser la sécurité.

« Seules la pratique et la consultation des procès-verbaux techniques (et) des scellés vous permettront d'en tirer le profit nécessaire pour la défense des intérêts de votre client », conclue l'auteur. « Légalité des procédures, vérifications des délais, des durées, du placement sous scellés, ce sont autant d'éléments à contrôler ».

Un « travail fastidieux et parfois difficile à mettre en oeuvre », mais qu'il qualifie de « crucial tant la frontière entre nécessités de l'enquête et l'atteinte au respect de la vie privée est poreuse ».

Haurus, de la DGSI aux droits de la défense (en passant par le darkweb)

-

« En règle générale #facebook collabore de manière efficace »

-

« Le débat judiciaire est inégal »

-

« Les preuves numériques s'avèrent pertinentes dans environ 85 % des affaires pénales »

-

« Les avocats doivent souvent lutter dans un rapport déséquilibré »

-

« L'exercice du droit à la défense se révèle entravé par la PNIJ »

-

« La PNIJ apparaît comme un outil obscur et attentatoire au respect de la vie privée »

-

D'« innombrables possibilités de croisement des données »

-

« Des données issues de la PNIJ conservées indéfiniment dans Mercure »

-

« L'identification de masse de plusieurs lignes »

-

« La seule véritable limite se trouve être l'imagination de l'enquêteur »

-

« C'est bien souvent le facteur humain qui trahit l'utilisateur »

-

« Les enquêteurs sollicitent très souvent les Fadettes de l'entourage des suspects »

-

« Identifier jusqu'à 300 numéros de téléphone, en une seule fois »

-

« Les interceptions de communications ont connu un bond spectaculaire »

-

« Le ministère de l'Intérieur ne dispose que de 11 IMSI-catchers »

-

« L'arme ultime pour espionner les communications d'un individu »

-

Récupérer les messages chiffrés, y compris ceux qui ont été effacés

-

Des décapotables, une voiture fermée à clef et des véhicules blindés

Commentaires (34)

Le 20/01/2021 à 10h54

Pour se rattraper d’avoir trahi et vendu des secrets, il en balance d’autres. Charmant !

Le 20/01/2021 à 17h06

Il ne “balance” rien, et il a même aidé la DGSI a identifier les failles qu’il avait exploité (qu’il n’a pas non plus divulguées) : il partage son expertise afin d’aider les avocats qui « doivent souvent lutter dans un rapport déséquilibré » & parce que « tout le monde doit avoir les mêmes armes lorsque l’on fait face à la justice ».

Le 21/01/2021 à 09h56

Merci pour cet article documenté.

Le 20/01/2021 à 11h01

J’avoue que c’est la partie qui me dérange le plus.

Mais c’est comme Snowden qui, pour dénoncer le flicage généralisé, balance en public ce genre de choses. Et autant pour Snowden, l’usage était hors d’un cadre légal, ici et mis à part s’il y a un abus manifeste, je vois pas pourquoi c’est balancé au public.

Bref, je sais pas quoi en penser.

Le 20/01/2021 à 12h50

Merci pour ce très riche article.

Le 20/01/2021 à 13h00

C’est normal que TOUS les numéros soient lisible ? Date, durée, localisation, etc.

Un petit floutage aurait été pas mal, même si ce n’est pas vous qui les avez fait il n’est pas nécessaire de les diffuser tel quel.

Le 20/01/2021 à 13h14

Je me suis posé la même question.

Mais à priori, ce ne sont pas de vrais numéros (en tout cas, ils n’appartiennent pas à la personne (à priori fictive) indiquée).

En tout cas, les adresses sont bidons.

Le 20/01/2021 à 13h15

Pas que les numéros de téléphone : les noms et les adresses aussi…

EDIT : ah, Mihashi a posté pendant que j’écrivais ce message…

Le 20/01/2021 à 13h19

Sauf erreur, les captures de Mercure proviennent directement du site de l’éditeur donc j’imagine que les données sont bidons.

Pour les autres captures, ça doit être faux aussi, en tout cas l’adresse donnée à Rumigny n’existe pas et les n° du genre 0611223344 sont assez explicites

En tout cas, merci pour l’article ;)

EDIT : grilled

Le 20/01/2021 à 13h23

Allez, avouez que c’est une pub déguisée pour que les voyous utilisent des iPhones récents et qu’ils aillent chez LEBARA ou LYCAMOBILE

Plus sérieusement, merci pour cet article autant intéressant que flippant !

Le 20/01/2021 à 14h43

Quels autres secrets qui ne devraient pas être divulgués qu’il balance ici?

Le 20/01/2021 à 15h09

Bravo à ce monsieur respectable

Le 20/01/2021 à 15h15

Bah les méthodes de travail utilisées par la police, par exemple, pour mieux les éviter ?

Concrètement, que faisait-il quand il s’est fait chopper la police ? Il balançait des fadettes et des identifications de ligne à des trafiquants de drogue et d’armes. Concrètement, c’était pour leur permettre d’au moins casser la tête de ceux qui avaient donné des infos à la police ou à la concurrence, si ce n’est les assassiner. Bon, ok, c’était peut-être aussi pour s’occuper de copines infidèles et de leurs copains.

Et là, à qui vont servir les infos qu’il balance ? à ces mêmes trafiquants… (oui, ce genre de techniques ne sont certainement pas utilisées pour un vol à la tire ou un excès de vitesse)

Bref, pour un preux chevalier qui défend la veuve et l’orphelin, on repassera…

Le 20/01/2021 à 15h40

Pourtant c’est marqué dans l’article :

Et je dois dire quant des participants ou une juge dit gaugleu sur une affaire pas très récente. Tu sais deja à l’avance que la personne ne sait pas de quoi elle parle et c’est cette personne qui doit te juger.

Le 20/01/2021 à 16h47

Justement si demain on vous présente une”preuve” que vous avez téléchargé la compile de mon petit poney c’est bien de savoir comment ils l’ont eu et ce qu’elle démontre. Chaque élément de preuve non numérique peut être expertisée par la défense mais pas pour les éléments de preuves numériques ?

Le 20/01/2021 à 17h32

Mais c’est le cas également. Ton disque dur va être mis sous scellé et à la disposition de La défense. À ma connaissance, on ne te dira pas quelle faille a été utilisée pour accéder à ton téléphone, mais on te dira que ce qu’il a pu récolter.

Le 20/01/2021 à 22h11

Je suis mitigé sur cet article.

J’ai l’impression qu’il enfonce des portes ouvertes : Oui, le système téléphonique est troué de ché troué depuis sa création . Oui, l’exécutif a potentiellement accès à tout, très facilement, pratiquement sans contrôle - sans cela, la téléphonie (et pire encore la téléphonie mobile) n’aurait tout simplement pas été autorisée. La France en la matière n’est ni pire, ni meilleure que les autres : Les fonctionnaires en général ont en horreur la vie privée , qu’ils considèrent comme une atteinte à “l’état” auquel ils dédient leur vie.

La PNIJ a été imaginée sous Chirac & mise en musique sous Sarkozy, un président très respectueux de l’esprit des lois et de la vie privée, comme chacun le sait. Rien d’étonnant à ce qu’on constate ces dérives. Sans oublié les milliers d’informaticiens, chefs de projets, analystes, qui , par leur participation ou leur laissé-faire, ont permis que ce projet aboutisse (encore que le confier à Thalès c’était déjà une tentative de sabotage en soit. Pour être sur de le foirer il aurait fallu le confier à Atos).

Donc, oui. Aujourd’hui, tu utilises ton téléphone pour parler à Mami , donner une liste de course, voire même discuter avec des amis/collègues/clients de choses anodines.

Mais non, on ne l’utilise pas pour organiser une action collective “mal vue par la police”, genre une manif, un piquet de grève, un bbq en jaune sur un rond-point, une action médiatique, ou autre. Il existe d’autres terminaux pour ça, d’autres méthodes. Je trouve ça dommage, et ptêt un jour on inventera un type de terminal plus adapté. Mais ce n’est pas le cas aujourd’hui, et avec la 5G ce sera presque pire.

Une autre solution serait de “noyer” le système sous les faux positifs, en enrolant le max de gens pour échanger des messages bidons sur tous les réseaux sociaux ou directs possibles sans jamais qu’il y ait d’action physique derrière, et ce pendant des mois et des mois, histoire de sur-mobiliser les flics pour rien sans arrêt tout en gardant nos force pour plus tard (quitte à automatiser le truc). Mais je ne pense pas qu’on ait, en France, un tel niveau d’organisation citoyenne.

Le 20/01/2021 à 22h57

Wow sacré article très intéressant.

Le 21/01/2021 à 07h53

Une belle illustration de la puissance des données : des infos a priori anodine A appel B.

Avec la force des recoupements on en arrive à déterminer qui utilise quel téléphone ou SIM a priori anonyme.

Ou encore le réseau de connaissances qui s’est rencontré et quand !

Et ça seulement avec l’historique des appels ! Imaginez ce que ça peut donner avec un GAFAM qui vous trace sur le net grâce à ces pubs blindées de cookie ou encore ses applis qui demandent à identifier les réseaux wifi ou Bluetooth pour “améliorer votre expérience de navigation”.

Le 21/01/2021 à 09h31

Rien que dans votre exemple c’est problématique. Si on ne vous dis pas comment on récolte les données comment pouvez-vous vous être sûr du résultat ?

Son propos c’est plus de faire comprendre aux juges/avocats ce que sont les éléments de preuves numériques avec leur limites. C’est exactement la même chose avec les traces ADN que l’on présente souvent comme une preuve absolue alors que ce qu’elles disent uniquement c’est que ce matériel génétique appartient à 99.99999% à un individu ou groupe d’individus (jumeaux et autres) mais pas quand et comment c’est arrivé là

Le 21/01/2021 à 09h48

N’importe quoi.

L’interception des communications téléphoniques est tout à fait normale dans le cadre d’une enquête de police. C’est quoi ce discours ? Faudrait que ce soit impossible d’écouter ?

Et Sarkozy et la vie privée, de quoi parles-tu ? (et qu’est-ce que ça vient faire ici dans un domaine général en rien lié à un président en particulier)

Tu parles de quelles dérives ? Celles qui ont permis à “Haurus” de franchir la ligne jaune en vendant des infos ?

La police a autre chose à faire qu’écouter des gens en train de s’organiser pour une manifestation ou une grève, qui sont des actions légales. En revanche, certaines dérives importantes des “GJ” ont pu motiver des écoutes, vu la violence de certains (dont des extrêmes voulant “marcher sur l’Élysée” ou autre).

C’est quoi ce délire ? Comme si la police et la justice n’avaient déjà pas assez de travail. Ce n’est pas de “l’organisation citoyenne” (d’ailleurs ça ne veut rien dire “citoyenne”, l’adjectif c’est “civique”), c’est tout sauf civique comme idée. C’est juste vouloir favoriser le foutoir.

Le 21/01/2021 à 09h53

Ce ne sont pas vraiment des secrets, déjà que la gendarmerie et la police communiquent de temps à autres sur leurs méthodes (et on a des articles ici). Et comme dit dans l’article, chacun a droit à une défense équitable, et les magistrats aussi doivent maîtriser la question. Il ne dévoile pas de technique secrète ou de méthode de contournement. Sans compter que les voyous aguerris doivent se renseigner sur les méthode et possibilités de la police, ils n’ont pas attendu ce monsieur.

Ce qui me dérange c’est ce qu’il a fait d’illégal en revendant des infos à des voyous.

On ne doit pas avoir la même notion de respectable, tu as dû lire l’article de travers.

Tu imagines sérieusement que ce sont de vrais extraits ?

Le 21/01/2021 à 13h35

Tu parles quand même de la boite qui a conçu CHEMCAM et SUPERCAM, je ne suis pas sur qu’ils soient tant des brelles que ça.

Après c’est plutôt la partie SSII de Thales (y a pas d’accent) qui a réalisé et mise en production la PNIJ, c’est pas la même chose (dans mon oreillette on me confirme ce que dis Haurus à propos des maj de la PNIJ)

Le 21/01/2021 à 15h20

Perso, pour foirer un projet, je le donnerais plutôt à Sopra Steria, à qui on doit pour la modique somme de 330 millions d’euros (environ 10 années de paye d’un régiment) le scandaleux ratage de Louvois, le système de paye des armées, et toutes les situations financière difficiles dans lesquelles ont été plongés certains de nos soldats (parce que risquer de se prendre une balle ou un IED, c’est pas suffisant, il faut aussi leur pourrir la vie à la maison).

Le 21/01/2021 à 15h48

Je suis vraiment pas fan de Sopra Steria (pas que des succès au taf), mais je crois que le bilan de Louvois c’est aussi en grande partie un mélange infâme de règles pléthoriques de paye qui vont jusqu’à se contredire, comme seule la bureaucratie française en a le secret, et les situations complexes de certains personnels (genre pilote de la Marine, en transformation sur Rafale, mais suspendue pour un déploiement OPEX en Afghanistan de guidage au sol des avions US : c’est genre on applique la prime OPEX, mais sans la prime de vol, qu’est pas compatible avec le statut en formation, et indemnisation partielle OTAN au pro-rata du nombre d’avions guidé de chaque pays, majoration le dimanche, mais heure de Paris ou de Kaboul, …).

La vraie raison de l’abandon c’est la config minimale du logiciel pour gérer toutes les règles : super calculateur dans le top 10 mondial, et attention ça va ramer, pas sûr que pour Février on arrive au bout du calcul avant le 28…

Le 21/01/2021 à 18h06

Pour avoir travaillé dans quelques grandes SSII (dont celle de Thalès, puis Atos et Capgemini), je suis plutôt de l’avis de mtaapc, je ne jetterais pas forcément la pierre à Sopra Steria, car ces projets de grande envergure qui demandent des specs compliquées et qui impliquent pas mal de gens des 2 côtés (administration et SSII), ce sont des machines lourdes, et les individus pris un par un ne sont généralement pas mauvais.

Les specs peuvent partiellement changer en phase de pré-recette, je l’ai vu avec le projet TelePAC (la télédéclaration de la PAC) dans les années 2000 ; pour le coup l’équipe de dev n’était pas énorme et on a pu réagir relativement rapidement, mais c’était plus léger qu’un monstre comme Louvois.

C’est là où un mode un peu plus agile serait utile, même si on n’a pas inventé l’agilité pour faire des lots.

Le 21/01/2021 à 19h51

On parle juste d’un pauvre logiciel de paie quand même ! 330 millions d’euros, je sais pas si tu réalises ce que ça représente, mais faire payer ça pour un logiciel qui a causé autant de problème quand, dans le même temps on supprimait des régiments, c’est pas juste scandaleux, c’est une erreur stratégique gigantesque. D’autant que ce n’était pas totalement insurmontable (il y avait des outils qui le faisaient avant, on ne faisait certainement pas les paies de 500000 soldats à la main).

D’autant plus que les erreurs, c’est pas qql pourcents des payes, ce sont des soldats payés 3 centimes pour un mois (!!!), ou d’autres qui reçoivent deux fois leur solde. C’est carrément du foutage de gueule à la puissance 10.

Pour avoir cotoyé du monde des SSII, Sopra n’est pas vraiment une référence… en particulier si tu compares à Worldline ou peut être capgemini (quoique les rencontres que j’ai eues avec des consultants chez eux étaient assez mitigées).

Le 21/01/2021 à 20h48

Louvois n’est pas un “simple logiciel de paie” : voir les commentaires plus haut, la paie des militaires est très compliquée. Le remplaçant de Louvois a été confié à Sopra Steria est le projet a l’air de mieux se passer : on en entend pas parler : la faute ne doit pas venir uniquement du presta… J’ai aussi côtoyer des gens de chez Cap et c’était loin d’être brillant. Comme quoi, chacun à sa propre expérience…

Le 21/01/2021 à 20h56

J’ai acheté le bouquin (sur Amazon) et il est disponible en deux format :

/!\ Kindle Print Replica n’est pas compatible avec les liseuses. C’est un PDF Made In Amazon.

Bref, je me suis fait remboursé et si le Monsieur peut sortir son livre au véritable format Kindle, je suis preneur. :)

Le 22/01/2021 à 09h57

J’ai vu ça sur un logiciel de gestion RH. Rien que l’impression des documents (une bonne 100 enes différents de mémoire) avec une montagne de règles de gestions à reprendre en refactorant le code.. j’en ai des frissons. Le reste de l’application c’est pire. Pour donner une idée c’est en Java et les sources faisaient 1Go et lancer le projet en local prennait 15 20 min… Le projet aurait dû prendre 4 ans. J’ai appris qu’il a finit l’année dernière. 11 ans c’est pas mal mdr

et lancer le projet en local prennait 15 20 min… Le projet aurait dû prendre 4 ans. J’ai appris qu’il a finit l’année dernière. 11 ans c’est pas mal mdr

Dans ce genres de projets les échecs sont largement partagés entre le prestataire pour ses choix techniques et architecturaux parfois discutable et le client qui n’est pas souvent à la hauteur des enjeux

Le 22/01/2021 à 14h11

Je dis pas que c’est un logiciel d’une immense simplicité, simplement le fait que sopra a facturé 330000 hommes.jours (sur une hypothèse à 1000€/jour/consultant, normalement ce ne sont pas des juniors) à la défense me paraît extrêmement choquant. 330000 hommes.jours, c’est dans les 1500 hommes.ans, c’est gigantesque.

Edit : pour un logiciel qui faisait des erreurs gigantesques : je veux dire, ok c’est complexe parce qu’il y a des statuts, les opex, etc., mais comment on peut expliquer qu’un soldat ne touche même pas sa solde de base ?

Le 22/01/2021 à 15h12

Ce n’était pas Sopra mais Steria (même si les deux sociétés ont fusionnées depuis)

Le 22/01/2021 à 15h27

Quand on regarde l’historique de ses applications car il y en a eu plusieurs abandonnée je comprend ce coup faramineux. Voir https://fr.m.wikipedia.org/wiki/Logiciel_unique_%C3%A0_vocation_interarm%C3%A9es_de_la_solde#:~:text=Le%20logiciel%20unique%20%C3%A0%20vocation,services%20communs%20(sant%C3%A9%2C%20essences%2C">là c’est encore pire que ce que j’avais entendu parlé une gouvernance qui bouge sans cesse, un métier effroyablement complexe et des problèmes côté intégrateur. La bonne soupe pour un bon échec.

une gouvernance qui bouge sans cesse, un métier effroyablement complexe et des problèmes côté intégrateur. La bonne soupe pour un bon échec.

La partie que je préfère c’est que côté armée ils ont refait des specs fonctionnelles après la MEP mdrr

Le 22/01/2021 à 19h44

Il me semble (mais je peux me tromper) qu’effectivement steria a commencé, que sopra (mais ma méprise vient probablement du fait que c’était déjà post fusion et que ça incluait steria) est intervenu sur le passage au prélèvement à la source (facturé 30 millions d’euros, là on se fout vraiment du monde) et … que le successeur de Louvois a fait l’objet d’un appel d’offre remporté par (roulements de tambours) Sopra-Steria !

En fait, à la lecture de l’article wiki, le logiciel de base était de sopra (mais il fonctionnait possiblement bien vu qu’il ne me semble pas qu’on en ait parlé à l’époque).