Les insuffisances de LastPass fustigées par des chercheurs en sécurité

Omissions, demi vérités et mensonges

Le 29 décembre 2022 à 16h15

6 min

Internet

Internet

LastPass est revenue récemment sur de nouveaux développements, toujours dans le sillage de la première fuite révélée en août dernier. Sa communication a depuis été analysée par plusieurs chercheurs, et on ne peut pas dire que l’entreprise en ressorte grandie. Tous pointent le manque de précision, quand ce n'est pas une communication volontairement trompeuse.

La semaine dernière, on apprenait que des données utilisateurs étaient finalement dans la nature. Un message très différent des précédents et qui impliquait cette fois des coffres-forts dans la nature. Certes, le chiffrement appliqué à ces données rendait virtuellement impossible leur récupération par force brute, à moins que le mot de passe maître soit trop court ou utilisé sur d’autres services, qui viendraient eux aussi à être piratés.

Pourtant, l’annonce de LastPass a depuis été passée au crible par des chercheurs en sécurité, qui en critiquent la forme et le fond. C’est notamment le cas de Wladimir Palant, connu entre autres pour sa participation au développement d’Adblock Pro. Dans un billet, il dénonce la communication de l’entreprise, « pleine d’omissions, demi vérités et purs mensonges », en analysant pratiquement chaque ligne des explications.

Avalanche de reproches

Il pointe par exemple « l’engagement pour la transparence » qui n’est autre qu’une obligation légale de communiquer sur ce type d’incident. Il souligne également une communication qui s’évertue à séparer la fuite d’août et les derniers développements. Selon le chercheur, nous sommes en face d’un cas classique de « mouvement latéral », ces développements n’ayant été rendus possibles que grâce aux informations volées en août.

Il cite d’autres éléments problématiques, comme le relevé des adresses IP, qui pourrait être suffisant pour créer des historiques propres à chaque client, ou encore l’absence de chiffrement pour les URL des sites, surtout quand ils sont accompagnés d’arguments.

L’un des plus gros reproches adressés à LastPass concerne sa communication sur le mot de passe. L’entreprise indique par exemple que cette information n’est jamais sue ni enregistrée de son côté, du fait de leur architecture Zero Knowledge. Mais pour Palant, ce n’est pas toujours vrai, car il arrive que l’extension pour navigateur communique avec le site principal pour certaines actions.

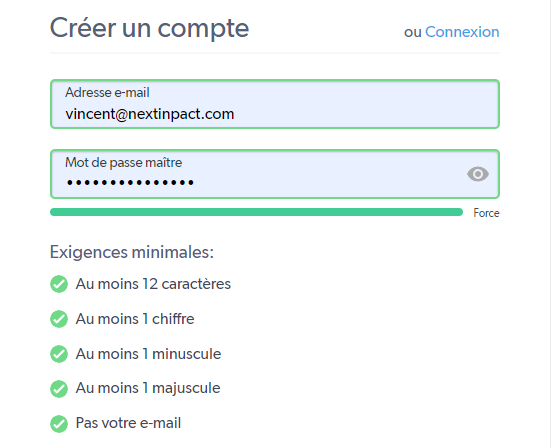

En outre, tout va bien pour le mot de passe maître, à condition que les utilisateurs aient suivi les bonnes pratiques. Pour le chercheur, LastPass se prépare tout simplement à « blâmer les victimes ». Il rappelle que le passage à 12 caractères minimum pour le mot de passe maître ne date que de 2018, et qu’aucune règle n’est venue imposer ce changement aux utilisateurs existants, qui ont toujours un mot de 8 caractères. Ils n’ont pas été prévenus, et encore moins invités à le changer.

Même chose pour les itérations PBKDF2. Dans notre article, nous avions souligné que les 100 100 itérations revendiquées par LastPass étaient un peu courtes face aux 310 000 recommandées par OWASP (Open Web Application Security Project). Ces 100 100 sont également arrivées en 2018, et LastPass n’en appliquait auparavant que 5 000.

Palant indique que son compte, créé juste avant ces changements en 2018, a toujours un mot de passe de 8 caractères et 5 000 itérations. Pour le chercheur, il est évident que de nombreuses autres personnes sont concernées. Il ajoute que LastPass aurait pu aisément renforcer la sécurité générale de l’ensemble, à la manière de 1Password, qui a ajouté une clé secrète pour le chiffrement des données, la rendant aussi nécessaire que le mot de passe maître pour déchiffrer les données.

Quant au conseil donné par LastPass de n’entreprendre aucune action particulière, il est qualifié de « négligence grossière » par Wladimir Palant : « Il y a assurément des actions recommandées à prendre, et pas seulement pour les personnes ayant un mot de passe maître beaucoup trop simple ou un nombre trop faible d’itérations. Des pirates suffisamment déterminés pourront décrypter les données de presque tout le monde. La question est de savoir si le jeu en vaut pour eux la chandelle ».

Palant recommande donc à toute personne ayant un profil de « haute valeur » – activistes, dissidents, journalistes, administrateurs d’entreprises… – de changer l’intégralité de ses mots de passe.

Passer à la concurrence

Palant recommande également de passer à la concurrence, en tout cas chez un prestataire prenant davantage au sérieux la sécurité des données lui étant confiées. Il n’est d’ailleurs pas le seul à le faire.

Le son de cloche est identique chez Jeremi Gosney, qui s’en prend violemment au « Zero Knowledge » de LastPass, qu’il qualifie de « mensonge éhonté ». Selon lui, l’entreprise a « à peu près autant de connaissance qu’un gestionnaire de mots de passe peut en avoir ». Sa recommandation est donc claire : il faut passer à la concurrence et prendre connaissance des pratiques de sécurité d’un acteur avant de lui confier des données aussi importantes.

À propos de concurrence, l’annonce de LastPass a été suffisamment remarquée pour que 1Password sorte de sa réserve. Jeffrey Goldberg, principal architecte sécurité, a ainsi publié hier un billet de réaction sur le blog de l’entreprise, dont le titre fait directement référence au communiqué de LastPass.

Dans ce dernier, on apprenait qu’avec les paramètres par défaut d’un compte LastPass, il faudrait jusqu’à un million d’années pour décrypter les données stockées dans le coffre-fort. Pour Goldberg, cette déclaration est « hautement trompeuse », car elle ne fonctionne que pour un mot de passe long d’au moins 12 caractères et parfaitement aléatoire. Cette dernière condition est loin d’être atteinte dans l’immense majorité des cas, à moins d’être passé par un générateur tiers ou d’avoir composé une phrase de passe. Donc en n’ayant pas suivi les recommandations de LastPass.

Si ce type de communication est rare au sein d’entreprises d’un même secteur – personne ne souhaite être à son tour fustigé en cas de problème – le billet aborde d’importants points techniques. Surtout, il met le doigt sur un élément de communication de LastPass critiqué par d’autres chercheurs : la volonté de minimiser les faits. Selon 1Password, cette stratégie ne sert à rien : il faut tout faire pour éviter une brèche, mais il faut aussi avoir un plan clair dans le cas où elle se produirait.

Notez qu’un auto-hébergement peut être une solution, qu’il s’agisse d’une base KeePass partagée ou d’une variante dédiée comme celle de BitWarden. Mais attention, car l’auto-hébergement peut engendrer ses propres difficultés et il vaut mieux savoir dans quoi on se lance.

Les insuffisances de LastPass fustigées par des chercheurs en sécurité

-

Avalanche de reproches

-

Passer à la concurrence

Commentaires (44)

Le 29/12/2022 à 16h36

Ici, on parle de 1Password en concurrent sérieux, mais qu’en est t-il de Dashlane?

Le 29/12/2022 à 18h52

Ils n’allaient pas tous les citer. Mais déjà avant, la seul chose qui faisait gagner lastpass avec un comparatif dahslane, c’était son offre tarifaire.

Le 30/12/2022 à 01h47

perso j’utilise dashlane depuis pas mal de temps mais la je vais changer car ils n’ont plus d’application windows, il faut lancer un firefox ou autre pour aller dans l’extension pour voir ses mots de passe et ca c’est rédhibitoire pour moi

Le 30/12/2022 à 06h59

Pour moi l’application Windows était un frein pour que je prenne Dashlane. Je trouve ça hyper contraignant.

Je préfère le système de bitwarden qui est 100% sur l’extension et propose une copie via une extension Windows en electron.

Après 90% de mes mots de passe sont pour internet, si tu gère du ssh ou autre je comprends l’intérêt.

Le 29/12/2022 à 16h53

Dashlane utilise un cryptage Argon je crois pour le hachage. Une double authentification est également fortement recommandé par le logiciel.

Après on est sur des sources fermées contrairement à bitwarden ça ne prouve pas que c’est moins sécurisé, juste plus opaque.

Le 29/12/2022 à 17h16

1Password qui est passé totalement à l’abonnement plutôt que des coffres locaux histoire de se faire plus de blés. Ils utilisent une technologie totalement propriétaire et on n’est pas à l’abri de surprises fâcheuses également de leur côté.

Le 29/12/2022 à 17h40

Ils passent de héros à Zéro chez LastPass en quelques années. Comme si le déveloopement de l’outil avait été arrêté depuis le rachat par LogmeIn.

Le 29/12/2022 à 19h46

Bonjour,

Quel est l’intérêt de ces password manager en ligne si ce n’est de permettre aux pirates de tous poils de bruteforcer les comptes depuis leur toilettes.

Combien ont une sécu anti bruteforce / detection des device inconnue / alerte si geolocalisation des tentatives inabituelle. ?

Merci

Le 29/12/2022 à 22h48

La sécurité anti bruteforce est assurée normalement par l’algorithme de dérivation, qui permet de générer la clé à partir du mot de passe. Il doit demander des ressources en calcul et en mémoire suffisamment lourdes pour rendre une attaque en force brute inefficace.

Dans ce genre de logiciel, il est utilisé une seul fois, lorsqu’on saisi son mot de passe. Donc la lenteur de l’agorithme n’est pas gênante a l’usage. Le décryptage des données utilise ensuite la clé générée, qui est nettement plus longue que un mot de passe, et donc plus dur à attaquer en force brute.

De mon point de vu, les solutions de type gestionnaire de mot de passe n’ont d’intérêt que si on suit strictement deux règles :

Au final, avec ces règles, on se retrouve a retenir un mot de passe complexe, et à prendre soin d’un deuxième facteur, mais on n’a plus a retenir d’autre mots de passe.

Le 30/12/2022 à 07h44

Je ne vois pas ce qui limite un bruteforcing via le formulaire d’authentification de la plateforme.

Le 29/12/2022 à 20h58

Comme je m’intéressent au chiffrement et donc à ce genre de problématique, malgré tout ce que disent les éditeurs, j’ai du mal avec les offres en ligne.

Et pourtant je pense que 1Password semble avoir la meilleur stratégie.

Pour les données ayant fuitées, les pirates vont se concentrer sur les coffres ayant des URLs avec des sites qui les intéressent. Voir même vendre les coffres (cassé ou non) en fonction des URLs présentent dedans.

Le 29/12/2022 à 22h33

mon abonnement LastPass termine en juillet; va falloir que je teste un remplaçant…

Bitwarden semble sympa; le temps de tester, puis migrer la famille dessus.

Le 30/12/2022 à 07h00

Pfff… j’ai migré vers keepass XC quelques semaines après l’incident

Ça me conforte dans le fait que les solutions « cloud » sont une mauvaise idée.

Le 30/12/2022 à 07h41

Le 30/12/2022 à 08h46

Comme précisé dans l’article par Vincent, tout dépends de l’usage :) et ici on parle bien d’un usage multi devices, pas forcément de “Local” :p

Keepass permet justement ce type d’usage, mais faudrait se renseigner un minimum avant de commenter.

Sinon, tu prends un fichier texte “password.txt”

[MyLife]

Base Keepass avec login par MDP un poil long/complexe (20) + fichier clé

Référentiel base sur mon NAS, fichier clé uniquement présent sur les Devices, pas sur le NAS, changement de fichier clé de manière aléatoire sur tous mes Devices max 1/an.

Backup distant du NAS sur un autre dans un espace chiffré accessible uniquement au compte admin (qui ne s’appelle pas “Admin”) et à mon compte.

[MyLife]

Soit tu quitte LasPass & Co en essayant de reproduire un minimum leur produit, soit tu passes a un service en ligne équivalent.

Le 30/12/2022 à 13h41

Merci je suis un minimum renseigné.

Et ton montage n’est pas plus ou moins sur, il est juste différent.

Non, il n’a aucun mot de passe, il a des fichiers chiffrés qu’il ne pourra pas casser. Tout comme si qlq trouve ton kdbx.

Oui, comme déjà dit dans les précédents articles, chacun fait comme il l’entend. Mais un keepass n’est pas plus sécurisé, le principe est le même. Et ce n’est pas à la porté de tout le monde de mettre cela en place (multi-device avec un synchro).

En quoi c’est plus sur en fait ?

Le principe de base de sécurité en informatique, c’est de ne pas croire que parce qu’on est plus petit et sans intérêt, on ne risque rien.

Comme je l’ai déjà dit, il n’y a pas de bonne au mauvaise solution. Un gestionnaire de mot de passe est un bon début en soit. Un fournisseur en Cloud qui chiffre de bout en bout et ne stock pas les MDP de ses utilisateurs = zéro risque (tout comme un keepass géré en solo).

La seule chose qui peut fuiter c’est les données client, donc même chose que pour les dizaines de comptes que vous avez ailleurs.

Le 30/12/2022 à 09h19

Si tu veux revendre c’est bien plus rentable de pirater un cloud.

Le 30/12/2022 à 09h22

Question de néophyte sur le sujet : pour un usage à 100% Internet (uniquement sauvegarde de logins/mdp de sites) et avec un besoin de synchro entre différents PC et mobiles, et un usage de Firefox comme navigateur sur PC/mobile, pourquoi serait-ce une très mauvaise idée d’utiliser tout simplement la fonctionnalité de synchro des mots de passe offerte par Firefox ?

C’est pour un ami bien sûr. Moi mes mots de passe font tous plus de 45 caractères, sont randoms et uniques, et ne sont mémorisés que dans ma tête.

Le 30/12/2022 à 12h48

Cela te permet de donner accès a un site en particulier a qui tu veux, d’avoir des vault avec la famille (netflix,…) oui seulement pour ton couple (amazon, impots…) ou juste pour toi (nextimpact,…).

Tu as la gestion du 2FA directement intégrer ce qui est plutôt sympas.

De mon utilisation de 1password, j’ai vraiment une utilisation flawless, que ça soit sur mon téléphone, ordinateur perso, ordinateur pro, téléphone de ma femme…

Le 30/12/2022 à 19h53

Le 2FA ne sert pas pour chiffrer les coffres mais uniquement pour l’accès aux données locales et en RAM permettant le déchiffrement.

Le 30/12/2022 à 13h56

45 caractères, randoms, uniques et tous en mémoire ! Tu n’en as pas beaucoup ou tu es fort en mémorisation :)

D’ailleurs beaucoup de services/sites n ‘autorisent pas 45 caractères. J’ai encore eu le cas avec ma mutuelle hier. Par défaut je génère en 16 caractères, et ils n’acceptaient que 15 max ..

Un peu de lecture, même si ca date un peu ! Inutile de faire du 45 caractères ;)

Next INpact

Next INpact

Le 30/12/2022 à 09h24

Keepass est un programme. Tu stockes les données où tu le souhaites.

Pour ma part, c’est sur un onedrive avec recopie local, avec le client android et mes clients windows qui sont en synchronisation, et les modules d’interraction Kee pour Firefox. Et un mot de passe maitre et une yubikey.

Je peux lire mes mots de passe d’où je veux, et je dépends d’aucun service….

Le 30/12/2022 à 09h34

Si, de Onedrive :)

Le 30/12/2022 à 12h50

Bah non, j’ai des backups locaux du fichier Keepass ;) Que ce soit sous Android ou sous Windows.

Bien tenté ^^

Le 30/12/2022 à 09h36

Perso BitWarden tourne depuis plusieurs années en docker avec sso…etc, je ne peux que le conseiller. Docker facile à mettre à jour, plugins top…etc

Le 30/12/2022 à 10h59

Concrètement avec 1Password, il faut que le pirate récupère ton coffre, récupère ta Secret Key (uniquement sur tes devices, jamais stockée dans le cloud), et casse ton mot de passe. Est-ce que c’est 100% incrackable ? certainement pas, rien n’est 100% sûr, mais les moyens à déployer pour y arriver sont extrêmes, donc à moins d’être une cible pour la NSA on est plutôt tranquille.

Le 30/12/2022 à 11h47

Utilisateur de LastPass depuis des années j’en suis très satisfait, mais à la vue des brèches récurrentes je commence à me demander si je ne vais pas aller voir ailleurs !

Même si aucune méthode n’est inviolable, est-ce que d’autres gestionnaires (1password, bitwarden, dashlane, etc) proposent une méthode assurant (au moins d’un point de vue théorique/mathématique) une meilleure sécurité ?

Le 30/12/2022 à 12h42

Je suis dans la même situation que toi …. c’est quand même un outil bien pratique pour du multi appareil, sans forcement avoir sa propre architecture chez soit.

Le 30/12/2022 à 19h46

1password le fait via sa secret key qui complète le mot de passe utilisateur pour déchiffrer les coffres.

Le 30/12/2022 à 12h06

Donc a moins que quelqu’un m’en veuille personnellement, je trouve que ça va.

Comme dit ailleurs, l’intérêt d’aller pirater lastpass, dashlane, ou n’importe quelle autre solution cloud, c’est que si tu trouves une faille c’est jackpot. Je suis pas millionnaire, je suis pas a la tête d’une boîte de sécurité ou d’une mafia… je suis pas digne d’intérêt, c’est aussi ça ma « protection »

Ah et côté dépendance, j’ai besoin d’un ddns et d’internet, c’est tout.

Le 30/12/2022 à 14h11

Cette dernière phrase était ironique je pense

Le 30/12/2022 à 14h14

Le 30/12/2022 à 14h53

T’es mauvais !! (joke)

Y’a également la copie Locale en cas d’indispo temporaire du lien Internet normalement, et au pire, la synchro poste à poste si jamais en dernier dernier recours :)

Marche aussi anéfé

L’article parle bien de solution synchroniées en ligne, donc infra mis en place en perso ou s’appuyant sur un thier type 1password, LastPass, on est bien dans le même registre.

La différence est de gérer soit même (copie locale manuelle, ou via un serveur/nas) le coffre de mots de passes.

Et au passage, Keepass a été audité pour avoir une certif critère commun par l’ANSSI

Ton discours est juste à côté de la plaque, je suis désolé de te l’exposer.

1st degré … hab bah bravos …

Tu penses, donc tu es Suisse ?

Bien évidemment que c’est une boutade

Le 30/12/2022 à 14h55

Je réponds a un commentaire, je ne fais pas référence à l’article.

Et je ne vois pas le rapport entre mon commentaire et keepass (que j’utilise soit dit en passant).

Mais pas de quoi être désolé.

Le 30/12/2022 à 21h50

C’est un peu raccourcis quand même… certes le risque zéro n’existe pas mais il y a les probabilités. Pour un hacker, une chaine de boulangerie représente bien moins d’intérêt qu’une boite qui stock des tonnes de données d’utilisateurs. Revendre les données récupéré est plus rentable. Sauf si le hacker a des actions dans une entité concurrente éventuellement.

Un particulier aura peu de chance de se faire attaquer directement sauf s’il fait partie d’un réseau criminel, d’une boite armement, une OIV ou un truc un peu exotique.

Soit c’est directement/indirectement pour de l’argent, soit c’est pour nuire.

Donc statistiquement c’est surtout des attaques de masse dont je dois me méfier.

A mon avis je risque des conflits de synchro si je rajoute un resilio/syncthing de poste à poste

Les routeurs Synology gère le failover/loadbalance WAN. En théorie le DDNS marcherait si je me prenait un abonnement 4G en plus mais je risque de me faire refouler par le CGNAT des offres classiques… Je pense que je pourrais surmonter une petite indisponibilité mais on pourrait pousser encore plus loin en montant un cluster de Syno sur 3 sites sinon.

Le 03/01/2023 à 17h08

Pas du tout. En fait, c’est très simple, il suffit juste de mémoriser une décimale de pi par site web. Ensuite, on prend les 45 décimales suivantes, et ça fait un mot de passe unique, c’est simple. Et il suffit donc de ne mémoriser qu’un simple nombre par site web, easy.

Et accessoirement, de connaître les décimales de pi par coeur, Mais ça, c’est de la culture générale.

(je précise à tout hasard : c’était bien de l’ironie, et cela reste de l’ironie. Je m’appuie sur la fonctionnalité de sauvegarde de mot de passe de Firefox en pratique, d’où ma question initiale sur la fiabilité de cette solution très simple au quotidien)

Le 30/12/2022 à 15h39

Est-ce qu’on sait s’il y a d’autres services du même genre qui ne chiffrent pas certaines données, à l’image de l’URL pour LastPass ?

Le 30/12/2022 à 16h25

Y’a peu (pas) de com de ces services sur les données “non sensibles”.

C’est bien dommage d’ailleurs.

Le cas Last Pass les aiderai peut être à communiquer là-dessus pour se démarquer justement.

Le 30/12/2022 à 16h39

Et pour ce qui est de Bitwarden ? C’est open source, donc on doit pouvoir savoir normalement.

J’ai lu sur leur site que TOUT est chiffré, mais j’ai pas été voir le code.

Le 30/12/2022 à 16h23

Bah, c’est un peut le but d répondre aux commentaires, mais en lien avec l’article à la base

Le 30/12/2022 à 16h43

Je vois ici que Bitwarden n’a “que” 100 001 + 100 000 itérations PBKDF2 : https://bitwarden.com/help/what-encryption-is-used/

Est-ce que certains savent quel risque il y a derrière, par rapport aux 320 000 préconisés par OWASP ?

Le 30/12/2022 à 22h38

Un coffre chiffré avec un bon pwd, qu’il soit chez toi ou chez un fournisseur cloud, ça reste la même chose de mon point de vu. Ça reste un fichier inexploitable en l’etat.

Le 31/12/2022 à 09h31

Perso c’est le côté vérifiable que je préfère à mon choix Keepass + Synchro Claude. Je sais que Keepass est une base chiffrée, car c’est vérifiable. Et j’ai une certaine confiance dans l’hébergeur du stockage vu que ça fait quelques 15 ans que je les connais avec très peu de casseroles à leur actif. Si d’aventure le storage Claude était compromis, je sais que la base devrait tenir le temps que je change tout son contenu (à moins d’une faille, on est pas à l’abris non plus).

Là où un service en ligne de stockage de secrets, je ne peux que reposer sur la promesse du prestataire (et la preuve sociale qu’ils affichent sur leur site - “ils nous font confiance : name drop” - n’est pas un argument pour moi). Et quand je vois des articles de ce genre, ben je suis content de ne pas leur faire confiance.

En gros c’est la même chose pour moi que les vendeurs de VPN qui ne reposent que sur des promesses invérifiables. Et quand ça se met à fuiter, on découvre que ça trace plus ça ne le promet.

Le 04/01/2023 à 09h05

Je parlais dans l’usage, ou pour te connecter au site X, tu peut stocker login/password et code 2fa :)