Windows 11 24H2 activera par défaut BitLocker sur les nouvelles installations

Quelques belles colères en perspective

La prochaine évolution majeure de Windows 11 présentera un changement important sur les nouvelles installations : l’activation par défaut du chiffrement BitLocker. Cette décision ne sera pas sans conséquences dans certains cas.

Le 14 mai 2024 à 12h01

8 min

Logiciel

Logiciel

BitLocker est une technologie de chiffrement logiciel pour les partitions. Elle existe depuis Vista et est traditionnellement fournie avec les éditions Pro et Enterprise de Windows. Depuis Windows 10 Pro, il n’est ainsi pas rare de trouver dans le commerce des ordinateurs portables dont le disque est déjà chiffré.

En théorie, ce chiffrement intégral, basé sur XTS-AES 128 ou 256 bits, permet la protection des données. En effet, en cas de vol de l’appareil, les données ne seront pas accessibles sans la clé. C’est du moins l’effet recherché, car cette protection n’est pas absolue.

Microsoft a dans l’idée de généraliser BitLocker à l’ensemble des versions de Windows 11, y compris l’édition Famille, sur toutes les nouvelles installations. À moins que l’éditeur ne communique abondamment sur ce changement, il y aura cependant des problèmes.

BitLocker par défaut sur les installations Windows 11 24H2

La prochaine mise à jour majeure du système, estampillée 24H2, sera proposée au téléchargement dans les mois qui viennent. Son installation fournira comme d’habitude une liste plus ou moins touffue de nouveautés, sans modifier le comportement de BitLocker. En cas de nouvelle installation cependant, la situation pourra évoluer.

Comme le rappelle le site allemand Deskmodder qui a diffusé l’information, il faut que deux conditions soient réunies. D’abord, que l’ordinateur intègre une puce TPM 1.2 au moins. Ce qui devrait être le cas pour toutes les machines compatibles Windows 11, puisque c’est l’un des prérequis du système. Deuxièmement, un flag doit être actif dans l’UEFI du PC. C’est généralement le cas des portables et PC de bureau vendus par les grands constructeurs comme Dell, HP ou encore Lenovo (les OEM). En revanche, les cartes mères vendues au détail sont très rarement concernées.

Le plus souvent, la version Famille de Windows 11 n’est pas fournie avec BitLocker, mais il arrive que des portables de marques connues l’aient quand même. Le changement prévu par Microsoft pourrait donc avoir un impact significatif en généralisant ce chiffrement à toutes les machines compatibles Windows 11 et provenant des OEM.

Les risques liés à BitLocker

L’activation par défaut de BitLocker sur les nouvelles installations devrait, on l’espère en tout cas, faire l’objet d’une communication claire. L’idée part sans doute d’un « bon sentiment », mais un tel changement n’est pas anodin.

D’abord pour des questions pratiques. Le chiffrement s’active en effet pour tous les disques. Si vous faites une installation neuve, que BitLocker fait son travail et que vous réinstallez Windows par la suite, il faut mieux s’assurer que vous avez sauvegardé les clés avant de vous lancer dans l’opération. Dans le cas contraire, une fois Windows réinstallé, les données présentes sur les autres disques ne seront plus accessibles.

La sauvegarde des clés se fait normalement – et par défaut – sur le compte Microsoft. Les clés sont ainsi disponibles depuis ce dernier à cette adresse. Vous devriez voir une page comme celle-ci :

Si elles ne sont pas sur le compte, il est en théorie possible de les récupérer depuis les options de BitLocker pour les sauvegarder sur un autre support ou les imprimer. Concernant l’impression, il peut tout à fait s’agir d’un export PDF.

Un impact visible sur les performances

Puisqu’il n’y a pour l’instant aucune communication pendant l’installation, ce processus peut passer complètement inaperçu. On peut cependant se douter de quelque chose selon les performances de la machine. Le chiffrement opéré par BitLocker est en effet logiciel et a un impact plus ou moins important sur les performances du disque. Tom’s Hardware avait procédé à des tests en octobre dernier. Nos confrères avaient constaté une chute de 20 % en moyenne, pouvant grimper à 45 % selon les scénarios.

La situation est très différente des Mac, où FileVault peut être activé sans crainte d’impact sur les performances de la machine. Mais Apple contrôle le logiciel et le matériel, lui permettant une accélération matérielle des opérations.

Autre grande différence avec les Mac d’ailleurs, la sécurité de BitLocker ne tient pas compte du code PIN de la session. Cette ouverture a permis à un youtubeur d’expliquer dans une vidéo comment contourner la protection en très peu de temps et avec moins de 10 dollars de matériel. Il s’agissait cependant d’un cas un peu spécifique, qui réclamait des conditions précises, notamment un connecteur LPC libre.

Vérifier la présence du chiffrement des données

Il est important de savoir si le chiffrement des données est activé. Comme vu, il peut expliquer sur certaines configurations des performances un peu décevantes lors des accès disques. Surtout, cette connaissance permet de préparer le terrain à une éventuelle réinstallation de Windows.

Plutôt que de passer par l’interface, il existe une commande permettant d’afficher immédiatement le statut pour chaque lecteur, partition ou disque. Pour cela, il suffit d’ouvrir une console (Invite de commande ou Terminal) en tant qu’administrateur. L’option se trouve à droite dans le menu Démarrer quand on cherche « Invite » ou « Terminal ».

Il faut ensuite entrer la commande suivante : manage-bde -status.

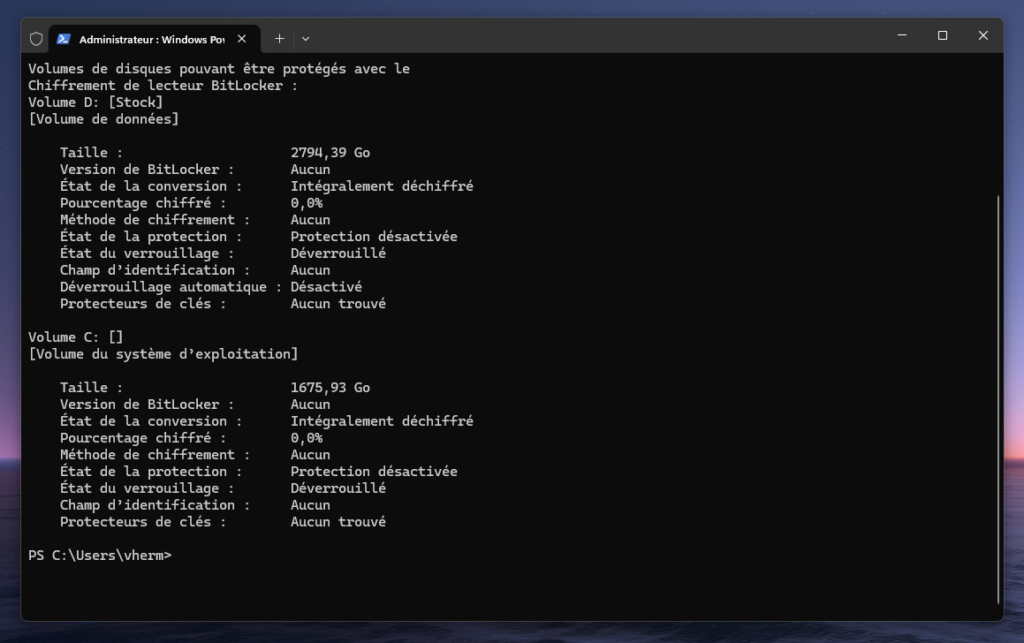

Si BitLocker est désactivé, vous obtiendrez un résultat de ce type :

On peut voir, pour chaque lecteur, la ligne « État de la conversion » renvoyant l’information : « Intégralement déchiffré ».

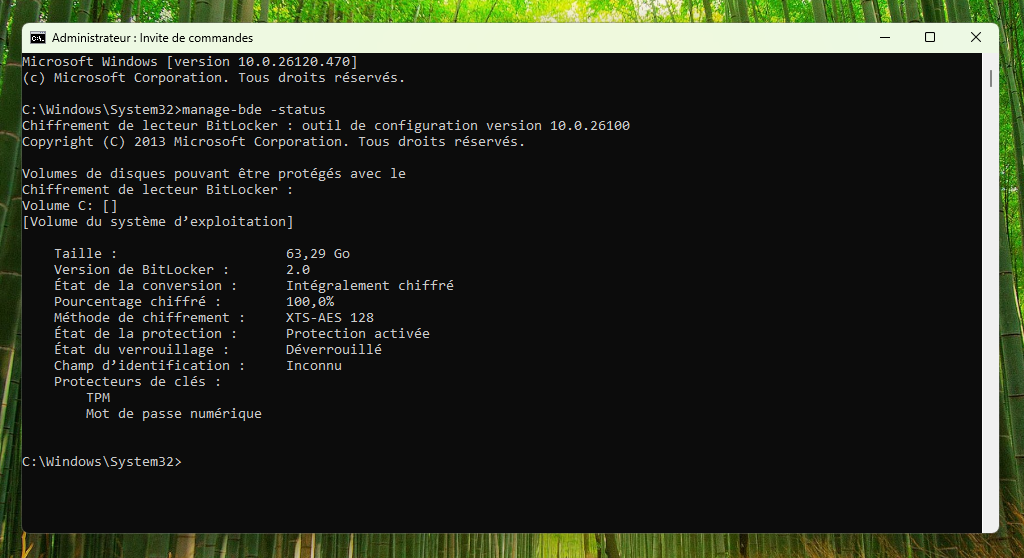

Dans le cas contraire, vous obtiendrez ce type de retour :

Cette fois, l’information est « Intégralement chiffré ».

On peut voir la version utilisée de BitLocker, le pourcentage des données chiffrées ou encore le protocole utilisé, ici XTS-AES 128.

Deux méthodes pour empêcher BitLocker de s’activer

Le problème est donc connu : durant l’installation, le processus ne pose aucune question liée à BitLocker et n’informe pas de ce changement, pourtant important. Notez que malgré nos multiples essais dans des machines virtuelles (dans VirtualBox et VMware Workstation avec la dernière ISO du canal Canary), nous n’avons pas été en mesure de constater cette activation par défaut de BitLocker. Ni sur des versions Pro, ni sur des versions Famille. En revanche, plusieurs médias ont confirmé ce comportement, ainsi que des commentaires sur plusieurs articles.

Avant de présenter deux méthodes pour empêcher BitLocker de s’activer, sachez que la désactivation est possible depuis l’application Sécurité Windows, intégrée au système (le bouclier bleu dans la zone du systray tout à droite de la barre des tâches). Cette possibilité, au moins, ne change pas.

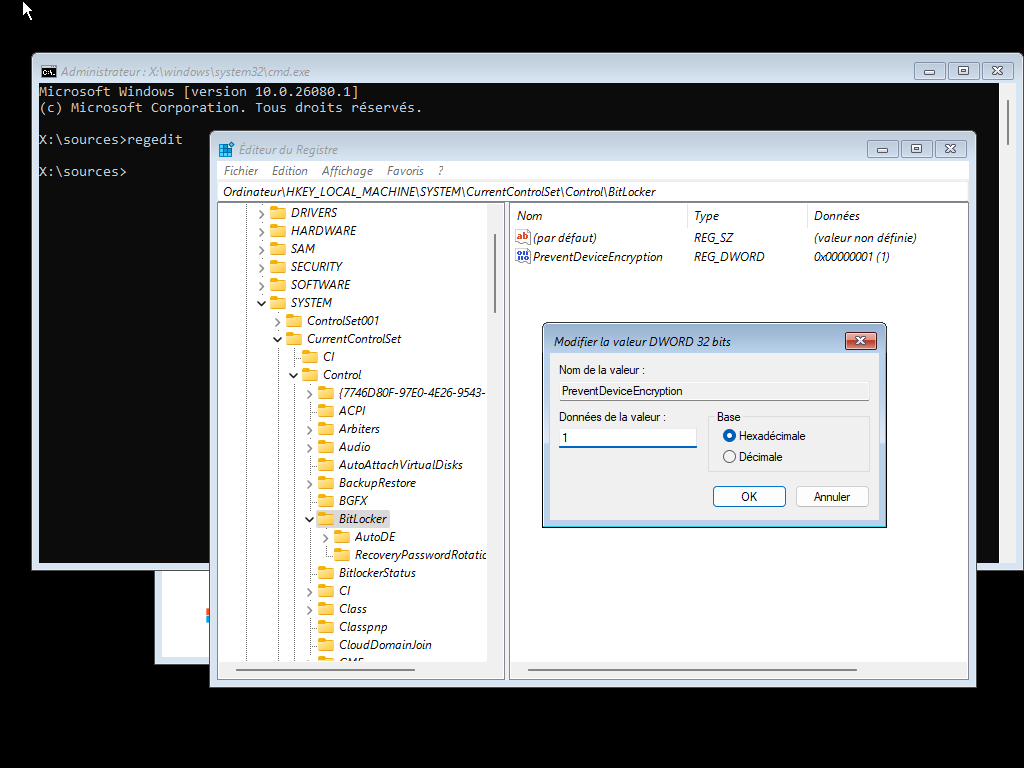

La première méthode est utilisable au début du processus d’installation, quand il vous est demandé de choisir la langue :

-

- Faire Maj + F10 pour appeler la console

-

- Taper « regedit » puis valider

-

- Se rendre dans HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker

-

- Dans la partie droite, faire un clic droit et choisir Nouveau > Valeur DWORD 32 bits

-

- Nommer la nouvelle clé « PreventDeviceEncryption » et lui donner la valeur « 1 », puis valider

-

- Fermer l’Éditeur du Registre et la console, puis continuer l’installation de Windows normalement

Préparer son propre support d'installation personnalisé

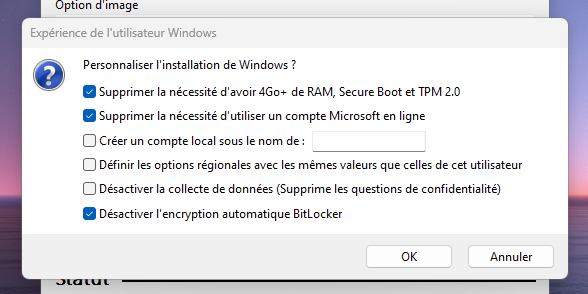

L’autre méthode consiste à préparer un support d’installation avec l’utilitaire Rufus. Ce dernier est justement dédié à cette tâche, autorisant la récupération des images ISO, la préparation de la clé USB et la sélection de certaines options. Par exemple, la possibilité d’empêcher Windows 11 de vérifier la présence de certaines caractéristiques, comme la puce TPM 2.0, ou celle de forcer le système à créer un compte local.

Pour créer le média d’installation, il vous faudra une clé USB d’au moins 8 Go et la dernière image ISO de Windows 11. On peut récupérer gratuitement cette dernière depuis le site de Microsoft. Lancez alors Rufus, sélectionnez le périphérique souhaité ainsi que l’image ISO. Il n’est normalement pas nécessaire de toucher aux autres options de la fenêtre principale.

Quand vous appuyez sur « Démarrer », un panneau apparaît, dans lequel on trouve les précieuses options. Celle qui nous intéresse est la dernière : « Désactiver l’encryption automatique BitLocker » (on appréciera la traduction française). Les autres sont à votre discrétion, sachant que les deux premières sont cochées par défaut. Après quoi, la préparation de la clé commence. On obtient à la fin un périphérique bootable avec une version de Windows.

Windows 11 24H2 activera par défaut BitLocker sur les nouvelles installations

-

BitLocker par défaut sur les installations Windows 11 24H2

-

Les risques liés à BitLocker

-

Un impact visible sur les performances

-

Vérifier la présence du chiffrement des données

-

Deux méthodes pour empêcher BitLocker de s’activer

-

Préparer son propre support d’installation personnalisé

Commentaires (69)

Le 14/05/2024 à 12h13

Perso, ce que j'ai fais, c'est que j'ai mis un mot de passe au démarrage du PC avec le BIOS, ce mot de passe m'est demandé dès que je démarre mon PC, les données ne sont pas déchiffrées avant.

Par contre, je ne sais pas ce qu'il se passe si le BIOS est reset, est-ce-que Windows réclamera la clef de déchiffrement? a me semblerait logique, parce que sinon ça sert à rien.

Peut-être que ça se gère via le BIOS ASUS de ma x670E.

Le 14/05/2024 à 12h22

C'est probablement plus solide qu'un mot de passe BIOS (qui est possiblement reset, bruteforceable...)

Le 14/05/2024 à 12h25

Ça peut être de l'alphanumérique aussi?

Je regarde ce soir dès que je rentre du taf, merci pour l'info!

Modifié le 14/05/2024 à 12h59

edit : la configuration que j'utilise pour LGPO.

edit2 : mauvaise interprétation du markdown, la frimousse est deux-points huit…

; ----------------------------------------------------------------------

; PARSING Computer POLICY

; Source file: z:\foo\{7BEE8D24-3E8A-4A05-099B-60204F4B1306}\DomainSysvol\GPO\Machine\registry.pol

Computer

SOFTWARE\Policies\Microsoft\FVE

EncryptionMethodWithXtsOs

DWORD:7

Computer

SOFTWARE\Policies\Microsoft\FVE

EncryptionMethodWithXtsFdv

DWORD:7

Computer

SOFTWARE\Policies\Microsoft\FVE

EncryptionMethodWithXtsRdv

DWORD:7

Computer

SOFTWARE\Policies\Microsoft\FVE

EncryptionMethodNoDiffuser

DWORD:4

Computer

SOFTWARE\Policies\Microsoft\FVE

EncryptionMethod

DWORD:4

Computer

SOFTWARE\Policies\Microsoft\FVE

RDVHardwareEncryption

DWORD:0

Computer

SOFTWARE\Policies\Microsoft\FVE

RDVAllowSoftwareEncryptionFailover

DWORD:0

Computer

SOFTWARE\Policies\Microsoft\FVE

RDVRestrictHardwareEncryptionAlgorithms

DWORD:0

Computer

SOFTWARE\Policies\Microsoft\FVE

RDVAllowedHardwareEncryptionAlgorithms

DELETE

Computer

SOFTWARE\Policies\Microsoft\FVE

FDVHardwareEncryption

DWORD:0

Computer

SOFTWARE\Policies\Microsoft\FVE

FDVAllowSoftwareEncryptionFailover

DWORD:0

Computer

SOFTWARE\Policies\Microsoft\FVE

FDVRestrictHardwareEncryptionAlgorithms

DWORD:0

Computer

SOFTWARE\Policies\Microsoft\FVE

FDVAllowedHardwareEncryptionAlgorithms

DELETE

Computer

SOFTWARE\Policies\Microsoft\FVE

OSHardwareEncryption

DWORD:0

Computer

SOFTWARE\Policies\Microsoft\FVE

OSAllowSoftwareEncryptionFailover

DWORD:0

Computer

SOFTWARE\Policies\Microsoft\FVE

OSRestrictHardwareEncryptionAlgorithms

DWORD:0

Computer

SOFTWARE\Policies\Microsoft\FVE

OSAllowedHardwareEncryptionAlgorithms

DELETE

Computer

SOFTWARE\Policies\Microsoft\FVE

UseEnhancedPin

DWORD:1

Computer

SOFTWARE\Policies\Microsoft\FVE

MinimumPIN

DWORD:8

Computer

SOFTWARE\Policies\Microsoft\FVE

UseAdvancedStartup

DWORD:1

Computer

SOFTWARE\Policies\Microsoft\FVE

EnableBDEWithNoTPM

DWORD:1

Computer

SOFTWARE\Policies\Microsoft\FVE

UseTPM

DWORD:2

Computer

SOFTWARE\Policies\Microsoft\FVE

UseTPMPIN

DWORD:2

Computer

SOFTWARE\Policies\Microsoft\FVE

UseTPMKey

DWORD:2

Computer

SOFTWARE\Policies\Microsoft\FVE

UseTPMKeyPIN

DWORD:2

; PARSING COMPLETED.

; ----------------------------------------------------------------------

Le 14/05/2024 à 17h01

Le 15/05/2024 à 17h43

Déjà, le disque n'est pas déchiffré au démarrage. Les données sur le disque restent chiffrées.

Quand on démarre l'ordi, l'UEFI et le TPM font des vérifications de l'état du système (basés sur les registres PCR), et si l'état du système n'est pas satisfaisant (par exemple changement du bootloader), la clé ne sera pas libérée par le TPM.

Il est possible d'ajouter également un PIN et/ou une clé de démarrage qui devront être saisi avant que le TPM ne libère la clé. Et pas besoin de se lancer dans des GPOs ou modification de registres ultra compliquées...

Une fois que la clé est libérée, les données restent chiffrées. La clé est chargée en mémoire, et les données sont chiffrées/déchiffrées à la volée de manière transparente.

Perso je trouve que c'est une très bonne chose que MS mette ça en place, ça aurait dû être fait depuis longtemps. Cet article complètement à charge nous le présente principalement comme un risque, mais il faut garder à l'esprit que tous nos smartphones sont complètement chiffrés de manière transparentes depuis des années sans que ça pose le moindre problème. Perso j'utilise Bitlocker sur tous mes disques depuis que ça existe, sans jamais aucun souci. J'ai eu 2-3 fois à saisir la clé de récupération suite à des bourdes de ma part et des évolutions matérielles, mais tout s'est toujours bien passé.

Le 15/05/2024 à 17h54

Source?

Le 15/05/2024 à 18h28

Le 16/05/2024 à 10h30

Merci de confirmer.

Le 16/05/2024 à 10h44

Par contre, si tu veux savoir comment le mettre en œuvre, je pense qu'il vaut mieux que tu cherches par toi-même, ça m'étonnerait qu'il fasse le boulot pour toi, vu comme tu lui parles.

Le 16/05/2024 à 11h17

Mais merci de répondre quand-même.

Modifié le 15/05/2024 à 20h19

Un ordinateur ne fonctionne pas ainsi, et tend à centraliser moultes documents/photos sur des années voir des décénnies. Microsoft tente d'imposer le fonctionnement smartphone sur PC avec l'aide du compte Microsoft et de OneDrive qui de base prend les répertoires Docs/Images, mais l'espace gratuit risible de 5 Go est une insulte pour un usage PC et oblige à la souscription d'espace ce que beaucoup refuse (du moins quand ils savent ce qu'est OneDrive, ce qui est déjà rare en soi). Ça aurait pû être intéressant si on avait 50 Go gratuit, pas moins.

Le résultat est que cette activation de Bitlocker est une bombe à retardement. Un PC n'est pas un smartphone.

Le 15/05/2024 à 11h12

Le souci c'est que c'est chatouilleux, du moins sur mon probook :

- un dual boot avec grub -> demande de recovery quasi systématique (problème de config je dirais, mais n'utilisant windows que pour installer les maj de bios / firmware, jamais pris le temps de creuser)

- une maj du bios -> parfois demande de recovery

Sur d'autres machines, c'est moins instable, mais j'en connais quelques uns qui ont perdu leurs données en n'ayant pas pris soin de stocker leur clé de récupération.

Le 15/05/2024 à 11h33

Mais ce que je sais, c'est que j'ai déjà reset le BIOS, sans que ça ne reset le TPM, et ça me pose problème, et je ne sais pas comment le régler dans le BIOS.

Le 14/05/2024 à 13h17

La communication de la clé bitlocker entre le tpm et le CPU n'est pas chiffrée.

Si le tpm n'est pas intégré au processeur, la clé est accessible avec un raspberry zéro

Démonstration ici :

Le 14/05/2024 à 14h13

Le 14/05/2024 à 14h22

Modifié le 16/05/2024 à 23h31

Le 14/05/2024 à 15h09

Pour ceux qui ont à craindre, ils ont surement déjà opté pour une solution alternative plus robuste.

Personnelement, je trouve que c'est une bonne chose.

Le 14/05/2024 à 13h33

Modifié le 14/05/2024 à 14h15

La récupération des données sur un disque cramé ça concerne quel pourmillage des utilisateurs ? Toujours une question de balance... et elle est plutôt en faveur du chiffrement contre le vol en général.

Le 14/05/2024 à 22h35

Le 14/05/2024 à 23h25

Le 14/05/2024 à 15h06

Le 14/05/2024 à 22h34

Le 14/05/2024 à 23h00

Si le disque est mort et que tu fais une récup "mécanique", on est sur un scénario que je refuse de croire "courant".

Le 15/05/2024 à 15h10

Encore moins réaliser et ou récupérer la sauvegarde de leurs clé BitLocker.

Le 18/05/2024 à 08h00

Le 14/05/2024 à 14h03

C'était sans doute de ma faute, j'avais mis à jour le BIOS de ma carte mère.

Le 14/05/2024 à 14h17

Le 14/05/2024 à 16h53

Modifié le 14/05/2024 à 14h20

Les 20 ou 40% de pertes, c'est bon pour de vieux CPU atom et autres vieilleries.

Modifié le 15/05/2024 à 17h38

Quand je l'ai reçu, je comprenais pas pourquoi les perfs étaient si mauvaise. En fouillant un peu, j'ai vu qu'il y avait bitlocker, et après désactivation j'ai obtenu les perfs attendu pour la config.

Je me souviens plus des chiffres, mais les 20% de perfs en moins y était largement !

Le 14/05/2024 à 14h39

Modifié le 14/05/2024 à 15h14

D'ailleurs je me demande le % de personnes utilisant un ordinateur qui savent qu'en appuyant sur F2 ou DEL durant le POST, on arrive sur un "programme avec plein de menus et que des intitulés avec des noms trop trop bizarres incompréhensibles"

Et je vais être honnête aussi, sur certains BIOS, ça arrive que pour la moitié des options, je n'ai aucune idée de à quoi ça sert et ce que ça veut dire.

Je parle de "tweaks" pour le CPU par exemple... Sauf à utiliser un autre ordi à côté ou un smartphone pour chercher les définitions une par une sur Internet.

Modifié le 14/05/2024 à 16h10

p.s : Rien à voir mais cette version n'impose pas de compte MS au 1er démarrage. La vieille méthode [email protected] fonctionne ^^

Le 14/05/2024 à 19h05

Le 14/05/2024 à 20h10

Le 14/05/2024 à 20h27

Le 14/05/2024 à 20h29

* chiffrement intégral (y compris les blocs libres qui pourraient contenir d'anciennes données, potentiellement sensibles) ;

* chiffrement uniquement des blocs utilisés sur le disque.

Dans les deux cas, les données écrites après avoir initié le chiffrement du disque sont toujours chiffrées et le choix de la méthode initiale de chiffrement n'a alors strictement aucune influence.

La première option est plus sûre, mais la seconde à l'avantage de ne pas écrire sur toutes les cellules du SSD et évite ainsi un cycle d'écriture.

Le 14/05/2024 à 22h17

Modifié le 14/05/2024 à 22h17

Mais d'autres membres m'ont répondu : cela n'a (a priori "évidemment") aucun impact sur les performances.

Le 15/05/2024 à 00h03

Le 14/05/2024 à 19h16

Le 14/05/2024 à 19h28

Le 14/05/2024 à 20h48

Modifié le 14/05/2024 à 21h14

Il fut un temps où nous n'avions pas besoin d'un Compte Microsoft, ça n'existait même pas. Certes on peut contourner sa demande à l'installation mais ça reste un fait. Et maintenant il faut aussi un code PIN à l'allumage de l'ordinateur. Je pourrais citer d'autres exemples...

Tout se complexifie sans forcément une raison apparente qui pourrait motiver l'usager lambda à s'y coller, alors qu'il n'a peut-être pas la mentalité d'adaptation permanente que requiert l'informatique moderne surtout vu que les développeurs font parfois des changements juste pour le changement (notamment les interfaces, même de sites Internet et qui déroutent plus d'un usager).

Il serait temps de revenir un peu aux racines, et d'envisager une informatique plus simple (sans pour autant aller dans le simplisme, l'usager avancé ne doit pas être menoté en contre-partie).

Le 14/05/2024 à 20h56

Et donc je montre la manipulation sur leur smartphone, alors qu'on a un PC exprès pour eux (et où c'est bien plus simple etc)

Le 14/05/2024 à 21h16

D'autres connaissent leur mot de passe mais sont dans l'incapacité de le changer

Le 15/05/2024 à 09h15

Modifié le 14/05/2024 à 21h14

Mauvaise foi ? Peut-être, mais j'ai une pleine confiance en l'incompétence de Microsoft. J'ai encore au travers du gosier la récente KB5034122...

Aussi, je suis inquiet à l'idée que tous les disques seraient chiffrés à la réinstallation. Qu'en est-il des disques externes si on a le malheur de les avoir laissé branchés ?

Le 15/05/2024 à 09h11

wmic diskdrive get Caption, MediaType, Index, InterfaceType

Le 14/05/2024 à 23h22

Le 15/05/2024 à 06h55

Le 15/05/2024 à 19h49

Le 15/05/2024 à 07h05

Qu'ils activent bitlocker "par défaut" ok, mais en donnant la possibilité claire à l'utilisateur de ne PAS le faire.

Bitlocker est une saloperie sans nom.Les seuls chiffrements qui devraient exister - si chiffrement on veut - doivent être des chiffrements purement hardwares ET indépendants de la couche logicielle de l'ordi.

Le 15/05/2024 à 07h45

UN HDD / SSD externe chiffré matériellement?

Le 27/05/2024 à 10h12

Bon, après il reste toujours le prob de la clé de chiffrement qu'il faudra entrer d'une manière ou d'une autre.

Exactement comme il existe des clés usb chiffrées il me semble.Il existe même des claviers chiffrés (bon, chiffrement faible faut pas non plus sombrer dans la parano)

Modifié le 15/05/2024 à 11h54

En effet on peut mettre un mot de passe dans le BIOS, ou mettre un code PIN (qui va s'appliquer à je sais pas quel moment ? Pour toutes les clés du TPM avec des risques de conflit ?). Mais ce n'est pas fait par défaut, il faut le faire dans un deuxième temps, ce qui est étrange vu qu'en s'arrêtant à l'activation ça ne protège de rien. Si c'est comme ça que ce sera activé par défaut c'est quoi l'intérêt ?

Au final, n'ayant rien compris j'ai fini par désactiver TPM et du coup Bitlocker m'a demandé un mot de passe classique, qui fonctionne j'imagine comme LUKS ou VeraCrypt avec la clé stockée sur le disque chiffrée par le mot de passe, qu'il me demande au tout début du démarrage (par contre moi c'est bien en AZERTY sur une page en français). Mais pourquoi ne pas pouvoir choisir cette option avec TPM actif ?

Modifié le 15/05/2024 à 12h08

Sous linux on peut aussi utiliser le TPM via systemd-cryptencroll ou autre clevis.

Le but étant que la puce TPM ne donne la clé de déchiffrement dans certaines conditions (bitlocker fonctionne mieux avec TPM + secureboot + mot de passe admin bios et éventuellement un pin comme suggéré plus haut)

Et si quelqu'un sort le disque dur poste et bien problème réglé.

Édit : j'ai pas été claire, avec l'ensemble des paramétrages, il n'est normalement pas possible de démarrer autre chose que Windows depuis le disque principal sans que la puce TPM ne délivre pas la clé ou qu'il faille saisir le mot de passe admin du BIOS (démarre sur un stockage externe)

Le 15/05/2024 à 12h17

Modifié le 15/05/2024 à 12h35

Mais il n'est pas possible de l'exploiter depuis un autre OS ou en l'extrayant sans la clé ou un exploit matériel sur la puce TPM si elle est physique.

Édit : voir les registres PCR du TPM pour comprendre comment ça marche.

Modifié le 15/05/2024 à 13h20

Modifié le 15/05/2024 à 14h29

Même sans PIN on peut limiter la casse en restreignant les connexions avant ouverture de session (thunderbolt, réseau)

Pour le PIN/password/clé avant déchiffrement, il n'y pas de GUI, c'est en GPO ou en CLI.

Édit : je crois que dans la documentation, il y a même un authentification via le réseau.

Le 15/05/2024 à 23h03

Le 20/05/2024 à 10h07

Il se passe quoi en 2024 si tu utilises un autre compte microsoft sur un PC fraichement volé connecté à internet ? Je ne serais pas du tout étonné qu'on retrouve ce comportement "invité" pas du tout sécurisé.

Autre faille béante, il y'a aussi les dossiers partagés, combien de gens utilisaient le dossier documents / images partagés, accessible à n'importe qui en réseau local. Là aussi suffit de brancher le PC volé à un routeur dhcp (ex une box internet), puis naviguer sur les partages réseaux depuis un autre PC. Donc si comprend bien un PC "protégé" avec bitlocker sans PIN déverrouille son disque dès le démarrage, risque de servir les fichiers partagés sans broncher.

On pourrait aussi parler des partages réseaux non documenté de tous les lecteurs \\nom_machine\c$ ça j'espère que ça a été résolu, parce que c'était plus proche d'une backdoor que d'une feature !

Modifié le 20/05/2024 à 14h34

Originellement c'est sur Windows Pro et donc fait pour des personnes qui ont lu la documentation.

Le disque système est déchiffré entièrement avant le démarrage de Windows donc, logiciellement l’ensemble des données sont "accessibles".

Donc un poste mal configuré à des problèmes, tout comme la mauvaise configuration du bios (pas de secureboot ou de mot de passe admin bios). Le compte Invité est désactivé par défaut.

Pour un partage réseau, tu n'y accède que depuis une compte avec mot de passe et "C$" il faut être en plus administrateurs.

Pour "C$" c'est bien une feature pro documenté, inutile pour les particuliers (désactivable).

Normalement, les nouveaux réseaux sont détectés comme publique par le pare-feu Windows, je crois que les partages SMB sont désactivé dans ce profil.

Pour le craquage de mot de passe via une copie de la base SAM (faut être admin je crois), il faut avoir un bon mot de passe, c'est à dire au moins 12 caractères (voir infographie ici) Ici, je ne crois pas que les hash NTLM peuvent être, aujourd'hui, décrypté (hors découverte des hashs déjà connu ou générés soi-même)

EDIT : Bitlocker avec TPM c'est une solution non optimale pour ne pas modifier Windows en profondeur avec la création de plusieurs volumes et lier le mot de passe de sessions et chiffrement des données utilisateurs.

Modifié le 16/05/2024 à 13h46

Le 20/05/2024 à 23h30

Si vous n'êtes pas concerné par cette technologie, ce qui suit ne vous intéresse pas je pense.

J'utilise BitLocker depuis Windows 10 au moins (version professionnelle et entreprise), et une de mes vieilles machines, équipé en TPM 1.2, chiffré par bit locker, m'a permis de m'apercevoir d'une chose que l'on pourrait qualifié d'amusante.

Que j'ai découverte quand j'ai eu des informations sur la méthode de Microsoft permettant la migration de système qui avait le minimum vital pour la réaliser, à savoir un élément hardware TPM 1.2, un bios UFI permettant naturellement le secure boot.

Et je me suis aperçu ensuite que l'environnement installé (éventuellement migré depuis) Windows 10 avait aussi le même soucis…

Pour ce que vaut BitLocker, la force d'un sécurité ne vaut que celle de son maillon le plus faible.

Si vous avez une installation déjà cryptée, ou que tous les critères ne sont pas réunis, il peut y avoir un défaut impactant la sécurité lors du chargement (mise en cause de l'algorithme effectivement utilisé).

En effet, pour bénéficier entièrement de BitLocker, il faut qu'au moins les éléments suivants soient réunis :

- Bios UFI

- Puce TPM 1.2 minimum (ou probablement également un CPU qui l'inclus de type AMD ZEN 2)

- Secure boot activé.

- Disque au format GPT

Si lors de l'installation initiale de l'OS une de ces conditions n'est pas respectée, l'algorithme d'intégrité de la banque PCR 7 ne pourra être utilisé…

La seule solution si on s'y attache vraiment, est de faire le nécessaire pour disposer du prérequis, de décrypter intégralement l'ensemble des volumes concernés, puis de les crypter à nouveau.

Qu'est ce que cela signifie ? la banque PCR 7 sert notamment à garantir que le loader BitLocker n'a pas été altéré, donc que personne en théorie ne l'a modifié pour tenter de contourner le cryptage.

Si ce point de détail ne vous intéresse pas plus que ça, on peut effectivement garder les choses en l'état : ça marchera suffisamment.

En mode administrateur, vous pouvez lancer msinfo pour vérifier dans la partie résumé du système :

- Etat du démarrage sécurisé : doit afficher "Activé".

- Configuration de PCR 7 : "Liaison possible" si possible

Si vous n'êtes pas encore crypté, et qu'il est indiqué que la liaison PCR 7 est disponible, vous ne devriez pas rencontrer de soucis si vous souhaiter utiliser BitLocker.

En mode administrateur, vous pouvez vérifier l'état des protecteurs disponibles ou utilisés du volume système via la commande suivante (sachant que si le protector 7 est dans la liste, c'est correct) :

manage-bde -protectors -get c:

Un peu de lecture pour en savoir plus (si vous avez pas peur d'un mal de crâne) :

TPM recommandations

TPM contre-mesures