Phemedrone Stealer montre à nouveau l’évolution des méthodes chez les pirates

It's Oh So Modern

Une faille dans Windows, corrigée en novembre, a permis à des pirates de déployer un malware. Nommé Phemedrone Stealer, il est capable de dérober de nombreuses informations et de réaliser des captures d’écran.

Le 23 janvier à 15h58

8 min

Sécurité

Sécurité

L’actualité sur la sécurité évoque souvent les rançongiciels, mais les malwares plus classiques sont encore bien présents. En témoigne Phemedrone, que Trend Micro a révélé la semaine dernière. Ce logiciel malveillant a profité au cours des derniers mois d’une diffusion massive, via des ordinateurs qui n’avaient pas appliqué les dernières mises à jour de sécurité présentes dans Windows Update.

La faille exploitée, numérotée CVE-2023-36025, résidait en effet dans Windows 10 et 11. Toutes les versions Server depuis 2008 étaient également touchées. Dans son bulletin, Microsoft n'évoque pas Windows 7 et 8.1, car ces versions n'ont plus de support technique. Toutefois, il semble logique qu'elles soient aussi concernées, au vu des moutures Server.

D’un score de sévérité CVSS de 8,8, cette vulnérabilité permet le contournement de la protection Windows SmartScreen. Elle peut être exploitée via une URL spécialement conçue, désactivant alors la protection et ses messages d’avertissements. Ces derniers alertent, en temps normal, du caractère douteux du lien que l’on clique. Il s’agit d’un mécanisme équivalent à Safe Browsing chez Google, par exemple.

Le fonctionnement du malware

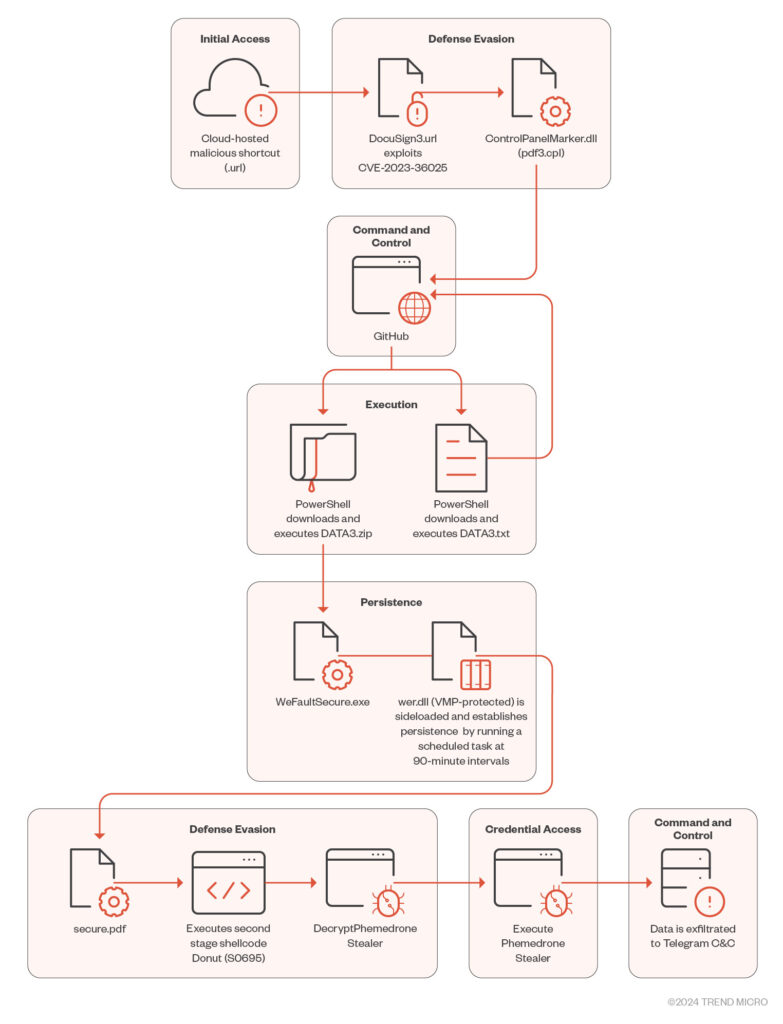

La simplicité d’exploitation de la faille a fait le succès de Phemedrone. Selon Trend Micro, elle a pu se faire au travers de fichiers de raccourcis Internet malveillants, hébergés sur des services comme Discord, Steam ou encore Telegram. Des services d’hébergement ont également été utilisés, comme FileTransfer.io. Dans tous les cas, les liens étaient masqués par des raccourcisseurs d’URL tels que Short URL.

Quand on double-clique sur le lien, ce dernier renvoie à un serveur contrôlé par les pirates. De là, un fichier de panneau de contrôle (.CPL) est récupéré pour contourner Windows SmartScreen avec l’aide de la faille mentionnée.

« Lorsque le fichier .CPL malveillant est exécuté par le biais du processus binaire du Panneau de configuration de Windows, il appelle à son tour rundll32.exe pour exécuter la DLL. Cette DLL malveillante agit comme un chargeur qui fait ensuite appel à Windows PowerShell pour télécharger et exécuter l'étape suivante de l'attaque, hébergée sur GitHub », expliquent les chercheurs de Trend Micro.

La charge utile consiste en un loader PowerShell obfusqué (nommé DATA3.txt). Il sert d’appui à Donut, un loader connu et open source de shellcode. C’est ce dernier qui va déchiffrer et exécuter Phemedrone Stealer.

La persistance est obtenue en créant un dossier nommé C:\NUsers\NPublic\NLibraries\NBooks, dans lequel sont stockés les fichiers du malware (wer.dll, secure.pdf et WerFaultSecure.exe). Les pirates utilisent ensuite la commande schtasks.exe avec certains arguments pour s’assurer que l’exécutable WerFaultSecure.exe est bien lancé toutes les 90 minutes.

Les informations volées par Phemedrone Stealer

Une fois le malware en place, il peut pratiquement tout faire. Il est ainsi capable de récupérer la totalité des informations en mémoire, de faire des captures d’écran, de recueillir les informations sur le matériel, des données techniques sur le système d’exploitation et sa configuration, etc. Voilà pour ses attributions générales.

Mais il peut également récupérer des informations plus spécifiques, selon les applications visées. Dans Chrome par exemple, il peut récolter les mots de passe, cookies et informations de remplissage automatique présentées par les gestionnaires de mots de passe. Il sait aussi extraire les fichiers d’une multitude d’applications de portefeuille de cryptomonnaies (Armory, Atomic, Bytecoin, Coninomi, Jaxx, Electrum, Exodus, Guarda…).

Les exemples ne manquent pas : les jetons d’authentification de Discord pour accéder au compte de la victime, les identifiants des connexions paramétrées dans FileZilla, les fichiers échangés sur Telegram, certaines informations présentes dans Steam, les données des navigateurs Gecko (dont Firefox), etc.

Le malware se sert aussi du service FileGrabber pour collecter des fichiers de la victime dans ses dossiers courants, comme Documents, Bureau et Téléchargements.

Toutes ces tâches sont effectuées dans des threads séparés et peuvent être conduites parallèlement. Les informations recueillies passent entre les mains de MemoryStream et ZipStorage pour être compressées et placées dans un tampon en mémoire. Les opérations peuvent ainsi être traitées rapidement, sans déclencher d’entrées/sorties sur le disque.

Transmission des informations

La communication des informations volées se fait en plusieurs étapes. Le malware va d’abord valider un jeton d’API Telegram (via TokenIsValid).

Si l’opération renvoie un résultat négatif, tout s’arrête. S’il est positif, Phemedrone commence par envoyer aux pirates diverses informations techniques et statistiques sur le système contaminé. Le malware se sert de la méthode Collect, qui rassemble des données telles que la géolocalisation (IP, pays, ville, code postal…), le nom d’utilisateur, le nom de la machine, le processeur, le GPU, la mémoire et des informations sur les antivirus éventuellement présents (Windows Defender quand aucun produit tiers n’est installé).

La suite consiste à envoyer les données ainsi collectées au serveur de contrôle et commande. La méthode SendZip est utilisée pour compresser ces informations, via une requête HTTP POST. Celle-ci communique avec l’API Telegram pour créer un message accompagné d’une pièce-jointe, ayant la valeur de « document ». L’ensemble du processus intègre la gestion des erreurs et des tentatives, garantissant le succès de la transmission, selon les chercheurs.

Un malware open source

La vulnérabilité CVE-2023-36025 a beau avoir été corrigée en novembre, son exploitation est très active et a fait l’objet de plusieurs campagnes. Aux États-Unis, la CISA (l'Agence pour la cybersécurité et la sécurité des infrastructures) l’a donc ajouté à sa liste des failles exploitées connues (KEV). Sur les réseaux sociaux notamment, de nombreuses publications se sont penchées sur l’exploitation de la faille.

L’élément surprenant de l’histoire est que Phemedrone Stealer n’est pas une création des pirates. Il s’agit d’un programme open source ayant son propre dépôt sur GitHub. Il est activement développé et possède également un canal sur Telegram.

Selon Trend Micro cependant, la version diffusée dans la campagne malveillante a été modifiée. Dans le descriptif du dépôt original, on peut lire que ce développement est réalisé pour des raisons éducatives uniquement. Nous avons interrogé Microsoft sur l’existence de ce dépôt et mettrons cette actualité à jour quand nous aurons la réponse.

La campagne continue

Comme on peut s’en douter, les chercheurs de Trend Micro recommandent de vérifier que tous les ordinateurs sous Windows 10 et 11 ont été mis à jour. En théorie, ce doit être le cas de l’immense majorité des machines concernées, car la récupération des mises à jour est automatique, tout comme leur application.

La mise en garde s’adresse davantage aux entreprises et autres organisations. Dans ce cas, la gestion des mises à jour est souvent centralisée pour éviter les coupures intempestives dans le travail. Les services de gestion permettant de reporter presque indéfiniment l’installation des correctifs, il peut arriver qu’une entreprise se fasse « avoir » dans ce genre de campagne. En particulier quand l’exploitation de la faille est triviale, comme ici.

Un peu plus étonnant, les chercheurs ajoutent qu’en dépit de la correction de la faille il y a plusieurs mois déjà, la campagne continue. D’autres méthodes d’exploitation auraient été trouvées. Elles permettent, elles aussi, de contourner la protection Windows SmartScreen. Trend Micro ne fournit cependant pas d’informations supplémentaires.

Selon la société de sécurité, la situation est intéressante à plus d’un titre. Elle évoque la forte émulation existant « entre les logiciels malveillants à code source ouvert et les exploits de démonstration publique ». Elle met également en avant « la nature évolutive des menaces de logiciels malveillants sophistiqués et la capacité des acteurs malveillants à améliorer rapidement leurs chaînes d'infection en ajoutant de nouveaux exploits pour des vulnérabilités critiques dans les logiciels courants ».

Phemedrone Stealer montre à nouveau l’évolution des méthodes chez les pirates

-

Le fonctionnement du malware

-

Les informations volées par Phemedrone Stealer

-

Transmission des informations

-

Un malware open source

-

La campagne continue

Commentaires (21)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 23/01/2024 à 18h26

Le 23/01/2024 à 19h13

Le 23/01/2024 à 19h36

De plus, je n'ai rien vu qui interdit la publication des sources d'un tel logiciel sur GitHub.

Et une société des USA étant habituée à la liberté d'expression, je ne vois pas ce qui ferait que GitHUb l'interdise.

Modifié le 24/01/2024 à 00h16

La page pertinente dans les règles de GitHub:

https://docs.github.com/fr/site-policy/acceptable-use-policies/github-active-malware-or-exploits

Notez que GitHub autorise le contenu à double usage et prend en charge la publication de contenu utilisé pour la recherche de vulnérabilités, de logiciels malveillants ou d'exploits, car la publication et la distribution de ce contenu ont une valeur éducative et offrent un avantage net à la communauté de la sécurité. Nous supposons une intention positive et l'utilisation de ces projets pour promouvoir et conduire des améliorations à travers l'écosystème.

Dans de rares cas d'abus très répandu de contenu à double usage, nous pouvons restreindre l'accès à cette instance spécifique du contenu pour perturber une attaque illégale ou une campagne de logiciels malveillants en cours qui exploite la plate-forme GitHub en tant qu'exploit ou CDN malveillant. Dans la plupart de ces cas, la restriction prend la forme d'une authentification du contenu, mais peut, en dernier recours, impliquer la désactivation de l'accès ou la suppression complète lorsque cela n'est pas possible (par exemple, lorsqu'il est publié en tant qu'essentiel). Nous contacterons également les propriétaires du projet au sujet des restrictions mises en place lorsque cela est possible.

Le 24/01/2024 à 09h44

La valeur éducative de ce dépôt est mise en avant dans le readme.

Le 24/01/2024 à 00h48

Le 24/01/2024 à 09h13

Modifié le 24/01/2024 à 09h50

Le 24/01/2024 à 14h21

Et un black hat est différent d'un hacktiviste (hacker activiste), d'un script-kiddies (l'ado dans sa chambre qui lance des outils sans savoir ce qu'il fait) ou encore d'un cracker plutôt orienté casse des protections des logiciels (KeyGen, etc.).

Et dans le langage commun, j'ai l'impression que l'on associe plutôt le terme pirate à la définition d'un warez, consistant à "diffuser des œuvres culturelles protégées par le droit d'auteur" (films et musique principalement).

Le 24/01/2024 à 16h05

J'aurais bien utilisé le terme cracker plutôt que pirate, mais il n'est pas utilisé en français.

Le 25/01/2024 à 13h57

Et au delà de ça, je t'invite à t'actualiser avec l'Internet Security Glossary, Version 2 : https://www.rfc-editor.org/rfc/rfc4949

Bref, au delà des petites batailles de RFC, le langage courant dans l'écosystème cyber est plutôt celui de mon premier commentaire (aux côtés du chiffrement).

Le 24/01/2024 à 09h27

J'espère que tu ne tomberas pas sur

Le 25/01/2024 à 00h56

Le 24/01/2024 à 21h21

Le 25/01/2024 à 00h58

Le 27/01/2024 à 15h55

Le 23/01/2024 à 20h06

Le 23/01/2024 à 23h18

Le 24/01/2024 à 10h32

J'en profite pour une petite question : est-ce qu'il est prévu de pouvoir mettre des réactions sur les articles ?

Le 24/01/2024 à 16h08

Le 25/01/2024 à 06h29

Par contre ce dev, d'un module de sécurité, n'a pas réalisé qu'un .cpl est un fichier exécutable !