Cybersécurité : la DGSI inaugure le FIC de curieuse façon

SuperDuPwned

Le 08 juin 2022 à 12h52

10 min

Société numérique

Société

La DGSI rappelle, à l’occasion du Forum International de la Cybersécurité (FIC), l'importance de la « culture d'hygiène et de sécurité informatique ». Des recommandations de bon ton, mais rédigées avec un logiciel non mis à jour depuis plus de 2 ans, et totalisant 11 vulnérabilités non corrigées.

Tous les mois, la Direction générale de la sécurité intérieure (DGSI) publie sur son site web des conseils aux entreprises. Se présentant sous la forme de fichiers .pdf, ces « Flash ingérence » thématiques présentent des « actions d'ingérence économique dont des sociétés françaises sont régulièrement victimes ».

Basées sur des cas avérés, et bien évidemment anonymisés, ils ont « vocation à illustrer la diversité des situations auxquelles les entreprises sont susceptibles d'être confrontées », et « sont mis à votre disposition pour vous accompagner dans la diffusion d'une culture de sécurité interne ».

S'ils arborent l'en-tête « ingérence économique », force est de constater que les risques liés à l'utilisation de l'informatique représente une part conséquente des « menaces d’ingérence étrangère pesant sur les acteurs économiques français stratégiques » qu'elle est censée entraver, et donc documenter.

La moitié de ses 19 derniers « flash ingérence » portent ainsi sur des risques relevant, directement ou indirectement, de la « cybersécurité » : « Faux profils sur les réseaux sociaux professionnels », « Risques liés à l'usage du Cloud », « Vols d'ordinateurs portables », « Risques cyber liés au télétravail », « Questionnaires et entretiens rémunérés » envoyés par courriels ou via des réseaux sociaux, « Risques liés à la dépendance aux fournisseurs et sous-traitants », « Ingérence et vulnérabilités dans la recherche et l'enseignement supérieur » (qui évoque notamment le cas d'une étudiante qui s'était laissée volontairement enfermer dans les locaux de son laboratoire pour y siphonner des données, et d'un autre étudiant étranger « fortement soupçonné d'avoir facilité la commission de cyberattaques » visant son université).

À l’occasion du Forum International de la Cybersécurité (FIC), qui se déroule du 7 au 9 juin, la DGSI consacre son « flash ingérence n°84 » à « La sécurité informatique comme impératif de protection économique » :

« À découvrir en juin 2022, le numéro illustrant des exemples d'attaques informatiques facilitées par des imprudences internes. Ce Flash ingérence présente également des mesures de sécurité et des principes de bonne conduite pour réduire les risques. »

La DGSI y précise que les attaques informatiques « peuvent avoir d’importantes répercussions sur une société ou une institution et affecter à la fois son activité économique ou industrielle, son savoir-faire et sa réputation » :

« La prise en compte de ces risques par la mise en place de mesures préventives adaptées, l’identification et la correction des failles existantes et la diffusion d’une culture d’hygiène informatique au quotidien doivent désormais compter parmi les impératifs de protection économique des entreprises et des acteurs académiques. »

Le problème se situe entre la chaise et le clavier

Elle y évoque trois exemples d'imprudences émanant de salariés, à commencer par un vol de données résultant d'une « attaque de type rançongiciel » après qu'un employé ait ouvert une pièce jointe envoyée par « une personne de confiance » mais dont l'identité avait été usurpée :

« Grâce à cette intrusion, les cybercriminels ont pu chiffrer la quasi-totalité des serveurs du groupe, paralysant ainsi ses activités logistiques, de vente et d’achat pendant plusieurs jours. [...] Le groupe a mis environ quatre mois à désinfecter l’ensemble de ses systèmes d’information et a pu restaurer la majorité de ses données grâce à des sauvegardes, sans payer la rançon demandée. »

Un second exemple qualifie d' « atteinte à la réputation en raison d’une négligence en matière de sécurité informatique » le fait, pour une entreprise, d'avoir été victime d'un rançongiciel, « provoquant une importante paralysie de ses activités et affectant notamment sa base de données, ses espaces de travail collaboratifs et son site Internet ».

L’attaque avait en effet « été facilitée par l’existence de failles de sécurité dans les systèmes d’information de l’entreprise, qu’elle avait identifiées à l’occasion de précédentes tentatives d’intrusion, mais qu’elle n’avait pas corrigées » :

« Lors de la propagation du rançongiciel, les cybercriminels ont exploité ces failles pour infiltrer les réseaux de la société et ont notamment désactivé l’antivirus de l’exploitant et installé des programmes malveillants permettant d’extraire des données. Outre les dommages financiers, la société a été affectée par la diffusion des faits dans la presse et sur les réseaux sociaux, dénonçant son manque d’anticipation des risques informatiques. »

Le troisième exemple porte sur un centre de recherche qui n’avait pas détecté « spontanément » le fait que l'un de ses chercheurs utilisait son ordinateur professionnel pour miner des crypto-monnaies.

Il avait même « mis plus d’un an pour constater une dégradation de la rapidité de son réseau, qui s’expliquait par la lourdeur des opérations de calcul nécessaires au minage de crypto-monnaies ».

Les recommandations de la DGSI...

En commentaire, la DGSI relève que « si, dans la plupart des cas, l’origine des attaques informatiques est externe, les atteintes sont souvent facilitées par des imprudences internes », habilement exploitées par ceux qui voudraient l'attaquer :

« Au-delà des attaques à but purement lucratif, les atteintes informatiques peuvent s’insérer dans une stratégie visant à affecter la compétitivité d’une entreprise, à capter ses données ou à la déstabiliser. Elles peuvent être commanditées par des États, notamment à des fins d’espionnage. »

La DGSI déplore à ce titre que « les risques d’attaques informatiques sont souvent négligés par certains acteurs qui découvrent à l’issue d’un incident de sécurité qu’ils sont insuffisamment préparés aux conséquences de ces évènements » :

« Ces risques peuvent pourtant être considérablement réduits par l’application de mesures de sécurité informatique adéquates et la prise en compte par tous les salariés d’un certain nombre de règles de bonne conduite informatique. »

Elle formule dès lors un certain nombre de « préconisations » d'usage, qu'elle résume comme suit sur son profil LinkedIn, pour ce qui est des « mesures d'hygiène et de sécurité informatique » (le surlignage émane de notre rédaction, ndlr) :

« Nos recommandations :

-

- Sensibiliser régulièrement l’ensemble des collaborateurs aux risques informatiques et à l’importance de la mise en œuvre de bonnes pratiques en matière de sécurité informatique

- Renforcer la perception des risques informatiques auprès de ses collaborateurs

- Faire preuve d’une vigilance constante dans la gestion des courriers électroniques

- Réaliser une analyse de risques de son système d’information

- Effectuer un audit de sécurité informatique [...] afin d’identifier et de corriger les vulnérabilités de son système d’information

- Effectuer de façon régulière et planifiée les mises à jour des systèmes d’exploitation et des programmes informatiques [qui] ont vocation à corriger les failles qui facilitent les intrusions informatiques. »

... rédigées avec un logiciel cumulant 11 vulnérabilités

Si les méta-données des précédents fichiers .pdf indiquaient jusque-là qu'ils avaient été créés en utilisant « Microsoft® Word 2013 », sans plus de précision sur sa version de mise à jour, le .pdf consacré à la sécurité informatique a, lui, été exporté depuis Microsoft Word dans Nitro Pro 13, un éditeur « Choisi par 68 % des entreprises du Fortune 500 », dans sa version 13.13.2.242.

Or, cette version date du 3 mars 2020, et Nitro Pro a depuis fait l'objet de 20 autres mises à jour... dont 6 relevant de corrections de failles de sécurité.

En mai 2020, Nitro alertait ainsi ses utilisateurs et clients que ladite version 13.13.2.242 comportait « une vulnérabilité lors de l'ouverture d'un document PDF malveillant spécialement conçu qui peut conduire à un accès en écriture hors limites avec le potentiel de corrompre la mémoire », et leur conseillait donc de passer à la dernière version de Nitro Pro.

Début septembre 2020, Nitro distribuait une nouvelle version corrigeant 4 autres « failles de sécurité potentielles » pouvant « entraîner un débordement de la mémoire tampon provoquant une corruption de la mémoire » voire « conduire à l'injection de commandes ».

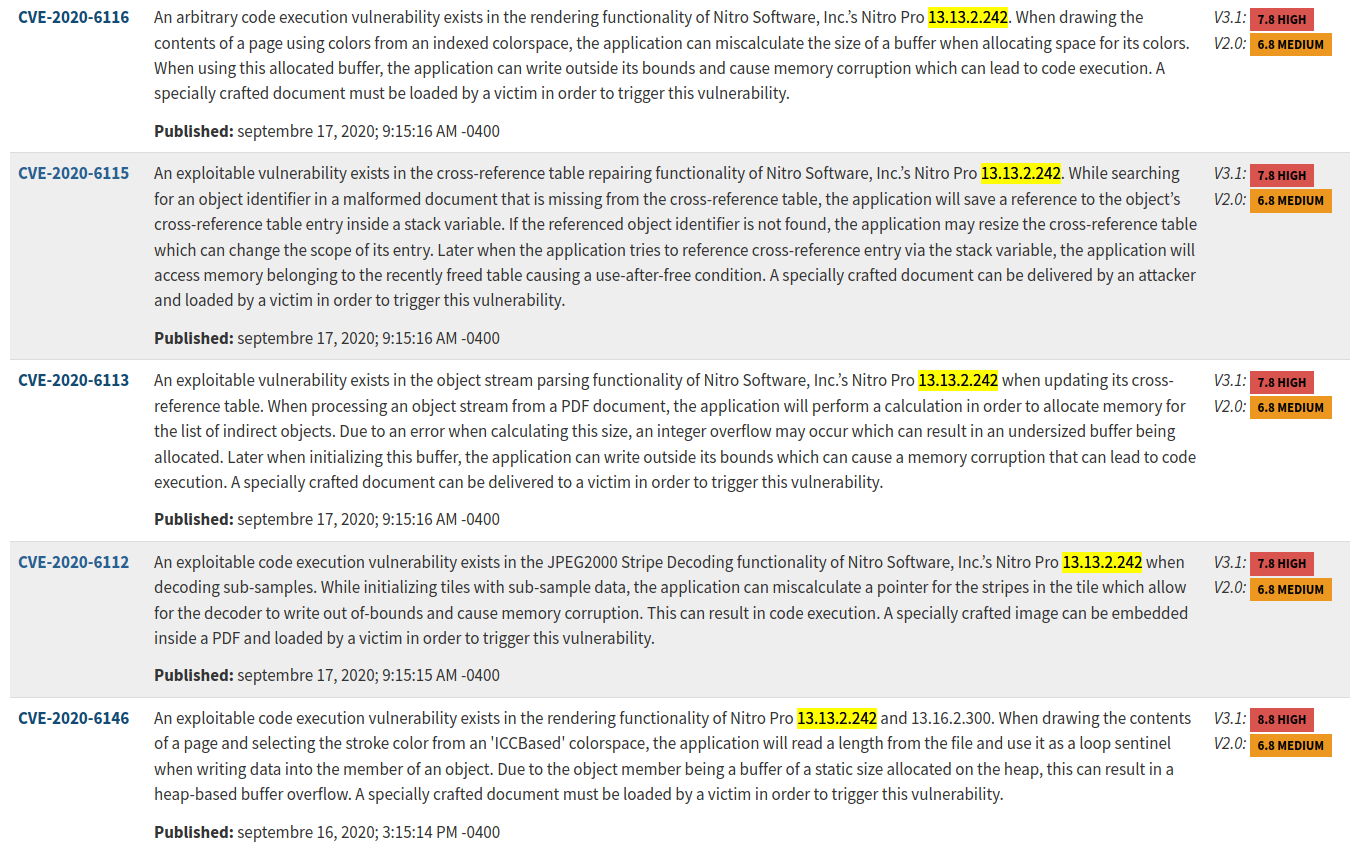

Depuis, Nitro a publié 3 autres mises à jour corrigeant 6 nouvelles failles de sécurité potentielles. Au total, la version de Nitro Pro 13 utilisée par la DGSI totalise donc 11 vulnérabilités, dûment documentées dans la base de données des Common Vulnerabilities and Exposures (CVE), et qu'un attaquant motivé pourrait donc chercher à exploiter.

Ironie de l'histoire, 5 d'entre-elles mentionnent explicitement ladite version 13.13.2.242. Et si Nitro parle de « failles de sécurité potentielles », la base de données CVE mentionne de son côté des « vulnérabilités exploitables », à mesure qu' « un document spécialement conçu doit être chargé par une victime » afin de les déclencher.

Or, la mention de cette version 13.13.2.242 trouée de Nitro Pro dans les méta-données du fichier .pdf est précisément ce qui permettrait à un attaquant de préparer une charge utile à envoyer à la DGSI, en utilisant notamment les exploits rédigés par ceux qui ont identifié les vulnérabilités, et qui sont mentionnés dans les CVE, certaines ayant en effet été accompagnées de Proofs of concept (POC) permettant de les exploiter.

D'après la base de données des vulnérabilités (NVD) du National Institute of Standards and Technology (NIST) du gouvernement américain, si deux d'entre-elles sont classées « medium » d'après les critères du Common Vulnerability Scoring System (CVSS), un système d'évaluation standardisé de la criticité des vulnérabilités, les autres sont classées « high », avec des scores de 7.8 à 8.8, sur une échelle allant de 0 à 10.

Contactés, ni la DGSI ni le ministère de l'Intérieur n'ont répondu à nos sollicitations. Et le fichier .pdf avec la mention de la version 13.13.2.242 de Nitro Pro est toujours en ligne à l'heure où nous publions notre article.

Mise à jour, 9/6/2022 : comme indiqué dans le Brief, la DGSI vient, ce matin, de mettre à jour son fichier pour en effacer la quasi-totalité des métadonnées.

Plus gênant : plutôt que d'exporter le fichier sous forme de .pdf au format texte, la DGSI l'a exporté sous forme d'image, ce qui empêche donc toute forme de copier-coller, mais rend également la lecture plus compliquée, au vu de la résolution, notamment pour les personnes « empêchées de lire » (parce qu'aveugles, mal-voyantes, etc.) et qui utilisent donc des lecteurs d'écran.

Il est cela dit possible, avec un outil comme ExifTool, d'afficher plus de méta-données, et de découvrir que le caviardage a bien été effectué ce matin, depuis Microsoft Word 2013, ce que ne précisait pas l'ancien fichier.

Avant / après

Cybersécurité : la DGSI inaugure le FIC de curieuse façon

-

Le problème se situe entre la chaise et le clavier

-

Les recommandations de la DGSI...

-

... rédigées avec un logiciel cumulant 11 vulnérabilités

Commentaires (24)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 08/06/2022 à 13h37

Magnifique sous-titre !

Le 08/06/2022 à 13h46

C’est le réseau qui fait les opérations de calcul maintenant ?

Le 08/06/2022 à 21h44

Non, mais cela fait certainement transiter pas mal de données. D’où une sollicitation pouvant provoquer un ralentissement.

Je n’ai justement pas compris :/

Le 08/06/2022 à 22h02

SuperDuPwned

Le 12/06/2022 à 07h26

Peut-être que les temps de reponse des serveurs étaient très augmentés, faisant penser a un problème réseau.

Le 08/06/2022 à 15h22

Trop fort ce Jean-Marc, des barre de rire

On nous parle beaucoup du risque cyber en ce moment au boulot avec les “formations” qui vont avec, par contre a coté de ca on a des droits d’écriture sur certain machine du réseau local alors qu’on devrait pas mais ca inquiète personne

Le 08/06/2022 à 15h54

Faites ce que je dis, pas ce que je fais

Le 08/06/2022 à 16h21

+1

Le 08/06/2022 à 16h31

Je l’ai toujours dit, le problème c’est les mains, elles font souvent n’importe quoi avec leurs gros doigts.

Le 09/06/2022 à 10h47

Ils préfèrent cacher la poussière sous le tapis en transformant le pdf en image plutôt que de réexporter le fichier dans une version plus récente de Nitro ! Lamentable…

Le 09/06/2022 à 13h17

Ca changerait quoi de mettre Nitro à jour sur le poste ? Il y a surement plusieurs dizaines de postes sous cette version. Tu ne balance pas un update de parc comme ca du jour au lendemain.

Ils l’auraient mis à jour sur le poste, ca n’aurait été qu’un écran de fumé, tout comme convertir en image. Seulement en faisant ca au moins, personne ne viendra leur briser le c* pour pas grand chose ;)

Le 09/06/2022 à 15h22

Parce que tu connais une DSI qui pourrait mettre en place une campagne de MAJ avec la non-reg qui va avec, en aussi peu de temps, ou bien une DSI qui octroierait à un analyste les droits admin pour faire ses maj à l’arrache?

Non, ça sent juste un analyste qui a fait le taff qu’on lui demande sur un outil bureautique qui n’est pas une priorité (pourvu qu’il soit isolé de tout réseau sortant, sinon, c’est vraiment “faites ce que je dis mais pas ce que je fais…) et qui, voyant la gueule des retours, a fait en sorte de parer à l’urgence avec les moyens du bord. L’urgence étant de limiter la mauvaise communication coute que coute.

Le 09/06/2022 à 11h35

J’imagine que c’est la version courte pour dire que la machine de la victime “rame”.

Le 09/06/2022 à 14h28

Plus de sécu ? Ca pose aussi la question des mises à jour des OS non ?

Ok mais là, c’est pas le landemain, c’est 2 ans.

On parle quand même d’exécution de code. Je vois pas trop ce qui peut être pire.

Le 09/06/2022 à 15h01

–>

Le 09/06/2022 à 15h24

Justement, tenter de rattraper 2 ans de MAJ est le meilleur moyen pour se prendre des regressions; autrement dit des plantages. Surtout si le logiciel en question est utilisé par ailleurs.

Le 09/06/2022 à 15h43

Sur le fond on est d’accord :)

Mais en bon Français, je râle et je me moque

Le 10/06/2022 à 05h45

Ce qui est très con c’est que Word en 2013 gèrait déjà nativement les PDF en lecture / écriture, pas besoin d’un soft foireux supplémentaire de type “imprimante PDF” !

Le 10/06/2022 à 12h35

Cela intéressera peut-être les lecteurs, ou la rédaction de Next INpact qui se heurtent à ce genre de situations : l’outil ABBYY FineReader 15 permet de reconnaître l’ensemble d’un document PDF intégrant des images à la place du texte, afin de le transformer en un fichier PDF pleinement lisible (texte sélectionnable) en l’espace de quelques clics. La mise en page est elle aussi plutôt bien conservée. (Je viens de tester avec succès sur l’un des PDF mis en téléchargement par la DGSI.)

Le 11/06/2022 à 08h36

Encore heureux que ca le fasse, vu que c’est un OCR…

Le 11/06/2022 à 20h12

De mémoire, les PDF générés n’étaient pas terribles (pour sélectionner le texte).

Le 12/06/2022 à 08h43

J’apprécie habituellement les articles de JM Manach mais 10 000 caractères pour dire qu’un PDF de communication n’a pas été généré avec un logiciel à jour, je ne sais pas si cela en valait la peine.

Quand on voit chez les grands comptes l’obsolescence des logiciels de gestion avec les migrations à marche forcée avec l’arrêt d’internet Explorer et java (voire ActiveX) associé, j’ai comme un doute sur la pertinence du problème soulevé ici.

Oui ce n’est pas bien mais la cybersécurité s’obtient par un ensemble de règles, d’outils et de pratiques qui concourent à la sécurité du SI.

Le 13/06/2022 à 05h49

Bah non justement, c’est plutôt les imprimantes PDF qui ont ces pbs, là c’est natif, tu ouvres le PDF et retrouve ton fichier word (il y’a parfois un peu de mise en forme qui saute)

Les pb c’est les pdfs générés depuis un scan, là c’est souvent un mix d’image / texte plus ou moins bien reconnu, et dans l’autres sens les PDF creator and co qui ne reçoivent pas la structure (texte / police) et se débrouille tant bien que mal.

Le 13/06/2022 à 12h02

Des fois on se fait des films sur les capacités de nos services, mais en fait il sont comme beaucoup de monde.