[Édito] Internet, un annuaire des Français à ciel ouvert

Et si on se donnait les moyens de bien faire ?

![[Édito] Internet, un annuaire des Français à ciel ouvert [Édito] Internet, un annuaire des Français à ciel ouvert](https://next.ink/wp-content/uploads/2024/03/Dediee-edito15mars.webp)

Les pirates ont récupéré au cours des derniers mois des données personnelles des Français, par coup de dizaines de millions, excusez du peu. Ce n’est pas sans conséquence et, le pire, c’est que l’on ne peut pas y faire grand-chose. Il faudrait une véritable prise de conscience sur l’importance de la cybersécurité, avec des formations et des moyens (humains et financiers).

Le 15 mars 2024 à 18h07

7 min

Sécurité

Sécurité

Les fuites de données personnelles des Français font les gros titres ces derniers jours. On a presque l’impression de jouer à « kika la plus grosse », un jeu dont nous sommes les héros (bien malgré nous). Mais ce jeu n’est pas nouveau, loin de là.

510 000 à l’Assurance Maladie… petit joueur !

Et pas besoin de remonter loin dans le temps. On ne va d’ailleurs volontairement pas aller plus loin que deux ans en arrière. Le 17 mars 2022, l’Assurance Maladie annonce que des « attaquants ont pu se connecter à des comptes dont les adresses e-mail avaient été compromises (19 comptes de professionnels de santé ont été identifiés) ».

L’aspiration des données commence : nom, prénom, date de naissance, sexe, numéro de Sécurité sociale et données relatives aux droits (déclaration d’un médecin traitant, attribution de la complémentaire santé solidaire ou de l’aide médicale d’État, éventuelle prise en charge à 100 %). 510 000 assurés sont concernés par cette fuite de données avant que l’attaque ne soit bloquée.

10 millions chez Pôle emploi, le tiers payant surenchérit à 33 millions

Allez, on passe à l’été 2023 et on change de registre avec un des prestataires de Pôle emploi (Majorel) qui se fait dérober les nom, prénom, statut actuel ou ancien de demandeur d’emploi et numéro de Sécurité sociale. Dix millions de personnes sont potentiellement concernées.

En 2024, les choses sérieuses commencent, avec le duo de prestataires du tiers payant : Viamedis et Almerys. Oubliez les 10 « petits » millions, on passe à « plus de 33 millions de personnes ». Cette fois, la fuite concerne l’état civil (nom, prénom…), la date de naissance, le numéro de Sécurité sociale, le nom de l’assureur santé et les garanties du contrat.

France Travail fait « all-in » avec 43 millions

Cette semaine, France Travail (ex-Pôle emploi) a mis tout le monde d’accord avec les données de 43 millions de personnes « potentiellement » dérobées. L’ex-Pôle emploi quadruple donc la mise par rapport à l’année dernière. On retrouve le même genre d’informations personnelles : nom, prénom, numéro de Sécurité sociale, date de naissance, identifiant France Travail, adresses mail et postales et numéros de téléphone.

Selon la dernière estimation de l’INSEE, la France compte un peu plus de 68 millions d’habitants. Si on ne garde que la population ayant 20 ans minimum, on arrive à un peu plus de 52 millions de personnes. Un autre organisme pour tenter de battre le record de France Travail ?

Il y a déjà eu bien pire. Yahoo, par exemple, s’est fait pirater trois milliards de comptes (excusez du peu). On peut aussi citer « MOAB », la compilation gargantuesque de fuites avec pas moins de 26 milliards d’enregistrements.

Dans le cas de France Travail se pose aussi la question de la durée de conservation. En effet, dans le communiqué, il est précisé que la base de données contenait des « données personnelles d’identification des personnes actuellement inscrites, des personnes précédemment inscrites au cours des 20 dernières années ainsi que des personnes non inscrites sur la liste des demandeurs d'emploi, mais ayant un espace candidat sur francetravail.fr ».

À plusieurs de nos confrères, France Travail affirme être « en droit de conserver les données enregistrées pendant 20 ans après la dernière cessation d'inscription, conformément à l'alinéa 1 de l'article R.5312 - 44 du Code du travail ». Contactée par Tech&Co, la CNIL précise que la durée de conservation « sera examinée ». La Commission ajoute qu’il est « prématuré » de se prononcer pour l’instant.

Trio gagnant : noms, prénoms et numéros de Sécurité sociale

Dans les quatre cas que nous venons d’évoquer, les données bancaires n’étaient pas dans la liste des informations dérobées. C’est toujours ça de pris (enfin le contraire, bref... vous avez compris), mais on préférerait largement que toutes les données – bancaires et personnelles – soient traitées avec autant de soin et de précaution.

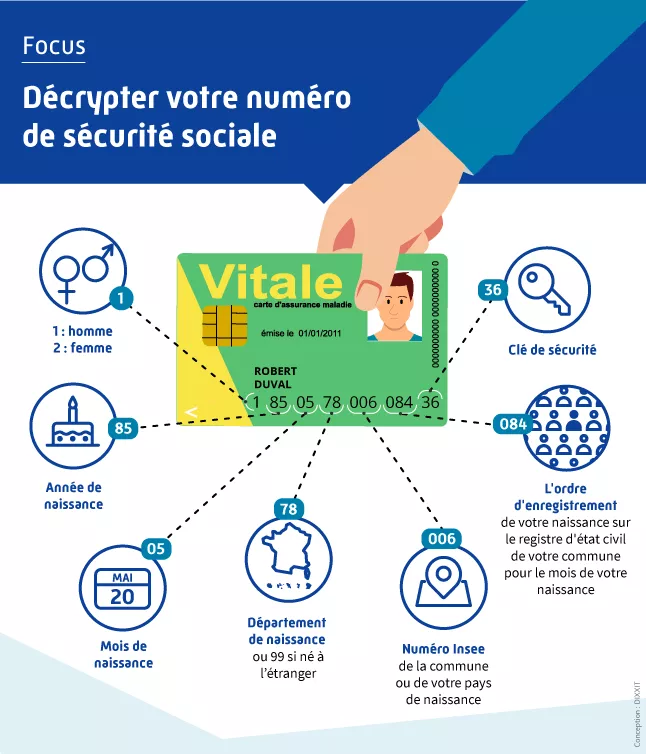

On retrouve dans les quatre grosses fuites des noms, prénoms et le numéro de Sécurité sociale qui va avec. Ce dernier donne à lui seul le sexe, l’année, le mois et le département de naissance. « Unique et personnel, le numéro de Sécurité sociale sert à vous identifier simplement auprès de votre caisse primaire d'assurance maladie, mais aussi de tous les autres organismes de Sécurité sociale », précise l’Assurance Maladie.

Les risques sont toujours les mêmes : du phishing grâce aux données récoltées afin de tenter d’en récupérer d’autres ou de vous soutirer de l’argent. Surtout que l’on peut combiner ces informations avec d’autres fuites sur Internet.

Il n’y a pas grand-chose à faire pour se protéger

Face à de tels organismes, il n’y a pas grand-chose à faire malheureusement pour se protéger. On est obligés de faire confiance à l’Assurance Maladie, à France Travail, au tiers payants… On ne peut pas utiliser d’autres informations que les nôtres, officielles.

On aimerait donc en retour que ces organismes disposent des moyens financiers et humains pour assurer une bonne sécurité des données personnelles dont ils ont la charge. Une faille et une fuite, cela peut arriver, mais au cours des derniers mois, la multiplication des fuites n’est pas rassurante et on arrive à des extrêmes inquiétants.

Certains pourraient être tentés de se dire qu’il est trop tard. Avec les données de plusieurs dizaines de millions de Français dans la nature, il y a de fortes chances que les vôtres fassent partie du lot. Internet est ainsi presque devenu un annuaire à ciel ouvert des français. Et le problème, c’est qu’une fois que les données sont sur le web, il est difficile – pour ne pas dire impossible – d’en effacer à coup sûr toutes les traces.

Cybersécurité : accélérer la « stratégie nationale d'accélération »

Mais, il n’est jamais trop tard pour bien faire ; il faut s’en donner les moyens. En 2019, d’ailleurs, un article « La cybersécurité, une filière d’avenir » était publié sur… France Travail (enfin Pôle emploi à l’époque). « La pénurie des talents en matière de cybersécurité se fait déjà sentir et risque de s’intensifier dans les prochaines années », pouvait-on y lire. Une prémonition.

Le gouvernement a lancé en 2021 une « stratégie nationale d'accélération pour la cybersécurité », avec l’ambition de tripler le chiffre d’affaires du secteur cyber et de créer 37 000 emplois d’ici 2025. Début 2022, le Campus cyber était inauguré comme étant « l’incarnation de la politique française en matière de cybersécurité ».

Un des buts du projet était de « renforcer la cybersécurité des administrations et des collectivités », avec 136 millions d’euros pour « élever significativement le niveau de sécurité numérique de l’État et des services publics ». Une chose est sûre : il reste encore du travail, comme les 24 derniers mois viennent de le prouver.

[Édito] Internet, un annuaire des Français à ciel ouvert

-

510 000 à l’Assurance Maladie… petit joueur !

-

10 millions chez Pôle emploi, le tiers payant surenchérit à 33 millions

-

France Travail fait « all-in » avec 43 millions

-

Trio gagnant : noms, prénoms et numéros de Sécurité sociale

-

Il n’y a pas grand-chose à faire pour se protéger

-

Cybersécurité : accélérer la « stratégie nationale d’accélération »

Commentaires (49)

Le 15/03/2024 à 19h28

Le 16/03/2024 à 12h38

Étant contractuel depuis moultes années, je vois très mal les choses évoluer en mieux dans la fonction publique, mon status en est la preuve.

Modifié le 15/03/2024 à 19h34

Le 15/03/2024 à 19h40

Le 15/03/2024 à 19h58

Le 15/03/2024 à 20h07

Le 16/03/2024 à 16h48

Modifié le 15/03/2024 à 20h05

Je n'ai pas mis le lien, tant il s'agit d'une arnaque, donc attention à vous !!

Je les ai trollé un peu : j'ai rempli le formulaire avec les informations suivantes :

- Nom : Allez

- Prénom : vous

- Adresse e-mail : [email protected]

- adresse postale : 3 rue du Blaireau

- Ville : MONTCUQ

- Numero de téléphone : 3615696969

Je me suis arrêté lorsqu'il fallait procéder au paiement.

Le 15/03/2024 à 21h15

Le 15/03/2024 à 21h30

Modifié le 16/03/2024 à 13h03

Le 17/03/2024 à 10h45

Le 18/03/2024 à 11h25

Le 17/03/2024 à 14h55

Tu devrais déposer un abuse avec la description de l'arnaque plutôt

https://www.namesilo.com/report_abuse.php

Modifié le 17/03/2024 à 17h22

- escroquerie et contenu illicite : auprès de la plateforme Pharos.

- SMS phishing : le transférer au 33700

Et quand on ne sait pas, on peut utiliser le diagnostique de la plateforme cybermalveillance

Au passage, le registrar précise bien qu'en dehors d'une décision de justice, il ne peut rien faire si ce n'est pas de la pédopornographie.

[edit]

J'ai oublié de préciser : le signalement a déjà été fait ^^ J'ai pour habitude le faire, surtout quand cela provient d'un 06 ou d'un 07, histoire que le numéro soit bloqué le plus rapidement possible.

Le 15/03/2024 à 20h16

C'est bien que la CNIL se penche sur le sujet de la durée mais il ne faut pas qu'elle oublie la gestion des droits d'accès aux données.

Le 15/03/2024 à 21h55

Le 15/03/2024 à 21h08

Il faudrait sécuriser le changement, bien sûr, mais ça pourrait se faire via les postes de police, comme pour les procurations.

Le 15/03/2024 à 21h19

Minimum syndical nan ?

Le 15/03/2024 à 21h29

On a donc eu l'INS, avec deux variantes :

- l'INS-C (C = Calculé), qui était déterminé à partir des informations de la carte vital (pour être précis, Prénom, Numéro de Sécu et date de naissance, mais pas le nom (car il peut changer)). Cela devait être un numéro temporaire

- l'INS-A (A = Aléatoire), qui devait être assigné à chaque personne (qui potentiellement pouvaient aussi en avoir plusieurs au cours de sa vie)

Pendant des années (depuis au moins 2012, date où j'ai commencé à m'intéresser au sujet professionnellement), on (=les éditeurs) devaient mettre ça en place. Puis comme c'était trop compliqué (je crois que l'INS-A n'a jamais vraiment vu le jour, et l'INS-C nécessitait d'avoir un accès à la carte vital), on est passé récemment sur le Matricule INS ! Le matricule INS, c'est quoi ?

- le numéro de sécurité social (oh, le revoilà !)

- l'identité de la personne (nom de naissance, prénom de naissance)

- date de naissance

- sexe

- code INSEE du lieu de naissance en vigueur le jour de la naissance de la personne (car le code INSEE d'une commune peut évoluer dans le temps)

Donc voilà, je crois que le numéro de sécurité social à encore de beaux jours devant lui... L'INS-C et l'INS-A ? Abandonné.

Le plus cocasse dans tout ça ? C'est que c'est la CNIL en 2007 qui s'était opposé à l'utilisation du NIR dans le domaine de la santé pour le restreindre à la sphère sociale. Mais cela a été cassé par le Ministère de la Santé en 2016. Du coup, il revient en force...

Le NIR est déjà utilisé, déjà répandue. Quand je vois le bazar que c'est pour un seul domaine (celui de la santé), changer d'identifiant tout domaine confondu me parait utopique, sauf à avoir des contraintes/volonté extrêmement forte (au hasard, un piratage massif rendant trop risqué de continuer sur ce système).

Le 17/03/2024 à 21h09

Tu dis que le INS-A était trop compliqué à mettre en place : tu as des infos sur pourquoi ?

Je veux dire : c'est pas bien compliqué pour les services de l'Etat d'avoir un identifiant immuable privé associé à chaque français, et d'avoir une table de correspondance entre celui-ci et un équivalent du NIR (le Numéro de Sécurité sociale, pour les incultes comme moi), public, qui pourrait être changé en cas de besoin.

On pourrait même avoir un système permettant à toute entité certifiée d'avoir la possibilité de mettre à jour automatiquement le numéro unique public en cas de changement : il suffit d'avoir une colonne "ancien ID public" dans la table de correspondance pour faire la liaison.

Bref, rien d'insurmontable à priori techniquement, donc je m'étonne que ça puisse bloquer. Ou alors, c'est un problème réglementaire/administratif.

Le 17/03/2024 à 22h18

L'INS-A n'a pas vraiment été diffusé, car d'un point de vue pratique, il fallait qu'il soit généré puis diffuser. Cette diffusion posait justement problème. D'où le passage par un INS-C dans un premier temps : sa diffusion était en théorie facilité, car il pouvait être calculé à partir des informations de la carte vitale.

Pour l'INS-A, il aurait fallu un organisme qui soit en charge de permettre de le récupérer. La grande question, c'était sur la base de quoi ? Un nom + prénom + date de naissance, ce n'est pas suffisant (identitovigilence) à l'échelle de la nation.

On pourrait se dire qu'il faudrait que ce numéro soit disponible sur la carte d'identité par exemple. Mais cela prendrait donc des années pour faire la transition (si on prend en compte la durée de vie d'une carte d'identité) sans compter que cette dernière n'est pas obligatoire.

Aujourd'hui, la difficulté technique aussi, c'est d'avoir une base qui serait exhaustive et contiendrait l'ensemble de toutes les personnes en France, et définir le périmètre (tous les habitants ? tous les citoyens ? Quid des citoyens français expatrié ? des étrangers sur le territoire français ? des mineurs ? ...).

Donc, je pense qu'on est d'accord pour dire que techniquement, c'est faisable. C'est simplement la mise en oeuvre qui demande des moyens colossaux et une collaboration de tous les acteurs. Bref, hyper compliqué en pratique.

Le 18/03/2024 à 08h40

Par contre, encore une fois, je ne vois pas en quoi la diffusion est compliquée : on sait qui a quel identifiant, il suffit de lui envoyer l'identifiant par courrier postal et/ou par email et/ou via une plateforme à laquelle tu accèdes via France Connect.

Ensuite, pour tous les organismes qui utilisent le NIR, il leur "suffit" de faire appel à un service qui fait la correspondance entre le NIR et le nouvel identifiant.

Il y a certainement une subtilité que je ne vois pas, mais j'aimerais bien comprendre...

Modifié le 18/03/2024 à 09h14

Déjà, il est bon de rappeler qu'il existe plusieurs type de NIR : le NIR assuré, et le NIR personne. Donc quand on a un NIR, il faut déjà savoir lequel on a. Très important, par exemple, lorsqu'il s'agit des enfants.

Ensuite, la difficulté vient n'ont pas du nouveau système en tant que tel, mais de la durée de la transition et de la coexistence nécessaire (ou du support comme tu veux) des deux systèmes :

- durée de la transition : sauf à pouvoir mettre à jour l'intégralité de tous les systèmes de tous les organismes en même temps (et je me limite aux organismes publics, mais les entreprises aussi utilise le NIR pour la gestion social de leur salariés) il y a forcément une période de transition durant laquelle il y aura une partie des organismes compatibles et d'autres non compatible

- coexistence : il est impératif qu'un système qui communique avec un autre système soit compatible avec les deux notions que sont le NIR et le nouvel identifiant. En effet, un système ne sait pas si le système avec lequel il communique est compatible, s'il le devient, etc.

Par exemple, il était hors de question de simplement prendre le champ qui contient normalement le NIR pour y mettre le nouvel identifiant. Car c'est un coup à ce que le nouvel identifiant se retrouve en tant que NIR dans le système cible si ce dernier n'a pas encore fait sa transition !

Il faut aussi parfois faire évoluer des normes ou des spécifications. Toujours dans le domaine de la santé que je connais bien, l'échange d'information de patient entre plusieurs systèmes repose souvent sur des protocoles comme le HPRIM (très franco-français) ou le HL7 (internationale avec des extensions plus locales). Avec l'apparition du matricule INS, il était impératif de les mettre à jour.

Je vais me hasarder à une analogie foireuse : c'est comme l'IPv6. L'IPv6 en tant que tel, c'est cool, c'est simple et efficace, existe depuis 1998. Pourtant, 25 ans après, l'IPv4 est encore extrêmement présent. Ce n'est pas du à la complexité de l'IPv6 (qui n'est pas plus complexe que l'IPv4, juste un peu différent sur certains points), mais au fait qu'il faille mettre à jour les systèmes et les matériels compatibles. Aujourd'hui, ça fait plus de 10 ans que la transition vers IPv6 a véritablement commencé, et elle est loin d'être terminée.

Pourtant, techniquement parlant, il n'y a rien de compliqué.

[edit]

Et c'est sans compter les coûts (€) et les risques (perte de fonctionnalité, erreur dans la transmission ou la gestion de l'identité) d'un tel changement à cette échelle.

Le 18/03/2024 à 13h24

J'avais bien en tête qu'il faudrait une période de transition, mais normalement il n'y a pas beaucoup de systèmes à mettre à jour. Pour reprendre ton analogie avec IPv6, où il faut mettre à jour TOUS les millions l'appareils connectés à Internet, là, il faut probablement mettre à jour les systèmes de moins d'un millier d'organismes (probablement connus de la CNIL, donc avec une liste exhaustive simple à récupérer).

Mais je vois mieux la complexité se dessiner dans ce que tu décris. Par contre, il n'y a rien d'insurmontable selon moi : on est plus là devant un manque de volonté qu'autre chose.

Le 18/03/2024 à 14h48

Insurmontable non. Mais un truc qui coute, qui va prendre du temps, et encore faut-il que le cap soit stable (dans le domaine de la santé, il était prévu de déployer l'INS-C d'abord, puis que l'INS-A prendrait le relais. Si l'INS-C a bien été déployé, l'INS-A a été remplacé par le matricule INS. On vient donc de perdre plusieurs années pour rien. Des logiciels compatibles INS-A ont une fonctionnalité qui ne servira à rien, et rien ne garantie que dans 5 ou 10 ans on ne remplacera pas matricule par autre chose encore).

Le 18/03/2024 à 15h24

Le manque de sécurité, ça coûte encore plus cher (mais on s'en rend compte que trop tard).

Là, je serais curieux de savoir si le manque de motivation/moyens pourrait bouger suite à la grosse fuite, car j'imagine que les députés et le gouvernement pourraient se dire qu'il y a quelque chose à faire s'ils se retrouvent avec plein de cas d'usurpations d'identité liées à leur NIR.

Le 15/03/2024 à 21h39

Le 15/03/2024 à 22h06

Le 15/03/2024 à 23h32

Mais bon, vu que pour faire corriger mon prénom il m'a fallu 4 ou 5 tentatives dont les résultats m'ont prouvé qu'ils avaient plusieurs référentiels, leur meilleure protection est peut-être leur gestion.

Et pour la qualité des données, après 3 corrections j'habite toujours en face de chez moi.

Le 16/03/2024 à 22h55

Le 17/03/2024 à 21h27

Ce qui m'a fait découvrir l’erreur d'adresse c'est quand j'ai reçu un mail qui me disait que j'allais devoir payer une surtaxe car je n'avais pas payé mes impôts, logique vu que je n'avais jamais reçu l'avis.

Entre reconnaitre leur erreur (oui, ils savent mieux que moi où j'habite, en résumé c'est ce qu'ils m'ont écris !! ) et faire en sorte que je paye, ils ont trouvé une voie médiane

Le 16/03/2024 à 00h15

Le 16/03/2024 à 08h46

Le 16/03/2024 à 10h07

Pour à part, je me suis donné les moyens de securisé mes comptes (mail, etc) en usant du 2FA via application, mots de passe sécurisés et keepass 😁

C’est lourd mais je ne regrette pas 😁

Modifié le 16/03/2024 à 10h21

Ça peut servir à éviter de se faire pirater ses données qui traînent sur des plateformes diverses.

Perso, j'ai décidé de conserver mon compte next.ink ^^

Le 16/03/2024 à 11h38

Bien sûr, ce sera un genre de Health Data Hub ou monespacesanté, dès lors que les nouveaux-nés y seront jusqu'aux centenaires.

Je lis beaucoup d'articles qui mentionnent les bonnes pratiques, à la suite de ces nombreuses fuites, à appliquer auprès des particuliers (changez vos mdps mdr, ne communiquer rien à personne mais moncon tout est déjà dehors bhrayf...), ils sont marrants.

Est-ce que ce ne serait pas aux humains derrières ces comptes compromis de les appliquer ?

On nous rabâche sur les moyens financiers et humains à renforcer mais toutes ces fuites sont dû uniquement à un manque flagrant d'hygiène informatique, avec des gens déjà en place !

Nous apprendrons qu'ils utilisent des mots de passe comme "Ness01" ou encore "S3b!". Nous apprendrons aussi qu'ils accédaient aux ressources du SI via des PCs non professionnels (Il n'a plus de batterie vous comprenez) appartenant à un conjoint voire à un ado, totalement infestés, depuis un Wi-Fi public (pendant les vacances entre une partie de tennis et un saut dans la piscine), aucunes restrictions d'accès, total privilège avec cocktail bien sûr et la rondelle qui va avec, le tout avec plus de 2 g/l etc...

Il faut arrêter de donner des privilèges informatiques à des personnes qui n'ont pas les compétences informatiques et qui n'en ont rien à faire. Notamment, à des gens qui se prennent pour... pour... pour qui d'ailleurs ? ou supra-compétents dû fait de leur statut, je pense à certains médecins et à bien d'autres...

Aucune remise en question sur leurs pratiques, nous verrons plus tard, ce n'est pas la priorité et je sais ce que je fais.

Pour ma part, un constat d'une flemmardise croissante sur la sécurisation des données.

Une solution ? Revenir à l'âge de pierre grâce à Ness_01.

Bon week-end.

Le 16/03/2024 à 12h03

Aucun système ne doit permettre à un quelconque utilisateur de syphoner les données à une vitesse que seul un bot peut atteindre.

Pourquoi la vitesse des demandes n'est pas limitée ?

Pourquoi le nombre de demandes mensuelles n'est pas limité ?

Pourquoi le nombre tital dossiers accédé n'est pas limité ?

Pourquoi des accès nombreux ne déclenchent pas en enquête ?

Côté amin, c'est pareil, il faut cloisonner les droits et sécuriser les données.

Un exemple : Si l'administrateur système n'a pas les clefs privés d'accès aux données chiffrées d'une base de données, il peut toujours faire des sauvegardes mais n'a aucun accès au contenu en clair.

Le 16/03/2024 à 13h56

Il m'a semblé que ça concernait des comptes USA ?

"On peut aussi citer « MOAB », la compilation gargantuesque de fuites avec pas moins de 26 milliards d’enregistrements."

Je ne vois pas comment comparer ça avec les prestataires cités avant. Le rapport m'échappe ?

"Certains pourraient être tentés de se dire qu’il est trop tard."

Ce n'est pas le cas ?

"Mais, il n’est jamais trop tard pour bien faire"

Je suis en désaccord, une fois les données dans la nature... ben les données sont dans la nature.

Le 16/03/2024 à 14h05

J'avais immédiatement modifié mon mot de passe. On a parlé du problème beaucouuuuuupppp plus tard mais la période supposée de fuite concordait.

Et 3 milliards de comptes, ça fait beaucoup pour les seuls USA !

Je suis d'accord avec le reste de ton commentaire.

Le 16/03/2024 à 17h26

Le 17/03/2024 à 14h58

Le 16/03/2024 à 22h02

Le 17/03/2024 à 09h52

C'est contraire au RGPD ! ça n'a aucune utilité pour trouver un travail ou une formation, donc il n'ya aucune raison de stocker ces informations.

Le 17/03/2024 à 10h13

Plus sérieusement depuis le regroupement avec l'Assédic pour former Pôle Emploi, Cette entité se charge de l'indemnisation des chômeurs et a besoin de ces informations pour identifier les gens à indemniser, le numéro d'INSEE sert en particulier pour l'identification des personnes pour tout ce qui est cotisation. On est plusieurs à avoir parlé de cotisation retraite plus haut. C'est ce numéro qui fait le lien.

Et avant le regroupement, il fallait bien faire le lien entre la personne qui recherchait un emploi et la même qui devait toucher son indemnité chômage.

La CNIL indique ici dans quel cas, on peut se voir demander son numéro de sécurité sociale. Pôle emploi est bien cité.

Le 18/03/2024 à 08h40

Le nom / prénom sont nécessaires pour gérer les courriers.

Les numéro de sécu, date de naissance, lieu de naissance, ça ne devrait être demandé qu'une fois afin de contrôler l'identifier du compte, en aucun cas ça n'est utile après coup ; aucune raison de stocker cette info dans la BDD France Travail (d'ailleurs le lien de la CNIL utilise le verbe "demander" et pas "stocker").

Le RGPD prévoit le principe de minimisation des données, on y est clairement pas ici.

Le 18/03/2024 à 09h46

C'est l'identifiant commun qui est échangé entre tous ceux qui donnent des droits sociaux (maladie, chômage, retraite), donc les employeurs, France Travail, les indépendants et j'en oublie probablement ont l'obligation d'utiliser ce numéro pour indiquer à qui correspond les cotisations sociales.

Et c'est aussi l'identifiant qui permet d'accéder à nos droits sociaux (protection maladie, indemnisation du chômage, retraite, ...).

Toi qui a l'air d'avoir des idées géniales en terme de SI, tu ferais comment pour transmettre de façon non ambiguë l'identité des personnes ayant cotisé sans le numéro de sécurité sociale ?

Le 20/03/2024 à 08h19

Quand deux SI souhaitent échanger des infos elles ne communiquent que le numéro interne d'usager dans leur base et leur identifiant de plateforme. Quand un SI reçoit d'un organisme un identifiant inconnu, il interroge la plateforme d'identification, et récupère la correspondance avec son propre numéro interne.

Le 20/03/2024 à 08h58

La plateforme d'identification sera en mesure de savoir énormément de choses sur les personnes :

- ses caisses de retraites

- ses employeurs

- ses mutuelles

- les lieux où elle se fait soigner

- et j'en passe.

Cela en ferait pâlir de jalousie Facebook.

Sinon, même si théoriquement cela marcherait sur le papier, en pratique, c'est beaucoup plus compliqué. Dans le domaine de la santé (j'y travaille depuis plus de 10 ans), les questions d'identitovigilences sont primordiales, et c'est loin d'être aussi simple. Car il y a souvent des erreurs de saisie ou des données incomplètes. Les "JEAN-CHARLES" inscrits sous le nom de "JEAN" par exemple, les inversions entre le nom d'usage et le nom de naissance en passant par les fautes de frappes.

Les numéros de sécurité social sont aussi sujets à erreur, avec des inversions de carte, les erreurs de saisie (plus rare, car la clé est un mécanisme de vérification), la notion de NIR personne et NIR assuré, les numéros temporaires, les personnes qui changent de numéro au cours de leur vie (certaines personnes nées en Algérie par exemple durant la période coloniale, ou même les personnes transgenres).

Sans compter qu'il va falloir mettre en place des procédures pour détecter, et surtout corriger, les erreurs et la propagation d'informations erronées.

Je crois que tu ne te doutes pas de la complexité qu'il peut y avoir à mettre en oeuvre un mécanisme tel que celui que tu proposes. Et spoiler alert, cela a déjà été imaginé (au moins dans le domaine de la santé), tenté, avec plus ou moins de succès (souvent moins que plus d'ailleurs).

Pour terminer, il ne faut pas croire que les gens qui pondent ce genre de système sont des imbéciles (bon, ok, il y en a) et qu'ils n'ont pas penser à cette solution. Mais la solution "simpliste" que tu proposes se heurte à de nombreuses barrières, à la fois technique, juridique et réglementaire.