Google synchronise enfin les clés d’accès (passkeys) sur tous les appareils

Le 20 septembre 2024 à 10h00

2 min

Sécurité

Sécurité

La gestion des clés d’accès est un élément crucial de leur succès. Devant à terme remplacer les mots de passe, elles sont considérées comme plus sécurisées et plus simples à utiliser. Mais leur disponibilité est un point essentiel et toutes les questions ne sont pas encore réglées, notamment tout ce qui touche à leur passation d’un éditeur à un autre.

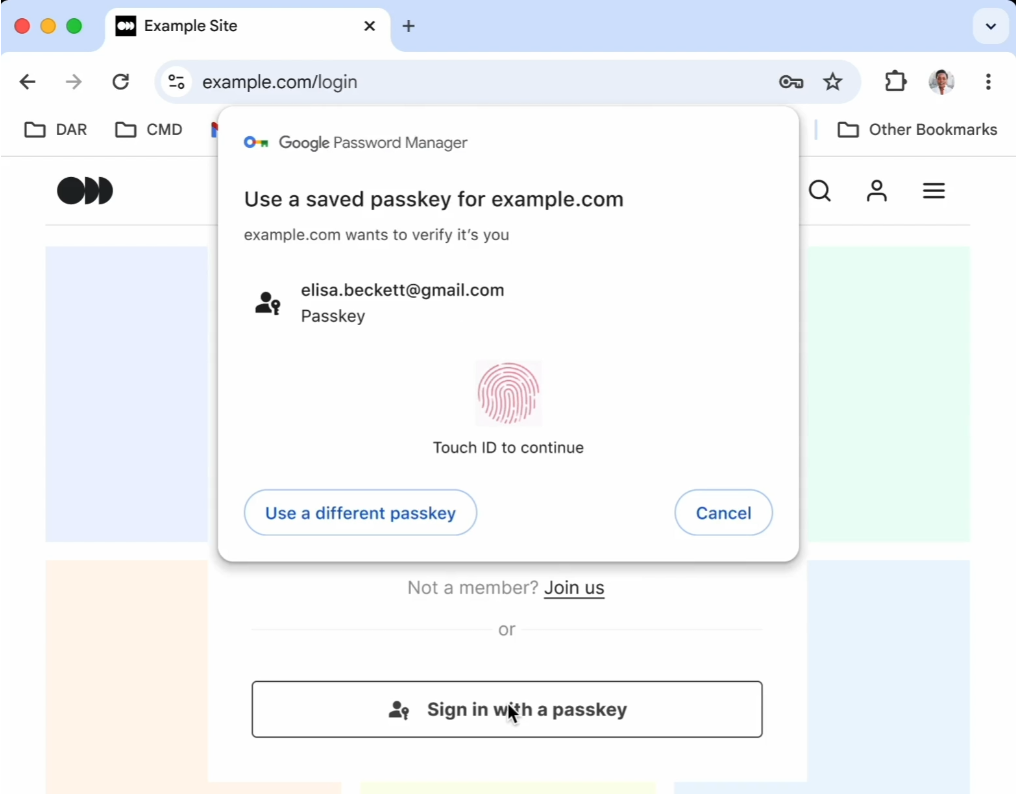

Chez Google, on se décide enfin à les synchroniser sur l’ensemble des appareils à travers Chrome. Le navigateur gère en effet les clés d’accès depuis longtemps, mais on ne pouvait les enregistrer dans le Gestionnaire de mots de passe que sur Android.

L’ajout de clés d’accès peut maintenant se faire depuis Windows, macOS, Linux et Android. ChromeOS est également compatible, mais seulement en bêta pour l’instant. Dès qu’une clé a été entrée, le gestionnaire la synchronise aux autres appareils.

Enfin, Google ajoute un code PIN pour protéger le Gestionnaire de mots de passe dans Chrome, sur toutes les plateformes. Sur Android, l’identification biométrique reste privilégiée.

Le 20 septembre 2024 à 10h00

Commentaires (12)

Abonnez-vous pour prendre part au débat

Déjà abonné ? Se connecter

Cet article est en accès libre, mais il est le fruit du travail d'une rédaction qui ne travaille que pour ses lecteurs, sur un média sans pub et sans tracker. Soutenez le journalisme tech de qualité en vous abonnant.

Accédez en illimité aux articles

Profitez d’un média expert et unique

Intégrez la communauté et prenez part aux débats

Partagez des articles premium à vos contacts

Abonnez-vousModifié le 20/09/2024 à 10h54

Modifié le 20/09/2024 à 11h02

Ce qui semble à la base être une bonne idée ne va finalement servir qu'à enfermer un peu plus les utilisateurs dans un écosystème privé. Youhou.

Le 20/09/2024 à 15h11

Je ne connais aucun mal à l'adoption des passkeys, y'a que du bon, c'est comme le cochon.

Le 20/09/2024 à 15h22

Le mécanisme utilisant des passkeys repose en réalité sur 2 clés : une publique, et une privée.

La clé privée est sensée être dans une enclave sécurisée dont elle ne sort pas. C'est le dispositif lui-même qui résout le challenge avec la clé privée, mais la clé privée ne quitte pas le dispositif (qui peut être virtuel, mais c'est un autre sujet).

Dès lors, parler de synchronisation, cela signifie que la clé privée peut sortir pour être dupliquée.

L'interrogation de eophea est donc tout à fait légitime (et je la partage).

Modifié le 20/09/2024 à 16h27

Google propose désormais de les synchroniser, uniquement entre produits Google. Conclusion : si je veux synchroniser les passkeys qui sont sur mon téléphone avec mon PC, je ne peux pas utiliser Firefox, uniquement Chrome.

Sachant qu'il y a forcément création d'un risque d'interception (que les passkeys étaient censé résoudre), quel est l'intérêt pour Google à part enfermer les utilisateurs dans leur écosystème ?

Il est probablement toujours possible de scanner un QR Code et de ne pas synchroniser, mais je sais pas pourquoi j'ai le sentiment que c'est le début de l'enfermement par Google.

Et puis c'était pas la peine de nous vendre cette solution avec des arguments à base de sécurisation renforcée grâce aux enclaves sécurisées pour finir par en sortir les clés privées déchiffrables avec un simple code PIN.

Le 20/09/2024 à 18h15

Le 20/09/2024 à 20h18

url text

*On attend surtout la création de passerelles entre les trois gros écosystèmes, car les limitations actuelles pourraient freiner l’enthousiasme initial. Par exemple, Chrome est compatible avec le Trousseau sur iOS, mais pas sur macOS, lui interdisant de piocher automatiquement dans les passkeys. Ce n’est pas bloquant – un code QR sera affiché à la place – mais le cas montre le type de problème qui persistera pendant un temps.

Une fois que les bases seront posées, c’est ce type de cassure dans l’expérience utilisateur qui nécessitera du travail. Apple, Google et Microsoft travaillent de concert sous l’égide de l’alliance FIDO, mais on les imagine volontiers moins prompts à travailler sur l’idée d’un départ vers la concurrence. Or, ce sera la clé du succès pour les passkeys. Sans un lissage de ces frictions, elles risquent d’être considérées comme captives.*

C'est ce chaînon qui manquait pour rendre l'expérience utilisateur plus fluide. Google le propose pour son logiciel mais l'idée à terme c'est de permettre les synchronisations interOS, non ?

Selon vous, ce n'est pas souhaitable ?

Le 21/09/2024 à 07h30

Modifié le 21/09/2024 à 08h23

Après pour moi c’est exactement la bonne implémentation et là où devraient être stockées les passkeys : dans le coffre d’un password manager lui même sécurisé par du chiffrement et l’enclave sécurisée locale ne sert, si on le souhaite, plus qu’à stocker la clé de déverrouillage du password manager (pour s’éviter la saisie de la phrase de passe).

L’intéroperabilité se faisant alors assez naturellement via les formats d’exports de ces outils qui sont déjà utilisés pour passer de l’un à l’autre (même si ils sont tous merdiques à ce niveau, contrairement à Google et autres, ils sont bien obligés de proposer cette feature si ils ne veulent pas effrayer leurs utilisateurs).

Le 21/09/2024 à 08h27

Le 21/09/2024 à 09h06

Ça reste toujours mieux que de rester coincé chez un constructeur de smartphone cela dit mais c’est pas fou comme situation.

Le 21/09/2024 à 11h27