Check Point Research avertit : 25 millions d’appareils Android sont infectés par un malware portant le doux nom d’Agent Smith, en référence au célèbre personnage de la trilogie Matrix.

La bestiole semble redoutable. Proliférant à travers la boutique tierce 9Apps, elle est propagée par de faux utilitaires et jeux (des « droppers »). Il importe peu que l’application soit fonctionnelle : il suffit que l’utilisateur l’installe pour que l’infection commence.

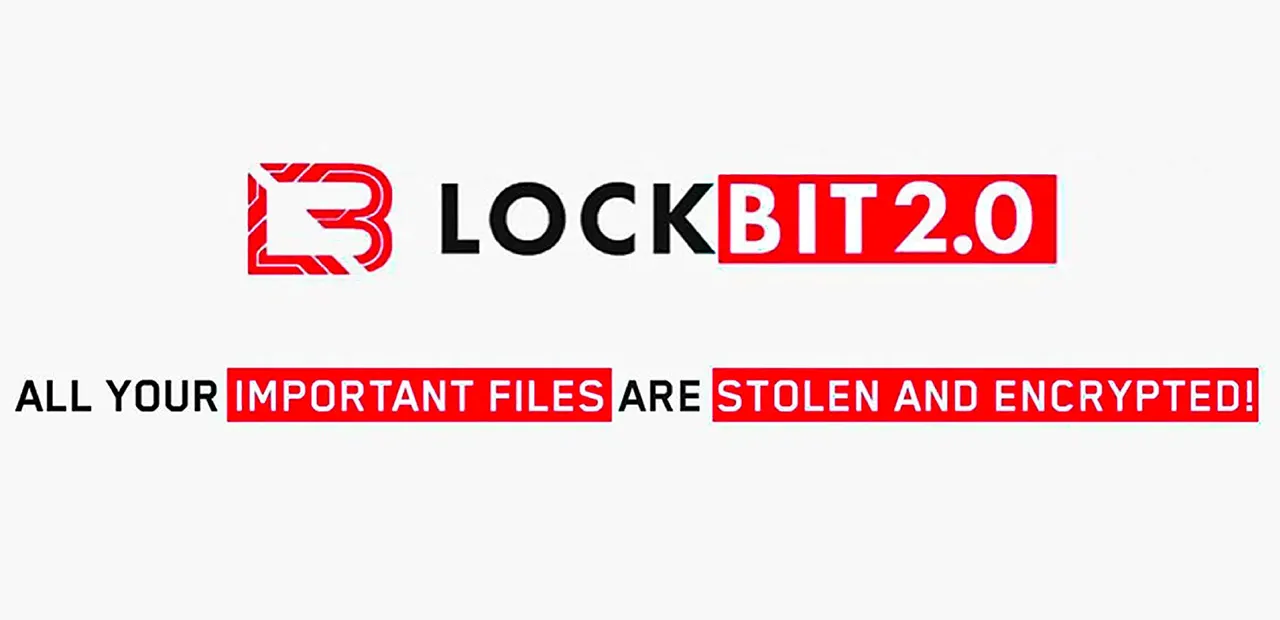

Le dropper déchiffre alors et installe l’APK contenant la charge virale. Elle se déguise en module s’appelant Google Updater, Google Update for U ou « com.google.vending ». L’icône de cette application est masquée.

Elle mène un travail silencieux de sape dans les autres applications. Elle examine la liste de celles installées et la compare à la sienne, codée « en dur » ou fournie par un serveur C&C (Command and Control).

Quand des occurrences sont trouvées (WhatsApp, Opera, ShareIt, MX Player…), l’Agent Smith arrive à se faire passer pour un module Google responsable des mises à jour, ouvre les APK correspondants et y effectue des modifications (patching). Elles deviennent alors des relais à publicités.

C’est à cette étape que les premiers signes tangibles d’infection apparaissent, l’utilisateur pouvant s’étonner de voir des publicités dans des applications qui n’en présentent d’ordinaire aucune.

Selon les chercheurs, 25 millions d’appareils seraient ainsi infectés à l’heure actuelle, dont 15 millions en Inde. En nombre d’infections, le Bengladesh et le Pakistan suivent, mais les États-Unis et le Royaume-Uni sont également impactés, avec plus de 300 000 appareils touchés pour le premier et plus de 100 000 pour le second.

Check Point Research note également que la majorité des attaques a lieu sur des appareils sous Android 5.0 et 6.0. Mais, plus surprenant, un quart des attaques touche des produits embarquant les versions 7.0 ou 8.0.

Par ailleurs, 11 applications embarquant l’Agent Smith ont été trouvées sur le propre Play Store de Google. Check Point Research dit avoir travaillé avec l’éditeur, qui a supprimé les fautives.

Commentaires (16)

#1

ah là làà, ça me rappelle les conversations d’il y a dix ans…

On voit…

(*) au sens large.

#2

” Oé mai c pa pareyle, c sur telefone , moi je sai me servir d’1 PC”

" />

" />

#3

Sur n’importe quelle plate-forme, si l’utilisateur installe volontairement un virus, il n’y a aucun moyen de s’en prémunir…

#4

si si (en parti) tu sandbox tous

#5

La liste des 11 applications du Google Play Store a été publiée?

#6

Certes, mais là c’est du userspace android, qui n’a rien à voir avec Linux.

#7

La base de la sécurité qu’on nous vante tant, c’est que si l’utilisateur n’est pas root, alors l’installation d’une app ne peut pas impacter les autres applications. Ce n’est clairement pas le cas ici puisqu’une application installée à la régulière arrive à injecter du contenu dans les autres…

#8

J’ai beau être pour la liberté de choix et permettre aux utilisateurs de choisir par eux-mêmes les logiciels à installer, l’avantage d’une boutique “officielle” centrale est la facilité et la vitesse de réaction. Google Play, du moins, tente d’endiguer la propagation de ce genre de saletés. Mais la plupart des protections visent à protéger le business de Google, plus que l’intérêt des utilisateurs…

#9

Google a jeté tout le userspace Linux classique pour faire sa propre cuisine où, justement, l’utilisateur peut installer des applis sans être root…

#10

Et donc, en gros, a réinventé la passoire qu’était Windows à la grande époque… " />

" />

#11

#12

#13

Moi j’aurais dit American Dad mais bon 😋

Ce n’est pas tant l’OS qui est compromis que le principe de fonctionnement et surtout la source principale (Google) qui n’est pas fiable…

#14

travail silencieux de sape dans les autres applications (…) et y effectue des modifications (patching). Elles deviennent alors des

relais à publicités.

C’est à cette étape que les premiers signes tangibles

d’infection apparaissent, l’utilisateur pouvant s’étonner de voir des

publicités dans des applications qui n’en présentent d’ordinaire aucune.

Joli travail d’ingénierie qui me rappelle certains malware que j avais pu voir dans le secteur bancaire il y a 5 ans: une fois connecté sur sa banque en ligne, le malware réussissait à injecter une frame dans ton browser (sans doute IE à l’époque) ajoutant une ligne au relevé bancaire du compte courant pour afficher un crédit de par ex 1000€ sur le compte et une autre demandant plus bas de rembourser les dits 1000€ versés par erreur. Évidemment, si il utilisateur s’éxecute, il fera bien un virement de 1000€ alors que le crédit n’a jamais eu lieu!

Ce sera sans doute la prochaine évolution de cet Agent Smith :)

#15

Ah tiens, merci pour cet exemple, je n’en n’avais pas entendu parler: dans la catégorie vicieux, ça marquerait un joli score ton truc!

" />

" />

Ça, les concepteurs de virus ou malwares chiadés, étaient à l’époque considérés comme parmi les meilleurs développeurs, et à titre perso, c’est toujours le cas. Ne serait-ce que parce que ces programmes sont nécessairement restés compacts et sollicitant très peu de ressources… ça change de ce qui a tendance à se faire dans les projets classiques

#16

aucune idée si ce malware était réel ou pas: il s’agissait d’abord d’une démo d’un collègue du département sécurité qd je bossais dans le secteur bancaire.

Super intéressant mais les collègues en sécurité étaient tous un peu parano: j ai préféré de pas y rester trop longtemps: il est parfois préférable de ne pas trop savoir pour ne pas voir le diable partout!