POP3 ou IMAP : plus de 3 millions de serveurs mail gèreraient leurs identifiants en clair

Knock knock - Who's there ?- Imap - Imap who ?

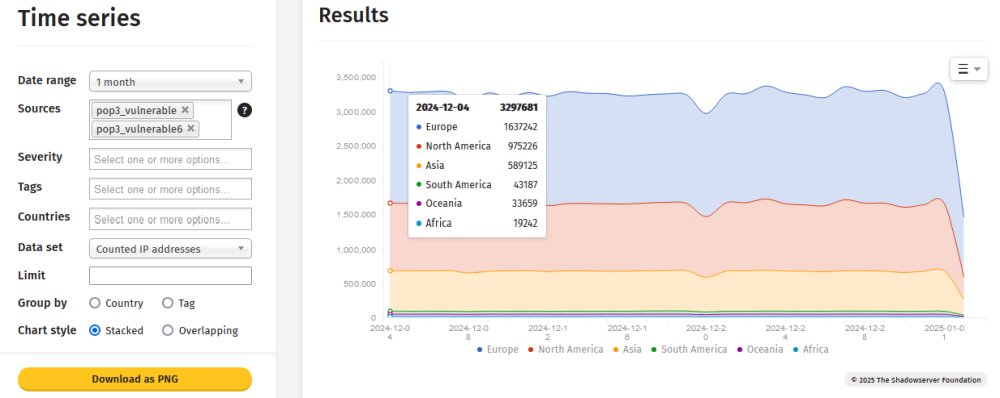

D'après les outils de mesure de la Shadowserver Foundation, 3,3 millions de serveurs mail dans le monde opèrent des échanges POP3 ou IMAP sans que le chiffrement TLS soit imposé au client. De ce fait, les identifiants de l'utilisateur circulent en clair sur le réseau, l'exposant aux conséquences d'une interception. La fondation affirme avoir commencé à contacter les administrateurs concernés.

Le 06 janvier à 09h19

3 min

Sécurité

Sécurité

INternautes avisés par excellence, les lecteurs de Next savent que le chiffrement s'impose lorsqu'on échange des identifiants sur Internet. Il peut cependant subsister, même chez les plus avertis, un serveur de messagerie oublié, paramétré de façon trop laxiste. Le cas échéant, attendez-vous à recevoir un message de la part de la Shadowserver Foundation qui, au tournant de la nouvelle année, s'est attelée au problème des serveurs n'imposant pas le protocole TLS (Transport Layer Security).

3,3 millions de serveurs vulnérables, en POP3 ou en IMAP

L'alerte prend la forme d'un bulletin de sécurité, que la fondation affirme avoir commencé à faire circuler en direction des serveurs concernés. « Ce rapport identifie les hôtes qui ont un service POP3 exécuté sur le port 110/TCP ou 995/TCP sans prise en charge TLS. Cela signifie que les mots de passe utilisés pour accéder à la messagerie peuvent être interceptés. De plus, l'exposition du service peut permettre des attaques par devinette contre le serveur. Si vous recevez ce rapport de notre part, veuillez activer la prise en charge TLS pour POP3 et déterminer si le service doit être activé ou déplacé derrière un VPN », écrit-elle par exemple. Un message équivalent est adressé aux services IMAP.

Le rapport de situation se décline en versions IPv4 et IPv6. Il concerne, selon les outils de visualisation proposés par la Shadowserver Fondation, environ 3,3 millions de serveurs utilisant POP3, et 3,3 millions de serveurs utilisant IMAP, les deux ensembles se chevauchant largement. L'Europe serait le premier continent contributeur en matière d'adresses IP de serveurs POP3 vulnérables.

En France, ses outils font par exemple ressortir 120 000 adresses IP (v4 et v6 confondues) qui correspondraient à des serveurs exploitant le protocole IMAP sans TLS.

Un chiffrement à activer côté serveur

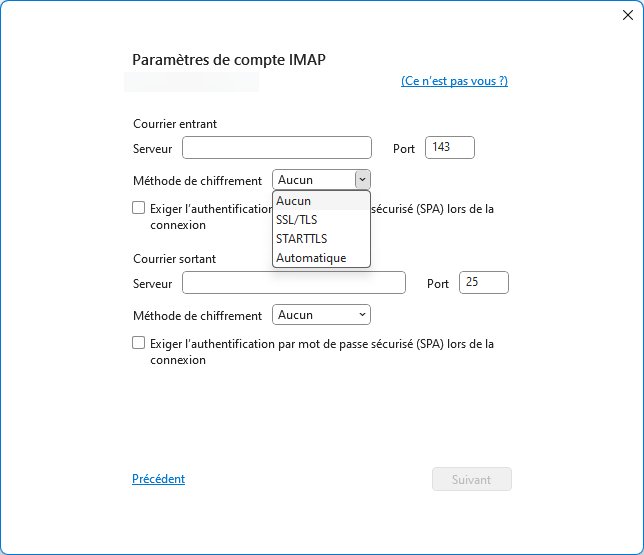

S'il est devenu activé par défaut dans la plupart des grandes messageries en ligne, notamment sur les serveurs exploités par les fournisseurs d'accès à Internet, le chiffrement TLS reste une option, à laquelle le fonctionnement des logiciels clients se subordonne. Sur Outlook par exemple, l'utilisateur a la possibilité de se connecter à un compte POP3 ou IMAP sans aucun chiffrement, même si la manipulation est bien sûr déconseillée, hors protections spécifiques de type réseau privé.

Recommandations de sécurité

Publiée en 2018, la dernière version en date du protocole de cryptographie TLS est la 1.3 et sa genèse, mâtinée des révélations d'Edward Snowden sur les capacités d'espionnage massif du trafic Internet, n'a rien eu d'un long fleuve tranquille.

Le déploiement de TLS reste cependant recommandé par l'ensemble des autorités en matière de cybersécurité. On pourra à cet égard consulter le guide réalisé par l'Agence nationale de la sécurité des systèmes d’information (ANSSI).

POP3 ou IMAP : plus de 3 millions de serveurs mail gèreraient leurs identifiants en clair

-

3,3 millions de serveurs vulnérables, en POP3 ou en IMAP

-

Un chiffrement à activer côté serveur

-

Recommandations de sécurité

Commentaires (35)

Abonnez-vous pour prendre part au débat

Déjà abonné ? Se connecter

Cet article est en accès libre, mais il est le fruit du travail d'une rédaction qui ne travaille que pour ses lecteurs, sur un média sans pub et sans tracker. Soutenez le journalisme tech de qualité en vous abonnant.

Accédez en illimité aux articles

Profitez d’un média expert et unique

Intégrez la communauté et prenez part aux débats

Partagez des articles premium à vos contacts

Abonnez-vousModifié le 06/01/2025 à 10h16

J'ai toujours cru comprendre qu'ils étaient loin d'être bons élèves dans le domaine.

Le 06/01/2025 à 10h43

Google faisait ça (pour le serveur-serveur) il y a quelques années via Gmail, et c'était assez déprimant, car oui, le client peut se connecter à son SMTP en chiffré, mais son SMTP peut ensuite se connecter au SMTP du destinataire sans chiffrement !

Le 06/01/2025 à 10h51

Il est difficile de garantir le chiffrement de bout en bout dessus.

Modifié le 06/01/2025 à 10h49

Le 06/01/2025 à 10h58

Modifié le 06/01/2025 à 11h08

Et comme il y en a une partie que je gère moi-même en python (car c'est des envois avec parfois des bursts lourds, vu que c'est des captures image/vidéos de caméras IP ; je devais donc gérer cela via une file gérée dans un thread séparé de la boucle de traitement sur réception FTP de ce qu'envoie le motion intégré des cams: post-traitement, chiffrement fichiers avant envoi...), ce fut l'occasion de m'apercevoir que selon sur quel serveur on tombe chez Orange (sans doute du load-balancing), ce qui fonctionnait au départ s'est mis à dérailler avec des erreurs SSL: On tombait parfois sur des serveurs qui offraient un niveau de chiffrement que des libraires ssl récentes n'acceptent plus! Et comme en python passer outre imposait de baisser la garde pour tout le SSL du système, eh bien j'avais en fait lâché l'affaire avec le mail d'Orange (je suis chez Sosh).

Un truc dont on ne se rends pas compte en utilisant ses adresses mail via un client type Thunderbird/Courrier...

Le 06/01/2025 à 11h06

1) on doit prendre touts les précautions* quand on navigue sur le 'Net'

* mdp. solides, on doit se méfier de tout (limite paranoïa)

2) et de l'autre côté tu as ça--> De ce fait, les identifiants de l'utilisateur circulent en clair sur le réseau

l'exposant aux conséquences d'une interception.

comme-quoi : quand ta PROPRE sécurité dépend des autre, 'tout-ça'......

Le 06/01/2025 à 11h25

Est-ce qu'il existe des outils qui s'y prêtent bien ? J'entends par là que je n'aimerai pas ré-uploader 5go à chaque fois que je reçois un e-mail.

Le 06/01/2025 à 16h24

- Option alternative : automatiser la création de fichiers individuels à chaque mail, et synchroniser le delta. Je déconseille, c'est quasi ingerable en pratique pour la consultation des archives.

- Solution recommendée : oublier l'archivage incremental et herbeger ses mails chez un prestataire de confiance qui correspond à ses besoins

Hier à 07h56

Le 06/01/2025 à 22h50

https://www.offlineimap.org/

Après, pour mettre le résultat dans un conteneur chiffré en ligne, c'est laissé en exercice au lecteur

Hier à 07h57

Le 06/01/2025 à 11h46

Première fois que je vois cette expression (j'ai dû faire une recherche Google).

Je connaissais "attaque par force brute" mais pas l'autre.

"Attaques par devinette", ça fait mignon, gentillet. Tu t'attends à voir débarquer un petit garçon avec une cocotte en papier.

Modifié le 06/01/2025 à 11h55

On peut parler d'attaque par tentative de mot de passe sinon, pour conserver une forme de nuance par rapport à la force brute

Le 06/01/2025 à 16h13

Modifié le 06/01/2025 à 16h39

On est bientôt arrivés ?

On est bientôt arrivés ?

On est bientôt arrivés ?

On est bientôt arrivés ?

On est bientôt arrivés ?

On est bientôt arrivés ?

On est bientôt arrivés ?

On est bientôt arrivés ?

On est bientôt arrivés ?

On est bientôt arrivés ?

(...)

Le 06/01/2025 à 23h05

Hier à 09h55

Aujourd'hui à 06h38

Modifié le 08/01/2025 à 10h13

Pour moi, ce n'est qu'un prétexte à faire encore et toujours plus de stalking (et un moyen de tuer Invidious ). Donc qu'ils aillent crever et tant pis.

Aujourd'hui à 10h28

Ils demandent de s'authentifier pour les vidéos "adultes".

Aujourd'hui à 10h39

Et non, je ne veux pas créer de compte Google.

Donc Youtube, poubelle.

Le 06/01/2025 à 23h09

Le 06/01/2025 à 14h40

Le 06/01/2025 à 16h54

Le 06/01/2025 à 22h04

Modifié le 06/01/2025 à 23h00

Le 06/01/2025 à 23h10

Hier à 10h53

Modifié le 07/01/2025 à 15h06

Hier à 14h58

Hier à 16h21

Hier à 16h35

Quand tu utilises un réseau Wi-Fi hors de chez toi, si tu consultes tes mails, c'est encore plus facile d'écouter ton trafic.

Modifié le 08/01/2025 à 07h22

- Aircrack-ng quelques heures/jours pour trouver la clé wifi (à l'époque c'était encore en WEP)

- Une fois la clé Wifi trouvée tu peux sniffer le trafic, récupérer une des adresses mac légitime et cloner l'adresse mac sur sa propre carte wifi

- une fois sur le wifi tu peux lancer wireshark et récupérer tout ce qui transite sur le wifi, ce trafic contient une tonne d'infos en clair (dont tous les mails, et à l'époque il y'avait encore beaucoup de traffic en simple HTTP) ce traffic en clair tu peux le lire sans prb au milieu du du restes en binaire ou chiffré, en laissant tourné quelques minutes, tu peux rapidement reproduire la topologie du réseau nom / type de machine,

- il me semble que j'avais identifié le modèle de l'AP, puis j'avais googlé pour récupérer le mdp par défaut qui n'avait jamais été changé, j'ai donc pu simplement ajouter ma propre adresse mac dans la white-list de l'AP, et rebooté sous mon OS habituel.

Dans le réseau il y'avait une Nintendo DS incompatible WPA d'où la faiblesse du wifi laissé en WEP, aujourd'hui les faiblesses c'est plutôt sur l'IoT (les ampoules / prises connectées en wifi par ex)

Évidemment il faut pas faire ça avec le réseau qui n'est pas le sien :) par contre si t'as un PC qui traîne tu peux lancer un wireshark quelques minutes quand y'a un peu de traffic sur ton wifi... (attention quand même tu pourrais involontairement voir passer des données en clair des membres de ta famille)

Tout ce que tu vois en clair est interceptable : aux personnes connectées au wifi, par le propriétaire du wifi, par ton FAI, (par NordVPN :p ) et par l'ensemble des routeurs qui achemine ce traffic sur internet (traceroute ou tracert sous windows)

Le plus gros prb avec les mails et que le client est en général toujours plus ou moins ouvert, donc dés que tu connecte un wifi, il va récupérer tes mails. Si ton client mail est paramétré sans TLS, cela signifie envoyer quasi immédiatement au propriétaire du Wifi ton mail et son mot de passe !

Aujourd'hui à 09h13

@fofo9012 j'utilise régulièrement wireshark mais bon courage pour sniffer une vrf sur un backbone.