[MàJ] Rétropédalage chez Intermarché : « aucune fuite de données n’a été constatée »

Le 07 novembre à 11h00

3 min

Sécurité

Sécurité

MàJ le 7 novembre à 10h40 : Suite à la publication de ce brief, Intermarché nous apporte des précisions et affirme notamment qu’aucune fuite n’est à l’ordre du jour. Le brief a été mis à jour en conséquence.

La situation s’était presque calmée, mais ce n’était que pour mieux repartir. En moins de deux mois, la liste des enseignes victimes de fuites de données ne fait que s’allonger : Boulanger, Cultura, DiviaMobilités, Truffaut, Cybertek et Grosbill (qui font partie du même groupe), l’Assurance retraite, RED by SFR et Meilleurtaux, Ornikar, Free (fixe et mobile). On en compte une de plus : Intermarché.

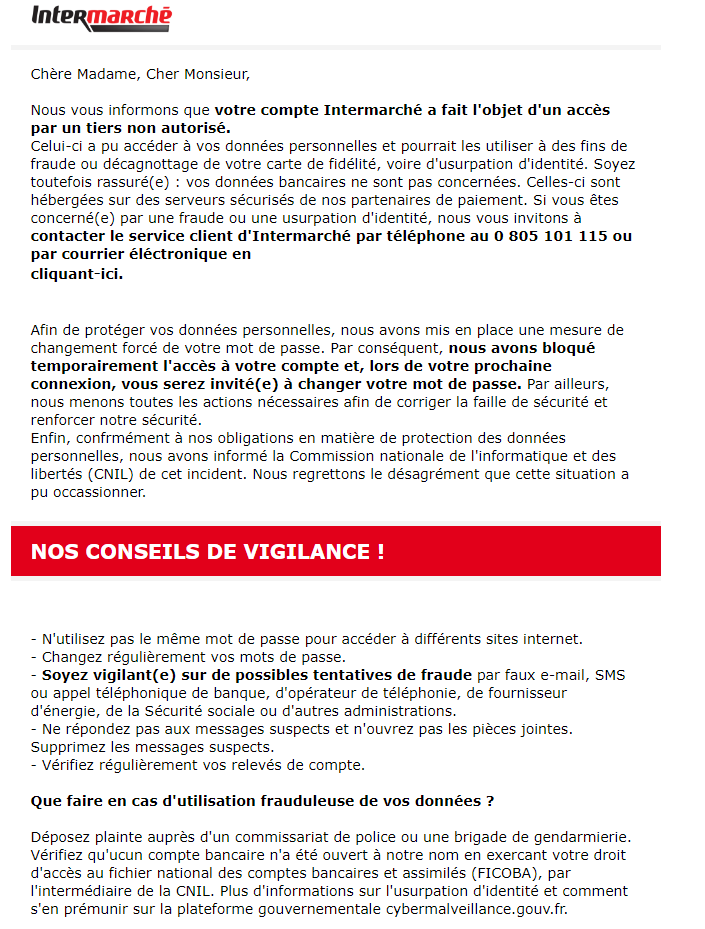

Intermarché alerte sur un « accès par un tiers non autorisé »

Dans un message envoyé à des clients (merci aux lecteurs qui nous l’ont transmis), l’entreprise les informe que leur « compte Intermarché a fait l'objet d'un accès par un tiers non autorisé. Celui-ci a pu accéder à vos données personnelles et pourrait les utiliser à des fins de fraude ou décagnottage de votre carte de fidélité, voire d'usurpation d'identité ». L’enseigne affirme que les « données bancaires ne sont pas concernées ».

Intermarché ne donne aucun détail sur les données dérobées…

Problème, l’enseigne ne donne pas le détail des données dérobées. On ne sait pas si les mots de passe – qu’on espère chiffrés et salés – sont dans le lot. D’autant que l’entreprise ajoute : « Afin de protéger vos données personnelles, nous avons mis en place une mesure de changement forcé de votre mot de passe ». En attendant de changer ce dernier, votre compte est bloqué.

Intermarché assure (et heureusement) mener « toutes les actions nécessaires afin de corriger la faille de sécurité et renforcer notre sécurité ». Bien sûr (c’est une obligation), la Commission nationale de l'informatique et des libertés (CNIL) a été informée de cet incident.

… et nous affirme finalement qu’il n‘y a eu « aucune fuite de données »

Contacté, le service presse d’Intermarché ne tient pas du tout le même discours : « Le site intermarche.fr a été victime d'une tentative de piratage lors du week-end du 2 et 3 novembre. Aucune fuite de données n'a été constatée suite à cette tentative ». Le message envoyé aux clients indique pour rappel que : « votre compte Intermarché a fait l'objet d'un accès par un tiers non autorisé. Celui-ci a pu accéder à vos données personnelles ».

Sur X, le compte officiel du groupe Les Mousquetaires (propriétaire des enseignes Intermarché) confirme l’erreur de communication et la réponse du service presse : « Contrairement à ce qui a pu être annoncé à certains clients par erreur, aucun tiers non autorisé n’a pu accéder aux données personnelles des clients ».

Réinitialisation des comptes ? Une « mesure de précaution »

Concernant la réinitialisation des comptes, Intermarché nous explique que, « par mesure de précaution, les comptes testés par les attaquants ont été bloqués et une communication a été envoyée afin d'inviter au changement de mot de passe. Cela fait partie des mesures de sécurité mises en place pour protéger les données de nos clients ».

Le 07 novembre à 11h00

[MàJ] Rétropédalage chez Intermarché : « aucune fuite de données n’a été constatée »

-

Intermarché alerte sur un « accès par un tiers non autorisé »

-

Intermarché ne donne aucun détail sur les données dérobées…

-

… et nous affirme finalement qu’il n‘y a eu « aucune fuite de données »

-

Réinitialisation des comptes ? Une « mesure de précaution »

Commentaires (30)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 06/11/2024 à 17h24

Modifié le 06/11/2024 à 21h08

Et de mon coté, aucune information sur un éventuel piratage, sur leur site ou par mail.

Le 06/11/2024 à 18h29

Le 06/11/2024 à 19h47

Le 06/11/2024 à 19h22

Rien à voir avec Intermarché. Concernant la fuite de données chez LDLC de Mars 2024, j'ai reçu récemment mon 1er spam lié à cette fuite (alias unique).

Le 07/11/2024 à 07h36

D'ailleurs j'ai aussi reçu un mail de LDLC, visiblement authentique, m'annonçant la suppression de mon compte dans 30 jours. Visiblement, ils ont bien une suppression automatique.

Je laisse couler (vu que je n'achète que chez matnet), on verra bien :)

Le 07/11/2024 à 10h16

Le 07/11/2024 à 11h49

Le 07/11/2024 à 11h57

Pour moi un alias d'email c'est [email protected], je vois pas comment on peut le désactiver...

Le 07/11/2024 à 12h41

Le plus addressing (si supporté par ton presta mail), permet effectivement de personnalisé une adresse facilement, sans avoir besoin de configuration particulière. Le hic, c'est que le plus addressing est facilement contournable pour le spam, et sert plus, au final, comme filtre pour le classement automatique des mails.

Avec un alias, tu vas faire pointer "[email protected]" vers la même boite emails que "[email protected]". Derrière, ce sera la même boite e-mail. Mais cela nécessite de configurer au préalable la boite pour déclarer l'alias. L'avantage d'un alias, c'est qu'on ne peut pas remonter au véritable mail, et qu'on peut supprimer l'alias n'importe quand.

Le 07/11/2024 à 14h20

J'imagine qu'il faut passer par de l'auto-hébergement.

Le 07/11/2024 à 14h34

Pour les alias à proprement parler, il faut, a minima, avoir un nom de domaine personnalisé. Sinon, effectivement, c'est quasi sur que ça ne passera pas.

Le 07/11/2024 à 15h26

C'est utilisable gratuitement mais on doit vite être limité je pense.

Le 08/11/2024 à 10h27

J'en ai plusieurs, par contre j'ai pris soin de désactiver la possibilité de se logger sur le compte

avec les alias...

Le 08/11/2024 à 11h19

Par contre, je ne comprends pas cette partie de votre message Pouvez-vous préciser votre propos svp ?! 😊

Modifié le 08/11/2024 à 14h01

Pas de souci.

Simple, pour t'identifier sur le site outlook.com tu utilises ton adresse mail + mot de passe

genre [email protected] + Passw0rd

si tu as des alias, par défaut tu peux aussi d'identifier avec, en remplaçant ton mail par l'alias + même mot de passe que d'habitude, genre [email protected] + Passw0rd

En bloquant l'auth sur les alias, on peut pas de connecter à ton mail avec si l'alias se perd sur un leak.

en prime un article Next de 2014

https://next.ink/19853/91431-outlook-com-definissez-quels-alias-permettent-se-connecter/

Le 07/11/2024 à 13h45

Le 07/11/2024 à 15h37

Un compte sur un site > un alias unique, qui me permet donc facilement de gérer en cas problème. Tu désactives en un clic l'alias, et tu changes ton mail sur le site en question.

Le 06/11/2024 à 20h57

Si au moins cela permettait aux DSI de prendre conscience de l'utilité de mettre des sous dans la sécurisation des données ! Mais non, "ça coûte cher", donc on externalise et on fait le minimum. Jusqu'au jour où !

Modifié le 07/11/2024 à 01h02

Je veux dire, comment tu veux expliquer ça à des décideurs, surtout dans des boîtes hors secteur informatique ? "Donnez-nous un montant non défini mais le plus possible d'argent pour faire diminuer d'autant plus la probabilité de passer un peu pour un con à un moment (mais finalement pas plus que les autres)" ? Les gars vont juste estimer combien ça leur coûterait de passer pour un con et donner peut-être la moitié en sécurité, et basta, de toute façon même s'ils donnaient le double ça n'empêchera pas forcément d'être piraté, donc à quoi bon ?

Moi je trouve ça très compliqué comme problématique de nos jours, en plus là y a pas de détails, on ne sait pas ce qu'ils avaient déjà fait ou non et qui n'a pas suffi.

Modifié le 07/11/2024 à 11h28

Ça peut aussi être utilisé dans ce sens-là, et du coup cela créera une compétition sur qui ne se fera pas trop allumer (publiquement), aura sûrement une meilleure confiance du consommateur. Et pour une fois, le consommateur sera gagnant.

Le 07/11/2024 à 13h55

Et hélas les entreprises ont la "chance" que les actions de groupe soient compliquées à lancer sur ces sujets en France, sinon ça pourrait sûrement augmenter les pénalités encourues avec les dédommagements aux clients.

Après, tant que ça reste "théorique", je sais bien que beaucoup d'entreprises préfèrent malgré ça prioriser les projets ayant des retours plus concrets et rapides, jusqu'au jour où...

Le 07/11/2024 à 20h42

Modifié le 07/11/2024 à 16h56

Et ce n'est pas difficile à chiffrer : la dépense est égale aux salaires du personnel qui n'est pas embauché pour faire correctement le travail de sécurisation (hors salaire c'est une dépense bien moindre).

Il suffit de regarder le backlog pour avoir un chiffre précis. C'est même le boulot de certaines personnes (chefs de projet, product manager ou autre anglicisme dont le travail est de définir l'équipe correcte pour mener à bien sa mission). Ainsi que le taux de tourne-ovaire.

Le 07/11/2024 à 18h40

Modifié le 07/11/2024 à 20h54

Et payer leurs sous-investissements c'est quoi ? la plupart du temps c'est envoyer un mail d'excuse et voilà. Ca reste léger comme inconvénient.

Le 07/11/2024 à 21h09

C'est justement la logique de toutes les DSI qui se sont fait trouer ces dernières semaines

Je suis d'accord sur la seconde phrase. Vu qu'il n'y a pas de sanction (même les clients mécontents vont rester, parce que c'est pareil ailleurs), l'incident va se tasser et tout continuera comme avant.

Le 07/11/2024 à 21h57

Quand il y a piratage on part toujours du principe que rien n'a été fait alors que la plupart du temps il n'y a pas assez de détails communiqués pour le savoir, et même quand il y en a ils sont rarement vérifiables sauf à appartenir à la DSI en cause.

Modifié le 07/11/2024 à 17h08

Ça me rappelle un jour la hiérarchie au boulot qui écrit « comme discuté avec les représentants du personnel, nous allons changer ceci ». On pourrait croire qu'il y a eu débat voire concertation, alors qu'en fait la dite discussion a été à un sens. Mais ils n'ont pas menti.

Toujours se méfier de la comm, les peuvent être tournés pour faire comprendre autre chose que ce qui est dit.

Modifié le 08/11/2024 à 10h31

https://www.frandroid.com/culture-tech/2396112_cyberattaque-chez-intermarche-tout-comprendre-a-la-vraie-fausse-fuite-de-donnees-chez-le-geant-de-la-grande-distribution

Pour résumer, ils auraient détecté du forcing par credential stuffing, et reset les MDP pour les comptes accédés.