Cellebrite progresse, mais peine toujours avec les iPhone éteints, l’iPhone 15 et les Pixel

Secure Enclaved depuis 2020

La société israélienne, spécialisée dans l’inforensique et l’exploitation des données des téléphones portables, se vante de déverrouiller tous les iPhone. Mais elle n'est plus en mesure de lancer des attaques par force brute sur les iPhone 12 et suivants, lancés depuis 2020.

Le 23 juillet à 15h59

7 min

Sécurité

Sécurité

L'équipe de GrapheneOS (une version durcie d'Android) vient de publier des captures d'écran de la mise à jour de juillet des capacités de déverrouillage des iPhone et Android par Cellebrite.

404Media avait en effet relevé qu'en avril dernier, l'éditeur israélien de solutions criminalistiques informatiques ne parvenait pas à déverrouiller les derniers iPhone d’Apple et Pixel de Google.

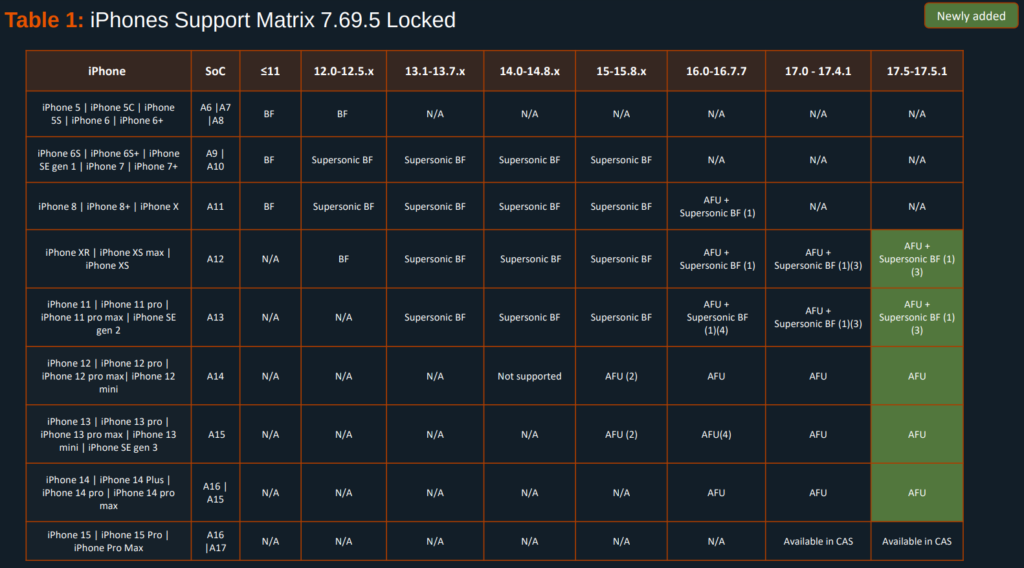

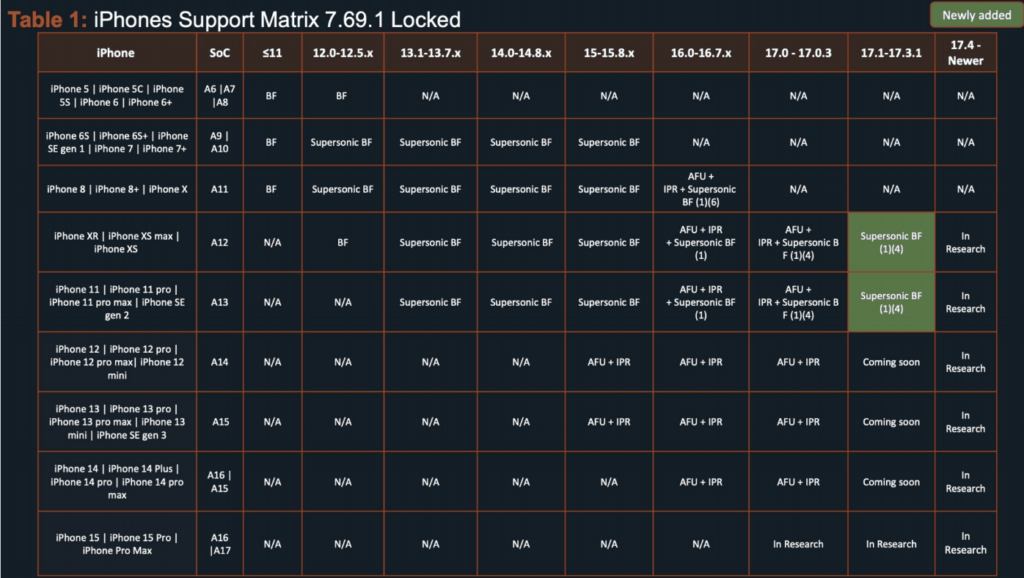

Sur iOS 17.1 à 17.3.1, la fiche estampillée 7.69.1 indiquait « Coming soon » pour la possibilité de déverrouiller les iPhone 12 à 14. Il était indiqué « in research » pour l'iPhone 15 sous iOS 17.x ainsi que tous les iPhone à partir du XR avec iOS 17.4.

Or, dans la mise à jour 7.69.5 de juillet, ces mentions ont été remplacées par « AFU » pour les iPhone XR à 14. L’iPhone 15 est à part avec « Available in CAS », nous y reviendrons.

Cellebrite précise qu'AFU est l'acronyme d'« After First Unlock », qu'Apple désigne également comme « Protected Until First User Authentication » (« Protection complète jusqu’à la première authentification de l’utilisateur » en français).

Ce terme désigne l'état des appareils qui ont été déverrouillés « au moins une fois » après avoir été mis sous tension. Cela « permet aux outils de collecter des informations à partir de l'appareil », à mesure que « de nombreuses données sont transférées dans un mode différent une fois que l'iPhone a été déverrouillé pour la première fois après le redémarrage » :

« En fait, l'iPhone est presque toujours dans l'état AFU. Il est peu probable que la plupart des propriétaires d'iPhone redémarrent leur téléphone pendant des jours ou des semaines. La majorité des gens n'éteignent pas leur téléphone après chaque utilisation, car cela reviendrait à le faire des dizaines, voire des centaines de fois par jour. »

Cellebrite bute sur la Secure Enclave, renforcée en 2020

L'accès aux données chiffrées dépend, dès lors, non seulement de l'accès physique au terminal, mais aussi et surtout du fait qu'il ait été déverrouillé une première fois par son utilisateur. Avant le premier déverrouillage (BFU ou Before First Unlock), l'appareil ne peut déchiffrer les données que si son propriétaire a saisi la clé requise. Après le premier déverrouillage (AFU ou After First Unlock), l'appareil enregistre la clé de déchiffrement afin de pouvoir y accéder.

La version francophone du site web de Cellebrite précise qu'« il est impératif de maintenir l’appareil en "vie" après la saisie ! ». Ce qui est logique, sinon l’appareil s’éteint et passe ainsi automatiquement en mode BFU, adieu donc les « avantages » du monde AFU.

Quand bien même le terminal serait passé en veille, Cellebrite a conçu Supersonic BF (en référence à l'attaque par force brute), qui permettrait « d'accéder aux appareils de données mobiles 40 fois plus rapidement ». Une solution utilisable uniquement sur les iPhone 6 à 11 (et SE de 2e génération), sortis jusqu’en 2020.

Cellebrite précise en effet que « le mode de stockage des clés peut varier » :

« De nombreux appareils placent les clés de déchiffrement dans la mémoire. Cependant, la méthode la plus sûre consiste à stocker les clés dans une puce sécurisée, comme le matériel Secure Enclave sur les iPhone. Une puce sécurisée fait obstacle entre la clé de déchiffrement et tout logiciel ou matériel malveillant. Cela l'empêche de trouver un moyen de garantir un accès illimité à la mémoire du système. »

Or, l'article d'Apple consacré à la Secure Enclave précise que les appareils commercialisés pour la première fois à partir de l’automne 2020 sont équipés d’un composant de stockage sécurisé de deuxième génération, qui ajoute des « référentiels sécurisés de compteur [...] au moyen d’un protocole chiffré et authentifié » :

« Pour accéder aux données utilisateur, la Secure Enclave jumelée doit dériver la valeur d’entropie du code à partir du code de l’utilisateur et de l’UID de la Secure Enclave. Le code de l’utilisateur ne peut pas être appris au moyen des tentatives de déverrouillage provenant d’une source autre que la Secure Enclave jumelée. Si la limite de tentatives est atteinte (par exemple 10 sur iPhone), le composant de stockage sécurisé efface complètement les données protégées par code. »

Cellebrite bute aussi sur les iPhone 15

Les tentatives de déverrouillage des iPhone 15 sont de leur côté externalisées auprès de la division « Cellebrite Advanced Services » (CAS) qui propose aux forces de l’ordre un « accès rapide et efficace à des données réputées inaccessibles » et a ses « services de déverrouillage et d’extraction avancés ».

Forte de dix laboratoires dans le monde, elle repose sur l'expertise de professionnels du renseignement numérique « hautement qualifiés et certifiés, ainsi que d’experts des tribunaux », possédant une grande expérience afin d'aider à « contourner les systèmes de chiffrement les plus complexes, grâce aux méthodes de pointe issues de la R&D Cellebrite ».

Les iPhone déverrouillés sont quant à eux accessibles en mode « FFS », pour « Full File System ». Cela désigne, dans le domaine de la criminalistique numérique, la possibilité d'une complète extraction, voire l'accès au système de fichiers complet, « y compris les fichiers actifs, les fichiers supprimés, les fichiers système, les données d'application et les métadonnées ».

Cellebrite bute enfin sur les Google Pixel 6 (et plus) et GrapheneOS

Cellebrite ne serait, par ailleurs, toujours pas en mesure d'utiliser l'attaque par force brute sur les Google Pixel 6 et supérieurs, ainsi que sur GrapheneOS (sauf s'il n'a pas été mis à jour depuis 2022), comme c'était déjà le cas en avril dernier.

GrapheneOS précise en outre que, « par défaut, un appareil GrapheneOS verrouillé revient automatiquement de l'AFU à la BFU après 18 heures », et n'avoir de cesse de durcir l'accès à ses terminaux :

« En février 2024, nous avons ajouté une nouvelle fonctionnalité permettant de désactiver le port USB-C au niveau matériel. En mars 2024, nous avons défini le mode par défaut à "Charge seule lorsque verrouillé, sauf avant le premier déverrouillage". En juin 2024, nous avons augmenté le niveau de sécurité par défaut à "Charge seule lorsque verrouillé", étendu notre protection USB au niveau logiciel, l'avons fusionnée avec la nouvelle fonction de protection au niveau matériel et avons étendu la protection au niveau matériel aux broches de pogo sur la tablette Pixel. Nous disposons désormais d'une protection extrêmement solide contre ces attaques basées sur l'USB. »

« Dans un avenir proche », GrapheneOS prévoit de prendre en charge l'ajout d'un code PIN comme deuxième facteur de déverrouillage par empreinte digitale, afin de « permettre aux utilisateurs d'ajouter une phrase de passe combinée à un déverrouillage secondaire par code PIN et empreinte digitale pour plus de commodité ».

Cellebrite progresse, mais peine toujours avec les iPhone éteints, l’iPhone 15 et les Pixel

-

Cellebrite bute sur la Secure Enclave, renforcée en 2020

-

Cellebrite bute aussi sur les iPhone 15

-

Cellebrite bute enfin sur les Google Pixel 6 (et plus) et GrapheneOS

Commentaires (29)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 23/07/2024 à 16h14

Le 23/07/2024 à 16h36

Le 23/07/2024 à 18h16

Le 23/07/2024 à 17h14

par contre, bonjour les dégâts le jour où le smartphone tombe en rade (cassé ou volé): les données d'un tel parfaitement sécurisé ne pourront alors PAS être récupéré.

Et maintenant que tout les 2FA (authentification à 2 facteurs) se font de + en + avec une app sur smartphone, perdre le smartphone signifie perdre accès à bcp de services (id, bancaire, transport, etc.

Bref, c est surtout hallucinant de réaliser que sans smartphone, tu es socialement mort!

tout cela pour dire que pour le commun des mortels, un peu moins de sécurité n est pas forcément la pire chose.

Le 23/07/2024 à 17h23

Il faut prendre en compte la perte de ton téléphone. Si tu perds tout avec ton téléphone, il y a un problème.

Le 23/07/2024 à 18h26

- je ne l'ai plus

- potentiellement quelqu'un d'autre l'a

Le premier point est difficile à mitiger autrement que par une bonne gestion des backups et des systèmes de récupération 2FA

Le second est celui où une bonne sécurité est nécessaire:

- si le voleur n'est intéressé que par la valeur marchande de l'appareil, de bonnes mesures de sécurité vont l'inciter à effacer/réinitialiser ou juste jeter/détruire

- si le voleur s'intéresse aux données du téléphone ou compte le revendre à un groupe cybercriminel qui fait l'extraction de données à un niveau industriel, un téléphone bien sécurisé est absolument vital, surtout dans les pays où l'usurpation d'identité est facile et lucrative.

Modifié le 23/07/2024 à 18h59

Certains téléphones ne peuvent pas s'éteindre sans taper PIN/Password/Pattern ce qui est très bien et devrait être la norme obligatoire pour toute version Android.

Comme ça, on a une petite chance de pouvoir verrouiller & formater son smartphone à distance s'il y capte encore un peu de réseau.

.

Le 24/07/2024 à 16h48

Le 24/07/2024 à 20h18

Faudra vraiment m'expliquer comment on peut utiliser un téléphone Android sans compte Google... Oui je sais c'est sûrement possible... si on tape tout à la main dans Chrome, Play Store, etc...

Donc ton argumentaire est pour dire poliment, assez , complètent hors sol... ou alors un truc m'a échappé sur l'éco système Android...

Le 03/08/2024 à 17h58

Modifié le 03/08/2024 à 21h50

Oui je sais j'ai le malheur d'avoir une adresse email Google et de m'en servir...

Tous les 6 mois environ, mon smartphone a une fin tragique... la poisse... Sans compte Google, ca serait un drame terrible... Là, nouveau smartphone (d'occaz), 10min plus tard, tout restauré comme avant...

Et en fait, pour les appli qui m'intéressent vraiment, je vais les chercher sur des ApkPure, ApkSure, etc... et ensuite un bon coup de LuckyPatcher, avec en plus son module Magisk qui va bien, et aussi en plus son module Lsposed qui va encore mieux...

Apres ça, en général, l'appli , ben elle vient plus trop la ramener... surtout pour la pub ou ... autre... (et oui je sais, c'est pas bien... mais bon... "qui veut la fin, justifie les moyens", non?)

J'ai toujours trouvé F-Droid super merdique... en fait, quasiment à chaque fois, j'ai jamais vraiment réussi à trouver ce que je voulais dans ce machin, alors qu'un " nomdel'appliquejecherche + apk" sous Google... réponse immédiate...

Le 05/08/2024 à 12h33

Le 05/08/2024 à 12h49

Le 05/08/2024 à 13h59

Modifié le 06/08/2024 à 20h07

son smartphone, ou bien se le faire voler, ou bien encore (pour moi) quand le smartphone meurt soit à petit feu par l'effet de la corrosion, putain de mousson, soit par mort violente, tombé non pas du camion mais d'une table avec du carrelage à l'arrivée...bref).

- J'utilise Dropbox en parallèle de Google Photos (on sait jamais)

- J'aime pas Onedrive de Microsoft

- Mon FAI là où j'habite ne fournit pas de Freebox...et c'est bien dommage. Les modems fibre routeurs des FAI c'est que la merd... en général. La Freebox Révolution de mes parents est et reste toujours une merveille, même après + de 10 ans d'âge.

Le 05/08/2024 à 12h31

Comme indiqué dans l'article, le tel doit à tout prix rester allumé pour avoir un espoir de le péter, donc le schéma / code à l'extinction est totalement contre-productif. À l'inverse, ça pousse l'utilisateur légitime à ne pas éteindre son téléphone (c'est plus compliqué), et empêche un voleur ignorant de l'éteindre, ce qui aurait pour effet de définitivement sécurisé les données derrière le mode BFU.

Le 05/08/2024 à 12h55

Le 23/07/2024 à 22h49

Le 24/07/2024 à 20h30

N'ayant pas de bol, la durée de vie de mes smartphones, c'est grosso modo 6 mois avant une chute mortelle, un "tombé de la moto" ou un p'tain d'orage et l'humidité qui va l'achever de le tuer quelques jours plus tard...

Nouveau téléphone, (toujours de l'occasion depuis 6 ans, j'ai eu 8 fois un Mi6 Xiaomi).

20min plus tard, Google a tout restauré automatiquement (et même les passwords Wi-Fi) car tout est dans le Cloud... Après on peut hurler et ne pas être d'accord...soit... mais bon...

Je vois plus maintenant un smartphone comme une commodité, au sens micro-economique du terme (cad comme du charbon, de l'essence, du consommable générique).

Le 10/08/2024 à 16h37

Le 23/07/2024 à 20h46

Le 23/07/2024 à 22h48

Le 24/07/2024 à 08h35

Le 27/07/2024 à 15h24

Le 24/07/2024 à 13h48

De nos jours, pour les 2FA TOTP, ça se fait de plus en plus via les gestionnaires de mot de passe qui ont 2 avantages: 1) une base sauvegardables et/ou synchronisée et 2) ils limitent l'hameçonnage puisque le gestionnaire de mot de passe ne s'activera que sur le bon site et pas sur une copie. Quand on veut plus de sécurité, on passe via une clef de sécurité matérielle.

Ceci dit, de plus en plus de sites supportent les passkeys qui ont l'avantage sur les 2FA TOTP de ne pas être sensible au hameçonnage et d'être très pratiques à utiliser. Là encore, si on a des besoins de sécurité plus élevés, la clef de sécurité matérielle est une solution.

Le 23/07/2024 à 20h12

Le 24/07/2024 à 10h28

Modifié le 27/07/2024 à 16h13

C'est surtout une affaire de subjectivité et de priorités : si on ne valorise pas la sécurité (la sienne, et celle des autres, avec qui nous sommes en interaction, rappelons-le à toutes fins utiles), alors la moindre brindille sur le chemin sera vue comme "très impactante".

Ne nous trompons pas de cible : tapons plutôt sur les fournisseurs d'origine dont le modèle économique est l'exploitation commerciale des données, compatible avec (et faisant le lit d') une surveillance généralisée.

Le 24/07/2024 à 10h30

Si on utilise un password de déverrouillage complexe avec entropie >70-80bits, on est tranquille même en AFU.