Ce que prévoit la future loi Renseignement

Actualité sponsorisée par Aspirine Corp.

Le 29 avril 2021 à 13h07

30 min

Droit

Droit

Avec le projet de loi « relatif à la prévention d’actes de terrorisme et au renseignement », la loi de 2015 va être mise à jour. Un texte présenté en Conseil des ministres quelques jours seulement après l’attentat de Rambouillet, mais un patch préparé, concocté et mitonné depuis plusieurs années. Explication des principales dispositions.

Mardi, Next INpact a révélé le projet de loi présenté mercredi en Conseil des ministres. Du moins, l’une de ses dernières versions. Le texte déposé hier soir est beaucoup moins complet. Et pour cause, alors que l’encre était encore fraiche, un récent arrêt du Conseil d’État est venu obliger le gouvernement à revoir sa copie. Cet arrêt, relatif à la conservation des données de connexion, demande notamment que la Commission de contrôle des techniques du renseignement (CNCTR) soit dotée d’un pouvoir d’avis conforme.

Résultat, une rustine gouvernementale est attendue d’ici une dizaine de jours. Cette technique dite de la « lettre rectificative » devra subir le même parcours qu’un projet de loi, avec notamment un nouvel avis du Conseil d’État.

Nous allons donc chapitrer cette présentation en deux. Une première partie avec les dispositions effectivement déposées dans le projet de loi initial. Une seconde partie avec celles attendues dans le patch rectificatif. Sachant qu’évidemment, ces deux blocs bougeront au fil des travaux parlementaires et leurs inévitables amendements.

I. Le PJL de mise à jour de la loi Renseignement de 2015

A) les échanges entre les services du Renseignement (article 7)

Les dispositions qui intéressent la loi Renseignement sont inscrites au « chapitre II » du projet de loi. Elles débutent avec un article 7 relatif à l’article L.822 - 3 du Code de la sécurité intérieure (CSI).

Selon la présentation gouvernementale, il vient « encadrer les conditions dans lesquelles les services de renseignement peuvent, d’une part, exploiter les renseignements qu’ils ont obtenus pour une finalité différente de celle qui en a justifié le recueil et, d’autre part, se transmettre les renseignements qu’ils ont collectés par la mise en œuvre des techniques autorisées ».

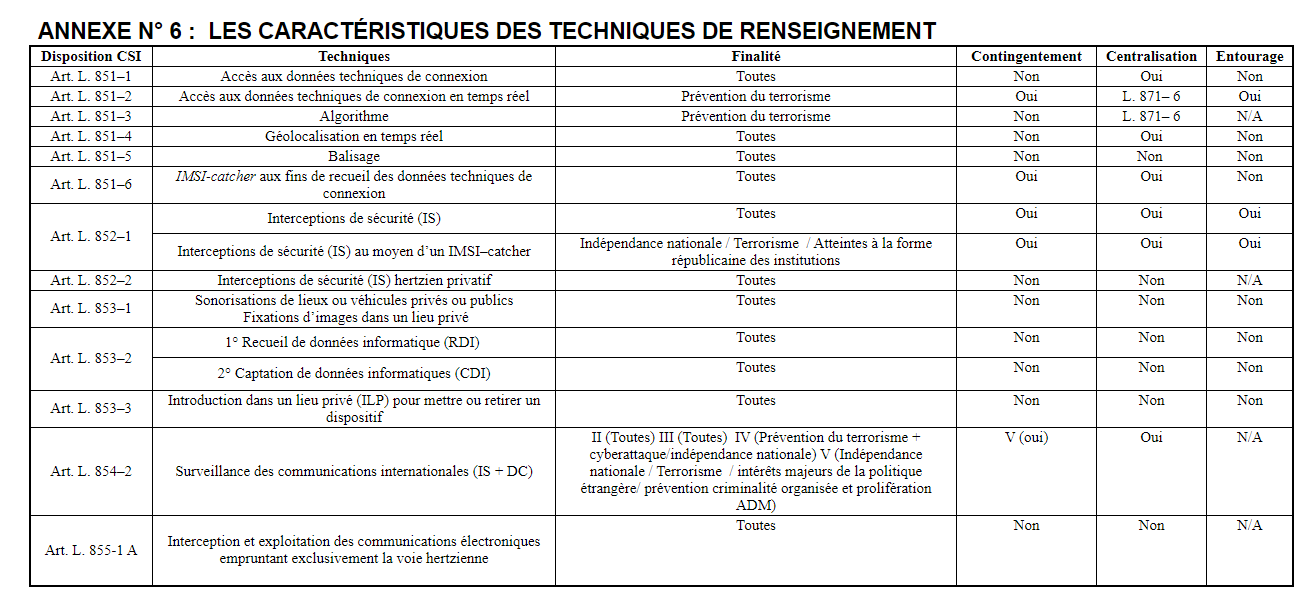

Pour y voir plus clair, il faut revenir un instant dans les rouages de la loi Renseignement de 2015, pas aisément accessibles. Ce tableau, issu d’un rapport parlementaire sur les cinq ans de ce texte, permet d’y voir clair. Retenons que la loi a légalisé de nombreux outils de surveillance, dont la mise en œuvre dépend de finalités décrites à l'article L.811 - 3 du CSI.

Ces finalités sont la défense et/ou la promotion de… :

- L'indépendance nationale, l'intégrité du territoire et la défense nationale ;

- Les intérêts majeurs de la politique étrangère, l'exécution des engagements européens et internationaux de la France et la prévention de toute forme d'ingérence étrangère ;

- Les intérêts économiques, industriels et scientifiques majeurs de la France ;

- La prévention du terrorisme ;

- La prévention des atteintes à la forme républicaine des institutions, des actions tendant au maintien ou à la reconstitution de groupements dissous, des violences collectives de nature à porter gravement atteinte à la paix publique ;

- La prévention de la criminalité et de la délinquance organisées ;

- La prévention de la prolifération des armes de destruction massive.

Les « techniques de renseignement » ne peuvent pas toutes justifier la poursuite de l'ensemble des finalités. Ce qu'il est possible de faire pour prévenir les actes de terrorisme ne le sera pas nécessairement pour la promotion de « l'indépendance nationale » ou la défense des « intérêts économiques, industriels et scientifiques majeurs de la France ».

Que se passe-t-il lorsqu'un outil mis en oeuvre par un service tombe sur des informations intéressant un autre service ? Le Code de la sécurité intérieure prévoit laconiquement que « les renseignements ne peuvent être collectés, transcrits ou extraits pour d'autres finalités que celles mentionnées à l'article L. 811 - 3. Ces opérations sont soumises au contrôle de la Commission nationale de contrôle des techniques de renseignement » (L.822 - 3).

En clair, il est interdit donc d'extraire ou de transcrire des renseignements qui vont au-delà des finalités prévues par le Code. A contrario, lorsqu'on est dans ce spectre, ces échanges sont possibles. Une précision qu'avait tenue à apporter Jean-Jacques Urvoas lors des débats de 2015.

Un exemple est donné par le gouvernement dans l'étude d'impact associée au projet de loi : actuellement, « si la mise en œuvre d’une technique de recueil de renseignement au titre de la finalité de prévention de la criminalité organisée (6° du L. 811 - 3) aboutit au recueil de renseignements pertinents au regard de la finalité de prévention du terrorisme (4° du L. 811 - 3), il appartient au service qui a recueilli ces renseignements de les transmettre aux services de renseignement qui concourent à la lutte contre le terrorisme. »

Seulement, ce régime a été visé par une procédure lancée par la Quadrature du Net en 2019, initiée après un article du Monde relatif à « l’Entrepôt », méga centre du renseignement dédié au partage d’information.

Pour LQDN, en effet, seule la loi peut encadrer, détailler, préciser ces échanges. Or, une autre disposition, prévue à l'alinéa 1 du 863 - 2 du CSI, justement relatif au partage d’information, charge un décret en Conseil d'Etat d'en fixer les modalités.

Pire, ce décret n’a jamais été publié, comme le montre cet échéancier.

La CNIL, elle-même, avait relevé cette fragilité : « l’absence de décret pris pour l’application des dispositions prévues au premier alinéa du même article L. 863 - 2 du fait peser un risque juridique sur les échanges entre services et la conservation éventuelle de ces informations. En particulier, toute conservation systématique dans un traitement de données de telles informations devrait faire l’objet d’un décret en Conseil d’État pris après avis de la CNIL ».

Avec le projet de loi, le gouvernement entend combler cette lacune qui pourra tuer dans l'oeuf cette procédure, si la haute juridiction administrative déporte dans le temps son éventuelle annulation.

Que prévoit l'article 7 ? Simple. Quand un service de renseignement « A » obtient des renseignements utiles à la poursuite d’une finalité différente de celle qui a en a justifié le recueil, il se voit offrir la possibilité de les transcrire ou les extraire « pour le seul exercice de ses missions ». Il peut également transmettre à un service « B » ces renseignements « collectés, extraits ou transcrits » , lorsque cette transmission est utile aux missions de ce dernier.

Et ces flux et reflux se feront librement. « Ces échanges d’informations n’ont en principe pas à faire l’objet d’une procédure spécifique d’autorisation, sauf à alourdir inutilement et à freiner les échanges entre services, alors que leurs missions et leurs méthodes de travail supposent une coopération étroite », explique le gouvernement dans l'étude d'impact.

Dans deux hypothèses, il faudra malgré tout passer par la case autorisation du Premier ministre et contrôle de la CNCTR, la fameuse Commission de contrôle des techniques du renseignement.

D'une part, lorsque la transmission de A vers B des renseignements collectés « bruts » poursuit une finalité différente de celle qui en a justifié le recueil.

D'autre part, lorsque les transmissions des renseignements collectés, extraits ou transcrits sont le fruit d’un outil de surveillance auquel le service destinataire n’aurait pu recourir au titre de la finalité motivant la transmission.

Cela veut donc dire que si un service « A » déploie des outils pour lutter contre le terrorisme, les « extraits » ou « transcriptions » pourront être transmis librement, sans autorisation, au service « B » spécialisé dans la criminalité organisée. Par contre, il faudra une autorisation, si « A » a récolté ces données en mettant en œuvre une technique d’espionnage qui n’était pas dans les compétences de « B », par exemple la technique des boites noires.

Ce projet de loi aboutit à décloisonner des outils normalement dédiés à une finalité précise pour drainer les informations collectées vers des services juridiquement incompétents.

B) Le partage d’informations des administrations vers les services du renseignement (article 7)

L'actuel deuxième alinéa du L. 863 - 2 du CSI ouvre la possibilité pour les autorités administratives (administrations de l’État, collectivités territoriales, établissements publics à caractère administratif, régimes de protection sociale et autres organismes chargés de la gestion d’un service public administratif) de transmettre aux services de renseignement « des informations utiles à l’accomplissement de leurs missions ». Cette transmission se fait de la propre initiative de l’administration ou sur requête des services.

L'étude d'impact salue ces modalités : « les services de renseignement sont en partie dépendants des informations qui leur sont transmises par d’autres administrations qui détectent des signaux faibles dans le cadre de leur activité. Il est possible de citer, à titre d’exemple, les signalements de radicalisation qui sont faits aux numéros verts dédiés, par les services sociaux, l’éducation nationale etc. ».

Où comment les numéros verts, qui fleurissent dans la communication gouvernementale, peuvent alimenter les services du Renseignement.

Le projet de loi là encore ouvre un peu plus cette brèche en autorisant les administrations à révéler aux services des informations même couvertes « par un secret protégé par la loi », si du moins cette transmission répond aux missions du récipiendaire et que l’information est « susceptible » de concourir à la défense et la promotion des intérêts fondamentaux de la Nation (les finalités).

Bien entendu, le droit d’accès des personnes concernées, prévues par la loi CNIL, est raboté. Et il n'y a pas de contrôle en amont sur ces flux.

C) Big data et plaques d'immatriculation (article 8)

Le projet de loi modifie également l’article L822-2 du CSI, lequel encadre la durée de conservation des renseignements collectés. L'idée ? Autoriser la conservation « au-delà des durées prévues » aux fins de recherche et développement « en matière de capacités techniques de recueil et d’exploitation des renseignements »

Dans le rapport d'activité 2019 - 2020 de la délégation parlementaire au renseignement, il était déjà souligné l’an passé que « plusieurs services revendiquent que puisse être autorisée la conservation, à des fins de recherche et développement, des données collectées dans le cadre d’une technique de renseignement, au-delà des durées actuellement prévues par la loi ».

Le document relatait la volonté de « pouvoir disposer d’un volume important de données sur lesquels conduire des études, tests et expérimentations, qui, pour donner des résultats satisfaisants, doivent avoir été recueillies dans des conditions identiques à celles de l’exploitation ».

Et de citer l’exemple suivant : « pour développer un outil de discrimination capable d’isoler les images d’une plaque d’immatriculation dans un enregistrement vidéo de plusieurs heures, il était nécessaire d’alimenter l’outil à partir d’images recueillies avec le même outil que celui qui aura été utilisé pour collecter les données destinées à être in fine analysées ».

Dans l'étude d'impact, on retrouve cette doctrine :

« Les modèles d’apprentissage ont besoin de données pour s’entraîner avant d’être confrontés à des données inconnues. Plus les réseaux de neurones qui constituent ces modèles d’apprentissage disposent de données pertinentes, c’est-à-dire aussi proches que possible de celles obtenues dans un contexte opérationnel, pour apprendre, plus ils sont performants et précis, la quantité de données nécessaires à leur entraînement étant directement proportionnelle à la complexité du problème à résoudre.

Ceci s’applique au traitement de l’image, de la parole, du texte, ou bien d’autres types de données plus ou moins structurées et hétérogènes, extraction des informations d’intérêt telles qu’un son, une conversation dans un environnement bruyant, l’accélération du traitement de la vidéo par l’élimination ou sélection de scènes sur requête sémantique. »

D'autres exemples sont donnés : la nécessité de disposer de nombreux échantillons pour élaborer « un traducteur automatique dans une paire de langues peu fréquente, comme l’albanais et le français, » ou « un modèle permettant d’éliminer des bruits parasites d’une bande son (bruits d’eau, de télévision, musique, etc.) ».

Le projet de loi prévoit une neutralisation de ces données, en ce sens qu’elles ne pourront pas être utilisées « pour la surveillance des personnes concernées ». De plus, ces renseignements ne seront accessibles qu’aux agents spécialement habilités, outre que les motifs et finalités pour lesquels ils ont été collectés n’apparaîtront plus. Enfin, ce stock ne permettra pas « de rechercher l’identité des personnes concernées ».

Ces renseignements conservés pour des besoins de « R&D » seront détruits « dès que leur conservation n’est plus indispensable à la validation de capacités techniques de recueil et d’exploitation » et au plus tard « cinq ans après leur recueil ».

Les paramètres techniques utilisés seront soumis à autorisation préalable du Premier ministre, après avis de la CNCTR. Le groupement interministériel de contrôle (GIC, l'organisme en charge de la mise en œuvre, la centralisation, l'exécution, la conservation et la traçabilité des techniques de recueil de renseignement) pourra lui aussi mener de tels travaux pour les données dont il organise la centralisation, en particulier les données de connexion glanées auprès des opérateurs et des fournisseurs de services.

« Les données conservées et exploitées à des fins de recherche et développement ayant vocation à être anonymisées, cette mesure n’aura aucun impact sur les particuliers », indique le gouvernement.

D) Harmonisation des durées pour le recueil et la captation des données informatiques (article 9)

Cette technique prévue au L. 853 - 2 du CSI permet le « piratage » légal d’éléments informatiques. Les services peuvent accéder à distance pour scruter ce qui est tapé, affiché, entendu dans un système informatique. L’autorisation de mise en œuvre de cette surveillance est cependant plafonnée dans le temps : 30 jours pour l’accès aux données stockées, sur disque dur par exemple. 60 mois pour l’accès aux flux.

« Dans les faits, cette période de 30 jours peut s’avérer un peu courte, car la mise en œuvre de cette technique de recueil de renseignements est complexe » avait regretté le rapport parlementaire sur les cinq ans de la loi Renseignement des députés Loïc Kervran et Jean-Michel Mis.

Le projet de loi a entendu cette remarque : il aligne ces durées sur le plafond maximal, soit deux mois.

E) Extension des possibilités de réquisition des opérateurs télécom, l'aiguillon de la 5G (article 10)

L’article L. 871 - 6 du Code de la sécurité intérieure permet d'obliger les opérateurs télécom et les FAI à réaliser, « sur leurs réseaux, des opérations matérielles nécessaires à la mise en œuvre des techniques de renseignement autorisées par la loi et des interceptions de correspondances ordonnées par l’autorité judiciaire dans le cadre de procédures pénales ».

À ce jour, les opérations matérielles nécessaires à la mise en place de certaines techniques de recueil de renseignement « ne peuvent être effectuées que sur ordre du Premier ministre (…) par des agents qualifiés de ces services, organismes, exploitants ou fournisseurs dans leurs installations respectives ».

Ces réquisitions ne peuvent concerner que cinq techniques de surveillance :

- L.851.1 : Accès différé aux données techniques de connexion

- L. 851–2 : Accès en temps réel aux données techniques de connexion

- L. 851–3 : les « algorithmes »

- L. 851–4 : Géolocalisation en temps réel

- L. 852–1 : Interception de sécurité, y compris par IMSI-catcher

Une fois l’autorisation donnée, les agents peuvent installer « dans les locaux et installations » des opérateurs, FAI et hébergeurs accessibles en France les outils nécessaires à ces opérations de surveillance.

Le projet de loi ajoute à la liste précédente, d'autres outils :

- L. 851 - 6 : les IMSI catcher, pour le recueil des données de connexion

- L. 853 - 2 : le recueil des données informatiques et leur captation

Cette simple adjonction devrait permettre, au moins sur le papier, la possibilité pour les services d’installer des IMSI catcher, à savoir ces fausses antennes relais en capacité de capter les données échangées via smartphone, sur les stations de base des opérateurs ou bien dans les infrastructures d’un prestataire de services en ligne basé en France.

Sur la 5G, le rapport parlementaire signé des députés Jean-Michel Mis et Loïc Kervran relevait néanmoins que « le déploiement en cours et progressif de la cinquième génération de standards de télécommunications mobiles, la 5G, est de nature à remettre en cause l’usage de techniques de renseignement telles que l’IMSI-catcher ».

La mission d’information considérait que « ces mutations technologiques n’appellent pas, à ce stade, une réponse juridique certaine ». Elle émettait cependant une piste : « Il pourrait être nécessaire que les opérateurs de télécommunications fournissent en temps réel un accès à un annuaire permettant de relier identifiants éphémères et identifiants pérennes. On pourrait aussi demander à l’opérateur les identifiants électroniques qui se sont connectés à telle ou telle antenne, à tel instant ».

Message entendu par le gouvernement qui juge nécessaire d'« anticiper le déploiement de la 5G (...) qui aura pour conséquence que les identifiants des terminaux mobiles deviendront temporaires, évolueront à une fréquence élevée, et seront donnés par le réseau ».

Considérant que seuls les opérateurs peuvent « établir le lien entre ces identifiants temporaires et les identifiants pérennes des abonnements ou des équipements terminaux utilisés », il faut ouvrir la possibilité « de pouvoir obtenir des opérateurs de communications électroniques le lien entre ces deux types d’identifiants ». Une manière de rendre l’IMSI-catcher opérationnel même en environnement 5G. En contrepartie, les opérateurs seront indemnisés de ce travail de rapprochement, par une compensation versée par l’État.

Le texte prévoit un mouvement similaire sur le terrain judiciaire.

F) Expérimentation des interceptions de communications satellitaires (article 11)

« L’article 11 autorise, à titre expérimental, les services de renseignement à intercepter, par le biais d’un dispositif de captation de proximité, les correspondances transitant par la voie satellitaire » résume le gouvernement dans l’introduction du projet de loi.

Il ajoute dans l’étude d’impact qu’un trou dans la raquette existe actuellement lorsque des « opérateurs proposent des services commerciaux sur le territoire français sans y disposer d’installation sur le territoire national ». Ni même de représentant légal.

Ceux-ci peuvent ainsi ignorer les réquisitions adressées par les autorités françaises. Autre souci, il peut être malvenu d’adresser une réquisition à un acteur privé étranger, qui découvrirait dans le même temps les cibles de services du renseignement français.

Le gouvernement entend donc « anticiper une bascule d’une partie peut-être significative des communications électroniques de la voie terrestre à la voie satellitaire », pour ajuster les outils de surveillance. Il relève avec inquiétude « le déploiement annoncé, d’ici à 2025, de nouvelles constellations satellitaires d’ampleurs portées par des entreprises étrangères ». Que ce soit avec Starlink, Oneweb, ou Amazon, tout « laisse à penser que ces usages devraient aller croissants et se banaliser au cours des prochaines années ».

Le texte autorise donc l’usage « d’un appareil ou d’un dispositif technique » pour intercepter des correspondances émises ou reçues par la voie satellitaire, quand des raisons techniques ou de confidentialité (secret défense) font obstacle « au concours des opérateurs ». Il existe donc un principe de subsidiarité. Ce n’est que lorsque les portes principales sont fermées que ces entrées par-derrière peuvent être envisagées.

Cette possibilité sera ouverte pour certaines des finalités prévues par le code :

- L'indépendance nationale, l'intégrité du territoire et la défense nationale

- Les intérêts majeurs de la politique étrangère, l'exécution des engagements européens et internationaux de la France et la prévention de toute forme d'ingérence étrangère

- La prévention du terrorisme

- La prévention de la criminalité et de la délinquance organisées

Ces écoutes satellitaires seront soumises à un quota (contingentement) annuel. L’autorisation de ces « écoutes » visant les contenus et contenants de ces échanges serait délivrée pour une période de 30 jours, renouvelable autant de fois que nécessaire.

Le texte est soumis à une clause de péremption : « compte tenu des incertitudes qui pèsent encore sur l’évolution de l’environnement technologique, il est proposé de n’ouvrir cette nouvelle technique qu’à titre temporaire, pour une durée de quatre ans à compter de l’entrée en vigueur du projet de loi ». Un rapport d’évaluation sera remis au Parlement six mois avant le terme.

Cette expérimentation rendra « nécessaire l’acquisition, par les services de renseignement, de nouveaux équipements adaptés à la captation de communications satellitaires, dont le coût dépendra de l’évolution de l’environnement technique et du déploiement de nouvelles constellations au cours des années à venir ». Aucune donnée chiffrée n’est donc fournie par l’étude d’impact.

II. Le futur patch au projet de loi, « algorithmes » compris

Le projet de loi à peine déposé devra donc être complété par une « lettre rectificative » d’ici mi-mai, suite de l’arrêt French Data Network du Conseil d’État.

En substance, même si elle ne s’est intéressée qu’à son domaine de compétence, la haute juridiction administrative a plaidé pour une évaluation régulière de la menace outre le basculement des avis simples de la CNCTR vers des avis conformes.

Bien que cantonnés au champ réglementaire, ces appels du pied devrait avoir des conséquences sur toute l'économie de la loi de 2015.

Voilà pourquoi dans le projet de loi déposé hiern ont entretemps disparu des articles de l'avant-projet de loi révélé dans nos colonnes, particulièrement les mises à jour attendues sur l’article L.851 - 3 relatif à la surveillance indiscriminée par « algorithme ».

On peut néanmoins détailler ce que prévoyait cet avant-projet de loi d’autant que la volonté du gouvernement de pérenniser la technique dite de l’algorithme est clairement assumée dans les médias.

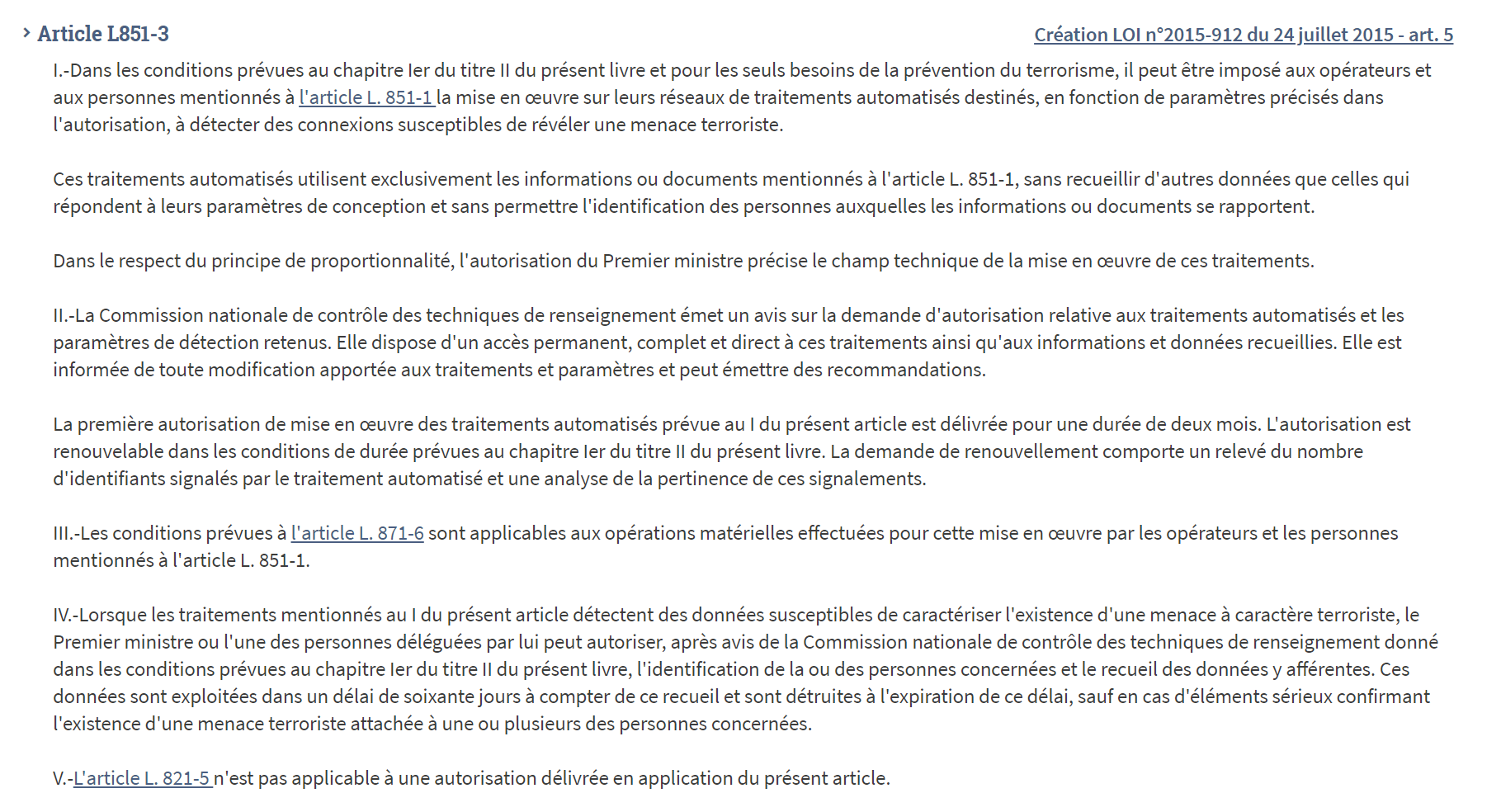

Pour rappel, derrière cette expression de jésuite se trouve la possibilité pour les services de chaluter des données de connexion (les qui, quand, à qui, comment, etc. d’un échange, tout sauf le contenu) afin de détecter des germes de menace terroriste.

Si une alerte remonte à la surface des écrans, les services peuvent passer en phase 2 : réclamer l’identification des personnes concernées, concentrer enfin les attentions. Le tout est donc codifié à l’article L851-3 du Code de la sécurité intérieure.

a) Pérenniser un outil de surveillance indiscriminée

Ces « boites noires », autre nom de ces traitements, furent adoptées en 2015 lors de la loi Renseignement. Pour faire passer cette technologie de surveillance très critiquée, le gouvernement avait introduit par amendement une clause de péremption : promis juré, l’outil ne serait applicable que jusqu’au 31 décembre 2018, avec obligation pour l’exécutif de rendre rapport intermédiaire au plus tard le 30 juin 2018.

« Compte tenu de ce que l’expérience nous enseigne, je crains que ce qui est annoncé comme une évaluation ne soit surtout l’occasion de pérenniser des pratiques contestables » doutait en séance, le député Sergio Coronado, ce 16 avril 2015.

La suite de l’histoire lui a donné raison. La loi du 30 octobre 2017 renforçant la sécurité intérieure a d’abord repoussé ces échéances de deux ans, avec donc une expérimentation étendue jusqu’au 31 décembre 2020 et un rapport au Parlement au plus tard le 30 juin 2020.

Le gouvernement avait justifié ce report, considérant que « la date de 2018 retenue par le législateur au moment de l’examen du projet de loi relatif au renseignement » était trop « prématurée ». Une date trop rapprochée ne permettant donc ni de dresser un bilan au 30 juin 2018, ni au Parlement « de se prononcer de manière satisfaisante sur l’opportunité de pérenniser cette technique ou d’y mettre fin ».

En 2020, l’histoire se répète, dans une France frappée par la crise sanitaire. Une loi spécifique est adoptée pour repousser à nouveau les délais d’une année. Quelques mois plus tôt, nous révélions que trois boites noires avaient été mises en œuvre et moins de 10 personnes à risque furent identifiées en France.

2021, un cran de plus. L’exécutif En Marche ne veut plus repousser, mais pérenniser cet outil de surveillance.

b) Des boites noires étendues

En plus de l’inscription de la surveillance par algorithme dans le marbre de la loi, plusieurs ajustements de ce fameux L. 851 - 3 du Code de la sécurité intérieure sont sur la rampe. Pour comprendre, il faut comparer l’actuelle version inscrite dans le Code de la sécuritée intérieure avec l'avant-projet de loi.

L’actuel premier alinéa :

« Il peut être imposé aux opérateurs et aux personnes mentionnés à l'article L. 851 - 1 la mise en œuvre sur leurs réseaux de traitements automatisés destinés, en fonction de paramètres précisés dans l'autorisation, à détecter des connexions susceptibles de révéler une menace terroriste. »

… deviendrait :

« Peuvent être autorisés, à la demande des services spécialisés de renseignement mentionnés à l’article L. 811 - 2, sur les données transitant par les réseaux des opérateurs et des personnes mentionnées à l’article L. 851 - 1, des traitements automatisés destinés, en fonction de paramètres précisés dans l'autorisation, à détecter des connexions susceptibles de révéler une menace terroriste ».

Explications. Le gouvernement souhaite que cette technique de surveillance frappe toutes les données « transitant » chez les opérateurs de communication électronique (les opérateurs télécoms et les FAI) ainsi que les hébergeurs.

Relevons aussi que le dispositif semble glisser d’un régime obligatoire (« il peut être imposé ») à un régime d’autorisation émise à la demande des services spécialisés de renseignement. De fait, c’est toujours le Premier ministre qui ordonnera cette surveillance.

Les services en capacité juridique d’activer ce traitement sont nombreux. Très nombreux. Pour les identifier, il faut se pencher sur cette autre disposition du Code de la sécurité intérieure :

- la direction générale de la sécurité extérieure (DGSE),

- la direction du renseignement et de la sécurité de la défense (DRSD),

- la direction du renseignement militaire (DRM),

- la direction générale de la sécurité intérieure (DGSI),

- La direction nationale du renseignement et des enquêtes douanières (DNRED),

- Le traitement du renseignement et action contre les circuits financiers clandestins (TRACFIN).

c) La prise en compte des « adresses »

Surtout, le texte en devenir devrait étendre le périmètre des données chalutées par ces traitements.

L’actuel deuxième alinéa :

« Les traitements automatisés utilisent exclusivement les informations ou documents mentionnés à l'article L. 851 - 1, sans recueillir d'autres données que celles qui répondent à leurs paramètres de conception et sans permettre l'identification des personnes auxquelles les informations ou documents se rapportent ».

… deviendrait :

« Les traitements automatisés utilisent exclusivement les informations ou documents mentionnés à l'article L. 851 - 1 ainsi que les adresses complètes de ressources sur internet, sans recueillir d'autres données que celles qui répondent à leurs paramètres de conception et sans permettre l'identification des personnes auxquelles les informations, documents ou adresses se rapportent ».

Cette précision n’est pas tombée de l’arbre par hasard.

Retour au 15 avril 2015, durant les débats sur le projet de loi Renseignement. Jean-Yves le Drian cite un exemple pour justifier de l’utilité de ces traitements : « si Daech met en ligne une vidéo de décapitation sur des sites djihadistes connus, puis se connecte sur d’autres sites pour s’assurer de la bonne réception et de la bonne qualité des images et du message, cette dernière activité se traduit par des connexions à certaines heures, depuis certains lieux, sur certains sites ».

Comme l’avait relevé en 2020 ce rapport d’information sur les cinq ans de la loi Renseignement, la mise en œuvre de cet outil ne s’est pas passée aussi bien : « aujourd’hui, les algorithmes ne sont mis en œuvre que sur les données téléphoniques même si la loi permet qu’ils soient mis en œuvre à partir de données de connexion », dixit ses auteurs, les députés Loïc Kervran et Jean-Michel Mis, au détour d’une note de bas de page.

Si « les seuls trois algorithmes en cours n’ont pas encore atteint leur pleine mesure, ils se révèlent malgré tout très prometteurs », ajoutaient-ils. Cependant, sur les données de connexion, une difficulté juridique – un imbroglio, titrions-nous – pèse s’agissant des URLs. « À partir de quelle barre oblique ("slash") de l’URL une donnée cesse-t-elle d’être une donnée de connexion pour devenir une donnée de correspondances ? » résume le rapport parlementaire.

En effet, aussi bien la Commission nationale de contrôle des techniques du renseignement que la CNIL considèrent que les URLs sont de nature mixte. Il s‘agit soit de données de connexion, chalutables par les outils de surveillance algorithmique, soit de données de contenu juridiquement inexploitables.

Et le rapport, se faisant porte-parole des services du renseignement, de plaider pour une réforme afin d’« intégrer les URL aux algorithmes », ce afin de révéler « les données consultées ». Et les deux députés de plaider pour « une telle extension » via « une modification législative ».

C’est donc dans le sillage de ces préconisations qu’il faut lire les modifications apportées par le projet de loi Renseignement 2. Il précise expressément que « les adresses complètes de ressources sur internet » pourront être ingurgitées dans les traitements des services spécialisés.

Évidemment, l’exercice n’est que théorique puisque les personnes passant par des services comme Telegram seront encore et toujours hors spectre… Et comme le souligne Me Alexandre Archambault, « un FAI, en tout cas en France, ne traite pas l’URL. Et désormais, plus de 80% du trafic est chiffré, rendant inopérants les algos sur les URL installés au niveau de l'accès ».

La volonté de Gérarld Darmanin se frotte donc aux dures réalités. Lorsque, dans le sillage de Jean-Yves Le Drian, il soutient six ans plus tard au micro de France Inter qu’« aujourd’hui, si une personne se connecte et regarde plusieurs fois des vidéos de décapitation sur Internet, nous ne le savons pas » et qu’« avec la nouvelle loi, nous connaîtrons ces connexions », il faut surtout rappeler que si cette vidéo est diffusée en HTTPS, les services seront bien embêtés.

« La seule info qu’on pourra obtenir, parce qu’en clair, c’est la connexion sur le site hébergeant le contenu. Sans savoir quelles page et vidéo, dont les adresses sont chiffrées » répète l'avocat.

De même, la tentative du gouvernement devra se conjuguer avec la jurisprudence du Conseil constitutionnel. Le 24 juillet 2015, les neuf Sages avaient fixé un cap : les données de connexion « ne peuvent porter sur le contenu de correspondances ou les informations consultées ». S’ils considèrent que l’URL relève encore et toujours des informations consultées, la rustine proposée par le gouvernement devra passer ce cap, et notamment celui de la proportionnalité de l’atteinte à la vie privée.

Le texte actuellement en vigueur prévient aussi qu'après identification d’une personne par les « boites noires », les données doivent être exploitées dans un délai de soixante jours. Elles doivent ensuite être détruites « sauf en cas d'éléments sérieux confirmant l'existence d'une menace terroriste attachée à une ou plusieurs des personnes concernées ». L'avant-projet de loi supprime cette dernière expression « sauf en cas d’éléments… ».

Autre nouveauté, un service du Premier ministre sera « seul habilité à exécuter les traitements et opérations mis en œuvre », le tout sous le contrôle de la Commission nationale de contrôle des techniques de renseignement. Celle-ci devrait au passage gagner en musculature, suite à l’arrêt récent du Conseil d’État sur la conservation des données de connexion, avec la possibilité de ne rendre que des avis conformes, que le Premier ministre devra donc suivre.

d) L’accès aux données techniques de connexion en temps réel (L.851 - 2 CSI)

La surveillance automatisée aux fins de détecter les germes terroristes n’est pas le seul sujet traité par l'avant-projet de loi.

Aujourd'hui, toujours pour la prévention de ces actes, l'article L.851 - 2 du CSI autorise le recueil en temps réel des données de connexion relatives à une personne préalablement identifiée comme « susceptible d'être en lien avec une menace ».

Mieux. S’il existe « des raisons sérieuses de penser qu'une ou plusieurs personnes appartenant » à l’entourage de cette personne « sont susceptibles de fournir des informations au titre de la finalité qui motive l'autorisation », alors elles peuvent aussi faire l’objet de la même surveillance en temps réel.

Avec l'avant-projet de loi, qui devrait être sacralisé dans la « lettre rectificative », le recueil pourra à l’avenir concerner, non seulement les données de connexion (ou « informations » et « documents » dans le jargon), mais aussi « les adresses complètes de ressources sur internet utilisées ».

En somme, ces personnes et leur entourage seront un peu plus suivis à la trace, juridiquement et URLs comprises, modulo les contraintes techniques rappelées ci-dessus.

Cette réforme débute son parcours parlementaire. Viendront dans quelques semaines, outre « la lettre rectificative », les amendements en commission des lois puis en séance, d'abord à l’Assemblée nationale puis au Sénat.

Nous avons ce matin réclamé de la CNIL, l’ARCEP et la CNCTR communication de leurs avis rendus en avril dernier. Nous les diffuserons et commenterons une fois obtenus.

Ce que prévoit la future loi Renseignement

-

I. Le PJL de mise à jour de la loi Renseignement de 2015

-

A) les échanges entre les services du Renseignement (article 7)

-

B) Le partage d’informations des administrations vers les services du renseignement (article 7)

-

C) Big data et plaques d'immatriculation (article 8)

-

D) Harmonisation des durées pour le recueil et la captation des données informatiques (article 9)

-

E) Extension des possibilités de réquisition des opérateurs télécom, l'aiguillon de la 5G (article 10)

-

F) Expérimentation des interceptions de communications satellitaires (article 11)

-

II. Le futur patch au projet de loi, « algorithmes » compris

-

a) Pérenniser un outil de surveillance indiscriminée

-

b) Des boites noires étendues

-

c) La prise en compte des « adresses »

-

d) L’accès aux données techniques de connexion en temps réel (L.851 - 2 CSI)

Commentaires (20)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 29/04/2021 à 14h23

Je lirais ce soir en rentrant mais ce qui est certain c’est que nicolas darma-nain est vraiment quelqu’un de flippant. Sois c’est un abrutis finis sois c’est un fin stratège qui joue à l’abrutis fini. Dans les deux cas, c’est très dangereux !

Le 29/04/2021 à 14h51

J’ai peur d’avoir une énième loi sécuritaire qui ne protège pas des attentats (en même temps, ça se saurait si c’était possible…), qui vivra verra, après tout.

Pardonnez mon ignorance, mais sur le pourcentage de données qui circulent en HTTPS ou sur les messageries chiffrées : y a-t-il des experts qui seraient en mesure de donner leur avis en amont ? Ou bien c’est le cas mais ils n’ont pas été écoutés ?

Le 29/04/2021 à 15h21

un récent arrêt du Conseil d’État est venu obliger le gouvernement à revoir sa copie.

Cet arrêt, relatif à la conservation des données de connexion, demande notamment

que la Commission de contrôle des techniques du renseignement (CNCTR) soit dotée

d’un pouvoir d’avis conforme….

non mais, sont-ils sérieux, là ?

(ça va être “insurmontable” pour le ‘Gouv.)

Le 29/04/2021 à 15h34

Et ce que le gouvernement français n’a toujours pas compris (et a mon avis c’est pas près d’arrivé), cette loi va “encore” (et c’est normal) généré une réactance de valeur égale a la protection de la vie privée perdue, ce qui va accentué la pression sur les développeurs, ce qui va sans aucun doute généré de nouveau services Zéro trust, qui va rendre encore plus difficile aux agents de l’autorité publique (plus communément appeler police), d’accédé au information.

Du coup félicitation a eux de rendre le boulot de la police encore plus difficile par des loi a la c*n

Le 29/04/2021 à 17h30

nain des collines ou nain des ravines ? ça change beaucoup de choses ^^

Le 30/04/2021 à 06h08

C’est un fait bien connu de tous, il n’y a pas de malfrats ou de terrosites dans notre pays, il n’y a que des pauvres citoyens innocents par définition, que le gouvernement cherche à surveiller de manière ignomineuse.

Analyse pitoyable, alors que les forces de sécurité cherchent la protection de tous les citoyens

Décidémment, le rédacteur a ses idées bien arrêtées qu’il ne cesse de développe à longueur d’année dans un magazine que je croyais réservé à l’information technique et technologique, pas aux considérations politiques

Le 30/04/2021 à 06h49

Ne pas oublier que l’armée et la police sont toujours (et ont toujours été) les piliers de tous les régimes totalitaires et/ou des dictatures (peu importe de quelle idéologie ils ou elles se revendiquent).

D’ailleurs, même chez nous il n’est pas exclu que l’on finisse par tomber dans le totalitarisme voire même pire…

Il me semble donc tout à fait logique de se poser des questions et même de s’inquiéter sur l’arrivée de certaines lois clairement dangereuses.

La politique est de partout et je ne vois pas pourquoi elle ne serait pas ici aussi, au contraire je pense qu’elle y a toute sa place.

Encore une fois c’est dingue de constater à quel point l’histoire ne sert vraiment à rien…

Le 30/04/2021 à 09h06

de constater à quel point l’histoire ne sert à rien…

il paraît ‘qu’elle bégaye’ (la vilaine) !!!

Le 30/04/2021 à 06h30

Bonjour cher occupant du lac,

La question de tous les textes sécuritaires, qui aura semble-t-il échappé à votre sagacité, revient à se demander si pour identifier les premiers il est nécessaire de passer au tamis une part plus ou moins importante des seconds.

En droit constit, c’est une question de proportionnalité de l’atteinte à la vie privée. Elle pilote l’ensemble des décisions en la matière.

Mon analyse est sans aucun doute “pitoyable”, “politique”, aux “idées bien arrêtées”, mais sans cette brique, votre mur de critiques n’est, je le crains, que de poussière.

En vous souhaitant une journée aussi agréable que votre message.

Le 30/04/2021 à 07h05

La question de tous les textes sécuritaires, qui aura semble-t-il échappé

à votre sagacité, revient à se demander si pour identifier les premiers

il est nécessaire de passer au tamis une part plus ou moins importante des seconds…

(je fais le parallèle avec la pêche)

“dauphins’, bah…tant pis pour eux !!!

Le 30/04/2021 à 07h07

“Le Conseil d’Etat rappelle que pour être conformes à la Constitution, les atteintes portées au droit au respect de la vie privée et des correspondances par l’utilisation par les services de renseignement d’une technique d’interception de correspondances doivent être justifiées par un motif d’intérêt général et mises en œuvre de manière adéquate et proportionnée à cet objectif.”

Je balance cette brique dans le lac. En espérant qu’elle ne coule pas trop profondément. République Française

République Française

C’est là :

Le 30/04/2021 à 07h23

Peut-être faut-il rappeler un texte de Martin Niemöller au moment de la montée du nazisme en Allemagne :

“Quand les nazis sont venus chercher les communistes, je n’ai rien dit, je n’étais pas communiste.

Quand ils ont enfermé les sociaux-démocrates, je n’ai rien dit, je n’étais pas social-démocrate.

Quand ils sont venus chercher les syndicalistes, je n’ai rien dit, je n’étais pas syndicaliste.

Quand ils sont venus me chercher, il ne restait plus personne pour protester.”

Certes, on en est pas là mais tout est malheureusement possible.

Le 30/04/2021 à 15h42

Vu ça hier. On a uniquement la version du surveillant :

«Deux semaines après sa mise à pied, Brahim est convoqué à un entretien avec la direction du collège. (…) La discussion dérive rapidement sur son compte Facebook.

« Ils m’ont notamment reproché mon pseudonyme. (…) « Et là, la principale m’a expliquée que Fellagha était synonyme de terrorisme. Et m’a fait comprendre qu’en gros j’étais partisan du terrorisme. » (…)Un « Fellagha » est un terme utilisé pour désigner un combattant algérien, marocain et tunisien, entré en lutte pour l’indépendance de son pays entre 1952 et 1962, alors sous domination française. »

(…)

À l’autre bout du fil, deux agents des renseignements de la sécurité territoriale. Un service chargé de repérer les personnes radicalisées. « À la fin, un des policiers m’a dit “je te laisserai tranquille mais tu es encore dans nos radars”. » (…) « Ça a fini par installer un climat de peur au sein de ma famille. »

https://www.streetpress.com/sujet/1619533115-apres-debat-esclavage-surveillant-college-accuse-radicalisation-terrorisme-licenciement-roubaix

Le 30/04/2021 à 09h10

Tu t’es trompé, les papiers politiques sont courants ici.

Le 30/04/2021 à 09h33

Ah bah la, elle va tomber au fond de la Fosse des Mariannes sans soucis.

Le 30/04/2021 à 09h43

Je suis sûr qu’en faisant un minimum d’effort, vous vous rendrez compte que cet article, non seulement à un rapport avec la relation qu’à notre gouvernement avec le traitement de donnée. Qui lui, est technologique. mais aussi comment ils vont nous manger à l’avenir par rapport à nos données.

Ce n’est pas comme si ça parle d’autre sujet de société avec aucun rapport à l’informatique et les technologies…

On peut être ou pas d’accord avec l’analyse de Monsieur Marc Rees sur le sujet, et je suis sûr qu’il est complétement ouverte à la critique, tant qu’elle est argumentée et polie.

Sinon, traitez le de raciste, ça met fin au débat et vous fait partir comme un pigeon qui s’envole après avoir chier sur le jeu d’échec.

Le 30/04/2021 à 10h35

Comme d’hab, merci Marc pour ce texte.

Le 30/04/2021 à 12h39

Merci…

J’ai bcp “tardé” mais j’attendais la version définitive du PJL déposé à l’AN, sans vouloir me lancer dans la course aux petites phrases sur les “algo”, source de bcp de n’importe quoi…

Le 30/04/2021 à 20h13

Le 01/05/2021 à 04h11

Dont l’analyse d’usage par des entreprises de la tech nécessite un doliprane.