Alors que Chrome félicite sa sécurité, des adresses en unicode facilitent le phishing

Sortez la loupe

Le 18 avril 2017 à 12h28

6 min

Logiciel

Logiciel

Google a mis en ligne une page détaillant la sécurité de son navigateur Chrome, qui s'appuie pour partie sur sa barre d'adresses et les certificats TLS. Pourtant, ces marqueurs habituels de la sécurité d'un site peuvent être aisément détournés. Un problème connu depuis des mois.

La sécurité des navigateurs web est un combat permanent. Hier, Google rappelait les nombreux efforts consentis au fil des années, alors que de nouveaux biais apparaissent pour faciliter le phishing. La firme américaine a mis en ligne une page, compilant l'ensemble des outils censés garantir la quiétude des internautes.

Chrome, des moyens de sécurité connus

Le principal moyen est le Chrome Safe Browsing, lancé il y a dix ans pour lutter contre le phishing et affichant plus de 250 millions d'alertes par mois. Il analyse les pages et, au besoin, interpose un avertissement en plein écran, prévenant qu'un site peut être dangereux ou trompeur.

L'entreprise mise aussi sur son gestionnaire de mots de passe Smart Lock, qui doit libérer l'utilisateur du fardeau de la mémorisation et de la synchronisation de ses identifiants. Sur Android et Chromebook, la fonction s'occupe également de l'ouverture de session, via des appareils de confiance (comme une montre connectée). Enfin, le navigateur est mis à jour automatiquement toutes les six semaines ; un rythme que Firefox et Opera suivent désormais.

Si ces efforts constants sont louables, ils ne semblent plus suffisants et impriment des habitudes qui peuvent s'avérer néfastes pour l'internaute. Une démonstration publiée il y a quelques jours constitue un exemple frappant, à partir d'un problème connu de longue date.

Des URL en ASCII plus vraies que nature

Dans ce billet d'autopromotion, Google affiche encore fièrement sa barre d'adresse avec un cadenas vert, une mention « Securisé » et l'URL en partie verte du moteur de recherche. Mais cela n'est que le signe de l'existence d'un chiffrement entre l'appareil de l'internaute et le serveur, ce qui donne en général une impression de sécurité totale. Une considération de plus en plus obsolète.

Le 15 avril, la société de sécurité Wordfence a publié un site prouvant qu'il est désormais possible de tromper, sans grand effort, un internaute en se fondant sur ces outils. Le biais ? Une adresse web écrite en ASCII, conçue pour imiter celle du service visé.

Elle s'appuie sur les IDN (noms de domaine internationaux) qui peuvent contenir des caractères autres que ceux du latin. Il suffit d'associer un certificat TLS gratuit à une telle adresse pour obtenir la sacro-sainte mention « Sécurisé » à côté d'un domaine, qui apparaît alors comme normal sur certains navigateurs :

https://t.co/Yv9nZupQ5 h- unicode in domain names is very dumb idea, unlimited phishing opportunities and useless feature for 99% of users pic.twitter.com/FPXkIby8KY

— Egor Homakov (@homakov) 15 avril 2017

La cible du test est Epic Systems, une société de développement informatique, qui détient le site « epic.com ». Homakov a repris l'adresse « https://www.xn--e1awd7f.com/ », dont l'interprétation en ASCII ressemble presque parfaitement au fameux « epic.com » dans les barres d'adresse de Chrome et Firefox ; Edge, lui, affiche le texte de base.

L'expérience a été répliquée par le chercheur Xudong Zheng, affichant l'adresse « apple.com » via « https://www.xn--80ak6aa92e.com/ ». Un dispositif facilité par la montée en puissance des certificats gratuits proposés de manière automatisable via Let's Encrypt, mais qui existait déjà avant eux.

Les limites des conseils actuels sur le web

Ces exemples montrent les limites de la pédagogie habituelle autour de la sécurité du web. Il ne suffit pas de vérifier l'URL et l'apparition d'un cadenas vert pour être en sécurité. Ces deux éléments sont même maintenant à la base de tromperies, exploitant au mieux les capacités des navigateurs.

L'arrivée de Let's Encrypt est une avancée majeure pour la sécurité du web, permettant à des millions de sites d'obtenir très facilement un certificat TLS fourni par une autorité reconnue sans frais (voir notre analyse), et donc un chiffrement des échanges avec leurs serveurs. Des hébergeurs comme OVH et des fabricants de NAS comme Synology, par exemple, permettent d'en obtenir automatiquement.

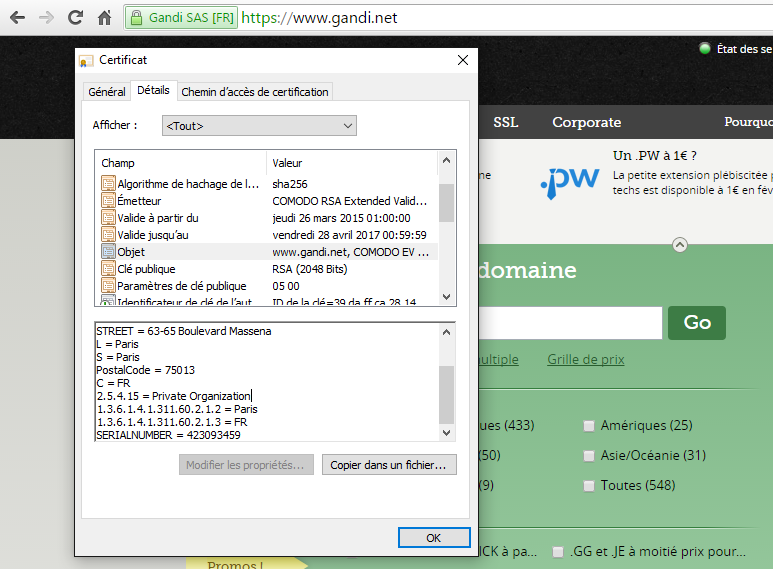

Mais souvent, cela ne s'est pas accompagné d'une meilleure explication sur la signification exacte du cadenas vert, de ses limites, ou de l'intérêt de certificats à validation étendue (EV) qui ajoutent une couche d'information importante aux utilisateurs. Résultat, certains s'imiscent dans les failles et l'internaute ne dispose pas des connaissances nécessaires pour se prémunir des nouvelles attaques mises en place.

Un certificat à validation étendue (EV) donne des informations vérifiées sur la société derrière un nom de domaine

Ainsi, ils sont habitués à croire que le cadenas à côté de la barre d'adresse garantit que le site consulté est le bon... alors qu'il assure seulement que le contenu consulté est transmis de manière sécurisée. Ce qui revient à considérer qu'une bouteille d'eau ne contient pas de poison parce qu'elle est scelée, sans se préoccuper de qui vous l'a donnée.

L'exemple d'« epic.com » montre d'ailleurs une certaine ironie : avec son certificat, le faux site paraît plus sécurisé que l'original, ne proposant qu'une navigation en HTTP.

Des mesures déjà en place dans des navigateurs

Le problème est connu de longue date, et certains navigateurs contiennent déjà des outils pour s'en prémunir. C'est le cas de Chrome et de sa base Chromium, qui n'affiche pas la version unicode si l'URL contient des caractères de plusieurs langues, par exemple. Firefox, lui, s'appuie aussi sur le mélange des langues et une liste blanche de noms de domaine pour gérer l'affichage.

Mais ces mesures ne semblent donc pas encore parfaites. Un correctif serait en préparation dans Chrome Canary. Côté Firefox, le ticket lié au problème a été réouvert fin mars. Il est néanmoins possible de le corriger en tapant about:config dans la barre d'adresse et en mettant la valeur network.IDN_show_punycode sur true. De son côté, Edge n'est pas touché.

En attendant, faites donc attention aux sites sur lesquels vous naviguez – même lorsqu'un cadenas vert est présent – et n'hésitez pas à regarder de plus près le certificat ou à n'accorder votre confiance que lorsqu'une validation étendue (donc avec vérification de la structure derrière le site) est affichée.

Alors que Chrome félicite sa sécurité, des adresses en unicode facilitent le phishing

-

Chrome, des moyens de sécurité connus

-

Des URL en ASCII plus vraies que nature

-

Les limites des conseils actuels sur le web

-

Des mesures déjà en place dans des navigateurs

Commentaires (75)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 18/04/2017 à 12h33

c’est vrai que c’est complètement stupide de faire des url en unicode " />

" />  " />

" />

Le 18/04/2017 à 12h33

Un peu circonspect sur le titre de l’article alors que le problème touche à la fois Chrome & Firefox.

Le 18/04/2017 à 12h34

Merci beaucoup pour ce billet, très utile. C’est assez simple en effet à faire " />

" />

Le plus difficile ça va être de (ré)éduquer monsieur tout-le-monde. Déjà qu’il avait 10 ans à comprendre l’importance du “cadenas vert”.

C’est impératif que les dev des navigateurs prennent à bras le corps le problème !

Le 18/04/2017 à 12h50

Le 18/04/2017 à 12h50

Je passe sur les propos débiles du twittos qui considère que tout le monde devrait causer anglais. 🙄

Pour les IDN, c’est connu de longue date et n’a pas eût d’effets sur l’hameçonnage (voirhttp://www.bortzmeyer.org/idn-et-phishing.html)

Le 18/04/2017 à 12h51

C’est quoi firefox ? " />

" />

Le 18/04/2017 à 12h54

Le 18/04/2017 à 13h02

Et encore… la majorité des langues qui utilisent les caractères latins ont un alphabet nettement plus étendu que l’ASCII de base. En français par exemple on a les : ç, é, è, ê, ë, à, ù, û, ü, î, ï, œ et æ .

Les Anglo-saxons ont l’alphabet le plus minable qui soit et c’est là-dessus qu’est basé l’Ascii.

Bref l’unicode y compris dans les url est plus que bienvenu et c’est pas trop tôt.

Le 18/04/2017 à 13h03

non mais évidemment qu’il faut permettre d’utiliser d’autres alphabets, mais il faudrait aussi interdire ce genre d’usurpations frauduleuses

Le 18/04/2017 à 13h04

Facile à corriger sous Firefox :

about:config -> network.IDN_show_punycode : TRUE

Le 18/04/2017 à 13h04

dans Firefox, il y a une option, network.IDN_show_punycode, pour qu’il affiche l’url originale (en punycode donc). Voir l’article de wordfence. Il n’y a que Chrome où il n’y a pas de solution contre ce type de phishing.

Le 18/04/2017 à 13h06

Même si sur le fond je suis d’accord… dans les faits le premier gus qui prendra caisse-épargne.fr ou créditagricole.fr (notez les accents) avec un beau SSL, il pourra faire un beau fishing tout beau tout propre.

Le 18/04/2017 à 13h08

Oui aussi :-)

Le 18/04/2017 à 13h08

Le 18/04/2017 à 13h09

S’il arrive à déposer le domaine… (parasitisme de marques, tout ça)

Le 18/04/2017 à 13h10

Non mais une protection c’est d’afficher un message de warning (ou autre) PAR DEFAUT.

99% des utilisateurs iront jamais rajouter le flag dans le about:config, il faut pas rêver.

Comme dit plus haut, les gens ont déjà mis 10 ans à daigner jeter un oeil sur le cadenas vert, donc il faut une solution contre le problème cité, et vite. (et pas à base d’about:config)

Le 18/04/2017 à 13h23

Le 18/04/2017 à 13h26

Le 18/04/2017 à 13h28

Le 18/04/2017 à 13h37

Le 18/04/2017 à 13h37

sé b1 vré

" />

" />

Edit : grillé en beauté

Le 18/04/2017 à 13h43

Le 18/04/2017 à 13h50

Ca ce n’est pas un problem pour le dépôt.

Ca permet juste à la banque de porter plainte a posteriori pour récupérer / racheter le nom de domaine. Mais si c’est pour du phising, elle a bien d’autres raisons plus rapides de faire bloquer le nom de domaine. Dans l’intervalle, le gars aura détourné un paquet de pognon…

Le 18/04/2017 à 13h52

Du coup pourquoi s’embêter ? Un simple kaissdépargn.fr ou sociéTGnéral.fr ils y verraient que du feu  " />

" />

Le 18/04/2017 à 13h54

+1000.

Déjà si le tiers sud de la population prononçait correctement les /ɛ/ au lieu de mettre des /e/ partout, on corrigerait pas mal de problèmes d’orthographe et de phising…

Le 18/04/2017 à 13h58

Le 18/04/2017 à 14h19

ta pa onte décrir “bien” com sa?

Le 18/04/2017 à 14h20

J’ai rajouté une mention, merci ;)

Le 18/04/2017 à 14h37

J’avoue ça me fait doucement rigoler ce genre de pseudo-solutions… Je me vois mal expliquer la manip à mon entourage " /> C’est pas spécialement compliqué, mais après il faut aussi expliquer pourquoi cette manip est importante, pourquoi ceci, pourquoi cela…. “Et puis au passage, si tu pouvais me débloquer le logiciel du Word là, parce qu’il ne s’ouvre plus comme avant là… “

" /> C’est pas spécialement compliqué, mais après il faut aussi expliquer pourquoi cette manip est importante, pourquoi ceci, pourquoi cela…. “Et puis au passage, si tu pouvais me débloquer le logiciel du Word là, parce qu’il ne s’ouvre plus comme avant là… “

Le 18/04/2017 à 14h45

Le 18/04/2017 à 14h52

Le 18/04/2017 à 14h54

Depuis 2012 où je suis pas mal l’actualité du DNS, je n’est pas particulièrement vu d’articles ou de conférences évoquant ce type d’attaque. Ce qui était vrai en 2009 (pourquoi ce casser la tête à faire un IDN quand un nom de domaine bidon genre secure-nomdelabanque.example suffit) me semble toujours l’être " />

" />

Le 18/04/2017 à 15h03

Merci pour l’article. " />

" />

Le 18/04/2017 à 15h05

Le 18/04/2017 à 15h05

N’est-ce pas le boulot du certificat ? (vraie question)

Le 18/04/2017 à 15h07

Si, tout du moins celui des EV (pour les domaines)

Le 18/04/2017 à 15h21

Ok, merci. Après bien sûr, encore faut-il avoir confiance en l’autorité de certification. " />

" />

À quand l’utilisation de la blockchain pour remplacer le système actuel (d’ailleurs est-ce possible techniquement) ? ^^

Le 18/04/2017 à 15h22

Oui, le é/er/ai ça a du sens phonétiquement (à défaut d’en avoir tout court).

le “était” au lieu de “été” ça n’a du sens que pour les sudistes qui ne font pas la différence - en temps “qu’expatrié” dans ces régions barbares mes oreilles (et parfois mes yeux) saignent quotidiennement.

Le 18/04/2017 à 15h22

Mais les fonctionnaires, eux, sont utiles…

Le 18/04/2017 à 15h29

Le 18/04/2017 à 15h36

En même temps c’est pas nouveau le coup des homographes, ça doit faire pas loin de 10 ans que ça existe.

De toute manière, quand il s’agit d’aller sur une page de login (ou autre formulaire récupérant des données personnelles/sensibles), il ne faut jamais y accéder en cliquant sur un lien, mais en tapant l’adresse soit même.

Le 18/04/2017 à 15h40

Whoops. Dans le bus, fin de journée, 4 heures de sommeil toussa " />

" />  " />

" />

Le 18/04/2017 à 15h44

Le 18/04/2017 à 15h45

Le 18/04/2017 à 16h08

Ah oui, c’est vrai, c’est fini la vérification préalable systématique sur le .fr…

Et ni “banque” ni “crédit” ne sont dans les listes de termes soumis à vérification.

Le 18/04/2017 à 16h08

> “Edge, lui, affiche le texte de base.”

C’est aussi le cas de Vivaldi qui n’affiche pas les url en unicode, au risque de peut-être déplaire à une partie de la planète.

Le 18/04/2017 à 16h21

Le 18/04/2017 à 16h24

Idéalement, on pourrait utiliser DANE/TLSA (et donc DNSSEC), qui limite la confiance de tout un tas d’AC pas fiables à la racine du DNS (grosso modo). Ça ne dispense pas de faire des certificats, mais le système permet d’authentifier un truc auto-signé.

Problème aucun navigateur n’a implémenté la vérification des ces enregistrements (et du coup peu de gens les utilisent pour le Web - je serai curieux de voir l’adoption de la chose pour SMTP). Il existe des plugins (notamment pour Firefox). Sans compter que DNSSEC est peu déployé et que Google a semble avoir dit “niet” (eux leur truc, c’est la “certificate transparency”).

Bref, et pour troller un peu, voilà une rente (celle des AC) qu’il serait urgent de faire tomber, mais contrairement aux taxis, elles ont le soutient d’une partie de la Silicon Valley

Le 18/04/2017 à 16h27

Le DNS est insensible à la casse sociéTGnéral.fr sociétgnéral.fr :)

Le 18/04/2017 à 16h27

Sinon la BNP a carrément un TLD à elle maintenant : .bnpparibas " /> ca règle pas mal le problème de pishing, j’ose imaginer que ce n’est pas facile d’avoir son propre TLD.

" /> ca règle pas mal le problème de pishing, j’ose imaginer que ce n’est pas facile d’avoir son propre TLD.

Le 18/04/2017 à 16h35

Tout à fait. Comme quoi ce n’est pas moi qui vais rattraper le niveau " />

" />

Le 18/04/2017 à 16h37

T’es en train de me dire que j’ai passé ces dernière années à taper www.LeBonCoin.fr et www.CommentCaMarche.net sans raison ?

" />

" />

.. Non je déconne, je suis con mais pas à ce point là

Le 18/04/2017 à 16h41

ah ben merci, je comptais vérifier en rentrant ce soir, tu m’as fait gagner 5 minutes. " />

" />

Le 18/04/2017 à 16h47

[url=https://tools.ietf.org/html/draft-vixie-dnsext-dns0x20-00Et bien non[/url]. Si un résolveur demande www.CommentCaMarche.net, il doit fournir le même nom avec la même casse en réponse. C’est une technique (expérimentale, car c’est un comportement qui est devenu une norme mais qui n’a jamais été normalisé :) ) qui permet d’ajouter un peu de sécurité aux réponses d’un serveur autorité quand le domaine n’est pas signé avec DNSSEC (bon ensuite, faut que ton client refile cette casse à ton résolveur) " />

" />

Le 18/04/2017 à 16h49

180000$ (environ) pour les frais de dossier à l’ICANN et soit des compétences internes, soit un presta capable de gérer une zone signée avec DNSSEC (obligatoire pour ces nouveaux domaines). Donc, c’est avant tout une question de brouzoufs

Le 18/04/2017 à 17h04

T’as qu’à faire comme tous les sudistes après 3-4 pastaga tu saigneras plus

Le 18/04/2017 à 17h18

Le 18/04/2017 à 17h41

Oui donc pour monter une arnaque se basant sur l’Unicode, c’est tout de même pas aussi simple et rapide que de monter un faux domaine en .com " />

" />

Le 18/04/2017 à 17h51

Le 18/04/2017 à 17h52

Roh le pauvre, t’as même pas 180k$ à lâcher pour un TLD !? Encore un qui va voter Arthaud  " />

" />

Le 18/04/2017 à 18h02

C’est pas çà ! C’est que je n’ai pas d’idée d’arnaque en fait " />

" />

Le 18/04/2017 à 18h11

Si ça reste simple. Tu peux réserver sociétégégérâle.fr pour 10€ (env.) chez OVH ou Gandi si tu veux " />

" />

C’est avoir son TLD qui est chaud :)

Le 18/04/2017 à 18h14

Bah oui on parlait de çà :p

Sinon oui en .com c’est “facile”.

Le 18/04/2017 à 18h56

Et encore il manque l’alphabet amharique

Le 18/04/2017 à 19h00

Bah facile: un faux site de tf1.fr (trafiqué via l’unicode donc), avec des infos sur le Loft, une photo de Loana en maillot de bain, et tu demandes d’envoyer STRING au 81212 pour continuer (sous un faux prétexte de participation à la redevance audiovisuelle)

Le Kevin-14ans moyen passant par là se fera attraper à tous les coups !

* merci de remplacer Loft et Loana par le dernier show de reality tv à la mode

Le 18/04/2017 à 19h30

Tout est affaire d’habitude.

Je saigne plus qu’en j’entends les Parisiens parler “du jour d’aujourd’hui” ou de n’importe anglicisme qui ne veut rien dire en anglais que Jean Lassalle et son accent de province :)

(oui, je suis expatrié à Paris)

Le 18/04/2017 à 20h14

Le 18/04/2017 à 20h28

Le 18/04/2017 à 20h34

Le 19/04/2017 à 07h36

Ok, merci. Cool, il y a un article vers un dossier de l’afnic sur le sujet mis en lien sur le wiki.

Le 19/04/2017 à 07h38

le problème étant connu depuis longtemps, FF devrait mettre l’indicateur à TRUE par défaut pour tout ceux qui sont sur des langues latines (dans les paramètres de langue de FF)

Le 19/04/2017 à 08h25

Le 19/04/2017 à 09h18

Les dossiers de l’AFNIC sur le sujet sont très bien " />

" />

Le 19/04/2017 à 16h47

“John Shaft” Ma 18 avril 2017 14:50:37, votre URL n’est pas transformée en un lien valide (la cible est donc 404-ée). Pour qu’elle le soit, sur presque tous les espaces de discussion il suffit de veiller à la poster encadrée de deux espaces :

Le présent site offre en outre une fonction lien complète (avec label et URL) :

Au fait, merci pour avoir montré cet article (même s’il est terrifiant de pensée unique et d’interdiction de toute diversité de pensée)

Versailles, Wed 19 Apr 2017 18:47:45 +0200

Le 19/04/2017 à 17h43

Oui, désolé pour le lien moisi, j’étais sur mobile :)