Anom, le cryptophone dont le FBI avait la clef

Men In Black In The Middle

Le 08 juin 2021 à 13h39

8 min

Droit

Droit

Le FBI a réussi à retourner un vendeur de cryptophone. Le pot de miel lui a permis de récupérer des dizaines de millions de messages de 300 organisations criminelles, dans le monde entier. Plus de 800 suspects ont été arrêtés, entraînant la saisie de 30 tonnes de drogue et près de 50 millions de dollars d'actifs.

Le FBI, la Drug Enforcement Administration (DEA) américaine et les polices de 15 autres pays (mais pas la France), viennent d'annoncer « l'une des opérations répressives les plus importantes et les plus sophistiquées à ce jour dans la lutte contre les activités criminelles » associées à des cryptophones, se félicite Europol.

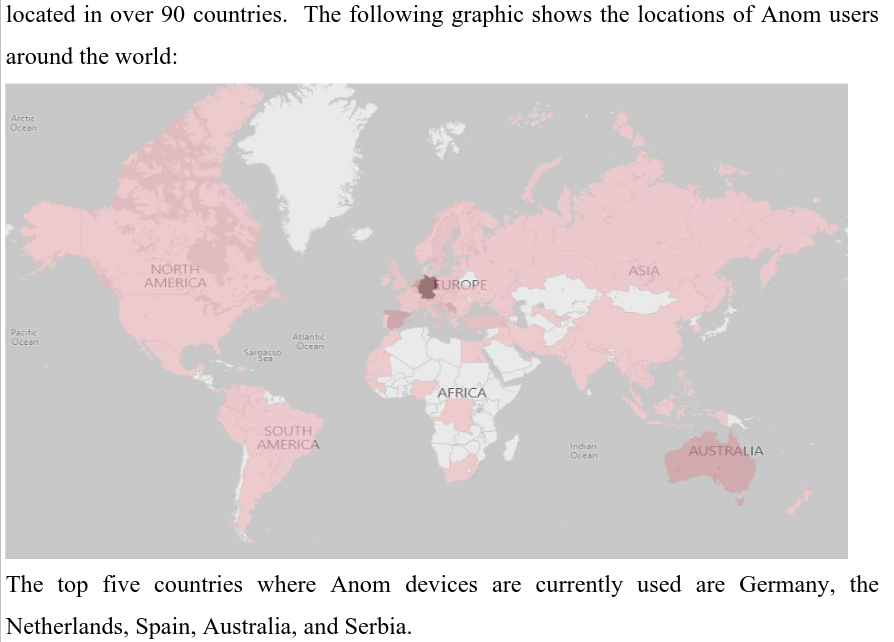

Au total, leurs enquêteurs ont réussi à récupérer 27 millions de messages, dont plus de 450 000 photos, provenant de plus de 11 800 appareils utilisés par plus de 300 organisations criminelles dans plus de 100 pays.

Plus de 700 perquisitions ont permis l'arrestation de plus de 800 suspects, ainsi que la saisie de 22 tonnes de cannabis, 2 tonnes de drogues synthétiques (amphétamine et méthamphétamine), 6 tonnes de précurseurs de drogues synthétiques, 250 armes à feu, 55 véhicules de luxe et plus de 48 millions de dollars dans diverses devises et crypto-monnaies.

D'après ABC, l'Australian Federal Police (AFP) aurait à elle seule arrêté 224 personnes accusées de plus 525 infractions, dont 21 tentatives de meurtre (même et y compris une « fusillade de masse impliquant l'utilisation d'une mitrailleuse dans un café »), saisi 104 armes à feu, 45 millions de dollars d'actifs et de liquidités et 3,7 tonnes de drogue.

L'opération, intitulée « Bouclier de Troie » (Trojan Shield) aux États-Unis, « Greenlight » en Europe et « IronSide » en Australie, aurait ainsi permis l'arrestation de criminels liés à des cartels de la drogue sud-américains, triades asiatiques et syndicats criminels au Moyen-Orient et en Europe, dans 18 pays.

The Age note que ces derniers jours, les comptes Facebook, YouTube et Reddit d'Anom ont été supprimés et des éléments clés de son site Web sont devenus indisponibles, après que le nom de domaine anom.io ait été saisi, bien qu'on en retrouve une maigre trace sur archive.org.

Le cache de Google révèle cela dit qu'anom.io proposait ses services sécurisés sans qu'aucun numéro de téléphone ne soit requis, et qu'il reposait sur Omemo, une extension de chiffrement de bout en bout du protocole XMPP de messagerie instantanée décentralisée d’échange de données :

« Anøm utilise l'algorithme à double cliquet OMEMO qui a été normalisé par la XMPP Standards Foundation et audité de manière indépendante par le groupe de recherche néerlandais en sécurité Radiically Open Security. »

La page consacrée aux forces de l'ordre et représentant des gouvernements ou d'organismes chargés de l'application de la loi expliquait pour sa part qu'Anom était basée au Panama. Elle précisait en outre qu'« aucune information personnellement identifiable n'est demandée, collectée ou stockée », et arguait de son intention de divulguer à ses utilisateurs toute demande d'entraide judiciaire, dès réception d'une telle demande (facturée 2 000 dollars, au demeurant) :

« Notre politique est d'informer immédiatement les utilisateurs et de leur fournir une copie de toute procédure judiciaire civile ou gouvernementale concernant leur compte (y compris les demandes formelles d'informations privées). »

La piste des « 5 Eyes »

Une autre page, consacrée à l'emplacement de ses serveurs, expliquait qu'« étant donné que nos centres de données et notre gestion sont situés en dehors des juridictions de l'Amérique du Nord, de l'UE ou des 5 Eyes, ils ne sont pas soumis à la loi américaine Patriot Act, aux lois européennes sur la conservation des données ou à la loi australienne sur l'assistance et l'accès. »

Or, un certain canyouguess67 avait publié fin mars un billet expliquant ce pourquoi il pensait qu'Anom était une fraude (« scam », en VO). À commencer par le fait qu'il se disait « inquiet de voir le nombre d'adresses IP relatives à de nombreuses sociétés dans les gouvernements des 5 Eyes (Australie, États-Unis, Canada, Royaume-Uni, Nouvelle-Zélande qui partagent des informations entre eux) » :

« Avec ANOM, j'ai pu localiser tous leurs serveurs PROXY, y compris leurs serveurs PRINCIPAUX, avec une facilité minimale, fonctionnant tous dans le cadre de l'alliance des 5 Eyes. La seule chose à laquelle ANOM est bonne, c'est de diffuser de la désinformation sans présenter les faits. »

Et de conclure (le billet a depuis été effacé, sans que l'on sache pourquoi) : « RESTEZ LOIN D'ANOM SI VOUS VALORISEZ VOTRE CONFIDENTIALITÉ ET VOTRE SÉCURITÉ, ILS SONT COMPROMIS, DES MENTEURS ET VOS DONNÉES PASSENT VIA LES USA ».

Le pot de miel

Un document de la Justice américaine de 33 pages, transmis à MotherBoard par Seamus Hughes, chercheur à l'Université George Washington et ancien conseiller du Sénat en matière de lutte contre le terrorisme et responsable de la politique de renseignement du gouvernement américain, révèle les fascinantes coulisses de l'opération.

Elle débute en 2017, lorsque la branche de San Diego du FBI lança une enquête au sujet de Phantom Secure. Ce cryptophone, qui coute entre 1 500 et 2 000 dollars (pour 6 mois), ne permettait pas de téléphoner ni de se connecter à Internet, et n'était vendu exclusivement qu'à des membres d'organisations criminelles, trafiquants de drogue essentiellement.

En mars 2018, le FBI arrêtait Vincent Ramos, le CEO de Phantom Secure, et quatre de ses associés, accusés d'avoir facilité la distribution de cocaïne. Ramos sera finalement condamné à 9 ans de prison, ainsi qu'à la confiscation de 80 millions de dollars d'actifs résultant du produit de son activité criminelle.

Dans la foulée, le FBI de San Diego parvenait à recruter une « source humaine confidentielle » bien introduite dans les milieux criminels, à qui il vendait des cryptophones Phantom Secure et Sky Global.

En échange d'une réduction de peine, mais également de 120 000 dollars (plus de 59 508 dollars de remboursements de frais et de déplacements), il acceptait de fournir au FBI Anom, le cryptophone de « nouvelle génération » sur lequel il avait déjà investi une « somme substantielle d'argent ».

La source acceptait aussi et surtout de le vendre à ses clients habituels, qui lui faisaient confiance, sans bien évidemment les informer que les communications seraient désormais transmises et décryptées au FBI et à ses partenaires.

À partir d'octobre 2018, l'indic' commença à vendre des cryptophones Anom à des revendeurs de Phantom Secure bien introduits dans les milieux criminels australiens. Près de 50 cryptophones furent rapidement achetés, l'arrestation de Ramos et la fermeture de Phantom Secure ayant créé un vide que les criminels voulaient pouvoir combler.

Ce « beta test » fut un « succès », en permettant au FBI et à l'AFP de s'introduire dans « deux des réseaux criminels australiens les plus sophistiqués », mais également de valider la stratégie d'entrisme du FBI.

Des « valises diplomatiques françaises »

Non seulement 100% des communications décryptées étaient liées à diverses formes de criminalités, mais plusieurs des utilisateurs d'Anom proposaient en outre d'équiper d'autres criminels situés à l'étranger de cryptophones Anom.

La fermeture d'Encrochat en juillet 2020, puis de Sky Global en mars 2021, a depuis attiré un nombre croissant d'utilisateurs, tout comme le vide laissé par Phantom Secure en avait poussé d'autres à adopter Anom. Avant la fermeture de Sky, Anom ne comptait que 3 000 utilisateurs actifs, contre 9 000 en mai dernier.

- EncroChat : des tonnes de drogues, des millions d'euros, des centaines d'arrestations

- La police aurait décrypté un second « cryptophone »

Entre autres exemples de « conversations criminelles », le document mentionne des échanges datant de mars 2020 où un trafiquant de cocaïne explique qu'« il y a 2 kg mis dans des valises diplomatiques françaises scellées de Bogota » [sic], que les distributeurs colombiens se partageaient 50 % des bénéfices, qu'ils pouvaient en envoyer autant chaque semaine, tout en envoyant trois photos : deux des valises diplomatiques françaises et une de la cocaïne disponible à envoyer.

On ne sait pas, à ce stade, ce pourquoi les autorités françaises n'auraient pas été impliquées dans ces opérations (ou s'il elles l'ont été, sans pour autant le rendre public), pas plus qu'on ne sait comment les trafiquants de cocaïne s'arrangeaient pour faire passer leurs kilos de cames pour des « valises diplomatiques françaises ».

[Mise à jour, 9 juin] Le ministère des Affaires étrangères a indiqué à Libération qu’un individu, «arrêté il y a un certain temps déjà», avait «usurpé l’identité» d’un agent du consulat français à Bogota, ainsi que des «éléments visant à faire croire qu’il s’agissait d’un colis diplomatique», et expédiait ses colis par FedEx.

« L'un des objectifs de l'opération Trojan Shield est d'ébranler la confiance dans toute cette industrie parce que le FBI est disposé et capable d'entrer dans cet espace et d'y surveiller les messages », précise le document. C'est, de fait, le troisième cryptophone à avoir ainsi été décrypté par les autorités en trois ans, entraînant l'arrestation de centaines de criminels, et la saisie de dizaines de kilos de drogues.

Et ce, sans compter les capacités de cryptanalyse développées par les services de renseignement ainsi que par la gendarmerie, notamment, et qui leur permettent d'essayer de s'attaquer au chiffrement d'un point de vue logiciel, afin de casser (décrypter) le chiffre, ou d'un point de vue matériel, afin de retrouver la trace des mots de passe et autres données.

Anom, le cryptophone dont le FBI avait la clef

-

La piste des « 5 Eyes »

-

Le pot de miel

-

Des « valises diplomatiques françaises »

Commentaires (15)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 08/06/2021 à 14h01

Une nouvelle fois, cela prouve bien qu’il n’y a aucun intérêt réel à installer des backdoors dans tous les terminaux grand public sous prétexte de sécurité.

Cette opération (et les précédentes) montre très bien que quand le FBI veut, il peut très bien infiltrer les milieux criminels. Tout le reste relève de la surveillance de masse sans raison valable autre que la flemme de faire son boulot correctement.

Le 08/06/2021 à 14h28

Pour moi ce n’est pas une question d’intérêt pour la police mais de droit et de libertés.

Bien sûr qu’il sera toujours possible d’arrêter plus de criminels à moindre coût/effort en supprimant toujours plus de libertés. Mais est-ce vraiment ce que nous voulons ?

Le secret des correspondances est fondamental, que ce soit du courrier physique ou des communications électroniques.

Chapeau au FBI pour ce coup, et belle exploitation de l’ignorance des criminels qui pensent se protéger avec un téléphone dédié aux criminels, alors que tous les services secrets savent que la meilleure manière de se cacher est de se fondre dans la masse.

Le 08/06/2021 à 15h21

Sauf que le FBI utilisait la carte du terrorisme/ loup solitaire pour demander des backdors à moins que cela soit de l’enfumage pour faciliter ce type d’observation.

Moralité, les criminels vont devoir auditeur leurs moyens numériques car utiliser de l’Open source, du XMPP ou du E2E (Omemo) alors que les serveurs sont aux USA …

Le 08/06/2021 à 15h34

Le fait que la solution soit Open Source est une bonne chose, c’est même nécéssaire pour que la sécurité du système puisse être reconnue. Signal est Open Source aussi, et c’est la référence mondiale.

La techno/crypto en elle même n’était pas forcément mauvaise, mais si j’ai bien compris une backdoor avait été introduite à la demande du FBI pour inflitrer ces réseaux criminels (quand il y a suffisemment d’éléments, un juge peut autoriser des écoutes et ça reste ok à mon avis). On peut même penser que si le FBI avait pu casser la crypto, ils n’auraient pas eu besoin de monter cette opération délicate.

Si c’est un tiers qui build, rien ne prouve que le code source correspond bien à l’executable fourni. Raison de plus pour exiger de l’Open Source.

Le 08/06/2021 à 19h24

Je voulais dire que l’Open source ne suffit pas

Le 08/06/2021 à 14h25

Pas en France ? C’est normal, les forces de l’ordre se seraient retrouvées en GAV pour piratage

Le 09/06/2021 à 06h19

Pour le coup c’est être mauvaise langue.

Le 13/06/2021 à 12h46

Encrochat ?

Le 08/06/2021 à 15h17

De même pour les fournisseurs de VPN “bullet proof”, ses applications et services “dédiés” aux criminels ne fonctionnent pas, leurs surface d’attaque est immense et elles se font toutes saisir un jour ou l’autre.

Le 09/06/2021 à 07h08

“On ne sait pas, à ce stade, ce pourquoi les autorités françaises n’auraient pas été impliquées dans ces opérations”

Si des kilos de cocaïnes transitent via des valises diplomatiques françaises, on peut se demander à quel point le gouvernement français est compromis, et donc ne plus savoir à qui faire confiance. Ça serait quand même con que cette histoire arrive aux oreilles du diplomate corrompu, qui balancerait la supercherie au grand jour.

Le 09/06/2021 à 07h14

En France, le “pot de miel” est interdit, tout simplement.

Le 09/06/2021 à 10h58

Pas dans tous les cas.

Le 09/06/2021 à 10h53

Pour moi, c’est pas un pot de miel. Je pense pas que posséder un crypto phone Anon soit illégal.

Un pot de miel aurait été de vendre de la cocaine pour ensuite coffrer les acheteurs.

La des téléphone légaux ont été fournis dans le but de récupérer les conversations, qui elles, sont illégales.

Le 09/06/2021 à 11h53

On n’a pas le détail de ce qui a été fait avec ces téléphones rebrandés FBI.

Le 12/06/2021 à 12h58

Les mecs passent 2kg par la valise diplomatique, quand l’enquête sur SKY ECC révèle que les trafiquants font un test de nouvel itinéraire avec 500kg, pour ensuite en faire passer bien plus. Y’a pas comme un problème d’échelle là ?