Pwn2Own 2024 : QNAP et Synology corrigent des failles critiques dans leur NAS

Pwnnnn

Fin octobre 2024, se déroulait le concours Pwn2Own, de la Zero Day Initiative. Les NAS de QNAP et de Synology en ont fait les frais, avec des failles critiques dans les deux cas. Comme toujours, il est très fortement recommandé de se mettre à jour.

Le 05 novembre à 11h00

3 min

Sécurité

Sécurité

RISK:STATION sur les NAS Synology

Le fabricant de NAS Synology a publié deux bulletins d’alerte. Le premier concerne l’application Synology Photos 1.6 et 1.7 pour le DSM 7.2, avec un danger critique : « Une vulnérabilité permet aux attaquants distants d’exécuter du code arbitraire », ce qui est le scénario catastrophe. Le second est du même acabit, mais pour BeeStation OS 1.0 et 1.1 et l’application BeePhotos.

Dans tous les cas, des mises à jour sont disponibles. Synology précise que les failles ont été identifiées dans le cadre du concours Pwn2Own Ireland 2024. Synology remercie d’ailleurs Rick de Jager, chercheur en cybersécurité chez Midnight Blue, qui revendique la troisième place du concours.

Cette dernière a publié un billet de blog. L’entreprise y explique avoir démontré « cinq vulnérabilités zero-day dans les routeurs, les imprimantes, les caméras de sécurité et les périphériques de stockage réseau (NAS) ». Celle de Synology est baptisée RISK:STATION, avec un logo qui va bien… comme c’est la mode depuis quelques années.

Pour les détails, rendez-vous en 2025

Synology a été rapide à corriger le tir, selon Midnight Blue : « Le problème a été signalé à Synology immédiatement après la démonstration, et dans les 48 heures, un correctif a été mis à disposition pour résoudre la vulnérabilité ».

« Les détails techniques sont actuellement sous embargo jusqu’à ce qu’un délai suffisant se soit écoulé pour permettre l’application de correctifs afin de minimiser les risques d’abus généralisés ». Ils devraient être mis en ligne courant 2025.

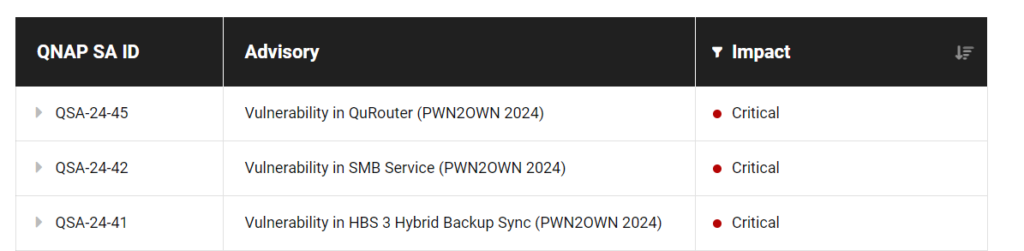

QNAP corrige trois failles critiques

Dans le même temps, QNAP aussi réagit suite à des annonces faites durant le Pwn2Own Ireland 2024. Deux concernent ses produits : une vulnérabilité dans HBS 3 Hybrid Backup Sync et une autre dans le service SMB. Les deux sont critiques.

Dans le premier cas, HBS 3 Hybrid Backup Sync 25.1.x est touché, mais la version 25.1.1.673 corrige le tir. QNAP remercie Viettel Cyber Security pour le signalement de la faille. Pour SMB Service, les versions 4.15.x et h4.15.x sont concernées, avec des correctifs estampillés 4.15.002 et h4.15.002. Cette fois-ci, les remerciements vont à YingMuo et DEVCORE Internship Program.

QuRouteur enfin est aussi concerné, avec là encore une faille critique sur les versions 2.4.x. Elle est corrigée à partir de la mouture 2.4.5.032. C’est de nouveau Viettel Cyber Security qui est à l’honneur. QNAP ne donne aucun détail supplémentaire.

Viettel Cyber Security en profite pour savourer sa victoire dans un billet de blog, expliquant avoir remporté « le prix Pwn2Own 2024 en exploitant avec succès neuf vulnérabilités zero-day (vulnérabilités de sécurité jusqu’alors inconnues) dans des produits de HP, Canon, Synology, QNAP et d’autres, remportant un total de 33 points et un prix de plus de 200 000 dollars américains ».

Plus de 70 failles 0-day en quatre jours

Les comptes rendus des quatre jours du concours de piratage sont disponible par ici. Le premier jour, 52 failles 0-day ont été dévoilées, pour un total de plus de 70 vulnérabilités 0-day à la fin du concours. Plus d’un million de dollars a été distribué.

Le prochain rendez-vous est fixé du 22 au 24 janvier à Tokyo pour la deuxième édition du Pwn2Own Automotive.

Pwn2Own 2024 : QNAP et Synology corrigent des failles critiques dans leur NAS

-

RISK:STATION sur les NAS Synology

-

Pour les détails, rendez-vous en 2025

-

QNAP corrige trois failles critiques

-

Plus de 70 failles 0-day en quatre jours

Commentaires (15)

Abonnez-vous pour prendre part au débat

Déjà abonné ? Se connecter

Cet article est en accès libre, mais il est le fruit du travail d'une rédaction qui ne travaille que pour ses lecteurs, sur un média sans pub et sans tracker. Soutenez le journalisme tech de qualité en vous abonnant.

Accédez en illimité aux articles

Profitez d’un média expert et unique

Intégrez la communauté et prenez part aux débats

Partagez des articles premium à vos contacts

Abonnez-vousModifié le 05/11/2024 à 11h11

Et au passage avec un WAF en face.

Multiplier les applications sur le NAS augmente de facto la surface d'attaque, raison pour laquelle je n'ai pas confiance dans les applis en builtin.

Le 05/11/2024 à 11h11

Pour info : DSPlay418, DSM 7.1.1-42962 Update 6

Le 05/11/2024 à 13h06

Moi je vérifierai sur le mien (aussi bloqué sur la même version que toi) quand ma connexion sera revenue.

Le 05/11/2024 à 21h10

Je n'ai pas eu la maj de "photo" proposée en 7.1, et juste après la maj en 7.2 j'ai bien eu "photo" de mis à jour en automatique.

Le 05/11/2024 à 13h13

Modifié le 05/11/2024 à 11h36

Le 05/11/2024 à 12h00

Je ne retrouve plus l'article qui explique que dans certains pays il y a tellement de personnes qui cherchent des vulnérabilités qu'il n'y en a pas assez pour corriger ces vulnérabilités.

Le 05/11/2024 à 15h51

Le 08/11/2024 à 15h15

https://www.sstic.org/2019/presentation/keynote_2019/

(Notamment vers la minute 13)

Le 05/11/2024 à 11h40

Le 05/11/2024 à 12h50

Le 07/11/2024 à 09h47

Le 05/11/2024 à 14h44

Le 05/11/2024 à 16h12

Celle-là elle est pas mal

Le 06/11/2024 à 17h38

faut que je regarde si ca s'est ameliore d'ailleurs.