Au Conseil d’État, avis de tempête sur l’océan des données de connexion

Le lac dessine, il est étang

Le 20 avril 2021 à 06h49

25 min

Droit

Droit

Mercredi, le Conseil d’État rendra son arrêt sur la conservation des données de connexion. Réunie spécialement en Assemblée du contentieux, la haute juridiction a déjà entendu vendredi les (très) longues conclusions du rapporteur public, Alexandre Lallet. Pour Next INpact, nous étions sur place. Tour d’horizon des pistes suggérées.

Plus de deux heures de conclusions, un tunnel de considérations juridiques très aiguisées pour un sujet ardu, celui de la conservation des données de connexion, le tout mélangé avec le bouillon de la loi Renseignement, texte déjà complexe s'il en est.

Ajoutés à cette mixture, un vol dans les hautes sphères du Code des postes et des communications électroniques, dans le droit de l'hébergement et au-dessus de multiples décrets d’application.

Voilà les ingrédients pesant sur une table bien surchargée. Sur la scène, un entrechoquement frontal entre les législations françaises et le droit européen.

L’affaire est née de plusieurs requêtes déposées par FDN, FFDN, Free, Igwan.net et la Quadrature du Net. Toutes réclament l'annulation de dispositions réglementaires en prenant comme arme de destruction administrative des arrêts fondamentaux de la Cour de justice de l’Union européenne (CJUE).

Le rapporteur public (RAPU, dans le jargon) a débuté vendredi la lecture de ses conclusions en plantant le décor avec deux faits majeurs, manière d’évoquer le caractère hautement précieux des données dites de connexion : les attentats du Bataclan – 130 morts, plus de 330 blessés – et l’affaire Nordahl Lelandais dont le téléphone avait borné au même endroit que celui d’un militaire disparu près de Chambéry.

À chaque fois, les services eurent les yeux collés sur les traces laissées dans le sillage des téléphones et autres moyens de communication.

Derrière ces dossiers, des chiffres. Vertigineux. « Les données de connexion parfois appelées métadonnées (…), ce sont aujourd’hui plus de 2 millions de réquisitions judiciaires par an transitant par la plateforme nationale des interceptions judiciaires, auxquelles les opérateurs de téléphonie mobile et les FAI répondent le plus souvent en quelques minutes », quantifie le RAPU. Des exploitations dans plus de 4 affaires sur 5, et même à 100 % en matière de criminalité et délinquance en bande organisée.

Et si l’on quitte le judiciaire pour celui du renseignement, les services émettent chaque année quelque 50 000 demandes transitant cette fois par le Premier ministère, après avis de la Commission nationale des techniques du renseignement (CNCTR). Elles donnent lieu « à des centaines de milliers de données via le groupement interministériel de contrôle à des fins de lutte contre le terrorisme, de contre-espionnage (…) ou de surveillance de groupuscules extrémistes violents ».

Pour y voir plus clair, le rapporteur énumère trois catégories de données de connexion, par contraste avec les données de contenu :

- Les données permettant l’identification : celles qui permettent de savoir qui se cache a priori derrière un numéro de téléphone, un numéro de carte SIM, une adresse email, une adresse IP…

- Les données de trafic : les factures détaillées (ou fameuses FADET), avec la liste des contacts, le « quand » et la durée des appels, les appareils utilisés, l’historique de l’envoi et de la réception de mails, la liste des IP consultées à partir d’une adresse (voir cependant notre actualité : Loi Renseignement : imbroglio sur le statut de l'URL)

- Les données de localisation : les zones d’émission et réception d’une communication, la liste des appels transitant par une antenne relai, la localisation des portables en veille

« L’extraordinaire potentiel informatif de ces données, qu’elles concernent des honnêtes gens ou des criminels, des quidams ou des people, en fait aussi l’exceptionnelle sensibilité » commente-t-il depuis la salle du contentieux, face à ses pairs.

Derrière ces exploitations, ce sont en effet des pans entiers de la vie numérique d’une personne, un sillage d'informations très précises clignotant sur les écrans des services, des enquêteurs, que ce soit « des déplacements au supermarché du coin, à la fréquentation récurrente d’une église ou d’une mosquée, d’un club libertin ou d’un bar gay », voire l’usage d’un nom d’emprunt « par une personnalité politique ».

Inutile de rappeler longuement que si le Code des postes (article L.34 - 1) consacre un principe d’effacement immédiat de l’ensemble de ces données (en bleu, ci-dessous), c’est pour prévoir dans le même temps une série d’exceptions qui viennent le réduire en poudre (en jaune).

Le champ de ces exceptions est si vaste que le beau principe est finalement renversé. En France, les opérateurs ont ainsi l’obligation de conserver durant un an l’ensemble de ces données de connexion, sous peine de sanction pénale. La liste de ces données est d'ailleurs énumérée à l’article R10-13 du Code des postes et des communications électroniques, celui-là même pris en application du L34-1 du CPCE.

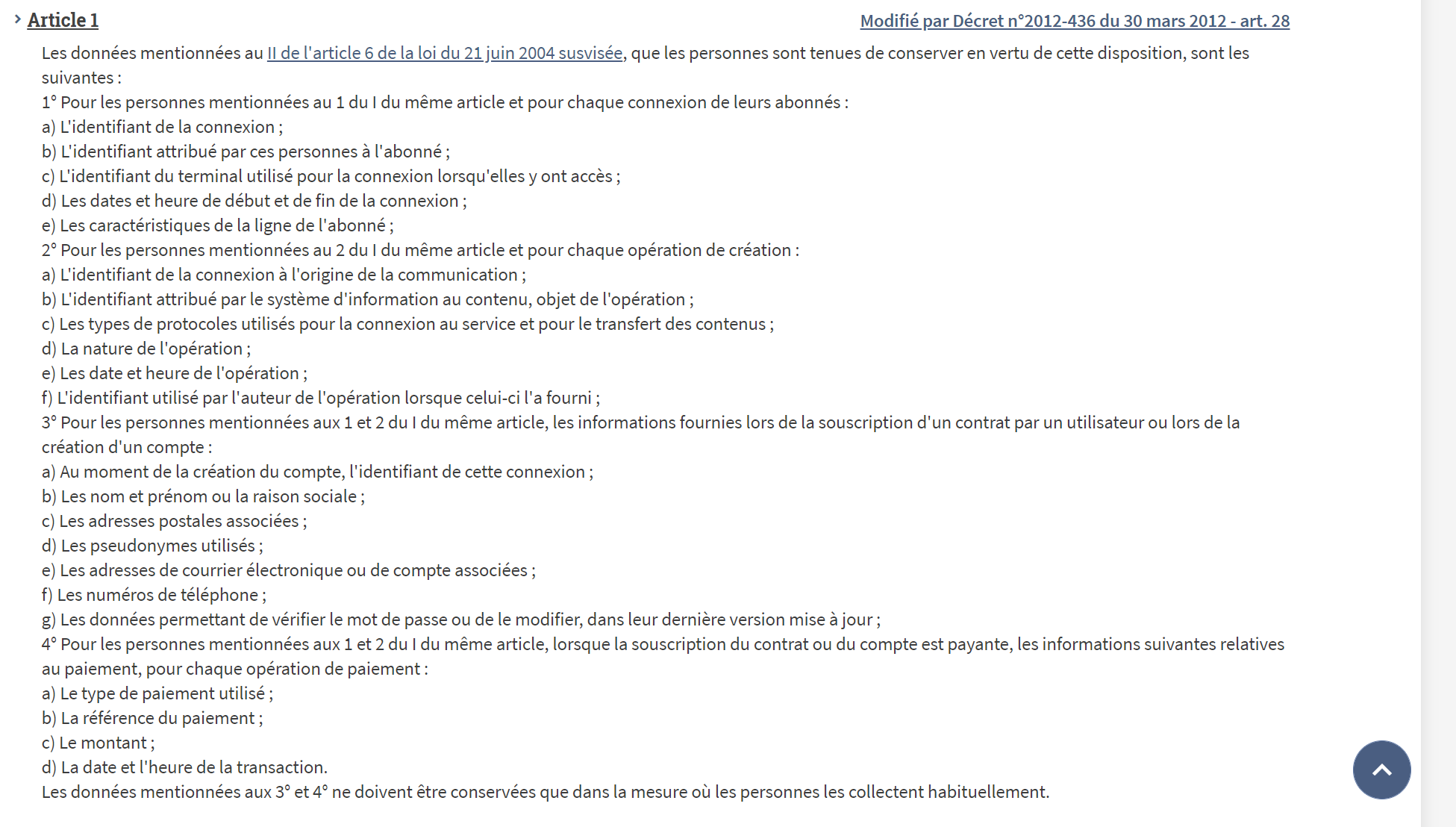

Ce n'est pas tout. Ces deux dispositions sont complétées avec la loi sur la confiance dans l’économie numérique (LCEN) s'agissant des FAI et des hébergeurs. L’obligation est cette fois détaillée dans un décret du 25 février 2011.

LCEN

Décret d'application

Non seulement ces données sont très nombreuses, mais « au fil du temps, un nombre croissant d’autorités administratives ont été autorisées à s’abreuver dans ce vaste lac de données » constate le rapporteur public, filant la métaphore.

Un constat qu’avait déjà effectué le député Lionel Tardy, au fil de plusieurs questions parlementaires (là, là, ou encore là) : outre le judiciaire, citons les services fiscaux, les douanes, la Hadopi, l’ANSSI, l’Autorité de la concurrence, les organismes de sécurité sociale… sans oublier le renseignement, dont les services se sont vus offrir une palette impressionnante de données de connexion dès la loi de programmation militaire, puis avec la loi renseignement de 2015.

Dans une démarche pédagogique, il identifie cette fois quatre techniques de renseignement issues de cette loi de 2015, portant sur les données de connexion :

- L’accès en temps différé, « qui permet de connaitre le passé », inscrit à l’article L851-1 du Code de la sécurité intérieure (CSI)

- L’accès en temps réel aux données de connexion, pour « suivre le présent » en matière terro (L851-2 du CSI)

- La géoloalisation en temps réel, une « sous-catégorie » ouverte à toutes les finalités de la loi (L851-4 du CSI)

- Et enfin, en prévention du terrorisme, les traitements algorithmiques (L851-3 du CSI), les « boites noires » comme l'avait abruptement baptisé un conseiller technique, lors d'une réunion de présentation du projet de loi. Technique qui ne porte actuellement que sur les données téléphoniques.

C’est tout l'édifice de la conservation des données, carburant de ces outils, qui est aujourd’hui menacé. Les requêtes déposées par les associations et Free dénoncent en choeur l'incompatibilité du droit français avec les arrêts de la Cour de justice de l’Union européenne, l'index tout particulièrement pointé sur les décrets de la loi renseignement.

Un sujet où, entre l’introduction des requêtes voilà plusieurs années et aujourd’hui, « le rapport de force s’est inversé ».

Un rapport de force aujourd’hui inversé

À l’époque, retrace le rapporteur, le champ de la directive ePrivacy de 2002 semblait sécuriser ce dispositif. Son article 1er exclut en effet de son périmètre destiné à protéger la vie privée des citoyens les « activités concernant la sécurité publique, la défense, la sûreté de l'État (y compris la prospérité économique de l'État lorsqu'il s'agit d'activités liées à la sûreté de l'État) ou aux activités de l'État dans des domaines relevant du droit pénal ».

Son article 15 permet par ailleurs aux États membres d’instaurer une conservation des données pendant une période limitée « pour sauvegarder la sécurité nationale – c'est-à-dire la sûreté de l'État – la défense et la sécurité publique, ou assurer la prévention, la recherche, la détection et la poursuite d'infractions pénales ou d'utilisations non autorisées du système de communications électroniques ».

Certes, en avril 2014, la CJUE invalidait une autre directive, celle de 2006 sur la conservation de données…

… mais le Conseil d’État avait plus que limité la casse en février 2016. Il considérait intacte l’obligation de conservation, au motif qu’elle était « fondée sur des règles précises et contraignantes », outre que les textes fixaient dans « une précision suffisante, les conditions dans lesquelles les agents et services [du renseignement] sont susceptibles de solliciter l'accès aux données de connexion ».

Seulement, cinq arrêts successifs de la CJUE ont sonné le glas de ces certitudes. Et le barrage qu’a vainement tenté de maintenir le Conseil d’État prend aujourd'hui l’eau.

- 2016 : Affaire Télé2

- 2018 : Affaire Ministerio Fiscal

- 2020 : Arrêt FDN, FFDN, LQDN et autres

- 2020 : Affaire Privacy International

- 2021 : Affaire H. K.

Et la liste n'est toujours pas exhaustive puisque « d’autres questions préjudicielles sont pendantes, l’une à l’initiative de la cour administrative fédérale allemande, l’autre de la Cour de cassation sur le sujet spécifique de l’accès aux données de connexion de l’Autorité des marchés financiers » (les questions de droit européen adressées à la CJUE).

CJUE et obligation de conservation

Retour à l’affaire jugée par la Cour de Luxembourg en 2020.

Elle avait été initiée à la suite d’une série de questions préjudicielles posées par le Conseil d’État deux ans plus tôt. L'enjeu ? Trouver une brèche, une issue de secours pour sauver ce régime. Devant la CJUE, la France avait même tenté d’évacuer l’application de la directive ePrivacy, estimant que les activités du renseignement relevaient du seul pouvoir régalien.

Las, la Cour lui avait répondu que « bien qu’il appartienne aux États membres de définir leurs intérêts essentiels de sécurité et d’arrêter les mesures propres à assurer leur sécurité intérieure et extérieure, le seul fait qu’une mesure nationale a été prise aux fins de la protection de la sécurité nationale ne saurait entrainer l’inapplicabilité du droit de l’Union ».

Pour elle, « l’ensemble des traitements de données à caractère personnel effectués par les fournisseurs de services de communications électroniques relève du champ d’application de ladite directive ».

En clair, les fournisseurs d’accès et les opérateurs de télécommunications, bref ces entreprises privées doivent être considérées comme « collaborateurs des services publics de la sécurité », résume le rapporteur public. Elles endossent donc le rôle de « responsables des traitements » qui doivent « communiquer » des données à l’État.

Quant aux hébergeurs, ils relèvent certes du RGPD, toutefois son article 23 prévoit une logique identique à la directive ePrivacy. Conclusion : si les traitements subséquents de l’État relèvent bien du pouvoir régalien, la directive de 2002 et le règlement sur les données personnelles s’appliquent à plein régime s’agissant des acteurs privés.

La CJUE a donc poursuivi son analyse pour en déduire que la conservation généralisée et indifférenciée n’était pas conforme, sur l’autel du droit au respect de la vie privée, du droit à la protection des données personnelles et du droit à la liberté d’expression.

Et pour cause, répéta-t-elle : « prises dans leur ensemble, ces données permettent (…) de tirer des conclusions très précises concernant la vie privée des personnes concernées et fournissent les moyens d’établir le profil de celles-ci, une telle information étant tout aussi sensible, au regard du droit au respect de la vie privée, que le contenu même des communications ».

Le rapporteur public a pour sa part regretté que la juridiction de Luxembourg ne fasse grand cas de plusieurs points : d’abord, il existe une obligation de sécurisation pesant sur ces entreprises, il n'y a visiblement pas eu de fuite de données chez les FAI, outre qu'existe un contrôle sur l’accès et enfin des sanctions sont prévues pour celui qui porte atteinte à ces traitements.

Il va jusqu'à épingler une « logique de méfiance à l’égard des autorités publiques qu’il faut garder de soumettre à la tentation », rappelant néanmoins que les autorités consacrent aussi leur force à protéger les citoyens plutôt qu’à les espionner.

Plusieurs paliers

Demain, la haute juridiction administrative française devra rendre son arrêt, armé des réponses données par la CJUE. De la lecture de cette décision d'octobre 2020, le RAPU, dont la mission est d'exposer son opinion en toute indépendance, a isolé une approche par paliers.

Elle évoluerait selon le niveau de gravité de l’ingérence dans la vie privée consécutive à l’obligation de conservation : non grave, grave, particulièrement grave.

Une seconde échelle d'appréciation dépend cette fois de la finalité justifiant cette conservation : lutte contre la criminalité et menace contre la sécurité publique, lutte contre la criminalité grave et la menace grave contre la sécurité publique, et enfin la sauvegarde de la sécurité nationale.

Dans ce mode d’emploi asséné par la CJUE, les données relatives à l’identité civile (nom, prénom, adresse) constituent une ingérence non grave, n’entrainant pas de limitation de durée de la conservation pour ces trois objectifs.

L’adresse IP est une ingérence cette fois grave en ce qu’elle permet de connaitre une partie des sites consultés par une personne. Toutefois, lorsque la même adresse n’est que le seul moyen à disposition, sa conservation généralisée et indifférenciée est possible mais réservée à la lutte contre la criminalité grave et la sauvegarde de la sécurité nationale.

Pour les FADET et les données de géolocalisation, il y a une interdiction de principe de la conservation, sauf... parfois. Ainsi, pour la lutte contre la criminalité grave et les menaces graves contre la sécurité publique, si la cour n’admet pas de « lac de données de précaution », elle accepte « les bassins de rétention » sous condition, à savoir une conservation ciblée sur certaines personnes ou dans une zone déterminée comme une gare ou un aéroport (les métaphores sont toujours du rapporteur).

En outre, la Cour a imaginé un régime de conservation rapide des données relatives au trafic et aux données de localisation s’agissant de la criminalité grave. Il concerne « des situations dans lesquelles survient la nécessité de conserver lesdites données au-delà de ces délais aux fins de l’élucidation d’infractions pénales graves ou d’atteintes à la sécurité nationale » (point 161 de l'arrêt FDN, FFDN, Igwan, LQDN de 2020). Un « quick freeze » résume encore le rapporteur, à partir du seuil des infractions graves, limité dans le temps et consécutif à une injonction adressée par une autorité.

Enfin, la sauvegarde de la sécurité nationale autorise cette conservation, mais là encore sous plusieurs conditions cumulatives :

- une menace grave réelle, actuelle ou prévisible

- une période limitée au strict nécessaire

- un « contrôle effectif soit par une juridiction, soit par une entité administrative indépendante, dont la décision est dotée d’un effet contraignant »

CJUE et accès aux données conservées

S’agissant de l’accès aux données conservées, résume le RAPU, cinq règles ont été isolées de la jurisprudence européenne :

- La conservation doit d'abord être régulière

- L’accès n’est possible que pour la finalité ayant justifié la conservation

- L’accès aux données de trafic et de localisation est toujours grave

- Doit exister un contrôle préalable et effectif par une juridiction ou une autorité indépendante dont la décision est dotée d’un effet contraignant. Et « en cas d’urgence dûment justifiée, le contrôle doit intervenir dans de brefs délais » (CJUE, point 189)

- L'information des personnes concernées, « lorsqu’une telle information n’est plus susceptible de compromettre les enquêtes menées par les autorités compétentes », ce afin de permettre le droit au recours.

Autant de principes qu'on ne retrouve pas dans notre droit. Un exemple, un seul : dans le cadre des boites noires, les textes ne prévoient pas que les abonnés dont les données de connexion remonteraient sur les écrans des services soient alertés qu’ils ont été un temps considérés comme suspects, avant qu’une levée de doute ne les ait écartés.

Pas de contrôle « ultra vires », mais une clause de sauvegarde

Si ce dossier est épineux, ce n’est pas seulement par les menaces pesant sur le régime de la conservation des données. C’est aussi par la stratégie défendue par le gouvernement qui, dans ses écritures, a tout simplement demandé au juge d’écarter le droit européen, comme révélé dans nos colonnes.

- Conservation des données : le gouvernement demande au Conseil d’État d’ignorer la justice européenne

C’est en France « la première fois depuis la signature du traité de Rome » de 1957, instituant la CEE, que le gouvernement émet une telle demande, a relaté le rapporteur dans la salle du Contentieux.

Historique en France, ce contrôle n'est pas une première en Europe. Il a déjà été initié en République tchèque, au Danemark et encore en Allemagne. Baptisé ultra vires, il consiste à repousser le droit de l’Union quand son application excède la compétence dévolue par les traités fondateurs. Mais le rapporteur ne recommande pas cette « arme de dernier recours », qui exige une violation caractérisée des textes, préférant inviter le Conseil d’État sur la voie du doux « dialogue des juges ».

Surtout, il considère que les juridictions françaises ne sont pas démunies, puisque reste accessible la « clause de sauvegarde Arcelor », nom puisé d'une précédente décision de la juridiction administrative. Pas étonnant qu'elle soit également sollicitée par l’exécutif. Avec une telle clause, les juridictions françaises pourraient cette fois refuser de retranscrire l’arrêt de la CJUE s’il entre en obstacle avec la Constitution et les autres textes de même niveau. Activée, la jurisprudence européenne serait ainsi mise tout simplement à l’écart.

En somme, d’un côté, FDN, FFDN, Free et la Quadrature du Net qui s’attaquent à la législation et la réglementation française, en raison de sa contrariété avec la jurisprudence de l’UE. De l’autre, le gouvernement s’attaque à la jurisprudence de l’UE, en raison de sa contrariété avec la Constitution.

Le rapporteur public, s’il a entrouvert cette porte, a souligné dans le même temps les risques d’action en manquement, voire de crise politique, outre qu’une ouverture trop généreuse risquerait d’entrainer une vague d’insécurité juridique. Bref, il recommande chaudement à la juridiction de bien peser les avantages et inconvénients en présence.

Soufflant le chaud et le froid, il considère pour autant que « le débat soulevé aujourd’hui n’est pas tant un conflit entre liberté et sécurité, qu’un conflit interne au droit au respect de la vie privée ».

Certes l’obligation de conservation des données est une ingérence dans la vie privée, comme l’a rappelé maintes fois la Cour de justice de l’Union, mais cette vie privée est aussi « en péril si les forces de sécurité ne disposaient plus de moyens d’exercer leur mission, la vie privée pouvant être piétinée en toute impunité par les criminels ».

Et le RAPU de citer opportunément l’article 12 de la Déclaration des droits de l’Homme au terme duquel « la garantie des droits de l'Homme et du Citoyen nécessite une force publique », pour constater in fine que le droit de l’UE n’apporte pas le même niveau de garanties que les normes constitutionnelles françaises.

Pas d'obligation « stroboscopique »

Quid lorsqu'on importe ce mode d'emploi européen en France ? Pour Alexandre Lallet, l’obligation de conservation généralisée peut s’appliquer sans mal pour les données nominatives, auxquelles il ajoute les données du contrat et les données de paiement, toutes rangées par les textes parmi les « données de connexion ».

S’agissant des adresses IP, le point est plus délicat d’un point de vue opérationnel. Distinguer entre criminalité en général et criminalité grave souffre d'un vice consubstantiel : il est impossible par avance de déterminer les adresses à coup sûr utiles pour lutter contre ces infractions dites graves. Et d’ailleurs comment définir la criminalité grave ? Que fait-on des délits ? Applique-t-on un seuil de gravité évoluant selon les peines encourues ?

Il suggère en conséquence de laisser ces adresses dans le spectre de la conservation indifférenciée, préférant porter son regard sur les garanties au niveau de l’accès. C'est sur ce noeud que le critère de proportionnalité, qu’on retrouve en judiciaire et dans la loi Renseignement, peut s’appliquer pleinement et être contrôlé au cas par cas.

Pour les autres informations relatives au trafic, aux FADET et à la localisation, le « lac de données de précaution » peut donc se justifier aux yeux de la CJUE par la sauvegarde de la sécurité nationale. Le rapporteur public considère déjà que la défense de l’ensemble des finalités de la loi Renseignement remplit cet objectif.

Seulement, la CJUE a aussi relevé que « l’injonction prévoyant la conservation préventive des données de l’ensemble des utilisateurs des moyens de communications électroniques doit, néanmoins, être temporellement limitée au strict nécessaire » (point 138 de son arrêt de 2020). De plus, a-t-elle précisé, la conservation « ne saurait présenter un caractère systématique ».

Face à une telle difficulté, le gouvernement français estime pour sa part que tant qu’une menace existe, la conservation généralisée doit être imposée. Doctrine adoptée par le rapporteur qui imagine mal l’avènement d’une obligation « stroboscopique » qui serait initiée après un attentat, alors que les données antérieures à cet attentat seraient tout aussi précieuses. L'exercice serait même antinomique avec l’ADN du renseignement qui est de surveiller les signaux, mêmes faibles.

Le R10-13 du Code des postes et des télécommunications et le décret de 2011 présentent malgré tout une illégalité, conclut-il. La conservation des données y est en effet pérenne. Il faudrait donc que ce dispositif soit réécrit pour prévoir un réexamen périodique de l’existence d’une menace grave pour la sécurité nationale. Alternativement, suggère le rapporteur, le Conseil d’État pourrait conserver les dispositions en l'état, via la clause de sauvegarde précitée.

Au fil de sa longue lecture, il rappelle encore que « c’est le croisement de plusieurs données qui peut offrir des certitudes », d’autant que le bornage permet aussi de disculper une personne. Il y aurait donc une perte de capacité si l’on devait se passer de cette conservation des données, outre que la vie privée n’en sortirait pas nécessairement gagnante si cette perte était compensée par plus d'interceptions, plus de caméras ou plus de micros.

Il souligne tout autant l'impérieuse nécessité de « répondre aux menaces du XXIe siècle avec des outils du XXIe siècle pour satisfaire des exigences du corps social du XXIe siècle », non sans ajouter que « dans la vraie vie, les gens veulent qu’on mette les criminels hors d’état de nuire en exploitant les traces de chaussures et les enveloppes cachetées des temps modernes que sont les données de connexion ».

L’idée d’une conservation qui serait ciblée à certaines personnes ou certaines zones est déconnectée de « la réalité opérationnelle », tacle-t-il, évoquant la popularisation des VPN ou encore le manque de précision des antennes relais. De même, la criminalité n’est pas nécessairement ciblée à un seul endroit et il est impossible de deviner par avance les passages à l’acte, Minority Report n'étant encore qu'une nouvelle de science-fiction.

Enfin, le « quick freeze » serait à ses yeux délicat sans conservation des données.

Vers une réforme des avis de la CNCTR ?

En France, la Commission nationale des techniques du renseignement (CNCTR) ne rend que des avis simples que le Premier ministre est libre d’ignorer avant d’ordonner une mesure de surveillance. Ceci dit, explique l'autorité dans son dernier rapport annuel, ses avis défavorables « ont toujours été suivis par le Premier ministre depuis l’entrée en vigueur du cadre légal, le 3 octobre 2015 ».

En 2015, durant les débats autour de la loi Renseignement, le groupe Communiste Républicain et Citoyen avait bien tenté de les transformer en avis conformes afin de lier la décision du Premier ministre à celle de la CNCTR. L’amendement fut rejeté.

Même sort à l’Assemblée nationale pour l’amendement défendu notamment par Aurélie Filippetti, Benoit Hamon et Pouria Amirshahi. « Si nous voulons préserver les données essentielles à la vie privée et aux libertés fondamentales et, partant, lever les craintes exprimées par certaines associations notamment et certains parlementaires, il serait sans doute bienvenu de confier à cette commission le pouvoir de donner un avis conforme », exposait ce dernier en séance.

« Permettre à l’autorité administrative de décider, c’est ôter la responsabilité au Gouvernement » avait opposé Jean-Jacques Urvoas, rapporteur du texte. Bernard Cazeneuve, ministre de l’Intérieur, abondait dans le même sens : en adoptant un tel avis conforme, « nous donnerions à cette autorité administrative indépendante un pouvoir de décision dans un domaine éminemment régalien : elle déciderait en substitution du Gouvernement dans des cas qui relèvent de ses prérogatives régaliennes ».

Cinq ans plus tard, la Cour de Justice de l’UE a exigé, pour l’accès aux données de connexion, un contrôle préalable par une autorité judiciaire ou administrative dotée d’un pouvoir contraignant.

Le rapporteur en Conseil d’État plaide sans mal pour l’annulation des textes d’application de la loi renseignement dans un délai de six mois. Cela concerne les textes mettant en œuvre les articles L. 851 - 1, L. 851 - 2 et L. 851 - 4 du Code de la sécurité intérieure, ainsi que le IV de l’article L. 851 - 3 du même code, puisqu'aucun ne prévoit de « contrôle préalable par une autorité administrative indépendante dotée d’un pouvoir contraignant ou par une juridiction ».

Dans l’intervalle, les techniques en cause (dont l’identification post-boite noire, mais pas lors du déploiement des algorithmes) ne pourraient être mises en œuvre si elles écopent d’un avis défavorable de la CNCTR, ou, si le Conseil d’État est saisi, qu’une fois le contentieux purgé.

Il propose de laisser 6 mois au gouvernement pour remettre le droit d'aplomb, tout en proscrivant tout effet rétroactif aux décisions d’annulation. La CJUE avait bien noté qu’une « juridiction nationale ne peut faire application d’une disposition de son droit national qui l’habilite à limiter dans le temps les effets d’une déclaration d’illégalité lui incombant, en vertu de ce droit », mais le rapporteur s’abrite une dernière fois dernière les normes constitutionnelles, non sans relever qu’il s’agit ici d'une question relative à l’accès aux données, non à la conservation elle-même.

L’arrêt d’assemblée sera rendu demain, 21 avril.

Au Conseil d’État, avis de tempête sur l’océan des données de connexion

-

Un rapport de force aujourd’hui inversé

-

CJUE et obligation de conservation

-

Plusieurs paliers

-

CJUE et accès aux données conservées

-

Pas de contrôle « ultra vires », mais une clause de sauvegarde

-

Pas d'obligation « stroboscopique »

-

Vers une réforme des avis de la CNCTR ?

Commentaires (18)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 20/04/2021 à 07h20

C’est quand même marrant, la Constitution a déjà été modifiée un certain nombre de fois pour coller aux textes européens sans que ca ne pose problème dans le passé. Et là, ca bloquerait…

Le 20/04/2021 à 07h35

En France, la Commission nationale des techniques du renseignement (CNCTR)

ne rend que des avis simples que le Premier ministre est libre d’ignorer avant

d’ordonner une mesure de surveillance….

‘ça doit être sympa. pour eux”, 1 mois d’enquête AV. de rédiger (et soigner*)

leur rapport, pour finir….‘0=à la poubelle’ !!!

Le 20/04/2021 à 08h06

Ca c’est de l’analyse made in Marc

Le 20/04/2021 à 08h32

Est-ce que la constitution a déjà été modifié pour coller à une jurisprudence de la CJUE ?

je ne me souviens que de modification pour les grands textes ou traité de l’UE. Pas juste sur un point de loi particulière.

Donc cela ne me choque pas qu’il puisse y avoir des points où la jurisprudence de la CJUE pour un état ne puisse s’appliquer dans un autre car ce dernier n’a pas la même constitution qui semble prévaloir sur la CJUE.

Bah comme indiqué, le Premier ministre semble avoir toujours suivie la CNCTR. Je ne vois pas pourquoi cela changerai aujourd’hui.

En soit, s’il joue la carte : La jurisprudence de la CJUE n’est pas constitutionnel, ça serait chaud. D’autre pays semble l’avoir déjà fait, donc je ne vois pas pourquoi la France s’en priverai.

Il ne reste plus qu’à attendre la conclusion demain…

Le 20/04/2021 à 09h18

Pour gérer correctment des données sensibles, on revient toujours à avoir un groupe pour vérifier la légalité des données dans la base (collect à l’entrée), un groupe pour la véracité des données (état), un groupe pour vérifier la légalité d’accès (output).

La taille et la composition des groupes dépend de l’importance de base et de l’origine des données. La véracité des fadet est plus facile à obtenir que la base des crimes et délits. La mise sur écoute des renseignements en France, doit être vérifié par des personnes de haut rang (député, haut commissaire, etc…), l’accès aux casiers judiciaires doit toujours être lié à une enquête en court et devrait être vérifier par une cellule dédiée.

Le 20/04/2021 à 11h07

+1

Certes, mais à cela vient s’ajouter un problème qui dans le monde de l’informatique pourrait s’exprimer ainsi : “Comment superviser la supervision ?”

Les exceptions soulevées ici:

Et là:

sont (faute de mieux) soumises à l’interprétation.

En poussant le bouchon un peut loin (comme Maurice), on pourrait dire que des personnes qui bloquent l’entrée d’un société dans le but de manifester nuisent à la “la prospérité économique de l’État”. Et les affaire du style du Canard enchaîné (en 73) peuvent ếtre rattachées à “la menace prévisible quant à la sécurité de l’Etat”

En bref je ne suis pas contre le fait de garder les informations citées mais j’ai peur des abus.

En passant; tout ce qui est pédo est rattaché à quoi ? sécurité publique ?

Le 20/04/2021 à 09h56

Merci beaucoup pour cette analyse très fournie.

Le 20/04/2021 à 10h02

Merci

J’ai conscience que c’est très dense, mais si cela peut aider à la compréhension de l’arrêt à venir.

Le 20/04/2021 à 10h32

Le sous titre

L’article

Le 20/04/2021 à 11h45

Merci beaucoup M. Rees. Comme à votre habitude, vous parvenez à transcrire de manière intelligible des heures de conclusions juridiquement très techniques et poussées.

S’il est bien, cependant, question de conclusions. J’ai adressé une alerte lors de la première occurrence mais je ne parviens pas à déterminer avec certitude ce qui provient justement de l’avis du rapporteur public et ce qui à trait à l’analyse du dossier faite par le rapporteur en charge de l’affaire.

C’est sans doute pour éviter les redites que vous employez tour à tour “le rapporteur public, le RAPU, le rapporteur” mais, sauf erreur de ma part car je ne suis pas juriste, le rôle de ce dernier (et le poids de ses mots) n’ont pas du tout la même incidence sur la formation de jugement.

Le 20/04/2021 à 12h08

Clémentine

Le 20/04/2021 à 12h43

Merci pour cet article

Le 20/04/2021 à 16h54

Merci beaucoup pour cette excellent article qu’il conviendra de lire et de relire pour en apprécier tout le contenu.

Je vais m’amuser à lire dans le marc de café et dire que le conseil d’État va rendre une décision mi-chèvre mi choux comme souvent dans des cas de ce type, ce qui n’est pas acceptable dans un état de droit. Mais on sait depuis longtemps que le conseil d’État est le bras armé du pouvoir.

“non grave, grave, particulièrement grave”:

Exemple parmi tant d’autres de ce que le rapu met en avant alors qu’il ne fait ainsi que déplacer le problème: qui appréciera la gravité et selon quels critères objectifs d’appréciation. J’en passe et des meilleures.

Les allers-retours avec la CJUE ne sont pas prêts de cesser. C’est détestable.

Le 20/04/2021 à 21h06

Pour les avis conformes (l’amendement rejeté), ça n’aurait pas tellement de sens : ça voudrait dire que le Premier ministre doit forcément autoriser une demande ayant reçu un avis favorable de la CNCTR sous peine de se retrouver devant le Conseil d’État.

La CNCTR émet un avis au regard de la loi uniquement, alors le Premier ministre se prononce sur d’autres critères (par exemple, on peut imaginer qu’il refuse une demande sous prétexte qu’il juge que c’est à un autre service de s’occuper de ce sujet).

(puis je trouve que le RAPU a raison de dire que la CJUE déborde de ses compétences, vu que son arrêt lui-même explique que la sécurité intérieure est une compétence exclusive des États)

Le 21/04/2021 à 06h48

Merci pour cet article aussi génial que complet ! On voit tout le travail qu’il y a derrière !

Le 22/04/2021 à 07h37

Sujet éminemment complexe et technique.

Un grand merci pour cette synthèse Marc !

Le 22/04/2021 à 08h29

Le 23/04/2021 à 13h05

En theorie l action publique est controlé par les députés mais quand une administration interdit son accès, personne ne dit rien, alors que c est une violation de la constitution.

De memoire, les cellules de renseignement allemandes sont controllées par une commission parlementaire.