Rançongiciels : un « Big pharma » états-unien aurait accepté de payer une rançon de 75 M$

Soit 0,03 % de son CA

Une société figurant dans le classement des 50 plus importantes entreprises état-uniennes, en termes de chiffres d'affaires, a accepté de payer une rançon record d'environ 75 millions de dollars à un gang de rançongiciels. Une somme qui ne représenterait, cela dit, que moins de 0,03 % de son chiffre d'affaires.

Le 01 août à 16h42

6 min

Sécurité

Sécurité

« Les attaques par ransomware ont atteint de nouveaux sommets d'ambition et d'audace au cours de l'année écoulée, marquée par une augmentation notable des attaques par extorsion », peut-on lire dans l'édition 2024 du Zscaler Ransomware Report (.pdf) :

« En plus de l'augmentation des attaques de ransomware, les recherches de ThreatLabz ont permis de découvrir un paiement de rançon sans précédent de 75 millions de dollars américains, le plus important jamais payé par une entreprise. »

Cette rançon est même près de deux fois plus importante que la précédente, d'un montant de 40 millions de dollars, versée en 2021 par le géant de l'assurance CNA après une attaque du rançongiciel Evil Corp.

Zscaler, spécialisée dans la sécurité dans le cloud, n'a pas divulgué le nom de l'entreprise en question. Mais elle a depuis précisé sur X.com qu'il s'agirait d'une entreprise membre du classement Fortune 50 des principales entreprises états-uniennes, en termes de chiffre d'affaires. La société Chainalysis a, dans la foulée, confirmé le paiement de cette rançon de 75 millions de dollars.

75 millions de rançons, mais 262 milliards de chiffres d'affaires

Or, relève Bleeping Computer, une entreprise au profil correspondant, au regard de sa puissance financière, avait reconnu avoir fait l'objet d'une cyberattaque en février dernier. Le chiffre d'affaires du géant pharmaceutique Cencora, classé 10e sur la liste Fortune 50, a en effet dépassé les 262 milliards de dollars en 2023, contre 238 en 2022. Ces 75 millions de dollars de rançons représenteraient donc moins de 0,03 % de son CA.

Il fait aussi partie des quatre principaux laboratoires pharmaceutiques états-uniens à avoir accepté de payer un total de 26 milliards de dollars en vue de mettre fin aux poursuites les visant dans le cadre de la crise des opioïdes, qui aurait fait près de 650 000 morts par overdose depuis 1999.

Un « usual suspect » d'autant plus crédible qu'aucune revendication ni demande de rançon n'avait alors été rendue publique, laissant supposer qu'une rançon pourrait avoir été payée.

The Record relève, en effet, que Cencora n'est certes pas la seule entreprise du Fortune 50 à avoir signalé un incident informatique cette année. À ceci près que des gangs de ransomware ou groupes de pirates informatiques avaient revendiqué la responsabilité des attaques ciblant UnitedHealth, Microsoft, AT&T et d'autres.

Un incident sans impact significatif sur les finances de Cencora

Cencora avait alors déclaré à la Security and exchange commission (SEC) que « des données de ses systèmes d'information avaient été exfiltrées, certaines d'entre elles pouvant contenir des informations personnelles ».

The Record vient de son côté de repérer que, ce 31 juillet, la société avait précisé à la SEC que, parmi les données exfiltrées figuraient « des informations personnelles identifiables ("PII") et des informations de santé protégées ("PHI") de personnes, dont la plupart sont conservées par une filiale de l'entreprise qui fournit des services d'assistance aux patients ».

Elle souligne, cela dit, que « l'entreprise n'a aucune preuve que les données ont été ou seront divulguées publiquement ». Elle avance aussi que « l'incident n'est pas susceptible d'avoir un impact significatif sur sa situation financière ou ses résultats d'exploitation ».

250 000 personnes seraient concernées par la fuite de données

SecurityWeek relève de son côté qu'une filiale de Cencora, Lash Group, avait annoncé, en mai, que les informations volées à sa société mère comprenaient des noms, dates de naissance, diagnostics et/ou des médicaments et des ordonnances.

Lash Group précisait que les personnes concernées étaient informées, et publié un avis d'incident sur son site Web, car il ne disposait pas des coordonnées de chacune d'entre elles.

En juin, Cencora avait en outre déposé auprès du bureau du procureur général du Vermont une lettre de notification d'un incident de sécurité indiquant que les personnes concernées se sont vu offrir deux ans de services gratuits de surveillance anti-fraudes.

Cencora n'a pas précisé combien de personnes ont été touchées, mais au moins 40 de ses partenaires ont notifié une violation de données dans les documents réglementaires déposés auprès de l'Office of Consumer Protection du Montana (OCP).

AmerisourceBergen, filiale de Cencora, a de son côté déclaré en mai au ministère américain de la Santé et des Services sociaux que plus de 250 000 personnes avaient été touchées par une violation de données, précise SecurityWeek.

Un gang spécialiste des High Value Targets

Dark Angels, le gang à l'origine de l'attaque, serait connu pour utiliser la stratégie « Big Game Hunting » consistant à ne cibler que quelques entreprises de grande valeur dans l'espoir d'obtenir des paiements massifs, plutôt que de nombreuses entreprises à la fois, et sans discernement, en vue d'obtenir des rançons certes plus nombreuses, mais aussi et surtout plus modestes.

De plus, et dans la plupart des cas, Dark Angels dérobe de grandes quantités de données, « généralement de 1 à 10 To ». Ce chiffre peut aller, pour les grandes entreprises, jusqu'à « entre 10 et 100 To de données, ce qui peut prendre des jours, voire des semaines à transférer ».

Valéry Rieß-Marchive, rédacteur en chef de LeMag.it et spécialiste des rançongiciels, relève ainsi qu'en septembre 2023, Dark Angels s’était attaqué à l'équipementier automobile Johnson Controls. Il lui avait dérobé 27 To de données tout en lui réclamant une rançon de 51 millions de dollars.

Les États-Unis recensent près de la moitié des attaques

Le rapport de Zscaler évoque par ailleurs un nombre de cyberattaques de rançongiciels en hausse de 18 % en un an, et 19 nouvelles familles de rançongiciels, ce qui porte le nombre total de souches à 391. Le nombre d'entreprises répertoriées comme victimes sur les sites de fuites de données aurait de son côté explosé de près de 58 % depuis le rapport de l'an passé.

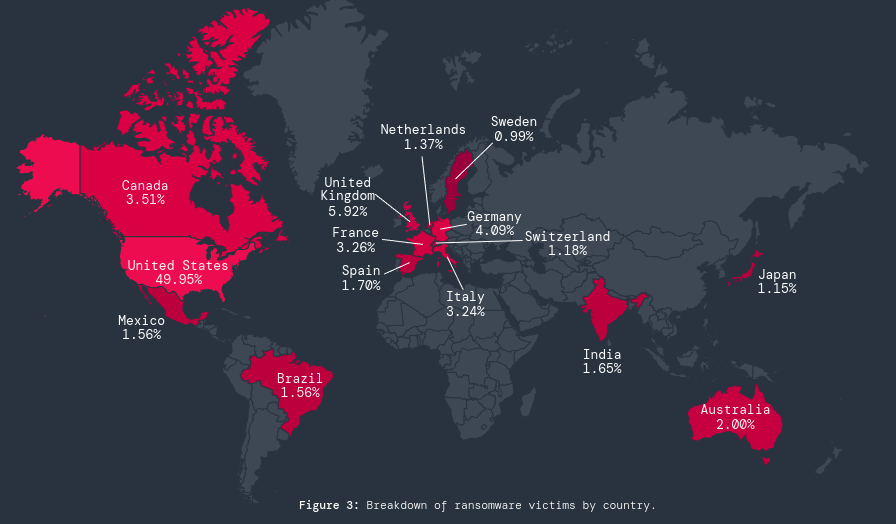

Les États-Unis, qui enregistrent près de la moitié du total des attaques, sont de très loin le pays le plus attaqué, avec 1 821 attaques par rançongiciels recensées en 2023, contre 902 en 2022 (+ 102 %).

Suivent le Royaume-Uni (216 attaques, soit près de 6 % du total, et + 50 % par rapport à 2022), l'Allemagne (149, 4 %,+ 35 %), le Canada (128, 3,5 %,- 15 %), la France (119, 3,26 %,+ 37 %) et l'Italie (118, 3,24 %,+ 87 %), les autres pays répertoriant moins de 100 cyberattaques.

Rançongiciels : un « Big pharma » états-unien aurait accepté de payer une rançon de 75 M$

-

75 millions de rançons, mais 262 milliards de chiffres d'affaires

-

Un incident sans impact significatif sur les finances de Cencora

-

250 000 personnes seraient concernées par la fuite de données

-

Un gang spécialiste des High Value Targets

-

Les États-Unis recensent près de la moitié des attaques

Commentaires (7)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 01/08/2024 à 17h25

Je suis certain que si cela avait été un impôt, ils auraient crié au scandale et à l'injustice !

Welcome into our world

PS : Ont-ils été remboursés par leur assurance cyber ? Telle est la question.

Modifié le 01/08/2024 à 20h05

Puisque cela ne pose pas de problème à ces grosses entreprises de lâcher cette somme, rendant ainsi viable le rançonnement, en aidant à perpétuer cette activité, ne serait-il pas bien mieux des les encourager plus ou moins fermement à redistribuer leur trop plain pour le bien commun, afin qu'elles hésitent par la suite à financer la criminalité ?

Ce faisant, elles souhaiteraient par là-même certainement s'atteler plus sérieusement à la sécurisation de leur infrastructure, car clairement, ces 0,03% de chiffre d'affaire annuel aurait infiniment mieux servi en étant dépensés dans l'IT, technologie ou salaires.

Afin d'éviter que les trop riches finissent pas financer la criminalité, en refusant criminellement d'investir dans leur sécurisation ainsi que dans le bien commun, la meilleure solution reste l'imposition, le démontage des arbitrages internationaux (privés) et ainsi donc le rétablissement de la suprématie de la sphère public sur la sphère privée.

CQFD… s'il fallait encore le démontrer, ce qui n'est plus nécessaire depuis fort, fort longtemps.

Le 02/08/2024 à 08h32

Je t'offre à boire quand tu passes à Dijon sans aucun soucis.

Le 02/08/2024 à 10h52

Si ça se trouve ils sont même en train de provisionner les sous pour la prochaine rançon ^^

Espérons que leur stratégie soit responsable de leur effondrement, qu'elles servent de leçon aux autres

Le 02/08/2024 à 11h13

- alimente les groupes pirates en moyen financier (donc fait perdurer le système)

- ne protège aucunement contre les attaques à venir

- et comme ça ne protège pas des attaques à venir, qu'une faille a déjà été exploitée et qu'ils ont payé, on peut tenter le "même joueur joue encore" quelques mois plus tard !

Le 02/08/2024 à 11h16

Le 02/08/2024 à 12h02