Fin octobre 2023, 600 000 routeurs domestiques ont disparu du parc du fournisseur d’accès Windstream, aux États-Unis. L’évènement a été nommé Pumpkin Eclipse. Selon le compte-rendu d’une société de sécurité, il s’agissait bien d’une attaque coordonnée. Mais la méthode reste en partie mystérieuse.

À partir du 25 octobre dernier, les chercheurs en sécurité de chez Black Lotus Labs (Lumen Technologies) repèrent un nombre croissant de commentaires allant dans le même sens : le modem ne fonctionne plus. Alors que le nombre augmente, les chercheurs observent un premier phénomène mystérieux : la panne croissante ne semble affecter que trois modèles d’appareils, les T3200/T3260s d’ActionTec et le F5380 de Sagemcom.

Autre caractéristique du problème, les pannes ne surviennent que chez les clients du fournisseur d’accès Windstream. Sur le moteur de recherche Censys, les chercheurs observent une chute spectaculaire de 49 % des appareils connectés à internet chez ce FAI. Les témoignages font état d’appels au service client se solvant par l’obligation de remplacer l’appareil défectueux.

Mauvaise manipulation du fournisseur d’accès ? Déploiement d’une mise à jour défectueuse ? Il s’agissait en fait d’une attaque, déclare Black Lotus Labs.

Au moins 600 000 modems hors service

Black Lotus Labs a publié hier son rapport sur l’incident. Si la société ne communique que maintenant pour un évènement datant d’il y a sept mois, c’est que l’enquête a été longue et en partie infructueuse. En outre, Windstream n'a pas communiqué sur l’évènement.

Les chercheurs ont comptabilisé plus de 600 000 routeurs (l’estimation est jugée « prudente ») ayant été brutalement déconnectés sur une période de trois jours. Les routeurs affichaient une lumière rouge clignotante et étaient dans l’incapacité de remplir leur fonction malgré des redémarrages. Ils apparaissaient comme « détruits ».

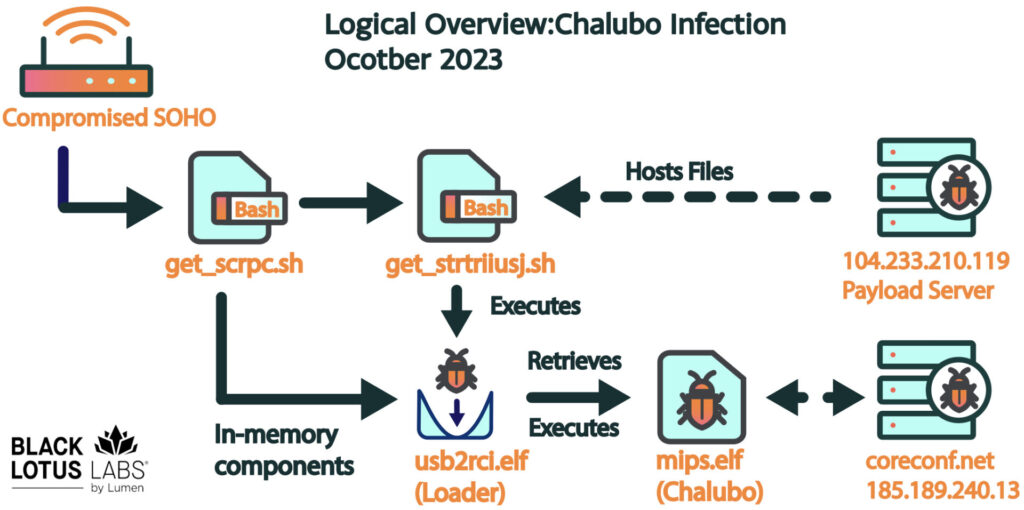

Selon l’analyse de Black Lotus Labs, cette situation était le résultat d’une attaque perpétrée par un acteur malveillant inconnu, à l’aide d’une méthode toute aussi inconnue. Ils savent néanmoins que les éventuelles traces ont été effacées à l’aide d’un malware connu, Chalubo, et non avec un outil créé spécifiquement pour les besoins de l’attaque. L’une des fonctions est ainsi le téléchargement et l’exécution de scripts Lua. L’acteur malveillant aurait par exemple pu s’en servir pour récupérer et écraser le firmware du modem avec un code défectueux.

Questions troublantes

L’évènement soulève de nombreuses interrogations. L’un des aspects les plus troublants est que l’attaque a été perpétrée non seulement contre des modèles spécifiques de modems, mais également qu’elle a été circonscrite à un seul fournisseur d’accès.

Les chercheurs évoquent ainsi les deux aspects uniques de cette attaque. D’une part, le nombre très élevé d’appareils touchés. A priori, aucune attaque n’a jamais déclenché le remplacement de centaines de milliers d’appareils. D’autre part, elle n’a concerné qu’un seul fournisseur.

« La plupart des campagnes précédentes que nous avons vues ciblent un modèle de routeur spécifique ou une vulnérabilité commune et ont des effets sur les réseaux de plusieurs fournisseurs. Dans le cas présent, nous avons observé que les appareils Sagemcom et ActionTec ont été touchés en même temps, tous deux au sein du réseau du même fournisseur, ce qui nous a permis de déterminer qu'il ne s'agissait pas d'une mise à jour défectueuse du micrologiciel d'un seul fabricant, qui se limiterait normalement à un ou plusieurs modèles d'appareils d'une société donnée ».

C’est la combinaison de ces deux facteurs qui a amené les chercheurs à l’hypothèse d’un acteur malveillant.

Autre question troublante : pourquoi ? Windstream est un fournisseur dont l’offre Kinetic est utilisée par 1,6 million d’abonnés. On la trouve dans 18 États, dont l'Iowa, l'Alabama, l'Arkansas, la Géorgie et le Kentucky, avec souvent des villages ou maisons isolées. Des zones ou la coupure d’un accès internet peut avoir une plus grande ampleur. S’agissait-il alors d’une mesure de rétorsion ? D’un test pour observer les effets d’une coupure sur un vaste échantillon ? Et dans ce cas, peut-on envisager une attaque soutenue par un État ?

Un seul autre cas semblable

Selon les chercheurs, il n’existe qu’un seul autre évènement aux caractéristiques semblables : AcidRain. Il s’agissait pour rappel d’une attaque perpétrée contre les modems du fournisseur d'accès à Internet par satellite Viasat. 10 000 appareils avaient été mis hors service, au moment même où la Russie déclenchait son invasion de l’Ukraine.

Ce qui met d’autant plus en avant la question d’une attaque soutenue par un État. Selon les chercheurs, l’hypothèse ne peut être exclue, mais rien ne permet de l’affirmer. Ils indiquent qu’ils n’ont constaté aucun parallèle flagrant entre ce qu’ils ont perçu de la méthode et celles déjà observées.

Il reste de nombreuses zones d’ombre autour de l’attaque. Les chercheurs n’ont pas pu récupérer de routeur attaqué et n’ont donc pas de preuve directe de certains éléments. La piste la plus probable est effectivement un écrasement du micrologiciel (firmware). Mais comment l’acteur malveillant s’est-il connecté ? Comment a-t-il accédé aux fonctions lui permettant de déclencher cette action ?

L’hypothèse la plus simple serait l’exploitation d’une faille de sécurité. Cependant, les chercheurs ont indiqué ne pas en avoir trouvé pour les modèles de modems concernés. Deux autres pistes sont envisagées : des identifiants faibles ou une zone d’administration exposée à internet et dont l’accès comporterait une faiblesse.

Peu d’informations, donc peu de conseils précis

Le compte-rendu de Black Lotus Labs laisse filtrer une certaine frustration. Et pour cause : les chercheurs en sont réduits à de simples hypothèses. Le manque d’informations est préjudiciable, puisque les enseignements auraient pu servir à diffuser des connaissances auprès des autres fournisseurs d’accès. Black Lotus Labs dit être en relation avec d’autres chercheurs.

De fait, les conseils donnés restent classiques et génériques : remplacer les identifiants par défaut, s’assurer que les interfaces de gestion « sont correctement sécurisées et non accessibles par internet », redémarrer régulièrement les appareils, ou encore installer les mises à jour et autres correctifs de sécurité.

Commentaires (14)

#1

#2

#2.1

- Développement foireux, "qui a testé le code

du stagiairede ChatGPT qui vient de monter en prod ?"=> ça n'explique pas trop les outils de hack pour effacer les traces...

Problème de sécurité / négligence côté FAI :

- accès distant mal sécurisé du FAI vers ses modems,

- mdp "root" commun (toutes les livebox 2 d'orange le login / mdp était admin/admin pour tout le monde !!!)

- Exploitation de failles dans le module personnalisé du FAI ajouté dans les firmwares

On peut aussi partir côté intentionnel :

- hack +/- étatique avec un dev qui a caché volontairement une backdoor (cf xz-utils assez récemment)

- backdoor de l'état qui aurait été exploité par un tiers : par ex FISA, on sait que les FAI doivent surveiller les clients étrangers, mais on ne connait pas le moyen.

#3

#3.1

Quand à l'opérateur derrière, il vaut mieux qu'il mette l'étouffoir, oui.

Sinon, on est sensés savoir ce que c'est que l'offre kinetic ?

Historique des modifications :

Posté le 01/06/2024 à 10h42

Probablement que depuis le temps que depuis le temps l'agent en question aurait été identifié, ils ne doivent pas être si nombreux à pouvoir toucher à ça et si c'était un chinois ou un russe la CIA l'aurait déjà transformé en monnaie d'échange.

Quand à l'opérateur derrière, il vaut mieux qu'il mette l'étouffoir, oui.

#4

Si je comprends bien, tout n'est que suppositions puisque le FAI n'a pas collaboré et que les chercheurs n'ont même pas pu étudier 1 seul modem sur les 600 000 touchés.

Ça me parait aberrant de sortir une "étude" comme ça basée sur rien !

si j'ai loupé un truc, j'aimerais bien comprendre...

#4.1

En gros, ils ont identifié le premier serveur permettant de charger une première "charge" en analysant le trafic internet venant de ce FAI. Ils sont capables de faire ceci parce qu’ils ont un "bakcbone Internet" sur lequel ils capturent du trafic qu'ils peuvent analyser plus tard :

Le serveur avait un répertoire "ouvert", ce qui leur a permis d'analyser la charge du bot. Et en analysant ce que faisait cette première charge, ils on pu comprendre la suite de ce qu'ils ont expliqué. Par contre, ils ne savent pas comment les modems ont été infectés au départ justement parce qu'ils n'ont pas eu accès physiquement aux modems attaqués. De toute façon, il ne devait pas rester de trace.

Leur article de blog est justement intéressant parce qu'il permet de voir tout ce que l'on peut apprendre juste en commençant par observer du trafic. Ils ont eu la chance que le serveur identifié était mal configuré et permettait d'accéder à un répertoire.

Donc, OK, ils ne savent pas tout, mais ce qu'ils ont appris est assez fort quand même.

#4.2

#4.3

Au minimum c'est inquiétant, au maximum révoltant.

#4.4

Mettre en place les conditions pour capturer le flux dans un cadre maitrisé (ex : brancher un nouveau modem avec entre la prise et l'équipement, de quoi capturer tout ce qui passe par ex) ou travailler vers l'opérateur

#4.5

Ils ont donc les moyens de voir beaucoup de trafic.

#4.6

Level3 est le transitaire Tiers 1 avec le plus grand nombre de routes directes au monde.

#4.7

#5