Le créateur du rançongiciel LockBit serait un Russe de 31 ans

Doxxed

Après avoir saisi son infrastructure informatique en février dernier, les autorités viennent de révéler l'identité du responsable du rançongiciel LockBit. Celui-ci est accusé d'avoir « personnellement » engrangé « plus de 100 millions de dollars », soit 20 % des 500 millions de dollars de rançons versées par leurs victimes.

Le 10 mai à 09h24

8 min

Sécurité

Sécurité

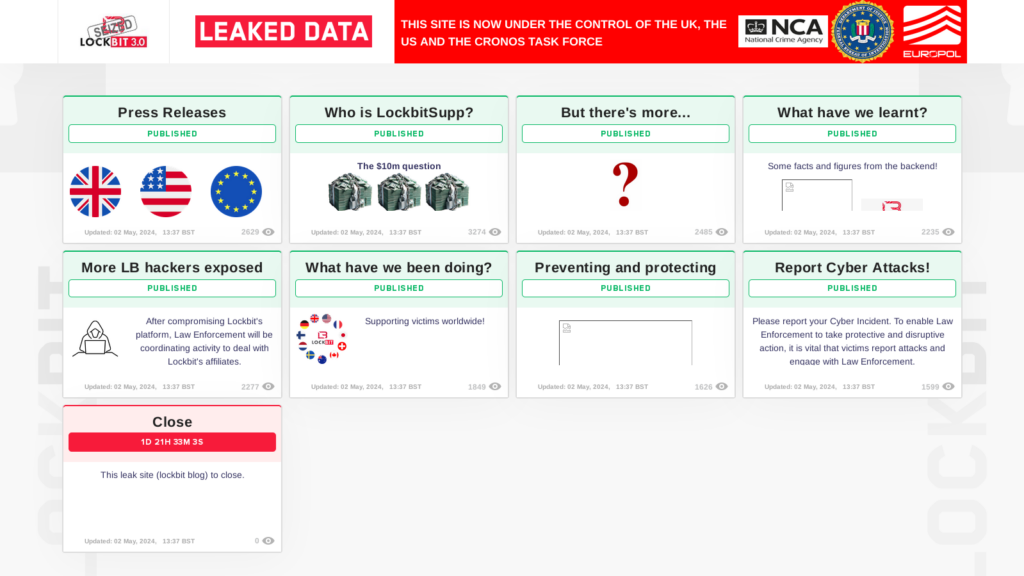

La National Crime Agency (NCA) britannique, la Justice états-unienne et Europol viennent de mettre à jour le serveur caché de LockBit 3.0 qu'ils avaient saisi lors de l'opération Cronos en février dernier. À l'époque, elles avaient lancé un compte à rebours laissant entendre que l'identité de Lockbitsupp, pseudo de l'administrateur du ransomware-as-a-service (RaaS), serait rendue publique cinq jours plus tard.

Il aura donc fallu attendre deux mois et demi pour qu'elles ne se décident à mettre à jour le .onion, révéler son identité, les pseudos de ses 194 « affiliés » ainsi que d'autres données concernant leurs victimes, et un nouveau compte à rebours annonçant la fermeture prochaine du site.

26 chefs d'accusation, passibles d'un maximum de 185 ans de prison

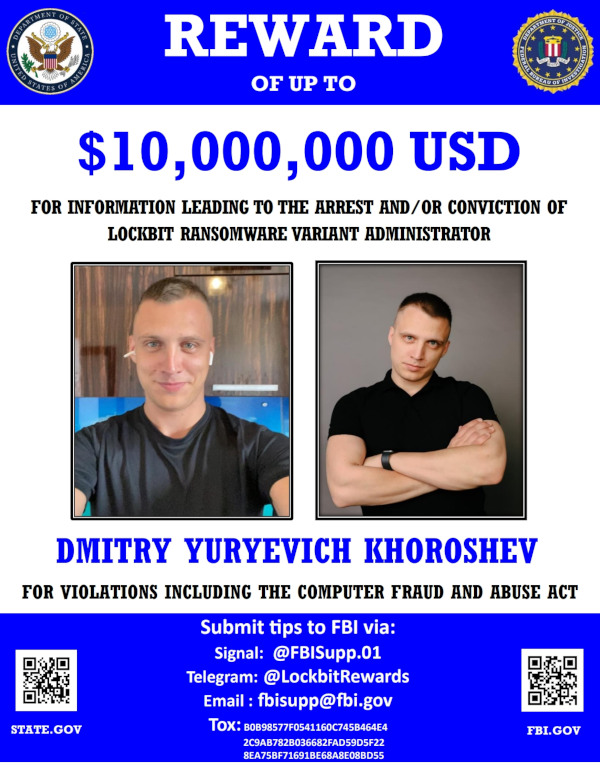

Dmitry Khoroshev, ironise la NCA, « qui vivait dans l'anonymat et offrait une récompense de 10 millions de dollars à quiconque révélerait son identité, fera désormais l'objet d'une série de gels d'avoirs et d'interdictions de voyager ».

A leader of what was once the world’s most harmful cyber crime group has been unmasked and sanctioned by the UK, US and Australia, following an NCA-led international disruption campaign.#Cronos @FBI @Europol

Full story ➡️ https://t.co/ECxlgOTH5E pic.twitter.com/iYz4w2jheK

— National Crime Agency (NCA) (@NCA_UK) May 7, 2024

Les autorités états-uniennes, britanniques et australiennes ont en effet édicté des sanctions et des gels d'avoir à l'encontre de Dimitry Khoroshev. Le département d'État offre en outre une récompense « pouvant aller jusqu'à 10 millions de dollars » pour toute information permettant son arrestation et/ou sa condamnation, ainsi qu'une récompense allant jusqu'à 5 millions de dollars pour des informations conduisant à l'arrestation et/ou à la condamnation de ses complices.

Dmitry Yuryevich Khoroshev (Дмитрий Юрьевич Хорошев), également connu sous les pseudos LockBitSupp, LockBit et putinkrab, 31 ans, est un ressortissant russe vivant à Voronej, à 465 km au sud-sud-est de Moscou.

Dans son communiqué, le ministre de la Justice états-unien précise qu'il est accusé de « 26 chefs d'accusation », passibles d'une amende maximale de 250 000 dollars chacun, et d'une peine maximale cumulée de 185 années de prison.

Des milliards de dollars de perte, 500 millions de dollars de rançons

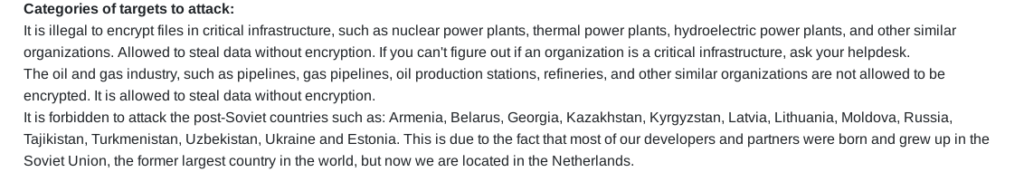

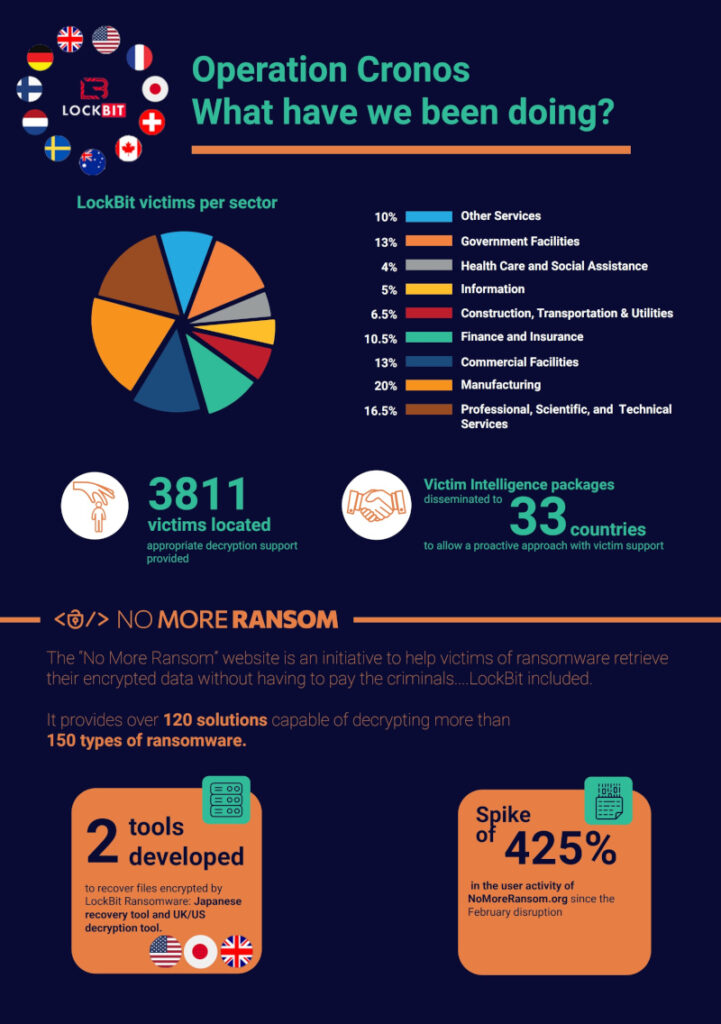

Depuis sa création en septembre 2019, LockBit, qualifié par le ministère de la Justice états-unien de « la variante de ransomware la plus active et la plus destructrice au monde », aurait fait 3 811 victimes dans près de 120 pays, y compris en Russie, ce qui était pourtant interdit, les « règles » du RaaS proscrivant les attaques ciblant les anciens pays soviétiques.

Au total, LockBit aurait causé « des milliards de dollars de pertes et provoqué des ravages dans les infrastructures critiques, y compris les écoles et les hôpitaux », précise le directeur du FBI, Christopher Wray. Il aurait aussi été responsable de 25 % des attaques de rançongiciels enregistrées l'an passé.

Philip R. Sellinger, procureur du district du New Jersey, l'accuse même d'avoir empoché « personnellement 100 millions de dollars extorqués aux victimes de LockBit », soit 20 % des 500 millions de dollars de rançons versées, en cryptomonnaies, par les victimes de LockBit.

Khoroshev a demandé aux autorités le nom de ses « ennemis »

En tant que développeur et administrateur de LockBit, Khoroshev s'est occupé de la conception du code du ransomware-as-a-service (RaaS) lui-même, a recruté des « affiliés » pour identifier de nouvelles cibles et y déployer son rançongiciel, assuré la maintenance de l'infrastructure du RaaS, ainsi que son site sur le « dark web », où il rendait publiques les données volées aux victimes qui refusaient de payer la rançon.

Le ministre de la Justice révèle en outre que, suite à la saisie de serveurs en février 2024, Khoroshev « aurait communiqué avec les forces de l'ordre et les aurait exhortées à divulguer l'identité de ses concurrents RaaS - que Khoroshev appelait ses "ennemis"- en échange de ses services ».

L'acte d'accusation précise que, « cherchant à restaurer la primauté de Lockbit et à étouffer sa concurrence », Khoroshev avait même « offert ses services en échange d'informations concernant l'identité de ses concurrents », et demandé aux forces de l'ordre, lors de cet échange, de « [me] donner les noms de [mes] ennemis ».

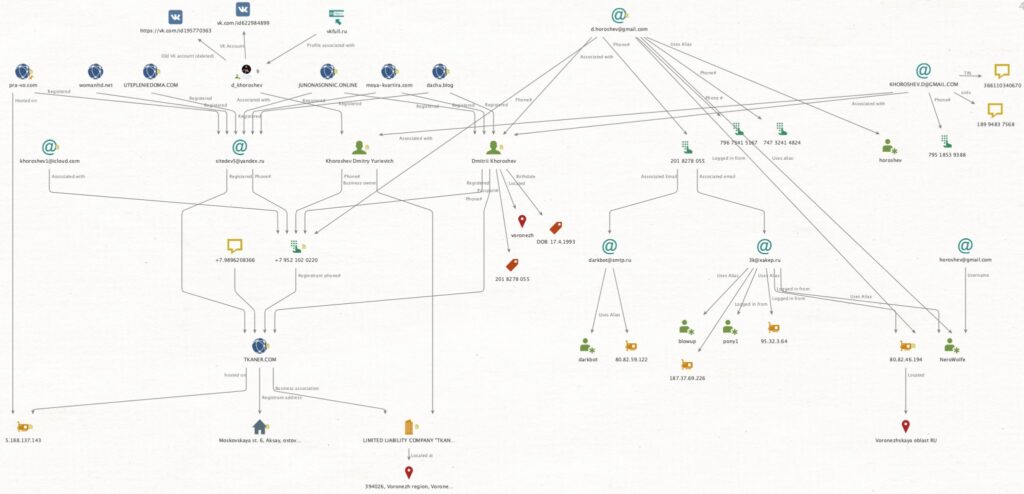

De (très) nombreuses traces en ligne

Le chasseur de ransomware Jon DiMaggio, qui avait beaucoup échangé avec LockBitSupp, précise que Khoroshev possède plusieurs entreprises légales, dont un magazine en ligne sur les tissus et les vêtements, allant jusqu'à la qualifier d'« homme d'affaires talentueux ».

Reconnaissant LockBitsup comme un « criminel sans éthique » et refusant de s'abaisser à son niveau, DiMaggio explique garder pour lui un certain nombre de données personnelles qu'il a trouvé à son sujet. Mais il a rendu public plusieurs adresses e-mail et n° de téléphone utilisés par le suspect, ainsi que ses profils VK (le Facebook russe), et son (ancienne ?) adresse personnelle, ainsi que l'adresse IP l'ayant localisé à Voronej un jour où il avait oublié d'activer son VPN.

Des informations corroborées par le hacker éthique et spécialiste de l'OSINT Baptiste Robert qui, utilisant son outil PredictaSearch, a partagé sur Twitter/X un fil détaillant ce que ces identifiants permettent de découvrir à son sujet, y compris ses comptes VK et Counter Strike qu'il avait ouverts en 2009 à l'âge de 16 ans, sous le pseudonyme de « DarkBot4 », soulignant qu'il est « presque impossible pour les gens "normaux" » de ne pas commettre d'erreurs en matière d'OPSEC :

« Comme tout le monde, il a grandi avec les ordinateurs. Il a fait ce que tous les adolescents font. Puis il est devenu le cybercriminel le plus recherché de son époque ».

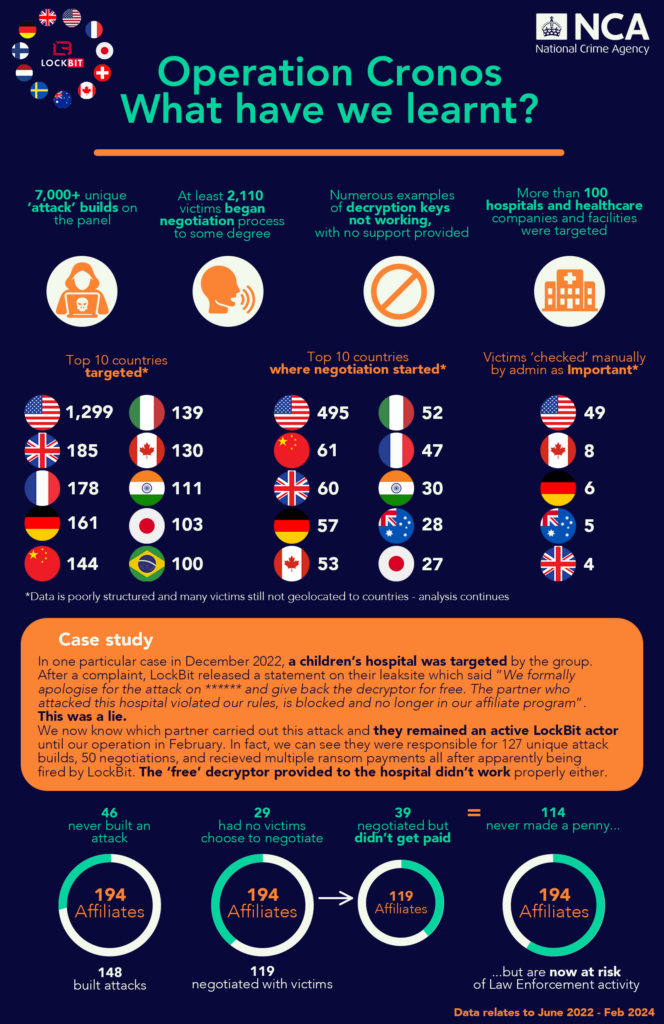

59 % des affiliés de LockBit « n'ont gagné aucun centime »

Europol précise de son côté que l'analyse des systèmes saisis en février lors de l'opération Cronos a permis de découvrir que « plus de 7 000 cyberattaques » avaient été préparées entre juin 2022 et février 2024 (dont « plus de 100 » hôpitaux et instituts de soin), majoritairement aux États-Unis (1 299), au Royaume-Uni (185), en France (178), en Allemagne (161) et en Chine (139), et qu' « au moins 2 110 » avaient entrepris de négocier.

On y apprend également que, sur les 10 pays où des négociations avaient été entreprises afin d'obtenir une rançon en échange d'une clef de décryptage, figuraient 495 entreprises et administrations états-uniennes (soit 38 % des victimes ciblées), 61 chinoises (42 %), 60 britanniques (32 %), 57 allemandes (35 %), mais seulement 48 en France (26 %).

La NCA révèle également que, sur les 194 affiliés de LockBit, 46 n'avaient, entre juin 2022 et février 2024, préparé aucune attaque. Sur les 148 ayant lancé des attaques, 29 virent leurs victimes refuser de négocier. Et sur les 119 affiliés ayant réussi à négocier, 39 ne furent pas payés.

Au total, 114 des 194 cybercriminels impliqués (soit 59 %) ont donc « payé des milliers d'euros » pour rejoindre le programme LockBit mais « n'ont gagné aucun centime », alors qu'ils « risquent à présent de faire l'objet d'une action répressive » de la part des autorités.

Europol a récupéré plus de 2 500 clés de décryptage

La NCA évoque aussi « de nombreux exemples de clefs de décryptage qui ne fonctionnent pas, sans aucune assistance », ce qui « met encore plus en évidence le manque de fiabilité » des affiliés de Lockbit.

Un hôpital pour enfant avait ainsi été attaqué en décembre 2022. LockBit avait alors publié un communiqué s'excusant « formellement » et promettant de fournir une clef de décryptage gratuitement, précisant que l'affilié responsable de l'attaque avait été bloqué.

Or, indique le NCA, « c'était un mensonge ». Responsable de 127 cyberattaques ayant entraîné 50 négociations, l'affilié en question n'avait, non seulement pas été bloqué, mais également continué à percevoir de « multiples rançons » entre l'attaque de décembre 2022 et la saisie des serveurs de LockBit en février 2024. De plus, la clef de décryptage fournie à l'hôpital pour enfants n'avait pas fonctionné correctement.

Europol précise que les autorités sont « désormais en possession de plus de 2 500 clés de décryptage et continuent de contacter les victimes de LockBit pour leur proposer leur aide », et que son Centre européen de lutte contre la cybercriminalité (EC3) a diffusé dans 33 pays quelque 3 500 dossiers contenant des informations sur les victimes de LockBit.

La NCA relève en outre que, comme l'ont établi les enquêteurs, « LockBit ne supprimait pas systématiquement les données volées une fois la rançon payée ».

Le créateur du rançongiciel LockBit serait un Russe de 31 ans

-

26 chefs d'accusation, passibles d'un maximum de 185 ans de prison

-

Des milliards de dollars de perte, 500 millions de dollars de rançons

-

Khoroshev a demandé aux autorités le nom de ses « ennemis »

-

De (très) nombreuses traces en ligne

-

59 % des affiliés de LockBit « n’ont gagné aucun centime »

-

Europol a récupéré plus de 2 500 clés de décryptage

Commentaires (9)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 12/05/2024 à 10h07

Le 14/05/2024 à 19h27

Et même si je comprends ton point de vue, tu tournes mal la réflexion de ces acteurs : ils ne paient pas parce qu'ils font confiance à l'attaquant ; ils paient car, pour eux, ils n'ont pas le choix, et que même le risque de se faire avoir ne contrebalance pas la faible possibilité que l'attaquant rende les données chiffrées.

Attention, hein, je ne les défends pas ; au contraire! "Ne jamais payer la rançon", c'est un excellent conseil, certes, mais c'est aussi un état à atteindre ; que faire pour se rendre en position de pouvoir respecter ce conseil? En répondant à cette question, et en prenant les mesures appropriées, on se protège des effets les plus néfastes de ces groupes d'attaquants. :-)

Le 15/05/2024 à 08h52

Mais c'est sûr que c'est le "dernier espoir". La dernière chose à faire, mais si on ne fait rien, c'est certain qu'on va tout perdre...

Le 15/05/2024 à 09h29

Le 15/05/2024 à 12h42

Le 12/05/2024 à 12h42

Le 12/05/2024 à 20h59

Pas exemple, aux USA, sur les 1299 cyberattaques préparées, 495 cyberattaques ont mené à des négociations (soit 38%). Formulé autrement, 38% des victimes ciblées aux USA ont entrepris des négociations.

Pour rejoindre la remarque au-dessus, je trouve que cela fait beaucoup.

Y a-t-il des raisons pour que les cibles continuent à vouloir négocier malgré les expériences identiques reportées par les autorités ? L'espoir de récupérer les données sans payer après le décryptage ?

Le 13/05/2024 à 09h12

En ce qui concerne les raisons : non, ce n'est pas la volonté de récupérer les données sans payer ; la plupart des attaquants, aujourd'hui, non seulement exfiltrent d'abord et menacent de rendre public, et chiffrent les données ; évidemment, ils ne donnent la clé qu'après avoir reçu le paiement. Après, beaucoup d'attaquants, même après paiement, ne donnent pas la clé, ou bien celle-ci ne fonctionne pas (et on n'évoque même pas le fait qu'un attaquant, après avoir été payé, ne s'est pas engagé à se barrer du système d'information de la victime, et a donc la possibilité de revenir pour la faire payer à nouveau ; ben oui, elle a déjà payé une fois! Certains font même des discounts!).

A mon avis, les causes de ces paiements sont plutôt : méconnaissance de l'écosystème et des modes opératoires des attaquants (et donc naïveté de victimes qui pensent sincèrement recevoir la clé de déchiffrement), et inquiétude quant au caractère critique des données exfiltrées (qu'elles le soient réellement, ou qu'une publication des données exfiltrées et la médiatisation d'une telle cyberattaque seraient de nature à nuire tout particulièrement à la victime (contrat en cours? publication de données financières? etc.).

Après, il faut distinguer "paiement de la rançon" et "discussions avec l'attaquant" ; dans ce dernier cas, il peut tout à fait y avoir une volonté du défenseur de gagner du temps et de recueillir des informations, en faisant croire que l'on est prêt à payer. ;-)

Le 13/05/2024 à 23h20

J'avais tiqué sur l'expression "entreprendre des négociations" sans penser à la possibilité de gagner du temps pour recueillir des informations.

En voyant le pourcentage bas de la France par rapport aux autres (26% tout de même), j'ai l'impression que les campagnes de préventions — par l'ANSSI notamment — ont peut-être porté leurs fruits !