Des pirates chinois auraient espionné des systèmes d’écoutes téléphoniques américains

Typhon salé

Photo de Road Trip with Raj sur Unsplash

Après avoir démantelé un botnet attribué à un groupe de pirates informatiques étatiques chinois composé de 260 000 terminaux infectés, les autorités états-uniennes viennent d'identifier une seconde campagne, elle aussi massive, à des fins de collecte de renseignements.

Le 08 octobre à 15h30

7 min

Sécurité

Sécurité

Article mis à jour le 9/10 à 9h10 avec un passage sur le CALEA.

Le Wall Street Journal révèle qu'une cyberattaque, liée aux autorités chinoises, aurait permis aux pirates informatiques d'espionner « pendant des mois, voire plus longtemps » des systèmes utilisés pour répondre à des demandes d'écoutes téléphoniques et de données de communication autorisées par les tribunaux des États-Unis et liées à des enquêtes criminelles ou de sécurité nationale.

La compromission, qualifiée par le WSJ de « généralisée », est considérée comme une faille de sécurité « potentiellement catastrophique » et a été réalisée, à des fins de collecte de renseignements, par un groupe APT (pour Advanced Persistent Threat, menace persistante avancée) de pirates chinois gouvernemental baptisé Salt Typhoon.

Une personne au fait de l'attaque a déclaré que le gouvernement américain considérait ces intrusions comme « historiquement significatives et inquiétantes ». La semaine passée, le WSJ avait déjà révélé que Salt Typhoon s'était introduit ces derniers mois dans les systèmes d'une poignée de fournisseurs d'accès internet états-uniens à la recherche d'informations sensibles.

Les attaques, découvertes au cours des dernières semaines, font toujours l'objet d'une enquête active de la part du gouvernement et d'analystes du secteur privé. Les enquêteurs travaillent encore à confirmer l'ampleur de l'attaque et la mesure dans laquelle les pirates ont accédé aux données et en ont exfiltré une partie, ont indiqué au WSJ des personnes au fait du dossier.

Salt Typhoon serait actif depuis 2020

Les pirates sembleraient s'être livrés à « une vaste collecte » de trafic Internet auprès de FAI qui comptent parmi leurs clients des entreprises, grandes et petites, et des millions d'Américains. En outre, précise le WSJ, il semblerait que la campagne ait aussi ciblé un petit nombre de fournisseurs d'accès en dehors des États-Unis.

« Il faudra du temps pour déterminer l'ampleur du problème, mais en attendant, c'est le plus important d'une longue série d'alertes qui montrent que la Chine a intensifié ses activités cybernétiques », a déclaré Brandon Wales, ancien directeur exécutif de l'Agence pour la cybersécurité et la sécurité des infrastructures et aujourd'hui vice-président de SentinelOne.

Microsoft précise que Salt Typhoon (que d'autres sociétés de cybersécurité appellent GhostEmperor et FamousSparrow) serait actif depuis 2020, qu'il se concentre sur l'espionnage et le vol de données, en particulier la capture du trafic réseau, et que la plupart de ses cibles sont basées en Amérique du Nord ou en Asie du Sud-Est.

Les porte-paroles d'AT&T, de Verizon et de Lumen Technologies, trois des plus grands fournisseurs de services internet du pays, qui figurent parmi les entreprises dont les réseaux ont été compromis, ont refusé de commenter la cyberattaque.

La Chine avait déjà piraté une autre porte dérobée en 2010

Le Washington Post rappelle que la première grande opération chinoise de piratage informatique ciblant des entreprises occidentales, baptisée « Opération Aurora », avait été révélée publiquement en 2010 par l'une de ses 34 victimes, Google. Les pirates avaient alors déjà eu accès à une base de données sensible contenant des années d'informations sur les cibles de la surveillance américaine.

Cette base de données contenait en effet des informations sur des décisions de justice autorisant la surveillance fédérale, qui auraient pu indiquer l'existence d'enquêtes d'espionnage actives sur des agents chinois disposant de comptes de courrier électronique via le service Gmail de Google, avait rapporté le WaPo.

Le Communications Assistance for Law Enforcement Act (CALEA, ou Digital Telephony Act), adopté en 1994, oblige en effet les opérateurs de télécommunications et les fabricants d'équipements à les doter de capacités intégrées de surveillance ciblée, permettant aux agences fédérales de pouvoir accéder aux méta-données et procéder à des écoutes sélectives de tout trafic téléphonique, VoIP et Internet.

« Je pense que c'était absolument inévitable », a déclaré à TechCrunch Matt Blaze, professeur à Georgetown Law et expert en systèmes sécurisés. Pour lui, ces intrusions sont l'exemple même de ce pourquoi il ne faut surtout pas mettre en place de porte dérobée, y compris à des fins légales et juridiques.

Les professionnels de la cybersécurité s'opposent depuis longtemps à de telles portes dérobées, arguant qu'il est technologiquement impossible d'avoir une « porte dérobée sécurisée » qui ne puisse pas être exploitée ou utilisée de manière abusive par des acteurs malveillants.

« Il est impossible de construire une porte dérobée que seuls les "bons" peuvent utiliser », souligne Meredith Whittaker, présidente de Signal, sur le réseau social Mastodon.

La Chine pirate plus que tous les autres pays réunis

« La cybermenace posée par le gouvernement chinois est massive », avait déclaré Christopher Wray, directeur du Federal Bureau of Investigation, lors d'une conférence sur la sécurité organisée en Allemagne au début de l'année. Il estime que le programme de piratage de la Chine « est plus important que celui de tous les autres grands pays réunis », et que les pirates informatiques soutenus par le gouvernement chinois sont 50 fois plus nombreux que le personnel cybernétique du FBI, relève CNN.

En septembre, le FBI avait de son côté déclaré avoir repris le contrôle de l'infrastructure d'un botnet composé de 260 000 routeurs, caméras et autres appareils grand public connectés à l'internet servant de point d'entrée à un autre groupe de pirates informatiques basé en Chine et baptisé Flax Typhoon.

Flax Typhoon, également connu sous les noms de code RedJuliett et Ethereal Panda, « visait des infrastructures essentielles aux États-Unis et à l'étranger, qu'il s'agisse d'entreprises, d'organisations de médias, d'universités ou d'agences gouvernementales », a déclaré M. Wray lors de la conférence sur la cybersécurité Aspen Cyber Summit, mercredi.

Une note technique, conjointement publiée par la NSA, le FBI et la Cyber National Mission Force (CNMF) du Cyber Command des États-Unis, précisait que le botnet avait piraté des appareils vulnérables connectés à l'internet à l'aide d'un malware issue de la famille Mirai. Ce logiciel malveillant a été initialement conçu en 2016 pour lancer les attaques par déni de service distribué contre des serveurs Minecraft.

- Botnet Mirai : trois jeunes universitaires américains ont plaidé coupables

- Une étude révèle les entrailles du botnet Mirai

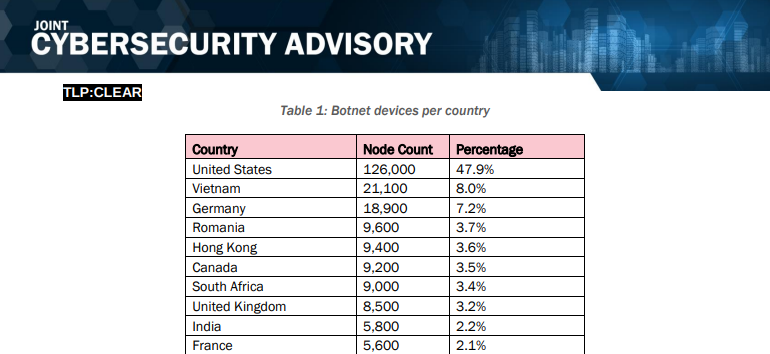

Au moins 50 versions différentes du système d'exploitation Linux ont été trouvées parmi les nœuds du réseau de machines zombies, allant de versions du noyau 2.6, qui ne sont plus maintenus depuis 2016 à des noyaux 5.4, encore pris en charge. 48 % des machines infectées résidaient aux États-Unis, 8% en Chine, 7 % en Allemagne, et 2 % en France, qui figure en 10e position des pays les plus affectés, avec 5 600 systèmes infectés.

En janvier, des fonctionnaires fédéraux avaient aussi interrompu Volt Typhoon, une autre campagne liée à la Chine. Celle-ci cherchait à infiltrer une partie de l'infrastructure critique des États-Unis et semblait avoir pour objectif principal d'accéder aux réseaux afin de lancer ultérieurement des cyberattaques susceptibles de paralyser le fonctionnement des infrastructures.

Microsoft expliquait cet été que les noms de code qu'elle donnait aux APT correspondaient en partie à des noms de pays : Typhoon pour la Chine, Blizzard pour la Russie, Sandstorm pour l'Iran et Sleet (neige fondue) pour la Corée du Nord.

Des pirates chinois auraient espionné des systèmes d’écoutes téléphoniques américains

-

Salt Typhoon serait actif depuis 2020

-

La Chine avait déjà piraté une autre porte dérobée en 2010

-

La Chine pirate plus que tous les autres pays réunis

Commentaires (12)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 08/10/2024 à 15h54

Le 08/10/2024 à 15h57

Bref encore une belle hypocrisie des occidentaux qui s'inquiètent de ceux qui font la même chose qu'eux...

Le 08/10/2024 à 18h46

Le 08/10/2024 à 19h07

Le 08/10/2024 à 22h06

Une backdoor de ce type, à ma connaissance, consiste/ait à affaiblir la crypto pour permettre aux "bons" gouvernements/flics de casser le chiffrement sans trop de souci... C'était le cas il y a des dizaines d'années par exemple, où on interdisait le clés de chiffrement trop fortes. Mais aujourd'hui?

Le 08/10/2024 à 22h29

4 techniques sont listées :

- les "points clairs" , applicables si je comprends bien lorsque le "complice" (ex verizon) est à l'origine du chiffrement donc possède les clés, ce qui j'imagine est le cas sur les communications vocales voIP(?)

- les backdoors via des failles de sécurité (j'ai un peu de mal à voir comment mettre en place une surveillance généralisée par ce biais, sauf si on parle de faille sur l'algo de chiffrement lui même ?)

- la certification obligatoire: paraît obsolète

- limitation de la longueur des clés : obsolète (sauf si on parle de casser les les clés avec le quantique?)

Modifié le 09/10/2024 à 03h03

Quelques années plus tard, les clés de 128 bits étaient finalement autorisées "à l'export"... la NSA avait dû investir dans du meilleur matos et/ou peaufiner leurs algorithmes de crackage...

Le 09/10/2024 à 09h12

Modifié le 10/10/2024 à 18h30

J'évoquais ici simplement une situation sur la confidentialité et la sécurité de certaines transactions et échanges internet dans les années 1990.

.

Le 08/10/2024 à 19h30

Le 09/10/2024 à 08h12

Much secure

Top security 👍

Very control

Modifié le 10/10/2024 à 19h23

“ - Well, you'll never get in through frontline security but might look for a back door.”

“ - I can't believe it, Jim! That girl is standing over there and listening, and you talk about back doors!.”

(alors que la copine n'avait rien à faire là...)

“ - Mr Potato-head! Back doors are not secrets!.”

“ - Yeah Jimmy, but you're giving away all our best tricks..”

et ensuite le héro du film (Matthew Broderick) demande naïvement :

“ - But what's a back door actually ?...”

Wargames (1983) :

Et concernant les scénaristes et/ou ceux qui ont écrit ces dialogues, je ne sais pas trop ici... on leur donne le bénéfice du doute... mais pas sûr...