La FCC interroge les opérateurs sur la sécurité de leurs réseaux mobiles, un problème mondial

James Bond SS7

Getty via Unsplash+

La Federal Communications Commission (FCC) états-unienne invite les fournisseurs de services de communication à lui faire part de l'état d'avancement de la rénovation et de la sécurisation de leurs réseaux. Le but : empêcher espions et cybercriminels de suivre, géolocaliser voire espionner leurs clients, abonnés et utilisateurs. Un vaste chantier qui traine depuis des années.

Jean-Marc Manach , Sébastien Gavois

Le 05 avril à 11h08

8 min

Sécurité

Sécurité

Sont particulièrement visés le système de signalisation n°7 (SS7) et le protocole Diameter utilisés dans le cœur des réseaux de téléphonie mobile 4G/LTE pour faire communiquer les différents équipements. Rappelons que la 5G actuellement déployée est de type NSA (Non StandAlone) et s’appuie donc sur un cœur de réseau 4G.

Protocoles SS7 : des risques connus depuis des années

The Register rappelle que SS7, qui a été mis au point au milieu des années 1970, peut en effet être utilisé de manière abusive pour localiser les téléphones, rediriger les appels et SMS afin d'intercepter les informations et espionner les utilisateurs.

- Surveillance de masse de Saoudiens via le système de signalisation SS7

- SS7 : après des interceptions de SMS, la sécurité des réseaux mobiles en question

L’enjeu est important, comme le rappelle l’ANSSI dans son état des menaces sur les télécoms : « Les technologies de surveillance individuelle développées par les entreprises de lutte informatique offensive (LIO) les plus sophistiquées impliquent souvent une utilisation des réseaux mobiles dans la chaîne d’attaque ».

C’est la conception même des réseaux mobiles et de la nécessité d’interconnexion entre eux (notamment pour router les appels) qui entraine « une absence de chiffrement entre les infrastructures ainsi que l’utilisation de protocoles et de messages de signalisation en clair ». Un opérateur qui serait connecté avec ces infrastructures pourrait alors « localiser un abonné dans le monde entier ».

L’Agence ajoute un commentaire sur cette problématique, qui dépasse le seul SS7 :

L’utilisation du protocole SS7 et des infrastructures ouvertes de signalisation perdure depuis le développement de la 2G, mais pourrait progressivement disparaître avec le développement de la 5G. Cependant, la problématique de la localisation précise des appareils, et donc de personnes potentiellement ciblées, demeure.

Les initiatives d’interconnexion des matériels et logiciels impliqués dans la 5G, telles qu’OpenRAN, bien qu’elles fournissent des opportunités de sécurisation, permettront aussi la vente de localisation en temps réel pour de multiples applications. Des attaquants pourraient saisir cette opportunité pour accéder aux données de localisation en se faisant passer pour des partenaires légitimes des opérateurs de télécommunications.

Protocole Diameter en manque de chiffrement

Diameter, successeur du protocole RADIUS développé à la fin des années 1990, comprend la prise en charge de l'accès au réseau et de la mobilité IP dans les appels et les messages locaux et itinérants. Problème, il ne chiffre pas les adresses IP d'origine pendant le transport, ce qui peut faciliter les usurpations de réseau par des personnes mal intentionnées.

Comme le rappellait l’UIT (Union internationale des télécommunications) en 2020, la problématique est mondiale : « Le réseau SS7 est un réseau de signalisation hérité utilisé pour l’interconnexion de l’ensemble des opérateurs de réseau mobile à travers le monde. Le protocole SS7 utilisé pour la signalisation existe depuis les années 1980 et la migration récente vers le protocole Diameter (pour les réseaux 4G-LTE) n’a apporté aucune solution aux vulnérabilités fondamentales du protocole SS7 ».

Des failles toujours plus nombreuses…

La FCC demande en outre aux opérateurs de détailler toute exploitation malveillante de ces protocoles depuis 2018. Le régulateur veut connaître la date du ou des incidents, ce qui s'est passé, quelles vulnérabilités ont été exploitées et avec quelles techniques, où le suivi de la localisation a eu lieu et – si elle est connue – l'identité de l'attaquant. L’Autorité veut également savoir « quelles mesures, le cas échéant, ont été prises par les fournisseurs de services de communication ».

En 2018, le Communications Security, Reliability, and Interoperability Council (CSRIC), un comité consultatif fédéral auprès de la FCC, avait en effet publié plusieurs bonnes pratiques de sécurité pour prévenir les intrusions dans les réseaux et la localisation non autorisée.

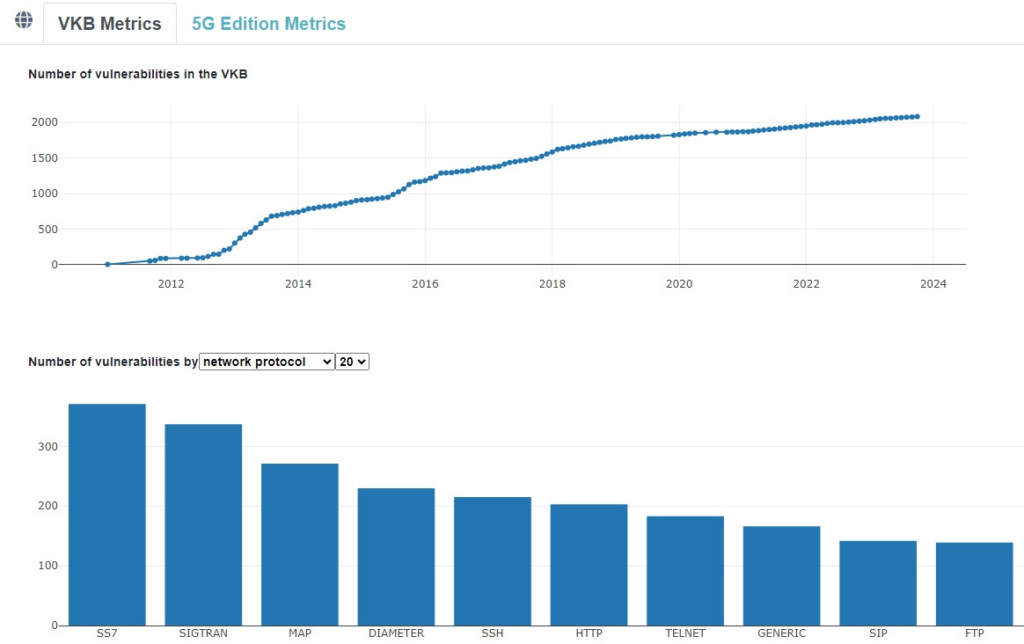

P1 Security, une société française qui propose des outils pour « sécuriser les opérateurs et les infrastructures mobiles critiques des États-nations depuis 2011 », propose une base de connaissance des vulnérabilités qu'elle qualifie de « source la plus complète et la plus exhaustive des vulnérabilités liées aux opérateurs et aux mobiles ».

Signe de l'ampleur du problème, en juillet 2013, l’entreprise dénombrait environ 250 vulnérabilités, dont 10 pour Diameter et 90 pour SS7. Son tableau de bord en dénombrait en 2023 plus de 2 100, dont près de 250 pour Diameter et plus de 350 pour SS7.

… et des attaques toujours plus simples et moins coûteuses

L’UIT indique aussi que les États ne sont pas les seuls à mener ce genre d’attaques, dont le coût a largement baissé : « Les barrières à l’entrée se sont considérablement abaissées et n’importe quel pirate informatique peut désormais exploiter les vulnérabilités des réseaux mobiles avec un budget d’environ 500 dollars ».

SS7 n’échappe pas à la règle et on trouve du « as-a-service » sur des sites : « pour 150 à 2 500 dollars, un pirate peut accéder au réseau SS7 et exploiter ses vulnérabilités cellulaires, sans s’appuyer sur une quelconque infrastructure ».

Les bonnes pratiques de 2018 sont-elles respectées ?

L'appel à commentaires de la FCC fait suite à une demande du sénateur américain Ron Wyden qui, le mois dernier, a demandé à la Maison-Blanche de « se pencher sur les graves menaces posées par les pratiques laxistes des opérateurs de téléphonie mobile en matière de cybersécurité » [PDF].

Plusieurs pays sont directement ciblés comme étant à l’origine d’attaques pour suivre les téléphones partout dans le monde : la Chine, la Russie et l’Arabie saoudite. Sa lettre soulignait également l'existence d'un rapport non classifié commandé par la Cybersecurity and Infrastructure Security Agency (CISA) en 2022, mais que l'agence a refusé de remettre à Wyden ou de rendre public.

La lettre de Wyden révélait également que le gouvernement suisse a proposé que les pays occidentaux alliés contrôlent ces services de surveillance, par le biais d'une récente proposition relative à l'Arrangement de Wassenaar sur le contrôle des exportations d'armes conventionnelles et de biens et technologies à double usage.

« L'Amérique doit renforcer ses défenses contre les sociétés de surveillance mercenaires qui aident les dictateurs étrangers à menacer la sécurité nationale des États-Unis, les droits de l'homme et les journalistes qui s'efforcent de dénoncer les actes répréhensibles », précise M. Wyden dans un communiqué en réponse au questionnaire de la FCC.

Un sénateur demande « des normes minimales obligatoires »

En plus d'exhorter l'administration à réglementer les opérateurs de téléphonie mobile afin de protéger les données des citoyens américains, Wyden a également recommandé de :

-

- ordonner à la FCC d'établir des normes minimales obligatoires en matière de cybersécurité pour les opérateurs de téléphonie sans fil ;

-

- élargir les règles d'exportation américaines pour couvrir les services de piratage des compagnies de téléphone, de sorte que les entreprises américaines vendant de tels services de surveillance à des gouvernements étrangers doivent d'abord demander l'approbation du gouvernement américain ;

-

- appliquer des sanctions financières aux sociétés de surveillance étrangères, en leur refusant l’accès au système financier américain ;

-

- encourager les autres pays alliés à réglementer la vente des services de piratage des compagnies de téléphone.

Comme le rappelle l’UIT, il ne faut pas s’attendre à des miracles : « Les opérateurs de réseau mobile n’ont pas encore véritablement résolu le problème des vulnérabilités auxquelles sont exposés les réseaux SS7 de télécommunications ».

L’organisme a une idée de la raison : « l’absence d’une réglementation adéquate et des coûts dissuasifs (pour l’opérateur de télécommunications) ». Les propositions de M. Wyden pourraient changer la donne si elles étaient validées.

Les parties intéressées ont jusqu'au 26 avril pour soumettre leurs commentaires, puis la FCC disposera d'un mois pour y répondre.

La FCC interroge les opérateurs sur la sécurité de leurs réseaux mobiles, un problème mondial

-

Protocoles SS7 : des risques connus depuis des années

-

Protocole Diameter en manque de chiffrement

-

Des failles toujours plus nombreuses…

-

… et des attaques toujours plus simples et moins coûteuses

-

Les bonnes pratiques de 2018 sont-elles respectées ?

-

Un sénateur demande « des normes minimales obligatoires »

Commentaires (5)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 05/04/2024 à 11h49

Entre-temps la connaissance s'est généralisée : conférenciers et chercheurs, grosses agences privées et désormais des offres commerciales accessibles à tout le monde.

Maintenant que tout le monde peut casser SS7, le gouvernement n'a plus la sécurité.

C'est un problème connu depuis longtemps, il ne faut jamais arbitrer en faveur de l'espionnage contre la sécurité.

Cyberweapons Have No Allegiance

https://www.schneier.com/essays/archives/2015/02/cyberweapons_have_no.html

Le 05/04/2024 à 12h04

Modifié le 05/04/2024 à 12h23

pour ce dernier voir : https://www.mediapart.fr/journal/international/100523/vulnerabilites-des-reseaux-telecoms-revelations-sur-un-courtier-de-la-surveillance

Désolé, article payant.

Le 05/04/2024 à 16h35

Le 05/04/2024 à 18h51