La succession d’erreurs qui a permis au FBI d’identifier l’administrateur de BreachForums

AutoDoxed

Le 03 avril 2023 à 08h32

9 min

Droit

Droit

L'administrateur de BreachForums, le plus connu des forums anglophones de revente de données piratées, a été arrêté par le FBI la semaine passée. Son acte d'accusation révèle qu'il avait une fois de plus accumulé nombre d'erreurs en matière de sécurité opérationnelle (ou OPSEC, pour « OPerations SECurity »).

Élu trois fois personnage le plus populaire des figurines « kawaii » (mignonnes, ndlr) de la société japonaise Sanrio (dont le plus connu est Hello Kitty), Pompompurin est aussi le pseudonyme choisi par le créateur de BreachForums, le plus connu des forums anglophones de partage et de vente de violations de données, que le FBI a interpellé la semaine passée.

De son vrai nom Conor Brian Fitzpatrick, le pirate de 20 ans avait été libéré dans la foulée moyennant une caution de 300 000 dollars, signée par ses parents, chez qui il vit à Peekskill, dans l’État de New York.

Obtenu par Bleeping Computer, un document de 31 pages rédigé par John Longmire, l'agent du FBI qui l'a arrêté, précise que BreachForums aurait compromis les données personnelles (noms, adresses, numéros de téléphone, de cartes de crédit et de sécurité sociale, etc.) de plusieurs millions de citoyens états-uniens, via le piratage de sociétés de gestion de dossiers médicaux électroniques et financiers, entre autres.

Assigné à la Cyber Task Force de l'unité de Washington du FBI, où il officie depuis 16 ans, John Longmire explique avoir préalablement enquêté avec l'aide de l'U.S. Secret Service (USSS) sur RaidForums, le prédécesseur de BreachForums.

Son administrateur, Diogo Santos Coelho, un Portugais de 21 ans connu sous le pseudo Omnipotent et vivant au Royaume-Uni, avait été arrêté en janvier 2022, incitant Pompompurin à créer BreachForums, afin d'en assurer une continuité de services, et d'en récupérer les contributeurs.

879 sets comportant plus de 14 milliards de données personnelles

À l'époque, Pompompurin avait déclaré dans une interview que « la communauté a besoin d'un endroit où se rassembler et il n'y a pas de forum similaire à ce que RaidForums offrait ». La fermeture de ce dernier était « la seule raison » pour laquelle il avait lancé BreachForums :

« Le but de ce forum est de faire une transition sans douleur pour tous les anciens membres de RaidForums, et d'offrir une expérience similaire lors de l'utilisation du site web. »

Interrogé sur les mesures de sécurité qu'il avait prises afin d'éviter de connaître le même sort que RaidForums, Pompompurin avait rétorqué que « si je me fais arrêter un jour, ça ne me surprendrait pas non plus », tout en se disant « assez confiant sur le fait que nous pourrons durer longtemps : une personne aura un accès complet aux serveurs, aux sauvegardes et à tout ce qui est nécessaire pour relancer le site dans les heures qui suivent si je suis arrêté ou si l'un des domaines/serveurs est saisi ».

En janvier, souligne John Longmire, la section « Official » de BreachForums, « où sont conservées les bases de données stockées sur nos propres serveurs », dénombrait 879 sets de données, comportant plus de 14 milliards de données personnelles.

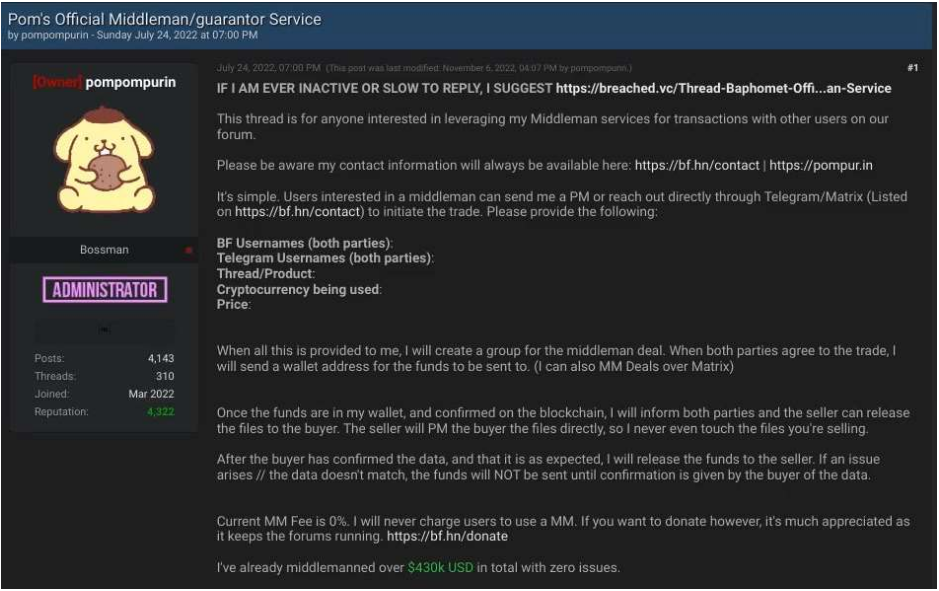

Longmire estime que Pompompurin, dont le profil dénombrait 314 threads et 4 179 posts un an après avoir créé BreachForums, aurait personnellement validé la mise en ligne de 106 de ces sets de données qui, en tant qu'intermédiaire, lui aurait permis de valider l'équivalent de plus de 430 000 dollars de transactions, « sans aucun problème ».

Pompompurin avait balancé son propre @gmail.com

John Longmire explique par ailleurs que l'examen de la base de données SQL de RaidForums, qui avait été saisie en février 2022, comportaient de nombreuses communications entre Omnipotent, son administrateur, et Pompompurin, ainsi que les adresses IP de ce dernier, le reliant à Verizon.

Du fait de la durée légale de conservation des données de connexion, l'opérateur mobile n'a pas été en mesure d'identifier 27 d'entre-elles. Mais 9 autres ont pu être reliées à deux iPhone (7 Plus et 11 Pro Max) appartenant à Conor Fitzpatrick et dont le numéro finissait par 3144.

Plus troublant : Pompompurin s'était plaint auprès d'Omnipotent qu'une de ses anciennes adresses e-mail n'apparaissait pas dans la violation de données d'ai.type publiée sur RaidForums, alors qu'elle figurait pourtant bien dans celle répertoriée dans la base de données d'Have I Been Pwned (HIBP), suggérant qu'elle était donc incomplète.

En réponse à Omnipotent, qui lui demandait l'adresse e-mail supposément manquante, Pompompurin répondit qu'il ne voulait pas partager sa propre adresse e-mail « pour des raisons évidentes », tout en lui transmettant une adresse « qui semble être dans le même cas que la mienne : [email protected] », ainsi que le lien vers une sauvegarde sur archive.today de la preuve qu'elle figurait bien sur HIBP.

John Longmire relève en outre que Conor Fitzpatrick avait également créé une autre adresse e-mail, [email protected], pour remplacer celle qui avait été compromise dans la violation de données d'ai.type :

« Ainsi, selon les enregistrements de Google, le compte Google [email protected] a été enregistré le ou vers le 26 mai 2019, et le compte Google associé à [email protected] a ensuite été fermé le ou vers le 8 avril 2020. En outre, les comptes Google Pay liés aux comptes [email protected] et [email protected] étaient tous deux enregistrés sous le nom de "Conor Fitzpatrick" et mentionnaient le numéro de téléphone 3144 Verizon comme informations de contact. »

Trahi par des corrélations d'adresses IP de VPN « logless »

De plus, l'adresse e-mail de récupération de compte de [email protected] renvoyait à elle aussi à une adresse IP Verizon attribuée au père de Conor Fitzpatrick. Le FBI a également constaté plusieurs corrélations entre les adresses IP et les nombreux services VPN utilisés pour accéder au compte Google [email protected] et à certains comptes en ligne portant le surnom de Pompompurin.

John Longmire note, par exemple, qu'une adresse IP utilisée par le fournisseur de VPN IVPN avait successivement été utilisée pour accéder au compte Google [email protected] puis, le lendemain, pour se connecter au compte Zoom créé à partir de l'adresse e-mail [email protected], celle-là même que Pompompurin avait par ailleurs renseigné pour se créer un compte sur RaidForums.

On notera à ce titre qu'IVPN met en avant une politique stricte « logless » consistant à ne recueillir aucune donnée personnelle auprès de ses clients, et que le collectif autonome à but non lucratif Riseup est, lui aussi, connu pour protéger la vie privée de ses utilisateurs. Ce qui n'a pas empêché le FBI de pouvoir corréler les adresses IP qu'il avait utilisées pour y accéder, sans que ces prestataires n'aient à intervenir, ni répondre à leurs questions.

De plus, « sur les 31 adresses IP uniques enregistrées comme ayant été utilisées pour accéder à [email protected] entre septembre 2021 et mai 2022, 12 d'entre elles ont également été utilisées pour se connecter au compte RaidForums de pompompurin ».

Quatre de ces adresses IP ayant accédé à ses comptes Gmail et RaidForums avaient également été utilisées pour se connecter au portefeuille de cryptoactifs ouvert par Conor Fitzpatrick sur Purse.io avec l'adresse [email protected], que Pompompurin utilisait également sur RaidForums :

« Au total, sept des neuf adresses IP uniques qui se sont connectées au compte Purse.io de Conor Fitzpatrick se sont également connectées au compte de pompompurin sur RaidForums. En outre, le compte Purse.io de Conor Fitzpatrick était financé exclusivement par une adresse Bitcoin dont pompompurin avait parlé dans des messages sur RaidForums. »

Pompompurin encourt une peine maximale de cinq ans de prison

L'examen de la base de données SQL de BreachForums a par ailleurs révélé que, si Pompompurin s'y connectait d'ordinaire au moyen de services VPN ou encore en passant par le réseau anonymisant Tor, il s'y était connecté au moins une fois, aux alentours du 27 juin 2022, à partir d'une adresse IP qui était à l'époque attribuée au père de Conor Fitzpatrick.

Or, les enregistrements reçus d'Apple Inc. révèlent que cette même adresse IP avait également consulté « environ 97 fois » un compte iCloud associé à Fitzpatrick entre le 19 mai et le 2 juin 2022.

Aux alentours du 26 octobre 2022, alors que Pompompurin était connecté à BreachForums (qui, comme de nombreux forums, indiquent si ses utilisateurs sont en ligne, ou non), la géolocalisation GPS de l'iPhone de Conor Fitzpatrick, obtenue auprès de Verizon Wireless en vertu d'un mandat, indiquait, à « environ 1 kilomètre près », qu'il se situait bien dans la maison de ses parents.

Une surveillance physique de leur domicile confirmait par ailleurs, en février 2023, que Conor Fitzpatrick y figurait bien alors que Pompompurin était actif sur BreachForums.

Le 15 mars, le FBI obtenait l'autorisation de le perquisitionner. Fitzpatrick aurait reconnu être Pompompurin, avoir créé BreachForums après avoir « été contacté par des personnes qui pensaient qu'il serait suffisamment compétent pour gérer un site similaire » à RaidForums, ce qu'il « avait accepté de faire ».

Il a par ailleurs précisé ne facturer aucune commission sur ses services d'intermédiaire, estimé qu'il gagnait environ 1 000 dollars par jour grâce à BreachForums, dont il se servait pour administrer le site web « et acheter d'autres domaines ».

Dans un communiqué, le département de la Justice états-uniens relève que BreachForums dénombrait « plus de 340 000 » membres inscrits (près de 337 000, pour être plus précis), que le site a disparu suite à l'interpellation de Fitzpatrick et que, « s'il est reconnu coupable, il encourt une peine maximale de cinq ans de prison ».

Pompompurin n'est pas, loin de là, le premier à être identifié suite à une succession d'erreurs en matière de sécurité opérationnelle (ou OPSEC, pour « OPerations SECurity »), comme nous l'avons déjà plusieurs fois chroniqué :

- Le braqueur de Silk Road trahi par son adresse IP

- Le « système de communications clandestines » de la CIA qui a trahi ses espions

- Des centaines d’agents de services de renseignement étaient « à poil » sur Strava, depuis 4 ans

- Comment le FBI a identifié l'auteur franco-vénézuélien de deux rançongiciels

- « Dark web » : l'hébergeur d'Hydra trahi par ses factures

- Le profil du faussaire figurait dans les métadonnées, depuis 2015

- Bitfinex : comment le fisc américain a remonté la piste des blanchisseurs de cryptos

La succession d’erreurs qui a permis au FBI d’identifier l’administrateur de BreachForums

-

879 sets comportant plus de 14 milliards de données personnelles

-

Pompompurin avait balancé son propre @gmail.com

-

Trahi par des corrélations d'adresses IP de VPN « logless »

-

Pompompurin encourt une peine maximale de cinq ans de prison

Commentaires (15)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 03/04/2023 à 09h16

Cyber-pirate a 20 ans, ça promet !

Le 03/04/2023 à 14h11

Cybercriminel plutôt ! De mon point de vue, un pirate est une personne qui pénètre dans des systèmes d’informations ou créer des outils capables de le faire.

Ici, il n’a fait “que” maintenir un forum utilisé par des pirates et des receleurs de leur méfaits. C’est d’ailleurs pour cette raison qu’il n’a qu’une peine aussi minime.

Sur son amateurisme, il ne faut pas attendre d’un jeune d’être aussi rigoureux qu’un vieux roublard. Certainement qu’en plus, être un malfrat en ligne c’est moins flippant qu’être un braqueur de banque, d’où les manques de rigueur.

Le 03/04/2023 à 09h33

C’est toujours intéressant de voir comment les cyber-criminels se plantent, c’est toujours riche en leçons pour améliorer la sécurité des entreprises et des ONG…

Le 03/04/2023 à 09h50

Il utilisait une adresse gmail…

Le 04/04/2023 à 07h21

Le 03/04/2023 à 10h11

Ou les pratiques de leurs émules …

Le 03/04/2023 à 10h22

Certainement, mais tu ne peux pas interdire les ceintures de sécurité sous prétexte que les gangsters en fuite l’utilisent.

Le 03/04/2023 à 14h15

Je ne vois pas bien le rapport. La transparence n’est pas l’ennemie de la sécurité, et il y aura toujours deux faces au savoir.

Et si j’étais un “gangster en fuite”, je pense que mettre ma ceinture serais le dernier de mes soucis.

Le 03/04/2023 à 10h50

C’est toujours surprenant de constater ces erreurs qui semblent pourtant évidentes être la cause de l’identification de ces personnes. Vraiment incroyable !

Enfin ça ne fait qu’un pirate de moins qui sera bien vite remplacé.

J’imagine que ceux qui sont plus précautionneux ne se feront jamais prendre.

Le 03/04/2023 à 12h21

Vu le préjudice, la caution de 300.000 Euro me parait ridicule.

Il serait aussi logique que la/les personne(s) qui payent la caution soient aussi coresponsable en cas de condamnation et qu’ils participent aux indemnisation des victimes.

Le 03/04/2023 à 13h51

Le problème est d’être précautionneux pour TOUT dans un environnement extrêmement complexe et TOUJOURS. Dans un cadre institutionnel, ce sont des procédures impératives de sécurité à respecter. Le pirate qui agit seul, lui, à un moment il est pressé, se relâche… et laisse passer des informations qui le trahiront.

Sinon, je suis dubitatif sur les informations données par le FBI. Juste la version que le FBI souhaite divulguer. Un croisement des données issues des sites concernés faisant apparaître une ou des IP communes de connexion que l’on arrive à relier à un utilisateur localisable. Juste vraisemblable.

Le 03/04/2023 à 16h44

C’est pas du tout le but d’une caution. La caution c’est pas une punition : c’est devoir lâcher une somme suffisamment importante pour que tu te pointes à ton procès pour pouvoir la récupérer à la fin, parce que si tu te sauves ils gardent l’argent et t’es ruiné.

Évidemment, si tu risques perpet’ et que t’es sûr d’être jugé coupable, ça marche pas trop bien, car tu préféreras sans doute être ruiné et libre que ruiné et en prison pour toujours.

Mais le but fondamental c’est de mettre une somme sous séquestre et de te la restituer si tu viens à ton procès, pour te décourager d’échapper à la justice. Pas de payer des dommages punitifs.

Le 03/04/2023 à 17h08

Le problème est que la personne qui paye la caution n’est pas le prévenu mais une autre personne.

Il faudrait voir les montants déjà détournés avec ce trafic et ce que cela représente par rapport à la caution.

Imaginons qu’il ait profité de ce système pour gagner 10 millions d’Euro et que l’on demande un caution de 300.000 Euro.

Le prévenu va payer et chercher à se soustraire à la justice.

DSK il avait été demandé 1 million de $ de caution.

Et dans le cas de Strauss-Kahn, cette caution est assortie d’un dépôt de garantie de 5 millions de dollars que le prévenu devra verser à la justice s’il ne respecte pas l’intégralité des conditions entourant sa remise en liberté assignation à résidence, port d’un bracelet, surveillance de son appartement par un garde à ses frais, etc…

Le principe d’une caution aux USA est la présomption d’Innocence (donc pas de prise en flagrant délit)

Ici il y avait flagrant délit avec Conor Fitzpatrick

j’avoue que ce n’est pas si simple de fixer un montant mais dans ce cas, cela me parait si peux.

Le 05/04/2023 à 06h09

Ce n’est “que” l’hébergeur du forum hébergeant les échanges clivants, pas le commanditaire des hacks, si tu regardes l’article il n’aurait gagné que 1000$ par jour pendant ~1an : soit le montant de sa caution !

Attention j’ai pas dit que c’est bien non plus !

Le 05/04/2023 à 18h21

Alors, script kiddie en slip, ce qui fout un peu les miquettes vu les possibilités de nuire extraordinaires !!