Tails 3.x : comment installer le système d’exploitation sécurisé depuis Linux ou Windows

Let's hide (in the onion)

Le 29 juin 2017 à 06h32

14 min

Logiciel

Logiciel

Depuis quelques jours, Tails 3.0 est disponible. L'occasion de faire le point sur le fonctionnement de cet OS un peu spécial, qui veut vous permettre de disposer simplement d'un environnement sécurisé, préservant au mieux votre vie privée et votre anonymat.

Dans la galaxie des outils que l'on peut utiliser lorsque l'on souhaite protéger ses données ou sa vie privée, il n'y a pas que des dispositifs de chiffrement et autres messageries sécurisées. Il existe aussi des systèmes d'exploitation dédiés, tels que Tails (aka The Amnesic Incognito Live System).

Créé il y a près d'une dizaine d'années, il est basé sur la distribution Debian et soutenu par le Tor Project, la fondation Mozilla ou même des rédactions comme celle de Mediapart. Comme son nom l'indique, il ne s'installe pas sur une machine en particulier, mais plutôt sur un périphérique amovible tel qu'une clef USB.

Il s'inscrit dans une démarche plus globale de proposer des systèmes alternatifs à Windows, mais aussi bien plus sécurisés sur de nombreux aspects, comme le font Qubes OS, Heads ou encore Whonix.

Anonymat, sécurité et vie privée depuis n'importe quelle machine

L'équipe de Tails annonce que son but est « de préserver votre vie privée et votre anonymat. Il vous permet d'utiliser Internet de manière anonyme et de contourner la censure quasiment partout où vous allez et sur n'importe quel ordinateur. Tails ne laisse aucune trace de ce que vous avez fait, sauf si vous le demandez explicitement ».

De nombreuses applications visent déjà cet objectif. Le Tor Project vous permet par exemple d'utiliser son célèbre réseau en oignon assurant l'anonymat assez simplement, son navigateur intègre de nombreuses extensions afin de préserver votre vie privée, que vous pouvez utiliser avec des versions classiques de Chrome ou Firefox.

Vous pouvez aussi chiffrer vos emails avec Thunderbird et GPG, votre espace de stockage avec Veracrypt, utiliser un gestionnaire de mot de passe... mais tout cela n'est que peu de chose si la machine ou le système que vous utilisez sont compromis. Car il n'est pas toujours simple de maintenir un environnement utilisé au quotidien parfaitement sécurisé avec le temps. Vous pouvez aussi ne pas vouloir afficher votre usage de certains outils sur votre machine habituelle.

C'est là qu'une solution ponctuelle et indépendante de la machine comme Tails peut s'avérer utile. Il s'agit d'un logiciel libre, open source, qui regroupe en un seul lieu de nombreuses applications dédiées à la préservation de votre vie privée et de votre anonymat. Mais attention, il ne protège pas de tout et son intérêt dépend de votre modèle de menace.

Il vous permet néanmoins de disposer assez simplement d'un environnement sécurisé depuis n'importe quel ordinateur, ce qui peut s'avèrer vital pour effectuer certaines actions comme consulter des documents sensibles hors-ligne, assurer la confidentialité de certains échanges ou lors de la création de vos clefs GPG par exemple.

Une solution bien documentée, financée par les dons

À l'occasion de la sortie de sa version 3.0 basée sur Debian 9, annoncée il y a quelques jours, nous avons décidé de rédiger un petit guide vous permettant d'installer et de découvrir Tails. Pour aller plus loin, vous pouvez lire la documentation du projet, assez complète, mais aussi quelques autres documents sur le sujet :

Si vous utilisez Tails de manière courante, nous ne pouvons que vous encourager à contribuer de l'une des différentes manières proposées ou à soutenir le projet qui est financé par des dons. Il en va de même pour GPG ou encore Tor. L'équipe détaille ses finances chaque année sur une page dédiée.

Ce qu'il faut (s)avoir avant de commencer

Passons maintenant à la pratique. Pour cela, il faut tout d'abord vous assurer que vous disposez du matériel nécessaire : une machine connectée à internet disposant d'un processeur 64 bits (x86-64) AMD ou Intel, d'au moins 2 Go de mémoire et d'une ou deux clefs USB selon les cas.

Une capacité de 2 Go est le minimum nécessaire mais vous pouvez aller au-delà si vous souhaitez pouvoir stocker des données de manière persistante comme nous le verrons un peu plus loin. Attention, certains modèles peuvent poser souci. Il est aussi possible d'utiliser des DVD ou des cartes mémoire si vous le préférez, ainsi qu'une solution virtualisée.

L'installation est possible depuis trois systèmes : Linux, macOS et Windows. Cette phase est parfois perçue comme complexe, mais ce n'est pas vraiment le cas. Elle sera par contre très dépendante du choix de l'OS de départ. Si celui-ci n'aura pas d'influence sur la sécurité de la procédure, ce sera le cas sur le temps et le matériel nécessaires à sa bonne execution.

Comptez de 30 minutes à une heure devant vous. L'équipe de Tails conseille également d'avoir un appareil secondaire où afficher les instructions d'installation. Vous pouvez aussi simplement décider de les imprimer.

Attention, dans le cas de macOS la procédure est plus complexe puisque tout se fait en lignes de commande. Préférez aussi l'utilisation de Firefox (ou Tor Browser) qui vous facilitera grandement la vie lors de la phase de téléchargement et de vérification de Tails, grâce à une extension dédiée. Une fois que vous êtes parés pour commencer, vous pouvez vous rendre sur l'assistant d'installation proposé par l'équipe de Tails.

Notre guide se focalisera sur les différentes étapes et l'implication de l'utilisation de tel ou tel OS et tel ou tel navigateur.

- Installation depuis Debian, Mint ou Ubuntu

- Installation depuis une clef USB intermédiaire (Windows et autres versions de Linux)

- J'ai ma clef Tails, et maintenant, je fais quoi ?

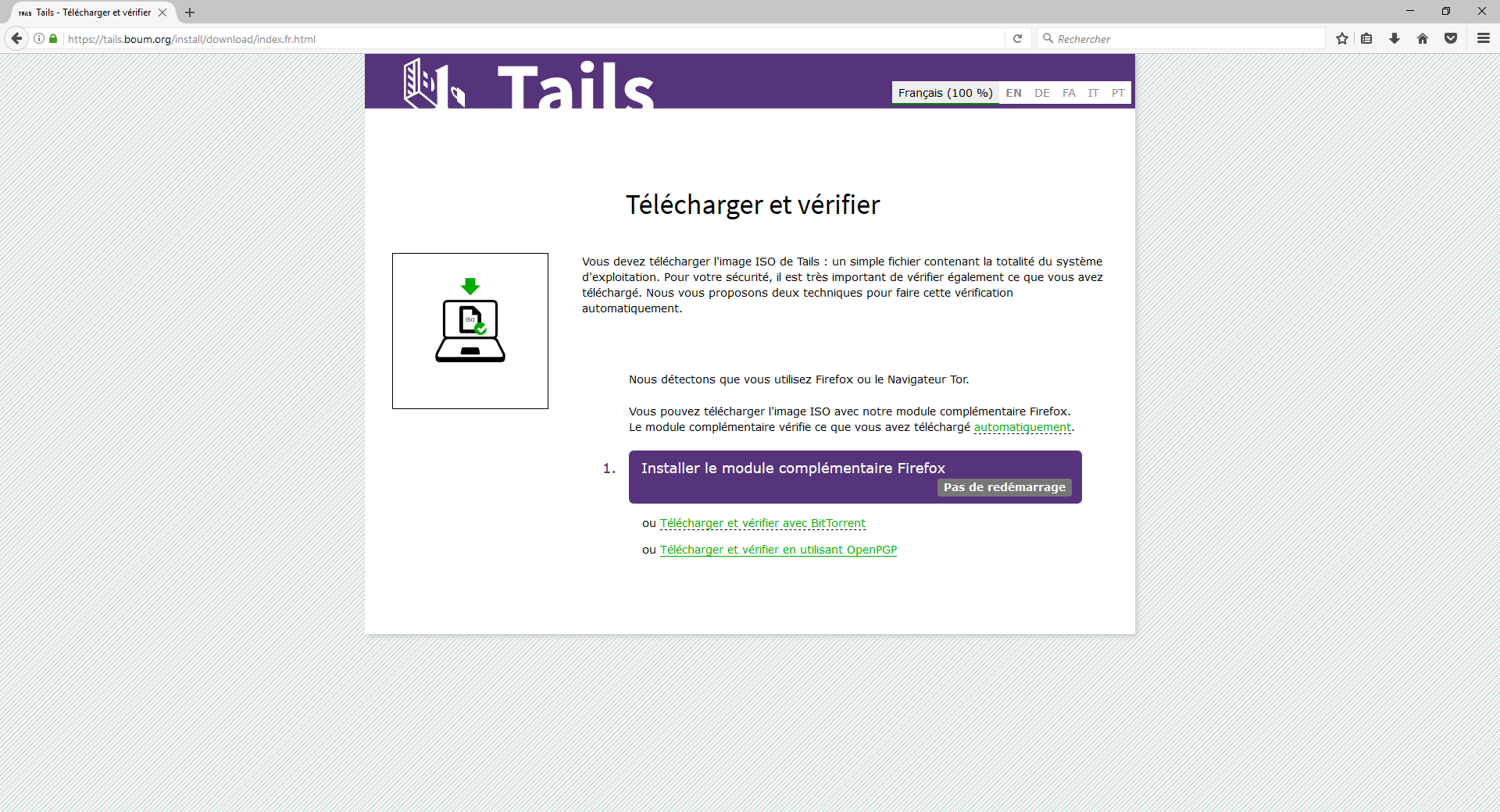

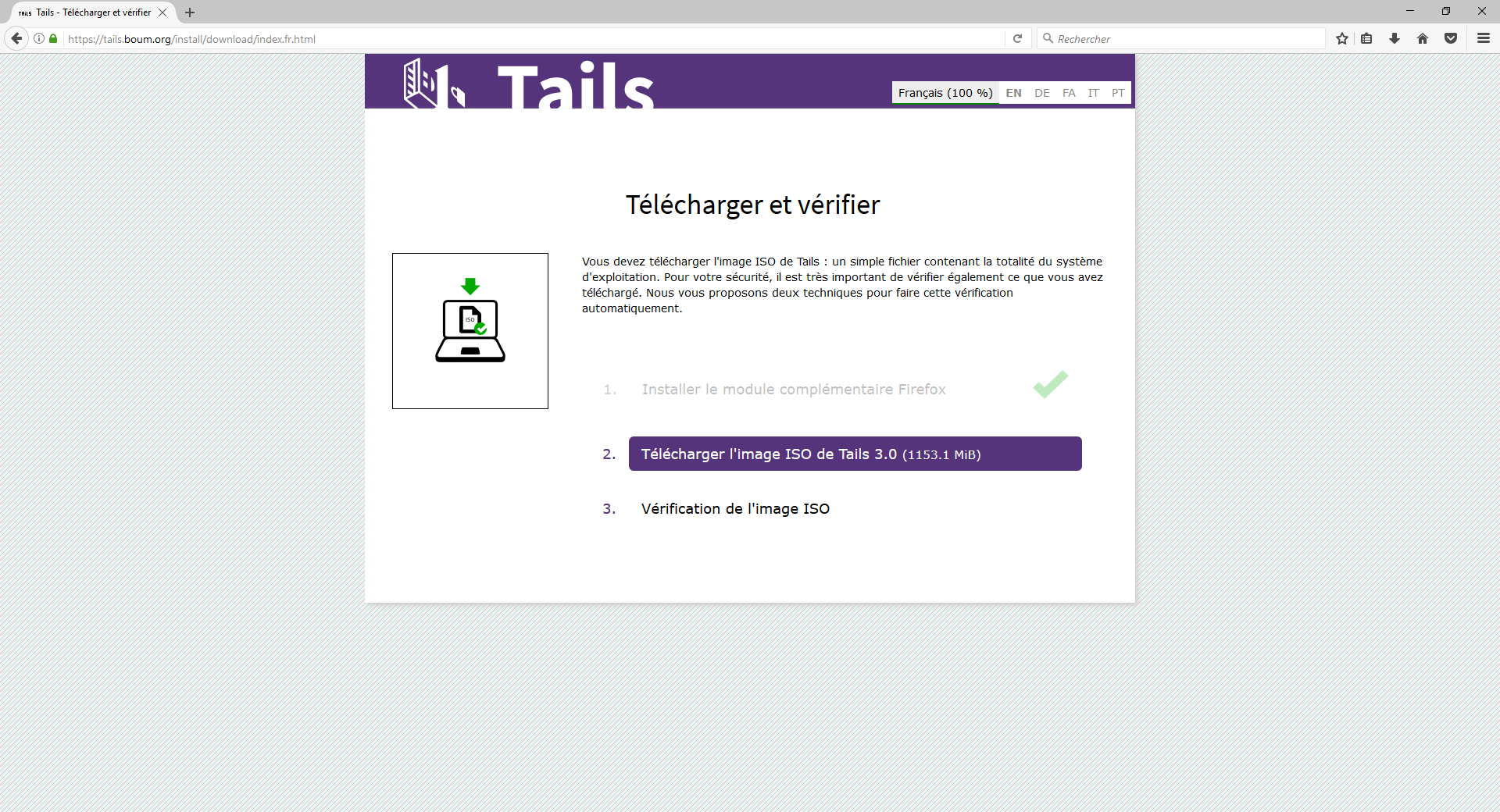

Télécharger et vérifier l'image ISO

Comme n'importe quel OS, Tails est distribué sous la forme d'une image au format ISO (de 1,2 Go) qui sera à copier sur votre clef USB. Afin de vous assurer que le fichier récupéré est bien conforme à celui distribué, deux procédures vous sont proposées. La première consiste à vous rendre sur une page dédiée avec Firefox ou Tor brower :

Vous vous verrez proposer d'installer une extension. Une fois celle-ci en place, tout sera automatique : le fichier ISO sera téléchargé à l'emplacement de votre choix, puis vérifié. Une fois que tout sera terminé vous serez prévenu.

Si vous préférez ou devez utiliser un autre navigateur, il faudra récupérer manuellement le fichier ISO soit via BitTorrent, soit à travers un serveur classique dont le lien se trouve sur cette page. Dans les deux cas, vous trouverez le détail de la procédure de vérification via GPG par ici. Vous trouverez notre guide d'installation et d'utilisation par là.

Créer la clef USB d'installation

Ici, il y a deux façons de faire. La plus simple est réservée aux utilisateurs des distributions Debian, Mint ou Ubuntu qui pourront installer l'application tails-installer depuis un dépôt spécifique. La procédure à suivre est précisée par ici. Ceux qui sont sous Windows ou utilisent une autre distribution Linux devront passer par la création d'une clef intermédiaire, qui leur donnera ensuite accès à cette application.

Tails-installer permet de mettre à jour une clef Tails existante ou d'en créer une nouvelle. C'est ce dernier choix qui nous intéresse aujourd'hui. Voyons maintenant la procédure à suivre selon les cas.

- Installation depuis Debian, Mint ou Ubuntu

- Ajout du dépôt depuis Debian

Ici, il faudra lancer l'application Software & Updates et se rendre dans l'onglet Other software. Vous pourrez alors ajouter le dépôt Backports en cliquant sur Add. La ligne à ajouter dépendra de la version de Debian installée :

deb http://http.debian.net/debian/ jessie-backports main

ou

deb http://http.debian.net/debian/ stretch-backports main

- Ajout du dépôt depuis Mint ou Ubuntu

Mint et Ubuntu permettent d'utiliser un dispositif simplifié, les PPA (Personal Package Archives). Cela passe par une commande spécifique permettant l'ajout du dépôt et la récupération de sa clef publique :

sudo add-apt-repository ppa:tails-team/tails-installer

- Installation de tails-installer depuis Debian, Mint ou Ubuntu

Ensuite, lancez une mise à jour et récupérez l'installeur Tails avec la commande suivante dans un terminal en mode administrateur ou via sudo :

apt update && apt install tails-installer

Une fois la procédure terminée, une application « Programme d'installation de Tails » (tails-installer) sera disponible via le menu principal ou le terminal. Vous n'avez plus qu'à la lancer pour passer à la suite.

- Installation de Tails sur la clef USB

Lancez l'application tails-installer puis finalisez la procédure. Vous devrez pour cela sélectionner le fichier ISO de Tails, connecter la clef USB où vous souhaitez l'installer et la sélectionner. Cliquer sur Install Tails puis confirmez. La procédure commence alors, les différentes étapes seront détaillées dans la partie basse de la fenêtre.

Une fois l'installation terminée, vous êtes parés pour la première utilisation de Tails.

- Installation depuis une clef USB intermédiaire (Windows et autres versions de Linux)

Une fois l'image ISO téléchargée, il faut la copier sur l'une de vos deux clef USB et la rendre bootable. Ici, choisissez la clef la moins performante des deux, puisqu'elle ne servira qu'à créer une version intermédiaire de Tails qui nous permettra ensuite de mettre en place une version définitive sur la seconde clef.

- Copiez l'image ISO sur la clef et redémarrez

Pour ce faire, nous vous recommandons d'utiliser Etcher, une application open source (licence Apache 2.0) et multi-plateformes qui est assez efficace et simple à utiliser : vous sélectionnez le fichier ISO, la lettre de votre clef USB et vous n'avez plus qu'à attendre. Une fois la procédure terminée, redémarrez votre machine et bootez sur votre clef USB.

Si cela n'est pas automatique, vous devrez peut-être presser la touche F8, F10 ou encore F12 de votre clavier pour faire apparaître un menu. Cela dépendra du constructeur ou du modèle de votre machine, vous pouvez donc vous référer à son manuel ou à celui de sa carte mère.

- Lancez la version intermédiaire de Tails

Vous arriverez alors dans la version intermédiaire de Tails. Celle-ci est fonctionnelle, mais la documentation officielle précise qu'elle « manquera de fonctionnalités importantes comme les mises à jour de sécurité automatiques ou la possibilité de stocker des documents et des réglages dans un espace de stockage chiffré ».

Une première fenêtre vous proposera de choisir la langue de fonctionnement du système, mais aussi des options complémentaires comme la mise en place d'un mot de passe administrateur, le masquage d'adresse MAC ou les paramètres de connexion au réseau. Pour cette première étape, vous n'aurez rien de particulier à configurer, l'objectif étant seulement de créer une clef Tails définitive.

- Installation de Tails sur la clef USB définitive

Cliquez sur le menu principal Applications, puis Tails et Programme d'installation de Tails.Inserez la seconde clef USB dans votre machine puis sélectionnez l'installation par clonage. Vous devrez pour cela sélectionner la clef USB où vous souhaitez l'installer et la sélectionner. Cliquer sur Installer Tails puis confirmez. La procédure commence alors, les différentes étapes seront détaillées dans la partie basse de la fenêtre.

Une fois l'installation terminée, vous êtes parés pour la première utilisation de Tails.

J'ai ma clef Tails, et maintenant, je fais quoi ?

Maintenant vous disposez d'une version parfaitement utilisable de Tails, que vous pouvez démarrer depuis n'importe quelle machine. Une fois votre système démarré, vous retrouverez l'interface de démarrage que vous avez déjà rencontré si vous avez dû passer par la clef intermédiaire.

Elle vous proposera de choisir la langue de fonctionnement du système, mais aussi des options complémentaires comme la mise en place d'un mot de passe administrateur, le masquage d'adresse MAC ou les paramètres de connexion au réseau. Une fois ces quelques paramètres validés, vous arrivez sur un bureau GNOME classique :

Par défaut, aucune connexion internet ne sera active, vous pouvez donc effectuer un travail hors-ligne si bon vous semble. Vous pouvez par exemple utiliser tails-installer pour créer d'autres clefs simplement pour des proches, ou effectuer une mise à jour de la vôtre lorsqu'une nouvelle version est disponible.

Comme nous l'avons évoqué précédemment, Tails dispose nativement de nombreuses applications qui visent à protégrer votre anonymat, votre vie privée ou qui sont dédiées à la sécurité. GPG sera ainsi présent, tout comme Thunderbird pour le chiffrement des emails, Tor Browser assurera votre navigation, etc.

Notez au passage que ce dernier pourra être remplacé par un navigateur « non sécurisé » si vous le jugez nécessaire. Il sera néanmoins un peu isolé du reste du système et n'aura par exemple pas accès à tous vos fichiers.

Vous retrouverez des noms connus comme Pidgin (IM), KeePassX (Gestion des mots de passe) ou Electrum (portefeuille bitcoin), mais d'autres applications sont de la partie. OnionShare vous permettra par exemple de partager simplement des fichiers depuis votre machine via le réseau Tor. Vous les sélectionnez, vous lancez le serveur et une adresse vous sera fournie. N'importe quel utilisateur qui la tapera accèdera à ces documents.

Autre solution : Gobby. Ici, l'idée est de vous permettre de travailler à plusieurs sur un même document via une interface complète et un dispositif de discussion. Aircrack-ng vous permettra d'assurer un audit de vos réseaux sans-fil, alors que MAT (Metadata Anonymisation Toolkit) assurera le nettoyage des métadonnées de vos fichiers.

Et puisque vous pouvez aussi avoir simplement envie de travailler ou de consulter des contenus multimédia vous trouverez LibreOffice, GIMP, Audacity, Brasero, Pitivi, etc. Bien entendu vous pouvez installer des logiciels supplémentaires dans Tails et tous les logiciels empaquetés pour Debian sont installables.

Persistance or not persistance ?

Par défaut, votre système Tails oubliera tous ses paramètres à chaque démarrage. Il nettoiera aussi la mémoire du système afin de ne pas laisser de traces. Mais vous pouvez avoir la volonté de retrouver certains éléments d'une session à une autre : une clef GPG, des comptes email ou IM, des favoris, un portefeuille bitcoin, etc.

Pour cela, le principe de persistance existe dans Tails, avec une application qui vous permet d'utiliser l'espace libre de votre clef USB afin de créer un conteneur chiffré où seront stockées vos données. Cela vous apportera un confort supplémentaire, mais aussi un risque à travers la récurrence d'accès et le fait que ces données se retrouvent sur un élément qui peut facilement être perdu, vous être volé, etc. Comme souvent, tout dépendra de votre modèle de menace.

Quoi qu'il en soit, la mise en place est assez simple : vous choisissez une phrase de passe, ainsi que les différentes données qui peuvent être stockées dans cet espace (tous les détails sont par ici)... et c'est tout. La suite de procédure est automatique. Vous pouvez bien entendu accéder à ces données depuis un système tiers, le chiffrement étant assuré par LUKS, mais ceci est fortement déconseillé pour des questions de sécurité.

Vous pouvez désormais librement utiliser votre clef Tails et ses éventuelles donnés complémentaires. Et si jamais vous ne savez pas quoi faire le week-end prochain, sachez qu'il est possible de construire un Tails personnalisé. Selon l'équipe, cela nécessite « environ une heure sur un ordinateur de bureau récent » (mais aussi un peu de savoir-faire). N'hésitez pas à nous faire part de vos propres expériences au sein de nos commentaires.

Tails 3.x : comment installer le système d’exploitation sécurisé depuis Linux ou Windows

-

Anonymat, sécurité et vie privée depuis n'importe quelle machine

-

Une solution bien documentée, financée par les dons

-

Ce qu'il faut (s)avoir avant de commencer

-

Télécharger et vérifier l'image ISO

-

Créer la clef USB d'installation

-

J'ai ma clef Tails, et maintenant, je fais quoi ?

-

Persistance or not persistance ?

Commentaires (67)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 30/06/2017 à 13h44

Bitlocker active et boot usb desactive (je n’en sais pas plus). Ordi donne par IT

Le 30/06/2017 à 14h51

Merci pour cet article qui rend accessible au plus grand nombre la protection de sa vie privée.  " />

" />

Le 30/06/2017 à 15h26

Justement je parlais de combiner les 2, utiliser le lock de la SD dans un lecteur de carte SD/USB :

https://images-eu.ssl-images-amazon.com/images/I/41dPfs3oMFL._AC_US218_.jpg

Cela fait une clef usb Read Only

Le 30/06/2017 à 20h17

Le 04/07/2017 à 14h16

Le 29/06/2017 à 13h59

Le 29/06/2017 à 14h00

Le 29/06/2017 à 14h03

Quant à l’installation elle même sur la clé USB ? Peut elle être altérée ?

Le 29/06/2017 à 14h11

Voilà, je ne connaissais pas non plus. Donc merci.

En prime, une autre façon d’expliquer c’est toujours utile.

Le 29/06/2017 à 14h11

le noyau a les droits d’écriture dessus s’il veut, mais pourquoi celui livré avec Tails déciderait de le faire ? Et une application lambda n’a pas les droits root, donc à supposer que tu installes une application vérolée sur ton Tails, elle ne pourrait pas écrire sur la clé.

Évidement je ne parle pas de l’option qui permet d’avoir une zone en écriture sur la clé, indépendante de la partie système.

Tu as vu que par défaut Tails ne garde aucune trace de ton activité une fois le système arrêté, et pour cause puisque rien n’est écrit sur la clé (idem si tu bootes sur une ISO Ubuntu en mode live-demo).

Le 29/06/2017 à 14h26

Bon à savoir

Le 29/06/2017 à 14h40

Le 29/06/2017 à 14h42

Le 29/06/2017 à 15h19

Il s’agit d’un “cas extrême” bien entendu mais la question portait plus particulièrement sur le cas ou une installation normale serait remplacée, par le biais d’un accès physique au support, par une version “vérolée” et le risque de l’utiliser sans le savoir.

Le 29/06/2017 à 15h29

Le 29/06/2017 à 17h08

Question sérieuse, si quelqu’un de compétant, je dis bien compétant, veux bien me conseillez, pour download des torrents avec un soft comme utorrent il faut mieux utiliser windows / macOS avec un vpn no log (nordvpn) ou bien utiliser tails ? À choisir ?

merci d’avance, n’hésitez pas à me contacter par mp.

Le 29/06/2017 à 19h28

Déjà n’utilises pas uTorrent, mais Déluge ou Transmission.

Sinon si c’est contre hadopi, tu t’en fous de l’OS suffit juste du VPN.

Après Windows question vie privée…

Le 29/06/2017 à 19h41

On peut l’utiliser pour aller sur T411 de manière safe ? ah bah non merde c’est fermé " /> Tails est intéressant mais faut en avoir l’utilité

" /> Tails est intéressant mais faut en avoir l’utilité

Le 29/06/2017 à 19h44

Pour DL du torrent, tu prends un seedbox dans le cloud hébergé au NL qui ne te demande qu’un mail et un pseudo. Ensuite tu prends un VPN no log (airvpn) pour rapatrié tes fichiers en FTPES " />

" />

Le 29/06/2017 à 20h39

cela dit… je réitère ma question. à quoi ça sert -en prenant pour postulat qu’on ne deviendra pas une dictature prochainement-? no troll inside. j’avoue que je comprends ‘en partie’ le besoin de garantir un accès non censuré aux échanges d’information, mais aujourd’hui je m’en fous que la nsa sache que j’achète du PQ triple trèfle à 4 feuilles.

pour donner un exemple, une des meilleures inventions (pour moi) ces dernières années est certainement ça

c’est pas pour ça que je vais en installer une dans mon jardin…

Le 30/06/2017 à 06h13

Après la récupération de l’ISO j’aurais tendance à préconiser de vérifier le hash du fichier téléchargé " /> histoire d’aller jusqu’au bout de la démarche, parce que bon, un MITM pourrait aisément corrompre ce type d’archive, on est pas encore en chine ou en russie, néanmoins restons prudent ;)

" /> histoire d’aller jusqu’au bout de la démarche, parce que bon, un MITM pourrait aisément corrompre ce type d’archive, on est pas encore en chine ou en russie, néanmoins restons prudent ;)

Le 30/06/2017 à 06h20

En fait c’est marqué, c’est pour être anonyme, certaines personnes ont leurs raisons, certaines personnes veulent conserver leurs données privées, certaines personnes ont une double vie, bref cela les regarde. Il y a un outil qui permet de faire un truc, on t’explique comment l’utiliser. S’interroger sur l’utilité ou non, cela te concerne, en tout cas si ça existe c’est que certains l’utilisent, et on n’a pas, amha, à se demander quelles sont leurs justifications.

Le 30/06/2017 à 06h24

C’est ce qui est fait par l’extension par défaut, ou préconisé de manière générale de toutes façons (et évoque dans l’article :p)

Le 30/06/2017 à 07h51

Oui dans la suite d’images  " /> mais bon moi j’ai Chrome :‘(

" /> mais bon moi j’ai Chrome :‘(

" /> ou alors : https://sourceforge.net/projects/quickhash/

" /> ou alors : https://sourceforge.net/projects/quickhash/

Sinon “shasum” c’est la vie

Le 30/06/2017 à 08h04

Le 30/06/2017 à 08h26

C’est le but, si le hash est modifié par un MITM, il sera différent de celui indiqué sur le site sur lequel tu télécharges… et non il ne sera pas capable de le modifier / faker

Le hash est là pour vérifier l’intégrité du fichier, qu’il n’y a eu aucune altération voulue ou non voulue.

Le 30/06/2017 à 08h44

merci pour ta réponse… (quelque peu sèche).

s’interroger sur un outil est quand même la base d’une utilisation intelligente.

c’est avec ce genre de raisonnement foireux qu’on se tape 1000 réunions useless par semaine et que les projets finissent à la poubelle au bout de 18 mois.

Le 30/06/2017 à 09h05

Le 30/06/2017 à 09h44

Oui je te comprends mieux, ce que tu dis restes possible, et même totalement et c’est d’ailleurs presque l’attaque parfaite _

Après il s’est plus souvent avéré que le hacker modifies l’iso sans modifier le hash affiché.

mode conspiration nationale ON

On peut se demander si toutes les isos que l’on récupère sont les bonnes, et non modifiées par l’état français

mode conspiration nationale OFF

Le 30/06/2017 à 09h50

Désolé que tu le prennes sans recul, un marteau ça sert à enfoncer des clous, si tu t’interroges sur le pourquoi l’utilisateur du marteau veut l’utiliser, libre à toi. Lève les yeux et regarde autour de toi, ton cas personnel n’est pas le centre des préoccupations de ceux qui ont conçu cette distribution :)

Tails ça sert à obtenir un système d’exploitation sécurisé qui te préserve de la fuite de tes données et peut te garantir un certain anonymat.

Si tu ne comprends pas que certains l’utilisent, c’est que tu ne fais pas beaucoup d’efforts non plus.

Le 30/06/2017 à 11h34

Ça ne propose même pas, ça boot immédiatement dessus sans interaction utilisateur. Pratique pour du clonezilla en série d’ailleurs.

Le 30/06/2017 à 11h59

Le 30/06/2017 à 12h12

Par contre, en vm, n’y a t’il pas des données qui se retrouvent sur le host en non chiffré?

Le 30/06/2017 à 12h18

le hash ne doit pas provenir de la même page, sinon ça sert a rien.

Le 30/06/2017 à 12h19

si c’est pour prendre les gens de haut c’est pas la peine de répondre c’est plus simple.

Le 30/06/2017 à 12h54

Le 30/06/2017 à 13h11

edit plus clair: oui mais ce qu’il veut dire c’est que le serveur qui héberge le fichier à DL n’est pas le même que le serveur qui affiche la page de DL.

du coup faut compromettre les deux pour distribuer des ISO vérolés.

je sais plus comment c’était foutu pour Mint, mais il me semble que les deux serveurs n’étaient pas les mêmes.

Le 29/06/2017 à 07h09

Merci pour cet article très intéressant. Je vais tester!

Le 29/06/2017 à 07h25

C’est très intéressant, mais cette solution est adapté que pour des usages sensibles (document confidentiel, données sensibles, etc…) en gros ce n’est pas fait pour un usage classique(aller sur fb, yt, faire des dessins sur paint, etc…), non?

Le 29/06/2017 à 07h31

Le 29/06/2017 à 07h35

Quoi? On peut pas avoir un compte sur le culte du chat? Et le garder secret?

D’ailleurs je n’ai pas parlé de gmail ouvre yahoo…

Le 29/06/2017 à 07h37

Testé et approuvé depuis un bon moment pour ma part. Utilisé depuis une clé USB la plupart du temps mais les plus paranoïaques privilégieront le DVD (lecture seule).

Le 29/06/2017 à 07h54

J’ai testé avec deux clés Kingston et une sandisk, pas de bol … Elles ne sont pas supportées.

Le 29/06/2017 à 08h50

Le noobs que je suis trouve ça très clairement expliqué, toujours aussi top pc inpact, quand j’aurais fini ma nolife à ff mobius, je regarderai ça de plus près.

Le 29/06/2017 à 08h55

J’arrive pas a croire que vous tombez tous dans le piege…

Le 29/06/2017 à 08h56

Le 29/06/2017 à 09h03

Tiens, j’ai pas encore regardé mais ça marche avec une partition EFI sur la clé ? Pour quelques postes que j’ai sous la main, ça permet d’autoboot le média externe directement si cette partition de démarrage est présente, sans même avoir à trifouiller dans le “bios” de la carte-mère.

Le 29/06/2017 à 09h12

Il est pas mal question de l’installer sur clé USB en Live version, mais on peut également l’installer sur le DD ? L’idée étant moins d’être à fond sur la vie privée et la sécurité, mais de rajouter des noeuds TOR.

Le 29/06/2017 à 09h35

Le 29/06/2017 à 09h35

Rares sont encore les ordinateurs notamment portable à avoir un lecteur !

Une autre solution serait le lecteur SD/USB avec une SD en lecture seule dedans (le petit picot plastique)

Bonus : un bout de scotch pour pas que ça bouge.

Le 29/06/2017 à 09h50

Et on a besoin de 219mb pour un GUI wrapper de DD ? serieusement, la mode electron faut que ca s’arrete au plus vitehttps://rufus.akeo.ie/ est plus interessant, et est aussi open source

Serieusement nextinpact vos pratiques deviennent de plus en plus douteuse…

Le 29/06/2017 à 10h05

C’est gentil d’avoir fait un tuto mais un peu inutile dans la mesure où tout est déjà très bien expliqué sur le site de la distribution " />

" />

Le 29/06/2017 à 10h07

Rufus c’est windows only (Windows XP ou supérieur, 32 ou 64 bit).

Etcher c’est multiplateforme (Linux, macOS 10.9 and later, Microsoft Windows 7 and later).

Perso je préfère rufus quand je suis sous windows, mais pour un article généraliste c’est mieux de proposer une solution multiplateforme.

Le 29/06/2017 à 10h07

Le 29/06/2017 à 10h21

Le 29/06/2017 à 10h32

Effectivement c’est toujours très positif d’en parler, de le faire découvrir " />

" />

Le 29/06/2017 à 10h57

Pareil concernant Etcher, + de 200Mo pour un truc qui copie sur clé et fait une vérification, oula…

Sinon ta remarque concernant NXi, tant que tu ne la détailleras pas, tu passeras pour un fou :

http://fr.tintin.com/images/tintin/actus/actus/003866/C0907D2.jpg

Le 29/06/2017 à 11h14

Pour les windowsiens, il y a aussi :

Linux Live USB Creator qui pèse seulement 6 Mo.

Le 29/06/2017 à 11h28

Question alakon : pour une installation dans une VM, l’iso est bootable ?

Le 29/06/2017 à 11h31

Hello, oui ça marche très bien sur une VM en démarrant sur l’ISO, par contre j’ai uniquement testé comme CD LIVE, je n’ai pas vu d’option installation

Le 29/06/2017 à 12h32

Le 29/06/2017 à 12h48

Est-ce que c’est au boot que l’OS se lance ou une fois l’OS machine tout pret?

Boot sur USB pour mon boulot par exemple est desactive par default (securite).

Le 29/06/2017 à 13h10

Ce que tu appels l’OS machine, c’est genre un windows qui serait installé sur le disque dur ?

Pour répondre à ta question, ça ne marchera pas chez toi car oui, tu boots effectivement sur la clef USB (ou dvd), donc si c’est désactivé…

Le 29/06/2017 à 13h18

Le 29/06/2017 à 13h38

ça sert à quoi au total ? juste à aller sur youporn ?

edit : ah merde on est Jeudi, pas Trolldi

Le 29/06/2017 à 13h46

Très bon article en tout cas ! Je crois que Tails ne gère pas encore nativement les conteneurs Veracrypt, si c’est toujours le cas cet ajout serait un plus.

Le 29/06/2017 à 13h48

On peut y aller mais pas sur qu’on puisse lire les contenus " />

" />