Décryptage de capacités « secret défense » de la DGSE

On a (dé)chiffré son programme de décryptage, et de surveillance des URL

Le 17 mai 2021 à 15h30

28 min

Sciences et espace

Sciences

La DGSE a développé des « capacités techniques interministérielles » qu'elle partage avec la DGSI notamment, dans le cadre d'une mutualisation « discrète mais essentielle » des techniques de renseignement. Bien que relevant du « secret défense », Next INpact a pu en retracer la génèse et, en partie, la nature.

Notre enquête sur les offres d'emploi de la DGSI nous avait permis de découvrir que plusieurs de ses agents devaient « échanger avec des partenaires internationaux ou nationaux » ou encore participer aux « coopérations techniques et opérationnelles avec les partenaires » du service de renseignement intérieur.

On sait que, au-delà des partenaires étrangers de la DGSI et des « guéguerres » intestines entre les « cousins » des différents services de renseignement français, ces derniers travaillent de concert depuis des années, notamment en mutualisant certaines de leurs « capacités » et « capteurs » techniques.

Le Livre blanc sur la Défense et la Sécurité nationale de 2008 avait ainsi expliqué qu'« au niveau opérationnel, les coopérations entre services d’un même ministère ou de ministères différents qui existent déjà seront formalisées et accrues dans de nouveaux domaines » :

« L’objectif est, pour éviter une dispersion des efforts et des ressources humaines dans un contexte budgétaire contraint, de mieux utiliser les moyens, de développer les synergies entre services sur des finalités communes et d’identifier les redondances ou les lacunes. Dans le cadre de ces coopérations, la politique d’équipement devra faire l’objet de mises en commun systématiques. »

Le Livre blanc appelait également au « renforcement des capacités techniques des services de renseignement en réponse au développement des technologies d’information et de communication, notamment Internet ».

Son glossaire définissait le terme « capacité » comme un « ensemble constitué d’hommes équipés, organisés, entraînés et employés en application d’une doctrine ». Les « capteurs (techniques...) », pour leur part, représentent les « moyens ou équipements [...] destinés à recueillir du renseignement en détectant les objets et les activités ».

Le livre blanc de 2013 appelait lui aussi, rappelle la DGSE, à « poursuivre la mutualisation des moyens techniques d’acquisition du renseignement, principe clé pour l’équipement des services, comme elle doit veiller à la consolidation des compétences humaines qui y sont associées ».

Dès lors, « les capacités techniques de recueil et d’exploitation du renseignement seront renforcées tandis que sera systématisé le principe de mutualisation entre services des capacités d’acquisition » :

« Le développement de nos capacités de renseignement, de traitement de l’information et de sa diffusion est prioritaire pour toute la durée de la planification jusqu’en 2025. Les moyens techniques du renseignement seront renforcés, en s’appuyant notamment sur la mutualisation systématique des capacités des services.

Le principe de mutualisation des capacités rares et critiques au bénéfice de plusieurs missions [...] conduit à appliquer pour les services de renseignement une règle de mise en commun de certains de leurs moyens techniques les plus performants bénéficiant à l’ensemble des services engagés dans la sécurité nationale, sous la supervision du coordonnateur national du renseignement. »

En 2014, Bernard Bajolet, alors directeur général de la sécurité extérieure, écrivait ainsi que « les infrastructures techniques les plus gourmandes en budgets et en hommes sont développées et opérées par des personnels de la DGSE au profit de l’ensemble de la communauté française du renseignement, et désormais mutualisées ou en voie de l’être » :

« Cette mutualisation des capacités fait l’objet d’une gouvernance formalisée et arbitrée dans des instances de pilotage associant l’ensemble des services participants afin d’assurer un contrôle rigoureux de l’emploi des moyens humains et financiers consentis. De surcroît, la mutualisation stimule la coopération et la convergence méthodologique entre services français de renseignement. »

« De façon discrète, mais essentielle »

Dans la préface du recueil d'entretiens « Les guetteurs, les patrons du renseignement répondent » d'Alain Bauer et Marie-Christine Dupuis-Danon, Jean-Yves Le Drian, alors ministre de la Défense, relevait pour sa part, en 2018, que le Livre blanc de 2008 avait « un objectif, faire émerger une véritable communauté nationale du renseignement, au-delà des querelles de chapelles appartenant à un autre âge, grâce à différents instruments » :

« institution du Conseil national du renseignement et de la fonction de coordonnateur national du renseignement, en charge de la rédaction du Plan national d’orientation du renseignement ; puis, en 2010, création d’une Académie du renseignement interservices ; et, de façon discrète mais essentielle, développement de la mutualisation des programmes d’investissement technique. »

Jean-Claude Cousseran, directeur général de la Sécurité extérieure de 2000 à 2002, y expliquait que la direction technique (DT) de la DGSE avait, « bien avant mon arrivée, envisagé les étapes de sa modernisation. Celle-ci passait notamment par une considérable montée en puissance des dispositifs d'interception et des capacités de traitement qui lui étaient associées, ainsi que par la maîtrise de nouveaux développements technologiques qu'il était déjà possible d'anticiper » :

« Nous nous étions efforcés de consolider la couverture juridique protégeant certaines activités du service. Nous avions aussi engagé une réflexion sur la répartition des responsabilités entre les différents acteurs du renseignement français.

Une coopération technique existait déjà entre la DGSE et les services du ministère de l'Intérieur, même si, en parallèle, la DST [devenue, depuis, DCRI puis DGSI, ndlr] s'efforçait de renforcer ses capacités propres.

C'est dans ce contexte que nous avons commencé, dans les années 2000, à discuter des principes d'une coopération élargie et refondée sur l'idée d'une mutualisation des moyens technologiques de la DGSE, au profit des autres services français. »

Un effort maintes fois répété depuis, tant du côté de la Délégation parlementaire au renseignement (DPR) que du côté du Conseil national du renseignement qui, en janvier 2016 notamment, avait « décidé d’approfondir l’intégration de l’action intérieure et extérieure des services de renseignement qui concourent à la prévention et à la lutte contre le terrorisme, aussi bien en France qu’à l’étranger », mais également de « renforcer la mutualisation des moyens dont ils disposent, tout particulièrement grâce aux lois sur le renseignement des 24 juillet et 30 novembre 2015 ».

En novembre 2018, un rapport sénatorial relevait en outre que « la DGSE s'inscrit dans la logique de mutualisation des moyens entre services de la communauté du renseignement » :

« À l'inverse de l'organisation anglo-saxonne où les capacités techniques sont portées par un service spécifique (GCHQ en Grande-Bretagne, NSA aux Etats-Unis), l'organisation française confie en grande partie cette mission à la DGSE qui travaille au profit de l'ensemble de la communauté dans le cadre de projets techniques interministériels. »

Un « dispositif technique »

La DGSI a de fait publié quelques offres d'emplois détachés à la DGSE. Elle recherchait ainsi un concepteur développeur chargé de « concevoir et développer des décodeurs de protocoles de communication IP », et donc des sondes d'inspection en profondeur des paquets (DPI) de données, utilisées notamment par la DGSE pour la surveillance d'Internet via les câbles sous-marins. Un job sis Fort de Noisy, l'une des annexes de la DGSE, en Seine Saint Denis.

Elle voulait aussi recruter un « analyste de données » situé, cette fois, à la caserne Mortier, le QG de la DGSE, et chargé de « proposer des évolutions techniques et/ou méthodologiques permettant la mise en place de nouvelles méthodes de détection et de traitement de la donnée ». Mais également de « participer à des groupes de travail sur des sujets liés à la mise en place de dispositifs techniques de détection avec des partenaires nationaux ou internationaux », signe que la coopération s'étend au-delà du seul terriroire national.

Était également recherché un technicien spécialisé dans le « pilotage des capteurs », censé maîtriser les différentes technologies télécom terrestre/maritime, les protocoles réseaux et technologies de routage. « Chargé de la gouvernance des données » et lui aussi détaché à Mortier, il sera « intégré au sein d’une équipe en charge de la recherche et de l’analyse des informations liées à l’activité des objectifs intéressant la communauté nationale du renseignement ».

Sa mission couvrira notamment la « configuration du dispositif de recueil en fonction des objectifs exprimés par les services opérationnels », le contrôle du bon fonctionnement technique des différents équipements, et de « participer, en tant que référent, à des réunions sur l’évolution du dispositif technique ».

À défaut d'en savoir plus sur le « dispositif technique » en question, la présentation laisse entendre qu'elle serait mutualisée de sorte de refléter les besoins des différents services composant « la communauté nationale du renseignement ».

Une « équipe interministérielle »

Ce que confirme une autre fiche de poste, émanant cette fois du Centre de formation et d'emploi relatif aux émissions électromagnétiques (CFEEE) de la Direction du renseignement militaire (DRM), chargé de relever « les défis de la mondialisation des télécommunications et du nécessaire travail en synergie avec les autres services, notamment le processus de mutualisation en cours avec la Direction Générale de la Sécurité Extérieure (DGSE), dans un souci d’efficience »

Le « correspondant de la recherche technique » en question sera lui aussi détaché à Mortier, pour y « participer, au sein d’une équipe interministérielle, à l’orientation d’un système capteur en veillant à la prise en compte des besoins en renseignement ».

Il y sera en charge, « au travers d’études sur les métadonnées, de traduire les besoins en renseignement en liens de télécommunications afin de les mettre en interception », via les capteurs d’écoute et de renseignement d’origine électromagnétique (ROEM) .

Il devra en outre « analyser les besoins en renseignement de la DRM et les traduire en liens télécoms au travers d’une étude de données de communications », plus particulièrement « l’IP » et, lui aussi, « participer aux travaux d’évolutions des outils, de leur exploitation ou du dispositif », mais également « proposer des axes d’amélioration pour [...] optimiser l’emploi des systèmes capteur mis à disposition ».

1,44 milliards d'euros (au moins)

À défaut d'en soir plus sur le « dispositif technique » et l'« équipe interministérielle » en question, on notera que le site d'information spécialisé Intelligence Online (IOL) vient de révéler qu'entre 2001 et 2021, le budget de l'Etat a abondé à hauteur d'au moins « 905 millions d'euros en crédits de paiement (CP) les capacités techniques interministérielles (CTIM) » mises en oeuvre par la DGSE et mutualisées avec la DGSI.

D'après IOL, ces CTIM « regroupent autant les besoins d'interceptions (câbles sous-marins, etc.) que le Pôle national de cryptanalyse et de décryptement (PNCD) », à savoir le super-calculateur de décryptage des communications chiffrées créé en 1999 en contrepartie de la libéralisation de l'usage de la cryptographie par les entreprises et le grand public, alors qu'elle était jusque-là considérée comme une « arme de guerre », au surplus interdite à l'export.

Les Archives nationales mentionnent ainsi, accolés au mot « cryptologie », un « groupe de travail relatif à la création d'un centre interministériel de déchiffrement et de décryptement légal » rattaché au Cabinet du garde des Sceaux, ministre de la Justice, en 1997 - 1999.

Y figurent également plusieurs notes, lettres et compte-rendus au sujet d'un « projet de centre de déchiffrement et de décryptement légal », dans le cadre de « réflexions sur la libéralisation de la cryptologie », émanant notamment de Jacques Stern, considéré comme « le père de la cryptologie française », rédigées à la demande d'un conseiller technique au cabinet du Premier ministre d'alors, Lionel Jospin.

IOL a en outre découvert que ces CTIM sont également co-financées par la DGSI, ainsi que par le Secrétariat général à la défense et à la sécurité nationale (SGDSN) qui, entre 2014 et 2020, lui ont transféré près de 495 millions d'euros, « portant l'effort total ces dernières années pour les capacités techniques interministérielles seules à 1,4 milliard d'euros ».

À quoi il convient de rajouter d'autres menus investissements, « nettement plus modestes, visant à faire fonctionner la plateforme de traitement mutualisée (PTM), sorte de place de marché pour les échanges entre les différents services français », et pour laquelle « la DGSE a reçu plus de 40 millions d'euros de la DGSI en dix ans », soit 4 petits millions d'euros par an, en moyenne.

Un « Big Brother » illégal et incontrôlé ?

Ces lignes comptables, qui révèlent que cette PTM servant au partage interministériel du renseignement ne représente donc que 0,71% des 1,4 milliard d'euros dévolus aux CTIM, battent en brèche une théorie sulfureuse véhiculée par Le Monde qui, depuis les révélations Snowden, n'a eu de cesse de dénoncer l'existence d'un « "Big Brother" dissimulé au cœur du renseignement », d'abord confondu (à tort) avec le PNCD, puis qualifié d'« Infrastructure de mutualisation ».

Elle ne saurait dès lors permettre une quelconque « surveillance de masse » et « illégale » des Français, « en dehors de tout contrôle », comme Le Monde l'avait également avancé. Le quotidien avait en outre « révélé » que la DGSE en profitait pour permettre au GCHQ, l'équivalent britannique de la NSA, de piocher massivement dans les données des « clients français » d’Orange.

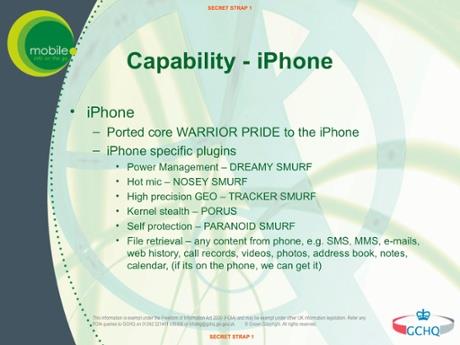

Un document fourni par Edward Snowden, et émanant du GCHQ, révélait en effet que la DGSE entretenait une coopération étroite avec « un opérateur de télécommunication français », identifié par Le Monde comme France Télécom/Orange, et qu'ils travaillaient ensemble pour « améliorer les capacités nationales d'interception sur les réseaux de communication et casser les cryptages de données qui circulent dans les réseaux ».

Le Monde révélait également qu'une « collecte libre de tout contrôle, par le biais de l'opérateur français, portant sur des données massives », était non seulement « utilisée par la DGSE, qui la met à la disposition de l'ensemble des agences de renseignement françaises au titre de la mutualisation du renseignement technique et de sa base de données », mais aussi et surtout que « ces données sont également partagées avec des alliés étrangers comme le GCHQ ».

Or, il était non seulement improbable que la DGSE fournisse ainsi au GCHQ un accès « open bar » aux données des « clients français » d’Orange (dont le... ministère de la Défense, ainsi que celui des Affaires étrangères), mais un fact-check de ces « révélations » avait permis de démontrer (.pdf) que le partenaire de la DGSE n'était nullement Orange, en tant que fournisseur d'accès à Internet, mais la société Qosmos qui, en tant que prestataire de services, était alors en position de leader de l'analyse approfondie des paquets (DPI), technologie clef du renseignement technique.

Un « vocable ésotérique »

Lesdites CTIM sont en outre, et d'une part, placées sous le contrôle du Groupement interministériel de contrôle (GIC), dépendant du SGDSN et donc du Premier ministre, ainsi que de la Commission nationale de contrôle des techniques de renseignement (CNCTR), et de la Délégation parlementaire au renseignement (quand bien même ses rapports sont caviardés).

De plus, et d'autre part, de nombreux rapports parlementaires permettent au surplus de retracer une partie de son historique, mais aussi et surtout de découvrir que les CTIM ne relèvent pas tant de désidératas de la DGSE que de plans d'action décidés, et validés, au plus haut niveau de l'État.

En 2002, le député Pierre Hériaud écrivait un chapitre intitulé « La cryptologie » dans son avis sur le projet de loi de finances, faisant clairement le lien entre la libéralisation de la cryptographie et les CTIM, qu'il qualifiait alors de « vocable ésotérique », eu égard au peu d'informations dont il disposait alors :

« La libéralisation de la cryptologie décidée par le comité interministériel pour la société de l'information du 19 janvier 1999 a conduit l'État à renforcer ses capacités d'expertise et de protection dans ce domaine.

Le SGDN a été désigné pour piloter cette politique, tant en raison de son caractère interministériel que de sa tutelle sur la direction centrale de la sécurité des systèmes d'information [DCSSI, l'ancêtre de l'ANSSI, ndlr].

Deux ouvertures importantes de crédits ont ainsi été opérées au bénéfice du SGDN sous le vocable ésotérique de "capacités techniques interministérielles" afin de financer, pour autant qu'on en sache, des logiciels ou des capacités de calcul relevant de la cryptologie.

Ces crédits ont été transférés par arrêté du 30 mars 2001 au bénéfice du ministère de la Défense (vraisemblablement pour la Direction générale de la sécurité extérieure) à hauteur de 6,86 millions d'euros (45 millions de francs) et au ministère de l'Intérieur (vraisemblablement pour la Direction de la surveillance du territoire) à hauteur de 1,68 millions d'euros (11 millions de francs), le solde ayant été affecté aux services relevant du Premier ministre. »

Or, en 2003, son successeur Bernard Carayon reprenait ce chapitre intitulé « La cryptologie », mais pas la notion de « vocable ésotérique », non plus que la désignation « vraisemblable » de la DGSE et de la DST. En 2004, le chapitre « La cryptologie » était de son côté réintitulé « Les capacités techniques interministérielles », signe que son objectif initial ne relevait donc pas tant de l'interception que du décryptage des télécommunications chiffrées.

Cette même année, un rapport sénatorial précisait que les CTIM sont destinés au « renforcement des moyens d'expertise et de protection des services de l'Etat dans le domaine de la cryptologie, est pilotée par le SGDN avec les moyens renforcés de la DCSSI », confirmant qu'il ne s'agissait, au surplus, pas tant d'un programme émanant de la DGSE que contrôlé par l'ancêtre de l'ANSSI.

On retrouve en outre, sur le site des Archives nationales, la trace d'une « réunion sur la mise en œuvre des programmes pôle national de cryptanalyse et de décryptement (PNCD) et plate-forme technique mutualisée (PTM) » le 5 octobre 2010 au cabinet de Brice Hortefeux, qui était alors ministre de l'Intérieur, suivie d'un « Comité de pilotage stratégique des programmes PNCD et PTM », le 7 avril 2011 au cabinet de son successeur, Claude Guéant.

« Secret défense »... ou presque

Un autre rapport parlementaire expliquait, en 2015, qu'« il s’agit d’opérations d’investissement dont la nature précise relève du secret de la défense nationale et dont l’usage est destiné à plusieurs services de l’État, cofinancées par le budget du ministère de la défense et celui du SGDSN portant la contribution des ministères civils ».

Le rapport précisait en outre que « les engagements pluriannuels de ces programmes sont arrêtés par le Premier ministre au vu des préconisations du comité de pilotage stratégique (CPS), constitué à cet effet et présidé par le coordonnateur national du renseignement », révélant la encore que les CTIM ne relèvent donc pas de la seule DGSE, mais des plus hautes instances du gouvernement.

Auditionné en 2016 dans le cadre de la mission d'information sur les moyens de Daech, Jean-Paul Garcia, directeur national du renseignement et des enquêtes douanières (DNRED), expliquait pour sa part disposer d’« une capacité d’écoute de cent "cibles" – depuis l’entrée en masse des portables, on travaille par cibles – auxquelles il faut ajouter les vingt cibles de TRACFIN », via le GIC et « selon une procédure très codifiée dans la loi renseignement », mais également d'« une capacité d’écoute internationale, dans le cadre d’une plate-forme mutualisée avec la DGSE » :

« J’imagine que l’on vous en a parlé. Nous avons des agents qui sont à Mortier, et qui réalisent ces affaires, sous contrôle, autrefois de la Commission nationale de contrôle des interceptions de sécurité, aujourd’hui de la Commission nationale de contrôle des techniques de renseignement – CNCTR.

Nous disposons d’une centaine de lignes, d’une dizaine de cartons « pays », les pays principaux étant très centrés sur l’Amérique latine (Colombie, Venezuela, certaines îles de la région), mais aussi sur l’Algérie, le Maroc – quand on peut, car les flux passent par l’Espagne – et sur les pays amis – essentiellement l’Espagne, un peu l’Allemagne. Nous intervenons aussi à la demande, si une cible apparaît dans le paysage. »

« Mon service concentre l’essentiel des moyens du renseignement technique au sein de la communauté du renseignement », précisait dans la foulée Bernard Bajolet, alors directeur général de la DGSE : « ces moyens sont mutualisés, et donc mis à disposition des autres services de la communauté du renseignement. Certains d’entre eux, aujourd’hui la DGSI et la DRM, peuvent accéder aux outils mutualisés par des postes qui sont décentralisés auprès d’eux ». Ce qui explique donc aussi ce pourquoi la DGSI a donc remboursé plus de 40 millions d'euros en dix ans à la DGSE, de sorte de pouvoir accéder à la PTM.

En 2017, la députée Marie-Christine Dalloz écrivait pour sa part que lesdites Capacités techniques interministérielles sont « des équipements informatiques lourds destinés au renseignement ou à casser des codes de sécurité informatique. Le SGDSN a un rôle de validation et de distribution de crédits en amont et de contrôle des droits d’accès de chacun en aval ».

Cryptanalyse et décryptement, principalement

En 2018, Sylvie Goy-Chavent, rapporteure de la commission d'enquête « Menace terroriste : pour une République juste mais plus ferme » encourageait de son côté les services à « poursuivre les processus de mutualisation entre services de renseignement, principalement la DGSI et la DGSE, concernant notamment leurs capteurs stratégiques et le développement de la capacité à surveiller le darkweb ».

Elle rajoutait en outre qu'« au regard des investissements colossaux que nécessitent la prise en compte de nouvelles technologies, il apparait nécessaire de décloisonner ces missions. Les capacités de déchiffrement du centre technique d'assistance (CTA) de la DGSI devraient également être renforcées ».

Ce dernier, petit frère judiciaire du PNCD de la DGSE et lui aussi soumis au secret de la défense nationale, avait été créé en 2001 avec « pour mission d’assister les autorités judiciaires, confrontées lors des investigations à des supports contenant des données ayant fait l’objet d’opérations de transformation empêchant d’accéder aux informations en clair ».

Seul bémol : il « n’est pas compétent pour connaître des données issues des interceptions de sécurité » dites « administratives », du nom donné aux écoutes effectuées à la demande de services de renseignement. D'où l'intérêt du PNCD de la DGSE, au demeurant.

Le « service technique national de captation judiciaire » (STNCJ) de la DGSI, officiellement créé en 2018 et lui aussi couvert par le secret de la défense nationale, n'en avait pas moins contribué à aider la gendarmerie à hacker le cryptophone Encrochat, de sorte de pouvoir intercepter, analyser et décrypter plus d'une centaine de millions de messages chiffrés, permettant l'arrestation de plusieurs centaines de criminels. Et ce, nonobstant le fait que la gendarmerie a par ailleurs et depuis développé une « nouvelle arme » anti-cryptographie.

- La gendarmerie a (de nouveau) cassé des messages chiffrés

- La « nouvelle arme » anti-cryptographie de la gendarmerie

En septembre 2020, la commission des finances de l'Assemblée nationale indiquait pour sa part que « les besoins liés aux CTIM concernent principalement la cryptanalyse et le décryptement, les projets d'acquisition de moyens matériels et logiciels d’un programme de big data ainsi que les travaux de modernisation du dispositif de surveillance internationale ».

Signe supplémentaire de cette mutualisation du renseignement d'une part, et d'autre part que la DGSE n'oeuvre pas en dehors de tout contrôle, IOL révèle également que le GIC a lui aussi « reçu plus de 100 millions d'euros en dix ans de la DGSE, via un "besoin opérationnel prioritaire" ».

Et ce, dans le cadre du programme de mise sur écoute des câbles sous-marins mis en oeuvre à partir de 2008 et légalisé par les mesures de surveillance internationale de la loi Renseignement de 2015, « notamment pour les branchements aux sorties desdits câbles ».

Or, ces dernières étant « situées sur le territoire national, sont utilisées par le GIC », précise IOL. Ce pourquoi la DGSE, service de renseignement « extérieur », a donc dû rembourser le GIC pour avoir le droit de les exploiter.

À quoi pourrait servir une surveillance des URL ?

Reste encore à articuler ces différentes lignes budgétaires avec ce qu'avait légalisé la loi Renseignement de 2015, et ce que prévoit le futur projet de loi sur le sujet, tout juste déposé (voire notre décryptage).

La plateforme de traitement mutualisée (PTM) correspond donc probablement à ce que Le Monde avait par ailleurs qualifié d'« Entrepôt », et qu'avait visé dans la foulée une procédure lancée par la Quadrature du Net en 2019.

La loi Renseignement de 2015 avait bien autorisé les services de renseignement à « partager toutes les informations utiles à l'accomplissement de leurs missions », mais le décret d'application n'a jamais été publié.

La future loi Renseignement compte y suppléer, même s'il faudra malgré tout passer par la case autorisation du Premier ministre et contrôle de la Commission de contrôle des techniques du renseignement (CNCTR).

Les capacités techniques interministérielles (CTIM), de leur côté, visent donc à la fois à financer le pôle national de cryptanalyse et de décryptement (PNCD) lancé au mitan des années 2000, les travaux de modernisation du dispositif de surveillance internationale initié en 2008 et légalisé en 2015, ainsi qu'un « programme de big data » non spécifié.

Pourrait-il s'agir des trois algorithmes avalisés par la CNCTR, ces fameuses « boîtes noires » qui avaient été accusées en 2015 de permettre « une interception de l'ensemble des données de tous les citoyens français en temps réel sur Internet » mais qui, depuis, sont limitées au seul trafic téléphonique ?

Reste que le gouvernement voudrait donc aujourd'hui pouvoir étendre leurs capacités d'analyses aux « adresses complètes de ressources utilisées sur internet ». Or, suite à ses échanges avec le gouvernement, la CNIL a donc pris acte que « la collecte auprès des opérateurs vise uniquement les URL non chiffrées, le déchiffrement n’étant à ce stade pas envisagé par les services de renseignement ».

Surveiller des URL chiffrées au moyen de HTTPS n'aurait guère d'intérêt, à mesure que seul le nom de domaine transite en clair, le reste de l'URL, et donc l'identifiant de la page chargée, étant chiffré.

De plus, utiliser le PNCD pour tenter de décrypter le trafic web chiffré n'aurait lui non plus guère d'intérêt, et serait même contre-productif. Ses super-calculateurs ont en effet été conçus pour mettre au clair les données chiffrées de cibles d'intérêt militaire et de renseignement. Et l'on peine à imaginer que la DGSE puisse s'en servir pour tenter de décrypter le trafic web grand public, ce qui reviendrait à gaspiller de la puissance de calcul et d'énergie pour des résultats somme toute incertains, pour ne pas dire vains.

D'une part parce qu'en l'état de l'art, il n'est pas envisageable de pouvoir décrypter un tel volume indiscriminé de données chiffrées. D'autre part parce que le peu de renseignements qui pourrait être escompté n'aurait absolument aucun intérêt. C'est d'ailleurs pourquoi, dans nos régimes démocratiques, sauf exception des traitements algorithmiques propres à la loi renseignement et leurs homologues de la loi sur la surveillance des communications internationales, n'est autorisé le placement sous surveillance que des seules personnes pouvant représenter un intérêt pour les services.

Pour autant, et d'après le rapport de transparence de Google, les pages non chiffrées ne représentent plus désormais que moins de 10 % du total des pages web, moins de 5 % du temps passé sur le web, et on n'en trouve plus que sur seulement 3 des 100 sites les plus populaires, qui totalisent environ 25 % du trafic mondial.

En comparaison, le pourcentage de pages chargées dans Firefox avec le protocole HTTPS était en dessous de 30 % en 2013, avant les révélations Snowden. Mozilla n'a pas mis ses chiffres à jour depuis, mais il est donc aujourd'hui passé au-dessus de 90 voire 95 % du côté des utilisateurs de Chrome, précisément du fait de l'« effet Snowden » et du besoin exprimé, tant par les citoyens que par les acteurs du Net, de résister à toute velléité de « surveillance de masse ».

Autant dire que les URL non chiffrées et accessibles en HTTP ne représentent donc elles non plus guère de zones d'intérêt pour le renseignement – nonobstant le fait que les terroristes, espions et autres cibles potentielles communiquent a priori au moyen de messageries sécurisées et de protocoles chiffrés.

Surveiller les URL, et/ou les app' mobiles ?

A contrario, Google n'en relève pas moins que « la grande majorité du trafic utilisateur non chiffré en provenance d'un ensemble donné de services Google analysés passe par les appareils mobiles ». Soient parce qu'ils sont « trop anciens pour prendre en charge le chiffrement, les normes ou les protocoles modernes », soit parce qu'ils n'utilisent pas le HTTPS.

Fin 2019, Google annonçait par ailleurs que 80 % des applications Android chiffraient par défaut les échanges de données, mais donc également qu'il y avait dès lors deux fois plus de trafic de données circulant « en clair » depuis des app' mobiles que depuis un navigateur web.

Ce qui pourrait laisser supposer que ce qui intéresserait les services de renseignement, ce ne serait pas tant de pouvoir surveiller les URL de pages et sites web non chiffrées, mais également les « adresses complètes de ressources utilisées sur internet » par les applications mobiles, au surplus au vu du nombre de trackers qui y sont déployés à l'insu de notre plein gré...

Et ce, a fortiori du fait que cet intérêt ne concerne pas seulement les algorithmes de surveillance, mais également l’outil de surveillance en temps réel des personnes préalablement identifiées « comme étant susceptibles d’être en lien avec une menace terroriste », ainsi que leur entourage.

En 2014, on avait ainsi découvert, à l'occasion d'une des « révélations Snowden », que le GCHQ et la NSA n'hésitaient pas à cibler des applications mobiles à succès, telles qu'Angry Bird, pour pouvoir obtenir des informations diverses sur leurs utilisateurs, voire siphonner les données auxquelles les app' ont accès, et qui pouvaient aller jusqu'au contenu des e-mails et SMS, carnets d'adresses, photos et vidéos, notes et agendas, etc.

En 2015, des chercheurs avaient par ailleurs démontré que la surveillance du trafic chiffré pouvait permettre de deviner l'identité d'un anonyme diffusant des messages sur des réseaux sociaux, d'identifier la probabilité que deux individus communiquent entre-eux, ou encore d'établir le profil comportemental et les habitudes d'un internaute anonyme.

En 2017, ces mêmes chercheurs, spécialistes de l'analyse du trafic réseau des terminaux mobiles, avaient par ailleurs relevé les empreintes numériques de 110 des applications les plus populaires sur le Google Play Store, et étaient parvenus à les identifier six mois plus tard « avec une précision pouvant atteindre 96 % ».

Or, relevaient-ils, « les applications installées sur un smartphone peuvent révéler de nombreuses informations sur un utilisateur, telles que son état de santé, son orientation sexuelle ou ses croyances religieuses ».

On pourrait ainsi imaginer que les algorithmes cherchent dès lors à identifier tous les utilisateurs de telles ou telles applications en particulier, dont l'utilisation aurait été avérée par des terroristes ou criminels en bande organisée, à l'image des cryptophones Encrochat et SKY ECC qui ont récemment défrayés la chronique, par exemple.

Une surveillance algorithmique des URL non chiffrées n'aurait quasiment pas d'intérêt. A contrario, celle des « adresses complètes de ressources utilisées sur internet » (pour reprendre la formulation ésotérique du gouvernement), qu'elles soient chiffrées ou non, ouvrirait de toutes autres perspectives. Mais ce n'est qu'une hypothèse.

Décryptage de capacités « secret défense » de la DGSE

-

« De façon discrète, mais essentielle »

-

Un « dispositif technique »

-

Une « équipe interministérielle »

-

1,44 milliards d'euros (au moins)

-

Un « Big Brother » illégal et incontrôlé ?

-

Un « vocable ésotérique »

-

« Secret défense »... ou presque

-

Cryptanalyse et décryptement, principalement

-

À quoi pourrait servir une surveillance des URL ?

-

Surveiller les URL, et/ou les app' mobiles ?

Commentaires (8)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 17/05/2021 à 16h37

La DGSE ce n’est pas eut qui utilise encore Palantir ?

Certes ce n’est pas openbar mais bon on a bien vu le GCHQ pendant le brexit chercher à faire du chalutage dans le SIS (Système d’information Schengen). Sinon toujours dans l’accès aux fichiers du SIS ou d’Europol ça à quant même râlé l’année dernière sur l’accès un peu trop ouvert. Mais bon, je fais du hors sujet.

Le 17/05/2021 à 18h58

nope, c’est la DGSI qui utilise Palantir; après, je ne sais pas si c’est le GCHQ qui a voulu chaluter dans le SIS : vous avez une source ?…

Le 17/05/2021 à 21h00

Yep, je l’ai retrouvé sur le Gardian The Guardianet il y a encore d’autres articles sur d’autres sites comme le Der Spiegel et aussi aux Pays-bas (malheureusement la presse aux Pays Bas est maintenant bloquée si on n’accepte pas les cookies).

The Guardianet il y a encore d’autres articles sur d’autres sites comme le Der Spiegel et aussi aux Pays-bas (malheureusement la presse aux Pays Bas est maintenant bloquée si on n’accepte pas les cookies).

Edit en complément : The Guardian

The Guardian

Le 18/05/2021 à 07h05

Merci, mais en l’espèce, il ne s’agissait donc pas du GCHQ…

Et, pour le coup, il faut aussi remettre les choses dans leur contexte : les douaniers et policiers britanniques avaient auparavant le droit d’interroger la base de données, et même l’obligation de l’alimenter. Ils ont certes voulu jouer la montre, mais c’est pas du même niveau que le GCHQ tentant de hacker Angry Birds pour accéder au carnet d’adresse…

Le 17/05/2021 à 17h48

Le problème de ces méthodes c’est qu’il existe déjà des protections lourdes garanties par la loi dans à peu près tous les pays… à tel point que mis de côté l’obtention du point de vue de Google ou Apple sur l’usage les apps (logique des stores), la perspective risque de converger très vite à zéro sans voir le bout du tunnel ni toucher 20.000 (sous les mers hein).

Le 18/05/2021 à 05h59

Je pense que quand ils disent URL, c’est URL pour un trafic http et SNI pour un trafic https : Avec le SNI on récupère le nom de domaine sur 99,9% du trafic https ( en attendant eSNI qui n’est pas encore finalisé et qui permet de chiffrer le SNI)

Le 18/05/2021 à 07h39

intéressant Vivien.

Sinon merci pour le long article !! Bravo

Le 18/05/2021 à 10h06

Je comprends mieux, merci viven