Le FBI fait incarcérer l’auteur de Raccoon Stealer, un logiciel de braquage en ligne

Raton voleur

Le 27 octobre 2022 à 13h27

6 min

Droit

Droit

Un Ukrainien de 26 ans a été arrêté au volant d'une Porsche Cayenne en mars dernier aux Pays-Bas alors qu'il fuyait l'invasion militaire russe. Il est accusé par le FBI d'avoir développé un logiciel espion ayant exfiltré « plus de 50 millions » de données personnelles et financières associées à « plus de 4 millions » d'adresses e-mail.

En mars, peu après le début de l'invasion militaire russe en Ukraine, Raccoon Stealer (raton laveur voleur en français), un cheval de Troie vendu sur des forums de cyberdélinquants tels qu'Exploit[.]in, annonçait qu'il suspendait ses activités du fait de la disparition de l'un de ses principaux développeurs.

L'annonce ne précisait pas la nature de cette disparition, mais nombreux écrivirent qu'il avait été tué, directement ou non, par l'armée russe. La Justice américaine vient de révéler qu'il avait en fait été arrêté aux Pays-Bas, au volant d'une Porsche Cayenne, alors qu'il avait fui la guerre, traversé la Pologne et l'Allemagne.

Les autorités néerlandaises, avec l'aide du FBI et de la police italienne, avaient dans la foulée démantelé l'infrastructure numérique du cheval de Troie.

Les documents d'accusation précisent que Mark Sokolovsky, un Ukrainien de 26 ans utilisant notamment pour pseudonymes Photix, raccoonstealer, et black21jack77777, était recherché par le FBI depuis novembre 2021.

Il est accusé d'avoir contribué à voler « plus de 50 millions d'informations d'identification et de formes d'identification uniques (adresses e-mail, comptes bancaires, adresses de crypto-monnaie, numéros de carte de crédit, etc.) » sur plus de deux millions d'ordinateurs.

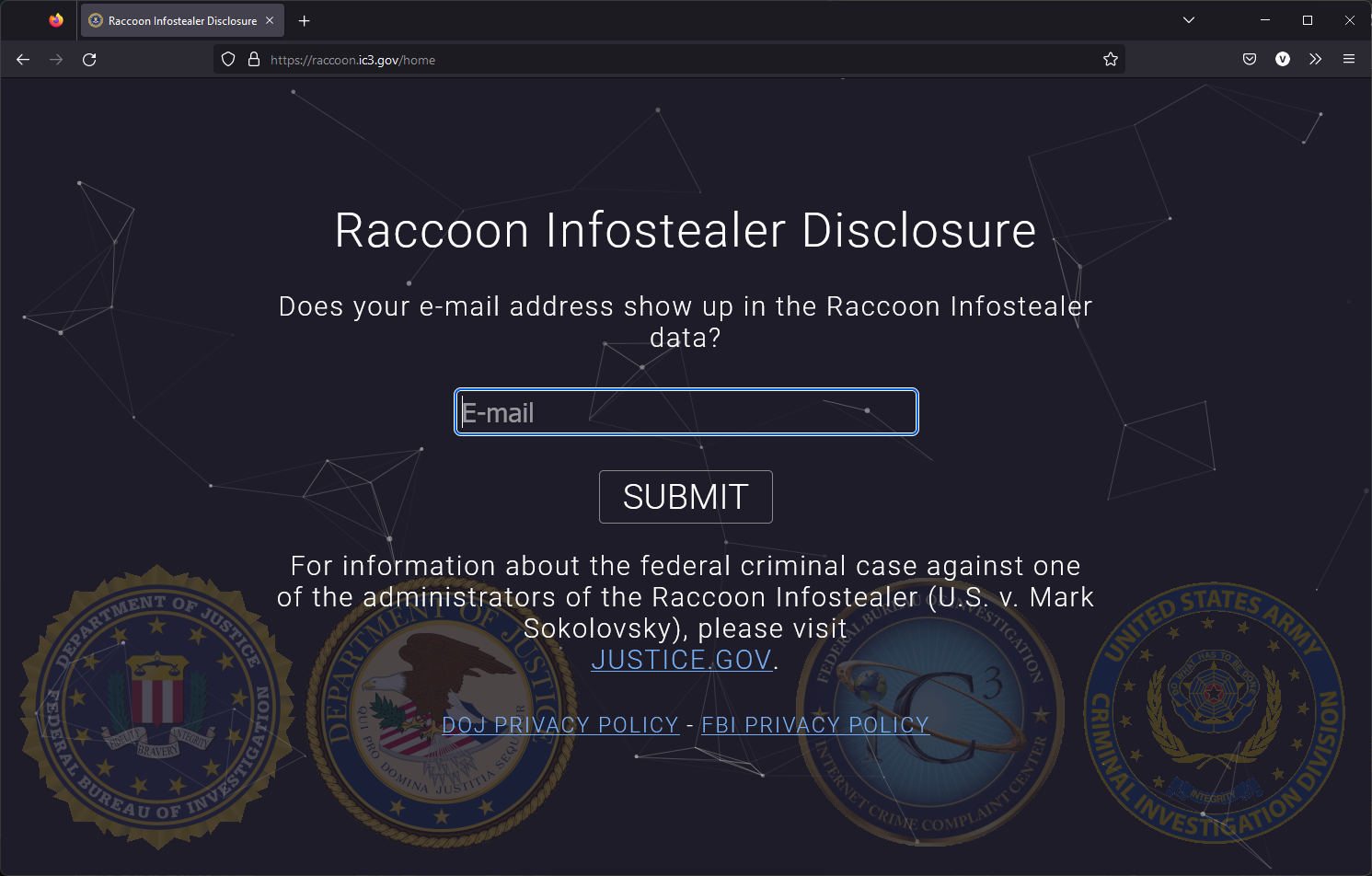

Le FBI annonce la mise en ligne d'un site web, raccoon.ic3.gov, pour permettre aux internautes d'identifier si leur adresse e-mail figure dans les « plus de 4 millions » d'adresses identifiées dans les données volées. Après avoir, sans explication, été mis hors ligne, le site est de nouveau consultable.

Les victimes potentielles sont encouragées à remplir une plainte détaillée et à partager tout préjudice financier ou autre subi suite au vol de leurs informations au Centre de plainte contre la criminalité (IC3) sur https://www.ic3.gov/Home/ComplaintChoice.

Un « malware-as-a-service » pour voler mots de passe et portefeuilles

Raccoon, un « malware-as-a-service » (ou « MaaS »), était loué à ses clients pour l'équivalent de 75 dollars par semaine ou 200 dollars par mois en bitcoins. La Justice américaine le qualifie d'« infostealer » eu égard au fait que sa vocation première n'est pas d'espionner ses victimes, mais de leur voler leurs données financières, identifiants et mots de passe, entre autres :

« Raccoon a été conçu pour exécuter ces fonctions et d'autres sans alerter les utilisateurs et/ou les propriétaires de l'ordinateur infecté afin d'éviter toute détection. Les informations étaient ensuite envoyées à un ou plusieurs serveurs contrôlés par les co-conspirateurs qui contrôlaient Raccoon. Une fois que Raccoon avait fini de voler les informations, il les supprimait de l'ordinateur infecté. »

Également connu sous le nom de Legion, Mohazo et Racealer, précise BleepingComputer, Raccoon Stealer n'avait initialement été promu que sur les seuls forums russophones, avant de rapidement se répandre dans l'espace anglophone, tant du fait de son faible coût que de ses fonctionnalités.

Il se targuait en effet de pouvoir siphonner les informations sensibles et confidentielles de près de 60 programmes (navigateurs, portefeuilles de crypto-monnaie, clients de messagerie et FTP). Non contents de pouvoir exfiltrer les cookies, mots de passe historiques et informations pré-remplies des navigateurs web, il récupérait les portefeuilles (wallets) de nombreuses applications de crypto-actifs

À l'image de n'importe quel SaaS, les auteurs de Raccoon fournissaient en outre un support client, des mises à jour et améliorations des fonctionnalités. Le logiciel était notamment obfusqué pour ne pas être identifiable par les antivirus lorsqu'il était envoyé sous forme d'email de phishing, ou déployé dans des logiciels craqués ou contrefaits.

Raccoon Stealer aurait commencé à être utilisé aux alentours de février 2019, mais son développement remonterait à « au moins août 2018 ». Ses développeurs l'avaient ensuite testé auprès de nombreuses victimes dans le monde entier, afin de tester et valider son efficacité et avant qu'il ne soit commercialisé sous forme de MaaS.

« We steal, you deal »

Le gang, dont la devise était « We steal, you deal », changeait « fréquemment » de portefeuilles Bitcoin afin de contrecarrer la traçabilité inhérente à sa blockchain. Il recourait également à des mixers et comptes escrow sur le darkweb pour blanchir les bitcoins amassés.

Signe du cynisme de ses développeurs et clients, les victimes étaient notamment ciblées via des mails de phishing envoyés en mars, avril et mai 2020, aux tous débuts de la pandémie. Censés émaner des autorités américaines pour diffuser des documents mis à jour au sujet du Covid-19, ils contenaient une version de Raccoon sobrement renommée corona.exe.

Les informations volées étaient soit exploitées par le gang ou ses clients pour leur soutirer de l'argent, soit commercialisées sur des places de marchés pour cyberdélinquants. Sokolovsky stockait par ailleurs dans un dossier en ligne une copie de ces millions de données, ce pourquoi le FBI a pu les récupérer.

L'acte d'accusation ne précise pas si les données étaient chiffrées, ni si Sokolovsky aurait dès lors accepté de confier son mot de passe aux autorités néerlandaises et américaines. Mais l'enquête montre qu'il aurait, avec ses complices, fait plusieurs autres erreurs en termes de sécurité opérationnelle (OPSEC).

Une version 2.0 de Raccoon Stealer

Sokolovsky aurait ainsi enregistré un certificat SSL en décembre 2018 auprès d'un prestataire texan, avant de s'en servir en avril 2019 sur l'un des sites hébergeant Raccoon.

Lui ou ses complices auraient également payé en euros un hébergeur européen, mais également volé et tenté d'exploiter des données personnelles et financières de citoyens, militaires et entreprises américaines.

Une demande d'extradition de Mark Sokolovsky a été examinée en août, accordée en septembre, mais il a depuis fait appel. Les quatre chefs d'inculpation dont il fait l'objet pourraient lui valoir une peine maximale de 20 ans de prison pour fraude électronique et blanchiment, 5 ans pour conspiration, et 2 ans pour vol d'identité aggravé.

Ses complices ont de leur côté mis en ligne une version 2.0 de Raccoon Stealer en juin dernier, complètement réécrite, mise à jour et dotée de nouvelles fonctionnalités. Son prix aurait d'ailleurs augmenté, passant à 125 dollars par semaine, ou 275 par mois.

Il serait notamment capable de cibler « presque tous les portefeuilles de cryptomonnaies de bureau et des extensions de portefeuilles de cryptomonnaies (MetaMask, TronLink, BinanceChain, Ronin, Exodus, Atomic, JaxxLiberty, Binance, Coinomi, Electrum, Electrum-LTC, ElectronCash, etc.) », ainsi que de très nombreuses extensions.

Le FBI fait incarcérer l’auteur de Raccoon Stealer, un logiciel de braquage en ligne

-

Un « malware-as-a-service » pour voler mots de passe et portefeuilles

-

« We steal, you deal »

-

Une version 2.0 de Raccoon Stealer

Commentaires (13)

Le 27/10/2022 à 14h29

Wahooo ! Et concrètement on a un moyen de se protéger de ça à part “vider tous les cache à chaque fermeture” de logiciel / navigateur à login ?

Le 27/10/2022 à 14h40

Utiliser Linux est une bonne parade (les .exe ne fonctionne pas) mais l’idéal est de ne pas être en ligne.

Le 28/10/2022 à 08h29

Bon déjà c’est un outil qui fonctionne sur un .exe. Je pensais que les mecs pouvaient juste récupérer les cookies / id sur une machine par une attaque à distance sans avoir besoin de Trojan installé sur la machine.

Ouf je suis rassuré alors. ^ _^

Le 27/10/2022 à 14h53

Meilleur que la blockchain, le bloc-note

Le 28/10/2022 à 06h26

Bah c’est assez simple ne pas ouvrir de pièce jointe, et éviter de télécharger des exe n’importe où (notamment crack tout ça…)

Le 28/10/2022 à 06h25

Donc y’a vraiment des idiots qui ouvrent un exe reçu par mail !!!

Le 28/10/2022 à 09h49

on est tous plus ou moins en forme un jour ou l’autre.

Faut arrêter avec ce ton sentencieux…

Le 28/10/2022 à 07h21

Parfois même des spécialistes qui ont une chaîne dédiée au sujet sur youtube se font piéger. N’importe qui peut avoir un mauvais jour.

Si tu es infaillible, tant mieux pour toi.

Le 28/10/2022 à 08h30

il y-a, bcp. de facteurs, qui rentrent en ligne de compte !

pour n’en citer qu’1 : ‘inattention’

sur le lien qu’il n’aurait-pas-fallu (alors qu’on le sait, bien, ça) mais…

Le 28/10/2022 à 09h00

Test

Le 28/10/2022 à 14h47

couche ISO 8 sera et restera toujours le probleme !

Le 29/10/2022 à 06h11

cette couche en tient une couche.

Le 30/10/2022 à 05h14

Et une couche qui ne protège rien, pas comme celle de mon fils de 4 mois.