20 dollars pour récupérer la gestion du .MOBI : derrière l’amusement, un réel danger

Ce qui se passe à Vegas...

C’est une histoire abracadabrante que raconte la société de sécurité watchTowr Labs. Les chercheurs ont en effet réussi à s’emparer de l’ancienne adresse utilisée pour les requêtes WHOIS du domaine de premier niveau MOBI. La manipulation, qu’ils décrivent comme très simple, met en évidence ce type de danger pour les TLD (top-level domains).

Le 12 septembre 2024 à 16h31

7 min

Sécurité

Sécurité

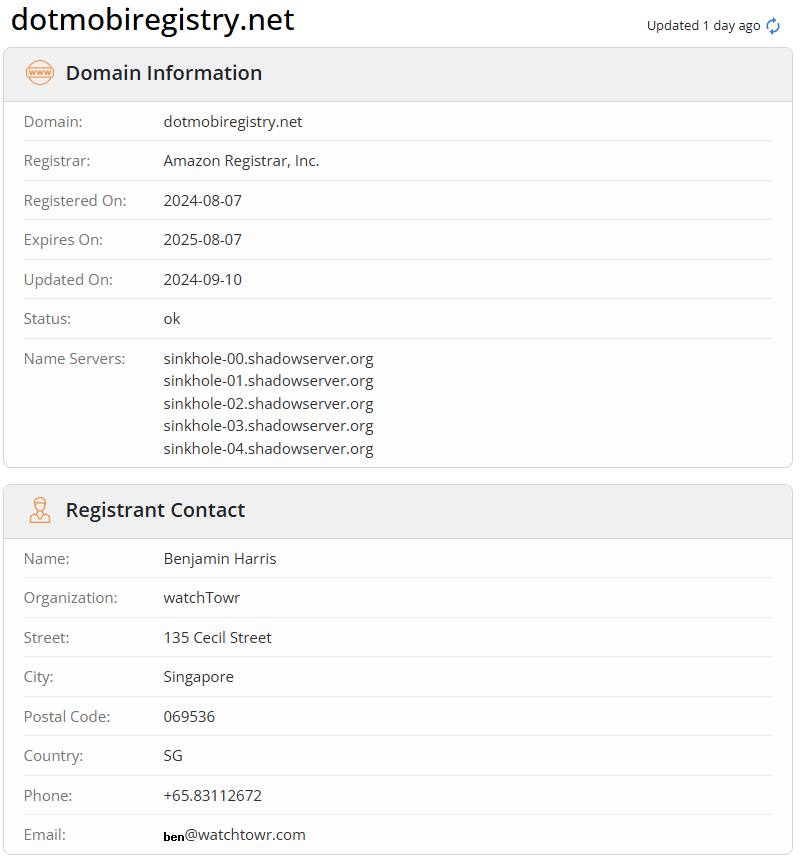

Les chercheurs de watchTowr Labs racontent comment, durant la conférence Black Hat du mois dernier, ils se sont lancé un petit défi pour « s’amuser ». Ils avaient remarqué il y a plusieurs années que le domaine du serveur WHOIS pour le TLD .MOBI avait changé : il était passé de whois.dotmobiregistry.net à whois.nic.mobi. En décembre 2023, le domaine dotmobiregistry.net avait même été abandonné et n’avait pas été repris.

Les serveurs WHOIS gèrent les requêtes whois, qui permettent d’obtenir des renseignements sur un nom de domaine. On peut notamment savoir si un nom de domaine est actif (site web, email, redirection…), ses dates de création et d’expiration, le statut DNSSEC, le registraire (ou bureau d’enregistrement) ou encore le titulaire, c’est-à-dire la personne (physique ou morale) à l’origine de l’enregistrement et détenant les droits sur le nom de domaine.

Les chercheurs avaient travaillé peu avant sur les failles des clients WHOIS et la manière dont ils analysent les réponses envoyées par les serveurs WHOIS. Ils cherchaient notamment des vulnérabilités à exploiter directement, sans passer par des attaques de type MITM (man-in-the-middle, ou attaque de l’homme du milieu).

Patatras !

Armés d’une carte de crédit, ils ont donc dépensé 20 dollars pour acheter le domaine dotmobiregistry.net, vacant depuis des mois. Il s’agissait d’un simple test. Les chercheurs pensaient alors que le domaine n’était probablement plus utilisé que par certains vieux outils. Par exemple, phpWHOIS, qu’ils comptaient tester pour exploiter une faille connue depuis 2015 et permettant une exécution de code arbitraire à distance. Mais ils se trompaient.

Ils ont créé un serveur WHOIS avec le nom d’hôte whois.dotmobiregistry.net, dans l’idée d’examiner d’éventuelles requêtes qui lui seraient envoyées. Et non seulement ils en ont reçu, mais dans des proportions qu’ils n’imaginaient pas : en moins d’une semaine, ils avaient reçu 2,5 millions de requêtes provenant de plus 135 000 systèmes uniques. Les données s’enregistraient dans une petite base de données SQLite.

Parmi les requêtes, les chercheurs ont repéré divers serveurs de messagerie pour les entités .GOV et .MIL. Les adresses .GOV appartenaient aux États-Unis, à l'Argentine, au Brésil, au Pakistan, à l'Inde, au Bangladesh, à l'Indonésie, au Bhoutan, aux Philippines, à Israël, à l'Éthiopie et à l'Ukraine, a indiqué watchTowr Labs à The Register. Selon les chercheurs, ces entités interrogent « vraisemblablement » ce serveur pour des besoins en emails. C’était aussi le cas pour des sociétés de cybersécurité et autres, comme VirusTotal, URLSCAN et Group-IB. Toutes les structures concernées ont été averties.

Ces requêtes provenaient également de plusieurs registraires tels que domain.com ou GoDaddy. D’autres provenaient de sites ayant des fonctions de WHOIS comme who.is, smallSEOtools ou encore webchart.org.

De surprise en surprise

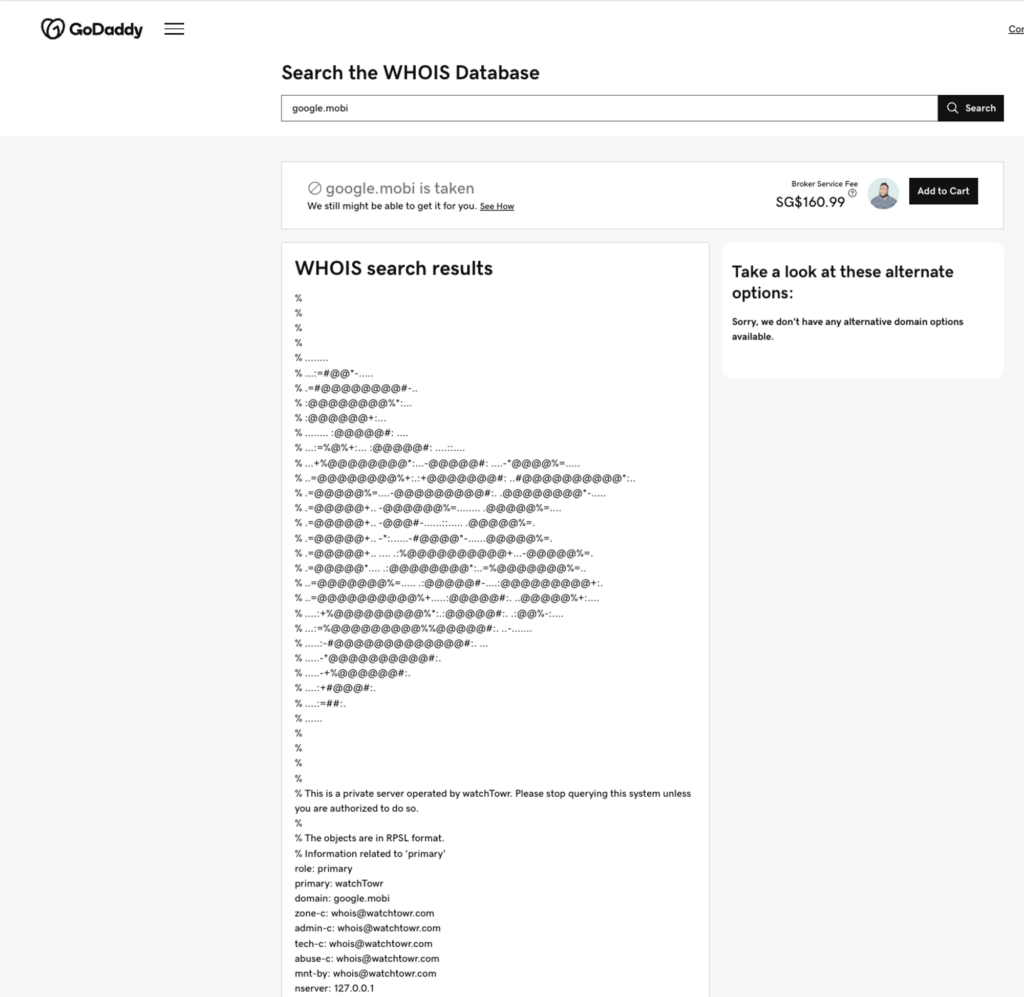

Le 1ᵉʳ septembre, les chercheurs prennent conscience d’un autre problème, plus important celui-là : « de nombreuses autorités de certification responsables de la délivrance de certificats TLS/SSL pour des domaines tels que "google.mobi" et "microsoft.mobi", via le mécanisme "Domain Email Validation" […], utilisaient notre serveur WHOIS pour déterminer les propriétaires d'un domaine et l'endroit où les détails de vérification devaient être envoyés ».

Partant de ce constat, ils ont créé un PoC (proof-of-concept) avec l’autorité de certification GlobalSign. Ils se sont rendu compte que dans le cas du domaine microsoft.mobi, GlobalSign analysait les réponses fournies par le serveur WHOIS qu’ils avaient monté. Mieux – ou pire – l’autorité présentait « [email protected] » comme l’adresse email officielle à contacter. En d’autres termes, ils avaient « piraté » le processus de l’autorité de certification pour l’ensemble du domaine de premier niveau .MOBI.

Derrière l’amusement, le danger

Outre bien sûr le risque inhérent au détournement d’un processus de certification, d’autres dangers apparaissent comme autant de conséquences. Pour reprendre le cas du domaine microsoft.mobi, il devient par exemple possible de cosigner des logiciels malveillants en tant que Microsoft. Le danger, de fait, devient énorme, puisque la signature permet de passer des sas de sécurité, notamment le contrôle des certificats à l’exécution, un type de mécanisme que l’on retrouve dans de nombreux systèmes.

Les chercheurs indiquent ne pas l’avoir fait et souhaitent surtout avertir du risque. « Notre capacité à délivrer des certificats pour microsoft.mobi et google.mobi entre donc dans l'espace de jeu des États-nations qui veulent utiliser cette capacité pour intercepter le trafic internet à l'échelle d'un pays, jusqu'à cibler des utilisateurs individuels pour espionner leurs communications », a indiqué Benjamin Harris, CEO et fondateur de watchTowr, à The Register.

La mention des États-nations est importante. Les chercheurs se disent en effet « très conscients » qu’elles ont régulièrement ciblé les autorités de certification au cours des dix dernières années. Or, comme ils l’indiquent dans leurs résultats : « Si nous l’avons fait, n’importe qui d’autre peut le faire ».

En outre, les requêtes elles-mêmes peuvent être analysées pour connaître les clients WHOIS utilisés. Le travail initial des chercheurs portant sur les vulnérabilités allait justement dans ce sens. « Maintenant que nous contrôlons un serveur WHOIS, nous sommes en mesure de "répondre" au trafic envoyé par toute personne qui n'a pas mis à jour son client pour utiliser la nouvelle adresse », précisent-ils dans leur rapport.

Qu’en déduire ?

Les chercheurs, malgré un ton humoristique à travers tout le billet, semblent surtout surpris par l’ampleur de leurs découvertes.

« Nous avons publié ce billet de blog pour partager initialement notre processus visant à rendre exploitable ce qui ne l'est pas et pour mettre en lumière l'état de l'infrastructure existante et les problèmes croissants associés aux domaines abandonnés », indiquent-ils ainsi. « Mais par inadvertance, nous avons braqué les projecteurs sur les failles triviales persistantes dans l'un des processus et l'une des structures de chiffrement les plus vitaux de l'internet : les autorités de certification TLS/SSL ».

La subversion du processus de vérification par l’autorité de certification est, selon eux, la conséquence la plus grave de leurs découvertes. Ils assurent cependant que de nombreuses autres possibilités s’offraient à eux, allant « de la corruption de la mémoire à l'injection de commandes ». Surtout, ils constatent qu’aujourd’hui encore, une grande partie de l’infrastructure Internet continue à envoyer des requêtes WHOIS au serveur mis en place, au lieu de se tourner vers les serveurs légitimes.

« Nos recherches ont démontré que la confiance accordée à ce processus par les gouvernements et les autorités du monde entier devrait, à notre avis, être considérée comme mal placée à ce stade », concluent les chercheurs.

20 dollars pour récupérer la gestion du .MOBI : derrière l’amusement, un réel danger

-

Patatras !

-

De surprise en surprise

-

Derrière l’amusement, le danger

-

Qu’en déduire ?

Commentaires (18)

Abonnez-vous pour prendre part au débat

Déjà abonné ? Se connecter

Cet article est en accès libre, mais il est le fruit du travail d'une rédaction qui ne travaille que pour ses lecteurs, sur un média sans pub et sans tracker. Soutenez le journalisme tech de qualité en vous abonnant.

Accédez en illimité aux articles

Profitez d’un média expert et unique

Intégrez la communauté et prenez part aux débats

Partagez des articles premium à vos contacts

Abonnez-vousLe 12/09/2024 à 16h44

inquiétant en effet que des sites dont c'est le boulot fassent encore appel à une version obsolète qui tape sur un nom de domaine abandonné et les soucis de sécurité qui peuvent en découler :s

Le 12/09/2024 à 17h08

Le 12/09/2024 à 17h15

Le 12/09/2024 à 23h01

https://recherche.data.gouv.fr/fr/jeu-de-donnee/informations-sur-les-noms-de-domaines-une-analyse-de-la-coherence-entre-whois-et-rdap

Le 15/09/2024 à 17h59

Le 16/09/2024 à 08h47

Le 13/09/2024 à 10h39

Le 15/09/2024 à 17h58

Modifié le 12/09/2024 à 18h13

Concernant les autorités de certification, dont l'Histoire montre à intervalles réguliers l'incompétence d'une d'entres-elles… sans pour autant que l'on ne soit arrivé à inventer un système qui permettent de s'en passer.

Dans la pratique, à quelques exceptions près, interagir avec les registrars ou ces autorités relève de la purge.

Les interactions révèlant bien souvent comment un système fonctionne, rien donc de surprenant ici.

Triste, encore une fois, mais pas surprenant.

À quand des autorités de régulation d'Internet trans-nationales qui commencerait à envisager un rôle de contrôle ?

Le 13/09/2024 à 06h54

Tom pourrait ainsi tenter de redresser la barre.

Le 15/09/2024 à 18h00

Le 12/09/2024 à 19h27

Le 12/09/2024 à 20h25

C'est comme si orange arrêtait de payer le domaine wanadoo.fr

Le 12/09/2024 à 23h06

Ils avaient vendu/perdu un nom de domaine encore très utilisé par les anciens clients.

Ils ont dut faire un deal avec le nouveau proprio pour qu'il leur laisse rediriger les émails vers leurs serveurs.

Belgacom a-t-il commis une bourde en vendant swing.be ?

Migration des clients de swing.be vers skynet: Belgacom a-t-il mal géré?

Le 13/09/2024 à 08h00

A signer des applis pour smartphone ?

Le 13/09/2024 à 10h41

Le 15/09/2024 à 18h01

Mais le point important est que le problème aurait pu arriver à d'autres TLD.

Le 15/09/2024 à 18h03