Des pirates affiliés au renseignement russe ont utilisé les mêmes exploits que NSO et Intellexa

0day (+ 1)

Flock

Les chercheurs de Google affirment que le groupe de pirates russes APT29 a utilisé des exploits « identiques ou étonnamment similaires » à ceux précédemment employés par Intellexa et NSO. Sans être sûrs que ce cas en fasse partie, ils s'inquiètent de la diffusion des exploits développés par l'industrie de la surveillance commerciale auprès de dangereux acteurs menaçants.

Le 02 septembre à 09h00

4 min

Sécurité

Sécurité

Le groupe de recherche de Google qui travaille sur la détection des cyberattaques, Threat Analysis Group (TAG), a publié un billet de blog jeudi 29 aout qui alerte sur la porosité entre entreprises d'espionnage et groupes de pirates financés par des États.

Ils prennent appui notamment sur l'attaque de sites internet du gouvernement mongole par le groupe russe APT29 (aussi appelé Cozy Bear, Nobellium ou même Midnight Blizzard) qui a eu lieu entre novembre 2023 et juillet 2024. Ce groupe serait une émanation du SVR, le service fédéral de renseignement extérieur de la Russie.

- Aux origines des liens entre services de renseignement et cybercriminels russes

- Le groupe de pirates russe Midnight Blizzard augmente la pression sur Microsoft

D'anciennes versions de Safari et Chrome touchées

Ces pirates ont pu mettre en place une attaque de point d'eau (watering hole attack) sur ces sites officiels. Elle leur a permis d'affecter les smartphones d'internautes les visitant. Les failles exploitées touchent les navigateurs Chrome (version m121 à m123) sur Android et Safari sur iOS (dans les versions 16.6.1 et antérieures). Google et Apple avaient déjà apporté des correctifs avant cette attaque, mais les appareils qui ne sont pas à jour pouvaient donc toujours être affectés.

Les chercheurs détaillent dans le billet les différents exploits utilisés. Ceux-ci permettaient notamment de voler les cookies dans les deux navigateurs. L'attaque était pensée notamment pour récupérer les cookies des employés du gouvernement mongol (qui ont logiquement tendance à régulièrement visiter ces sites web).

Des similarités en forme de preuve (ou presque)

Mais les chercheurs insistent sur le fait que dans chaque campagne de cette attaque, « les attaquants ont utilisé des exploits qui étaient identiques ou remarquablement similaires aux exploits de vendeurs de logiciels de surveillance commerciale (Commercial Surveillance Vendors - CSV) Intellexa et NSO Group ».

- Intellexa, marchand du logiciel espion Predator, fait l’objet de nouvelles sanctions états-uniennes

- Pegasus : près de 600 Polonais auraient été espionnées par l’ancien gouvernement conservateur

Ils avouent ne pas savoir comment les attaquants ont acquis ces exploits, mais affirment que « ce qui est clair, c'est que les acteurs de menaces persistantes avancées (Advanced Persistent Threat, APT) utilisent des exploits n-day qui étaient à l'origine utilisés comme 0-days par les CSV ».

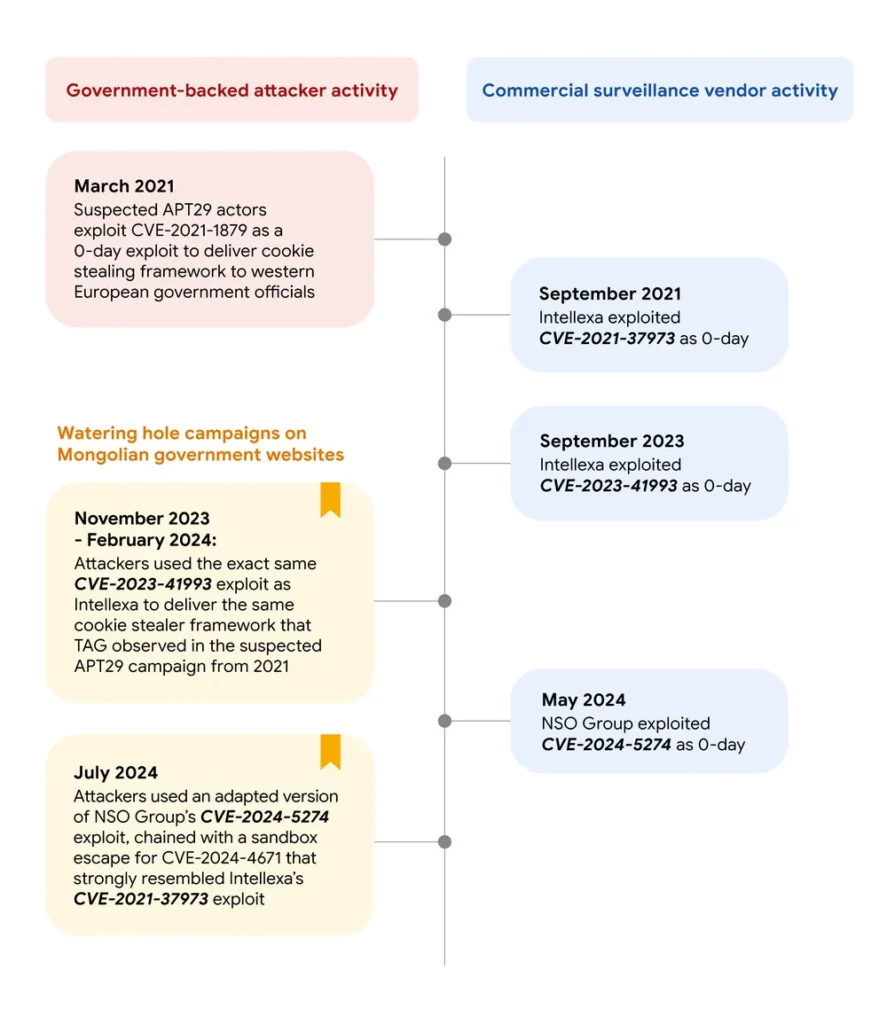

L'équipe du TAG ajoute une frise chronologique pour appuyer la concordance suspecte entre les différentes utilisations de ces exploits :

Pas de recréation de l'exploit

Interrogé par TechCrunch, Clément Lecigne, le chercheur auteur du billet de blog, clarifie un peu plus son propos : « nous ne pensons pas que l'acteur ait recréé l'exploit », une façon de dire que les pirates russes ont eu besoin d'aide pour attaquer. Il ajoute qu' « il existe de multiples possibilités pour qu'ils aient pu acquérir le même exploit, notamment en l'achetant après qu'il a été corrigé ou en volant une copie de l'exploit à un autre client ».

NSO, également interrogée par nos collègues américains, réfute toute collaboration avec la Russie : « NSO ne vend pas ses produits à la Russie. Nos technologies sont vendues exclusivement à des agences de renseignement et d'application de la loi approuvées par les autorités américaines et israéliennes. Nos systèmes et nos technologies sont hautement sécurisés et font l'objet d'une surveillance permanente afin de détecter et de neutraliser les menaces extérieures ». Intellexa, de son côté, n'a pas répondu.

Des pirates affiliés au renseignement russe ont utilisé les mêmes exploits que NSO et Intellexa

-

D'anciennes versions de Safari et Chrome touchées

-

Des similarités en forme de preuve (ou presque)

-

Pas de recréation de l'exploit

Commentaires (6)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 02/09/2024 à 10h11

Le 02/09/2024 à 10h26

Le 02/09/2024 à 10h30

Alors les incriminer pour un manque de sérieux sur les secrets industriels...

Toute entreprise avec une activité illégale couverte par l'Etat est intouchable, jusqu'au jour où l'Etat décide d'arrêter.

Le 02/09/2024 à 17h30

Mhhh, quelle est donc la différence...?

Le 02/09/2024 à 17h33

Le 02/09/2024 à 17h21

Si, qui plus est, un PoC est livré avec, la similitude dans les méthodes d'exploitation serait logique.