Piratage Shadow et tentatives de phishing : les « red flags » du faux email

Y’a des indices, et des gros

Lors d’une fuite de données personnelles (noms, prénoms, adresses email), le risque est de voir débarquer des campagnes de phishing. But de l’opération : récupérer d’autres données et/ou informations bancaires. Nous avons un cas pratique avec Shadow. On en profite pour vous donner les clés afin de voir rapidement que c’était une arnaque. Pensez-y la prochaine fois.

Le 11 juin à 09h00

6 min

Sécurité

Sécurité

En octobre, Shadow informait ses clients d’un piratage et d’une fuite de leurs données personnelles. Le pirate avait utilisé une attaque de type ingénierie sociale sur un des employés de l’entreprise. Il avait ainsi pu récupérer et exploiter un cookie pour se connecter à une interface de gestion. C’est de là qu’il a siphonné des données personnelles des utilisateurs.

Shadow avait communiqué ouvertement sur l’exploitation de cette faille, expliquant donc les tenants et les aboutissants. Un bon point, qui a permis de rappeler l’importance d’être prudent face aux messages de personnes que l’on ne connait pas. Comme nous l’expliquions alors, le principal risque était une attaque par phishing, avec des pirates se faisant passer pour Shadow.

Fuite en septembre, phishing en juin

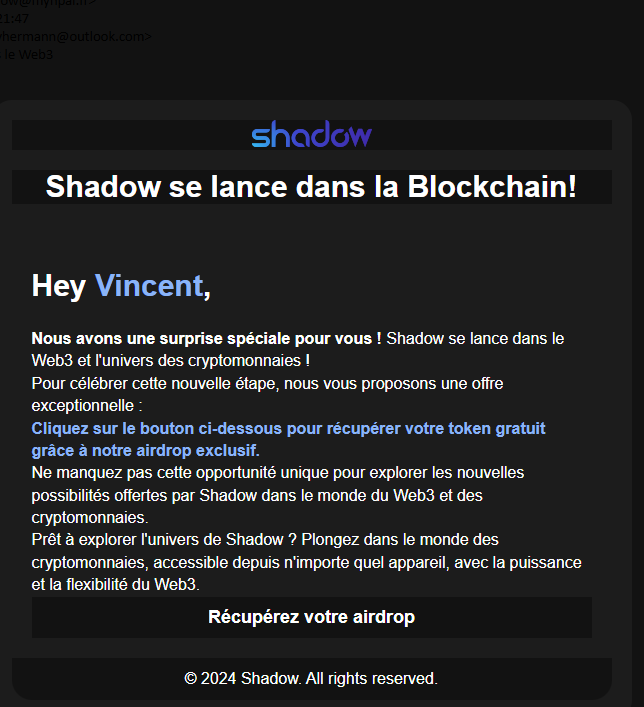

Cela aura pris du temps, mais c’est finalement arrivé. Vendredi, vous avez été plusieurs à recevoir un email annonçant « Shadow se lance dans la Blockchain », et à le signaler sur les réseaux sociaux. Le mail est relativement « propre » et crédible au premier abord, reprenant dans l’ensemble la présentation des communications officielles de la société. Mais un coup d’œil rapide permet de repérer la supercherie.

Sans être parfait, loin de là, l’email peut être suffisant pour tromper certains. D’ailleurs, plusieurs clients se sont posés des questions sur cette « communication ». Shadow est rapidement sorti du bois pour expliquer que ce n’est pas une communication officielle. « Ne cliquez pas sur les liens et ne fournissez aucune information personnelle », ajoute l’entreprise.

C’est d’ailleurs un bon réflexe que d’aller voir si l’entreprise communique sur les réseaux sociaux ou sur son site (section actualité, blog, presse…). On en profite pour une rapide analyse des principaux « red flags » qui permettent d’identifier le faux. Comme c’est maintenant souvent le cas, il n’y a pas de grosses fautes évidentes de français dans le texte.

Red Flag #1 : Shadow et crypto (même si ça rime)

Le message est alléchant : « récupérer votre token gratuit grâce à notre airdrop exclusif ». Coinbase rappelle qu’un airdrop crypto est une vraie « stratégie utilisée par les startups blockchain pour distribuer des tokens ou des pièces à des adresses de portefeuille spécifiques ».

Bon, déjà, Shadow fait du cloud gaming, pas de la crypto. Premier « red flag » facile à identifier avant de cliquer sur n’importe quel lien. Rien n’interdit à l'entreprise de se lancer dans le « web3 », mais rien ne le laissait non plus présager. Cela demande au minimum des vérifications.

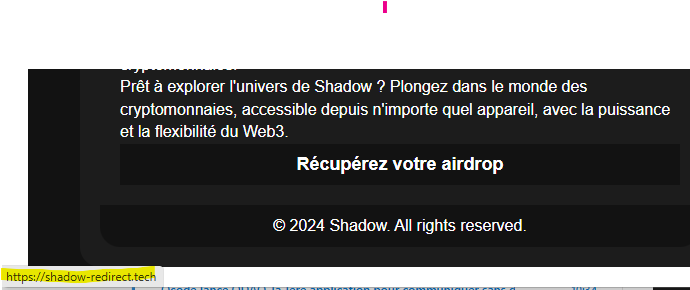

Red Flag #2 l’URL

Ensuite, toujours sans cliquer évidemment, on regarde l’URL de destination du lien pour « récupérer » le prétendu airdrop : shadow-redirect.tech. La méthode dépend du navigateur et de la messagerie, mais passer au-dessus du lien sans cliquer permet généralement de voir l’URL.

Deuxième « red flag » donc, relativement facile à identifier. D’autant plus que l’adresse est en clair, et ne passe même pas par un raccourcisseur d’URL ou des redirections. Ce n’est pas toujours le cas et des redirections peuvent cacher la destination finale. Dans le doute, un passage par WhereGoes permet de voir l’adresse finale.

Les pirates l’ont joué fin, avec un nom de domaine assez proche de celui officiel de l’entreprise : shadow.tech. Ils ont simplement ajouté un « -redirect » dans l’URL, ce qui en fait un nouveau nom de domaine. On a tenté l’expérience pour vous : le site des pirates ne répond plus.

Red Flag #3 : l’expéditeur

Il y avait un troisième red flag simple à identifier : l’expéditeur avec « [email protected] ». Un nom de domaine qui n’a aucun rapport avec Shadow, qui utilise normalement [email protected] pour ses communications. Logique puisque c’est le nom de domaine correspondant à son site.

Signalons enfin, de nouveau sur X, un message de Hyg_0x : « j’ai tenté de vous alerter que la BDD qui vous a était volé en septembre 2023 a été mise en vente il y a quelques semaines ce qui aurait pu être anticipé mais visiblement ça n’a pas été pris au sérieux ». Le message en question date de mi-mai.

Des indicateurs, mais pas une science exacte

Attention, ces red flags ne sont ni suffisants ni nécessaires. De vrais emails peuvent renvoyer vers un autre nom de domaine ou provenir d’une agence de presse, et donc ne pas correspondre au service. À contrario, il est possible de modifier les en-têtes et l’expéditeur pour faire croire à une vraie communication alors que ce n’est pas le cas.

Même chose pour les liens et les pièces jointes. Un lien peut laisser penser qu’il renvoie vers next.ink, sans pour autant envoyer vers le meilleur site du monde. Il y a également le cas des caractères proches, comme un I (i majuscule), un l (L minuscule) et un | (barre verticale).

Même chose pour les pièces jointes : un « fichier jpg » peut cacher bien plus qu’une image (ou toute autre chose), idem pour un document de travail… et on ne parle même pas des archives et des fichiers exécutables.

Que ce soit sur les réseaux sociaux, les messageries et n’importe quel canal de communication, soyez prudents et réfléchissez avant d’agir, cela permet généralement d’éviter les problèmes ou a minima de limiter fortement les dégâts.

Piratage Shadow et tentatives de phishing : les « red flags » du faux email

-

Fuite en septembre, phishing en juin

-

Red Flag #1 : Shadow et crypto (même si ça rime)

-

Red Flag #2 l’URL

-

Red Flag #3 : l’expéditeur

-

Des indicateurs, mais pas une science exacte

Commentaires (16)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 11/06/2024 à 09h32

La cible de cet e-mail sont ceux qui ne s'intéressent pas -encore- aux cryptos. Le lien en bas parle de "airdrop", terme trop technique pour la cible.

Le 11/06/2024 à 09h44

Le 11/06/2024 à 14h30

Le 11/06/2024 à 21h26

Expéditeur [email protected] avec un lien vers https://ldlc-web3.com/

Modifié le 12/06/2024 à 07h42

Le 17/06/2024 à 09h34

J'ai aussi mes alias pour sfr et ovh qui recoivent du spam, vais devoir les modifier pour le filtrage

Modifié le 11/06/2024 à 10h12

Comme ça ne m'intéressait pas du tout, je n'ai pas vraiment lu le contenu du mail et je n'ai pas cliqué sur le bouton.

En lisant l'article, je me dis que c'est bien la première fois où j'aurais peut être pu cliqué sur le bouton sans vérifier le lien si j'avais été intéressé (sans pour autant rentrer mes informations perso ensuite).

Merci pour l'article, c'est une bonne prévention !

Le 11/06/2024 à 10h24

Une boite où je suis passé, cotée en bourse, nommons là AAAA, dont le site web est AAAA.fr (et ils possèdent aussi AAAA.com) décide de familiariser les employés avec la sécurité informatique et les risques de phishing.

Tous les employés reçoivent donc un email de la part de [email protected] dont l'alias est "Sécurité AAAA".

L'objet du message : "Important : à lire absolulemtn"

Le corps de message, contenait des fautes de français, prenait un ancien logo de AAAA (plus d'un an après qu'il ait changé) et contenait un message invitant les employés à cliquer sur le lien, télécharger un pdf et le consulter (avec les indications pour ignorer les alertes de fichiers externes).

Le lien, passait par un minifier inconnu au bataillon

Le lien final pointait vers formation-AAAA.machin.tw en http pas s.

Alors forcément, une grosse majorité a fièrement "signalé cet email" à la DSI avec le bouton dédié, devinant qu'il s'agissait d'une campagne de test comme il y en a de temps en temps.

Et la réponse fut sidérante : c'était une initiative du RSSI qui avait sous traité à un prestataire externe l'envoi de mails à toute la boite pour organiser une formation sécurité. Le PDF était à priori legit et la communication venait bien de lui.

Il a refait un mail qui est parti depuis l'adresse générique RSSI avec le PDF en PJ, le bon logo et un texte en français correct. Fin de l'histoire.

Oui, fin de l'histoire, le fait qu'un RSSI soit responsable de ce qui s'apparente à une campagne de phishing en fournissant la liste des emails de la boite à un sous traitant utilisant des services obscurs, ça, ça n'a eu aucune répercussion pour le RSSI.

A en croire linkedin, il est toujours en poste plusieurs années plus tard.

Le 11/06/2024 à 11h37

Si un employé clic sur un lien contenu dans ces e-mails, des actions sont menées.

A partir de 3 clics (au total sur 12 mois glissant), une convocation avec la DRH. Au 5ème clic, renvoie de la personne.

Le 11/06/2024 à 11h53

Le 11/06/2024 à 11h44

On ne saura pas si Vincent a récupéré son token du coup.

Le 11/06/2024 à 11h55

Le 11/06/2024 à 12h42

Quand j'ai reçu l'email en question, je me suis douté que c'était du phishing (qui serait assez stupide pour lancer ce genre d'offre en 2024 ?) ; mais pendant le weekend j'ai quand même cherché à voir si Shadow avait fait une communication sur le sujet pour prévenir ses utilisateurs.

Absoluement rien sur leur site.

Dans l'article j'apprends qu'ils ont posté un message sur Twitter. N'ayant pas de compte, quand je vais sur leur profil je n'ai pas accès aux derniers messages mais à une liste de messages qui ont des dates très différentes, sans ordre particulier.

La communication sur le phishing n'est pas visible.

Par contre hier soir ils ont envoyé un vrai email marketing et aucun message sur le phishing.

Bref à titre personnel c'est surtout ce que je reproche à Shadow ici : leur très mauvaise communication.

Le 12/06/2024 à 13h15

Et je me suis dit la même chose : pitoyable de communiquer via des RS / messageries privées.

Du coup avec le pishing la première fois, le fait que sur leur site il y a un tarif affiche littéralement « {$price}€/mois » et puis ça, je me suis dit que je devais me méfier un peu de Shadow. En fait j’aurai dû tilter dès le début : c’est dans leur nom.

Le 11/06/2024 à 20h12

Le mail était très très propre.

L'expéditeur était une adresse email dans le nom, avec une adresse bidon derrière : [email protected]

Mail officiel : [email protected]

Red flags

1 - En France, les emails partent en français

2 - Le pied de mail était trop petit

3 - DocuSign n'utilise pas de tracker de lien via son prestataire de routage. Toutes les URL sont en docusign.net

4 - Tous les collègues en contact avec ce client ont reçu le mail, trop générique et sans contexte à ce moment là avec le client

5 - Il devrait y avoir le nom de la personne et non son email dans le nom affiché

Certains collègues ont eu un doute et m'ont demandé. C'est bien, ça avance.

Le 13/06/2024 à 13h57

Assez dommage de n'avoir reçu aucun e-mail de Shadow a ce sujet...

@vince120, La Société Riot Security fait justement ce genre de pratique, il y a aussi d'autre boite qui font des tests d'intrusion réel (en se déguisant en livreur, copieur de carte, wifi middleman).

Les nouvelles réglementations européennes demandent (et demanderont) ce genre de sensibilisation dans les entreprises.