Cybersécurité : 45 % du « Club des Experts » du CESIN ont été piratés en 2022, contre 65 % en 2019

Leet speak

Le 01 février 2023 à 14h45

12 min

Société numérique

Société

Le Club des Experts de la Sécurité de l'Information et du Numérique (CESIN) n'est pas forcément représentatif de l'ensemble des professionnels de la cybersécurité, mais son baromètre annuel montre comment ces « experts » cherchent à se prémunir des cyberattaques et indique une montée en puissance.

La 8ème édition du baromètre annuel du Club des Experts de la Sécurité de l'Information et du Numérique (CESIN), effectuée par OpinionWay auprès d'un échantillon de 328 répondants membres du CESIN (sur « plus de 900 membres issus de tous secteurs d’activité, industries, Ministères et entreprises, dont CAC40 et SBF120 ») « révèle que les cyberattaques sont en baisse » et que celles qui ont réussi « concernent désormais moins d'une entreprise sondée sur deux » :

« La menace est toujours très présente, néanmoins l’anticipation semble porter ses fruits à mesure des politiques de sensibilisation, de l’investissement dans les outils de protection, de la capacité de détection et de gestion des incidents, ou de l’entraînement aux situations de crises. »

45 % des répondants ont en effet constaté « au moins une cyberattaque » réussie (à savoir « un acte malveillant envers un dispositif informatique [...] entraînant des pertes financières significatives et/ou une atteinte à l’image de l’entreprise ») en 2022, contre 54 % en 2021 (- 9 points), 57 % en 2020 et 65 % (- 20 points) en 2019. Et 32 % déclarent avoir subi entre 1 et 3 cyberattaques, contre 43 % l'an passé.

Sur Twitter, Valéry Rieß-Marchive, rédacteur en chef de LeMagIT et spécialiste de ces questions, temporise : « beaucoup (notamment en marketing) vont extrapoler et le brandir comme représentatif de la cybersécurité de toutes les entreprises », alors que « ce n'est pas le cas ».

Pour mémoire, on parle là d'un club d'experts. Pour autant, 45 % de ceux qui se sont pris une #cyberattaque en 2022 concèdent l'exploitation d'une faille. Vous imaginez maintenant pour les organisations non-expertes ? pic.twitter.com/IcPdHY8o8G

— Valéry Rieß-Marchive (@ValeryMarchive) January 30, 2023

Valéry Rieß-Marchive rappelle en effet que le CESIN est « un club d'experts », qui sont donc a priori mieux dotés, tant en termes d'équipes dûment formées que d'un point de vue financier, que la majorité des organismes publics et privés susceptibles d'être attaqués.

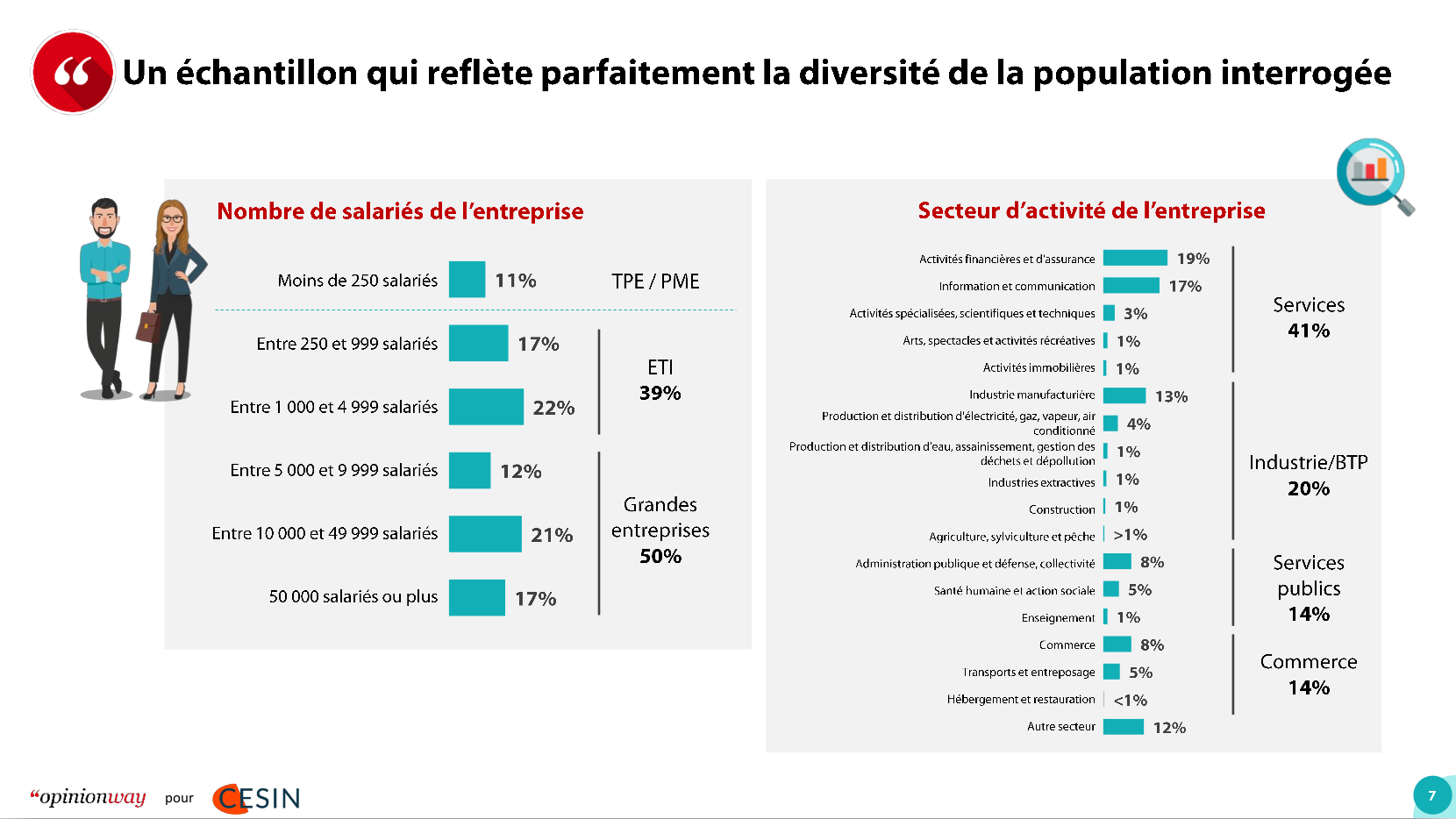

Véronique Loquet, qui avait envoyé le baromètre à la presse spécialisée, confirme à ce titre que « les répondants sont tous RSSI, ou directeurs cybersécurité, donc cela suppose une maturité et des moyens », tout en relevant que « depuis 2015, l'échantillon des membres est plus large : 39% d'ETI et 50% de grandes entreprises ».

Dans son introduction, le baromètre précise à ce titre que le CESIN « offre un lieu d'échanges aux experts de la sécurité et du numérique au sein de grandes entreprises », que 50 % des répondants travaillent dans des grandes entreprises (12 % entre 5 000 et 9 999 salariés, 21 % jusqu'à 49 999 salariés, 17 % au-delà), 39 % dans des entreprises de tailles intermédiaires (17 % de 250 à 999 salariés, 22 % jusqu'à 4 999 salariés), et 11 % dans des TPE ou PME de moins de 250 salariés.

De plus, 19 % travaillent dans la finance ou l'assurance, 17 % dans les technologies de l'information et la communication, et 13 % dans l'industrie manufacturière, a priori mieux dotées que d'autres secteurs d'activité.

45 % des répondants ont subi au moins une cyberattaque en 2022

À défaut d'être réellement représentatif, le baromètre, qui accumule de (très) nombreuses pistes et « solutions » de sécurisation, montre cela dit une meilleure résilience du côté de ces « experts » français de la cybersécurité. Il peut d'ailleurs être utile, voire opportun, de lire à l'aune du « panorama sous tension » récemment dressé par l'ANSSI.

Les attaques par rançongiciel ont, par exemple, « touché moins d’1 entreprise sur 5 » (14 % donc 1 sur 7, contre 18 % l'an passé), dont 5 % « avec un vol de données et chantage à la divulgation ». On pourrait se féliciter que 86 % ne déclarent « aucune attaque de type ransomware », mais « 24 % des entreprises ayant déclaré au moins une attaque en 2022 estiment toujours que le phénomène est en augmentation » (contre 27 % l'an passé), 12 % estimant qu'elles ont diminué (8 % en 2021), et 64 % qu'elles étaient stables.

Le (spear) phishing reste par ailleurs le vecteur d’attaque le plus fréquent, pour 74 % des répondants, suivi par l'exploitation de failles (45 %), l'arnaque au président (qui touche encore 41 % des répondants), l'acquisition de noms de domaine illégitimes (28 %), l'attaque par rebond via un prestataire (24 %), l'attaque par déni de service (23 %), l'exfiltration volontaire de données par une personne ayant un accès légitime (19 %) et d'autres formes d'ingénierie sociale (14 %).

Les 45 % de répondants ayant subi au moins une cyberattaque en 2022 déclarent par ailleurs en avoir subi 3,2 « en moyenne », entrainant des vols de données (personnelles, stratégiques ou techniques) pour 35 % d'entre eux, usurpations d'identité (33 %), chiffrement des données par un rançongiciel (22 %), transactions frauduleuses (14 %), détournements de domaines (13 %), données exfiltrées par le rançongiciel (12 %).

Seuls 7 % déclarent avoir été victimes d'extorsion ou de cyberespionnage économique ou industriel, 6 % d'une infection par un botnet, 4 % d'une défiguration de site web, 3 % d'une usurpation de comptes sur des réseaux sociaux ou de contrefaçon, et 1 % de cryptojacking (contre 7 % en 2021).

Les négligences ou erreurs émanant d'un administrateur ou salarié représentent la principale cause de ces incidents de sécurité (38 % des répondants), suivie par les « vulnérabilités résiduelles permanentes » (37 %), le Shadow IT (l'utilisation d'applications non approuvées) et les cyberattaques opportunistes (35 %) ou ciblées (22 %), l'exposition de données sur un système mal configuré par un prestataire (21 %), et les dommages collatéraux d'une cyberattaque via un fournisseur ou partenaire (20 %).

Outre les négligences, erreurs et Shadow IT susmentionnés, on voit que les erreurs humaines constituent les principales causes de ces incidents. Le baromètre rapporte aussi 16 % de connexions de postes non approuvées sur le réseau de l'entreprise, 13 % de malveillances ou fraudes internes, 12 % d'extractions non approuvées de données par des personnes disposant d'accès légitimes, 5 % d'abus volontaires d'administrateurs possédant des comptes à privilèges élevés, et 2 % de malveillances de la part de prestataires.

Seuls 2/3 des utilisateurs respectent les recommandations

Si 40 % des répondants ayant subi au moins une cyberattaque n'ont constaté aucun impact sur leur business, 60 % ont vu leurs activités affectées, qu'il s'agisse de perturbations en termes de production (24 %), compromissions d'informations (14 %), impact médiatique, voire atteinte à l'image (14 %), arrêt de la production pendant une période significative (10 %), perte directe liée à des transactions frauduleuses (9 %), perte de chiffre d'affaires (7 %), 1 % déplorant par ailleurs le fait d'avoir été sanctionné par une autorité.

50 % estiment que le niveau de menaces en matière de cyberespionnage est très (13 %) ou assez (37 %) élevé, contre 55 % en 2021. « 6 entreprises sur 10 se disent préoccupées par les sujets de souveraineté et de cloud de confiance », et « 8 entreprises sur 10 mènent des campagnes de sensibilisation auprès des collaborateurs » :

« La culture de la cybersécurité n’est pourtant toujours pas suffisamment ancrée dans les organisations, seuls 2/3 des utilisateurs respectent les recommandations. D’autant que la négligence et les erreurs de manipulation constituent la principale cause d’incidents (38%) ».

Les répondants estiment en effet que 85 % de leurs utilisateurs sont sensibilisés (dont 26 % « tout à fait ») aux cyber-risques (contre 82 % en 2021), 66 % respectent les recommandations (contre 70 % en 2021), et 17 % prennent des précautions allant au-delà des recommandations qui leur sont données (contre 18 % en 2021).

Si 70 % déclarent que les administrateurs, architectes et développeurs appliquent les bonnes pratiques de sécurité en matière d'exploitation et de développement, ils ne sont que 47 % à estimer qu'ils sont « suffisamment formés et ont acquis l'expertise nécessaire, notamment sur les nouvelles technologies ».

Les usages les plus risqués sont le recours massif à des services cloud non approuvés (Shadow IT, 77 %), la gestion des partages de données par les utilisateurs eux-mêmes dans le cloud collaboratif (74 %), l'utilisation de terminaux personnels (BYOD, 63 %), celle de terminaux fournis par l'entreprise à des fins personnelles (38 %), le télétravail et l'accès au réseau en mobilité (29 %).

Interrogés sur les facteurs de risque associés au Cloud, 51 % mentionnent la non-maîtrise de la chaine de sous-traitance de l'hébergeur, 49 % la difficulté à contrôler les accès par des administrateurs de l'hébergeur, 43 % le manque d'expertise de la part des architectes et administrateurs, et 42 % les problèmes de souveraineté posés par des données opérées par des prestataires étrangers.

57 % déclarent que les questions de souveraineté et de cloud de confiance sont un sujet de préoccupation pour leur entreprise, 43 % ne pas se sentir concernés. 13 % estiment que le Cloud (en mode IaaS, PaaS ou SaaS) représente entre 80 et 100 % de leur SI, 17 entre 50 et 80 %, 25 entre 30 et 50 %, 39 moins de 30 %, 2 0 %, et 4 % ne savent pas.

« Près de 15 solutions ou services en moyenne »

88% des répondants jugent les solutions du marché « plutôt » (80 %) ou « tout à fait » (8 %) adaptées, contre 83 % en 2019 : « l’authentification multi-facteurs concerne 81% des entreprises et est réputée performante », sachant que « 33% des attaques ont conduit à des usurpations d’identités », que « 82% prévoient d’acquérir de nouvelles solutions »

Pour se prémunir des risques de cyberattaques, 82 % déclarent avoir renforcé leurs campagnes de sensibilisation de leurs utilisateurs (ce qui indique, in fine, que 18 % ne l'auraient pas fait !), 71 % leur Endpoint Detection and Response (EDR), 68 % leurs scans de vulnérabilité et systèmes de management des patchs, 55 % l'analyse et le filtrage des emails, 52 % la sécurisation des backups (+ 14 points par rapport à 2021 !), et 46 % leurs exercices de gestion de crise.

Le baromètre relève que les entreprises ayant répondu disposent de « près de 15 solutions ou services mis en place en moyenne » : EDR (81 %,+ 13 points par rapport à 2021), scanner de vulnérabilité (80 %), VPN/zero trust network access (ZTNA 77 %,- 13 points), ou proxy de filtrage d'URL (72 %,- 9 points).

Seuls 72 % déclarent utiliser un système de gestion de logs (SIEM), 69 % un Endpoint Protection Platform (EPP) de type antivirus, 63 % d'un WAF (web application firewall), 54 % d'un système de protection anti-DDoS.

23 % proposent des bugs bounties, 20 % disposent d'un système de protection contre les fuites de données (DLP), 16 % d'un système d'anonymisation de données, 15 % d'une solution de pentests automatisés, et 12 % de honeypots.

A contrario, 6 % n'utilisent pas l'authentification multi-facteurs, 7 % déclarent ne pas recourir à un système de gestion des vulnérabilités non plus qu'à des pentests, 12 % ne pas avoir d'EDR, 15 % ne pas recourir à un EPP de type antivirus, 17 % ne pas avoir de SIEM pour leurs logs, 21 % n'ont pas déployé de WAF, 27 % ne pas reposer sur un CERT, 29 % ne pas recourir à une solution de chiffrement des données, 33 % ne pas avoir de système de protection anti-DDoS, et 37 % ne pas avoir de service de threat intelligence.

51 % ont mis en place un programme d'entraînement à la cyber-crise (contre 44 % en 2021), 40 % répondent que c'est en projet, et 9 % que ce n'est pas d'actualité. 40 % déclarent que moins de 5 % des budgets IT/numériques sont consacrés à la sécurité, 38 % entre 5 et 10 % (contre 26 % en 2020, et 36 % en 2021), 7 % plus de 10 % (contre 8 % en 2021), et 15 % ne savent pas.

42 % ne recourent à aucune offre innovante issue de start-ups, par manque de temps (13 %), de confiance ou de recul (11 %), de maturité (10 %), à cause du code des marchés publics, qui serait trop contraignant (7 %), par manque de budget (6 %), ou parce que les solutions actuelles sont suffisantes et éprouvées (6 %). A contrario, 53 % des répondants y ont recours occasionnellement, et 5 % souvent (soit 58 %, contre 62 % en 2021).

12 % sont déjà « très engagé » dans le Zero Trust, 31 % ont commencé à mettre en œuvre les premières briques du modèle, 32 % étudient la façon dont ce nouveau modèle va se traduire, et 25 % n'ont pas du tout intégré cette approche.

77 % pensent pouvoir éviter une cyberattaque de grande ampleur

67 % des répondants ont par ailleurs souscrit une cyberassurance, dont 51 % comptent la renouveler, 14 % hésitent, et 2 % ne l'ont pas fait. 13 % expliquent que c'est en projet, et 20 % qu'ils ne le feront pas.

76 % ne l’ont pas utilisée, mais « les premiers bilans révélaient un moindre taux de satisfaction pour ceux qui avaient eu recours à l’assurance » : 10 % expliquent en effet que cela s'est bien passé, mais 14 % que ça a été compliqué.

Sur les 147 personnes représentant les 45 % d'entreprises ayant subi au moins une cyberattaque en 2022, 46 % n'ont pas porté plainte, 27 % l'ont fait pour toutes les attaques, et 27 % pour certaines attaques seulement.

Sur ces 54 % d'entreprises ayant porté plainte, 12 % déclarent qu'elles ont permis l'identification, voire l'interpellation des attaquants visés par certaines de ces plaintes, et 4 % de toutes leurs plaintes. Mais les plaintes des 84 % restant n'ont débouché sur aucune identification (à ce stade, tout du moins).

43 % se disent très (9 %) ou assez (34 %) inquiets quant à la capacité de leur entreprise à faire face aux cyber-risques (contre 48 % en 2021), 57 % se déclarant assez (53 %) voire très (4 %) confiants (contre 52 % en 2021).

Ils ne sont pas contre que 25 % à se dire très (4 %) ou assez (21 %) inquiets quant à la prise en compte des enjeux liés à la cybersécurité au sein du comité exécutif (COMEX) de leur entreprise, contre 75 % à être assez (48 %) voire très (27 %) confiants (contre 79 % en 2021).

63 % ont prévu d'augmenter les budgets alloués à la protection des cyber-risques, 54 % d'augmenter les effectifs afférents, et 82 % d'acquérir de nouvelles solutions techniques de cybersécurité (contre respectivement 70, 56 et 84 % en 2021).

Interrogés sur les trois enjeux en matière de cybersécurité des entreprises, 31 % mentionnent en premier lieu le fait de placer la gouvernance de ces questions au bon niveau dans l'entreprise (mais 52 % le placent au total en première, seconde ou troisième position), 11 % évoquent le fait de trouver le bon modèle opérationnel (36 % au total), et 8 % le fait d'adapter les solutions et processus à la transformation numérique de l'entreprise (36 % au total).

Seuls 9 % évoquent en premier le fait d'allouer davantage de budget et de ressources (33 % au total), 8 % d'améliorer l'éducation et la formation (33 % au total), 7 % les objets connectés (22 % au total), 5 % la sensibilisation (20 % au total), et 4 % les règlementations françaises et internationales (13 % au total).

77 % des répondants estiment avoir les moyens de se prémunir d’une cyberattaque de grande ampleur, 70 % de pouvoir la détecter, 58 % de pouvoir y répondre, et 53 % seulement être en capacité de se reconstruire après l'attaque, souligne le baromètre : « La résilience des SI face à des cyberattaques reste un maillon important à améliorer dans la stratégie de défense. »

Cybersécurité : 45 % du « Club des Experts » du CESIN ont été piratés en 2022, contre 65 % en 2019

-

45 % des répondants ont subi au moins une cyberattaque en 2022

-

Seuls 2/3 des utilisateurs respectent les recommandations

-

« Près de 15 solutions ou services en moyenne »

-

77 % pensent pouvoir éviter une cyberattaque de grande ampleur

Commentaires (6)

Le 01/02/2023 à 16h13

Vous imaginez maintenant pour les organisations non-expertes ?

non…je préfère NE PAS ‘imaginer’ !

Le 01/02/2023 à 17h25

Les chiffres sont catastrophiques pour des entreprises avec des experts en sécurité.

Encore trop d’entreprises sans SIEM/MFA/EDR, pas de Zero Trust “parce que c’est marketing” … Par contre, on va blinder les réseaux de plusieurs couches de sécurité alors que maintenant tout le monde bosse en dehors des réseaux corpnet… On reste toujours sur de la sécurité à la papa, parce que c’est quand même rassurant de se dire qu’on a mis des sondes dans tous les cables qui passent dans les murs des bureaux, alors que tout le reste fait peur parce que “c’est compliqué”.

La cerise sur le gateau c’est les “25 % à se dire très (4 %) ou assez (21 %) inquiets quant à la prise en compte des enjeux liés à la cybersécurité au sein du comité exécutif (COMEX)” versus “43 % se disent très (9 %) ou assez (34 %) inquiets quant à la capacité de leur entreprise à faire face aux cyber-risques”. On a donc presque d’un COMEX sur deux qui est au courant des risques mais préfère provisionner de l’argent pour faire face à une crise et avoir une assurance que de l’éviter. Une bien belle fuite en avant que, malgré la menace d’amendes RGPD énormes en cas de fuite de données, on n’a pas encore réussi à corriger.

Mais bon, on est sauvé, les COMEX ont les vraies priorités à gérer :

Pas de sécurité, mais au moins les données restent dans nos murs (troués, ok, mais c’est nos murs, compris ?!). 🙃

Là par contre, c’est un sujet bien plus critique que ce qu’il n’y parait.

Presque une entreprise sur deux ne renouvellera pas son assurance, c’est énorme. Face à des assureurs qui augmentent les primes d’assurances, sont de plus en plus pointilleux sur les conditions de couverture (MFA pour tous, tiering AD/infra obligatoire, etc etc) et avec toutes les exclusions possibles en cas de crise, je comprends ce choix, mais je pense que c’est un risque majeur pour l’économie française en cas d’attaque globale. Je doute que les chambres legislatives aient cette vision, mais je pense que légiférer sur une obligation de couverture et un minimum de garanties devrait être une des priorités sur le sujet numérique/sécurité.

(HS : La news est un peu complexe à lire avec tous ces enchaînements de chiffres les uns après les autres, un formalisme plus graphique différent que de juste reprendre les slides du rapport serait peut-être à étudier pour les prochains exercices de ce style)

Le 01/02/2023 à 18h10

J’en suis conscient, mais le baromètre n’est composé que de dizaines (de dizaines) de pourcentages, que je n’ai pas les compétences pour analyser qualitativement les vices & vertus des EDR/EPP/SIEM/WAF & Cie, l’objectif étant surtout de montrer l’ampleur et la complexité des solutions à leur disposition.

Sachant, comme indiqué par ailleurs, que les RSSI lambda ne disposent pas d’un tel éventail de « solutions » (sans parler des organismes qui n’ont pas de RSSI).

Le 02/02/2023 à 06h23

Surtout pas. On ne s’assure pas contre les rançons / le racket (c’est d’ailleurs bien la position de l’anssi : ne payez pas). Des obligations de PRA, oui. D’assurances, non (ou alors, pour payer les dommages et intérêts aux clients… pas pour payer les rançonneurs).

Le 02/02/2023 à 07h50

Je n’ai pas parlé de rançons.

Se remettre d’une crise de sécu, ça demande un cashflow énorme pour prendre de la presta en urgence, des solutions de sécurité complémentaires, compenser les arrêts de production, les diverses pénalités contractuelles imposées par les clients/fournisseurs, les heures sup’, et des dizaines d’autres postes de dépenses aussi imprévus qu’importants, et tous sous-estimés. Bien trop souvent, ces problématiques sont laissées à l’IT, totalement inconnues des métiers et de la direction générale, qui elle pense qu’avec des sauvegardes on peut repartir en prod en quelques clics/minutes.

Je ne suis pas inquiet pour les grands groupes, mais pour les structures plus petites, qui n’ont pas forcément ce recul ni le cashflow nécéssaire. Imaginons demain une centrale d’achat qui se fait compromettre, et alors que son SI est interconnecté de plusieurs façons à des dizaines d’entreprises, dont une bonne partie de PME-ETI locales/artisanales; c’est ces dernières qui auront le plus de mal de s’en remettre.

Le 02/02/2023 à 13h39

super intéressant, merci beaucoup pour l’article