Des chercheurs de l'université de Radboud aux Pays-Bas expliquent qu'un « expert malveillant » ayant accès aux SSD peut contourner le chiffrement et ainsi accéder aux données sans connaître le mot de passe.

Ils sont parvenus à briser les protections sur des SSD Crucial (Micron) MX100, MX200 et MX300, ainsi que sur les Samsung T3, T5 (USB), 840 EVO et 850 EVO, mais n'excluent pas que d'autres modèles soient touchés.

Pour y arriver, ils ont utilisé des informations disponibles publiquement, du matériel pour une centaine d'euros environ et procédé à de la rétroingénierie sur les firmwares, et plus particulièrement sur la gestion du chiffrement.

« Il est assez difficile de découvrir ces failles en partant de zéro. Cependant, une fois que la nature des problèmes est connue, l'exploitation pourrait être automatisée par des personnes, facilitant les abus », indiquent les chercheurs. Ils ne publieront donc pas de prototype d'exploitation.

Les failles sont réparties en deux familles. D'un côté le CVE-2018-12037 pour l'ensemble des SSD évoqués, mais avec l'« ATA Security » sur High mode pour les 840 et 850 EVO (sur Max mode la sécurité n'est pas compromise). Ensuite le CVE-2018-12038 pour le 840 EVO uniquement. Des explications sont données dans cette publication.

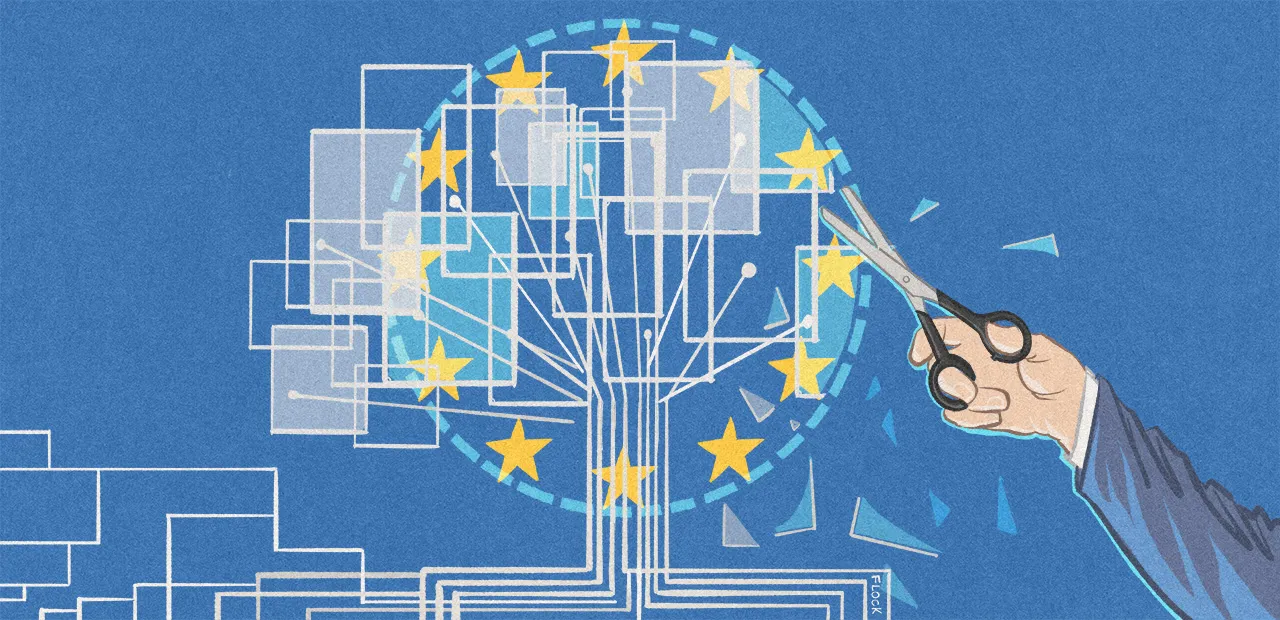

Ils ajoutent qu'il faut être attentif à BitLocker intégré à Windows : « Si un périphérique de stockage indique supporter TCG Opal, BitLocker désactive le chiffrement logiciel pour le déléguer entièrement au périphérique de stockage ».

Les deux fabricants (Samsung et Crucial) ont été informés des failles par le National Cyber Security Centre (NCSC) des Pays-Bas en avril dernier. Pour le moment, seul Samsung a réagi officiellement.

Pour les SSD internes, le fabricant recommande d'utiliser un logiciel de chiffrement (VeraCrypt par exemple). Des mises à jour sont disponibles pour les SSD USB T1 (il faut contacter le service client), T3 et T5, avec les procédures détaillées ici.

Le NCSC ajoute que Crucial lui a fait part de son intention de proposer des mises à jour… sans nouvelle depuis. Plus de six mois après avoir été informé de la faille, aucun correctif n'est disponible ; l'attente est bien longue.

Commentaires (4)

#1

On sait si luks est aussi vulnérable à cette faille ou luks gère le chiffrement de manière complètement logicielle?

#2

luks, c’est entièrement logiciel.

#3

Bizarre que Crucial ne propose rien si Samsung le fait, car faille commune = contrôleur du stockage sans doute commun aux deux marques pour ces modèles. Et comme ce sont les fabricants de contrôleurs qui fournissent les firmwares, que les fabricants de SSD ne font qu’intégrer (avec juste quelques personnalisations/paramétrages liés au use-case), ce que Samsung peut faire Crucial le devrait également.

Proposer de revenir à un chiffrement logiciel côté OS, c’est pas vraiment acceptable car les perfs deviennent totalement lamentables (surtout sur petits fichiers, ou le stockage flash n’est déjà pas bien vaillant).

#4

Non, les SSDs Crucial mentionnés utilisent des contrôleurs Marvell, alors que les Samsung en question ont des contrôleurs Samsung.