Clés d’accès (passkeys) : après la théorie, place à la pratique !

Simplicité quantique

Dans un précédent article, nous avons expliqué le fonctionnement des clés d’accès, ou passkeys. Nous allons maintenant nous pencher sur leur utilisation, avec plusieurs cas pratiques. Nous verrons également les problématiques qui peuvent se poser dans leur gestion et les améliorations que les éditeurs ont encore à leur apporter.

Le 13 novembre à 09h27

14 min

Sécurité

Sécurité

Avant de commencer, faisons un bref rappel de ce que sont les clés d’accès. Elles sont fondées sur le protocole WebAuthentication et ont été créées pour remplacer les mots de passe. Leur fonctionnement est basé sur le chiffrement à clé publique. Quand le système ou une application génère une clé d’accès, il crée en fait deux clés : l’une publique, stockée sur le serveur, l’autre privée, stockée dans une zone sécurisée sur l’appareil de l’utilisateur.

Les clés d’accès sont faites pour simplifier la connexion aux services : elles ne nécessitent plus de retenir une information. Les mots de passe comportent en effet depuis longtemps des faiblesses inhérentes : ils doivent être complexes, uniques et contenir si possible tous les types de caractères, même spéciaux. On peut utiliser des phrases de passe, mais elles doivent également être uniques, toujours dans l’optique de ne pas pouvoir réutiliser l’information sur plusieurs applications et services.

Puisque les clés d’accès ont été créées au sein de l’alliance FIDO, tous les systèmes des grandes entreprises de la tech les prennent en charge, qu’il s’agisse d’Apple, de Google ou de Microsoft. Nous examinerons également la situation sous Linux. En revanche, les clés d’accès ne sont pas disponibles dans tous les services, y compris de grands groupes tels que Meta. Ainsi, ni Instagram ni Facebook n’y ont droit. En revanche, WhatsApp peut les utiliser.

Un premier cas : WhatsApp

Nous allons commencer par un cas simple, car WhatsApp est essentiellement présent sur un smartphone, qui sert de point de repère. Pour nos manipulations, nous utilisons un iPhone, mais un smartphone Android ne présente aucune différence majeure ici.

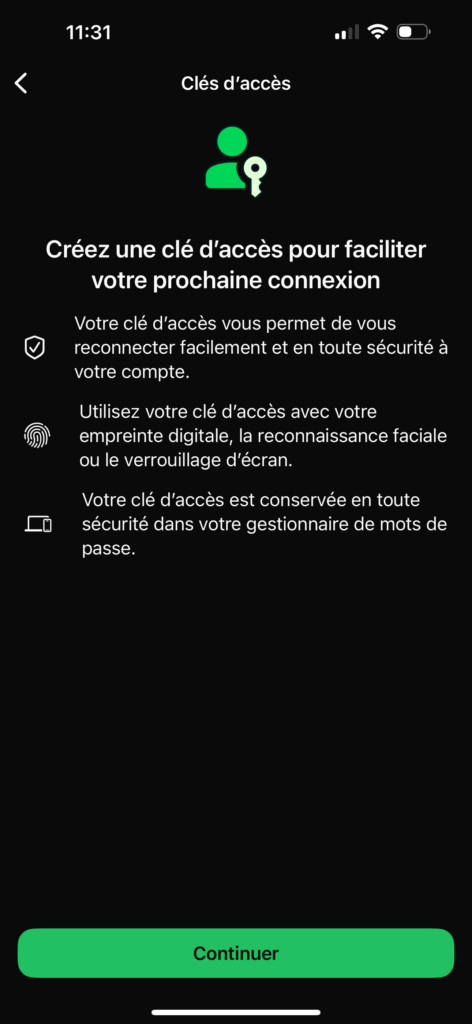

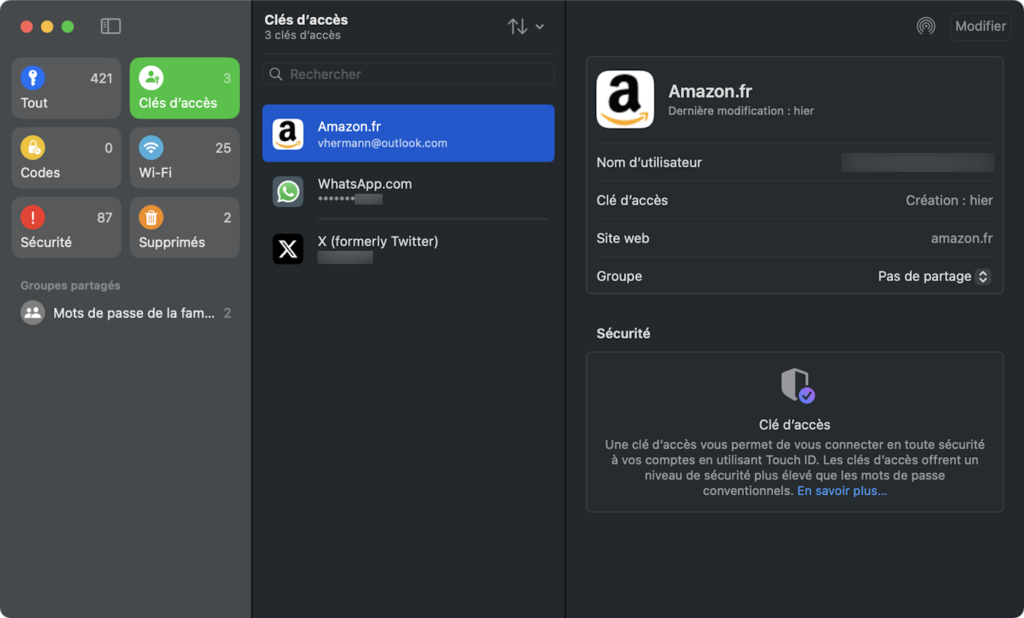

Comme dans l’immense majorité des cas, la procédure pour créer une clé d’accès se trouve dans les paramètres du compte. Rendez-vous donc dans Paramètres > Compte > Clés d’accès. On est alors prévenu que l’accès à la clé sera déverrouillé par biométrie ou par le code du téléphone. La clé, elle, sera stockée dans le gestionnaire intégré sur la plateforme utilisée. Sur iOS, il s’agit du Trousseau. Sur Android, du Gestionnaire de mots de passe.

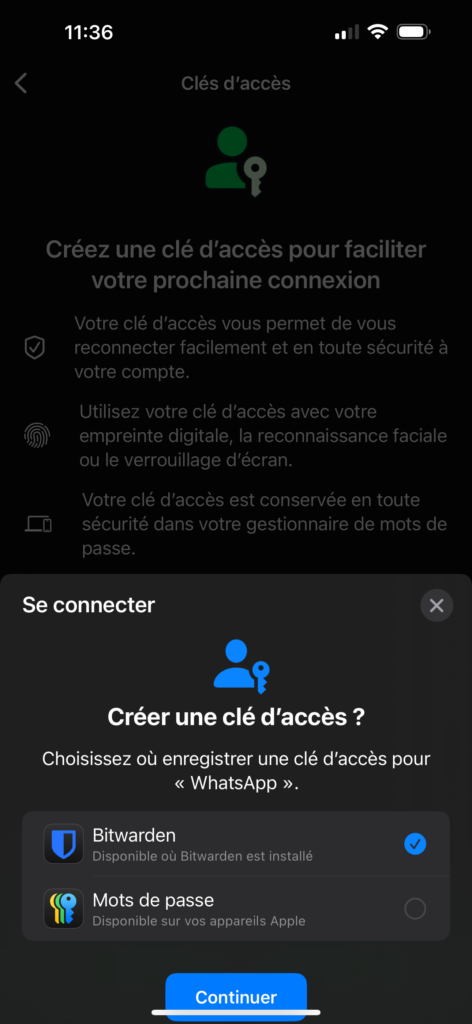

Ce qui se passe ensuite dépend de la configuration de votre appareil. Si vous n’avez toujours utilisé que les services Apple pour gérer les mots de passe, alors l’application Mots de passe (arrivée avec iOS 18) va apparaître pour signaler qu’elle prendra en charge la clé d’accès. Mais si vous utilisez un autre gestionnaire de mots de passe – BitWarden dans notre cas – alors c’est lui qui récupèrera la clé. Dans les paramètres d’iOS, nous avons laissé les deux activés pour vous montrer le panneau proposant le choix.

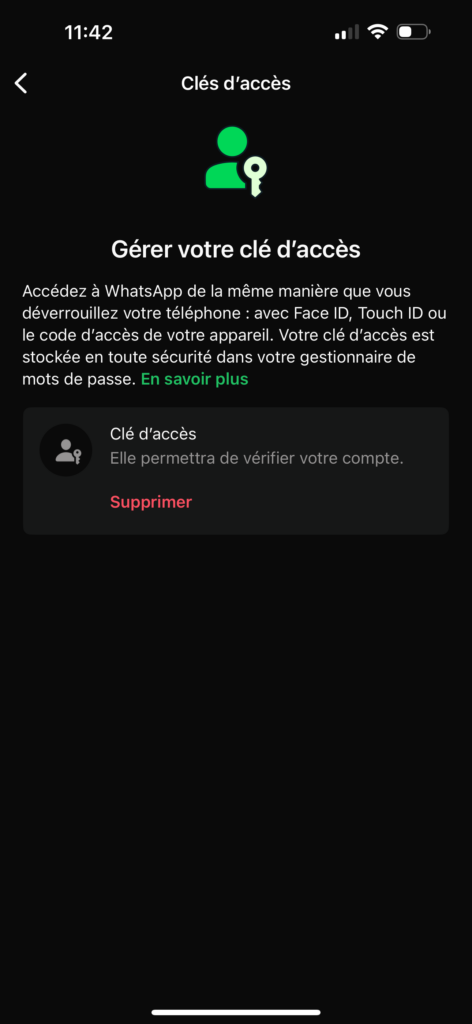

Ici, nous avons choisi le gestionnaire intégré d’Apple pour illustrer le cas d’utilisation le plus courant. La création de la clé réclame une authentification biométrique pour être validée. L’écran suivant indique simplement que la clé a été créée. On voit immédiatement que l’on peut la supprimer, pratique si on s’est trompé de gestionnaire de mots de passe par exemple.

Si vous choisissez un autre gestionnaire de mots de passe, il suffit de suivre la procédure. Dans le cas de BitWarden, il y aura un écran supplémentaire, mais le tout reste très simple. On aboutit ensuite sur le même écran que précédemment.

Quel effet sur WhatsApp ? Aucun dans la vie de tous les jours. La seule différence est que la clé d’accès vous sera demandée en cas de réinstallation, pour confirmer que vous êtes bien le détenteur ou la détentrice du compte. L’ajout de la clé ne change rien lors de la connexion à d’autres appareils, puisqu’il faut déjà utiliser son téléphone pour confirmer la connexion via un code QR.

Passons à LinkedIn

Microsoft étant l’un principaux promoteurs des clés d’accès, la plupart de ses services les prennent en charge. C’est le cas de LinkedIn qui, à la différence de WhatsApp, peut être utilisé aussi bien depuis une application mobile que depuis son site web. Nous allons nous servir de celui-ci dans un premier temps.

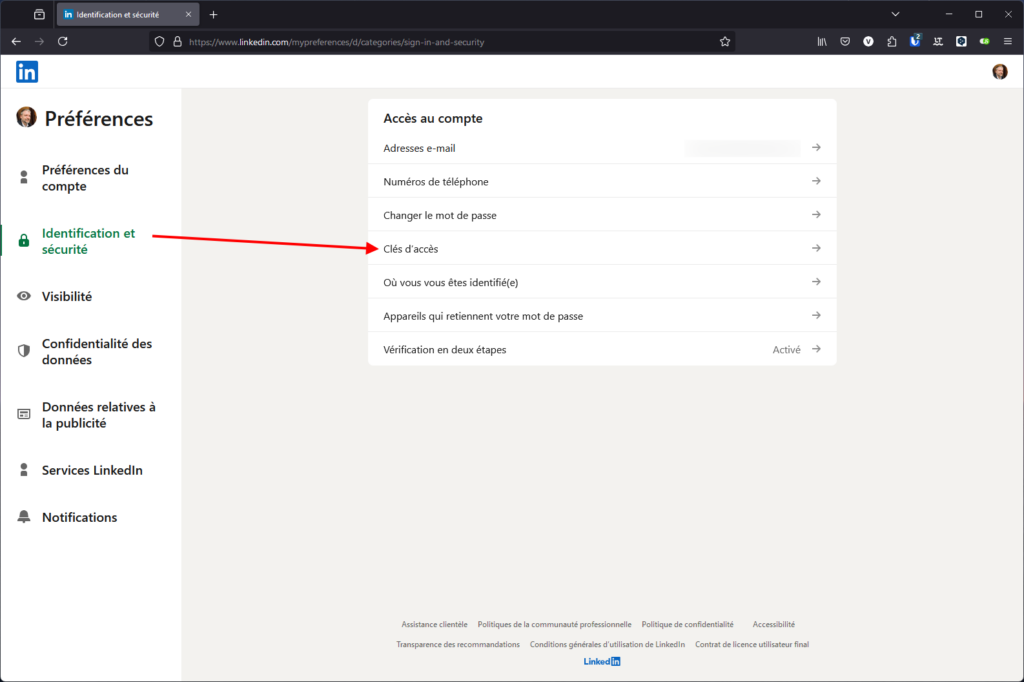

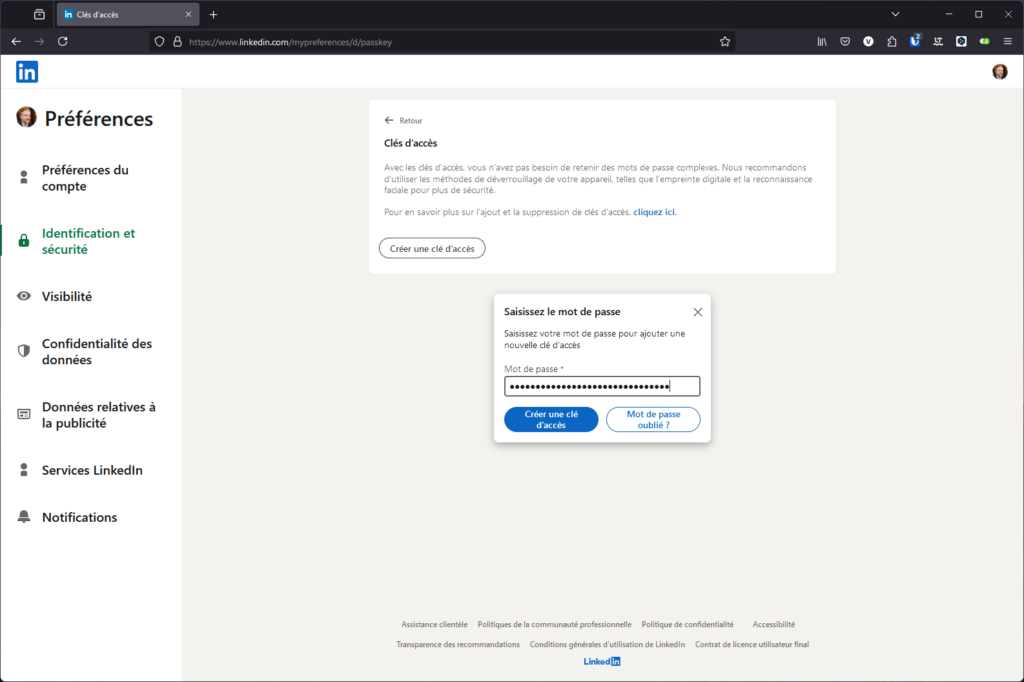

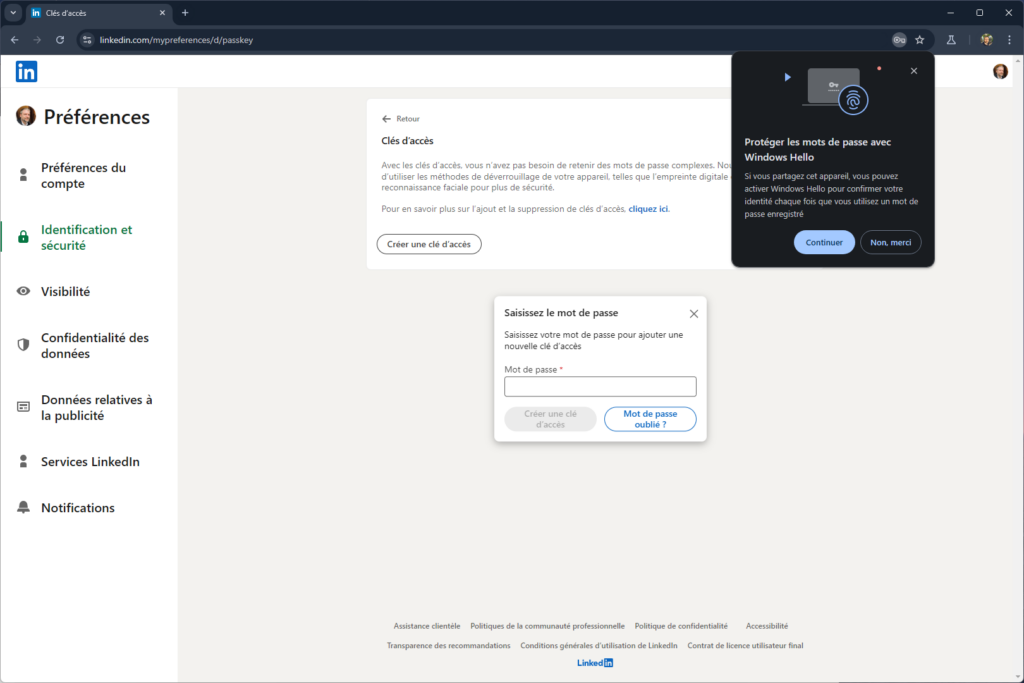

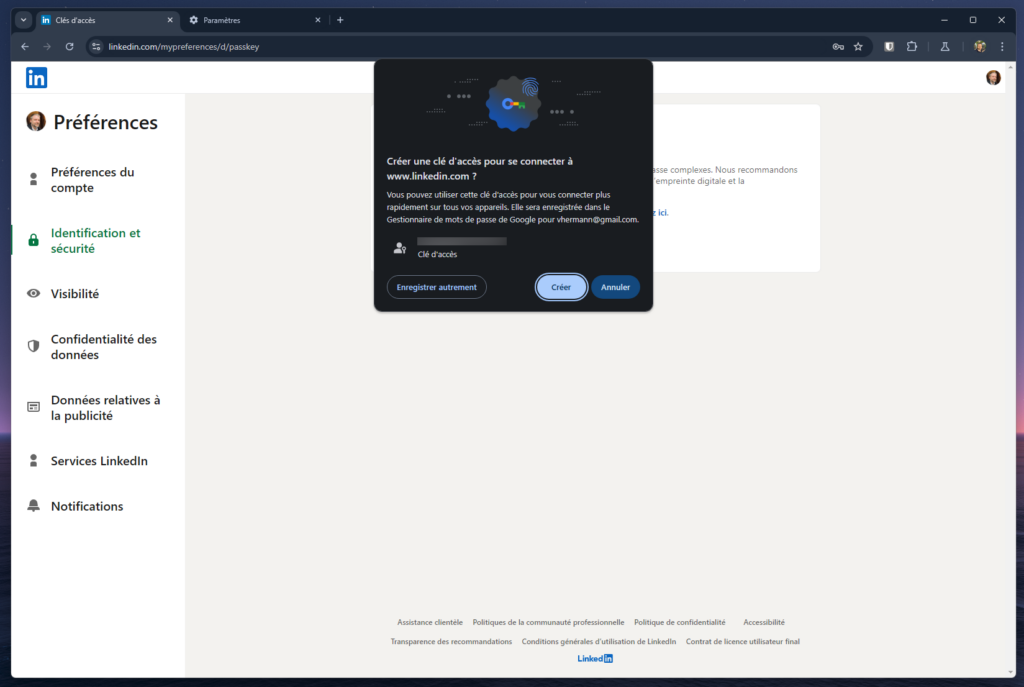

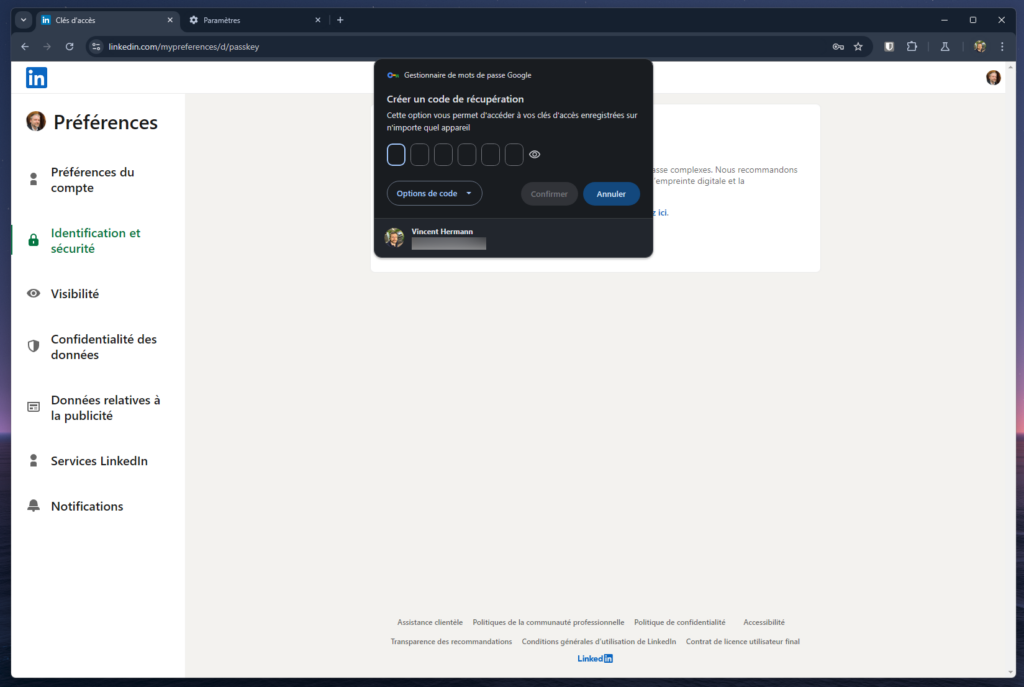

Nous avons choisi un cas courant : Chrome sur Windows. Dans le navigateur, rendez-vous sur LinkedIn, puis dans les paramètres. Dans la colonne de gauche, cliquez sur Identification et sécurité puis, à droite, sur Clés d’accès. Il suffit de cliquer sur Créer pour commencer le processus. Dans notre cas, en suivant les étapes, c’est le mécanisme Hello de Windows qui s’est manifesté automatiquement pour proposer l’enregistrement.

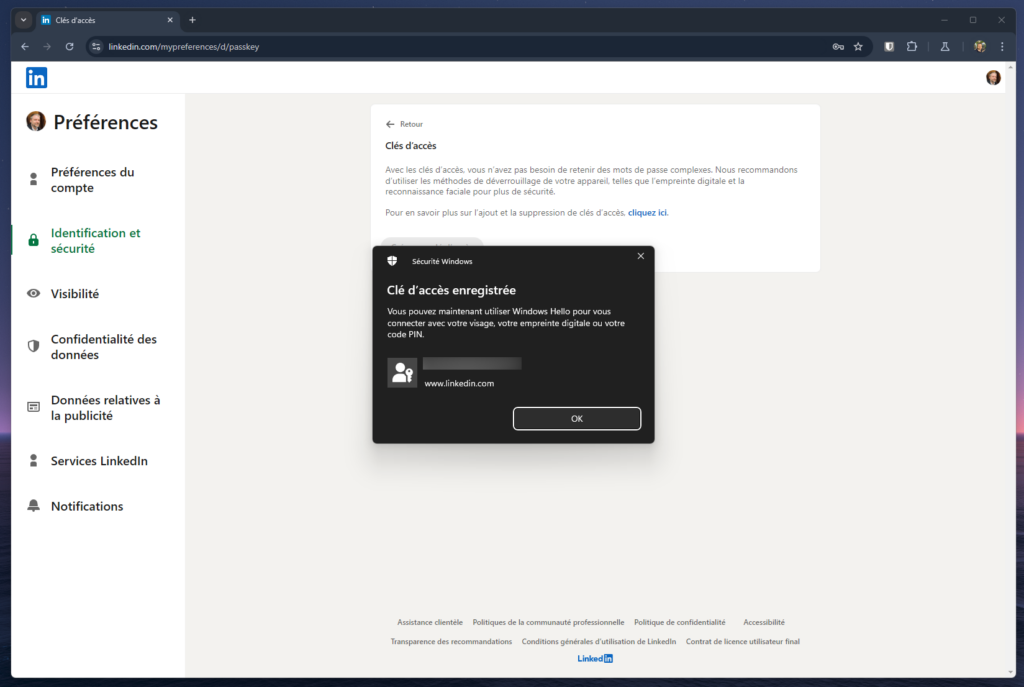

Si vous acceptez, la clé sera alors prise en charge par Windows. Hello est le même service qui gère le code PIN et la biométrie pour l’ouverture de session. Toute utilisation ultérieure de la clé passera par les mêmes protections. En clair, si vous déverrouillez votre session avec votre empreinte digitale, celle-ci sera également demandée pour se connecter à LinkedIn par la suite (en cas de déconnexion dans le navigateur principal ou de première connexion dans un autre navigateur). La gestion des clés d’accès par Windows Hello se fait via les paramètres de Windows, dans Comptes > Clés d’accès.

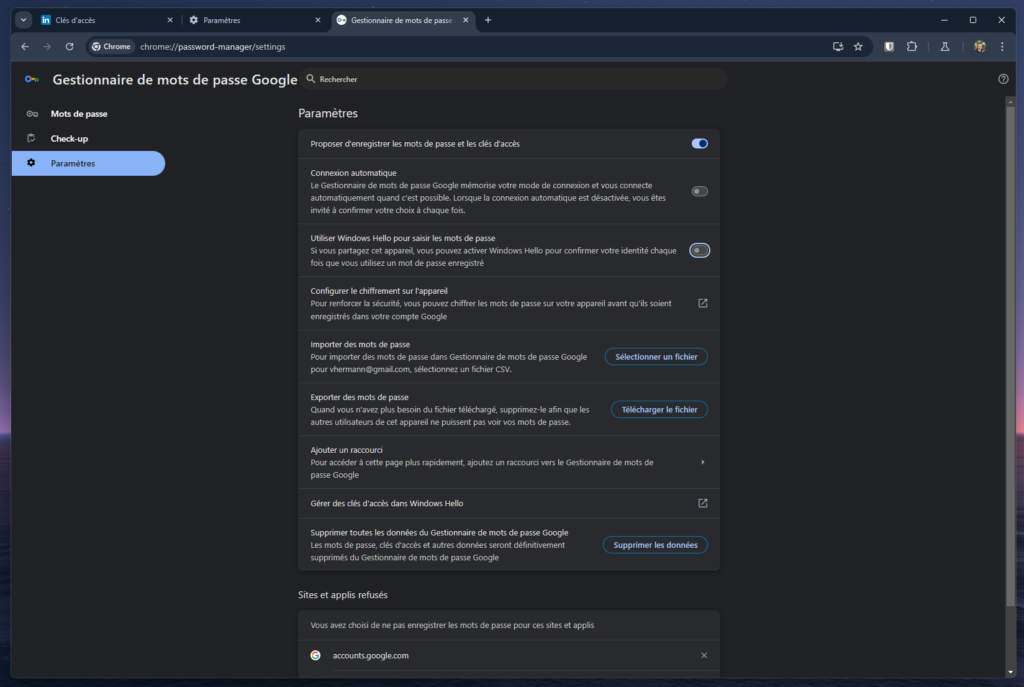

Mais si vous utilisez Chrome, c’est peut-être parce que vous vous servez du compte Google associé. Si Windows Hello ne vous intéresse pas, il suffit de se rendre dans les paramètres du navigateur, puis dans la section « Saisie automatique et mots de passe ». À droite, cliquez sur Gestionnaire de mots de passe, qui s’ouvre alors dans un nouvel onglet. À gauche, cliquez sur Paramètres et vérifiez que la première ligne est activée. Pour ne plus être « embêté(e) » par Windows Hello, désactivez la troisième. Une fois ces changements faits, la même procédure provoque bien l’apparition du gestionnaire de Google, avec des résultats similaires.

Les personnes curieuses auront remarqué que BitWarden est installé. Il est désactivé dans les captures d’écran pour montrer les mécanismes de Microsoft et Google. Si on l’active, c’est bien lui qui prend le relai, mais il faut s’assurer que les autres gestionnaires sont désactivés au sein du navigateur.

Si nous examinons plusieurs routes pour le même résultat, c’est que le choix du gestionnaire est crucial dans l’usage quotidien. Nous y reviendrons.

On change tout et on recommence : Amazon dans Safari

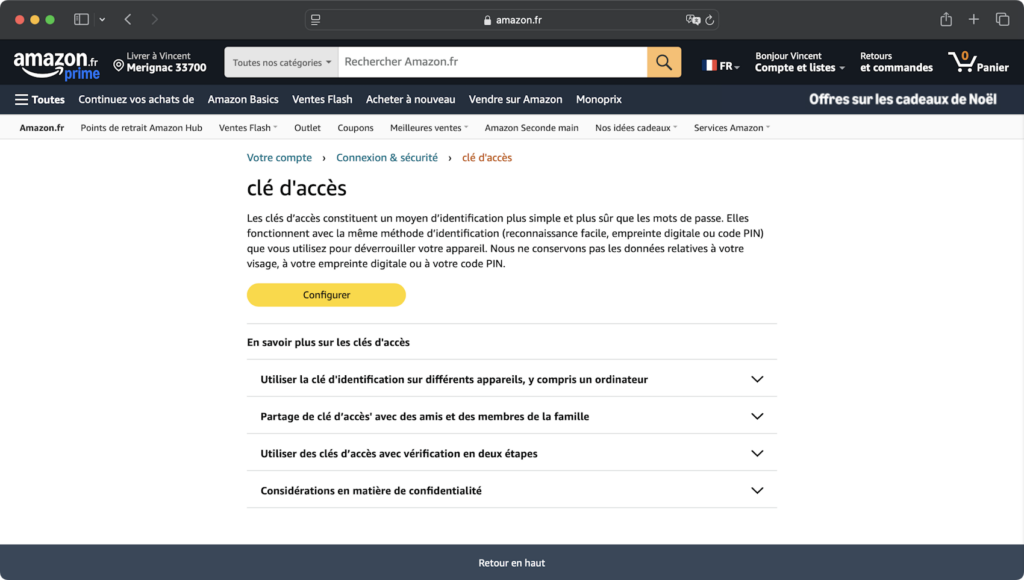

D’accord, le fait de tout changer… ne change finalement pas grand-chose dans l’approche. Comme vous allez vite vous en apercevoir, modifier l’environnement, le service et le navigateur ne modifie pas tellement la ligne de conduite. Dans le cas présent, nous allons configurer une clé d’accès dans Amazon, sur un Mac avec Safari.

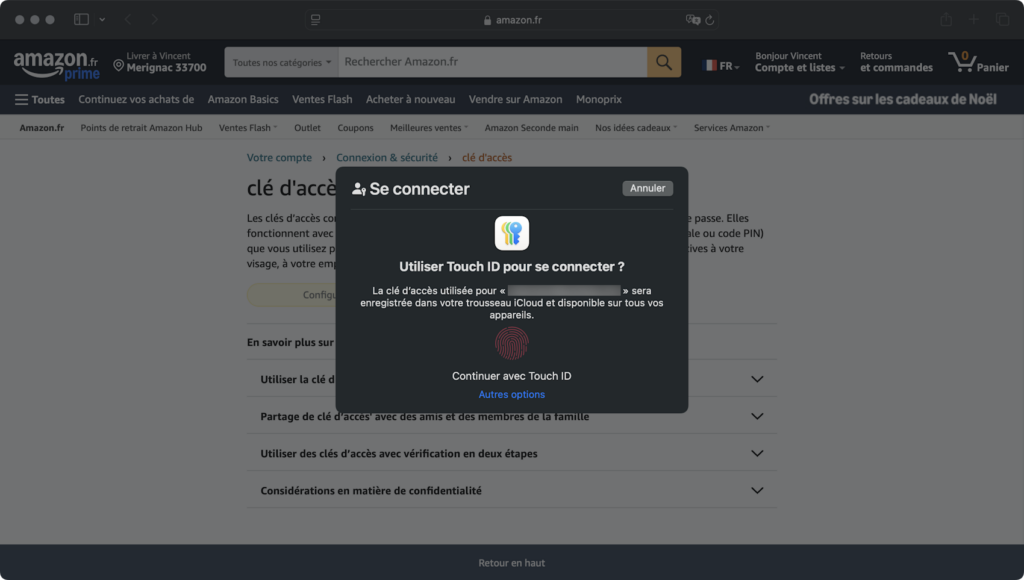

Depuis le navigateur, rendez-vous sur le site marché, puis dans Votre compte > Connexion & sécurité > Clé d’accès. Là, un bref explicatif vous rappelle les avantages de ce mode de connexion. Cliquez sur le bouton jaune Configurer. Si vous utilisez la configuration par défaut d’Apple et que vous avez le dernier macOS, l’application maison Mots de passe doit se manifester. Elle va vous demander d’utiliser la biométrie pour confirmer l’accès.

Une fois cette étape franchie, c’est terminé : la clé est créée, stockée dans Mots de passe et disponible pour les prochaines connexions. Comme pour les autres comptes vus précédemment, l’ajout d’une clé ne modifie pas les configurations existantes. Ce n’est qu’en cas de nouvelle connexion (déconnexion, nouvel appareil, autre navigateur…) que la clé vous sera demandée.

SI vous utilisez l’application Amazon depuis un iPhone ou iPad disposant du dernier iOS, la clé aura été synchronisée et vous attendra donc sagement. Notez que si vos appareils n’ont pas les dernières révisions majeures des systèmes d’Apple, la procédure sera légèrement différente, mais le fond ne changera pas : c’est simplement le Trousseau qui se manifestera.

Et sous Linux alors ?

Vous l’avez sans doute déduit des chapitres précédents : la manière dont vous allez pouvoir utiliser les clés d’accès sous Linux dépend fortement des logiciels utilisés.

Si l’on table sur la configuration par défaut d’une bonne partie des distributions, vous utilisez probablement Firefox comme navigateur. Si vous utilisez le compte Firefox pour synchroniser vos données, vous vous servez peut-être également de son gestionnaire de mots de passe intégré. Malheureusement, il ne prend pas en charge les clés d’accès. En fait, Firefox s’appuie simplement sur l’API du système pour donner le relai au gestionnaire par défaut. Si l’intégration en bénéficie largement sous Windows et macOS, c’est un cul-de-sac sous Linux.

En dehors de certaines rares exceptions comme RHEL, les clés d’accès ne bénéficient d’aucun support centralisé dans les distributions Linux. Leur utilisation sur ces plateformes dépend donc entièrement de solutions tierces comme BitWarden qui, sur Linux, a souvent les faveurs des utilisateurs par son code open source (une situation récemment clarifiée). Précisons d’ailleurs que BitWarden lui-même peut être protégé par une clé d’accès (dans Paramètres > Sécurité), même si cette fonctionnalité est en bêta pour l’instant.

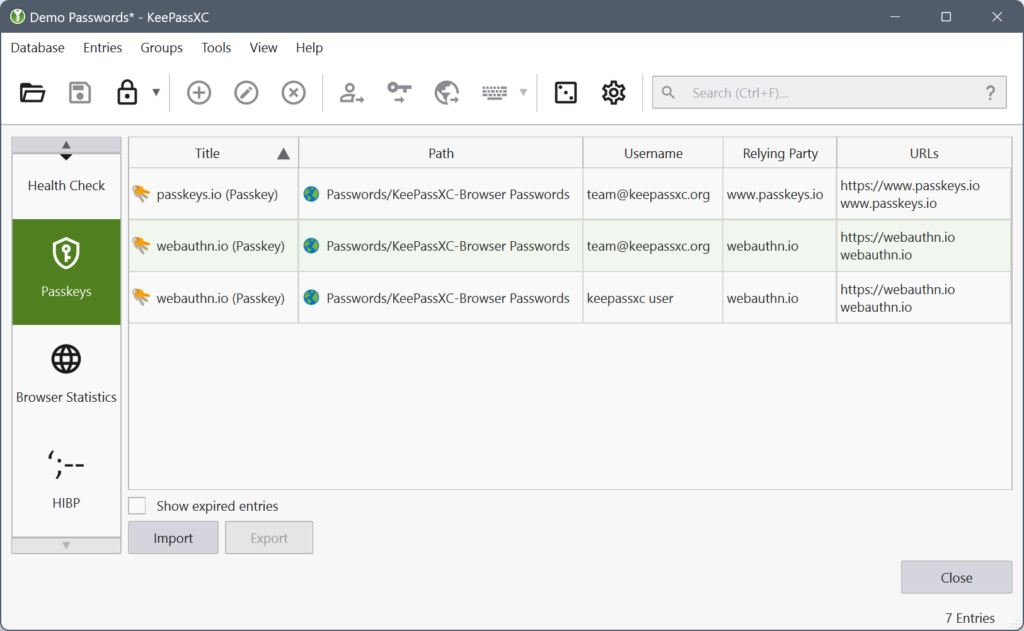

On note quand même que l’application libre KeePassXC est compatible avec les clés d’accès depuis sa version 2.7.7. Cette version avait d’ailleurs ajouté l’importation des données depuis BitWarden et 1Password. L’extension associée pour les navigateurs doit être installée pour que l’intégration puisse se faire. Celle-ci permettra à l’application de servir les clés à la connexion, ou d’en enregistrer une nouvelle.

Là encore se pose la question de la disponibilité. Une fois que vos clés seront dans KeePassXC ou n’importe quelle solution compatible, il faudra vous assurer d'avoir un moyen de synchroniser ces données sur vos autres appareils.

L’importance du gestionnaire

Dans les cas abordés, nous avons vu que tout est fait pour être géré le plus simplement possible. Du moins tant que l’on évolue dans les produits des grandes entreprises. Sur Linux, c’est un peu plus compliqué et tout dépend des logiciels utilisés.

Si nous insistons autant sur le gestionnaire de mots de passe, c’est qu’il joue un rôle absolument crucial dans la manière dont vous abordez les clés d’accès. Car oui, elles sont simples à utiliser… si vous savez un minimum où vous mettez les pieds. Donc peut-être pas si simple.

Le point le plus important est que chaque grand éditeur américain a bâti son intégration des clés d’accès comme si vous n’alliez utiliser que ses produits à l’avenir. C’est particulièrement vrai avec Apple et Google, grâce à leurs appareils, systèmes et services. Si l’on ajoute une clé d’accès depuis un iPhone ou un smartphone Android, ce sont ainsi les gestionnaires maison qui vont la prendre en charge.

Avantage, le téléphone va vous resservir la clé dès que besoin, après validation biométrique ou code PIN. Plus besoin du mot de passe effectivement. Inconvénient, si vous avez besoin d’accéder à un service protégé par une clé d’accès depuis un autre appareil – mettons Windows, cas classique – il faudra s’assurer que les données stockées chez Apple et Google sont bien accessibles partout.

C’est là que tout se joue la « simplicité » des clés d’accès. Si vous avez un appareil Android, la solution la plus simple est d’utiliser Chrome, puisque le gestionnaire de mots de passe propre à Google y est intégré. Toutes les clés enregistrées sur l’appareil mobile s’y trouveront. Si, au contraire, vous utilisez déjà Chrome sur Windows ou Mac et que vous avez un iPhone, on pourra déclarer sur ce dernier Chrome comme gestionnaire de mots de passe par défaut.

C’est notre plus grand conseil, celui qu’aucune entreprise ne met en avant : si vous vous lancez dans les clés d’accès, il vaut mieux savoir à l’avance ce que chaque grand éditeur a choisi pour mettre à disposition les données sur les plateformes des concurrents. Pour Microsoft par exemple, l’application mobile Authenticator sert à les relayer. Dans Android et iOS, il faudra la déclarer comme gestionnaire par défaut pour retrouver toutes les clés enregistrées par Windows. Pour Apple, une extension Mots de passe iCloud fonctionne dans les navigateurs Chromium, mais il faut que l’application iCloud soit aussi installée.

Une simplification à venir pour les échanges

Les grandes entreprises réunies dans l’alliance FIDO savent que la facilité à utiliser ses clés d’accès sur toutes les plateformes est une condition sine qua non au succès du mécanisme. On a vu il y a peu que l’alliance avait proposé un nouveau protocole ainsi qu’un format pour structurer l’échange de secrets entre gestionnaires. En clair, ce processus doit être amélioré. Il est possible aujourd’hui dans une partie des cas d’exporter ses clés, mais ce n’est pas une garantie.

Le lieu où enregistrer vos clés dépend fortement des appareils que vous utilisez. Si vous avez un parc homogène et que vous êtes plutôt fidèle à une enseigne particulière, ce sera le cas plus simple. Le compte de l’éditeur se chargera d’enregistrer et synchroniser les données, comme il le faisait déjà avec les mots de passe. Dans le cas de configurations plus hétérogènes, un gestionnaire tiers (1Password, BitWarden, Dashlane, KeePassXC, Proton…) peut être envisagé, car il aura le gros avantage d’être disponible sur toutes les plateformes et dans tous les navigateurs.

Attention, il n'est pas question de faire peur ici : la gestion des clés, quel que soit l’éditeur concerné, est particulièrement simple. Elles peuvent être utilisées à la place des mots de passe, mais ceux-ci restent présents. On peut donc supprimer les clés créées sans risque, le service concerné rebasculant ensuite sur la demande habituelle de mot de passe. Les clés d’accès ne « remplacent » pas réellement les mots de passe, elles sont un moyen plus simple de se connecter (il n’y a rien à faire quand la clé est présente, la connexion est automatique) et on ne peut pas les voler. Mais les mots de passe restent bel et bien présents, et pour longtemps.

Autre avertissement : bien que nombreux services prennent en charge les clés d’accès désormais (Apple, Amazon, Adobe, Coinbase, eBay, GitHub, Google, LinkedIn, Microsoft, Nintendo, PayPal, Shopify, Sony, TikTok, WhatsApp, X, Yahoo…), elles ne compenseront pas un mot de passe faible. La clé d’accès est un très bon moyen de se simplifier la vie, mais le choix du mot de passe est toujours aussi important, tout comme l’activation de l’authentification à deux facteurs. Si la clé est disponible, celle-ci ne sera pas requise. Si elle ne l’est pas – par exemple si un pirate a vos identifiants – l’authentification à deux facteurs restera efficace.

Clés d’accès (passkeys) : après la théorie, place à la pratique !

-

Un premier cas : WhatsApp

-

Passons à LinkedIn

-

On change tout et on recommence : Amazon dans Safari

-

Et sous Linux alors ?

-

L’importance du gestionnaire

-

Une simplification à venir pour les échanges

Commentaires (23)

Abonnez-vous pour prendre part au débat

Déjà abonné ? Se connecter

Cet article est en accès libre, mais il est le fruit du travail d'une rédaction qui ne travaille que pour ses lecteurs, sur un média sans pub et sans tracker. Soutenez le journalisme tech de qualité en vous abonnant.

Accédez en illimité aux articles

Profitez d’un média expert et unique

Intégrez la communauté et prenez part aux débats

Partagez des articles premium à vos contacts

Abonnez-vousLe 13/11/2024 à 10h01

C'est une app mobile et une extension des navigateurs.

Il faudrait que j'essaie sur le steamdeck pour voir si sous linux ça fonctionne.

Modifié le 13/11/2024 à 12h10

Enfin c'est la réflexion que je me suis fais depuis Dashlane et Bitwarden (en perso), avec des MDP autogénérés et costaux, j'ai trouvé l'intérêt plutôt limité tant niveau sécurité que niveau pratique.

Le 13/11/2024 à 13h39

Par contre + sécure, oui je pense

Le 13/11/2024 à 10h52

Le 14/11/2024 à 07h46

Le 13/11/2024 à 12h03

J'aurais aimé que Bourso les acceptent pour l'authentification forte, ce n'est pas le cas. Toujours obligé de validé une transaction depuis le téléphone.

Coté Pro, pas d'adoption non plus.

Je ne peux les utiliser que pour la même chose qu'au premier jour, il y a 3 ans

Le 13/11/2024 à 12h05

Le 14/11/2024 à 08h58

Pas sur que ça puisse être assimilé a une authentification double facteur, mais plutot à un signe que la confiance de bourso sur les clée de sécurité s'arrête pour toute opération "a risque" pour eux.

Un truc par contre, mon telephone ne fait pas NFC, je ne sais pas si l'appli accepte la clée en authentification fort ou non. En tout cas, pas de validation de transaction possible sans son telephone.

Le 13/11/2024 à 13h13

Avec Bitwarden (Vaultwarden dans mon cas) ça fonctionne plutôt bien. Mais peu de sites les proposent. On trouve une liste ici.

Sur PC, avec Chrome, Firefox, ça fonctionne bien.

Sur Android, avec Bitwarden, c'est possible, mais uniquement sur une base Chromium, et ça demande une configuration supplémentaire.

J'ai donc quelques comptes avec passkey, mais ça reste light pour l'instant.

Le 14/11/2024 à 16h14

Le 13/11/2024 à 15h15

Le 13/11/2024 à 16h06

Je ne vois pas d'autres solutions que d'utiliser un gestionnaire de mot de passe, Bitwarden (ou Vaultwarden), Dashlane, 1Password, etc.

D'ailleurs, on peut se poser également la question sur l'export et/ou le backup d'un coffre avec des passkeys.

Ça n'a pas l'air simple, et pour l'instant ça n'a pas l'air d'exister.

D'ailleurs Dashlane indique travailler avec 1Password sur ce sujet.

Le 13/11/2024 à 20h17

Le pire étant PayPal qui ne fonctionne qu'avec la solution Apple...

Le 13/11/2024 à 20h40

Le 14/11/2024 à 07h51

Attention au clés d'accès physiques, le nombre d'emplacements de clés résidentes (en opposition aux clés non résidentes) est limité. Par exemple, sur une Onlykey (marque que j'utilise), c'est 12 emplacements de clés résidentes et une infinité de clés non-résidentes.

Le 13/11/2024 à 21h35

Je ne suis pas très enthousiaste sur les implémentations des passkeys.

Ma Yubikey 5 est compatible avec les passkeys (c’est le cas pour GitHub).

Les implémentations WebAuthn en 2FA fonctionnent mieux dans l’ensemble.

Le 13/11/2024 à 21h39

J'y pense de plus en plus, et la mise en lumière de Bitwarden m'a bien fait réfléchir.

J'ai une question toutefois.

Comment s'insère une clé Yubico Yubikey là dedans?

Merci aux sachants 👍

Le 14/11/2024 à 10h08

La connexion se fait alors en insérant et en touchant ta clé physique, de la même manière que tu validerai une connexion via un gestionnaire de mot de passe qui aurait sauvegardé ta "passkey".

La yubikey peut alors servir à la fois à la connexion (puisqu'elle conserve la clé d'accès) et à la 2FA, puisqu'elle conserve aussi le token qui génère le nombre aléatoire nécessaire à la double authentification.

Cela dit, tu ne peux stocker qu'un nombre restreint de passkeys (25 je crois), ce qui ne devrait pas poser trop de souci vu leur adoption limitée pour le moment. Voilà voilà, n'hésitez pas à me corriger si jamais je me trompe.

Le 14/11/2024 à 10h21

Si c'est confirmé, ça me branche vraiment comme façon de fonctionner.

Le 19/11/2024 à 15h09

Modifié le 20/11/2024 à 13h39

Ou celui-ci : Fido2, Webauthn and U2F Supported Sites ?

Le 27/11/2024 à 10h53

Le 24/11/2024 à 14h56

=> Aucun gain côté sécurité ! éventuellement contre un key logger qui écouterait la saisie du clavier (est-ce encore factualité ?)

A l'usage c'est un simple certificat utilisateur en fait : le site des impôts faisait ça y'a presque 20ans !

Si il faut passer par un coffre fort centralisé autant rester sur des mots de passe complexe : c'est extrêmement simple à backuper (y compris en version papier dans un coffre fort !), ce n'est lié à aucun device (j'ai une app keepass sur mon mobile, au pire je peux toujours recopier les mots de passes générés pour me connecter depuis n'importe où), avec une pass key si tu perds ton périphérique principal pas sûr que tu ne restes pas bloqué en dehors de tes comptes !