Il y a quelques jours, l’ANSSI fêtait les 25 ans du CERT-FR, alias le Centre gouvernemental de veille, d’alerte et de réponse aux attaques informatiques. Car oui, sa création remonte avant les années 2000, avec un début mouvementé. On vous propose un petit voyage dans le temps, avant les attentats du 11 septembre, le virus H1N1, la mort de Michael Jackson…

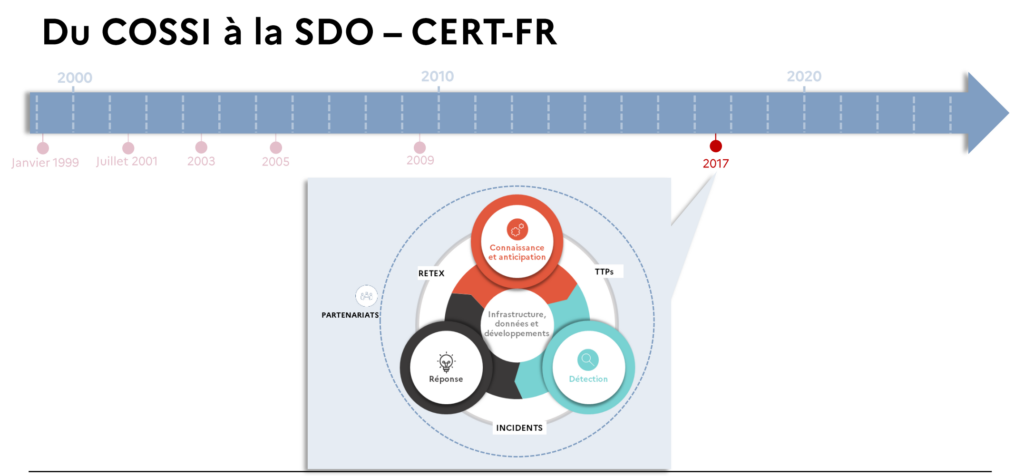

Mathieu Feuillet, sous-directeur des opérations de l’ANSSI, proposait il y a quelques mois une rétrospective du quart de siècle du CERT et de l’ANSSI. Il s’exprimait en clôture du Symposium sur la sécurité des technologies de l'information et des communications (SSTIC), à Rennes en juin 2023.

Peur du bug de l’an 2000

Avant le CERT-FR (Computer Emergency Response Team), il y avait le CERTA, pour Centre d’Expertise gouvernemental de Réponse et de Traitement des Attaques informatiques. Le CERTA a été « créé en 1999 à cause du bug de l’an 2000 » et de la crainte de voir des « exploitations massive de ce bug à des fins malveillantes », explique Mathieu Feuillet.

Il a été annoncé par le Premier ministre (Lionel Jospin), après le Comité Interministériel pour la Société de l'Information (CISI) du 19 janvier 1999. Sa mission était de « renforcer la protection des réseaux de l'État contre les attaques ».

« Le Gouvernement décide la création d'une structure d'alerte et d'assistance sur l'Internet, chargée d'une mission de veille et de réponse aux attaques informatiques. Placée auprès du Secrétariat Général de la Défense Nationale elle travaillera en réseau avec les services chargés de la sécurité de l'information dans l'ensemble des administrations de l'État. Elle participera au réseau mondial des CERT (Computer Emergency Response Team) », expliquait alors l’ANSSI.

Selon les souvenirs et recherches de ce dernier, le CERTA était le troisième CERT français après celui de RENATER (Réseau national de télécommunications pour la technologie, l'enseignement et la recherche) en 1995 et le CERT-IST (Industrie, Services et Tertiaire) fin 1998.

Le CERTA émet ses premières recommandations le 8 décembre 1999 dans le bulletin CERTA-1999-REC-001 de « recommandations de vigilance informatique face à la malveillance ».

Elles indiquent qu’il faut « veiller au recueil et à la conservation de toutes les traces liées aux incidents et susceptibles de servir de preuves ultérieurement. Les journaux doivent naturellement être activés et protégés ». 25 ans plus tard, cette recommandation n’a pas pris une ride.

Les agents « enfermés dans une cage de Faraday »

En 2001 est créée la DCSSI (Direction centrale de la sécurité des systèmes d'information, héritière du Service technique central des chiffres, créé pendant la seconde guerre mondiale), l’ancêtre de l'ANSSI, et elle intègre le CERTA. Elle est « placée sous l'autorité du secrétaire général de la défense nationale et chargée de l'assister dans l'exercice des compétences qui lui sont conférées ».

Elle doit également « assurer la formation des personnels qualifiés dans le domaine de la sécurité des systèmes d'information » et comprend donc « un centre de formation ».

Mathieu Feuillet explique que le « CERTA passe de 2 personnes en 1999 à 14 en 2001 » et il ajoute que, « à l’époque, ils étaient enfermés dans une cage de Faraday au fort d’Issy les Moulineaux », c’est-à-dire dans une enceinte prévue pour bloquer les champs électromagnétiques. « En termes de recrutement, ça devait être un peu particulier… », reconnait le sous-directeur opérations.

Infrastructures vitales et attaques du 11 septembre 2001

Pour revenir à un sujet plus sérieux, il ajoute que la DCSSI de l’époque a « rapidement pris en compte la protection des infrastructures vitales de l’État, c’est une notion qui est apparue après le 11 septembre 2001, avec la volonté notamment de se protéger de tout ce qui était actes de terrorismes ».

Les principales attaques au début des années 2000 étaient motivées par « le défi [et] l’atteinte à l’image des institutions françaises ». On parle alors de déni de service, de défiguration et « un petit peu de vol de données ». Au même moment, la principale crainte était la destruction à cause de ver informatique, « même si les objectifs des attaquants n’étaient pas très clairs ».

COSSI, passage en 24/7, botnets et espionnage

Ensuite, en 2003, nous avons la création du COSSI (Centre opérationnel de la sécurité des systèmes d'information), « qui deviendra plus tard la sous direction opérations, qui était liée au plan Vigipirate ». La lutte contre le terrorisme était toujours une priorité. Une dizaine de personnes étaient présentes à la création du COSSI pour la veille, la réponse aux incidents et la gestion de crise.

En 2005, c’est le « passage en 24/7, toujours dans une optique de protection contre le terrorisme ». Les missions du COSSI sont alors élargies, notamment pour sortir « d’un traitement purement technique des incidents ».

Arrivent ainsi des notions d’information des autorités, de « plan de crise pour l’État ». L’objectif était à ce moment-là de passer à 200 personnes… mais « cet objectif a été atteint en 2019 » (soit 14 ans plus tard), ajoute le directeur.

Les attaques dans le milieu des années 2000 sont un peu du même acabit, mais avec une augmentation de leur nombre. On retrouve pêle-mêle du (D)DoS, de la défiguration de site – « en 2006, il y aurait eu 4 000 sites du .fr défigurés » –, du phishing notamment bancaire, du vol de données et « on commence à parler de réseau de botnets, notamment des machines gouvernementales qui se retrouvent dans les réseaux de botnets ».

« En 2006, on voit les premières mentions d’espionnage stratégique face aux intérêts de l’État et donc du ciblage des gouvernements français », précise-t-il (nous y reviendrons).

2009 : l’ANSSI débarque avec son service de détection

En juillet 2009, la DCSSI devient l’ANSSI (Agence nationale de la sécurité des systèmes d'information). « Du point de vue opérationnel, il y a une grande nouveauté : la mise en place d’un service (dont on parle assez peu, mais sans que son existence soit secrète) : c’est le service de détection qu’on met en place au profit des administrations centrales ».

Le SGDSN (Secrétariat général de la Défense et de la Sécurité nationale) est le premier à en profiter, puis deux autres administrations sont rapidement ajoutées. « Aujourd’hui, on a une couverture assez large du périmètre de l’État, avec un système de détection assez efficace ».

Le directeur se félicite par exemple que ses services aient pu « détecter ProxyNotShell au moment où c’était encore une [faille] 0-day », c’est-à-dire exploitée et non corrigée.

Fin des années 2000 chargée

En 2011, un « énorme incident » se déroule avec la détection de la compromission des services de Bercy (infectés depuis déjà deux ans). C’est « un élément fondateur de l’activité opérationnelle de l’Agence », et nous aurons l’occasion d’y revenir dans une prochaine actualité.

Mathieu Feuillet évoque ensuite les grandes lignes des évolutions de l’ANSSI et des menaces auxquelles elle a dû faire face.

« On parle toujours beaucoup d'hameçonnage, avec le virus H1N1 de l’époque, le vol Air France 447 [crash Rio-Paris, ndlr] qui a aussi beaucoup servi, la mort de Michael Jackson […] et puis le ver conficker qui a l’air d’avoir pas mal occupé nos prédécesseurs. Beaucoup de serveurs dans les ministères sont compromis, notamment pour servir à faire du scan. Première évocation des rançongiciels, mais à ce moment-là ça vise surtout les particuliers et les PME donc absolument pas du tout dans le périmètre de l’Agence. On a les premières opérations qui parlent d’espionnages stratégiques et du ciblage, en particulier, de personnels et hauts fonctionnaires lorsqu’ils sont en déplacement à l’étranger ».

2013 et 2018 : les lois de programmation militaire renforcent l’ANSSI

En 2013, la Loi de programmation militaire promulguée le 19 décembre a renforcé les missions de l’ANSSI. « Son article 22 prévoit l’adoption de mesures de renforcement de la sécurité des opérateurs d’importance vitale et confère à l’ANSSI de nouvelles prérogatives : au nom du Premier ministre elle pourra imposer aux OIV [opérateurs d'importance vitale, NDLR] des mesures de sécurité et des contrôles de leurs systèmes d’information les plus critiques. De plus, l’article 22 rend obligatoire la déclaration des incidents constatés par les OIV sur ces systèmes », explique l’Agence.

Le 21 janvier 2014, le CERTA est renommé CERT-FR, c’est-à-dire le CERT gouvernemental français. « Le CERT-FR est une des composantes curatives complémentaires des actions préventives assurées par l’ANSSI. En tant que CERT national, il est le point de contact international privilégié pour tout incident de nature cyber touchant la France. Il assure une permanence de ses activités 24h/24, 7j/7 », précise l’ANSSI.

En 2017, la sous-direction opérations (SDO) de l’ANSSI change sa structuration pour « bien intégrer l’ensemble des éléments » dont elle a la charge : connaissance et anticipation (audit, suivi des vulnérabilités…), détection et enfin la réponse aux incidents.

En 2018, la nouvelle loi relative à la programmation militaire (années 2019 à 2025), renforce encore ses missions, via l’article 33. « Il précise la mise en œuvre de dispositifs de détection, lors d’événements susceptibles d’affecter la sécurité des systèmes d’information de l’État, des autorités publiques et d’opérateurs publics et privés, ainsi que le recueil d’informations techniques relatives à ces incidents, et l’accompagnement pour y répondre ».

2019 : l’ANSSI intervient chez une société privée pour de la gestion de crise

En 2019, l’ANSSI va, pour la première fois, intervenir « en même temps qu’une entreprise privée » sur la gestion de crise d’un rançongiciel. La société n’est pas citée, mais il peut s’agir de Bouygues Construction alors infecté par Ruyuk, puis par Maze tout début 2020.

Pendant cette attaque, l’ANSSI publiait pour la première fois des indicateurs de compromissions pour permettre à d’autres sociétés de vérifier si elles n’étaient pas infectées par le rançongiciel. L’Agence nous confirmait alors avoir une « collaboration efficace » avec Bouygues Construction.

Sans que l’on sache pourquoi, l’Agence ne publie par contre quasiment plus d’indicateur de compromissions depuis maintenant deux ans. Pourtant, les deux années précédentes (2020 et 2021) nous avions en moyenne cinq ou six indicateurs par an.

Et bim, « le Covid dans la figure » et le télétravail à la maison

En 2020, l’ANSSI et le reste du monde « se prend le Covid dans la figure et met en place le télétravail, une révolution copernicienne » pour l’Agence, car c’était alors totalement inexistant. « C’est maintenant généralisé », indique Mathieu Feuillet. Mais l’ANSSI doit dans le même temps prendre en compte le télétravail de ses bénéficiaires. Là aussi, c'est nouveau.

L’Agence va avoir la crainte – « qui ne s’est pas complétement réalisée » – de traiter des « dizaines et des dizaines d’incidents liés au déploiement à l’arrache des accès à distance ». C’était finalement moins grave que prévu.

En 2022, l’ANSSI passe en mode multisites avec Paris, Rennes et son Campus Cyber à la Défense. L’ANSSI se félicite aussi de la densification de l’écosystème des Computer security incident response team (CSIRT) qui sont passés de 3 en 1999 à plus de 80 membres dans l’association (loi 1901) InterCERT France.

Enfin, l’ANSSI précise que le CERT-FR est membre du FIRST (Forum of Incident Response and Security Teams) depuis le 12 septembre 2000 et qu’il participe à Task Force – CSIRT (TF-CSIRT) des CERT depuis 2002.

Commentaires (8)

#1

#2

Sur le télétravail les outils préexistants (suite antivirus, VPN, certificat machine pour l'accès distant, protocole LDAP, authentification à double facteur, obligation de renseigner son mdp à chaque connexion, lutte contre le shadow IT...) permettent de réduire grandement les risques liés à ces nouvelles pratiques. Rien de plus ou moins risqué que de travailler sur site. La sensibilisation des utilisateurs reste la clé !

Tant que les choses ne se font pas "à l'arrache" comme dit dans cet article, les outils cyber sont suffisamment rodés à mon sens.

#3

#4

#4.1

(sauf ANSSI je crois)

#4.2

#4.4

#4.3