Messageries chiffrées : la PNIJ du ministère de la Justice utiliserait des « outils » de la DGSE

PNIJé ?

Insignes du SDECE, l’ancêtre de la DGSE

Le nombre de demandes d'utilisation de logiciels espion par les services de renseignement a progressé de 38% depuis 2018. Paradoxalement, le ministère de la Justice est bien moins transparent.

Le 16 janvier à 15h09

11 min

Droit

Droit

Intelligence Online (IO) a appris « de plusieurs sources » que les 2 millions d'euros versés au budget de la DGSE par le ministère de la Justice seraient la contrepartie de la mise à disposition d' « outils » du service de renseignement extérieur employés par la Plateforme nationale des interceptions judiciaires (PNIJ).

Ces outils « doivent permettre de combler, au moins partiellement », le fait que le ministère n'est pas en capacité d'intercepter les communications échangées au moyen de messageries chiffrées telles que WhatsApp, Signal ou Messenger, précise IO.

Ces 2 millions d'euros, versés au titre du programme 310 « Conduite et pilotage de la politique de la justice » sont cela dit « une goutte d'eau dans le budget de la DGSE, qui s'approche de 1,1 milliard d'euros en 2024 », souligne notre confrère.

On notera en outre que le programme 129 de « Coordination du travail gouvernemental » y abonde de son côté quelque 84 millions d'euros, « au titre des fonds normaux dédiés aux grands programmes mutualisés au profit de l’ensemble de la communauté du renseignement ».

Les efforts de la DGSE et de la DGSI pour pirater le chiffrement

Next était déjà revenu en détails sur les « capacités techniques interministérielles (CTIM) » mises en œuvre par la DGSE et mutualisées avec la DGSI, financées par les deux services à hauteur de 1,44 milliard d'euros entre 2001 et 2021, et « visant à faire fonctionner la plateforme de traitement mutualisée (PTM), sorte de place de marché pour les échanges entre les différents services français ».

Nos articles consacrés aux offres d'emploi mises en ligne par les deux principaux services de renseignement montrent que les deux services de renseignement extérieur et intérieur recrutent, depuis quelques années, des experts chargés de trouver des solutions permettant de contourner les mesures de sécurité offertes par les messageries chiffrées.

La DGSI recherche ainsi régulièrement des experts en « développement d’implants » (l'autre petit nom des logiciels espions) et ingénieurs en « développement d'exploits haut-niveau » pour élaborer des outils « en partenariat avec le groupe de Développement d’Exploits Opérationnels bas-niveau ».

Ce groupe a pour mission « la réalisation technique et éprouvée d’outils permettant l’installation d’un implant sur une cible », ce qui inclut « la recherche de vulnérabilité, l’exploitation, l’intégration d’exploit, la post-exploitation et la rétro-ingénierie au sens large sur de multiples plateformes desktop ou mobiles ».

La DGSE, de son côté, recrute des crypto-mathématiciens au sein d'une équipe de R&D spécialisée en cryptanalyse opérationnelle, et chargée de « concevoir et développer des cryptanalyses pour permettre le décryptement de productions chiffrées d’intérêt pour la DGSE ».

La fiche de poste d'un ingénieur R&D en analyse de protocoles chiffrés précisait pour sa part qu'il serait intégré au sein d’une équipe d’experts en communications sécurisées, afin de contribuer à « l’analyse, la détection et la recherche de vulnérabilités dans les protocoles IP ».

Il devait plus particulièrement « étudier le fonctionnement des protocoles IP chiffrés employés par les produits communiquant sur Internet, rechercher des vulnérabilités dans leur configuration et logique de chiffrement ». Mais également couvrir « l’ensemble du processus de recherche appliquée, des premières phases d’étude et de validation de vulnérabilités jusqu’à la mise en production » de ses développements.

PNIJ : 63 000 utilisateurs, 46 000 interceptions, 2,9 millions de réquisitions

Un rapport d'information intitulé « Surveiller pour punir ? Pour une réforme de l'accès aux données de connexion dans l'enquête pénale » soulignait en novembre 2023 que la PNIJ, désormais pilotée par l'Agence nationale des techniques d'enquêtes numériques judiciaires (ANTEJ), dénombrait en 2022 63 107 utilisateurs, dont 33 915 gendarmes, 28 101 policiers, 812 magistrats et 279 enquêteurs du Service d'enquêtes judiciaires des finances (SEJF) du ministère de l'économie.

Au total, « l'ensemble de ces utilisateurs habilités ont demandé 46 109 interceptions judiciaires, et 2,9 millions de réquisitions électroniques ont été effectuées » en 2022, relevait IO, qui notait également que les crédits de paiement de la PNIJ ont quant à eux été « augmentés de près de 11 millions d'euros et faisant un bond en avant de 45,6 à 56,3 millions d'euros ».

20 opérateurs sur 1800, 20 à 25 % des interceptions hors-PNIJ

Si la PNIJ offre désormais « un lien direct entre les services enquêteurs et une vingtaine d'opérateurs », « il conviendra d'y ajouter, à court terme, une dizaine d'opérateurs virtuels en cours de raccordement à la plateforme ». Un nombre à rapprocher, cela dit, au nombre total d'opérateurs sur le territoire français, « estimé par ANTENJ à 1 800 ».

En outre, relevaient les rapporteurs, la PNIJ ne couvre ni les fournisseurs d'accès à internet, ni les opérateurs non-traditionnels comme les opérateurs satellitaires ou les opérateurs over-the-top (OTT) qui opèrent par « contournement » du réseau, non plus que les opérateurs étrangers.

Or, « certains acteurs (et notamment les principaux OTT américains, à savoir Google et Meta pour Facebook et WhatsApp) refusent de déférer aux réquisitions » qui leur sont adressées par les services d'enquête français et vont parfois, selon les informations recueillies par les rapporteurs, « jusqu'à opérer un véritable contrôle de l'opportunité de la demande sur le fond ».

De plus, des « différences d'interprétation » existent pour ce qui est de la conservation des données de localisation « prises en compte par le réseau hors de toute communication : si deux opérateurs sur quatre les rendent accessibles aux services d'enquête pendant un an, un autre ne le prévoit que pour 90 jours ; le quatrième en a exclu la possibilité ».

20 à 25 % des interceptions auraient par ailleurs recours à une solution d'interception hors-PNIJ, « qui semble être distribuée par une entreprise privée, Elektron, dotée de fonctionnalités qui, jusqu'à récemment, n'étaient pas présentes sur la PNIJ (accès en mobilité, analyse des flux interne chiffrés, notamment), ou parce que certains opérateurs ne peuvent être interceptés sur la PNIJ, notamment outre-mer ».

Les éléments recueillis par les rapporteurs « laissent à penser que, dans certains services, le nombre de recours à des solutions d'interceptions tierces (donc au "hors-PNIJ") est anormalement élevé ». Ils qualifient même cette situation de « particulièrement préoccupante », d'autant qu' « on ne saurait exclure que de tels accès soient motivés par la volonté d'échapper aux garanties imposées par la PNIJ en termes de traçabilité ».

Un outil ergonomique et performant, sauf pour le chiffrement

Après avoir été critiquée pendant des années pour ses bugs, lourdeurs et dépassements de budget, la PNIJ offrirait néanmoins aujourd'hui « un outil ergonomique et performant, qui donne pleine satisfaction à ses utilisateurs », relevaient les rapporteurs.

Certains des représentants des services de police et de gendarmerie rencontrés l'ont même décrit comme « l'un des seuls outils dont ils disposent à fonctionner de manière fluide et à faire l'objet d'améliorations techniques régulières visant à tenir compte de leurs besoins et de leurs attentes ».

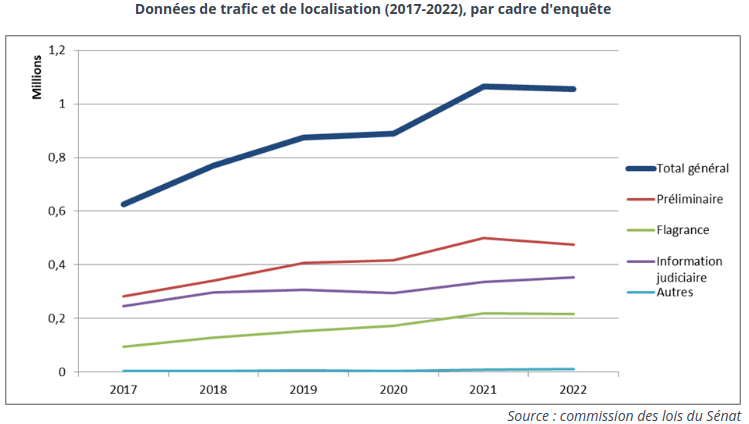

Le rapport « Surveiller pour punir ? » relevait cela dit que « l'essor du chiffrement de bout en bout des échanges et du recours à des messageries cryptées [sic] rend impossible, ou presque, l'interception du contenu des communications par des voies classiques (c'est-à-dire via les opérateurs) ».

Cette évolution a en outre eu pour « effet paradoxal » de « rendre les métadonnées plus essentielles encore », puisqu'elles constituent souvent « les seules données qui ont transité par le réseau cellulaire – et donc les seules indications techniquement exploitables ».

De plus en plus utilisées par les groupes organisés, criminels et délinquants, les messageries chiffrées font que « les données de trafic et de localisation restent le seul moyen de cibler leurs déplacements, points de rencontre, présence sur le lieu des faits et les appareils utilisés ».

En d'autres termes, soulignaient les rapporteurs, « face à un contenu devenu inaccessible, le "contenant" est désormais la principale source d'informations des enquêteurs de la police et la gendarmerie ».

+ 38 % de recours aux logiciels espion, mais des résultats « décevants »

Une autre option est la captation des contenus via des « chevaux de Troie », qualifiés par les rapporteurs de « procédés techniques lourds et coûteux ». Et pas forcément couronnés de succès, comme on l'a découvert avec la DGSI qui avait tenté, en vain, d'installer un logiciel espion sur le téléphone de Mohammed Mogouchkov, la veille du meurtre du professeur de lettre Dominique Bernard, assassiné dans son école à Arras en octobre 2023.

La loi du 14 mars 2011 d'orientation et de programmation pour la performance de la sécurité intérieure (dite LOPPSI 2) avait en effet légalisé la « captation de données informatiques (schématiquement, les logiciels espions) ».

Un rapport avait cela dit révélé, en 2017, que cette disposition « n’a jamais été mise en œuvre, faute d’offre technologique » et ce, quand bien même « les services de renseignement ont développé des compétences en la matière, preuve qu’il n’existe pas d’obstacle technique ».

Une « source proche du dossier » précisait récemment à L'Express que la DGSI ne dispose pas d'un logiciel espion de type « zero click », comme le Pegasus de NSO, mais également que le logiciel espion franco-français, développé « sous la houlette du très secret » service technique national de captation judiciaire (STNCJ), créé en mai 2018 et rattaché à la DGSI, « ne fonctionne pas auprès de certaines marques et de certains modèles de téléphone ».

Le logiciel du STNCJ utilise la méthode du « one click », et suppose donc que la cible clique sur un lien pour que son terminal puisse potentiellement être infecté. Or, « selon un professionnel du renseignement technique, la méthode "one click" de la DGSI produit des résultats décevants depuis 2018, avec moins d'une centaine de téléphones infectés de cette façon en 2022. »

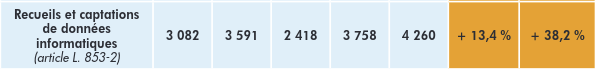

Et ce, alors que le nombre de « recueils et captations de données informatiques » autorisées par la CNCTR a de son côté augmenté de 38 % dans le même temps, passant de 3 082 en 2018 à 4 260 en 2022. Des chiffres qui ne concernent que les seules demandes émanant des services de renseignement, le ministère de la Justice n'étant, paradoxalement, pas aussi transparent.

Messageries chiffrées : la PNIJ du ministère de la Justice utiliserait des « outils » de la DGSE

-

Les efforts de la DGSE et de la DGSI pour pirater le chiffrement

-

PNIJ : 63 000 utilisateurs, 46 000 interceptions, 2,9 millions de réquisitions

-

20 opérateurs sur 1800, 20 à 25 % des interceptions hors-PNIJ

-

Un outil ergonomique et performant, sauf pour le chiffrement

-

+ 38 % de recours aux logiciels espion, mais des résultats « décevants »

Commentaires (0)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vous