L’Office anti-cybercriminalité démantèle un rançongiciel ciblant les particuliers, TPE et PME

VOFACulo !

Le Tribunal judiciaire de Paris et l'Office anti-cybercriminalité (OFAC) viennent d'annoncer la saisie de 50 000 euros en cryptomonnaies et de plus de 1 000 clefs de déchiffrement liées à une famille de rançongiciels ciblant les NAS (Network Attached Storage, des serveurs de stockage en réseau) et « visant principalement des particuliers, des TPE et des PME ».

Le 14 juin à 12h04

6 min

Sécurité

Sécurité

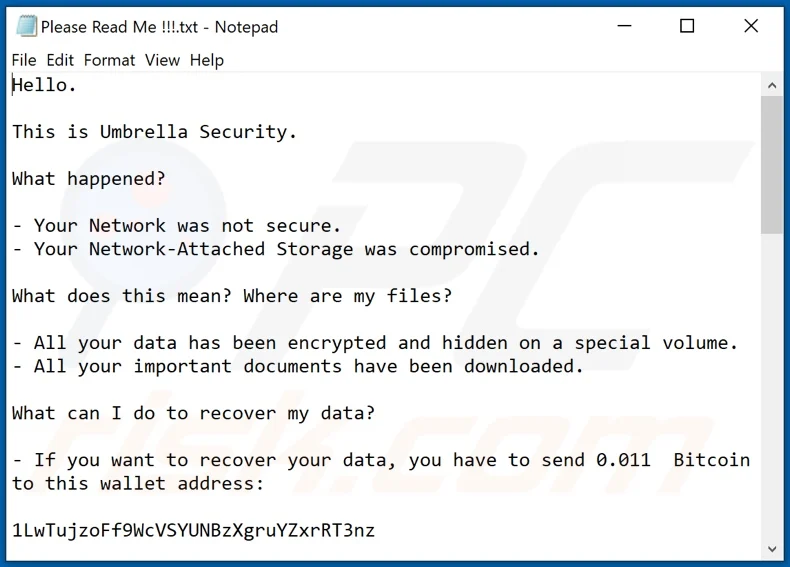

L'enquête avait débuté en juillet 2021 avec la plainte d'une entreprise de Haute-Garonne victime du rançongiciel Umbrella Security (également connu sous les noms Diskstation Security, Quick Security et 7even Security).

Le MagIT précise que la famille 7even « n’est accessoirement pas un ransomware à proprement parler » et que « les fichiers pris en otage par les cybercriminels sont empaquetés dans des archives Zip protégées par mot de passe ».

Contrairement aux rançongiciels ciblant les grandes entreprises et administrations en vue de leur réclamer des rançons se chiffrant en millions, celles réclamées par Umbrella et ses dérivés oscillaient de 0,011 à 0,06 Bitcoin, soit l'équivalent de quelques centaines à quelques milliers d'euros.

Un préjudice estimé à « près d’un million d’euros »

La Dépêche du midi explique que si « très peu » des entreprises françaises ciblées ont cédé à ces tentatives d'extorsion, contrairement à plusieurs autres victimes européennes, l'ampleur des cyberattaques était telle que la Division de la criminalité organisée et spécialisée (DCOS) de Toulouse, saisie en 2022, avait fini par se dessaisir au profit de la section cyber du parquet de Paris :

« La propagation de cette "infection" a été planifiée et orchestrée de la plus simple des manières. Des milliers de faux mails ont été envoyés partout en Europe. Il s’agissait de "cryptovirus", de type rançongiciel. Ceux qui ont eu le malheur de cliquer sur ces liens ont subitement vu leur ordinateur s’éteindre puis devenir incontrôlable. »

« Grâce à la centralisation des faits réalisée par l'OFAC », précise sur LinkedIn Nicolas Guidoux, le chef de l'Office anti-cybercriminalité (l'ex-OCLCTIC, qui n'a pas de site web mais qui vient lui aussi de s'y créer un compte), « ce sont 35 victimes qui ont déposé plainte pour les mêmes faits sur l’ensemble du territoire dont 6 particuliers », via la plate-forme de plainte en ligne pour les e-escroqueries, THESEE, pour un préjudice estimé à « près d’un million d’euros » :

« Les investigations judiciaires réalisées sur les différentes adresses mails communiquées dans les notes de rançon et le suivi des paiements en Bitcoins ont permis de découvrir que plusieurs pays européens (Allemagne, Espagne, Italie et Suède) étaient également concernés par des attaques similaires. »

« Quand on vous dit qu'il n'y a aucune honte à avoir quand on est victime de #cyberattaque et qu'il faut absolument porter plainte pour pouvoir remonter les filières », souligne à ce titre Alexandre Archambault :

Quand on vous dit qu'il n'y a aucune honte à avoir quand on est victime de #cyberattaque et qu'il faut absolument porter plainte pour pouvoir remonter les filières ⬇️ pic.twitter.com/O3LrLaUyMT

— Alec ن Archambault (@AlexArchambault) June 13, 2024

Cinq suspects, des centaines de victimes, invités à déposer plainte

La coopération européenne, confiée à l'OFAC (qui n'a pas de site Internet mais un compte LinkedIn) par Europol et Eurojust, a permis d'identifier l'auteur et quatre de ses complices, localisés en Roumanie. Dans le cadre d’une enquête internationale diligentée par un juge d’instruction de Paris et la section de lutte contre la cybercriminalité du parquet de Paris (J3), ces cinq suspects y ont été entendus le 4 juin 2024 par les enquêteurs locaux, assistés de quatre cyberenquêteurs de l’OFAC de Toulouse et de Paris.

Une personne, interpellée localement, a été placée sous mandat de dépôt « en attente de sa remise à la France », précise dans son communiqué (.pdf) Laure Beccuau, Procureure de la République du parquet de Paris, qui avait ouvert une information judiciaire le 15 mars 2024, portant sur des « infractions d’atteintes à des systèmes de traitement automatisé de données, extorsion en bande organisée, et association de malfaiteurs en vue de la préparation d’un crime » :

« Les premières exploitations des éléments trouvés en perquisition sont susceptibles de permettre

l’identification de plusieurs centaines de victimes : de nombreuses clés de déchiffrement ont en

effet été découvertes et pourraient permettre la récupération des données. Toute personne ayant

été victime de ces rançongiciels UMBRELLA, DISKSTATION, 7EVEN ou QUICK est invitée à déposer

plainte sur la plateforme THESEE. »

Des conseils pour se prémunir de ce type d'attaques

L’exposition directe des services d’un NAS à Internet « est un élément de confort pour les utilisateurs qui facilite grandement les cyberattaques contre ces systèmes », souligne LeMagIT, « soit via l’exploitation de vulnérabilités pour lesquelles les correctifs n’auraient pas été appliqués – ou ne seraient pas encore disponibles –, soit via la compromission de comptes à privilèges élevés non protégés par une authentification forte » :

« Parmi les recommandations courantes de sécurisation des NAS pour l’accès distanciel à leurs ressources, on compte le recours à un VPN, voire à un système tel que Tailscale – basé sur WireGuard – afin de réduire le nombre de services directement exposés sur Internet. »

De nombreuses contributions sur le forum de BleepingComputer indiquent une accélération des attaques depuis début 2024, avec des victimes partageant retours d'expérience, mais également tutos pour tenter de récupérer leurs données.

Plusieurs victimes de 7even expliquaient aussi ces derniers mois sur Reddit qu'ils utilisaient QuickConnect, qui « permet aux applications clientes de se connecter à votre Synology NAS via Internet sans l'inconvénient d'avoir à configurer des règles de transmission des ports », avec un mot de passe faible, et sans double authentification.

Les éventuelles victimes pourront également se référer aux conseils prodigués par Cybermalveillance et Service-public.

L’Office anti-cybercriminalité démantèle un rançongiciel ciblant les particuliers, TPE et PME

-

Un préjudice estimé à « près d’un million d’euros »

-

Cinq suspects, des centaines de victimes, invités à déposer plainte

-

Des conseils pour se prémunir de ce type d’attaques

Commentaires (2)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 14/06/2024 à 13h41

Le 14/06/2024 à 15h49