Cybersécurité : le CERT Santé relève 5 mises en danger patient avérées en 2021

Jusqu'ici, tout va bien

Le 04 mai 2022 à 08h01

17 min

Hardware

Hardware

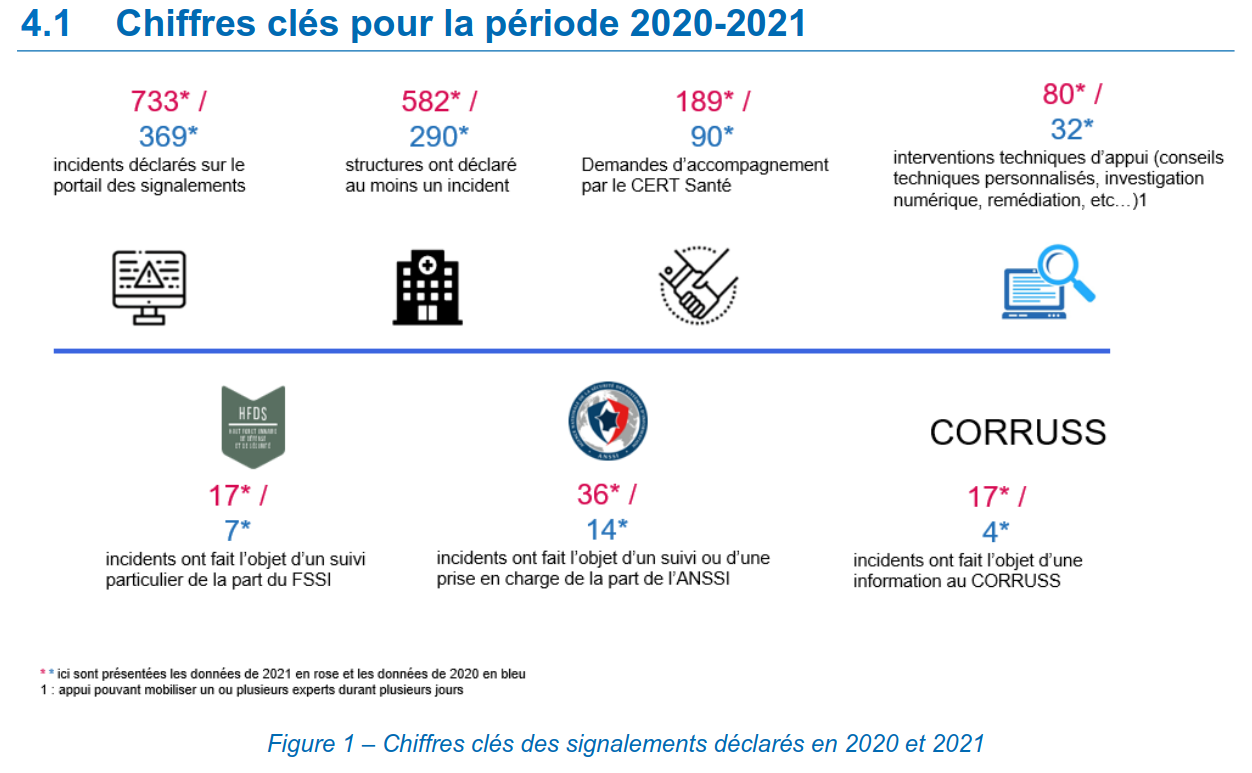

Alors que le nombre d' « incidents » de cybersécurité dans les établissements de santé a doublé en 2021 par rapport à 2020, « parmi les 80 mises en danger patient de cette année 2021 (11 % du nombre total d’incidents), 5 incidents ont entrainé une mise en danger patient avéré », relève le CERT Santé.

« En 2021, 582 établissements ont déclaré 733 incidents, soit pratiquement le double par rapport à 2020 », indique le dernier rapport de l'Observatoire des signalements d’incidents de sécurité des systèmes d’information pour le secteur santé :

« Cette hausse est liée non seulement à des incidents majeurs rencontrés par des prestataires et ayant impacté plusieurs centaines de structures des secteurs sanitaire et médico-social (40% des incidents signalés) mais également à un taux mensuel moyen de déclaration ayant augmenté de 33% passant de 30 à 40 signalements par mois (hors incidents prestataires). »

Pour autant, « le taux de déclaration reste relativement faible au regard du nombre de structures concernées par cette obligation » : le secteur comprend en effet 3 306 établissements de santé au 31 décembre 2018, et près de 35 000 établissements ou services médico-sociaux.

Une remarque similaire avait déjà été faite en ce sens dans le rapport 2019, alors que 300 établissements ont déclaré 392 incidents, soit une augmentation de 20 % par rapport à 2018, qui avait dénombré 247 structures ayant déploré 327 incidents. À titre de comparaison, 369 incidents avaient été déclarés en 2020, alors que la pandémie avait pourtant vu certains établissements de santé être spécifiquement ciblés.

De plus, si 2021 « a été marquée par de nombreux incidents majeurs liés à des attaques de rançongiciels » ou à « l'exfiltration massive de données [...] il n’y a pas eu cependant à ce jour d’attaque coordonnée visant à désorganiser fortement le système de soins français ».

Cette remarque est d'importance, d'une part au vu des cyberattaques ayant ciblé des hôpitaux et établissements de soin pendant la pandémie, d'autre part parce que le ministère des Solidarités et de la Santé a lancé une campagne de cybersécurité en juin 2019, notamment au travers de son initiative #TousCybervigilants.

Cette initiative a pour but de « sensibiliser et d’accompagner les structures sanitaires et médico-sociaux pour faire face aux actes de cybermalveillance », mais également parce qu'on assiste aussi à une montée en puissance de son CERT Santé (pour Computer Emergency Response Team, le centre d'alerte et de réaction aux attaques informatiques du ministère).

Porté par l’Agence du numérique en santé (ANS), c'est « le premier CERT sectoriel en France », qui a de plus, et « après avoir été accompagnée par l’ANSSI pour gagner en maturité », intégré en janvier 2021 dans l’InterCERT FRANCE (anciennement InterCERT-FR), l'association loi 1901 qui constitue la première communauté de Computer Security information Response Team (CSIRT) en France :

« Avec le Ségur du numérique en santé et France Relance, le ministère des Solidarités et de la Santé, avec l’appui opérationnel de l’ANS, et l’ANSSI ont investi massivement dans l’amélioration de la sécurité des systèmes d’information de santé. La collaboration entre l’ANS et l’ANSSI en matière d’alerte et de réponse à incident s’est accentué en 2021. »

« Au total, 350 millions d'euros issus du Ségur de la Santé sont fléchés directement au renforcement du niveau de protection des structures de santé et du médico-social, ainsi qu’à la montée en puissance du dispositif de cyberveille du secteur de la santé », souligne à ce titre Acteurs Publics, pour qui cette augmentation du nombre d'incidents enregistrés relèverait aussi d'une « meilleure prise en compte par les établissements de santé », et qui précise que « par ailleurs, l’Anssi a elle ciblé 20% des 136 millions d’euros du plan de relance cyber des services publics, vers les établissements de santé ».

+ 143 % d'alertes en un an

Une centaine de structures a par ailleurs « déclaré avoir été les victimes collatérales d’incidents majeurs de prestataires victimes d’attaques par rançongiciel ». Certains ont « subi des sinistres majeurs », d'autres ont été contraints d'interrompre leurs services de manière prolongée, « non seulement pour répondre à l’incident mais aussi bloquer toute propagation éventuelle d’une attaque vers le SI de leurs clients » :

« Certains établissements de santé ont été contraints de poursuivre leurs activités en mode dégradé pendant plusieurs mois, le temps de reconstruire ou de durcir leur SI afin qu’il soit plus résilient face aux menaces cyber. »

Le nombre de structures ayant formulé une demande d’accompagnement a lui aussi doublé en 2021. Et, « comme en 2020, les fuites de données concernant les identifiants d’accès à distance et la compromission de comptes de messagerie ont été nombreuses » :

« De même, des vulnérabilités critiques concernant la messagerie Exchange et des accès VPN (Fortinet, Pulse, ...) ont été publiées et ont fait l’objet d’une activité malveillante importante. Aussi le CERT Santé a mené cette année plusieurs campagnes d’alertes (1959 alertes envoyées en 2021 (+ 143% par rapport à 2020) à plus de 1100 structures). »

19 opérateurs de services essentiels (OSE) assistés

En coordination avec le CERT Santé, l’ANSSI et le fonctionnaire de sécurité des systèmes d’information des ministères sociaux (FSSI, qui assure le pilotage du traitement en cas d’incident de sécurité majeur), sont par ailleurs « intervenus directement au profit de 37 structures de santé ».

L'ANSSI a ainsi assisté 2 établissements privés, un prestataire de solutions métier et un EHPAD victimes de rançongiciels, mais aussi et surtout 29 établissements de santé publics, « dont 18 opérateurs de services essentiels (OSE) » :

« Ces incidents étaient liés à des attaques par rançongiciel, des compromissions par des chevaux de Troie, des compromissions de comptes (AD, VPN ou messagerie), la vente d’identifiants sur Internet, l’exploitation de vulnérabilités sur des équipements de sécurité ou des dysfonctionnements graves de systèmes critiques. »

Le FSSI, lui, est intervenu auprès de 7 établissements (dont un OSE) et 9 prestataires de service, affectés par des rançongiciels, une compromission du SI, une indisponibilité de services d'hébergement ou téléphoniques, ou un « dysfonctionnement grave d’un système critique ».

Une chronologie des « évènements marquants » en 2021 évoque ainsi :

- plusieurs campagnes d'attaques de rançongiciels via des accès VPN compromis ayant affectés 4 établissements de santé (Clinique de l'Anjou, Dax, Villefranche sur Saône, Oloron, un acteur important du secteur médico-social (Coallia), notamment,

- la fuite de données de 500 000 patients de laboratoires de biologie utilisant un logiciel Dedalus,

- l'incendie du datacenter OVH de Strasbourg, où « des dizaines » d'établissements de santé avaient « perdu l'accès à leur application métier pendants plusieurs jours »,

- l'exposition « par erreur » de 40 Go de données à caractère personnel par le laboratoire CERBA,

- l'exfiltration de données liées au SI-DEP de 1,4 million de personnes à l'APHP « suite à l'exploitation d'une faille de sa solution de partage de fichiers sécurisé »,

- une fuite d'identifiants concernant un fournisseur de solution VPN ayant vu « plusieurs dizaines de structures victimes de connexions illégitimes via les comptes par défaut de la solution » (le rapport précise cela dit qu'« aucune compromission n'a été constatée »),

- une tentative d'escroquerie ayant là aussi visé « plusieurs dizaines d'établissements » à qui avaient été adressées de fausses factures Office « demandant le règlement d'une somme importante ».

Aucune mise en danger patient avérée n’a été relevée

Le rapport précise que « parmi ces incidents, on compte des incidents "hors périmètre" » et que la majorité de ceux qui ne sont pas traités par le CERT ne concernent pas un « système d'information support d'une activité sanitaire ou médico-sociale ».

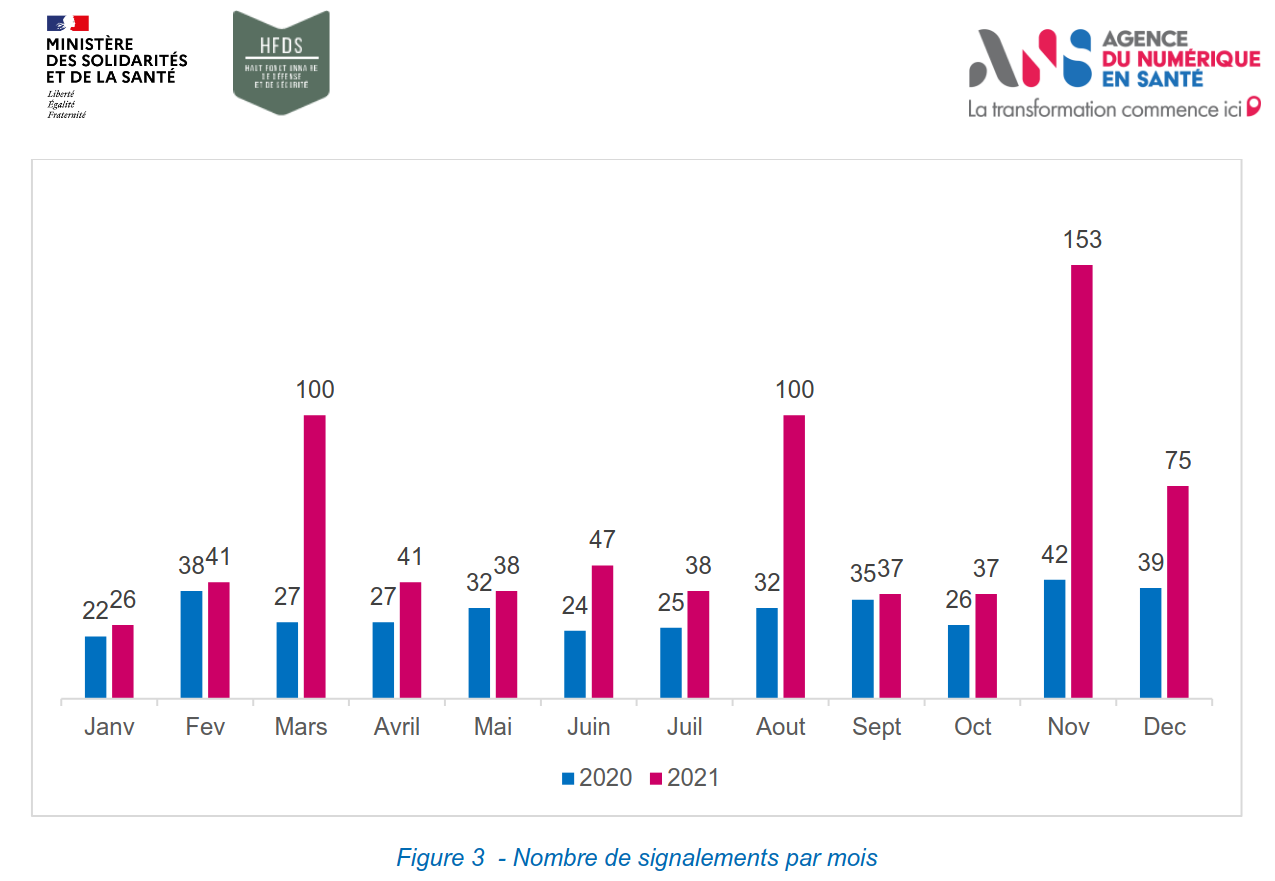

La « nette augmentation » des incidents s'expliquerait par « un nombre important de déclarations en mars, août et novembre 2021 » :

« Elles sont liées à des incidents ayant touché des hébergeurs d’applications métier des secteurs sanitaire et médico-social et ayant entrainé l’interruption des services et l’impossibilité pour les structures d’accéder à leurs données. On compte en 2021 une moyenne de 61 déclarations par mois (31 en 2020). »

Si la volumétrie peut paraître conséquente, le rapport se veut néanmoins rassurant : « 82% des signalements ont été effectués en heures et jours ouvrés (HO/JO) en 2021, entre 9 h et 18 h », et « aucune mise en danger patient avérée n’a été relevée » lors des 25 demandes d’accompagnement HNO/JNO afférentes.

De plus, « en 2021, comme en 2020, plus de la moitié des incidents sont résolus ou en cours de résolution par la structure avant leur déclaration », mais pas de quoi pavoiser pour autant :

« En revanche, la part des signalements résolus baisse en 2021, en particulier au profit d’incidents déclarés "En cours d’investigation". Depuis 2019, le CERT Santé est davantage sollicité par les structures pour des actions d’investigation et la mise en place de mesures de remédiation. Sur trois ans, cette part augmente chaque année, pour atteindre 31% en 2021. »

97 OSE ont déclaré au moins un incident en 2021

Le CERT note en outre que 54 incidents n'avaient « pas encore été pris en charge » au moment de leur signalement (contre 13 en 2020), et que « 33 structures n’ont pas transmis d’informations complémentaires à la suite de leur déclaration, malgré une demande de compléments d’information et/ou une proposition d’appui. »

Pour autant, le pourcentage de signalements pour lesquels a été demandé un accompagnement est resté stable en 2021 (26 %) par rapport à 2020 (27 %).

Les hôpitaux publics sont largement sur-représentés comparés aux établissements privés. Le CERT note en outre que la part des établissements privés à but lucratif ayant effectué un signalement « a été divisée par un peu plus de 2 » en 2021.

Au total, « 97 établissements référencés OSE ont déclaré au moins un incident en 2021 », et 72 structures (sur 582) ont « déclaré plus de 2 incidents », 14 « au moins quatre ».

« Pour la moitié des incidents signalés en 2021, tout ou partie des données des applications de la structure n’étaient plus accessibles », quelle qu'en soit la raison, malveillante (rançongiciels) ou non (panne de l’hébergeur).

Le nombre d'incidents ayant entraîné une perte de données ou l'impossibilité d'y accéder n'en est pas moins passé de 146 en 2020 à 396 en 2021, soit une augmentation de 171 %.

Le nombre d'incidents ayant entraîné cette fois une divulgation ou un accès non autorisés à des données à caractère personnel est quant à lui passé de 60 à 77, et le nombre d'atteintes à l'intégrité des données de 21 à 35 :

« Pour 30% des signalements, les structures assurent qu’il n’y a eu aucun impact sur les données. On retrouve alors des incidents ayant pour origine des tentatives de phishing, d’intrusion sur le SI, des attaques par ingénierie sociale, la réception de fausses factures papier ou bien encore des bugs applicatifs ou une perte de la ligne téléphonique. »

Au total, 45 % des structures affectées indiquent que l'incident « n'a eu aucun impact sur son fonctionnement », contre 35 % en 2020. A contrario, 52 % précisent avoir été contraintes de mettre en place « un fonctionnement en mode dégradé du système de prise en charge des patients », soit 7 % de plus qu’en 2020 :

« En moyenne, le mode dégradé a été mis en œuvre par les structures de santé sur la période d’une journée, mais certains établissements ont été confrontés à cette situation pendant plusieurs jours. 3 % des établissements ayant mis en place un mode dégradé ont subi une interruption du système de prise en charge d'un patient. »

5 incidents ont entrainé une mise en danger patient avérée

60 % estiment que l’incident « a eu un impact sur des données, qu’elles soient à caractère personnel, techniques ou relatives au fonctionnement de la structure », sachant que « 46% des incidents impactant des données touchent plus d’une catégorie de données » :

« 56 % touchent des données de santé à caractère personnel, 34% des informations à caractère personnel hors données patient, 16% des informations confidentielles ou stratégiques (principalement des identifiants de compte utilisateurs) et enfin 12% des données techniques sensibles. Les données personnelles sont donc les premières atteintes par les incidents de sécurité déclarés. »

« Parmi les 80 mises en danger patient de cette année 2021 (11 % du nombre total d’incidents), 5 incidents ont entrainé une mise en danger patient avérée », précise le CERT :

« Concernant les 94% restant (75), correspondant à la part de mises en danger potentielles de patients, on retrouve principalement des incidents liés à l’interruption de services hébergés durant plusieurs jours ou du service téléphonique support du SAMU. »

52 % d'incidents malveillants, 48 % non malveillants

52 % des incidents déclarés étaient « d’origine malveillante, et 48 % d’origine non malveillante », alors qu'ils étaient respectivement de 60 et 40 % en 2020.

Cherchant à décrypter les typologies des premiers, le CERT relève que « l’année 2021 a été marquée par une forte activité malveillante relative au vol d’identifiants (login –mot de passe) de comptes de messagerie et de comptes d’accès à distance ».

Si les attaques par rançongiciel « ont été particulièrement importantes lors du premier trimestre, entrainant des sinistres majeurs pour certaines structures », le CERT a constaté « une sorte d’accalmie » entre avril et novembre, « mais elles sont de nouveau en augmentation depuis décembre 2021 », tout comme le sont les attaques par rançongiciel « visant les fournisseurs de service (hébergeurs de solutions métier) » :

« Les attaquants cherchent à compromettre le SI du prestataire afin de pouvoir se propager sur le SI de l’ensemble de ses clients et démultiplier les effets d’une attaque. »

Pour autant, « aucune propagation de la compromission du SI d’un prestataire n’a été relevée en 2021 », et « plusieurs mécanismes de déchiffrement (et leur clé associée) permettant de recouvrir des données à la suite d’une attaque par rançongiciel (Avaddon, REvil/Sodonikibi, Black Byte, etc.) ont été publiés en 2021 ».

Le rapport souligne en outre que 22 % des incidents relève de plusieurs qualifications : « par exemple, une attaque par rançongiciel, suite à la compromission d’un compte VPN lié à des identifiants en vente sur Internet » relève des catégories suivantes : « fuite de données », « compromission de SI » et « rançongiciel ».

8 alertes, 91 audits

L’augmentation du nombre d’incidents ayant une origine non malveillante est de son côté « principalement lié à des sinistres majeurs rencontrés par des hébergeurs ou prestataires de solutions métier en mode SaaS », 60 % étant lié à un dysfonctionnement de l'infrastructure locale ou du prestataire, le nombre explosant littéralement : 194 en 2021, contre 50 en 2020, soit + 188 %.

La perte du lien télécom est « la deuxième source d’incident d’origine non malveillante (14 %) », en légère progression (45 incidents, contre 32 en 2020) :

« Cette perte peut fortement impacter le fonctionnement des activités métier des structures de santé, en particulier les structures disposant d’un service d’urgences ou un SAMU. Ce type d’incident est généralement traité en priorité par les opérateurs. »

« En 2021, huit alertes ont été publiées sur le portail cyberveille-santé », précise le CERT : deux campagnes de phishing visant à diffuser des maliciels utilisés pour distribuer des rançongiciels, et 6 vulnérabilités critiques Microsoft Exchange, Windows Print Spooler, VMware Center, le composant MSHTML de Windows, et la vulnérabilité log4j d'Apache.

Le service national de cyber-surveillance du CERT Santé a par ailleurs effectué 91 audits en 2021, soit plus du double qu'en 2020 (44), dont 50 auprès de groupements hospitaliers de territoire (GHT), 18 établissements des secteurs privés et médico-sociaux et un ordre de professionnels de santé, afin de leur « permettre de rapidement mettre en place les éventuelles mesures de remédiation ».

Il précise à toutes fins utiles que ce « service de cyber-surveillance, de diagnostic et d’évaluation de la sécurité du système d’information vis-à-vis d’Internet » afin de détecter d’éventuelles vulnérabilités est :

- « Gratuit et mis à la disposition des structures de santé(victime d’un acte de cyber-malveillance ou considérée comme OSE);

- Confidentiel (seul le RSSI de la structure concernée et les auditeurs ont accès aux résultats détaillés);

- En grande partie automatisé (des phases de collecte et de tests jusqu’à la génération du rapport). »

Le CERT Santé a aussi alerté plus d’un millier de structures

Le CERT Santé a au surplus « renforcé son activité de veille proactive au regard du nombre important de vulnérabilités critiques qui ont fait l’objet d’une publication en 2021 », et « alerté plus d’un millier de structures », principalement au sujet de la messagerie Exchange et des VPN Fortinet et SonicWall.

Il a aussi « relayé une soixantaine d’alertes concernant des compromissions potentielles de SI identifiées par l’ANSSI ». Cherchant à en tirer des constats, le CERT relève que « les structures qui ont été auditées ou alertées exposent souvent trop de ressources sur Internet et ne portent pas suffisamment d’attention à la sécurisation de leurs services (portail Web, accès à distance, etc.) » :

« L’exploitation de certaines vulnérabilités peut permettre à un attaquant d’accéder par rebond à tout ou partie de leur système d’information avec parfois des privilèges élevés. »

Pour autant, il constate « une réduction significative de la présence de ce type de vulnérabilités » chez les structures ayant été auditées deux fois (principalement des CHU).

Il formule enfin un certain nombre de recommandations visant notamment à réduire les surfaces d'attaque (a fortiori parce qu' « il a ainsi été démontré la possibilité de prendre le contrôle total de serveurs »), mettre à jour la politique de mot de passe, améliorer le suivi des correctifs (« des structures de santé exposent sur internet des systèmes avec des composants obsolètes »).

Le CERT Santé déplore en outre que certaines structures se contentent d'installer les correctifs de vulnérabilités, mais sans analyser régulièrement les journaux pour s'assurer qu'elles n'ont pas été exploitées.

Il constate également que « beaucoup de failles détectées lors des audits concernent une mauvaise configuration des protocoles utilisés ou une divulgation d’informations sensibles », alors que « l’ensemble de ces vulnérabilités peut être corrigé assez simplement par la mise en œuvre de bonnes pratiques ».

Il recommande enfin d' « inclure un engagement du prestataire (DPI, Gestion des activités de biologie médicales, gestion des activités de radiologie, etc.) sur le maintien en conditions de sécurité de son infrastructure » :

« De nombreuses vulnérabilités critiques ont été ainsi découvertes sur des systèmes gérés par des tiers externes. Lors de la contractualisation d’une prestation avec un tiers, il est essentiel d’inclure des engagements sur le maintien en conditions de sécurité ainsi que la possibilité de réaliser des audits. »

Ce qui aurait, précisément, potentiellement permis aux laboratoires biologiques clients de Dedalus de leur éviter la désormais fameuse fuite de données des 500 000 patients français.

Cybersécurité : le CERT Santé relève 5 mises en danger patient avérées en 2021

-

+ 143 % d'alertes en un an

-

19 opérateurs de services essentiels (OSE) assistés

-

Aucune mise en danger patient avérée n’a été relevée

-

97 OSE ont déclaré au moins un incident en 2021

-

5 incidents ont entrainé une mise en danger patient avérée

-

52 % d'incidents malveillants, 48 % non malveillants

-

8 alertes, 91 audits

-

Le CERT Santé a aussi alerté plus d’un millier de structures

Commentaires (5)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 04/05/2022 à 14h51

Merci pour l’article, pour les compromission par VPN je ne comprends pas que de nos jour les solutions d’accès distant ne disposent pas d’une double authentification.

Le 04/05/2022 à 17h17

Beaucoup d’organisations clientes n’en veulent pas pour principalement un mix entre les raisons suivantes :

Du coup, en temps que DSI/RSSI, t’as le choix entre rien faire, faire un truc à moitié, ou faire un truc trop compliqué qui va être escaladé par des décideurs qui vont in fine les forcer à “rendre plus agréable l’expérience utilisateur”…

Tant que la sécurité n’aura que peu de pouvoirs, on restera sur des solutions en demi-teinte comme celles-ci.

Le 05/05/2022 à 06h56

Une solution type Yubikey ça ne nécessite pas Bac+2.

Mais c’est vrai que les premiers Token à 6 chiffres à saisir en moins de 30 secondes c’était pénible

Le 05/05/2022 à 07h28

Je sais, mais dans la réalité, les CISO sont en majorité une population sans trop de pouvoirs et de budget

Même avec de la formation et du change management, ça fait peur aux gens, et c’est bien souvent édulcoré pour arriver à une solution bancale qui ne sert pas à grand chose

Le 05/05/2022 à 21h32

Et on a un bien bel exemple ce que je disais sur ce thread : Next INpactEt pourtant, on est face à des gens un minium sensibilisés …

Next INpactEt pourtant, on est face à des gens un minium sensibilisés …