Les équipements VPN d’Ivanti victimes d’une faille critique déjà exploitée

Les petits futés

Les appliances VPN d'Ivanti sont sous le coup d'une campagne de piratage cherchant à exploiter une faille critique dans les équipements. L'infection permet le déploiement de plusieurs malwares, dont deux inédits. Les logiciels malveillants savent se faire discrets et vont jusqu'à mimer le processus de mise à jour pour tromper les administrateurs.

Le 10 janvier à 15h49

7 min

Sécurité

Sécurité

Il y a deux jours, le constructeur Ivanti a publié des informations sur l’exploitation active de deux failles, CVE-2025-0282 et CVE-2025-0283. Elles affectent les équipements VPN Ivanti Connect Secure (ICS). L’exploitation, qui se fait surtout sur la vulnérabilité CVE-2025-0282, a été découverte vers la mi-décembre.

La faille elle-même est de type dépassement de mémoire tampon, dont l’exploitation peut entrainer le pire des scénarios : une exécution de code arbitraire à distance sans authentification. Il s’agit donc d’une faille critique et les administrateurs sont invités à mettre à jour leurs équipements aussi rapidement que possible.

La campagne de piratage s’appuie essentiellement sur la famille SPAWN de malwares : l’installeur SPAWNANT, le tunnelier SPAWNMOLE, la porte dérobée SSH SPAWNSNAIL et le falsificateur de journaux SPAWNSLOTH.

L’attaque a été attribuée au groupe UNC5337, selon Mandiant, qui a publié un long billet détaillé sur l’opération en cours. L’éditeur – racheté par Google en 2022 – évoque un groupe chinois spécialisé dans les activités d'espionnage, déjà responsable d’une campagne contre les appliances d’Ivanti en janvier 2024.

L’objectif de la campagne est la collecte de données sensibles, dont des sessions VPN, des cookies de session, des clés API, des certificats et des éléments d'authentification.

Exploitation discrète

L’exploitation de la faille est spécifique à la version 22.7R2 d’ICS. Selon Mandiant, des demandes répétées ont lieu sur les appliances avant l’infection, sans doute dans l’idée d’interroger la version du composant.

Après quoi, l’infection commence, toujours dans le même ordre : désactivation de SELinux, blocage de la transmission du syslog (via iptables), remontage du lecteur en lecture-écriture, exécution du script, déploiement d’un ou plusieurs shells web, suppression d’entrées spécifiques dans les journaux, réactivation de SELinux et remontage du lecteur dans son état d’origine.

En plus de ces étapes, les pirates lancent une série d’opérations pour se faire aussi discrets que possible. Ils effacent ainsi :

- les messages du noyau à l’aide de dmesg,

- les entrées dans les journaux de débogage générés pendant l’exploitation,

- les informations de dépannage et de tous les vidages de noyau générés par les éventuels plantages,

- les entrées du journal des évènements liées aux défaillances du syslog, de l’ICT, aux traces de plantages ainsi qu’aux erreurs de gestion des certificats, et enfin

- les commandes exécutées dans le journal d’audit SELinux.

Deux logiciels malveillants inédits

Si les pirates réussissent à exploiter la faille, ils peuvent installer plusieurs malwares, dont DRYHOOK et PHASEJAM, tous deux inédits. Ce dernier consiste en un script shell, que les chercheurs de Mandiant décrivent comme particulièrement bien écrit. Son objectif principal est d’assurer un contrôle privilégié sur les équipements compromis.

DRYHOOK, de son côté, est un script Python, chargé de voler des identifiants et mots de passe. Il modifie pour cela le fichier DSAuth.pm, lié à l’environnement ICS (Ivanti Connect Secure), dans le but de récolter les authentifications réussies. Une fois exécuté, le script lit DSAuth.pm dans une mémoire tampon puis se sert d’expressions régulières pour y trouver et remplacer des lignes spécifiques.

Cache-cache avec les outils intégrés

Puisque des correctifs sont disponibles, on pourrait penser qu’il suffit de déclencher le processus de mise à jour. Mais ce n’est pas si simple.

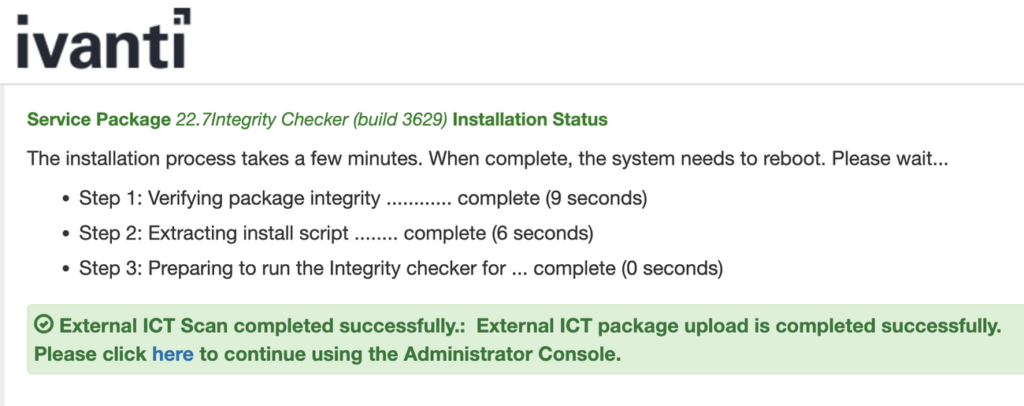

Les pirates montrent encore une fois que l’opération a été soigneusement planifiée, car les deux logiciels malveillants ont également des fonctions pour ce type de cas. « Si l'administrateur ICS tente une mise à jour, la fonction affiche un processus de mise à jour visuellement convaincant qui montre chacune des étapes avec différents nombres de points pour imiter un processus en cours », écrit ainsi Mandiant.

Pour cela, PHASEJAM injecte une fonction, nommée processUpgradeDisplay() dans le fichier DSUpgrade.pm, dans le dossier /home/perl/. La fonction simule alors un processus de mise à niveau en 13 étapes, chacune d’entre elles étant paramétrée pour durer un temps spécifique. Si l’on ne se méfie pas, on se retrouve alors devant une interface affichant la progression d’une mise à jour et, bien sûr, le succès de l’opération.

Même chose si l’administrateur veut vérifier l’intégrité des fichiers, via l’outil ICT présent dans les appliances du constructeur. Dans ce cas, les pirates se servent SPAWNANT pour désactiver l’outil d’Ivanti en remplaçant le hachage cryptographique SHA256 attendu d’un fichier spécifique par un autre, issu d’une version infectée dudit fichier.

Comme avec le processus de mise à jour, un faux contrôle d’intégrité est alors affiché, en trois étapes. Un administrateur expérimenté pourra voir la différence, car le processus authentique comporte dix étapes. Maintenant que l’information circule, le déclenchement d’un contrôle d’intégrité peut justement afficher la supercherie en contrôlant le nombre d’étapes. Mais ce n’est pas un absolu, car les pirates peuvent mener leurs actions, débarrasser le plancher et revenir plus tard. L’ICT affichera alors les dix étapes de la procédure, mais le problème sera toujours là.

La réinitialisation des équipements

Pour contourner les deux problèmes, Ivanti recommande de réinitialiser les appareils vers leurs paramètres d’usine avant de les mettre à jour. Cette remise à zéro et le redémarrage permettront de chasser les malwares momentanément, le temps d’installer la version 22.7R2.5, qui colmate la vulnérabilité.

Cette méthode est valable surtout pour PHASEJAM et DRYHOOK. La famille SPAWN est une autre affaire. PHASEJAM et DRYHOOK n’étant pas systématiquement installés, les administrateurs peuvent penser initialement qu’il n’y a aucune compromission et déclencher directement la mise à jour des équipements.

Or, les composants SPAWN peuvent résister à cette opération. Dans ce cas, SPAWNANT ne bloque pas le processus. Il détourne le flux d’exécution de dspkginstall, dont se sert le système pour les mises à jour. Il se sert pour cela d’une fonction snprintf malveillante contenant le mécanisme de persistance. Celui-ci assure à SPAWNANT une copie sur la nouvelle partition de mise à jour. L’outil ICT est contourné de la même manière que précédemment : le hachage SHA256 est recalculé pour tous les fichiers modifiés par les pirates.

La détection des signes de compromission est donc essentielle et ne peut se baser seulement sur ce qui est affiché à l’écran pendant le contrôle d’intégrité. Même après réinitialisation des équipements et application de la mise à jour, il est nécessaire de surveiller l’activité sur les équipements pour vérifier que tout signe d’infection a bien été éliminé.

Ces informations sont largement reprises depuis deux jours par les autres sociétés de sécurité, dont Rapid7 et Tenable. La CISA, Cybersecurity & Infrastructure Security Agency américaine, a également publié un bulletin d’alerte résumant les mesures à prendre.

Les équipements VPN d’Ivanti victimes d’une faille critique déjà exploitée

-

Exploitation discrète

-

Deux logiciels malveillants inédits

-

Cache-cache avec les outils intégrés

-

La réinitialisation des équipements

Commentaires (4)

Abonnez-vous pour prendre part au débat

Déjà abonné ? Se connecter

Cet article est en accès libre, mais il est le fruit du travail d'une rédaction qui ne travaille que pour ses lecteurs, sur un média sans pub et sans tracker. Soutenez le journalisme tech de qualité en vous abonnant.

Accédez en illimité aux articles

Profitez d’un média expert et unique

Intégrez la communauté et prenez part aux débats

Partagez des articles premium à vos contacts

Abonnez-vousAujourd'hui à 16h28

Modifié le 10/01/2025 à 16h43

Edit : du coup, je regarde vite fait la page Wikipédia FR, en fait, mais l'entreprise sur cette page est plus connue pour ses différentes failles que pour d'autres choses

Aujourd'hui à 18h00

Aujourd'hui à 18h22

Les gens ont réalisé depuis le covid (et l’utilisation à marche forcée des vpn en entreprise) que ce matos est daubé et se fait démonter régulièrement par les structures malveillantes et les chercheurs en sécurité.

Il faudrait probablement qu’ils réécrivent tout à partir de zéro.