Le démantèlement du rançongiciel LockBit révèle ses liens avec des membres du gang Evil Corp

FSB connection

Flock

La saisie, en février dernier, de serveurs du ransomware LockBit lors de l'opération Cronos a permis aux autorités d'identifier de nouveaux affiliés, dont des membres du gang de cybercriminels russophone « le plus important de tous les temps », Evil Corp, « autrefois considéré comme la menace cybercriminelle la plus importante au monde ».

Le 03 octobre à 16h29

13 min

Sécurité

Sécurité

« Coupure de courant chez LockBit », du nom du célèbre gang de « ransomware as a service » russophone, titre Europol, qui se félicite de l'arrestation de quatre de ses membres, et de la saisie de serveurs « essentiels » pour son infrastructure. Des opérations réalisées dans le cadre de la troisième phase de l'opération Cronos de démantèlement coordonné de l'infrastructure du rançongiciel LockBit, impliquant les services répressifs de 12 pays, d'Europol et d'Eurojust :

« Les capacités de démixage avancées du centre de cybercriminalité d'Europol ont permis d'identifier plusieurs cibles. À la suite des opérations de lancement contre l'infrastructure de LockBit au début de l'année 2024, Europol a organisé sept sprints techniques, dont trois étaient entièrement consacrés au traçage des crypto-monnaies. »

Un développeur présumé de LockBit a ainsi été arrêté « à la demande des autorités françaises », tandis que les autorités britanniques ont arrêté deux personnes ayant contribué à l'activité d'un affilié de LockBit. Les agents espagnols ont de leur côté saisi neuf serveurs, et arrêté un administrateur d'un service d'hébergement « bulletproof » utilisé par le groupe.

Contrairement à sa promesse, LockBit archivait les données volées

L'individu arrêté en France l'aurait été alors qu'il était en vacances dans le pays, d'après Risky Biz News, qui ironise sur le fait qu' « apparemment, certains opérateurs de ransomware n'ont pas compris qu'il ne fallait pas partir en vacances dans les pays de l'OTAN après avoir passé des années à rançonner leurs hôpitaux, leurs gouvernements et leurs entreprises privées ».

L'Australie, le Royaume-Uni et les États-Unis ont de leur côté mis en œuvre des sanctions à l'encontre d'un acteur que la National Crime Agency (NCA) britannique avait identifié comme un « affilié prolifique » de LockBit, par ailleurs « fortement lié » au groupe cybercriminel Evil Corp. Le Royaume-Uni a en outre sanctionné quinze autres citoyens russes pour leur implication dans les activités criminelles d'Evil Corp, les États-Unis six et l'Australie deux.

Une infographie publiée par la NCA sur le site darkweb de LockBit3.0, saisi par les autorités en février dernier, indique que 2 500 clefs de décryptage auraient par ailleurs été récupérées, ainsi que les noms de code de tous ses affiliés, les sites web qu'ils avaient attaqués, les adresses BTC des victimes ayant payé une rançon, toutes les archives des négociations par chat, « et beaucoup, beaucoup plus ».

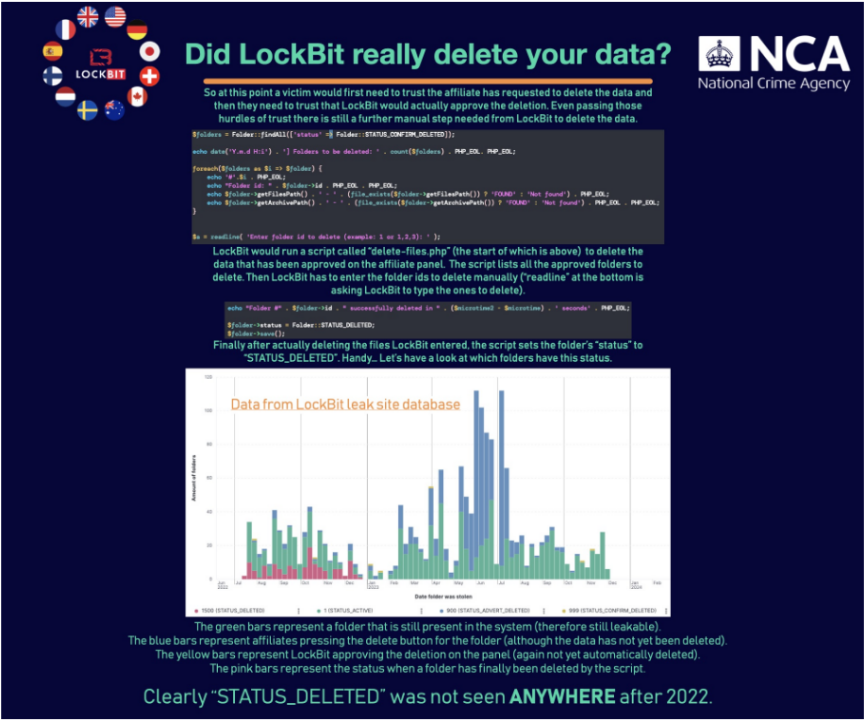

On y apprend également que LockBit avait été « spécifiquement conçu pour ne pas effacer automatiquement les données volées », et que, contrairement à ce que le gang promettait, elles étaient même archivées et sauvegardées, pour n'être effacées « que par caprice, à l'insu de l'affilié », quand bien même la victime avait pourtant payé la rançon demandée.

Le gang de cybercriminels « le plus important de tous les temps »

Entre 2021 et 2023, LockBit avait été la variante de ransomware la plus utilisée dans le monde, souligne Europol. Evil Corp (également connu sous le nom d'Indrik Spider) est de son côté le gang de cybercriminels « le plus important de tous les temps », précise la NCA, « autrefois considéré comme la menace cybercriminelle la plus importante au monde » :

« Caractérisée par sa longévité, son adaptabilité, sa hiérarchie organisationnelle et ses liens étroits avec l’État russe, Evil Corp s’est révélée une menace persistante depuis plus d’une décennie et ses membres continuent d’opérer au sein de la Fédération de Russie. »

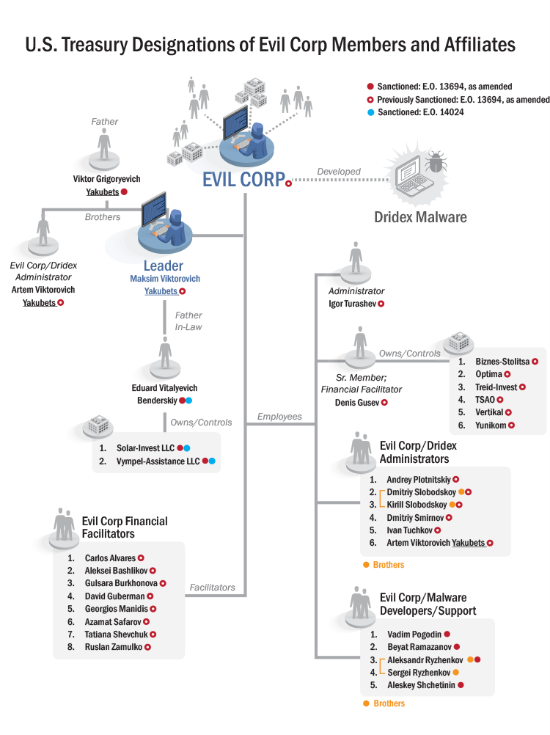

Maksim Yakubets, connu sous le pseudonyme « Aqua », 37 ans, avait déjà été rajouté à la liste des « Most Wanted » du FBI en 2019, et sa tête est mise à prix pour 5 millions de dollars. Il est accusé en effet d'avoir été le fondateur et dirigeant d'Evil Corp, mais également d'avoir entretenu des liens étroits entre le gang et l'État russe, en développant des relations avec le Service fédéral de sécurité de la fédération de Russie (FSB, le successeur du KGB) et le service de renseignement militaire russe (GRU).

Ont également été sanctionnés par le Royaume-Uni le père de Yakubets, Viktor Yakubets, et son beau-père, Eduard Bendersky, un ancien haut fonctionnaire du FSB. Ce dernier est accusé d'avoir joué « un rôle clé » dans leur relation avec les services de renseignement russes qui, d'après la NCA, avaient chargé Evil Corp de mener des cyberattaques et des opérations d'espionnage contre les alliés de l'OTAN.

Evil Corp aurait extorqué « au moins 300 M$ » à ses victimes

« Connu pour son mode de fonctionnement mafieux », souligne le Foreign Office britannique, Evil Corp mène depuis plus de dix ans une « campagne de cyber-attaques destructrices », à coups de logiciels malveillants et de ransomwares.

« Il s'agissait au départ d'un groupe familial de criminalité financière à Moscou », précise la NCA, qui s'est lancé dans la cybercriminalité et a depuis extorqué « au moins 300 millions de dollars » à des victimes dans le monde entier, notamment dans les secteurs de la santé, des infrastructures nationales critiques et de l'administration publique.

Yakubets drives a customised Lamborghini supercar with a personalised number plate that translates to ‘Thief’ & spent over a quarter of a million pounds on his wedding.

— National Crime Agency (NCA) (@NCA_UK) December 5, 2019

He is now subject to a $5 million US State Department reward – the largest ever reward for a cyber criminal. pic.twitter.com/a7s9tKFutt

Les sanctions de 2019 auraient « considérablement perturbé Evil Corp », portant atteinte à sa réputation et à sa capacité d'action, notamment en rendant plus difficile l'obtention de paiements de rançons de la part des victimes.

De « nombreux membres » seraient entrés en clandestinité, abandonnant leurs comptes en ligne et limitant leurs déplacements. Ils ont en outre dû s'adapter, et développer d'autres souches de logiciels malveillants et de ransomwares, ou utiliser des souches de ransomware développées par d'autres groupes criminels, tels que LockBit, passant d'attaques de masse au ciblage d'organisations à hauts revenus.

Du blanchiment d'argent au Ransomware as a Service

Un mémo (.pdf) co-signé par le FBI et la NCA, avec l'aide des sociétés CrowdStrike, Intel471 et QIntel, relève que Viktor Yakubets, le père de Maksim, « avait des liens historiques importants avec des activités de blanchiment d'argent » et que son fils avait également recruté son frère (Artem) et ses cousins (Kirill et Dmitry Slobodskoy) :

« À son apogée, Evil Corp était un groupe soudé, opérant à partir de bureaux physiques à Moscou (dont le Chianti Café et le Scenario Café), et passant beaucoup de temps à socialiser ensemble, avec leurs épouses et leurs petites amies. Ils partaient même en vacances ensemble. »

Le mémo du FBI et de la NCA avance pour sa part que Bendersky, le beau-père de Yakubets, aurait « joué un rôle clé dans les relations d'Evil Corp avec l'État » russe, et « tiré parti de son statut et de ses contacts pour permettre à Evil Corp de nouer des relations avec des responsables des services de renseignement russes ».

Suite aux sanctions et inculpations états-uniennes de membres d'Evil Corp en décembre 2019, Bendersky a également « usé de sa grande influence pour protéger le groupe, à la fois en assurant la sécurité des membres dirigeants et en veillant à ce qu'ils ne soient pas poursuivis par les autorités russes ».

Le Trésor américain, qui l'a rajouté à sa liste de sanction, de concert avec d'autres membres d'Evil Corp, fournit par ailleurs un organigramme simplifié des membres du groupe et de certains de ses affiliés.

Troisième au hackathon du groupe de mercenaires Wagner

Maksim Yakubets aurait lui-même débuté dans la cybercriminalité aux alentours de 2007, collaborant avec plusieurs cybercriminels notoires impliqués dans les malwares Dyre, Trickbot et Conti, avant de rejoindre le gang Jabber Zeus en 2009.

En 2014, il participait au développement de Dridex, depuis devenu « l'une des souches de logiciels malveillants bancaires les plus prolifiques et les plus réussies à ce jour ».

Le groupe avait alors créé le domaine Ev17corp.biz pour coordonner ses opérations, qui donna naissance au groupe, et à la marque, « Evil Corp ». À l'instar des modèles actuels de Ransomware as a Service (RaaS), Evil Corp commença à segmenter ses activités, et à louer son botnet Dridex à d'autres utilisateurs, devenus affiliés, afin qu'ils puissent l'utiliser pour leurs propres cyberattaques.

Le placement de Maksim Yakubets dans la liste des « Most Wanted » du FBI en 2019 suscita méfiance et paranoïa dans le groupe, et ses affiliés furent contraints de transformer leurs modes opératoires pour obscurcir davantage leurs activités.

Ils cessèrent par exemple d'utiliser Dridex, au profit d'autres ransomwares basés sur un code similaire, SocGholish, Hades, Phoenix Locker, PayloadBIN et Macaw. L'une des attaques les plus marquantes utilisant Phoenix Locker s'était soldée par un paiement de 40 millions de dollars de rançon, soit le montant le plus élevé jamais enregistré à l'époque.

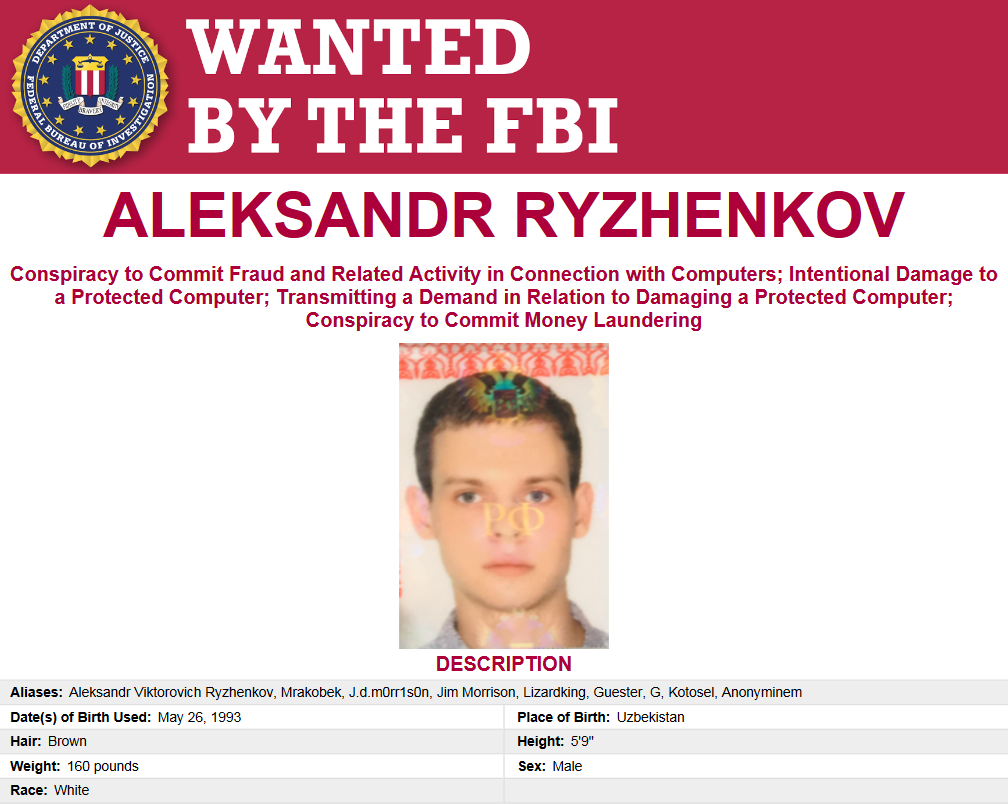

La NCA a depuis identifié qu'Aleksandr Ryzhenkov, le bras droit de Yakubets, était aussi un affilié de LockBit, impliqué dans des attaques de ransomware LockBit contre de nombreuses organisations. Il vient d'ailleurs d'être lui aussi rajouté à la liste des « Most Wanted » du FBI, et d'être rajouté à la liste des sanctions états-uniennes.

D'autres membres du groupe continuent eux aussi d'opérer au sein de la Fédération de Russie. Par exemple, en décembre 2022, Igor Turashev (lui-même ex-bras droit de Yakubets) et son entreprise se sont classés troisièmes lors d'un hackathon organisé par le groupe de mercenaire Wagner.

Un beau-père très proche du FSB, et de ses tueurs à gage

La carrière du beau-père de Maksim Yakubets, Eduard Bendersky, est encore plus rocambolesque. Une enquête conjointe de BellingCat, The Insider et Der Spiegel a en effet révélé qu'il avait « directement supervisé » le meurtre, pour le compte du FSB, en 2019 à Berlin, d'un demandeur d'asile géorgien de 40 ans.

Zelimkhan Khangoshvili, un ancien commandant militaire qui avait combattu la Russie en Tchétchénie et en Géorgie, s'était réfugié en Allemagne après plusieurs tentatives de meurtres qui, selon son frère, avaient été orchestrées par les services de renseignement russes.

Signe qu'il ne s'agit pas de menus fretins, Vadim Krasikov, son assassin, qui avait été condamné à une peine de prison à vie, a fait partie des huit espions rapatriés en Russie à l'occasion du plus grand échange de prisonniers depuis la fin de la guerre froide, le 1er août dernier.

S'il se présentait publiquement comme un ancien officier Spetsnaz (les forces spéciales de l'armée soviétique) du FSB et comme le propriétaire actuel de plusieurs sociétés de sécurité privée employant d'anciens soldats Spetsnaz, Bendersky « apparaît souvent dans les médias russes comme le porte-parole de facto du Département V, le successeur pour le FSB de l'ancienne unité Vympel du KGB », relève BellingCat dans cette enquête de 2020.

Créé en 1981 en tant qu'unité d'élite du KGB, le groupe d'opérations spéciales Vympel avait pour mission de mener des opérations subversives à l'étranger. Son champ d'action comprenait la reconnaissance illégale, la subversion, les enlèvements, la libération d'otages, les coups d'État et l'assassinat d'ennemis de l'État, résume BellingCat :

« L'entraînement des soldats Vympel, qui durait au minimum cinq ans, comprenait le combat au corps à corps, le tir avec diverses armes, les techniques de survie sous l'eau et en haute altitude, l'entraînement médical, l'improvisation en matière d'explosifs et les sauts en parachute tout-terrain. »

Le journaliste qui avait révélé son rôle au FSB meurt empoisonné

Dans la Russie post-soviétique, Vympel avait été rebaptisé « Département V » des opérations spéciales au sein du FSB, « avec pour mission de lutter contre le terrorisme intérieur ». Ses unités avaient ainsi été déployées lors des deux guerres de Tchétchénie, et lors de prises d'otages importantes dans le Caucase du Nord.

Officiellement, le département V ne procède pas à des assassinats extraterritoriaux mais, précise BellingCat, une loi antiterroriste de 2006 exonère les officiers de toute responsabilité pénale pour les meurtres commis « au cours d'opérations antiterroristes ». Et les sociétés de sécurité que Bendersky possède et dirige portent ce même nom de « Vympel ».

Dans une série de lettres prétendument écrites par des officiers Spetsnaz russes mécontents et envoyées au journal indépendant russe Novaya Gazeta en 2003, souligne BellingCat, Eduard Bendersky avait en outre été décrit comme un mandataire du général Alexander Tikhonov, héros de la Russie et chef du Centre des opérations spéciales (CSO) du FSB, qui comprend les deux unités Spetsnaz du FSB, dont le Département V (ex-Vympel).

Les lettres anonymes alléguaient que Bendersky (qui avait servi dans le département V en tant qu'officier relativement subalterne et avait pris sa retraite avec le grade de lieutenant principal) s'était vu confier le rôle de représentant officieux du CSO au moment de sa retraite, et qu'il dirigeait la compagnie de sécurité « Vympel-A » sous la direction et avec les instructions du général Tikhonov.

Les auteurs affirmaient également que Bendersky se rendait fréquemment dans l'enceinte hautement sécurisée du CSO et qu'il recevait souvent des informations hautement confidentielles sur les opérations en cours du FSB, qu'il partageait sélectivement avec les médias afin d'assurer une couverture favorable des actions du CSO.

BellingCat rapportait également que Yuriy Shchekochikhin, le journaliste de Novaya Gazeta qui avait publié la série de lettres d'officiers Spetsnaz mécontents, était décédé quelques jours seulement avant la publication de la dernière des trois lettres décrivant le rôle de Bendersky, et alors qu'il avait prévu de partir aux États-Unis rencontrer des enquêteurs du FBI.

Par ailleurs député libéral à la Douma, la chambre basse de l'Assemblée fédérale de la fédération de Russie, il était connu pour ses enquêtes sur le crime organisé, la corruption et le FSB. Sa mort, due à un empoisonnement non identifié, avait alors fait l'objet d'une enquête pour meurtre, qui fut finalement classée sans suite en raison de l'absence d'indices.

Ses proches s'étaient alors vu refuser un rapport médical officiel sur la cause de sa maladie, et interdire de prélever des échantillons de ses tissus pour une enquête médicale indépendante. Les symptômes de sa maladie correspondaient par ailleurs à ceux vécus par plusieurs autres dissidents victimes d'empoisonnement par des matières radioactives, dont Alexandre Litvinenko.

Le démantèlement du rançongiciel LockBit révèle ses liens avec des membres du gang Evil Corp

-

Contrairement à sa promesse, LockBit archivait les données volées

-

Le gang de cybercriminels « le plus important de tous les temps »

-

Evil Corp aurait extorqué « au moins 300 M$ » à ses victimes

-

Du blanchiment d'argent au Ransomware as a Service

-

Troisième au hackathon du groupe de mercenaires Wagner

-

Un beau-père très proche du FSB, et de ses tueurs à gage

-

Le journaliste qui avait révélé son rôle au FSB meurt empoisonné

Commentaires (2)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 04/10/2024 à 09h30

Le 17/10/2024 à 18h49