Akamai met en garde contre la recrudescence des attaques DDoS

Alertes submersion

Dans ce second article, nous allons nous pencher sur d’autres aspects de la sécurité, notamment les dénis de service distribués (DDoS) et l’infrastructure. Mais les applications web et les API ne sont jamais loin.

Le 06 août à 14h26

10 min

Sécurité

Sécurité

Akamai a publié il y a quelques jours un long rapport sur l’état de la sécurité. Dans une première partie, nous avons vu que les attaques contre les applications web et les API étaient en pleine recrudescence. Le rapport avertissait en particulier contre l'absence d'inventaire et la négligence. Elles peuvent conduire à des API fantômes, oubliées des équipes de développement et de sécurité. De manière plus générale, la multiplication des API, surtout à l'ère du cloud, augmente la surface d'attaque et nécessite des précautions supplémentaires.

Dans cette seconde partie, nous nous attardons sur les autres dangers mentionnés par le rapport, comme la protection de l'infrastructure et les attaques par déni de service distribuées. Les recommandations formulées sont également destinées aux applications web et aux API, que l'on retrouve partout.

Au-delà des applications et API, l’infrastructure

Dans son rapport, Akamai évoque largement les attaques DDoS. Elles s’attaquent surtout aux couches 3 (réseau : IP…), 4 (transport : TCP, UDP…) et 7 (applicatif, dont les applications web et les API) du modèle OSI. En conséquence, la société pointe l’importance d’une protection adaptée à chacune, pour protéger l’infrastructure sous-jacente (couches 3 et 4).

De fait, on distingue deux grands types d’attaques par déni de service distribuées. D’abord celles dirigées contre l’infrastructure : les « plus anciennes », indique Akamai, et visant les couches 3 et 4. On y trouve notamment les inondations SYN, Smurf, UDP et ICMP, ou encore l’amplification ou la réflexion DNS. Le rapport ajoute que les acteurs malveillants utilisent de plus en plus de types et de vecteurs d’attaques multiples pour créer des DDoS complexes et multidestinations. Une plateforme de protection robuste et complète, se servant de l’automatisation et de l’IA, est « nécessaire ».

Les autres attaques les plus courantes visent la couche 7, et donc l’applicatif. Elles ciblent le protocole HTTP et le trafic web. Ces attaques sont en recrudescence et « deviennent un moyen plus populaire » qu'auparavant. Certaines exploitent la logique des protocoles de la couche 7. Akamai cite l’exemple d’une faille découverte l’année dernière dans HTTP/2 et ayant permis la plus grande attaque jamais enregistrée de la couche 7. Elles visent souvent les parties les plus coûteuses de l’application, coupent les accès utilisateurs et sont généralement « plus furtives et plus sévères ».

Le DNS de plus en plus visé

Les attaques sur le DNS sont particulièrement lucratives, pointe Akamai. Et pour cause : si elle réussit, la présence en ligne de l’organisation disparait. L’entreprise note, là encore, une augmentation de ces attaques.

Au point qu’au cours des 18 derniers mois (janvier 2023 à juin 2024), 60 % des attaques DDoS visant les couches 3 et 4 avaient une composante DNS. Plus de la moitié de ces attaques sont de type NXDOMAIN (épuisement des ressources). Elles sont aussi appelées attaques par sous-domaine pseudo-aléatoire : « les pirates envoient un nombre excessif de requêtes vers des domaines inexistants (par exemple, doesnotexist.example.com) pour occuper les ressources d'un serveur de noms faisant autorité tout en épuisant la réserve de cache d'un résolveur récursif ».

Point intéressant, Akamai explique que la plupart des attaques sont cataloguées comme visant une couche spécifique ou le DNS. Mais, le plus souvent, elles ciblent plusieurs couches et protocoles pour augmenter les chances de submerger le système, les applications ou l’infrastructure de la victime.

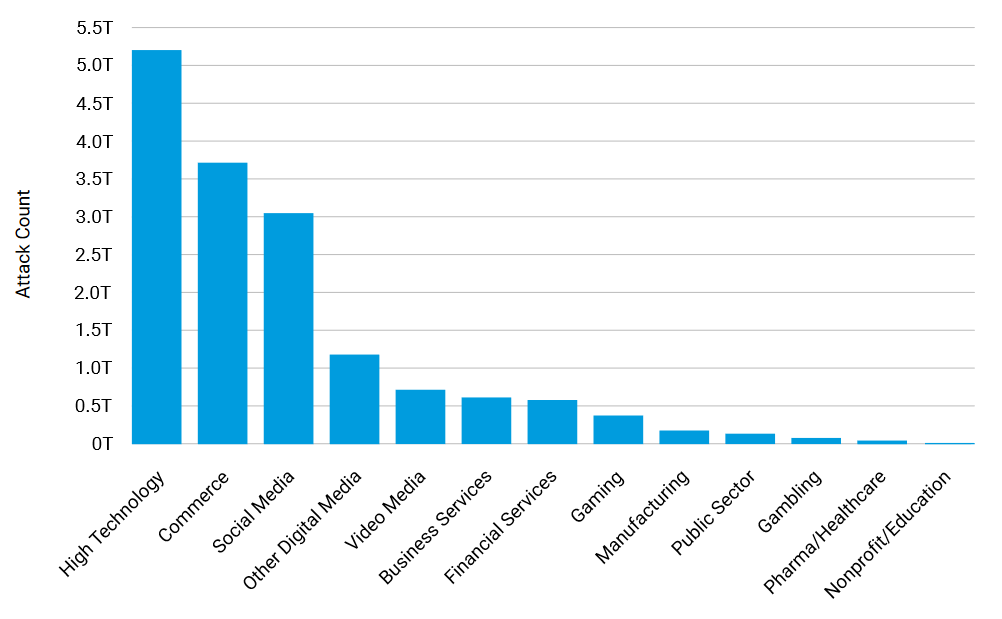

Haute-technologie : une très grande fréquence d’attaques DDoS

Selon Akamai, le monde de la tech est de loin le plus visé par les attaques DDoS sur la couche 7. Sur les 18 derniers mois, la société dit en avoir enregistré la bagatelle de 5 000 milliards. L’explication est simple : qu’il s’agisse des GAFAM ou d’autres entreprises, la tech s’appuie largement sur des services en ligne. C’est ici que l’on retrouve les applications web et les API, mais également tous types de services cloud et la blockchain.

Le rapport ajoute que les services cloud ne sont pas étrangers aux attaques DDoS, puisqu’ils peuvent servir eux-mêmes de vecteurs. L’observation renvoie à notre première actualité et à l’utilisation de micro-services, les pirates cherchant à exploiter la confiance que peuvent se faire entre eux ces services. Akamai décrit ainsi le cloud comme « carburant et cible ».

La blockchain, pourtant décentralisée, peut être, elle aussi, victime d’attaques DDoS. Il ne s’agit plus d’inondation traditionnelle du réseau, mais par exemple de submerger par l’envoi de « transactions spam ». L’attaque ralentit alors les transactions légitimes. Akamai dit aussi avoir observé des attaques de type HTTP flood et d’autres plus ciblées contre les contrats intelligents au sein de la blockchain. Le plus souvent, indique le rapport, les attaques visent la couche 4 (transport).

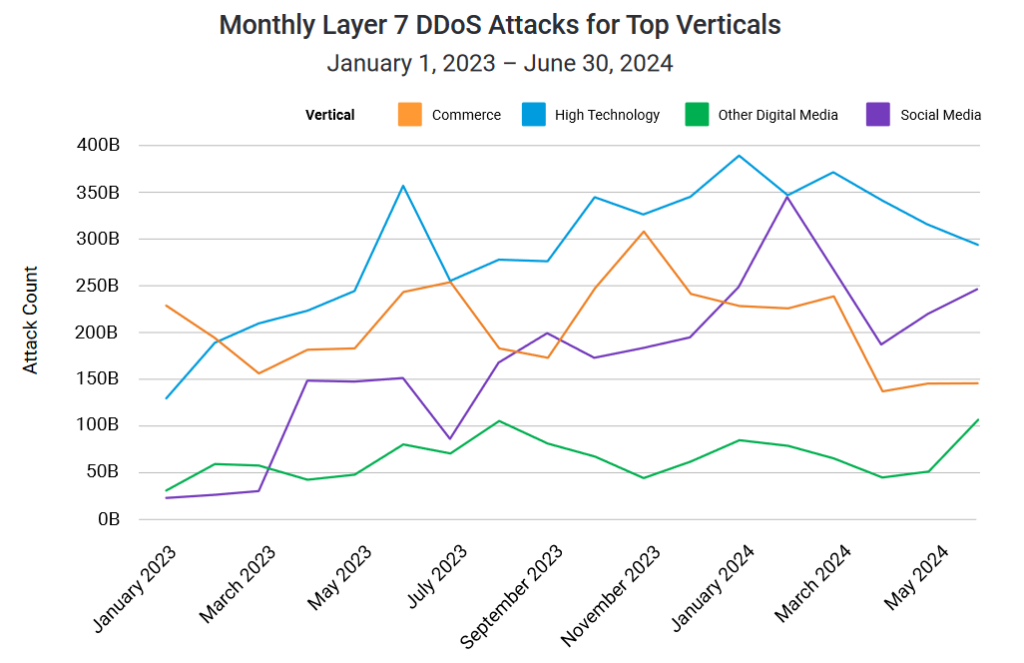

Commerce et médias sociaux très touchés également

Après la tech, le commerce est le secteur le plus touché par les attaques contre la couche 7. Comme nous l’avons vu dans notre premier article, ce n’est pas une surprise : les atteintes aux services et à l’image peuvent être conséquents. Akamai ajoute que les DDoS contre le commerce sont les plus fréquents dans la zone EMEA (Europe, Moyen-Orient et Afrique), même si le secteur arrive deuxième dans les plus ciblés.

« Ces types d'attaques sont particulièrement handicapants pour les organisations commerciales car elles peuvent rendre une boutique en ligne inaccessible ou un système de réservation indisponible, entraînant une perte de revenus importante pour l'entreprise victime », explique ainsi le rapport.

Même constat pour les médias sociaux, avec un premier pic atteint en juin 2023 et un autre en février 2024. Même si l’activité a baissé depuis, elle reste nettement supérieure à celle de l’année dernière, avec une fréquence de 900 milliards d’attaques par mois.

Comme nous avons déjà eu l’occasion de le voir à plusieurs reprises cette année, la géopolitique est directement liée à cette activité. Les deux conflits les plus commentés actuellement – Russie-Ukraine et Israël-Hamas – ont vu une « recrudescence de comptes sociaux pro-russes frauduleux et de faux sites d'information conçus pour amplifier les sujets politiques qui divisent », ajoute Akamai.

Autre observation déjà faite, les évènements électoraux sont systématiquement le théâtre de cyberattaques à motivation politique. On a pu voir par exemple, en France, de telles attaques contre des sites de partis ou de candidats. La géopolitique jouant un rôle majeur dans les motivations des attaques, l’hacktivisme est également présent, comme le notait d’ailleurs l’ANSSI avant le début des Jeux olympiques et paralympiques 2024.

En matière de lutte contre la désinformation, Akamai note bien que les entreprises concernées ont « mis en œuvre diverses politiques ». Cependant, « leur efficacité reste incertaine ». Dans ce domaine, le rapport évoque les « progrès rapides des technologies de l’IA » et les « défis importants » qui attendent la lutte contre la diffusion de fausses informations.

Les attaques DDoS touchent aussi les applications web et les API

Si les applications web et les API ont eu leur propre partie dédiée dans notre premier article, elles sont de retour dans la seconde. Le rapport note en effet qu’elles restent « largement ciblées », surtout en Amérique du Nord, suivi des zones EMEA et APJ (Asie-Pacifique).

Les API, assez vulnérables de manière générale, peuvent être emportées par des surcharges de requêtes. Akamai classe les attaques DDoS dans le Top 5 des risques de sécurité les plus élevés contre les interfaces de programmation (donc la couche 7).

C’est particulièrement le cas pendant les fêtes de fin d’année, quand la perspective d’affecter les finances d’une entreprise devient plus alléchante pour les pirates. Selon Akamai, il existe en outre une corrélation directe entre le chiffre d’affaires d’une société et le nombre d’attaques qu’elle subit.

Zero Trust : rien n’est acquis

Face à l’ensemble des dangers pouvant viser aussi bien l’applicatif, les API que les infrastructures, Akamai recommande sans surprise une approche Zero Trust. Cela signifie qu’au sein d’une infrastructure quelconque, rien ni personne ne doit avoir accès à un système ou une charge de travail informatique, sauf en cas de besoin explicite. En d’autres termes, il n’y a aucune confiance implicite entre deux éléments de l’infrastructure. Aucun accès n’est autorisé, tant que l’identité et l’accréditation n’ont pas été vérifiées.

Selon Akamai, les stratégies existantes sont trop souvent « considérées sous l'angle de leur relation avec la sécurité du réseau ». Dans ce contexte, les applications web sont fréquemment négligées. En conséquence, elles augmentent la surface d’attaque (et donc les points d’entrée dans le réseau), pouvant conduire à un déplacement latéral (se servir d’un point d’entrée dans l’infrastructure pour en « visiter » d’autres parties), voire à une escalade des privilèges.

En plus d’une approche sur le matériel jugée « traditionnelle », le rapport recommande la micro-segmentation. Loin des « contrôles réseau grossiers et souvent lourds à gérer », Akamai encourage les entreprises et autres organisations à maximiser la granularité dans l’infrastructure. Comparant cette approche à la construction navale compartimentée visant à isoler les brèches de la coque, la société évoque des gains importants en visibilité et en réactivité sur les incidents. Elle recommande surtout la segmentation logicielle, décrite comme particulièrement efficace contre les rançongiciels et les attaques contre les charges de travail.

Akamai ajoute qu’il n’y a guère le choix pour une « bonne défense » : il est nécessaire de sensibiliser et former les équipes de développement à la sécurité des applications web et API, tout en maintenant et en enrichissant les techniques d’atténuation continue, notamment contre les attaques DDoS. Ce qui inclut « la gestion des correctifs, les plans de réponse aux incidents, les contrôles d'atténuation (pour les adresses IP exposées aux DDoS et les sous-réseaux critiques), les politiques de contrôle d'accès, la segmentation du réseau, les pare-feux » et ainsi de suite.

Concernant l’infrastructure DNS, le rapport met en avant la surveillance et l’analyse du trafic entrant et l’utilisation d’une plateforme hybride, au lieu d’un pare-feu « traditionnel ». Enfin, une politique Zero Trust devrait être mise en place pour réduire l’impact des ransomwares et attaques contre les charges de travail. Le rapport recommande également le cadre ATT&CK de MITRE pour se familiariser avec l’ensemble des tactiques et techniques utilisées par les pirates, et d’adapter les stratégies en conséquence.

Akamai met en garde contre la recrudescence des attaques DDoS

-

Au-delà des applications et API, l’infrastructure

-

Le DNS de plus en plus visé

-

Haute-technologie : une très grande fréquence d’attaques DDoS

-

Commerce et médias sociaux très touchés également

-

Les attaques DDoS touchent aussi les applications web et les API

-

Zero Trust : rien n’est acquis

Commentaires (0)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vous