Meta a désactivé plusieurs centaines de faux comptes liés à des logiciels espion

Spyware off life

Le 19 décembre 2022 à 15h46

11 min

Internet

Internet

Meta vient de publier deux rapports consacrés à ses efforts de lutte contre les logiciels espion qui, l'an passé, ont ciblé des centaines d'utilisateurs de Facebook dans près de 200 pays et territoires, notamment en Chine, en Russie, en Israël, aux États-Unis et en Inde.

L'an passé, Meta a désactivé 130 comptes sur Facebook et Instagram liés à Candiru, le très discret marchand israélien de logiciels espion, créé en 2014 par l'un des anciens co-fondateurs de NSO, et qui avait été placé sur la liste noire du Département du commerce américain en même temps que NSO, en novembre 2021.

Son nom s'inspire d'un poisson surnommé le « vampire des eaux amazoniennes » dont la légende veut qu'il « remonte les flux d'urine et pour se loger dans l'urètre ». Candiru, qui aurait été créé en 2014, n'a pas de site web et cultive le secret.

En 2017, l'entreprise se renommait DF Associates, puis Grindavik en 2018, Taveta en 2019, et Saito Tech en 2020. Son existence avait été confirmée grâce à une enquête du journaliste Amitai Ziv. Celui-ci avait retrouvé, sur la page Facebook d'un traiteur, une fresque noire et blanche de silhouettes d'hommes aux chapeaux melons mais sans visage. Ziv avait photographié la fresque et le logo dans les anciens locaux, vides, de Candiru.

Le logo de Candiru et sa fresque photographiés par Amitai Ziv

La société, adepte de la « coolitude », avait commandé des plateaux d'houmous pour l'apéro, et le traiteur s'en était vanté sur Facebook, permettant au journaliste de confirmer le lien entre Candiru et son fondateur, mais aussi de découvrir son ancienne dénomination, et donc d'obtenir du registre du commerce tous les documents officiels la concernant.

Les prestataires de « web intelligence » des logiciels espion

Meta a également désactivé « environ 250 comptes » sur Facebook et Instagram liés à Quadream, un autre de leurs concurrents israéliens, lui aussi fondé par d'anciens employés de NSO :

« Ce réseau a mené une multitude d'activités de test entre ses propres faux comptes, ciblant les appareils Android et iOS dans ce que nous considérons comme une simple tentative d'infiltration de divers types de données, y compris des messages, des images, des fichiers vidéo et audio, et la géolocalisation. »

Meta a découvert à ce titre que les marchands de logiciels espion avaient recours à des sociétés tierces, qui se présentent souvent comme des entreprises de « web intelligence » commercialisant des services de collecte, conservation, reconnaissance, analyse et recherche de profils sur les réseaux sociaux :

« Non content d'obscurcir les bénéficiaires ultimes des logiciels espions, ils réduisent également considérablement le travail d'approche de leurs clients. Ils utilisent généralement de faux comptes pour rechercher et afficher les profils des personnes et d'autres informations accessibles au public. Ils peuvent être gérés par le prestataire de services pour ses clients ou exploités par les clients eux-mêmes grâce à un logiciel fourni par la société de surveillance pour compte d'autrui. »

Meta s'est ainsi retrouvé à désactiver « un certain nombre » de comptes liés à ces prestataires de services, dont CyberGlobes, basée en Israël, Avalanche, basée en Russie, « une entité non attribuée en Chine », ainsi que 3 700 comptes liés à SocialLinks, une société initialement basée à Moscou, en Russie, mais qui opère désormais à New York, aux États-Unis :

« Ces comptes sont automatisés pour récupérer en permanence des données sur Facebook et Instagram, sans compter que SocialLinks cible également LinkedIn, VKontakte (VK) et Twitter. »

Meta aurait ainsi « démantelé un réseau d'environ 230 comptes factices et vraisemblablement compromis », liés à CyberGlobes et utilisés « pour un piratage ciblé sur Facebook et Instagram ». L'entreprise, qui se vante sur son site de proposer « un système à l'état de l'art pour les forces de l'ordre afin de prévenir les activités criminelles », aurait également ciblé LinkedIn, Google, Telegram et Twitter :

« Notre système scanne et analyse les sources de données pour découvrir les activités criminelles, telles que le trafic de drogue, les crimes financiers et les activités frauduleuses. Notre technologie de prévention couvre le plus large éventail de vos sources. Nous effectuons des croisements entre plusieurs types d'informations qui sont ensuite disponibles dans une présentation visuelle conviviale. »

Meta aurait de même désactivé « plus de 100 comptes » sur Facebook et Instagram liés à Avalanche, qui « recueille les données des médias traditionnels, des réseaux sociaux médiatiques et d'autres sites web pour le compte de ses clients à l'intérieur et à l'extérieur de la Russie » :

« Ce réseau a ciblé des activistes vietnamiens et des activistes environnementaux, des politiciens, des médias et des ONG aux États-Unis, au Nicaragua, en Russie et en Ukraine. »

De la démocratisation à l' « autocratisation » des logiciels espion

Les marchands de logiciels espion utilisent également des outils de marketing tout ce qu'il y a de plus légitimes « pour créer, gérer et suivre l'envoi des liens d'hameçonnage, probablement pour masquer leur origine et profiter des avantages offerts par les services de marketing commercial ».

Une fois cliqués, ces liens redirigeaient les internautes vers l'un des nombreux sites web malveillants de Candiru. Le Citizen Lab, probablement l'organisme ayant le plus étudié les logiciels espion particulièrement sophistiqués vendus à des États, avait ainsi montré l'an passé comment l'entreprise avait créé des dizaines de sites usurpant l'identité de médias, ONG, réseaux sociaux et entreprises.

« Cela montre à quel point il est important que l'ensemble de la société réagisse pour lutter contre ce secteur malveillant en pleine expansion », explique Meta, « notamment en partageant des indicateurs de menace afin que nous puissions dresser collectivement un tableau plus complet de ces activités sur Internet ».

Si les fournisseurs de logiciels espion rétorquent souvent que leurs services et logiciels de surveillance sont destinés à cibler criminels et terroristes, l'étude de Meta confirme que leurs utilisateurs « ciblent en fait régulièrement journalistes, opposants politiques et défenseurs des droits de l'homme dans le monde entier ».

Meta évoque par exemple le démantèlement d'un réseau d'environ 900 faux comptes sur Instagram et Facebook provenant de Chine qui « se concentrait sur des personnes au Myanmar, en Inde, à Taïwan, aux États-Unis et en Chine, notamment des militaires, des militants pro-démocratie, des employés du gouvernement, des politiciens et des journalistes ».

Le problème se double du fait qu'ils sont généralement développés par des hackers passés par des services de renseignement (et tout particulièrement de l'Unité 8200, la NSA israélienne, réputée pour être l'un des meilleurs services de renseignement technique au monde), et disposant donc de compétences particulièrement pointues.

Mais aussi et surtout qu'ils sont ensuite vendus à des pays ne disposant pas de capacités techniques aussi pointues, contribuant à « démocratiser », ou plutôt « autocratiser », des logiciels dont l'utilisation, dans les pays démocratiques respectueux des droits humains, est a priori particulièrement encadrée.

Des « cyber-mercenaires » indiens à l'œuvre dans le monde entier

Meta revient tout particulièrement sur les modus operandi d'une société indienne, CyberRoot Risk Advisory Private, qui ressemble très fortement aux pratiques de BellTrox, que Meta avait l'an passé qualifié de « cyber-mercenaire », et qui serait lié au groupe Dark Basin.

CyberRoot avait utilisé de faux comptes pour créer « des personnes fictives sur mesure » afin de gagner la confiance des personnes ciblées dans le monde entier. Pour paraître plus crédibles, ces personnes prétendaient être journalistes, dirigeants d'entreprise ou personnalités médiatiques.

Dans certains cas, CyberRoot a même été jusqu'à créer des comptes « presque identiques » à des comptes réellement liés à leurs cibles, amis et membres de leurs familles, avec des noms d'utilisateur « légèrement modifiés, probablement dans une tentative d'inciter les gens à s'engager ».

À l'instar de Candiru, CyberRoot avait également usurpé les noms de domaines des principaux fournisseurs de messagerie, des outils de visioconférence et de partage de fichiers, notamment Gmail, Zoom, Facebook, Dropbox, Yahoo, OneDrive, dans le cadre de ses campagnes de phishing.

Meta a découvert que CyberRoot ciblait des personnes dans le monde entier, travaillant dans un large éventail de secteurs, « notamment la chirurgie esthétique et les cabinets d'avocats en Australie, les sociétés immobilières et d'investissement en Russie, les sociétés de capital-investissement et les sociétés pharmaceutiques aux États-Unis, les militants de l'environnement et de la lutte contre la corruption en Angola, les entités de jeu au Royaume-Uni et les sociétés minières en Nouvelle-Zélande » :

« Elles se concentraient sur des dirigeants d'entreprise, des avocats, des médecins, des militants, des journalistes et des membres du clergé dans des pays comme le Kazakhstan, Djibouti, l'Arabie saoudite, l'Afrique du Sud et l'Islande. »

Twitter ne répond plus

« Compte tenu de la nature mondiale de cette menace, aucune entreprise ne peut y faire face seule », explique Meta en introduction du chapitre consacré aux moyens de s'en prémunir. Ce pourquoi elle rend publiques ses découvertes, aide les personnes ciblées à se protéger, menace de poursuites judiciaires les contrevenants, et partage avec plusieurs autres entreprises et administrations les tactiques, techniques et procédures (TTP) de ces logiciels espions ou malveillants.

Nathaniel Gleicher, responsable de la politique de sécurité chez Meta, a cela dit déploré lors d'un point presse auquel assistait The Guardian que Twitter « ne semblait plus être disponible pour accepter des informations sur de telles menaces », du fait des départs en masse de ses responsables sécurité :

« Notre objectif principal est de faire tout ce que nous pouvons pour protéger les gens. Nous partageons donc nos informations avec nos pairs du secteur. Twitter traverse actuellement une période de transition et la plupart des personnes avec lesquelles nous avons traité sont parties. Par conséquent, nous devons attendre et voir ce qu'ils annoncent dans ces domaines de menace. »

Meta précise également reposer sur une équipe dédiée de plus de 100 personnes comprenant des « data scientists », analystes et ingénieurs, qui luttent pour détecter, bloquer et dissuader le scraping non autorisé, que Meta proscrit, sur l'ensemble de ses services.

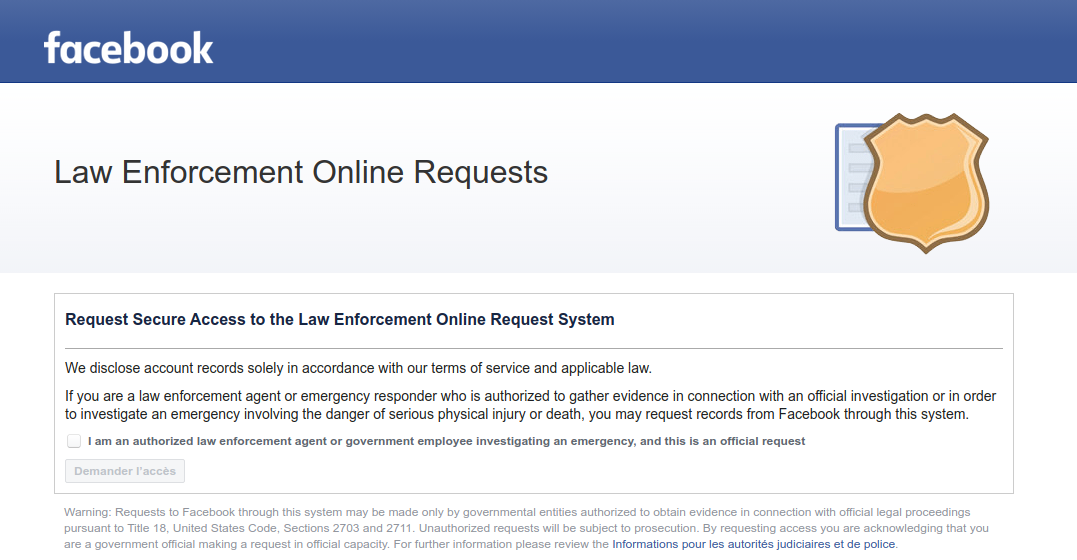

La société rappelle en outre qu'il existe des recours et canaux légaux utilisés par les agences gouvernementales, et qu'elles doivent les utiliser en cas de demandes d'informations légales, et non pas recourir à des logiciels espions, contribuant à la prolifération de technologies malveillantes.

Facebook publie aussi des rapports de transparence sur les réquisitions qui lui sont adressées, où l'on découvre notamment que les États-Unis lui ont adressé 69 000 requêtes au premier semestre 2022, portant sur 126 000 comptes et satisfaites à 88 %, contre 13 000 requêtes portant sur 15 000 comptes en France, satisfaites à 85 %, et 8 requêtes russes, non satisfaites.

Roskomnadzor, le Service fédéral russe de supervision des communications, des technologies de l'information et des médias de masse, voulait en effet censurer des posts condamnant la guerre en Ukraine, appelant à participer aux manifestations anti-guerre, ou émanant de médias indépendants que les fact-checkers de Facebook avaient pu vérifier.

« Votre compte suscite peut-être l’intérêt d’un pirate soutenu par un gouvernement »

Dans un second rapport consacré à ses recommandations pour lutter contre l' « industrie de la surveillance à louer », Meta rappelle avoir démantelé plus de 200 opérations d'influence sous couverture, émanant notamment d'acteurs russes, depuis 2017.

Le fait de les rendre publics vise non seulement à aider les autres entreprises privées, chercheurs et gouvernements à mieux comprendre leurs modus operandi et TTP, mais également à « mettre en lumière les acteurs malveillants qui tentent de dissimuler leurs activités, ainsi que les opérations clandestines qui tentent d'abuser de nos services et de ceux d'autres personnes » :

« Nous voulons que ces acteurs malveillants réfléchissent à deux fois au fait d'être découverts, s'ils ciblent des personnes par le biais de nos technologies »

Meta précise également informer, « le cas échéant », les personnes susceptibles d'avoir été ciblées sur Facebook et Instagram qu'elles feraient l'objet de « risque d’attaque sophistiquée ou de piratage soutenu par un gouvernement », en particulier s'ils font partie des groupes les plus ciblés comme les journalistes, les militants et les dissidents :

« Nos équipes de sécurité et nos systèmes automatisés recherchent en permanence des signaux d’activité malveillante, comme des tentatives de connexion suspectes et d’autres comportements indiquant que certains comptes sont ciblés dans le cadre d’une attaque sophistiquée ou soutenue par un gouvernement. Il s’agit peut-être d’une fausse alerte, mais nous voulons vous avertir de nos soupçons afin que vous puissiez prendre des mesures de précaution pour protéger vos comptes. »

Meta a désactivé plusieurs centaines de faux comptes liés à des logiciels espion

-

Les prestataires de « web intelligence » des logiciels espion

-

De la démocratisation à l' « autocratisation » des logiciels espion

-

Des « cyber-mercenaires » indiens à l'œuvre dans le monde entier

-

Twitter ne répond plus

-

« Votre compte suscite peut-être l’intérêt d’un pirate soutenu par un gouvernement »

Commentaires (3)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 19/12/2022 à 20h51

Hé bé. Merci Meta de transmettre ces infos. Pourquoi les autres entités privées et publiques sont si muettes ? Combien d’autres sont encore actifs et invisibles ?

Le 21/12/2022 à 08h19

Bah les moyens légaux sont ceux du pays de Facebook, du coup ça tombe un peu à l’eau cette remarque non ? C’est surtout une façon de rappeler que ces infos sont la propriété de FB qui facture également ce “service de recours”.

Le 24/12/2022 à 09h37

Malgré tout il doit y en avoir des centaines