Un paquet malveillant Python ciblait les portefeuilles de cryptomonnaies

Le 31 octobre à 10h30

3 min

Sécurité

Sécurité

Dans un billet publié mardi par GitHub, on a appris que l’usage du Python avait désormais dépassé celui de JavaScript. « Python est fortement utilisé dans les domaines de l'apprentissage automatique, de la science des données, de l'informatique scientifique, des loisirs et de la domotique, entre autres », explique l’entreprise. Dès lors, il n’est pas étonnant de voir le Python grimper en flèche, au vu de l’explosion des développements autour de l’IA.

La société note quand même que les « langages de programmation de systèmes, comme Rust, sont également en hausse, même si Python, JavaScript, TypeScript et Java restent les langages les plus utilisés sur GitHub ».

C’est probablement cette popularité que des pirates ont voulu exploiter. Dans un billet publié hier, la société de sécurité Checkmark explique qu’un paquet nommé CryptoAITools a été publié sur le Python Package Index (PyPI) et de faux dépôts GitHub. Il a été téléchargé 1 300 fois avant d’être supprimé de l’Index. Il a donc pu accomplir un certain nombre de méfaits avant d’être détecté.

Il est conçu pour Windows et macOS et s’active dès l’installation ; grâce à un code présent dans son fichier __init__.py. Il présente une interface trompeuse, conçue pour duper les utilisateurs pendant qu’il active ses fonctions malveillantes.

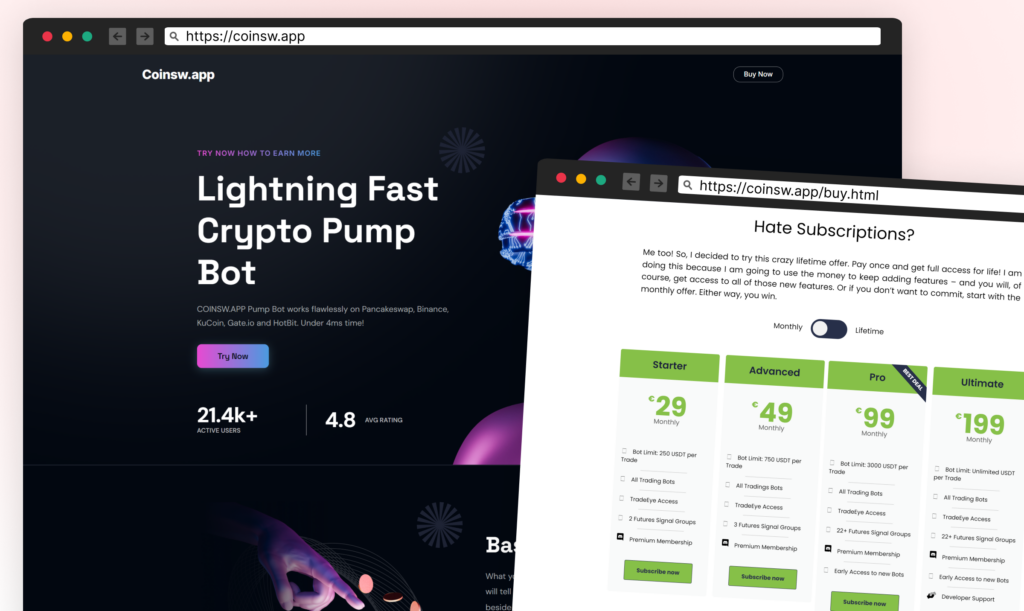

Le code peut être utilisé pour récupérer d’autres charges utiles depuis le site coinsw[.]app, qui avait toutes les apparences d’un vrai site, pour tromper la vigilance des personnes qui seraient allées voir. Le site faisait la promotion d’un bot d’échange de cryptomonnaies.

Le malware est conçu pour voler des données personnelles et puiser dans les actifs des portefeuilles de cryptomonnaies. Les informations ainsi récupérées sont nombreuses : portefeuilles de crypto-monnaies (Bitcoin, Ethereum, Exodus, Atomic, Electrum, etc.), mots de passe enregistrés, cookies, historique de navigation, extensions de cryptomonnaies, clés SSH, fichiers stockés dans les répertoires Téléchargements, Documents, Bureau qui référencent des cryptomonnaies, informations financières…

« La campagne de logiciels malveillants CryptoAITools a de graves conséquences pour les victimes et la communauté des crypto-monnaies au sens large. Les utilisateurs qui ont mis en vedette ou forké le dépôt malveillant 'Meme-Token-Hunter-Bot' sont des victimes potentielles, ce qui élargit considérablement la portée de l'attaque », indique Checkmark.

La société a également découvert un dépôt GitHub, nommé Meme Token Hunter Bot, qui distribue le même malware. Le dépôt est toujours en ligne, et on peut voir qu’il a été forké une fois et mis en favori dix fois.

Le 31 octobre à 10h30

Commentaires (2)

Abonnez-vous pour prendre part au débat

Déjà abonné ? Se connecter

Cet article est en accès libre, mais il est le fruit du travail d'une rédaction qui ne travaille que pour ses lecteurs, sur un média sans pub et sans tracker. Soutenez le journalisme tech de qualité en vous abonnant.

Accédez en illimité aux articles

Profitez d’un média expert et unique

Intégrez la communauté et prenez part aux débats

Partagez des articles premium à vos contacts

Abonnez-vousLe 31/10/2024 à 10h54

Le 18/11/2024 à 08h00

Pour toutes les intéractions avec le système, le nom des modules fonctions, le nom de leurs paramètres et même leur types ont tous été inventés, avec des noms assez probable.

Une fois copier / coller dans l'éditeur de code tout est passé en rouge aucune référence au standard SAP n'existait: Fonction, type tout ce qui n'existe pas a été inventé !

Deviner que la fonction de modification d'OF si elle existait dans SAP s’appellerait BAPI_PRODORD_CHANGE, on n'avait pas besoin d'IA (sachant que la lecture existe et s'appelle BAPI_PRODORG_GET_DETAIL et que SAP est allemand et donc plutôt rigoureux sur le nom de ses API)