Réforme de la loi Renseignement : les pistes du Sénat

C'est par là

Le 08 juillet 2021 à 13h21

23 min

Droit

Droit

Le projet de loi « relatif à la prévention d’actes de terrorisme et au renseignement » est désormais entre les mains de la commission mixte paritaire. L’instance est chargée de trouver un arbitrage entre le texte adopté par les députés et celui des sénateurs. Que prévoit-il, dans sa version ?

Fin juin, les sénateurs ont adopté à leur tour les dispositions déjà examinées par les députés, non sans apporter leur touche à l’édifice en gestation. Les dispositions réforment la loi de 2015 sur le renseignement. Elles débutent à partir de l’article 7 du projet de loi.

L’échange d’information entre les services, avec les administrations (article 7)

Cet article vient, dixit le gouvernement, « encadrer les conditions dans lesquelles les services de renseignement peuvent, d’une part, exploiter les renseignements qu’ils ont obtenus pour une finalité différente de celle qui en a justifié le recueil et, d’autre part, se transmettre les renseignements qu’ils ont collectés par la mise en œuvre des techniques autorisées ».

Pour mieux comprendre, il faut se souvenir que les outils de surveillance déployés par chaque service du renseignement doivent viser l'une des finalités limitativement énumérées. À cette fin, le Code de la sécurité intérieure distribue les rôles, associant des outils de surveillance à certains services pour certaines finalités. Par exemple, les algorithmes ne peuvent servir qu’à la prévention des actes de terrorisme, dont ils tentent de deviner les germes dans un océan des métadonnées.

Seulement, on comprend aisément que d’un chalutage, un service peut remonter des informations qui intéressent d’autres services pour la poursuite d’autres finalités ou le même service, mais là encore pour une finalité différente.

Or, comme le relève ce rapport de la commission des lois au Sénat, signé Marc-Philippe Daubresse et Agnès Canayer, une réforme de ces partages s’est révélée nécessaire au regard du déficit d’encadrement. Ces remontées concernent en effet des briques de vie privée, dont les atteintes relèvent en effet du domaine de la loi.

Cette réponse législative est aussi un écho aux critiques émises par la Quadrature du Net dans le cadre d’une question prioritaire de constitutionnalité visant l’article L. 863 - 2 du Code de la sécurité intérieure.

Celui-ci prévoit bien de tels échanges, mais sous une plume jugée beaucoup trop généreuse. Par exemple, « le législateur ne précise rien sur le régime des renseignements partagés et ne précise pas vers quels services les renseignements peuvent être partagés » dénonce l’association, au fil d’une récente audience QPC devant le Conseil constitutionnel.

Le texte adopté libère toujours ces échanges entre les services, sauf dans deux cas où seront exigés l’autorisation préalable du Premier ministre et l'avis de la Commission de contrôle des techniques du renseignement (CNCTR).

C’est d’une part lorsque « les transmissions de renseignements collectés, lorsqu’elles poursuivent une finalité différente de celle qui en a justifié le recueil », et d’autre part quand des transmissions de renseignements collectés, extraits ou transcrits sont issus d’une technique de renseignement à laquelle le service destinataire n’aurait pu recourir. L’article 7 orchestre enfin la durée de conservation de ces données en organisant leur destruction au-delà.

Le projet de loi s’intéresse aussi aux remontées d’informations par les administrations de l’État, des collectivités territoriales, des organismes de protection sociale, etc., rangés dans le tiroir des « autorités administratives ».

Comme les députés, les sénateurs veulent que ces remontées puissent aussi concerner des informations couvertes par un secret protégé (fiscal, médical, etc.). De même, lorsque l’administration refusera une telle transmission, elle devra en motiver les raisons.

Allongement de la durée de conservation à l’heure du big data (article 8)

Les services de renseignement et le GIC (Groupement interministériel de contrôle) vont pouvoir conserver pendant 5 ans maximum les données recueillies à des fins de recherche et développement, de manière anonymisée.

« Cette conservation est opérée dans la mesure strictement nécessaire à l’acquisition des connaissances suffisantes pour développer, améliorer et valider les capacités techniques de recueil et d’exploitation », détaille l’article 8.

Concrètement ? L’enjeu est ici que les services disposent d’un lac de données sur lesquelles des techniques d’apprentissage vont pouvoir être mises en œuvre, afin de tester l’efficacité des moyens de surveillance.

Ces données devront « être disponibles sur une durée suffisamment longue afin que l'intelligence artificielle puisse s'y référer. Chaque étape de l'apprentissage d'un tel outil appelle en effet un retour sur l'ensemble des étapes précédentes et donc une réutilisation des données », explique le rapport de la commission des lois du Sénat.

Plusieurs garanties sont prévues : les motifs et les finalités pour lesquels les renseignements ont été collectés ne seront pas connus par les agents affectés à cette tâche. De même, ils ne permettront pas de rechercher l’identité des personnes concernées.

Les paramètres techniques seront de même soumis à une autorisation du Premier ministre, après avis de la CNCTR. Celle-ci interviendra aussi a posteriori pour vérifier si les programmes respectent l’autorisation initiale. Elle pourra « adresser, à tout moment, au Premier ministre une recommandation tendant à la suspension ou l’interruption d’un programme de recherche dont elle estime qu’il ne respecte plus ces conditions. »

La durée de conservation des paroles alignée sur celle des vidéos (même article)

L’article L.822 - 2 du Code de la sécurité intérieure (CSI) prévoit à ce jour différents délais pour la suppression des informations collectées par les services du renseignement.

S’agissant des paroles captées dans un lieu privé, la suppression intervient à l'issue d'une durée de 30 jours, quand les vidéos sont conservées au maximum 120 jours. Un alignement est opéré par le projet de loi, sur la durée la plus longue.

Au Sénat, la commission des lois a estimé que cette réforme va « simplifier le travail de surveillance des services, qui pourront placer des dispositifs uniques capables de capter simultanément l'image et le son et non éventuellement deux dispositifs en raison des durées de conservation différentes ».

Uniformisation du recueil des données stockées et de l’accès aux flux de données informatiques (article 9)

Les services de renseignement disposent de plusieurs outils d’espionnage des données informatiques à l’article L. 853 - 2 du CSI, aussi bien sur les flux que sur les données stockées. Seulement l’une et l’autre de ces techniques obéissent à des durées d’autorisation différentes. 30 jours pour les données stockées, 60 jours pour les données de flux captés en temps réel.

Au Sénat, ces différences ont été justifiées. « Là où la captation de données permet d'abord de contourner le cryptage des messages transmis, puisqu'elle vise à permettre de les voir telles qu'elles s'affichent sur l'écran de la cible, le recueil offre des possibilités plus vastes d'information sur la vie privée d'une personne en accédant à tout ce qu'elle a conservé sur son terminal ».

En outre, « les méthodes d'acquisition peuvent elles aussi varier, avec une plus ou moins grande participation des opérateurs et la nécessité, ou non, d'intervenir au sein d'un lieu privé ».

Voilà pourquoi « la durée réduite de mise en œuvre du recueil de données informatiques par rapport à celle de la captation de données repose ainsi sur l'étendue de l'atteinte susceptible d'être portée à la vie privée ».

Seulement, les services du renseignement ont victorieusement plaidé en faveur d’une réforme, jugeant le plafond des 30 jours bien trop bas. « En pratique, la contrainte pesant sur les services serait de nature à faire obstacle à la mise en œuvre de la technique ». Du coup, le Sénat a comme les députés adopté une harmonisation des délais, 120 jours, tout en uniformisant ces outils au sein d’une même disposition.

Extension des obligations de coopération des opérateurs de communications électroniques et des fournisseurs de services (article 10)

L’article L. 871 - 6 du Code de la sécurité intérieure permet d'obliger les opérateurs télécoms comme les FAI à réaliser, « sur leurs réseaux, des opérations matérielles nécessaires à la mise en œuvre des techniques de renseignement autorisées par la loi et des interceptions de correspondances ordonnées par l’autorité judiciaire dans le cadre de procédures pénales ». Les textes instaurent en contrepartie une juste rémunération de ces acteurs privés.

Selon le Code de la sécurité intérieure, les opérations matérielles nécessaires à la mise en place d’une technique de recueil de renseignements « ne peuvent être effectuées que sur ordre du Premier ministre (…) par des agents qualifiés de ces services, organismes, exploitants ou fournisseurs dans leurs installations respectives ». Et elles sont limitativement énumérées.

Cela concerne :

- L.851–1 : L'accès différé aux données techniques de connexion

- L. 851–2 : L'accès en temps réel aux données techniques de connexion

- L. 851–3 : Les « algorithmes »

- L. 851–4 : La Géolocalisation en temps réel

- L. 852–1 : Les interceptions de sécurité, y compris par IMSI-catcher

Le projet de loi en cours de discussion ajoute deux nouvelles techniques

- L. 851–6 : Les IMSI catcher, pour le recueil des données de connexion

- L. 853–2 : Le recueil des données informatiques et leur captation

Cette actualisation a été jugée souhaitable (en renseignement comme en judiciaire d’ailleurs) afin d’anticiper le déploiement de la 5G, lequel « aura pour conséquence de rendre les identifiants des terminaux mobiles temporaires et très évolutifs ».

Face à une telle technologie, en effet, « seul l'opérateur pourra établir le lien entre ces identifiants temporaires et les identifiants pérennes des abonnements ou des équipements terminaux utilisés ».

Expérimentation de l’interception des communications satellitaires (article 11)

L’article 11 ambitionne de « permettre aux services de renseignement de faire face à un nouveau défi technique et stratégique, le déploiement de constellations satellitaires appartenant à des opérateurs étrangers et fournissant des services de communication aux particuliers ».

« Même si aucune constellation de ce type n'est actuellement en fonctionnement, les enjeux à moyen et long termes s'avèrent particulièrement importants et justifient le développement, à titre expérimental, de dispositifs de captation des correspondances acheminées par satellite ».

Ces extraits issus du rapport au Sénat ouvrent la voie à l’expérimentation de cette technique d’interception jusqu’au 31 juillet 2025. Lorsque les services doivent se passer du concours des opérateurs en particulier étrangers, ils pourront donc déployer des solutions pour « écouter » les échanges satellitaires.

Formellement, le Premier ministre accordera une autorisation de 30 jours, renouvelable et contingentée chaque année. Les correspondances interceptées seront centralisées « auprès d’un service relevant de Matignon », et donc a priori le GIC, dont c'est la mission.

Pérennisation des algorithmes (article 12)

Introduite par la loi de 2015, cette technique consiste à examiner dans le bassin des données de connexion, celles susceptibles de relever une graine de menace terroriste. Ces boites noires furent introduites elles aussi à titre expérimental, d’abord jusqu’à fin 2018, puis reportées jusqu’à fin 2020, puis fin 2021 pour être désormais inscrites durablement dans notre droit.

Cette inscription a été actée au Sénat alors que l'efficacité du dispositif est, aux yeux de la commission des lois, « limitée ». « D'une part, les algorithmes ont connu des délais de mise en œuvre liés notamment au changement des modalités de stockage des données, qui ne sont pas conservées par les opérateurs comme initialement prévu, mais par le groupement interministériel de contrôle (GIC). D'autre part, et sans que la raison en ait été explicitement communiquée aux rapporteurs, les algorithmes existants ne traitent que des données de téléphonie et non des données de connexion sur Internet, pourtant autorisées dans le cadre de l'expérimentation ».

Pire, le gouvernement devait rendre un rapport sur le sujet au 30 juin 2021. Or, lorsqu’au 16 juin dernier, la commission des lois s’est penchée sur la proposition de loi, elle ne disposait toujours pas de ce document.

Ce rapport devait pourtant « démontrer que ce dispositif s'avère indispensable pour permettre de détecter des individus inconnus des services de renseignement ou que leur comportement antérieur n'avait jusqu'ici pas permis d'identifier comme menaçants, dans un contexte de persistance de la menace terroriste ».

« En l'absence d'un tel rapport, qui devrait être publié après l'examen du texte par le Sénat, il paraît difficile aux parlementaires d'être pleinement informés ». Ce déficit n’a pas empêché les sénateurs de penser que « le premier développement d’algorithmes » reste « porteur d'éléments encourageants ».

En somme, zéro information et un texte malgré tout adopté.

Extension des algorithmes (article 13)

Le périmètre de cet outil de surveillance est au surplus étendu aux « adresses complètes de ressources utilisées sur Internet », que la commission des lois au Sénat résume très (trop) rapidement par l’acronyme « URL ».

Les sénateurs n’y voient que des avantages : « Incontestablement, la possibilité de connaître les pages consultées sur Internet ou, même si les URL sont cryptés, la possibilité d'utiliser les "métadonnées" ou informations de connexion liées à ces URL, offre aux services un niveau d'information particulièrement complet sur les activités d'une personne et est susceptible de faciliter la détection des signes précurseurs de passage à l'action violente. La recherche d'une arme sur un site offrant plusieurs types de biens pourrait ainsi être détectée par l'algorithme ».

En séance, la question de l’extension aux « URL » a lourdement été discutée. Pour Pierre Ouzoulias, « nous ne croyons pas aux assurances du Gouvernement selon lequel il n'est pas possible d'obtenir d'informations précises sur ce qui est consulté. L'URL - au hasard - xavierbertrand2022.eu (sourires) donne des indications sur les opinions politiques de la personne qui la consulte ».

Pour le sénateur GCRC des Hauts-de-Seine, « cette collecte d'informations permet le fichage politique. Imaginez que nous ne soyons plus en État de droit : nous risquons de donner des outils très dangereux à des gouvernements dont les intentions sont moins légitimes que les vôtres ».

« Trois algorithmes fonctionnent, et ont donné lieu à 1 739 alertes en 2020. Le taux d'alerte est donc très mesuré. Les services ne surveillent pas en masse et ne sont pas noyés par les alertes » a répondu en séance Florence Parly. Elle ne précise pas le nombre d’alertes ayant permis de déjouer effectivement un attentat ou le nombre de personnes effectivement surveillées, voire renvoyées devant les tribunaux.

La ministre de la Défense a préféré vanter l’utilité des boites noires par plusieurs exemples : « la propagande d'Al-Qaïda ou de l'État islamique met en ligne des tutoriels très précis sur la fabrication d'explosifs ou le déraillement d'un train, sur des sites de plus en plus clandestins. Un algorithme fondé en partie sur le téléchargement et la diffusion de ces vidéos peut être envisagé, avec des modalités de contrôle très strictes par la CNCTR, qui interviendrait à chaque étape ».

Pour sa part, le sénateur socialiste Jean-Yves Leconte n’a eu « aucun doute sur l'utilité de l'exploitation des données URL, correctement encadrée ». Argument massue : « Il serait paradoxal de s'y opposer et d'accepter qu'Amazon le fasse... ». Le sénateur a donc malaxé sans pudeur les pratiques d’Amazon relevant notamment des CGU et du RGPD avec les outils de surveillance relevant de la fonction régalienne.

En séance toujours, la ministre a assuré que les adresses référencées dans le corps des courriels seraient bien exclues du périmètre. « En aucun cas l'algorithme n'accède au contenu des correspondances électroniques. Un traitement par l'algorithme des URL contenues dans le corps des textes est totalement exclu par la loi ».

En commission des lois, il a été souligné qu’une telle extension serait en indélicatesse avec la jurisprudence du Conseil constitutionnel. Ses membres se souviennent que si celui-ci avait validé les « boites noires » en 2015, c’est aussi parce qu’elles étaient jusqu’à présent limitées aux seules données de connexion, non aux contenus des correspondances ou aux informations consultées.

La délégation parlementaire au renseignement (DPR) ne dit pas autre chose, selon la commission des lois : « si le Conseil constitutionnel n'interdit pas, par principe, que des services de renseignement puissent accéder, sous réserve de garanties sérieuses, au contenu des communications, il n'a reconnu, jusqu'à présent, la conformité à la Constitution que d'une collecte individualisée, c'est-à-dire visant nominativement une personne susceptible de présenter une menace. Il n'est pas certain, en revanche, que les mêmes conclusions seraient tirées s'agissant d'une technique induisant un traitement en masse de données de communications ».

Pour tenter de ménager les susceptibilités des neufs sages, les sénateurs ont asséné plusieurs tours de vis, en attribuant un caractère expérimental à cette extension jusqu’au 31 juillet 2025. Pour s’opposer au gouvernement qui aurait préféré pérenniser cette extension plutôt que repasser par la case expérimentation, la rapporteure a estimé que ces algorithmes instauraient « une surveillance de masse indifférenciée, qui doit être encadrée. Le faible développement des algorithmes justifie un nouveau rendez-vous devant le Parlement - d'autant que le rapport prévu n'a pas été remis... »

En séance, les sénateurs ont donc adopté ce dispositif, comme les députés, sans même avoir pu lire le rapport qui était promis par la loi de 2015.

Surveillance en temps réel étendue aux URL (article 14)

Le même mouvement a éclaboussé l'article L.851 - 2 du CSI, sur le recueil en temps réel des données de connexion relatives à une personne préalablement identifiée comme « susceptible d'être en lien avec une menace ». S’il existe « des raisons sérieuses de penser qu'une ou plusieurs personnes appartenant » à l’entourage de cette personne « sont susceptibles de fournir des informations au titre de la finalité qui motive l'autorisation », alors ces personnes peuvent aussi faire l’objet d’une surveillance en temps réel.

L’article 14 étend donc cet espionnage également aux « adresses complètes de ressources sur Internet utilisées », soit par le principal concerné, soit par son entourage.

Conservation des données de connexion (article 15)

Cet article est consécutif à un arrêt du Conseil d’État du 21 avril 2021, lui-même fruit d’une dense jurisprudence européenne imposant aux États membres de revoir le régime de la conservation des données de connexion.

Aujourd’hui en France, ce régime est indifférencié en ce sens que les intermédiaires ont l’obligation de conserver toutes les données de connexion laissées dans le sillage d’activités électroniques (sur Internet ou en téléphonie) des utilisateurs. En substance, la juridiction administrative est parvenue à sauver le dispositif français, non sans imposer une discrimination entre les données de connexion, selon qu’elles concernent les données relatives à l’identité civile, les données relatives aux comptes, les adresses IP et les autres données de trafic ou de localisation.

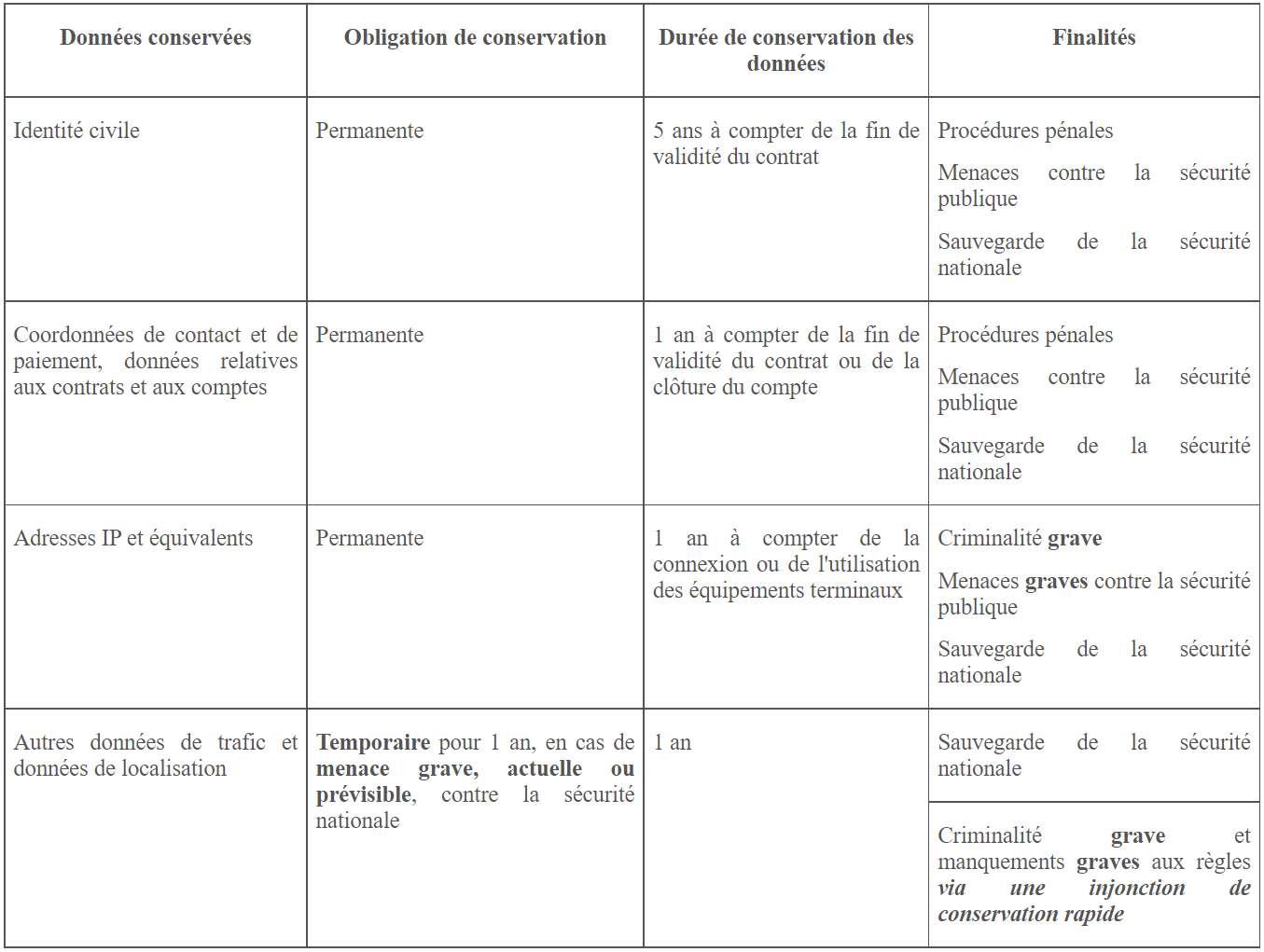

Cette différenciation s’opère alors selon les finalités poursuivies, avec des durées spécifiques. Ce tableau issu du rapport du Sénat en dresse un panorama :

Le dispositif issu des débats au Sénat ne bouleverse pas considérablement la version des députés. En séance, la sénatrice Esther Benbassa (écologiste) a néanmoins estimé que l’article 15 du projet de loi instaurait « une surveillance de masse, autorisée à titre exceptionnel, mais systématisée en pratique : sur injonction du Premier ministre, les opérateurs Internet et téléphoniques devront conserver pendant un an les données de connexion généralisées et indifférenciées d'une partie de la population ».

Un texte « disproportionné », à ses yeux, considérant que « cette mesure fait l'objet d'un contrôle insuffisant et ne respecte pas l'arrêt de la CJUE qui exige le contrôle en amont du juge ou d'une autorité administrative indépendante dotée d'un pouvoir contraignant ».

La rapporteure Agnès Canayer (LR) s’est opposée à son amendement de suppression, vantant un article sur « le chemin de crête tracé par le Conseil d'État en application de la décision de la CJUE ». Pour la sénatrice LR, en somme, « il n'est pas parfait, mais sauvegarde l'essentiel ».

Le rapport de la commission des lois a salué également une disposition qui « permet de sauvegarder l'essentiel dans le cadre étroit défini par la jurisprudence européenne ».

Comment ?

- « En instituant une obligation de conservation indifférenciée et généralisée de trois catégories de données (identité civile, informations liées au contrat ou au compte, adresse IP), quelles que soient les circonstances (II bis de l'article L. 34 - 1 du code des postes et des communications électroniques) »

- « en soumettant les opérateurs à une obligation de conservation des données de connexion de trafic et de localisation en cas de menace grave, actuelle ou prévisible contre la sécurité nationale (III du même article) »

- « en créant une voie d'accès à ces données de connexion par l'autorité judiciaire dans le cadre de la criminalité grave via une injonction de conservation rapide (III bis dudit article) »

Un amendement a néanmoins été adopté pour étendre ce régime à la délinquance grave, non plus la seule criminalité.

Remuscler le contrôle préalable de la CNCTR (article 16)

Toujours suite à cette jurisprudence, un avis défavorable de la Commission nationale de contrôle des techniques du renseignement (CNCTR) en amont du déploiement d’une mesure de surveillance va entraîner à l’avenir la saisine automatique du Conseil d’État.

Cette procédure fait suite aux exigences juridictionnelles d’imposer un contrôle préalable beaucoup plus solide qu’antérieurement.

Les sénateurs membres du groupe Communiste Républicain Citoyen et Écologiste auraient préféré l’introduction d’un véritable « avis conforme », mais la mesure a été rejetée par la rapporteure, celle-ci jugeant équivalent le régime en voie d’adoption.

Simplification des mesures de maintenance et retrait d’un dispositif de surveillance (article 16 bis)

Il s’agit d’un autre article passé sans difficulté au Sénat. La loi renseignement autorise les services à s’introduire dans un véhicule ou dans un lieu privé pour y placer des dispositifs comme des micros, caméras, balises GPS, keyloggers, etc. Au regard du principe de l’inviolabilité du domicile, le législateur exige un avis exprès de la CNCTR qui statue en formation restreinte ou plénière.

Comme les députés, les sénateurs ont accepté d’alléger ce formalisme s’agissant de la maintenance ou du retrait de ces moyens. Il suffira d’un avis exprès du président (ou d'un des membres de la CNCTR issus du Conseil d'État ou de la Cour de cassation).

Communication d'informations issues de procédures judiciaires (article 17)

Si, en matière judiciaire, la procédure (enquête et instruction) est secrète, le principe donnait des exceptions. C’est le cas en particulier en matière terroriste, où le procureur peut transmettre des données aux services de renseignement.

Le projet de loi étend cette capacité en matière de cybercriminalité au profit de l’ANSSI et, là encore, du renseignement. Des dispositions similaires sont prévues en matière de crimes et délits en bande organisée (trafic de stupéfiants, traite des êtres humains, infractions relatives aux armes et délit d'aide à l'entrée, à la circulation et au séjour irréguliers d'un étranger).

Les pouvoirs de la délégation parlementaire au renseignement (article 17 bis)

Cet article a été introduit par amendement à l’Assemblée nationale, sachant que cette fameuse DPR, aux yeux de la commission des lois du Sénat, « bénéficie de prérogatives moindres que dans les principales démocraties occidentales ».

Très schématiquement, le texte vient notamment obliger le gouvernement à lui transmettre, sur une base semestrielle, « la liste des rapports de l’inspection des services de renseignement ainsi que des rapports des services d’inspection générale des ministères portant sur les services de renseignement qui relèvent de leur compétence, produits au cours du semestre précédent. »

Communication des rapports de la commission de vérification des fonds spéciaux aux commissions des finances des assemblées (article 17 ter A)

Suite à une réforme des règles de classification, le texte réclame à tout le moins que les présidents des Assemblées parlementaires et les présidents et rapporteurs généraux des finances soient informés des conclusions des rapports de la commission de vérification des fonds spéciaux.

Surveillance des communications internationales (article 17 ter)

L’article prévoit que lorsque la CNCTR émet un avis défavorable à une mesure de surveillance, le Conseil d’État s’en trouve automatiquement saisi. L’autorisation du Premier ministre s’en trouve gelé en attendant le feu vert de la juridiction. Le dispositif « étend la procédure d'avis suspensif de la CNCTR, introduite par l'article 16 du projet de loi, dans le seul cas où la demande d'autorisation concerne une personne qui communique depuis le territoire national ».

Le texte est désormais en commission mixte paritaire. C’est elle qui arbitrera les articles retenus entre la version des députés, et celle des sénateurs. Le cas échéant, le projet de loi en aura alors presque terminé son parcours parlementaire.

Réforme de la loi Renseignement : les pistes du Sénat

-

L’échange d’information entre les services, avec les administrations (article 7)

-

Allongement de la durée de conservation à l’heure du big data (article 8)

-

La durée de conservation des paroles alignée sur celle des vidéos (même article)

-

Uniformisation du recueil des données stockées et de l’accès aux flux de données informatiques (article 9)

-

Extension des obligations de coopération des opérateurs de communications électroniques et des fournisseurs de services (article 10)

-

Expérimentation de l’interception des communications satellitaires (article 11)

-

Pérennisation des algorithmes (article 12)

-

Extension des algorithmes (article 13)

-

Surveillance en temps réel étendue aux URL (article 14)

-

Conservation des données de connexion (article 15)

-

Remuscler le contrôle préalable de la CNCTR (article 16)

-

Simplification des mesures de maintenance et retrait d’un dispositif de surveillance (article 16 bis)

-

Communication d'informations issues de procédures judiciaires (article 17)

-

Les pouvoirs de la délégation parlementaire au renseignement (article 17 bis)

-

Communication des rapports de la commission de vérification des fonds spéciaux aux commissions des finances des assemblées (article 17 ter A)

-

Surveillance des communications internationales (article 17 ter)

Commentaires (2)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 08/07/2021 à 15h09

celles susceptibles de relever une graine de menace terroriste. Ces boites noires

furent introduites elles aussi à titre expérimental d’abord jusqu’à fin 2018, puis reportées

jusqu’à fin 2020, puis fin 2021 pour être désormais inscrites durablement dans notre droit….

apparemment, elles ont donné entière satisfaction !

Le 08/07/2021 à 17h01

Mais sans aucune étude qui permet de dire si c’est efficace ou pas, c’est ca qui est fort