Safari pour iOS gère les clés de sécurité NFC via FIDO2 et WebAuthn : notre test avec une Solo Tap

Pour changer des Yubikey

Le 16 décembre 2019 à 15h22

6 min

Société numérique

Société

Avec iOS 13.3, Safari gère nativement les clés de sécurité. Elles peuvent communiquer avec un iPhone/iPad via NFC, USB ou Lightning selon les cas. Nous avons fait le test avec une Solo Tap de SoloKeys.

Cela fait des années que les clés de sécurité existent, permettant de se connecter à des sites et services en utilisant la double authentification, sous différentes formes. Généralement, cela repose sur une mécanique de chiffrement asymétrique avec une composante publique/privée, la seconde étant stockée dans l'élément sécurisé de la clé.

- Yubico Login for Windows : on a testé la connexion à Windows avec une Yubikey

- Apple Watch et Yubikey : comment simplifier votre connexion sur macOS Sierra

Connexion sécurisée : de l'U2F à FIDO2 et WebAuthn

Si de tels dispositifs sont intéressants, ils ont rapidement montré leur limite du fait de l'absence d'un standard largement supporté. L'U2F poussé au départ par la FIDO Alliance et des acteurs comme Google était malheureusement cantonné à quelques sites accessibles via Chrome et certaines applications.

Depuis, un travail a été effectué pour rendre le dispositif bien plus global. FIDO2 était né, impliquant un nombre croissant de sociétés, mais aussi le W3C pour la gestion dans les navigateurs. C'est de là que découle tout le travail autour de Web Authentification (WebAuthn), avec la connexion pouvant aller jusqu'à une solution sans mot de passe.

Ce standard n'est d'ailleurs plus pensé uniquement pour les clés de sécurité, mais aussi des éléments de sécurité intégrés à l'appareil, des solutions biométriques, etc. Microsoft a déjà annoncé son large soutient à l'initiative. Edge a rejoint Chrome et Firefox dans la liste des navigateurs compatibles.

Ne manquaient plus qu'Apple et Safari pour compléter l'ensemble. Depuis des mois, la société de Cuppertino travaille à ce support, qui était jusqu'à maintenant en test. Une étape nécessaire, surtout avec l'arrivée de « Sign in with Apple ».

Pour les appareils mobiles, où il est impossible de connecter une clé de sécurité USB, le NFC a été choisi comme solution d'échange des informations. Cette technologie était bridée au sein d'iOS, mais ce n'est plus le cas avec la dernière mouture en date qui a enfin libéré les possibilités en écriture.

Yubiko, la société derrière les Yubikey qui a longuement bataillé sur le sujet, s'en est félicitée. Elle a ainsi mis à jour son application pour iOS afin d'en profiter. De son côté, Safari gère les clés de sécurité certifiées FIDO2 depuis la version 13.3 d'iOS, que ce soit en USB ou Lightning (sur certains iPad), ou NFC pour les iPhone.

SoloKeys : des clés de sécurité open source

Pour tester le dispositif, nous avons utilisé un iPhone 11 Pro avec un modèle Solo Tap de SoloKeys. Ces clés ont la particularité d'utiliser une couche logicielle open source, détaillant les composants utilisés. Le projet a été financé de manière participative l'année dernière, les produits étant désormais disponibles à la vente.

On en trouve même dans des boutiques à partir de 20 euros pour un modèle USB Type-A, à 25 euros pour du Type-C. Les Solo Tap sont ceux gérant le NFC, dont le tarif va de 35 euros (Type-A) à 40 euros (Type-C). Des tarifs similaires aux Yubikey FIDO2, le modèle NFC étant par exemple proposé à un peu plus de 36 euros.

La clé nous est arrivée dans un emballage classique, nue, avec deux protections « soft touch » de couleurs différentes : noire et rouge. Malheureusement, il n'est pas proposé d'acheter l'un ou l'autre séparément. Une fois la protection enfilée, la clé fonctionne comme n'importe quel autre modèle FIDO2.

Tentatives de connexion

Pour vérifier que tout fonctionne, nous avons utilisé le site de test de Yubico, permettant d'effectuer l'enregistrement d'une clé de sécurité FIDO2 ou U2F via WebAuthn, puis de l'utiliser pour se connnecter à un faux service en ligne.

Ici, tout s'est bien passé. Une fois l'enregistrement initié, Safari affiche un message indiquant que le site « souhaite se connecter en utilisant une clé de sécurité ». Il est précisé qu'elle doit être approchée du haut de l'iPhone, puisque c'est là que se situe le capteur NFC, au centre de l'appareil.

On note au passage que ce simple message est différent du module NFC affiché habituellement dans les applications iOS qui font appel à cette fonctionnalité. Un choix étonnant de la part d'Apple qui plaide généralement pour des expériences unifiées. Pour la connexion, c'est la même chose : il suffit d'approcher la clé, on est alors identifié sur le service.

Seul problème : la clé étant également un tag NFC renvoyant vers le site officiel de SoloKeys, Safari nous propose constamment de nous rendre sur ce dernier lorsque la clé est approchée de l'iPhone. Cela ne devrait pas être le cas lorsque l'on a initié une demande d'accès à une clé. Espérons que ce petit désagrément sera rapidement corrigé.

Nous avons ensuite fait l'essai avec GitHub : nous n'avons eu aucun problème, tant pour l'ajout de la clé de sécurité à notre compte depuis le smartphone ou son utilisation pour une connexion. Mais pour l'inscription, nous avons dû passer par le site dans sa version « Desktop », seul à proposer l'accès aux paramètres de sécurité.

Les services doivent encore être mis à jour

La possibilité de se connecter via une clé de sécurité dans un navigateur est encore nouvelle. Qu'on puisse le faire depuis un smartphone également. Souvent, les sites ne proposent pas cette solution ou de manière partielle. Il vont donc devoir s'adapter aux possibilités de FIDO2 et de WebAuthn progressivement.

Il en va d'ailleurs de même pour leurs applications mobiles, qui ne proposent pas toujours la connexion via une clé de sécurité sur smartphone. Celles qui utilisent un navigateur intégré pour cela n'auront sans doute pas grand chose à faire, les autres devront s'adapter plus en profondeur. Il faudra néanmoins du temps pour que le support se généralise.

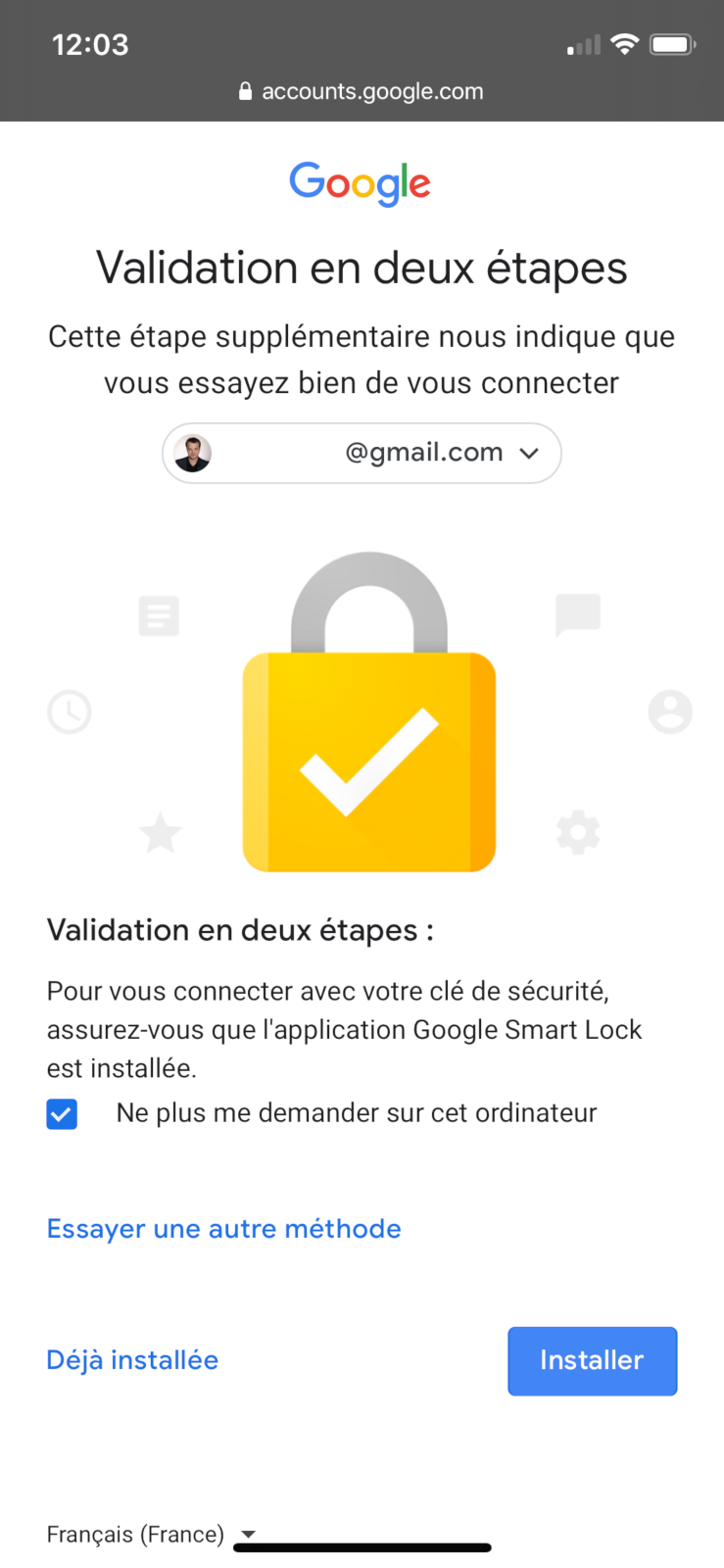

Car même le géant Google n'est pas encore à jour. La société avait en effet décidé de passer par son application Authenticator sous iOS, permettant une connexion sans fil via une clé de sécurité Bluetooth pour contourner les limitations du NFC d'Apple. Une solution compatible avec les clés du constructeur chinois Feitian, dont certaines sont désormais vendues par Google sous sa marque Titan... mais pas (encore) compatibles FIDO2.

Safari pour iOS gère les clés de sécurité NFC via FIDO2 et WebAuthn : notre test avec une Solo Tap

-

Connexion sécurisée : de l'U2F à FIDO2 et WebAuthn

-

SoloKeys : des clés de sécurité open source

-

Tentatives de connexion

-

Les services doivent encore être mis à jour

Commentaires (10)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 16/12/2019 à 22h00

J’utilise Authy aussi mais c’est un peu limite niveau sécurité non ? Vu que c’est en plus traité sur les serveurs d’Authy non ?

Le 16/12/2019 à 22h17

Que se passe-t-il en cas de perte ?

Le 17/12/2019 à 04h42

Il y a toujours des fallback possible, que ce soit des codes de sécurité à usage unique ou des moyens tiers de se connecter (l’idéal est d’avoir une clé de secours par exemple pour éviter d’avoir à activer une connexion par SMS qui sera forcément moins sécurisée).

Le 17/12/2019 à 08h34

Les YubiKeys 5 sont USB-C et NFC il me semble.

Le 17/12/2019 à 13h00

Non. Yubico présente la série 5 comme avec ces deux caractéristiques, mais ça dépend des modèles dans la pratique. Le seul modèle NFC est la Yubikey 5 NFC et il propose un connecteur Type A (après ça doit fonctionner avec un adaptateur je pense). Les 5C, 5C Nano et 5Ci (qui fait aussi Lightning) sont sans NFC.

Le 16/12/2019 à 17h12

Pas possible d’y installer ses clés SSH, c’est dommage car c’est LA fonctionnalité qu’il me faut en plus du reste…

Et chez Yubikey, y’a pas de NFC et d’USB-C en même temps…

Le 16/12/2019 à 17h19

Oui ça reste un peu le souci de la gamme actuelle de Yubi : pas mal de fonctionnalités mais pas encore de clé à un peu tout faire, il faut forcément sacrifier l’un ou l’autre. Après on peut opter pour deux clés : une pour le NFC/FIDO2 et une autre pour les fonctionnalités annexes de Yubi. Au moins ça permet d’avoir une clé “fallback” en cas de souci (même si pas forcément NFC " />)

" />)

Le 16/12/2019 à 17h23

Le 16/12/2019 à 17h58

Je vais peut être poser une question bête mais quel est l’intérêt par rapport à une double authentification logicielle comme Authy par exemple ?

Le 16/12/2019 à 19h29

La partie privée de la clé est stockée dans un élément sécurisé et ne transite pas par la machine