Synology DSM 7.0 : comment se connecter sans mot de passe (U2F/FIDO, Hello, Touch ID, etc.)

Bientôt activable par la pensée ?

Le 01 juillet 2021 à 12h21

7 min

Sciences et espace

Sciences

L'interface de gestion des NAS Synology, Disk Station Manager (DSM), vient de passer en version 7.0. Elle apporte de nouvelles méthodes de connexion complétant le mot de passe et la double authentification (2FA) par des éléments de sécurité liés à vous ou vos appareils. Voici comment en profiter.

Dans le monde des NAS, l'essentiel de la valeur est dans le logiciel. C'est là que les constructeurs apportent réellement leur savoir-faire, au-delà de la conception des machines qu'ils mettent sur le marché. C'est d'ailleurs ce qui a poussé un fabricant comme QNAP à proposer son QTS sous licence, à travers l'offre QuTScloud.

Si Synology n'en est pas encore là, le Taiwanais ne cesse d'investir dans son interface qui est l'une de ses principales forces face à la concurrence. Après plusieurs années de travail (et de retard), il vient de livrer la version finale de DSM 7.0. Elle apporte de nombreuses fonctionnalités et permettra la mise en place de services autour de l'offre cloud maison, C2. Mais elle se veut également plus efficace et sécurisée, notamment pour la phase de connexion.

- Retour sur 20 ans d’évolution du DSM (Disk Station Manager) et de Synology

- Synology : DSM 7.0 le 29 juin, C2 gagne de nouveaux services, un routeur Wi-Fi 6 arrive

- Synology DSM 7.0 est disponible pour certains NAS : comment se mettre à jour

Après avoir introduit des mécaniques d'authentification à deux facteurs (2FA), Synology voulait en effet surfer sur la vague « passwordless », proposant aux utilisateurs des solutions se reposant sur la biométrie et/ou des éléments de sécurité tels que ceux que l'on trouve dans les smartphones et autres clés FIDO/U2F.

Voici un récapitulatif des technologies proposées et comment les mettre en œuvre.

Mot de passe par défaut, la 2FA en complément

Lorsque vous configurez un NAS Synology sous DSM 7.0, il vous demande un nom de compte utilisateur et un mot de passe. Celui-ci doit être au minimum composé de chiffres et de lettres, dont des majuscules et des minuscules.

Par défaut, une seule solution vous est proposée : l'authentification à deux facteurs. Elle consiste à exiger à chaque connexion un code en plus de votre mot de passe, généré de manière unique et pour une durée limitée. Il s'agit d'une procédure dite OTP (One Time Password). Pour l'activer, cliquez sur le personnage en haut à droite de l'interface (qui représente le compte utilisateur), puis sélectionnez « Perso. » pour accéder à ses paramètres.

En bas du premier onglet, vous trouverez l'espace d'activation de la 2FA. Vous devrez taper votre mot de passe avant de procéder, les explications évoquant un code OTP qui sera fourni par l'application Secure SignIn. Mais ce n'est pas forcément la seule disponible. Vous pouvez lui préférer n'importe quelle autre application ou service compatible avec le standard OTP, comme Google/Microsoft Authenticator, FreeOTP, etc.

Synology prévient au passage que certains de ses outils ne sont pas compatibles avec la 2FA, comme Virtual Machine Manager, Presto Automator ou l'adaptateur de réplication de stockage VMware. D'autres peuvent tout de même être utilisés. La liste complète des paquets et applications concernés se trouve par ici.

Une fois votre mot de passe tapé, un code QR sera généré. Il vous permettra d'ajouter votre NAS Synology comme un service de connexion dans votre application OTP. Une fois scanné, vous obtiendrez un code à six chiffres à taper dans l'interface du NAS pour confirmer que tout s'est bien passé. Une dernière étape reste nécessaire.

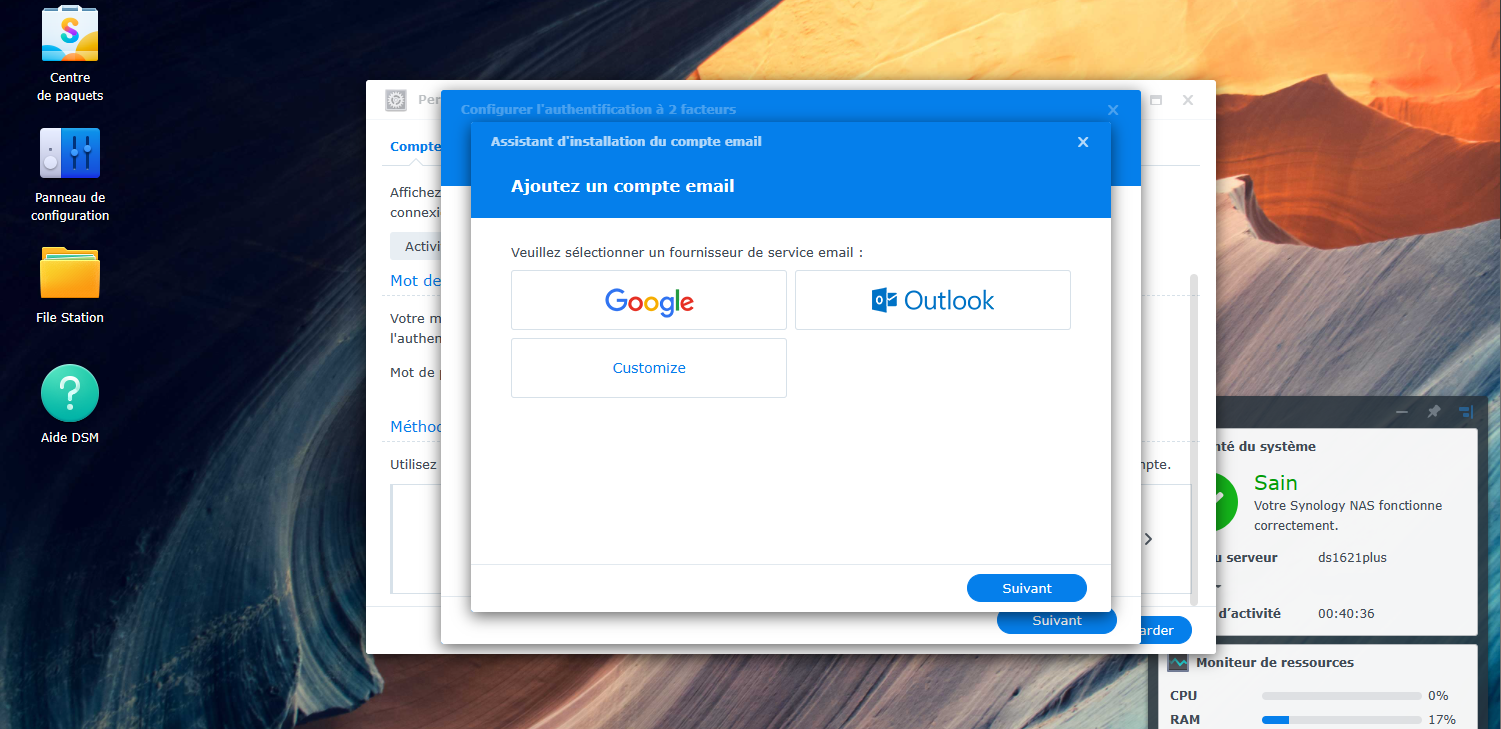

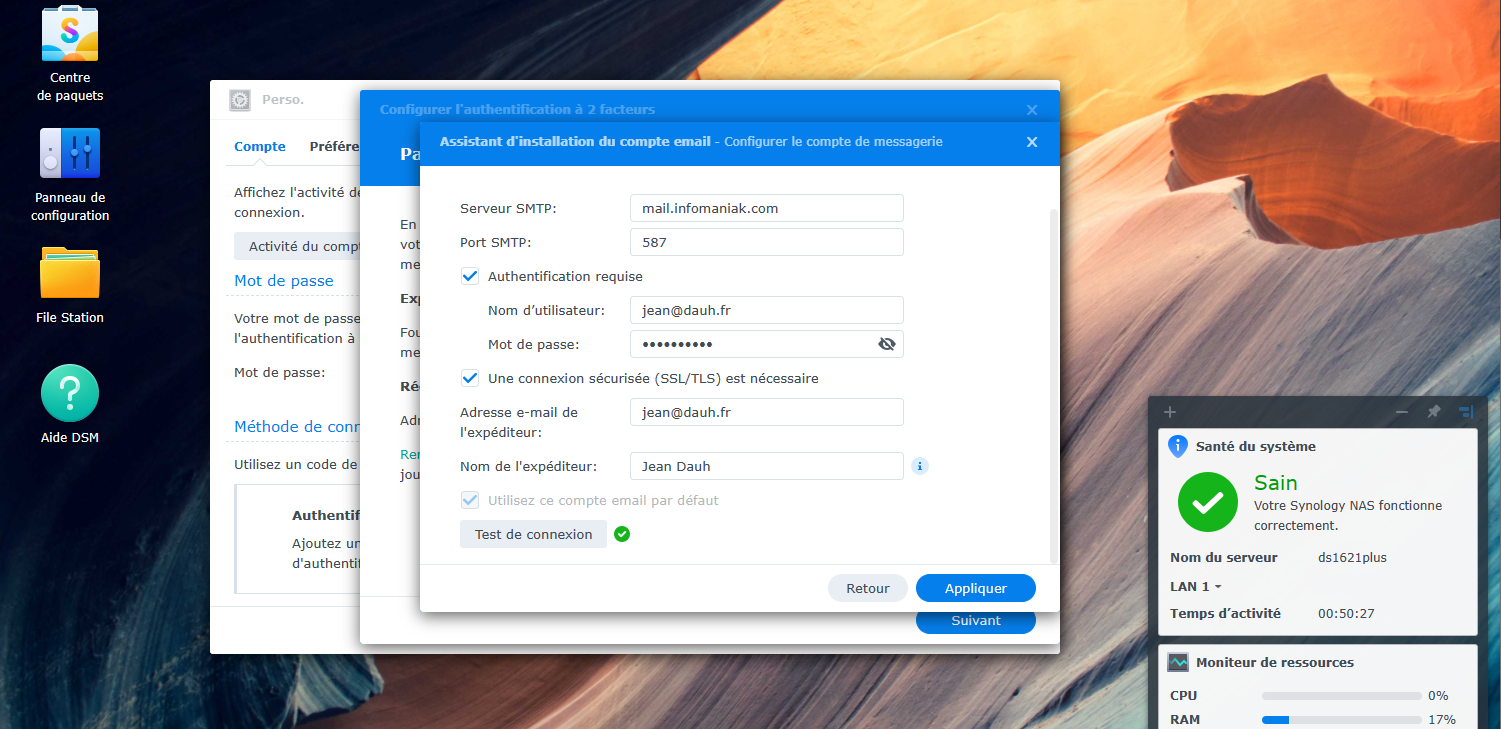

Il faut en effet disposer d'une solution de secours au cas où vous n'auriez plus accès à votre outil de double authentification. Synology ne propose ici qu'une possibilité : l'email. Vous devez ainsi configurer un compte Gmail, Outlook ou un serveur SMTP à votre disposition, comme celui d'un fournisseur de service email.

Une fois la procédure terminée, déconnectez-vous, reconnectez-vous. Après avoir tapé le mot de passe, un code OTP vous sera demandé. Vous pouvez indiquer que vous faites confiance au périphérique actuel (le navigateur), et donc qu'il n'est pas nécessaire de vous le redemander à chaque fois. C'est à vous de juger au cas par cas.

Notez que la 2FA n'est pas une procédure spécifique à DSM 7.0, elle est également proposée dans DSM 6.x.

Connexion sans mot de passe : accès HTTPS obligatoire

Pour faire apparaître les nouvelles solutions de connexion, vous n'avez pas le choix : il faut vous connecter à votre NAS en utilisant un nom de domaine et un accès sécurisé (HTTPS). Mais c'est plus facile que vous le pensez. En effet, il n'y a pas besoin qu'il soit accessible depuis Internet. Vous pouvez simplement utiliser son nom sur le réseau et une URL locale. Un certificat valide n'est pas nécessaire. Dans le cas de notre NAS cela donne l'URL suivante :

https://ds1621plus.local:5001

Si vous préférez une solution plus « propre » avec un certificat valide et accès externe, vous pouvez le faire manuellement ou en utilisant le service DDNS de DSM, permettant d'obtenir simplement un domaine personnalisé et un certificat Let's Encrypt. Pour ce test nous avons choisi cette méthode.

Rendez-vous dans le Panneau de configuration, puis dans l'onglet DDNS de la section Accès externe :

Configurer un accès externe sécurisé au NAS permet d'activer les options de connexion sans mot de passe

Cliquez sur Ajouter et sélectionnez un fournisseur de service. Nous avons opté pour Synology.me, mais d'autres sont disponibles : FreeDNS, Google, No-IP, OVHcloud, etc. Choisissez un nom d'hôte. Testez la connexion.

Pour Synology.me vous sera demandé d'indiquer les paramètres de votre compte Synology. Celui-ci permet de faire le lien entre le nom de domaine choisi et l'adresse IP de votre connexion. Si le test est conforme, cochez la case pour obtenir un certificat et validez. Le serveur web va alors redémarrer.

Pour continuer, connectez-vous à votre NAS avec l'URL locale ou distante sous la forme :

https://domaine.synology.me:5001

Adaptez l'adresse et le port à vos paramètres. Retournez dans la section « Perso. » du compte utilisateur (le bonhomme en haut à droite). Cette fois, en plus de l'authentification à deux facteurs vous pourrez opter pour la connexion sans mot de passe. Vous serez invité à taper votre mot de passer afin d'initier la procédure.

Deux solutions vous seront proposées : l'approbation de connexion via l'application Secure SignIn de Synology ou la sécurité matérielle. Cela peut être une clé de sécurité (U2F/FIDO2), Apple Touch ID ou Windows Hello. Vous pouvez n'en choisir qu'une ou cumuler les différentes méthodes via de multiples appareils.

Secure SignIn vous invitera à scanner à un code QR, qui indiquera à l'application comment créer un lien avec votre NAS. Dès que quelqu'un tentera de s'y connecter, vous aurez une alerte et vous pourrez approuver ou non la demande d'accès. Cette solution peut être intéressante puisqu'elle utilise la couche de sécurité des appareils mobiles. Ainsi, sur un iPhone récent il faudra valider l'approbation par Face ID/Touch ID.

Dans le cas d'une clé de sécurité, d'Apple Touch ID ou de Windows Hello, la procédure exacte dépendra du dispositif utilisé, mais il faudra là aussi initialiser le lien entre le NAS et votre appareil une première fois pour qu'il puisse être utilisé comme vous le désirez ensuite. À chaque connexion vous aurez le choix entre une connexion par mot de passe (sans 2FA), par approbation ou via le dispositif de sécurité d'un appareil selon ce qui est configuré.

Le maillon faible sera alors votre mot de passe. Si vous utilisez de telles solutions, pensez donc à en choisir un complexe, que vous n'utilisez nulle part ailleurs à n'utiliser qu'en dernier recours. Attention néanmoins : il vous sera demandé pour différentes actions au sein de DSM... qui ne gèrent pas encore le passwordless.

Synology DSM 7.0 : comment se connecter sans mot de passe (U2F/FIDO, Hello, Touch ID, etc.)

-

Mot de passe par défaut, la 2FA en complément

-

Connexion sans mot de passe : accès HTTPS obligatoire

Commentaires (21)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousLe 01/07/2021 à 13h01

Question qui va peut-être paraître bête (j’ai peut-être raté une nouveauté) mais… Toujours pas de moyen simple de renouveler un certificat Let’s Encrypt sans avoir le port 80 ouvert sur le net depuis l’interface DSM ? (c’est plutôt une limitation côté LE apparemment, mais sait-on jamais)

Le 01/07/2021 à 13h08

Clair que c’est vraiment pas pratique ça !

Faudrait au moins qu’on puisse depuis DSM forcer temporairement le renouvellement avec ouverture du port par UPNP (enfin certains diront que c’est le mal ^^)

Le 01/07/2021 à 13h17

Ce n’est pas le mal, c’est le passé avec IPv4.

Le 01/07/2021 à 13h18

Pas possible de le faire avec les tâches planifiées ? (je n’ai jamais eu le besoin et je n’ai jamais testé, mais s’il faut faire un truc de manière régulière c’est forcément par là)

Le 01/07/2021 à 13h36

Disons que c’est une fois tous les trois mois en gros, faut ouvrir le port 80 sur la box, et demander le renouvellement du certificat depuis le syno. A planifier, pas simple.

Le 01/07/2021 à 17h02

j’ai le port 80 et 443 d’ouvert sur mon nas, (avec redirection du http vers https)

je n’autorise que les connexions Fr au niveau du Fw, jamais eu de probleme

Le 01/07/2021 à 17h46

Non ce n’est pas possible, le port 80 est utilisé pour confirmer au backend Lets Encrypt l’authenticité de ta requête (voir protocole ACME, RFC8555), que ce soit pour une génération ou un renouvellement de certificat.

Je ne crois pas que l’interface de Syno prenne en charge les autres types de challenges (dns-01 par exemple).

Le 01/07/2021 à 14h23

Petite question, j’ai un nom de domaine OVH pour lequel il devrait y avoir de ssl let’s encryt disponible. Est-il possible d’utiliser un certificat OVH pour la redirection vers le NAS configuré en dyndns ?

Je n’exclue pas le fait que ma question peut être mal posée!

Le 01/07/2021 à 20h07

Ah super merci :)

Un peu de biométrie c’est bien pratique.

Vivement qu’on au un pti’ thème sombre…

Hello ! A mon avis ça m’étonnerai qu’on puisse le faire… mais bon. De toute façon faudrait que tu rapatrie tes certificats tous les 90 jours à la main ou via un script. Pour utiliser les certif’ généré par OVH il faudrait peu être bien que ton serveur soit un reverse proxy pour qu’il puisse fournir les certif’ à la place de ton NAS… enfin le bordel ^^

Le renouvellement automatique des certif’ ça marche très bien chez Synology. Il faut juste que les ports 80 et 443 répondent même si redirigés. Et que tu couvre bien ton DDNS et tes noms alternatif dans le certif’ au niveau du DNS. (ex : DDNS nas.patate.cloud, CNAME drive.patate.cloud, etc…). Après il faudra complétéer différent coin dans DSM pour que la gestion de ton domaine se fasse bien sur toute les app’.

Le seul truc chiant pour l’instant c’est qu’on peux pas utiliser de wildcard en dehors du quickconnect…

Le 01/07/2021 à 17h19

Le 01/07/2021 à 17h41

Merci pour cet article.

Si j’ai bien compris, on ne peut pas utiliser Android pour l’authentification hardware comme on le ferait par un iPhone ?

Le 01/07/2021 à 17h52

Oui, c’est bien ce que j’ai cru comprendre aussi… Merci pour la confirmation ! Dans tous les cas, c’est franchement pas pratique et à chaque fois que je dois renouveler, je me prends la tête… :(

Le 01/07/2021 à 18h03

Pour le certificat LE, si vous avez un ndd chez OVH il y a moyen de ne pas avoir besoin d’ouvrir les ports 80 et 443 au monde entier (ou juste aux IP de LE si on les trouve).

Mais ça nécessite de passer par l’utilisation d’un script : ACME.

J’ai utilisé cette méthode pour le faire, et en prime j’ai un certificat wildcards :

https://www.nas-forum.com/forum/topic/68046-tuto-certificat-lets-encrypt-avec-acmesh-api-ovh-en-docker-dsm67-update-180621/

Sinon pour un certificat pour un nom de domaine Synology, je n’ai pas besoin d’ouvrir les ports (enfin j’ai que le 443 d’ouvert), et le certificat peut se renouveler sans soucis. (bon j’ai pas encore assez de recul pour voir si ça fonctionne bien, mais en forçant le renouvellement ce matin, je n’ai pas eu de soucis).

Le 01/07/2021 à 19h05

Sinon, je n’arrive pas à faire fonctionner le domaine personnalisé pour le LAN : ds1621plus.local

Quand je le rentre dans Portail de connexion/DSM/Domaine, après le redémarrage du serveur web, quand je rentre l’adresse https://ds1621plus.local:5001, j’ai “Adresse introuvable”.

Des idées sur pourquoi ça ne fonctionne pas ?

PS : j’utilise AdGuardHome, et même si je place l’adresse dans les réécritures DNS, ça ne fonctionne pas mieux…

Le 01/07/2021 à 20h45

Le “.local” c’est pas du DNS mais mDNS. C’est un mécanisme supplémentaire issue du monde Apple/UNIX qui agit avec le port 5353, protocole bonjour. Une sorte d’équivalent au LLMNR de M$. Si ton PC support le mDNS, il va automatiquement tenter de résoudre le nom en brodcastant le LAN sur le port 5353. Donc si ton NAS à un nom d’hôte différent ça va pas passer et zapper le DNS.

En gros le .local est une pratique a éviter quand on créer une zone DNS depuis 2013.

Ou alors je suis grave a coté de la plaque parce que c’est juste pour censurer qui tu a écrit ça

M’enfin faut pinger, nslookuper, vérifier la chaine réseau…

Le 01/07/2021 à 20h40

heu le wildcard je l’utilises sur *.ndd.synology.me (avec let’s encrypt) j’ai fait hier j’en avais marre de regénérer un nouveau certif et de me retaper tous les sous domaines de mon reverse proxy ensuite,

Le 01/07/2021 à 20h51

Oui. c’est exclusif aux domaines de Syno. DSCloud.me, synology.me, myDS.me, etc quand tu passe par leur DDNS.

Quand tu as un domaine perso (ce qui est mon cas chez OVH) c’est pas possible. T’es obligé de lister tous tes sous domaines dans la limite des caractères disponible du champ dans le process de génération du certificat.

Le 02/07/2021 à 05h24

Le 02/07/2021 à 05h37

C’est une bonne question… je suis pas sûr que je puisse cumuler des *.domaines. A mon avis ça passera pas mais a confirmer ^^

Le 02/07/2021 à 05h59

Si, toutefois chez moi le 80 et 443 sont forwardé vers mon NAS. J’ai juste d’autres règles sur le pare-feu synology.

voila le script que j’utilise :

Le 02/07/2021 à 11h27

Haaa Merci, c’était en effet ça :)

Merci, c’était en effet ça :)

Maintenant faut que je règle le soucis qui fait que j’atterri sur la page de webstation me disant “Désolé, la page que vous recherchez est introuvable.”.