Données sensibles dans le cloud : ce que recommande l’ANSSI

SecNumCloud ! SecNumCloud !

L’ANSSI a publié hier ses recommandations visant le stockage des données sensibles dans le cloud. Non contraignantes, elles se veulent un outil d'aide à la décision, pour couvrir autant d’angles que possible dans les projets. Ces recommandations sont cependant temporaires. Elles seront mises à jour quand le schéma de certification européen services cloud (EUCS) sera prêt.

Le 11 juillet 2024 à 09h15

10 min

Sécurité

Sécurité

Drôle de timing pour la publication des recommandations de l’ANSSI. De nombreuses données sont hébergées dans le cloud depuis un moment maintenant. Néanmoins, EUCS est toujours en cours d’élaboration et dictera sa propre logique. Cette future directive est actuellement contestée, car la dernière version aurait supprimé l’obligation de souveraineté européenne. Autrement dit, les entreprises étrangères pourraient être certifiées, même dans les niveaux les plus élevés.

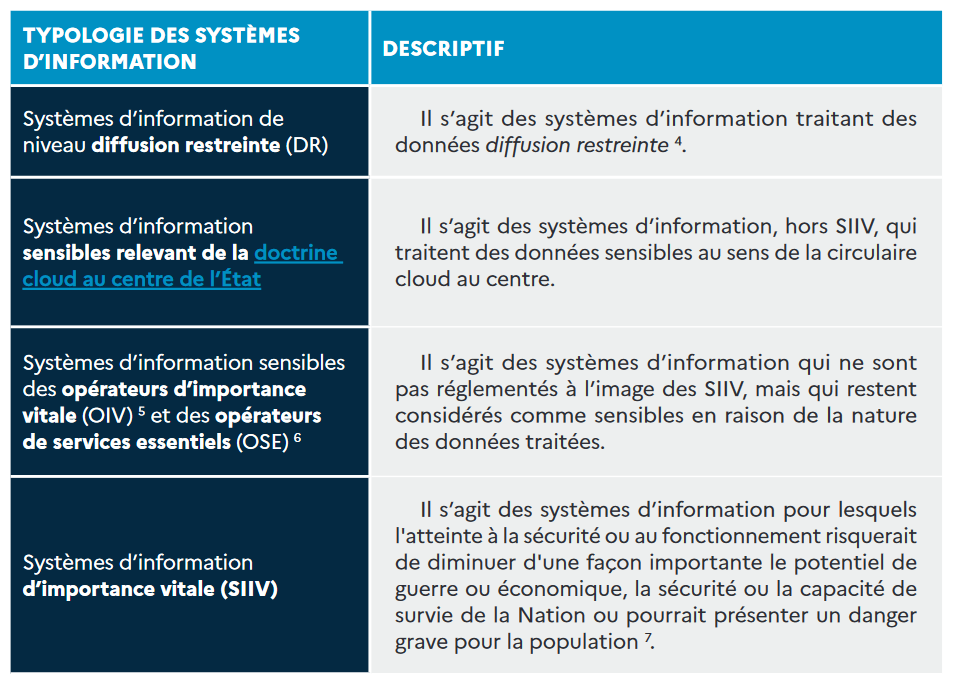

En attendant d’y voir plus clair, les recommandations de l’ANSSI sont présentées comme un outil d’aide à la décision. Elles ne s’adressent pas, a priori, aux structures ayant déjà des données dans le cloud. Elles sont spécifiquement écrites pour les « entités qui envisagent un hébergement cloud pour leurs systèmes d’information (SI) de niveau diffusion restreinte, les SI sensibles des opérateurs d’importance vitale et des opérateurs de services essentiels, ainsi que les systèmes d’information d’importance vitale (SIIV) ».

Des précautions avant même de commencer

Le document de l’ANSSI ne représente pas une solution clé en main pour toute structure qui envisagerait le cloud pour stocker des données sensibles. L’agence part du principe qu’une étude d’impact doit avoir été réalisée, ainsi qu’une analyse de risques.

L’entité devrait au moins avoir défini le niveau de menace maximal auquel pourraient être exposés ses systèmes d’information. Il est également nécessaire d’évaluer les risques inhérents à l’hébergement cloud. L’ANSSI donne deux exemples : l’exposition des services à internet et la mutualisation des infrastructures avec d’autres clients. Vient ensuite la sensibilité des données et traitements concernés. Les niveaux de confidentialité, intégrité et disponibilité doivent ainsi être définis.

Autre recommandation : prévoir les mécanismes de sécurité nécessaires, afin que les options soient adaptées aux besoins. Par exemple, définir à l’avance la configuration des services de filtrage et de contrôle d’accès. Objectif évident : savoir avec précision qui aura accès à quelles ressources, tout particulièrement les interfaces d’administration et de supervision. L’agence recommande aussi de prévoir une clause de réversibilité, pour pouvoir migrer d’une offre cloud vers une autre en cas de besoin.

Les entités devraient en outre prendre en compte la formation du personnel, aussi bien les équipes que leurs responsables. « Cette précaution contribuera à assurer la qualité de l’étude de la migration du système d’information vers un hébergement cloud, ainsi que la maîtrise des coûts et les délais. Elle permettra également d’étudier, de manière exhaustive, l’ensemble des aspects techniques et organisationnels de la migration », indique l’ANSSI.

Attention aux lois extraterritoriales

Enfin, et sans surprise, l’ANSSI ajoute qu’une évaluation des risques juridiques est essentielle face à l’extraterritorialité de certaines lois. Sans les nommer, les grandes entreprises comme Amazon, Google et Microsoft sont dans la ligne de mire. Le Cloud Act américain, notamment, autorise la justice à fouiller dans les données hébergées chez une entreprise dont le siège est aux États-Unis, si un mandat a été dument délivré par un juge dans le cadre d’une enquête.

Même si l’ANSSI n’aborde pas cet aspect, ajoutons que l’architecture même du cloud – son élasticité – invite à la prudence. Microsoft a reconnu très récemment qu’elle ne pouvait pas garantir la souveraineté des données sensibles stockées par la police écossaise, et par extension celles des autres polices du Royaume-Uni.

« Ce qui est plus inquiétant en revanche, c’est que même Microsoft ne sait pas où vont les données. Ils n’ont même pas de cartographie de leur système. Et leur élasticité, présentée comme leur grande force, se fait avec tellement de tuyaux connectés les uns aux autres qu’ils ne savent plus », fustigeait alors le député Philippe Latombe, depuis réélu.

Une hybridation progressive des systèmes d’informations

Le document s’articule principalement autour de trois thématiques : la typologie des offres cloud, l’état de la menace et la nature des systèmes d’information. L’ANSSI ne compte pas orienter les entités intéressées vers une solution spécifique. Elle préfère donner des clés de compréhension sur les enjeux principaux.

Par exemple, l’utilisation du cloud ne suppose pas nécessairement des données envoyées dans des centres lointains, et encore moins une mutualisation des ressources avec d’autres structures. Une entité peut faire le choix d’un cloud interne. Auquel cas, l’élaboration, l’exploitation, la supervision et l’entretien seront de son ressort, ou de celui d’une entreprise sous-traitante.

Surtout, l’ANSSI rappelle que les offres cloud peuvent s’envisager de manière hybride. Souvent, les structures commencent par déporter une partie seulement des données vers un cloud public ou privé (ressources dédiées chez l’hébergeur). Cet usage « conduit progressivement à la transformation de l’architecture des systèmes d’information vers leur hybridation », précise l’agence. Selon les besoins, plusieurs offres cloud peuvent être utilisées de manière complémentaire, tout en gardant une partie des installations sur site.

Trois grands types de menaces

L’ANSSI classe l’intégralité des types d’atteintes en trois grandes catégories. La menace stratégique regroupe toutes les attaques menées ou financées par des États. Il peut s’agir des attaques informatiques persistantes (APT), recourant à l’exploitation de failles et la diffusion de logiciels malveillants. Les objectifs peuvent être multiples : espionnage, sabotage, divulgation de données, etc. Point intéressant, l’agence classe les lois extraterritoriales dans cette catégorie : un accès non désiré aux données reste un accès non désiré.

Viennent ensuite les menaces systémiques, les plus nombreuses et « susceptibles d’affecter une large proportion d’entités ». Pourquoi ? Parce qu’on y retrouve toute la menace cybercriminelle, caractérisée selon l’ANSSI par des attaques « majoritairement opportunistes », à des fins le plus souvent lucratives.

L’agence range également dans cette catégorie tout ce qui a trait au développement des outils et services offensifs, notamment les offres MaaS (Malware as a Service). Des solutions prêtes à utiliser et des infrastructures à louer pour déclencher des attaques. Les catégories n’étant pas étanches, l’ANSSI note que ces offres peuvent permettre « à certains États aux ressources limitées d’accéder à des capacités offensives ». Par exemple pour des opérations d’espionnage industriel ou économique.

Même un individu isolé

Enfin, la menace hacktiviste ou isolée regroupe les actions malveillantes déclenchées par un individu seul ou un petit groupe. Il s’agit souvent de déstabilisation, selon l’agence. Par exemple, en déclenchant une attaque par déni de service distribué (DDoS) ou en organisant une fuite de données. Dans ces deux seuls domaines, les exemples ne manquent pas.

OVHcloud a ainsi publié récemment une étude sur la recrudescence des attaques par haut débit de paquets, avec des évolutions stratégiques assez nettes. Quant aux fuites de données, elles sont si nombreuses depuis quelques années qu’il devient difficile de les compter.

Si ce type de menace ne doit pas être dédaigné, c’est parce qu’il intègre le cas des individus malintentionnés et disposant d’accès privilégiés au sein de l’entité. Autrement dit, un sabotage interne, réclamant peu de moyens.

À chaque système son niveau de menace maximal

Le document s’adressant aux systèmes d’informations sensibles, l’ANSSI préfère rappeler ce qu’elle entend par là dans un tableau :

L’agence résume la situation ainsi : les trois premières catégories « sont par nature des cibles d’intérêt pour la conduite d’attaques à des fins d’espionnage ou lucrative », tandis que la dernière est plus susceptible de faire face à des acteurs offensifs de niveau stratégique. Autrement dit, les attaques menées ou financées par des États.

SecNumCloud, SecNumCloud, SecNumCloud…

L’ANSSI rappelle que son référentiel SecNumCloud est là pour « garantir un haut niveau d’exigence » technique, opérationnel et juridique. Il s’étend à toutes les offres de type PaaS (Plateform as a Service), IaaS (Infrastructure as a Service) et SaaS (Software as a Service).

Cependant, cette labellisation ne préjuge en rien « du niveau de sécurité des services numériques des clients qui seront portés par ces offres cloud ». Pour donner un exemple, l’hébergement d’un site web « n’enlève pas la nécessité de sécuriser le site web en lui-même ». L’agence rappelle ainsi la différence cruciale entre l’hébergement, même labellisé, et ce que l’on y stocke. L’étiquette SecNumCloud n’apportera aucune garantie si des pirates réussissent à s’infiltrer, car une importante faille de sécurité dans le site n’a pas été corrigée par les administrateurs.

Ces considérations mises à part, l’ANSSI procède ensuite à des recommandations selon le type de système d’informations. Le mot d’ordre pourrait se résumer simplement : SecNumCloud. L’agence fait la même recommandation pour les trois premiers types, avec quelques variations. Pour les SI de niveau diffusion restreinte, les offres SecNumCloud peuvent être aussi bien non commerciales que commerciales. Elles seront de préférence privées, pour éviter « le risque de latéralisation d’un attaquant depuis l’environnement d’un client vers un autre ».

Seuls les systèmes d’informations d’importance vitale sont à part. Le ou la responsable de l’entité devra motiver sa décision. La préconisation initiale est simple : une offre SecNumCloud non commerciale ou commerciale privée. L’ANSSI indique cependant qu’elle ne s’opposera pas à un autre type d’offre si la décision remplit trois conditions : qu’elle soit SecNumCloud (évidemment), que le ou la responsable ait une analyse argumentée des risques et que les obligations réglementaires applicables aient été respectées.

Des recommandations qui seront sans doute revues

L’avenir de ces recommandations sera probablement bousculé quand les travaux sur la directive EUCS seront terminés.

L’un des points en suspens reste la souveraineté, avec l’obligation ou non d’un stockage au sein des frontières de l’Union. La position de la France est limpide : la souveraineté est un élément capital, sans lequel tout le reste n’a guère de sens. Il s’agissait a priori de la position de l’Europe, qui avait repris la version 3.2 du référentiel SecNumCloud comme base de sa directive. La version actuelle du texte ne l’aurait pas et l’avenir d’EUCS est pour l’instant incertain.

La publication de ces recommandations sonne cependant aussi bien comme un écho technique que politique. Difficile de ne pas penser à la Plateforme des données de santé (HDH) dont les données sont actuellement stockées dans Azure de Microsoft.

Données sensibles dans le cloud : ce que recommande l’ANSSI

-

Des précautions avant même de commencer

-

Attention aux lois extraterritoriales

-

Une hybridation progressive des systèmes d’informations

-

Trois grands types de menaces

-

Même un individu isolé

-

À chaque système son niveau de menace maximal

-

SecNumCloud, SecNumCloud, SecNumCloud…

-

Des recommandations qui seront sans doute revues

Commentaires (4)

Le 11/07/2024 à 09h45

On est à des années lumières des offres des GAFA et il faudra plusieurs années pour que les offres SecNumCloud soient à niveau.

Le 11/07/2024 à 11h18

Le 17/07/2024 à 07h05

Le 11/07/2024 à 10h46

ça serait tellement plus simple de le dire comme ça... mais les géants du cloud sont tellements puissants qu'il faut quand même tergiverser et tolérer que des données sensibles arrivent dans le cloud...