Operation Endgame : démantèlement d’un gigantesque réseau de botnets malveillants

Fin de partie, S01E02

L'infrastructure démantelée aurait permis d'infecter des millions de systèmes informatiques, et à l'un de ses responsables d'amasser près de 70 millions d'euros en crypto-monnaies. Quatre suspects ont été arrêtés, huit autres vont être rajoutés à la liste des personnes les plus recherchées d'Europe.

Le 30 mai à 16h21

9 min

Sécurité

Sécurité

Europol annonce la saisie de plus de 2 000 noms de domaine, le démantèlement de plus de 100 serveurs ayant facilité des attaques par rançongiciels et autres logiciels malveillants, 16 perquisitions et l'arrestation de quatre cyberdélinquants (un en Arménie et trois en Ukraine), « dont 3 par les autorités françaises », précise le Parquet de Paris.

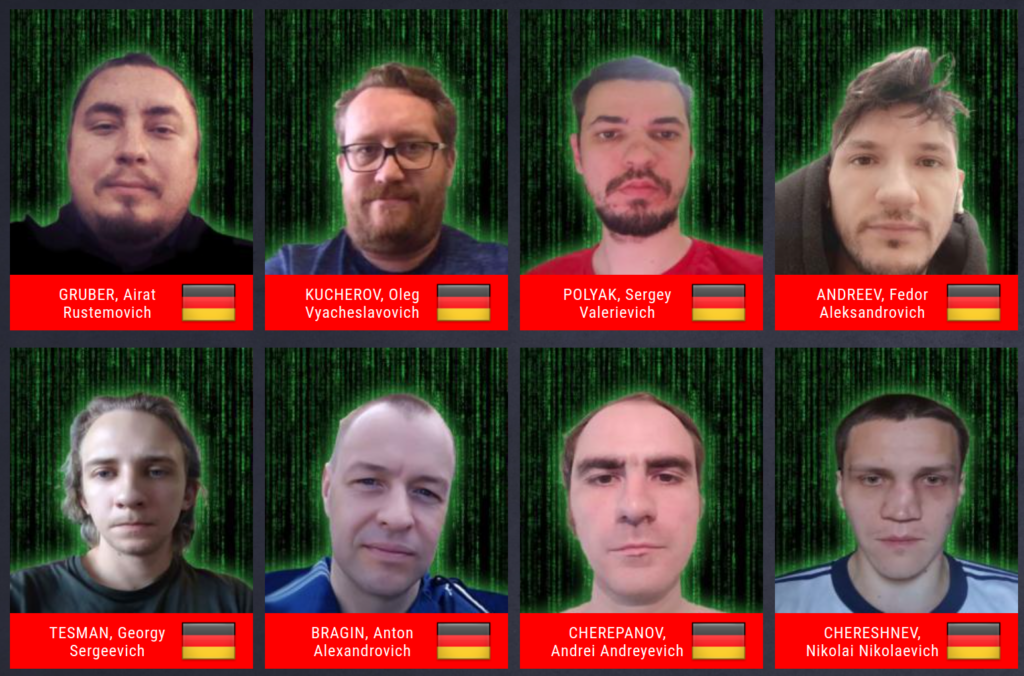

Huit fugitifs russes liés à ces activités criminelles, recherchés par l'Allemagne, ont en outre été ajoutés à la liste des personnes les plus recherchées (« Most Wanted ») d'Europe.

L'opération, « initiée et dirigée par la France, l'Allemagne et les Pays-Bas » et qu'Europol qualifie de « la plus grande opération jamais menée » de ce type, fait suite au démantèlement réussi du système de logiciels malveillants Emotet en 2021, précise l'Unité de coopération judiciaire de l'Union européenne (Eurojust), et certains des suspects avaient d'ailleurs déjà participé à l'exploitation d'Emotet dans le passé.

Signe de l'importance de cette « Operation Endgame », Europol et ses partenaires y consacrent même un site web dédié, qui souligne que les réseaux de botnets démantelés « comprenaient des millions de systèmes informatiques infectés » :

« De nombreuses victimes n'étaient pas conscientes de l'infection de leur système. Les pertes financières que ces criminels ont causées aux entreprises et aux institutions gouvernementales sont estimées à des centaines de millions d'euros. »

Ces botnets sont associés à « au moins quinze groupements de rançongiciels », ont précisé l’Office fédéral de police criminelle allemand et le parquet de Francfort dans un communiqué conjoint cité par Le Monde.

« Cette opération, on voulait la faire avant les Jeux olympiques » de Paris, a fait savoir Nicolas Guidoux, le chef de l’Office anticybercriminalité de la police judiciaire (OFAC), qui a coordonné l’opération côté français.

Les communiqués ne précisent pas comment les infrastructures ont été identifiées. Tout juste apprend-on, dans celui d'Eurojust, que « grâce à des techniques dites de "sinkholing" ou à l'utilisation d'outils permettant d'accéder aux systèmes des opérateurs à l'origine des logiciels malveillants, les enquêteurs sont parvenus à bloquer et à démanteler les réseaux de zombies ».

En 2014, le CERT-FR précisait que le DNS sinkholing (littéralement « trou d'évier DNS ») ou DNS blackhole (« trou noir DNS »), est une « technique utilisée principalement dans la lutte contre les programmes malveillants » :

« Le principe est de rediriger les noms de domaine malveillants vers un ou plusieurs serveurs non maîtrisés par les attaquants, afin d'empêcher les postes compromis de recevoir des commandes. »

IcedID, SystemBC, Pikabot, Smokeloader & Bumblebee

Operation Endgame a ciblé un réseau de « droppers » (injecteur, en VF), un type de logiciel malveillant conçu pour installer d'autres logiciels malveillants sur un système cible, précise Europol :

« Ils sont utilisés lors de la première phase d'une attaque de logiciels malveillants, au cours de laquelle ils permettent aux criminels de contourner les mesures de sécurité et de déployer d'autres programmes nuisibles, tels que des virus, des rançongiciels ou des logiciels espions. »

Ils sont généralement installés, souligne Eurojust, par le biais de courriers électroniques contenant des liens infectés ou des pièces jointes Word et PDF, telles que des factures d'expédition ou des formulaires de commande, afin d'accéder aux données personnelles et/ou aux comptes bancaires des utilisateurs d'ordinateurs.

Si les droppers eux-mêmes ne causent généralement pas de dommages directs, ils sont par contre « essentiels » pour déployer des ransomwares sur les systèmes ciblés, et sont considérés comme la principale menace dans la chaîne d'infection :

-

- SystemBC facilitait la communication anonyme entre un système infecté et un serveur de commande et de contrôle ;

-

- Bumblebee, distribué principalement par le biais de campagnes de phishing ou de sites web compromis, avait été conçu pour permettre la livraison et l'exécution d'autres charges utiles sur les systèmes compromis ;

-

- SmokeLoader était principalement utilisé comme téléchargeur pour installer d'autres logiciels malveillants sur les systèmes qu'il infecte ;

-

- IcedID (également connu sous le nom de BokBot), initialement classé comme cheval de Troie bancaire, avait été développé pour servir d'autres cybercrimes en plus du vol de données financières ;

-

- Pikabot est un cheval de Troie utilisé pour obtenir un accès initial aux ordinateurs infectés, ce qui permet de déployer des ransomwares, de prendre le contrôle d'ordinateurs à distance et de voler des données.

L'ANSSI, qui revient en détails sur les codes malveillants concernés dans un rapport menaces et incidents du CERT-FR, précise qu'ils peuvent servir de point d’entrée sur le système d’information des victimes pour déployer d’autres codes malveillants, comme des outils génériques offensifs (Cobalt Strike, Meterpreter, Sliver, BruteRatel) mais surtout des rançongiciels parmi lesquels Akira, Conti, Royal, BlackBasta ou encore Nokoyawa.

Le communiqué d'Europol mentionne également Trickbot, sans pour autant s'épancher sur les liens de l'infrastructure démantelée avec ce gang de rançongiciels également connu sous le nom de Conti, affilié aux services de renseignement russes et responsables de nombreuses attaques ayant ciblé des hôpitaux et infrastructures critiques essentielles pendant la pandémie de COVID-19.

Les quatre phases de déploiement des droppers

Europol détaille aussi les différentes phases de déploiement des droppers, allant de l'infiltration à la livraison de la charge utile.

Infiltration : les droppers peuvent pénétrer dans les systèmes par différents canaux, tels que les pièces jointes aux courriels, les sites web compromis, mais peuvent également être intégrés à des logiciels légitimes.

Exécution : une fois exécuté, le dropper installe le logiciel malveillant sur l'ordinateur de la victime, souvent à l'insu de l'utilisateur ou sans son consentement.

Évasion : les droppers sont conçus pour éviter d'être détectés par les logiciels de sécurité, et peuvent utiliser des méthodes telles que l'obfuscation de code, l'exécution en mémoire sans enregistrement sur le disque ou l'usurpation de l'identité de processus logiciels légitimes.

Livraison de la charge utile (« Payload Delivery ») : après avoir déployé le logiciel malveillant, le dropper peut rester inactif ou se supprimer lui-même afin d'échapper à la détection, laissant la charge utile exécuter les activités malveillantes prévues.

Au moins 69 millions d'euros en crypto-monnaies

« L'opération Endgame ne se termine pas aujourd'hui », poursuit le communiqué d'Europol, qui annonce que de nouvelles actions seront prochainement annoncées sur le site web créé au sujet de l'opération Endgame qui, également disponible en russe, promet de nouvelles révélations :

« Voici la première saison de l'opération Endgame. Restez à l'écoute. Ce sera certainement passionnant. Mais peut-être pas pour tout le monde. Certains résultats peuvent être trouvés ici, d'autres vous parviendront de manière différente et inattendue. »

Une seconde vidéo, publiée quelques heures après les communiqués d'Europol et d'Eurojust, intitulée « S01E02 : CONNECTION LOST », montre qu'un des serveurs de commande et de contrôle (C2) démantelé et localisé en Russie, avait été utilisé par les groupes de rançongiciels russophones LockBit, Conti, Ryuk, Fin12 et Egregor. Le site affiche désormais un nouveau décompte promettant de nouvelles révélations, ou une nouvelle vidéo, ce vendredi 31 mai à 11 h.

- Dans les cuisines du gang de cybercriminels Conti

- Quelles traces relient Dmitry Khoroshev au rançongiciel LockBit ?

Les enquêteurs ont en outre découvert que l'un des principaux suspects, qui n'a pas encore été arrêté, avait amassé « au moins 69 millions d'euros en crypto-monnaies » en louant ces botnets afin de déployer des rançongiciels.

Les transactions associées font l'objet d'une « surveillance constante », et l'autorisation légale de saisir instantanément ces actifs dans le cadre d'actions futures a déjà été obtenue.

Europol précise que l'opération, initiée et dirigée par la France, l'Allemagne et les Pays-Bas, a également impliqué le Danemark, le Royaume-Uni et les États-Unis. En outre, l'Arménie, la Bulgarie, la Lituanie, le Portugal, la Roumanie, la Suisse et l'Ukraine ont également soutenu l'opération par différentes actions, telles que des arrestations, des interrogatoires de suspects, des perquisitions et des saisies ou déréférencements de serveurs et de domaines.

L'opération a aussi été soutenue par un certain nombre de partenaires privés au niveau national et international, notamment Bitdefender, Cryptolaemus, Sekoia, Shadowserver, Team Cymru, Prodaft, Proofpoint, NFIR, Computest, Northwave, Fox-IT, HaveIBeenPwned, Spamhaus et DIVD.

Article MàJ à 17h15 avec le rajout du communiqué du Parquet de Paris et du rapport de l'ANSSI, ainsi que la mention du DNS sinkholing.

MàJ le 4/6 avec les liens et photos des 8 « Most Wanted »

Operation Endgame : démantèlement d’un gigantesque réseau de botnets malveillants

-

IcedID, SystemBC, Pikabot, Smokeloader & Bumblebee

-

Les quatre phases de déploiement des droppers

-

Au moins 69 millions d’euros en crypto-monnaies

Commentaires (5)

Vous devez être abonné pour pouvoir commenter.

Déjà abonné ? Se connecter

Abonnez-vousModifié le 30/05/2024 à 16h34

Comme quoi l'ingénierie sociale reste le vecteur n°1

Et ce n'est pas près de s'arrêter avec toujours plus d'informations confidentiels dans la nature...

"Coucou TicketMaster"

Le 30/05/2024 à 17h58

Modifié le 31/05/2024 à 08h04

Bravo Jean-Marc !

Le 31/05/2024 à 10h11

J'imagine que l'article sera mis à jour aujourd'hui à partir de 11H :)

Le 31/05/2024 à 16h18